Антифишинг-дайджест № 307

Обзор новостей информационной безопасности со 14 по 19 января 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

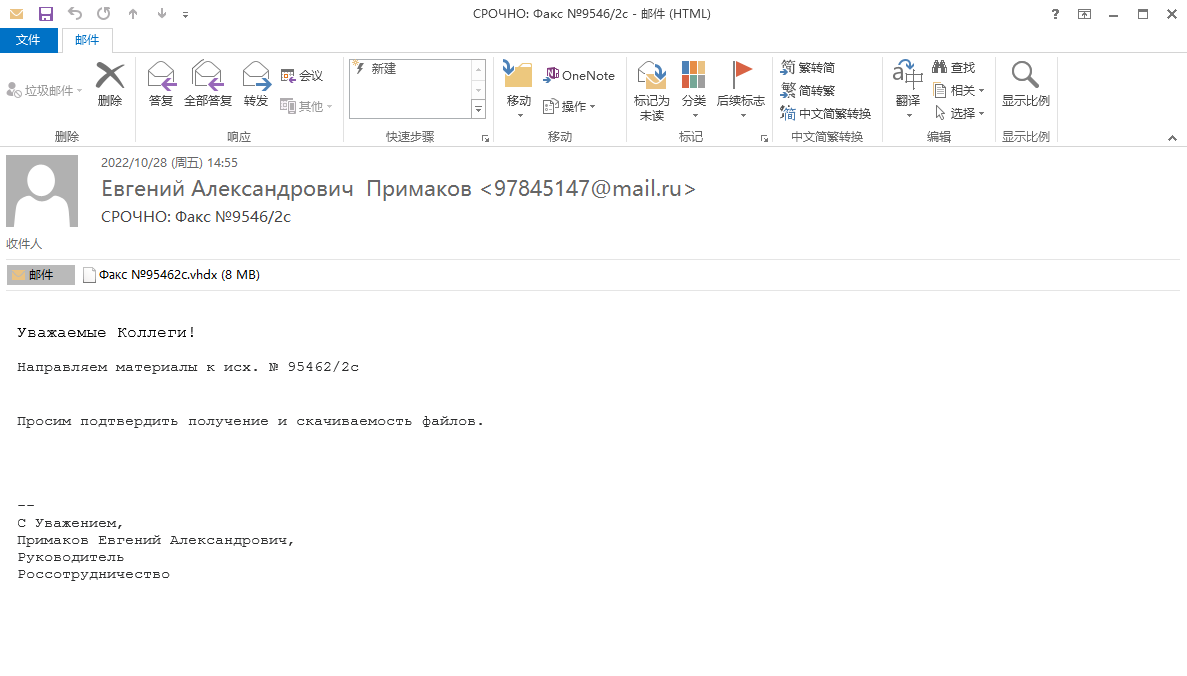

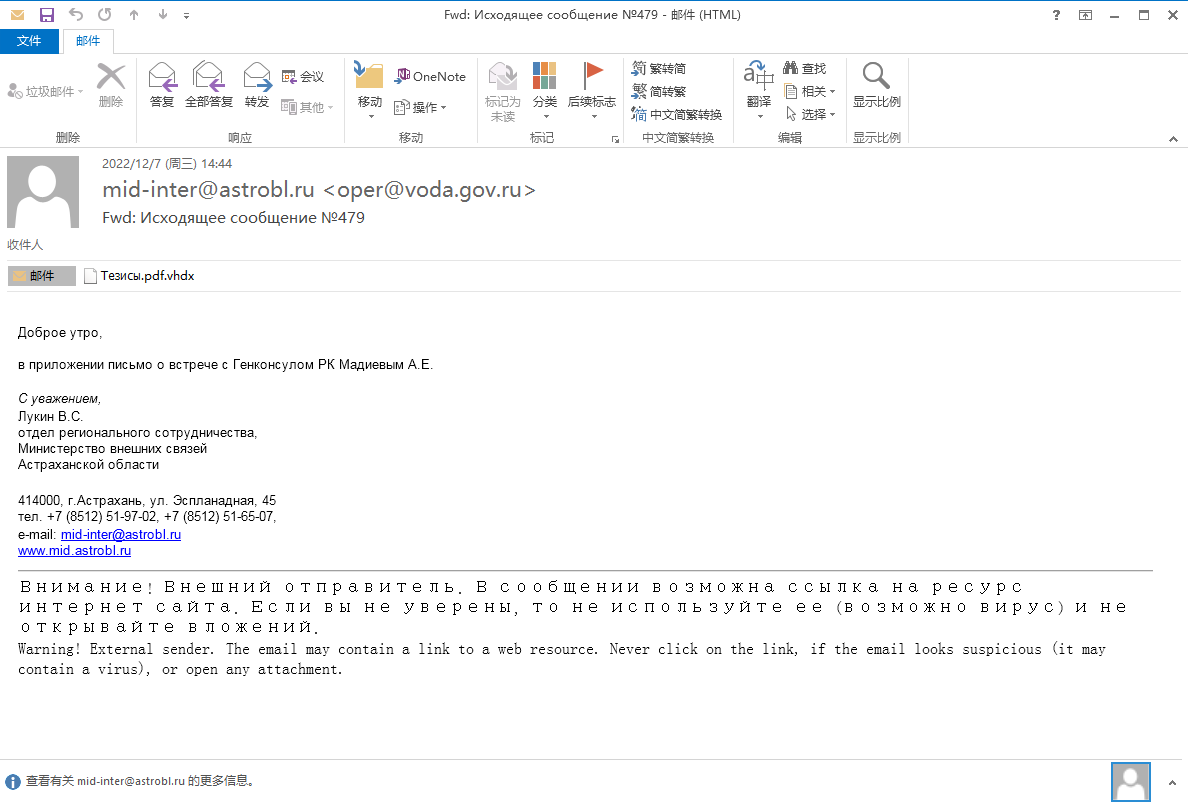

Целевая атака обычно начиналась с поддельного письма, снабженного вложением с русскоязычным именем. В качестве примеров аналитики приводят образцы фальшивок, имитирующих внутренние рассылки Россотрудничества и Министерства внешних связей Астраханской области.

Использование контейнеров во вложениях помогает злоумышленникам обходить антивирусы и защитные механизмы Windows.

Сообщения содержали уведомления о якобы найденной запрещенной информации и предупреждения о возможной блокировке. Роскомнадзор предупреждает, что они не отправляют таких сообщений и просит не открывать вложения и не переходить по ссылкам в письмах.

В Роскомнадзоре пояснили, что на фальшивое сообщение указывают и следующие неточности:

- Неправильный формат адреса электронной почты, который не соответствует формату, используемому Роскомнадзором;

- Несоответствие формату официальных документов, используемых Роскомнадзором;

- Отсутствие логотипа Роскомнадзора в письме.

Роскомнадзор просит получателей таких писем не открывать вложения и не переходить по ссылкам, а также обратиться за дополнительной информацией на официальный сайт Роскомнадзора или в службу поддержки.

Так называемая «атака адресов с отравлением» (Address Poisoning Attack, APA) позволяет мошенникам похитить криптовалюту без использования каких-либо уязвимостей сервиса.

Схема мошенничества

- Мошенники отслеживают в блокчейне последние транзакции и находят самые подходящие для подобной манипуляции кошельки. Например, такие, откуда часто совершаются переводы на один и тот же адрес.

- Далее мошенник использует генератор адресов, чтобы создать себе криптокошелёк с похожим или почти идентичным адресом, куда жертва недавно переводила средства.

- Злоумышленник переводит небольшое количество криптовалюты на адрес отправителя. Этот шаг гарантирует, что транзакция отобразится в истории кошелька жертвы.

- Поскольку MetaMask сокращает адреса в истории транзакций, отображаемый адрес похож на более раннюю транзакцию пользователя. Отправителю кажется, что этот кошелёк принадлежит лицу, которому он переводил криптовалюту ранее.

- В качестве последнего шага злоумышленник просто ждёт и надеется, что при следующем переводе жертва не будет внимательно сверять адрес, и осуществит нужную транзакцию.

Чтобы обезопасить пользователей сервиса, MetaMask предлагает использовать встроенную адресную книгу. В ней можно сохранять адреса, с которыми часто происходит обмен криптовалютой.

Мошенники крадут популярные Телеграм-каналы, накручивая на них подписчиков с помощью ботов.

Схема кампании

- Мошенники выбирают раскрученные блоги или чаты и внедряют туда ботов.

- Поскольку боты не проявляют никакой активности, ухудшается ключевой для блогеров показатель вовлеченности аудитории (отображает, какой процент подписчиков проявляет активность в отношении каждой публикации), и владелец на время закрывает свой канал, чтобы не потерять рекламодателей.

- Как только он это делает, злоумышленники присваивают имя канала и используют его для мошеннической рекламы, например, криптовалютных схем, либо продают. Стоимость популярного канала — от 300 тыс. рублей

Как защититься от этого способа угона канала

- Добавить в настройки канала опцию «заявки на вступление».

- Добавить в канал специального бота с капчей, который заставляет всех новых подписчиков проходить проверку на «человечность».

- Если боты всё-таки атаковали канал, лучше не закрывать его, а связаться с поддержкой Телеграм и сообщить о проблеме.

Атаки и уязвимости

Большинство уязвимостей связаны с протоколом для передачи последовательности сообщений с телеметрическими данными (Message Queuing Telemetry Transport, MQTT).

Затронутые устройства используются для работы промышленных роботов, нефтяных скважин, лифтов, медицинского оборудования, станций зарядки электромобилей и интеллектуальных счетчиков.

Инциденты

Сервис рассылок Mailchimp подвергся хакерской атаке, в ходе которой злоумышленники получили доступ к внутреннему инструменту для поддержки клиентов и администрирования учетных записей. Сообщается, что из-за взлома скомпрометированы данные 133 клиентов.

Атака была обнаружена 11 января 2023 года, когда неизвестные получили несанкционированный доступ к инструментам для поддержки клиентов. По данным представителей Mailchimp, перед этим злоумышленники завладели учетным данным сотрудников, благодаря использованию социальной инженерии, которую применили как к самим сотрудникам, так и к подрядчиками компании.

Хотя расследование случившегося еще продолжается, сообщается, что во время атаки не была скомпрометирована информация о банковских картах или паролях клиентов.

Одним из пострадавших от этой атаки клиентов стал гигант e-commerce, разрабатывающий плагин WooCommerce для WordPress, которым пользуются более пяти миллионов клиентов. Разработчики WooCommerce уже разослали клиентам письма с предупреждением о том, что в ходе взлома Mailchimp были раскрыты их имена, URL-адреса магазинов, email-адреса и почтовые адреса.

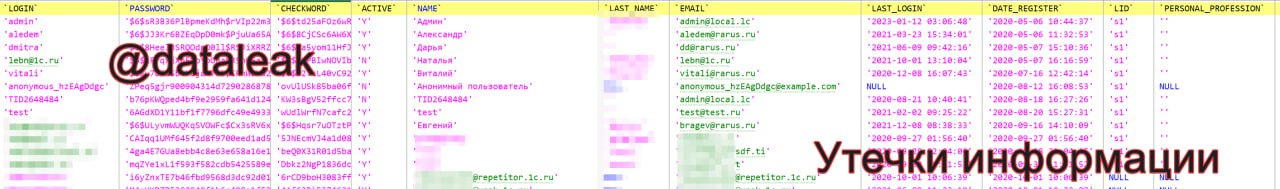

Телеграм-канал «Утечки информации» сообщает, что в открытом доступе оказался дамп, содержащий 189 833 строки с данными пользователей сервиса «1С:Урок».

Сервис предназначен для использования электронных образовательных ресурсов учителями при подготовке к урокам и проведении занятий с учащимися начальной и средней школы, а также для самостоятельного освоения предложенного материала школьниками дома, говорится на сайте сервиса.

Слитые данные содержат:

- email-адреса (185 000 уникальных адресов);

- хешированные пароли (MD5 с солью и SHA512-Crypt);

- ФИО;

- телефоны (7500 уникальных номеров);

- даты создания профилей и последнего входа в систему (с 21.08.2020 по 12.01.2023).

«В ходе атаки пострадали 70 клиентов компании и около 1000 судов. Клиенты по-прежнему могут использовать бортовые и автономные функции программного обеспечения ShipManager. Нет никаких признаков того, что затронуто какое-либо другое критически важное программное обеспечение или данные. Отключение сервера не влияет на другие службы DNV», — заявили представители компании.

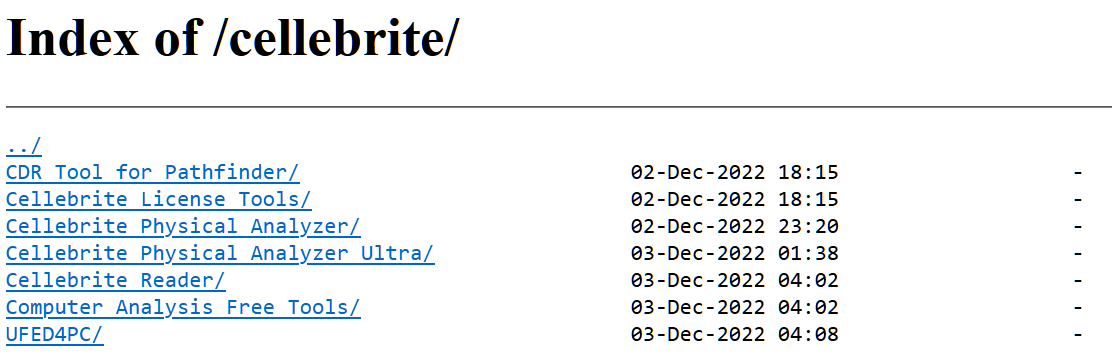

Группа хактивистов Enlace Hacktivista утверждает, что анонимный источник передал ей ПО и документацию компаний Cellebrite и MSAB, которые предоставляют правоохранительным органам многих стран мира инструменты для взлома мобильных устройств и проведения других киберкриминалистических операций.

Всего в руках хактивистов оказались 1,7 ТБ данных Cellebrite и 103 ГБ данных MSAB. Файлы уже опубликованы в открытом доступе и доступны для скачивания через сайт DDoSecrets, сайт Enlace Hacktivista и через торрент.

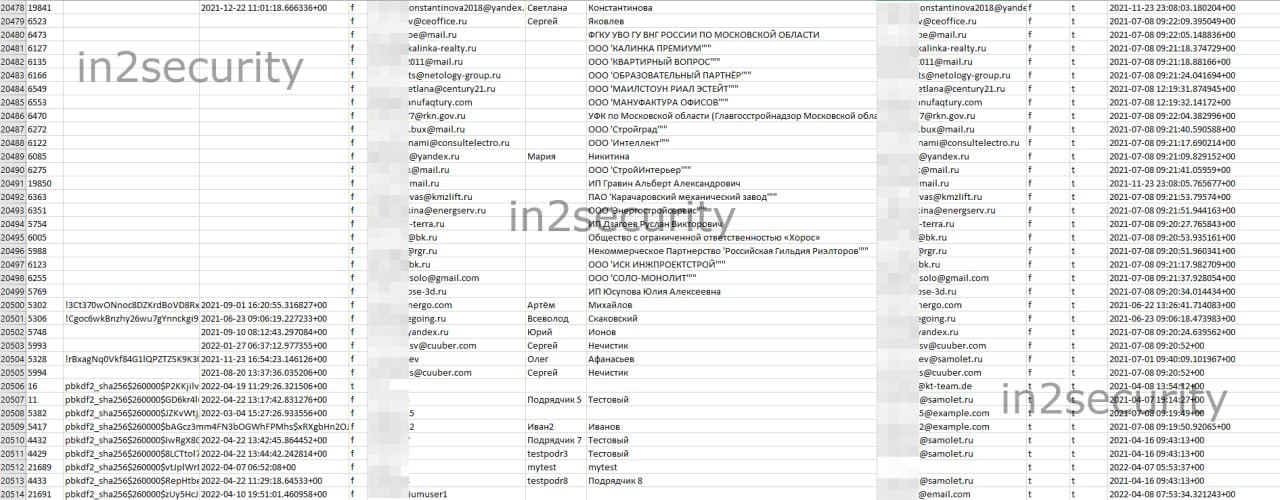

В общий доступ попали данные одного из крупнейших российских девелоперов — группы «Самолет».

Выложенные файлы содержат 20 500 уникальных строк. Основной массив представляют контрагенты девелопера, но присутствуют сведения и о более чем 4 000 сотрудников компании. Несмотря на кажущуюся незначительность данных: ФИО, почта, телефон, с учетом специфики работы группы компаний, они могут быть использованы в сценариях man in the middle, ведь в базе присутствует информация о статусе партнера или сотрудника компании, ФИО менеджера, телефоны, должности и так далее.

Размещенные сведения содержат данные за период с февраля 2021 по апрель 2022 года.

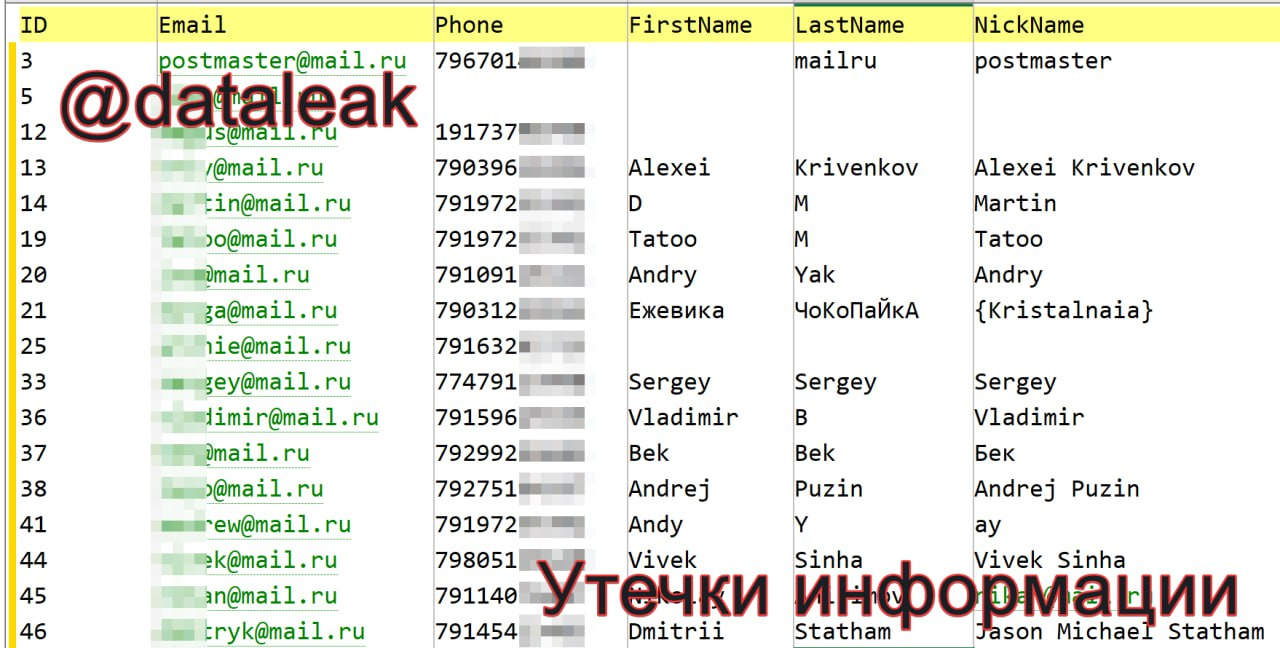

На хакерском форуме были опубликованы данные, якобы принадлежащие пользователям «Почты Mail.ru».

В компании уже прокомментировали ситуацию и сообщили, что выложенный в открытый доступ дамп связан с утечкой неназванного стороннего сервиса, произошедшей еще в начале 2022 года, а сам сервис защищен.

Сообщается, что в общей сложности утечка содержит 3 505 916 записей, среди которых:

- ID;

- email-адреса на доменах mail.ru, bk.ru, inbox.ru и так далее (3 409 693 уникальных адреса);

- телефоны (1 418 082 уникальных российских номера);

- имя/фамилия;

- имя пользователя.

Эксперты отмечают, что «выборочная проверка случайных записей из этого дампа через форму восстановления доступа на сайте account.mail.ru показала, что зарегистрированные номера телефонов пользователей совпадают (в открытой их части) с тем, что указано в дампе».

Пока неизвестно, удалось ли злоумышленникам украсть личную информацию клиентов из других стран. Обе компании заявили, что начали расследование и сотрудничают с японскими властями. Всю вину организации возложили на стороннего подрядчика, серверы которого были взломаны 7 января.

Неясно, связаны ли обе утечки данных между собой. Ни Aflac, ни Zurich не стали называть подрядчика, ограничившись извинениями и словами о том, что взломанный поставщик услуг был из США.

Aflac сообщила, что хакеры украли следующую информацию о клиентах:

- Фамилии;

- Возраст;

- Пол;

- Данные страховых полисов.

Представители компании считают, что злоумышленники не смогут навредить клиентам с таким набором данных на руках.

Согласно сообщению Zurich, киберпреступники похитили набор данных, содержащий:

- Полные имена;

- Пол;

- Дату рождения;

- Адреса электронной почты;

- Номера страховых полисов.

Компания утверждает, что хакеры не смогли украсть информацию о банковских счетах или номера кредитных карт клиентов.