Антифишинг-дайджест № 303

Обзор новостей информационной безопасности со 9 по 15 декабря 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Особенности кампании:

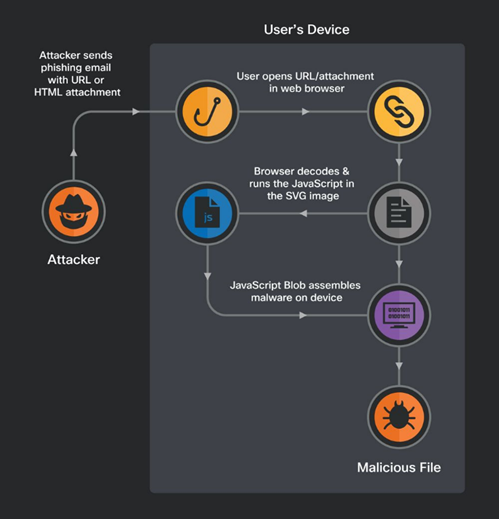

- Атаки начинаются с того, что злоумышленники вклиниваются в цепочку электронных писем и просят получателя открыть вложенный HTML-файл.

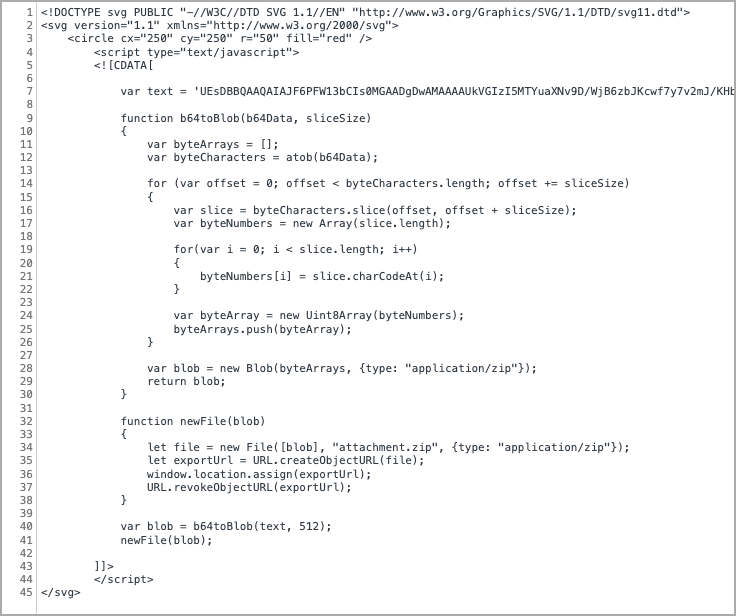

- Злоумышленники прячут вредоносную нагрузку в графическом файле SVG.

- Поскольку векторная графика SVG основана на XML, она допускает встраивание HTML-тегов.

- В SVG-файле имеется функция, конвертирующая переменную «text» в блоб. А далее в дело вступает другая функция, которая конвертирует блоб в ZIP-архив.

- После запуска скрипт создаёт вредоносный ZIP-архив и предоставляет пользователю диалоговое окно для сохранения файла.

- ZIP-архив также защищен паролем, который отображается в HTML-вложении, после чего извлекается ISO-образ для запуска трояна Qakbot.

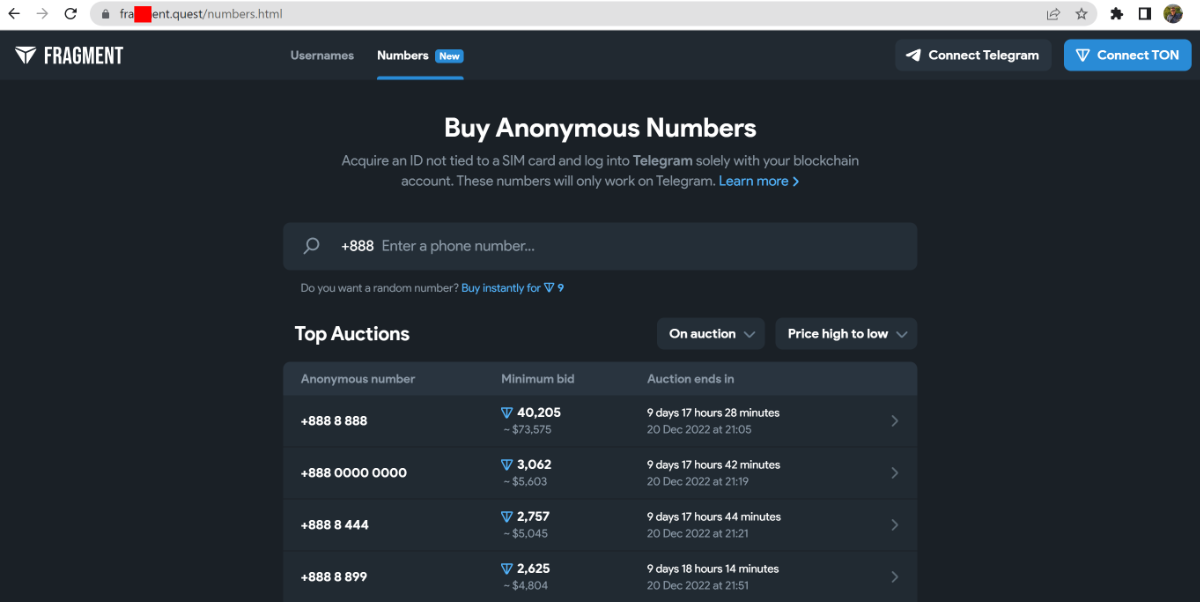

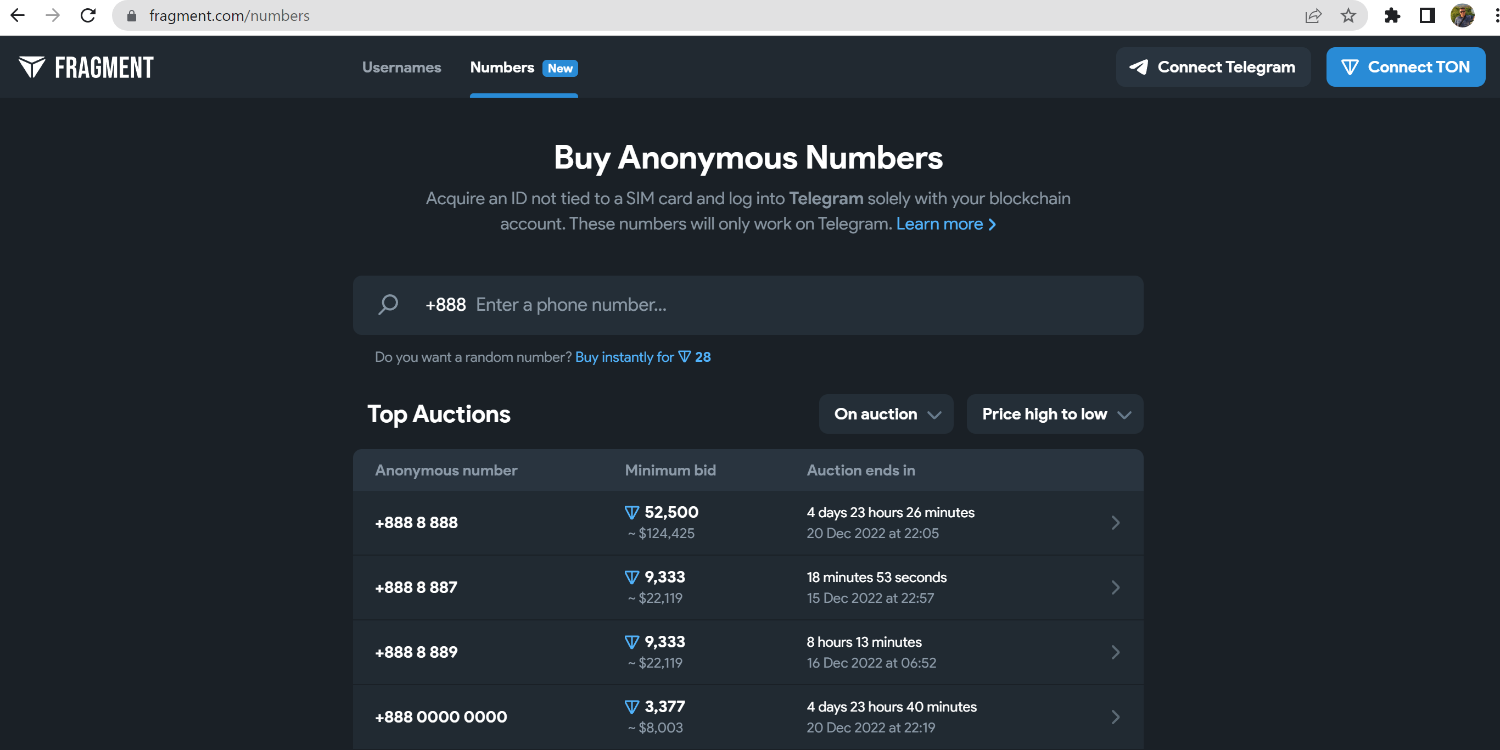

Фальшивый сайт fragment.quest похож на официальный ресурс fragment.com, где за анонимный номер для Telegram можно заплатить криптовалютой.

Главная функциональность подделки состоит в том, что при попытке совершить любое действие, например подключить мессенджер Telegram или криптокошелек TON, пользователя просят ввести секретные слова от кошелька. Они предназначены для восстановления доступа в тех случаях, когда утрачен контроль над кошельком. Если ввести секретную фразу, мошенники смогут перехватить управление криптокошельком и перевести средства себе.

Атаки и уязвимости

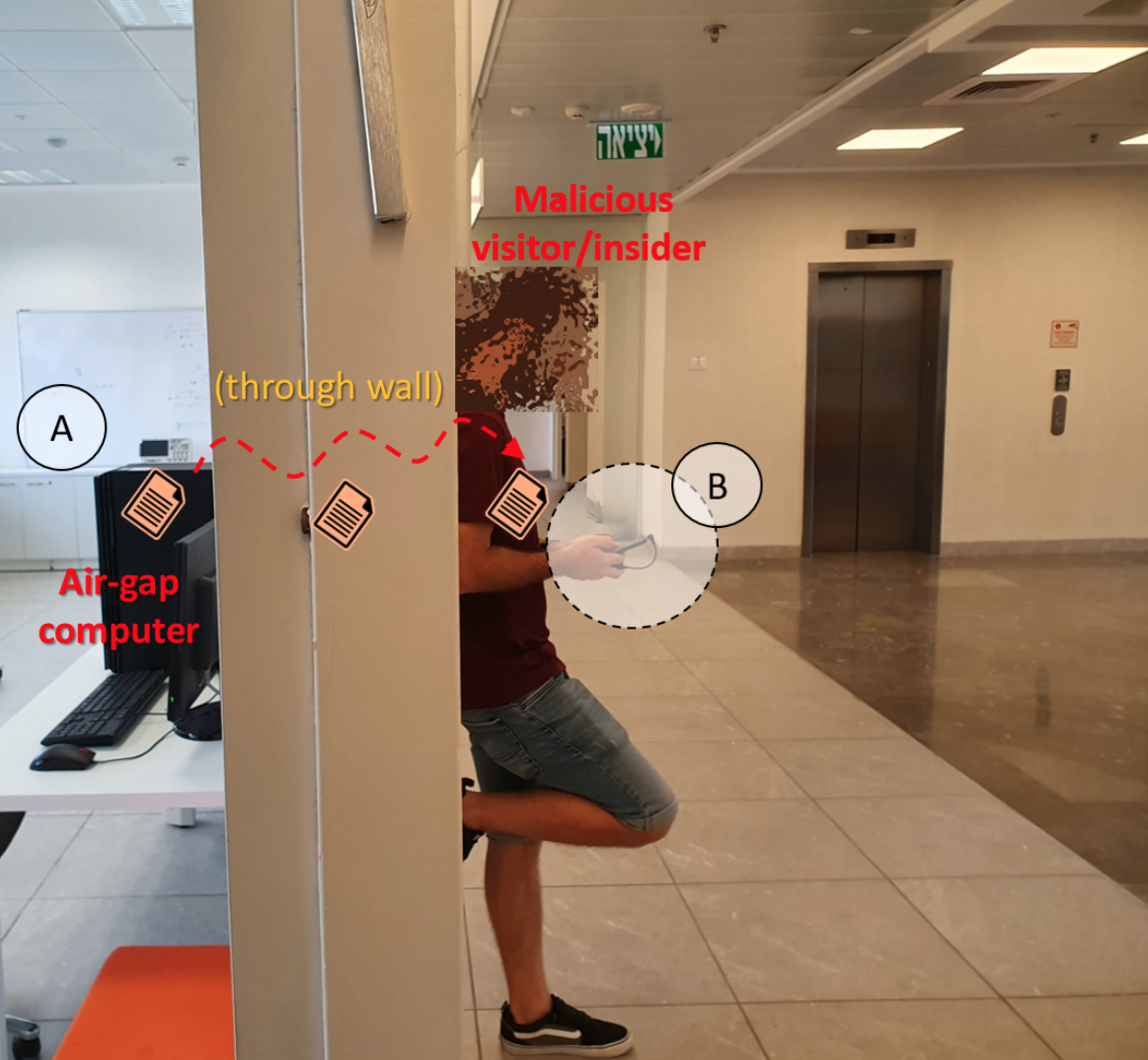

Для успешной атаки злоумышленник сначала должен получить физический доступ к изолированному компьютеру и установить в систему вредоносную программу.

Вредоносная программа передает данные с помощью электромагнитного излучения импульсного источника питания (SMPS) и частотной манипуляции (FSK) для кодирования двоичных данных. Регулируя рабочую нагрузку ЦП, можно управлять его энергопотреблением и, следовательно, контролировать мгновенную частоту переключения компонента SMPS.

Передачу можно принимать на расстоянии с помощью антенн стоимостью 1 доллар США, подключенных к 3,5-мм аудиоразъему телефона для захвата низкочастотных сигналов с полосой пропускания 1000 бит/с. Затем излучения демодулируются для извлечения данных. При этом вредоносный код не требует повышенных привилегий и может быть выполнен из виртуальной машины.

Оценка скорости передачи данных показывает, что нажатия клавиш могут быть захвачены почти в реальном времени, а эксфильтрация IP- и MAC-адресов занимает от 0,1 до 16 секунд, в зависимости от скорости передачи данных.

Инциденты

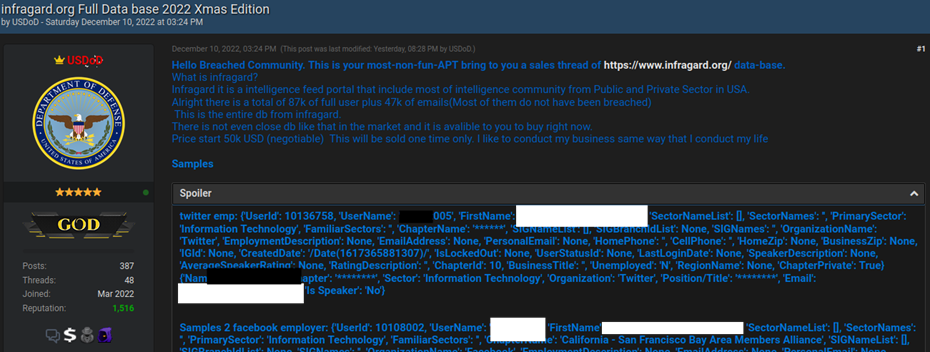

Хакер под ником USDoD получил доступ к закрытой соцсети ФБР и украл личные данные госслужащих.

Образцы похищенных из базы InfraGard данных он разместил на форуме BreachForums. Всю базу он продает за 50 000 долларов США. Хакер получил доступ к порталу InfraGard, представившись генеральным директором финансового учреждения.

Хакер заявил, что записи 47 000 участников форума содержат уникальные электронные письма. Однако, данные не содержат ни номеров социального страхования, ни дат рождения. Хотя в базе данных существовали поля для этой информации, пользователи InfraGard оставили их пустыми.

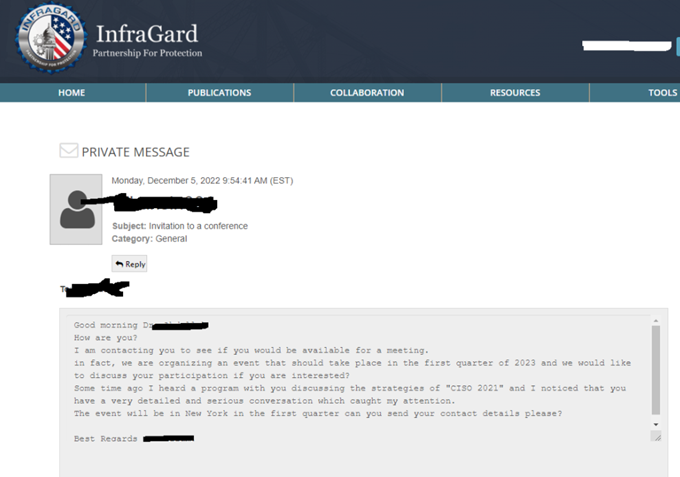

Киберпреступник отправлял сообщения членам InfraGard, выдавая себя за гендиректора финансовой компании, чтобы получить больше личных данных, которые можно было бы использовать в преступных целях.

ФБР не объяснило, как хакеру удалось получить доступ к InfraGard. При подаче заявки на членство в InfraGard злоумышленник указал электронную почту, которую контролировал ФБР, а также реальный номер телефона гендиректора.

Хакер подал заявку в ноябре, а InfraGard одобрила её в начале декабря. По словам киберпреступника, информацию из базы данных было легко получить с помощью простого программного сценария.

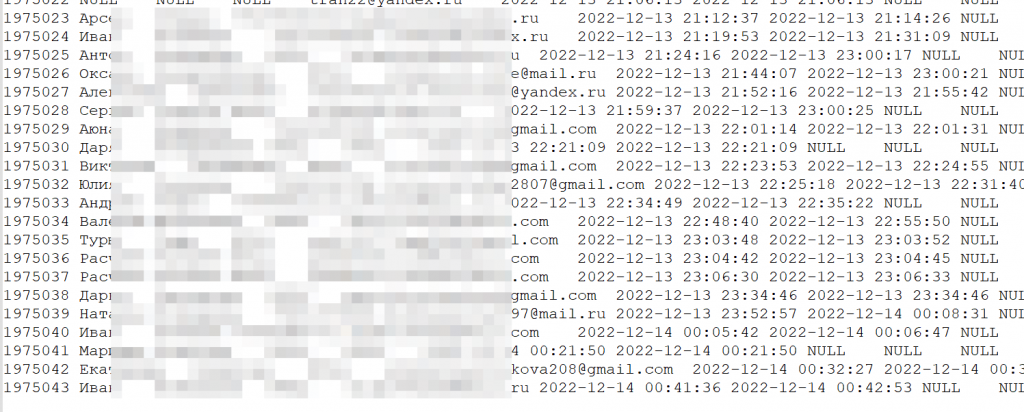

В трех текстовых файлах находится информация о зарегистрированных пользователях, клиентах и купленных ими турах.

В самом крупном файле содержится 1 575 448 строк, включая большое количество «мусорных» (или тестовых) записей.

Суммарно во всех файлах: около 719 тыс. уникальных номеров телефонов и 1,2 млн уникальных адресов эл. почты (много недействительных адресов).

Помимо этого, доступна такая информация, как:

- 🌵 ФИО (русск. и англ.),

- 🌵 дата рождения,

- 🌵 пол,

- 🌵 серия/номер загранпаспорта, дата выдачи и истечения,

- 🌵 идентификаторы ВКонтакте, Facebook, Яндекс, Одноклассники, Apple,

- 🌵 хешированный (bcrypt) пароль,

- 🌵 IP-адрес,

- 🌵 стоимость тура.

Данные представлены за промежуток времени с 05.03.2012 по 14.12.2022.

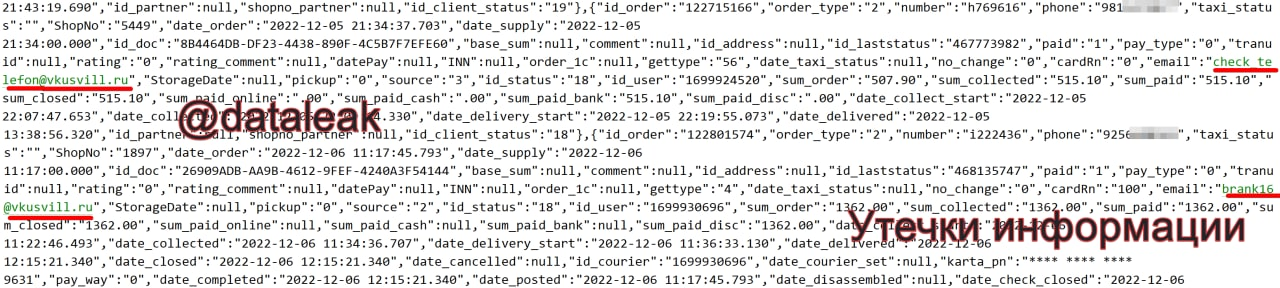

В открытом доступе опубликованы данные заказов онлайн-магазина vkusvill.ru.

В нескольких файлах содержится:

- 🌵 телефон (242 245 уникальных номеров),

- 🌵 адрес эл. почты (233 194 уникальных адреса),

- 🌵 дата и время заказа, оплаты, доставки (c 05.12.2022 по 07.12.2022),

- 🌵 последние 4 цифры банковской карты,

- 🌵 сумма заказа.

Подавляющее большинство заказов датируются 06.12.2022.

В качестве подтверждения своих слов хакер выложил 17 056 658 строк, содержащих:

- 🌵 ФИО,

- 🌵 телефон (3,6 млн уникальных номеров),

- 🌵 адрес эл. почты (5,5 млн уникальных адресов),

- 🌵 дата рождения,

- 🌵 СНИЛС,

- 🌵 логин.

Утверждается, что файл содержит информацию о московских учителях, школьниках и их родителях. Самая «свежая» запись в файле датируется 08.09.2021.

Департамент информационных технологий (ДИТ) Москвы после этого «слива» опубликовал опровержение:

Анализ показал, что опубликованные материалы не имеют отношения к реальным данным пользователей Московской электронной школы.

Тем не менее, в пользу того, что информация всё-таки настоящая, говорят следующие факты:

- В опубликованном файле содержатся реальные данные детей и их учителей из разных московских школ. Это говорит о том, что опубликованы настоящие данные, а не подделка (или тестовые записи).

- В файле находится 24 881 запись с информацией о людях, чьи адреса эл. почты расположены на домене edu.mos.ru («Департамент образования и науки города Москвы»).

- Первые записи с идентификаторами 1, 2 и т. д., датирующиеся 2015 годом, содержат адреса эл. почты, расположенные на домене edu.mos.ru. Обычно первыми всегда идут записи внутренних пользователей (сотрудников).

- Первые 5 записей содержат IP-адрес пользователя и этот адрес 127.0.0.1 — т. е. адрес локальный, говорящий о том, что вероятно пользователь обращался к системе из внутренней сети.

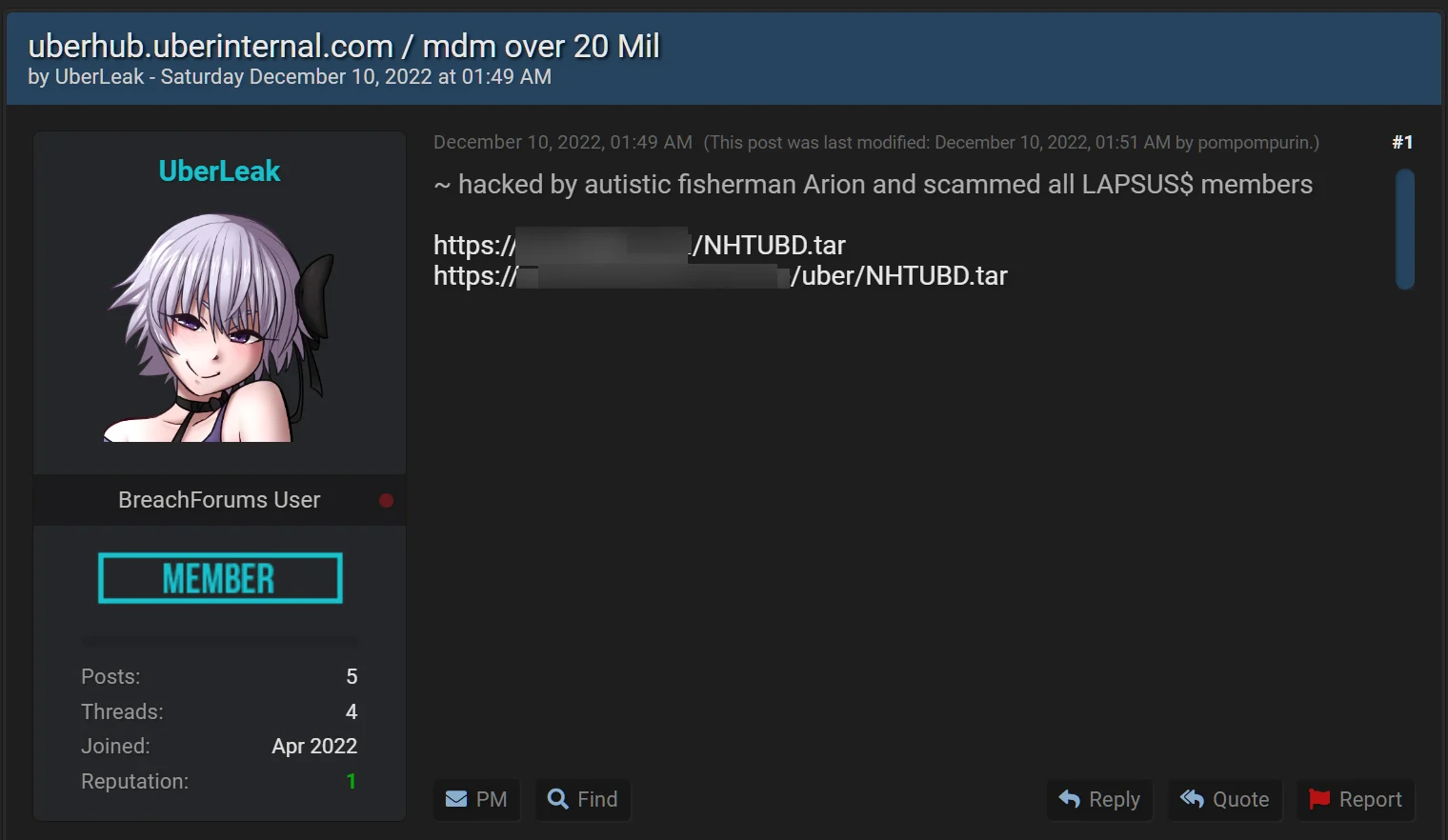

Компрометация коснулась поставщика Uber, компании Teqtivity, занимающейся трекинговыми услугами и управлением ресурсами.

Злоумышленник под ником UberLeaks опубликовал на хакерском форуме данные якобы похищенные у Uber и Uber Eats. Дамп содержит многочисленные архивы и исходные коды, связанные с MDM-платформами, которые используются в Uber и Uber Eats, а также сервисами стороннего поставщика.

Злоумышленник создал четыре отдельные темы, связанные с утечкой: по одной для Uber MDM на uberhub.uberinternal.com, Uber Eats MDM, а также для платформ Teqtivity MDM и TripActions MDM. При этом в каждой из тем упоминается участник известной хакерской группы Lapsus$, которая известная благодаря многочисленным громким атакам, включая и сентябрьскую атаку на Uber, в ходе которой злоумышленники получили доступ к внутренней сети компании и серверу Slack.

Сообщают, что утечка состоит из исходников, отчетов об управлении ИТ-активами, отчетов об уничтожении данных, содержит имена для входа в домен Windows, адреса электронной почты и другую корпоративную информацию.

К примеру, один из документов в дампе содержит email-адреса и информацию Windows Active Directory более чем для 77 000 сотрудников Uber. При этом отмечается, что утечка не содержит данных клиентов Uber и связана только с внутренней корпоративной информацией.

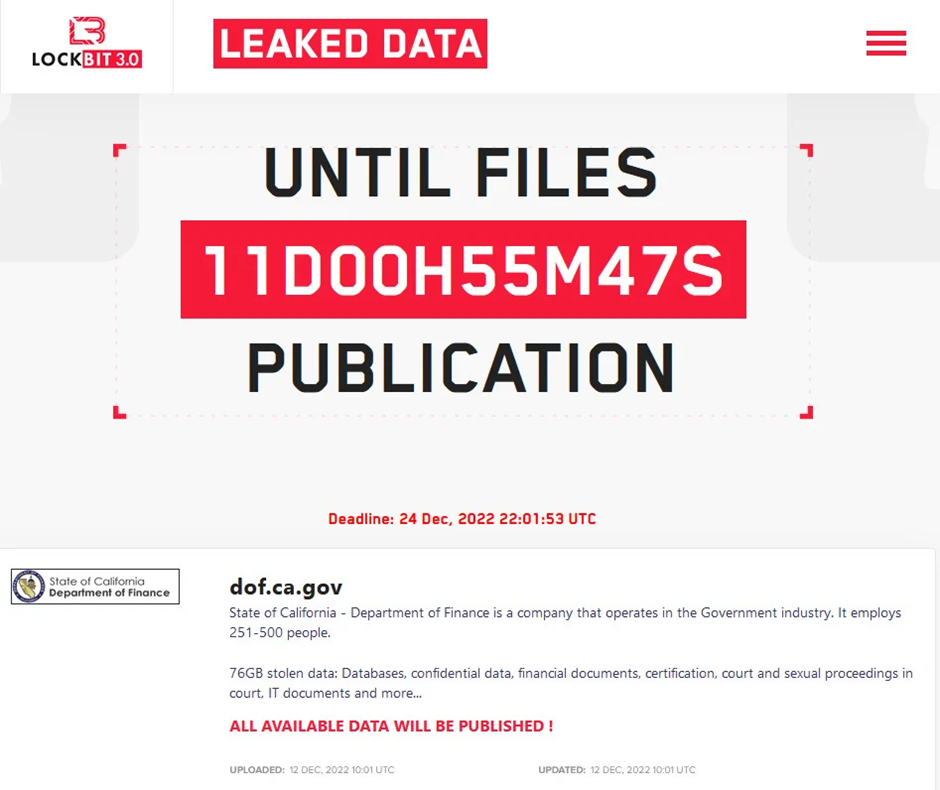

Департамент финансов штата Калифорния пострадал от атаки вымогателей.

Взлом удалось обнаружить благодаря партнерам штата и федеральным службам безопасности. Над оценкой и обнаружением возможных уязвимостей и смягчением последствий кибератаки работают ИБ-специалисты.

Неясно, какой ущерб был нанесен хакерами и как им удалось проникнуть в системы департамента. Известно только одно — государственные фонды не пострадали от атаки.

Но до всех официальных заявлений LockBit добавила департамент в список своих жертв и сообщила о том, что им удалось похитить базы данных, конфиденциальные данные, финансовые и IT-документы. В качестве доказательства своих слов хакеры опубликовали несколько скриншотов файлов, которые были похищены из систем Департамента финансов Калифорнии.

Хакеры сообщили, что им удалось похитить более 246 000 файлов объёмом 75,3 Гб. Выкуп должен быть уплачен до 24 декабря, иначе все украденные данные будут слиты в сеть.

Ночью 12 декабря злоумышленники взломали IT-систему двух муниципалитетов, которые вместе составляют остров Эланд с общей численностью населения более 25 000 человек.

ИБ-специалисты в качестве меры предосторожности отключили IT-системы округа от Интернета, а для расследования и реагирования на инцидент были привлечены сторонние специалисты.

На данный момент сайт муниципалитета Мёрбилонга недоступен, а Боргхольм размещается у внешнего провайдера и по-прежнему работает. Из-за кибератаки недоступны связь с учреждениями по электронной почте и некоторые медицинские услуги, а также ограничена связь с ведомством по телефону. Сейчас медицинские работники в этом регионе делают записи вручную на бумаге.

Подробности инцидента пока не разглашаются, поэтому неизвестно, была ли это атака программы-вымогателя.

Кибератака остановила работу сайта Метрополитен-оперы на 5 дней.

Злоумышленники парализовали работу не только сайта, но и онлайн-кассы, а также колл-центра. Ни одно из представлений не было отменено из-за кибератаки, однако посетителям приходится покупать билеты в других местах. Возникло множество проблем с обменом и возвратом средств за купленные билеты.

Администрация Метрополитен-оперы пообещала осуществить все возвраты и обмены как только нормальная работа будет возобновлена. Пока неизвестно, когда работа систем будет восстановлена и кто стоит за кибератакой.

В руках злоумышленников оказались:

- Полные имена;

- Адреса,

- Номера телефона;

- Даты рождения;

- Уникальные идентификаторы пациентов.

Компания уточнила, что злоумышленники не получили доступ к страховым идентификаторам и номерам медицинских карт.

CommonSpirit Health уже связалась с пострадавшими и сообщила им, что утечка данных произошла в период с 16 сентября по 3 октября 2022 года. Пока компания не раскрывает информацию о группировке, осуществившей атаку и ни одна банда злоумышленников не спешит брать на себя ответственность за содеянное.