Антифишинг-дайджест № 302

Обзор новостей информационной безопасности со 2 по 8 декабря 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Особенности кампании

- Преступники использовали 38 доменов зарегистрированных на NameCheap, Porkbun, REG.RU и regway.

- Имена большинства доменов имитировали популярные сервисы — «cloud-safety.online», «share-drive-ua.com» и «nonviolent-conflict-service.com».

- Все домены имели TLS-сертификаты X.509 от Let’s Encrypt — некоммерческим центром сертификации, который предоставляет сертификаты более 300 млн. сайтов.

Домены предназначены для того, чтобы подделать сайты:

- оборонных компаний UMO Poland, Global Ordnance и Sangrail LTD;

- комиссии по международному правосудию и подотчетности;

- спутниковой компании Blue Sky Network.

Примечательно, что два мошеннических домена использовались для маскировки под МВД России.

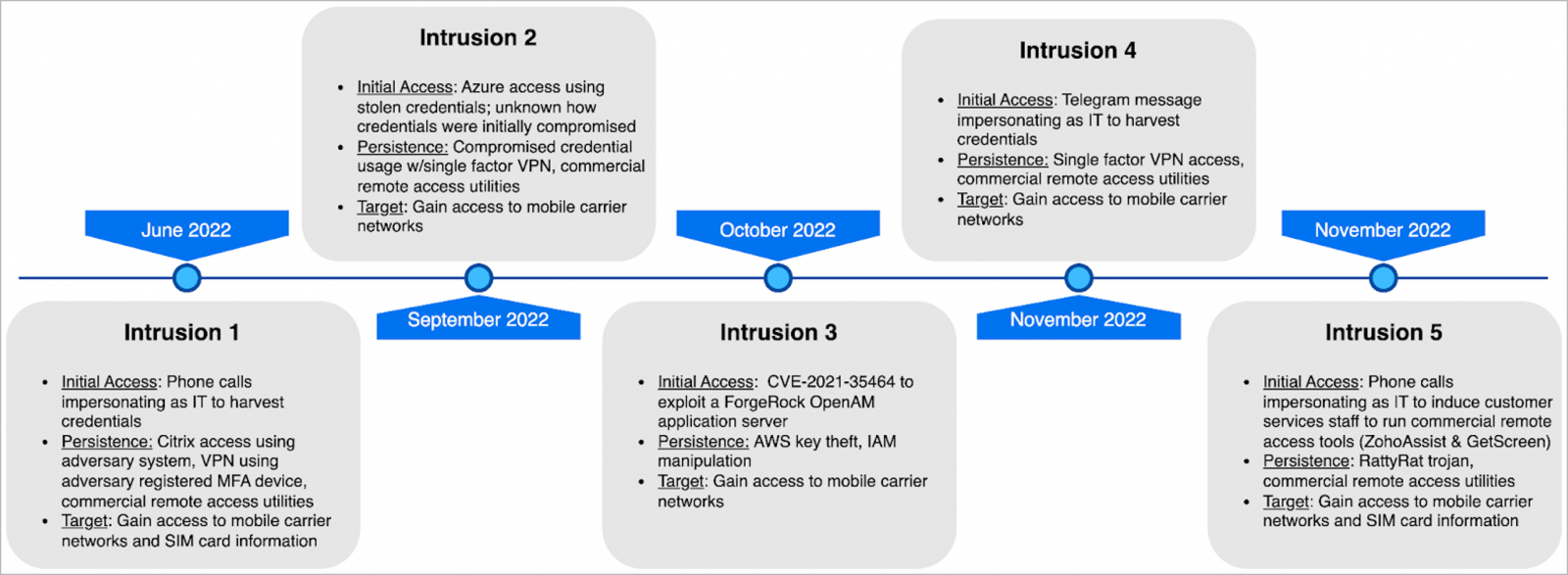

Цель кампании — доступ к сетям операторов мобильной связи для проведения атак с подменой SIM-карты (SIM Swapping). Эксперты CrowdStrike приписывает эти атаки группировке Scattered Spider.

Особенности кампании:

- Первоначальный доступ к целевой среде осуществляется с помощью социальной инженерии, вишинга, сообщений Telegram.

- Киберпреступник направляет жертву на фишинговый сайт, где жертва вводит свои учетные данные, или убеждает установить инструменты удалённого доступа, AnyDesk или Getscreen.me.

- Если целевая учетная запись защищена с помощью двухфакторной аутентификации (2FA), злоумышленник либо убеждает жертву сказать одноразовый пароль, либо использует технику атаки под названием MFA Fatigue, которая использовалась при взломе Microsoft, Cisco и Uber.

- Во многих своих атаках Scattered Spider получали доступ к консоли многофакторной аутентификации (МФА) скомпрометированного объекта и регистрировали свои устройства, чтобы иметь постоянный удалённый доступ с помощью легитимных инструментов и оставаться незамеченными.

- После первоначального доступа и установления постоянства злоумышленники проводят разведку сред Windows, Linux, Google Workspace, Azure AD, Microsoft 365 и AWS, выполняют боковое перемещение по сети, используя SharePoint и OneDrive для сбора информации о VPN и МФА.

Мобильная безопасность

В Android-приложениях Lazy Mouse, PC Keyboard и Telepad, позволяющих использовать смартфон в качестве беспроводной клавиатуры или мыши, было обнаружено семь опасных уязвимостей.

После нескольких неудачных попыток связаться с разработчиками исследователи просто опубликовали отчет, в котором подробно рассказали про каждую из обнаруженных уязвимостей:

- CVE-2022-45477 (9,8 баллов из 10 по шкале CVSS) — уязвимость в Telepad, позволяющая удаленному неавторизованному пользователю отправлять на сервер инструкции для выполнения произвольного кода;

- CVE-2022-45478 (5,1 балла из 10 по шкале CVSS) — уязвимость в Telepad, позволяющая злоумышленнику провести атаку «Человек посередине» (MITM) и получить все нажатия клавиш в виде простого текста;

- CVE-2022-45479 (9,8 баллов из 10 по шкале CVSS) — уязвимость в PC Keyboard, позволяющая удаленному неавторизованному пользователю отправлять на сервер инструкции для выполнения произвольного кода;

- CVE-2022-45480 (5,1 балла из 10 по шкале CVSS) — уязвимость в PC Keyboard, позволяющая злоумышленнику провести атаку «Человек посередине» (MITM) и получить все нажатия клавиш в виде простого текста;

- CVE-2022-45481 (9,8 баллов из 10 по шкале CVSS) — отсутствие необходимости устанавливать пароль в стандартной конфигурации Lazy Mouse, что позволяет хакерам выполнять вредоносный код без авторизации;

- CVE-2022-45482 (9,8 баллов из 10 по шкале CVSS) — уязвимость в сервере Lazy Mouse, позволяющая с легкостью проводить брутфорс-атаки;

- CVE-2022-45483 (5,1 балла из 10 по шкале CVSS) — уязвимость в Lazy Mouse, позволяющая злоумышленнику провести атаку «Человек посередине» (MITM) и получить все нажатия клавиш в виде простого текста.

Ни одно из рассмотренных приложений не получало обновления более двух лет, поэтому специалисты рекомендуют как можно скорее удалить их.

Атаки и уязвимости

Антивирусы удаляют обнаруженные вредоносные файлы, которые не удалось удалить сразу, после перезагрузки системы. Путь к вредоносному файлу в этом случае сохраняется в определенном месте и иногда даже не проверяется при удалении. Смысле найденной уязвимости нулевого дня TOCTOU (Time of Check Time of Use) в том, что злоумышленник может, используя паузу, изменить путь к объекту и заставить EDR или антивирус стереть совсем другой файл или даже целую папку с файлами.

Шесть из одиннадцать протестированных антивирусных продуктов оказались уязвимыми к TOCTOU — Microsoft Defender, Defender for Endpoint, TrendMicro ApexOne, Avast Antivirus, AVG Antivirus и SentinelOne. Некоторые из них нельзя использовать для стирания файлов по выбору, зато они могут удалить сразу всю папку.

Проблема вызвана ошибкой переполнения буфера при обработке входящих ICMP-сообщений. Как выяснили разработчики FreeBSD, функция pr_pack(), которая копирует выделенные IP- и ICMP-заголовки в буферы стека для дальнейшей обработки. При этом она не учитывает что в пакете после заголовка IP могут присутствовать дополнительные расширенные заголовки. Если такие все же будут, то pr_pack() перезапишет до 40 байт в стеке.

Успешная эксплуатация уязвимости может привести к сбоям в работе утилиты, а также позволяет удаленному хакеру выполнить произвольный код с root-привилегиями. Это работает так из-за того, что для отправки и приёма ICMP-сообщений ping использует raw-сокеты и выполняется с повышенными привилегиями.

Уязвимость связана с ошибкой авторизации в телематической программе, которая позволяет получать личные данные жертвы, а также выполнять команды на автомобиле путем отправки на конечную точку SiriusXM («telematics.net») специально созданного HTTP-запроса, содержащего VIN-номер.

Проблема может быть использована для:

- разблокировки дверей;

- запуска двигателя;

- обнаружения автомобиля;

- подачи сигнала автомобилю.

Для всех этих действий достаточно знать VIN-номер автомобиля.

Десять обнаруженных уязвимостей разделили на несколько групп:

- Три уязвимости связаны с хранением конфиденциальных данных в открытом виде;

- Четыре уязвимости связаны с использованием жестко закодированного криптографического ключа;

- Две — с использованием жестко закодированного пароля;

- Одна касается недостаточной защиты учетных данных.

Самые опасные из ошибок в защите — CVE-2022-25164 и CVE-2022-29830 , имеют оценку 9.1 из 10 по шкале CVSS. Злоумышленники могут воспользоваться ими для получения доступа к модулю процессора и сбора информации файлах проекта без получения каких-либо разрешений.

Уязвимость, обнаруженная компанией Nozomi Networks, получила идентификатор CVE-2022-29831 и оценка 7.5 из 10 по шкале CVSS. Она может быть использована хакером, который уже имеет доступ к файлу проекта ПЛК, обеспечивающего безопасность при работе на станке (safety PLC). Используя жестко закодированный пароль, киберпреступник может получить прямой доступ к ЦП safety PLC и нарушить промышленные процессы.

Инциденты

Злоумышленники уже потребовали выкуп. Точная сумма не утоняется, но руководство больницы заявило, что не собирается платить вымогателям.

В настоящее время больница принимает и консультирует только пациентов, обратившихся в медучреждение без предварительной записи, а запланированные операции и прочие вмешательства, включая химиотерапия и лучевую терапию отменены или перенаправлены в другие отделения. Шестерых пациентов из отделений неонатологии и интенсивной терапии пришлось экстренно переводить в другие медицинские учреждения.

Сообщают, что больница оперативно изолировала зараженные системы, чтобы ограничить распространение вредоносного ПО на дополнительные устройства, и уведомила об инциденте Национальное агентство по безопасности информационных систем (ANSSI).

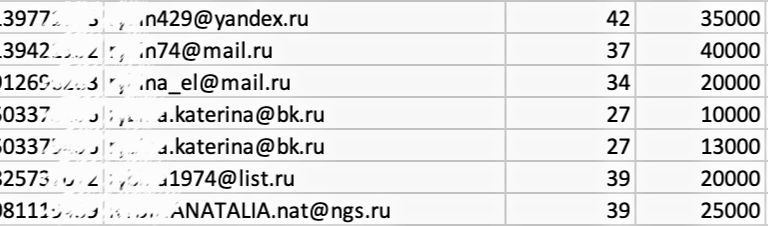

Текстовый файл объемом 9.6 мегабайт содержит 390 тысяч строк, включающих адреса электронной почты, телефоны, возраст и зарплатные ожидания. Подобная структура данных дает нам основания предполагать, что речь идет о парсинге. Выборочная проверка показала, что телефоны и адреса электронной почты реальны и принадлежат одним и тем же людям.

Опубликованные данные имеют четкую привязку к Сибирскому федеральному округу, в первую очередь к Новосибирской и Омской областям. Об этом свидетельствуют как специфические для региона адреса почтовых сервисов, так и мобильные номера.

Представители «Работы.ру» заявили, что опубликованная информация не имеет отношения к порталу, поскольку данные сайта хранятся в другом формате, и предположили, что слитый файл представляет собой компиляцию сведений из других источников.

Технологическая инфраструктура ВТБ находится «под беспрецедентной DDoS-атакой».

В банке подчеркивают, что эта атака стала крупнейшей не только в этом году, но и за все время работы кредитной организации. В работе мобильных приложениях и веб-версии «ВТБ Онлайн» могут наблюдаться проблемы.

Представители банка подчеркивают, что системы работают в штатном режиме, а данные клиентов защищены от внешнего вмешательства, так как находятся во внутреннем периметре технологической инфраструктуры.

«В ходе противостояния действиям хакеров, атакующих внешний контур систем банка, специалисты делают все необходимое и возможное, чтобы клиенты не почувствовали дискомфорт в пользовании сервисами. Однако при применении противомер временные затруднения в работоспособности банковских приложений и веб-версии ВТБ Онлайн периодически возможны. Мы приносим извинения за эту ситуацию и надеемся на понимание.» — Представители банка ВТБ.

Анализ DDoS-атаки свидетельствует о том, что она носит спланированный и широкомасштабный характер. Ее цель — причинить неудобства клиентам банка, затруднив работу банковских сервисов», — гласит официальный пресс-релиз ВТБ.

Cообщается, что большинство атакующих запросов к сервисам банка были сгенерированы в зарубежных сегментах интернета, «однако вызывает особое беспокойство факт наличия вредоносного трафика с российских IP-адресов».

Вину за атаки возложили на российских хакеров, поскольку попытки вывести из строя сайт начались через день после того, как наши политики раскритиковали Папу Франциска за его комментарии о спецоперации в недавнем интервью иезуитскому журналу America.

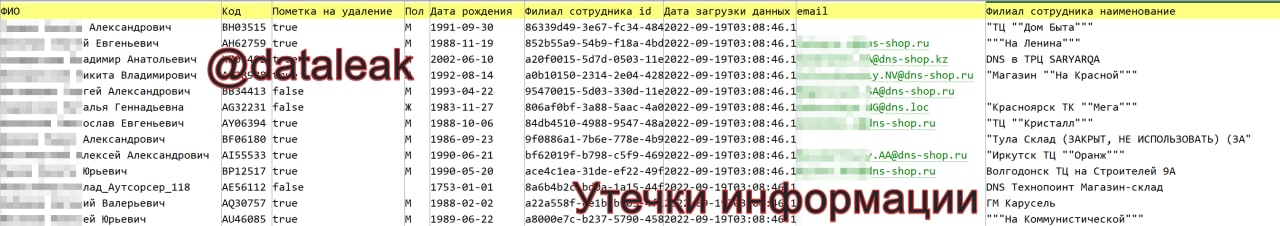

В текстовом файле 150444 записи, из них 149408 относятся к России и 1036 — к Казахстану:

- 🌵 ФИО

- 🌵 адрес эл. почты на доменах dns-shop.ru, dns-shop.kz и dns.loc (104,820 уникальных адреса)

- 🌵 дата рождения

- 🌵 пол

- 🌵 рабочий телефон

- 🌵 место работы (филиал)

- 🌵 страна (Россия или Казахстан)

Данные актуальны на 19.09.2022.

В качестве подтверждения были предоставлены четыре LDIF-файла (формат представления записей службы каталогов в текстовой форме), содержащие выгрузки, разбитые на 4 региона: московский, южный, уральский и центральный.

Данные содержат:

- 🌵 логин пользователя в домене vimpelcom.ru (198050 уникальных логинов)

- 🌵 адрес эл. почты на домене beeline.ru (67480 уникальных адресов)

- 🌵 мобильный телефон (89519 уникальных номеров)

- 🌵 домашний телефон (10969 уникальных номеров)

- 🌵 ФИО (в кодировке Base64)

- 🌵 много другой служебной информации

Все эти данные хакер опубликовал в свободном доступе.

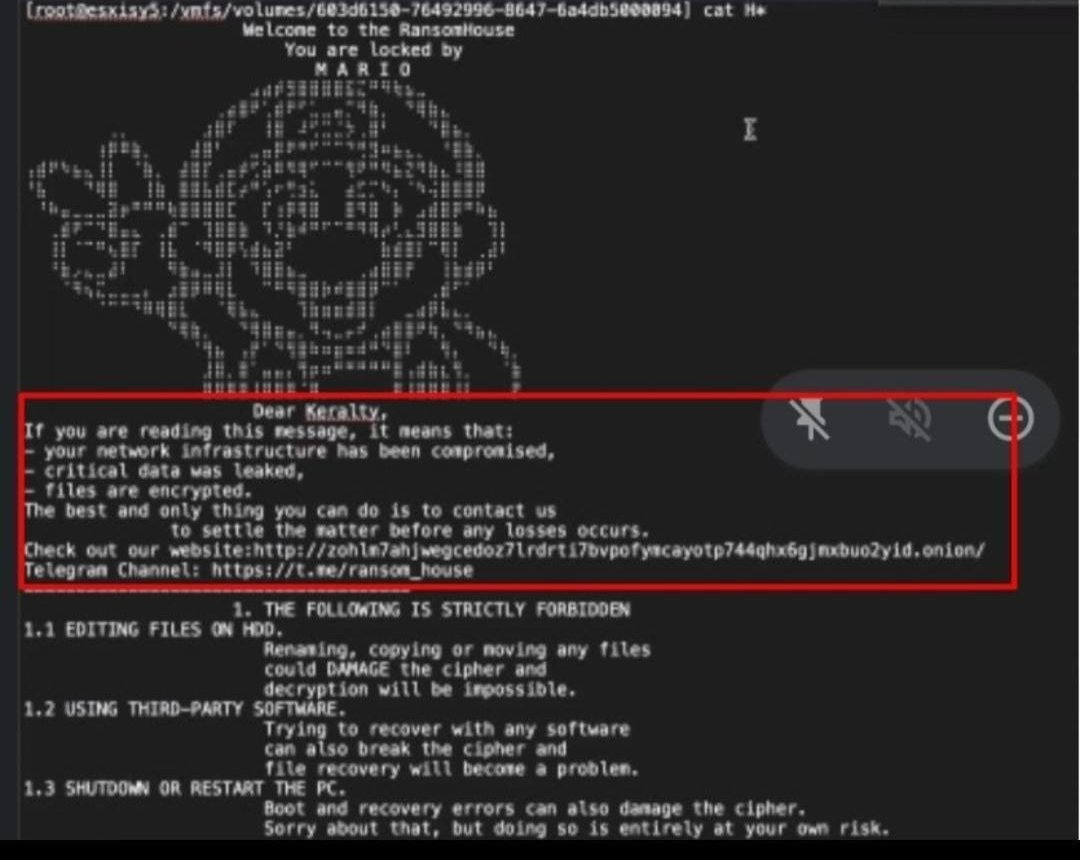

Кибервымогатели RansomHouse атаковали колумбийскую медицинскую компанию Keralty.

Из-за атаки начались перебои в работе IT-систем, появились ошибки в расписаниях для врачей и перестали работать веб-сайты. По сообщениям местных СМИ, люди стоят в очередях по 12 часов и теряют сознание из-за отсутствия медицинской помощи. Компания заявила, что все сотрудники работают по 24 часа в сутки, чтобы как можно скорее восстановить все поврежденные системы и продолжить работу в прежнем режиме. Кроме того, Keralty уже связалась с правоохранительными органами и начала расследование.

Эксперты выяснили, что вымогательская записка принадлежит группировке RansomHouse, а вымогательское ПО называется Mario. Этот вредонос шифрует данные на устройствах под управлением Windows и Linux, добавляет расширение «.mario» к зашифрованным файлам и оставляет записки о выкупе под названием «How To Restore Your Files.txt».

Хакеры из RansomHouse заявили, что именно они 27 ноября провели атаку на Keralty и украли 3 ТБ данных, однако подтверждения этому заявлению пока нет.

По словам пострадавшего, к нему на улице на машине подъехали неизвестные. Грабители скрутили его, посадили в салон автомобиля, надели мешок на голову и вывезли в Подмосковье.

Затем злоумышленники похитили у него смартфон и угрозами заставили сказать пароль от кошелька, на котором хранились 250 биткоинов. После этого налетчики высадили пострадавшего возле деревни в Красногорске и скрылись.

По факту разбоя было возбуждено уголовное дело. Пока неизвестно, смогли ли преступники вывести биткоины с криптокошелька.