Антифишинг-дайджест № 299 с 11 по 17 ноября 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема действий мошенников

- Мошенник под видом привлекательной барышни знакомится с потенциальной жертвой в социальных сетях или на сайтах знакомств, и приглашает на свидание с просьбой купить билеты, например, в местный театр или кино.

- Дальше пользователя могут увести в мессенджер, где он получает ссылку на фишинговый сайт для покупки билетов, оплачивает их, в то время как деньги и данные карты похищаются злоумышленниками. Бывает, что деньги списывали дважды или трижды — при оформлении «возврата».

- Вся работа рядовых участников (воркеров) координируется через Telegram, где созданы специальные чат-боты с готовыми фишинговыми сайтами под различные площадки — кинотеатры, театры, рестораны, кальянные, генерацией билетов, чеков, подробными скриптами.

- В России для вовлечения в схему активно использовались фальшивые голосовые сообщения. И это работало: получив «голосовушку», жертва зачастую теряла бдительность.

Атаки и уязвимости

Проблема была обнаружена еще в июне 2021 года и затрагивает устройства Aiphone серий GT-DMB, GT-DMB-N и GT-DMB-LVN с прошивкой до версии 3.00, а также устройства GT-DB-VN с прошивкой версии 2.00 или более ранней.

Уязвимость позволяет злоумышленнику «использовать мобильное устройство с поддержкой NFC для проведения брутфорс-атаки на входную систему» и подобрать код доступа администратора. По сути, система позволяет атакующему, имеющему доступ к сети, перепробовать все возможные комбинации четырехзначных кодов и подобрать пароль.

Примечательно, что взломавший дверь хакер не оставит после себя никаких цифровых следов — уязвимые модели Airphone не сохраняют логи.

Инциденты

На сайте полиции Саффолка были случайно опубликованы данные сотен жертв сексуального насилия.

В открытом доступе оказалась полная информация, включающая в себя имена, адреса, даты рождения жертв и подробности совершенных преступлений. Согласно заявлению представителя английской полиции, как только про инцидент стало известно, он был решен, и теперь эта информация недоступна широкой публике.

Комиссар по делам полиции преступности высказывает опасения, что подобные случаи могут подвергнуть жертв еще больше опасности.

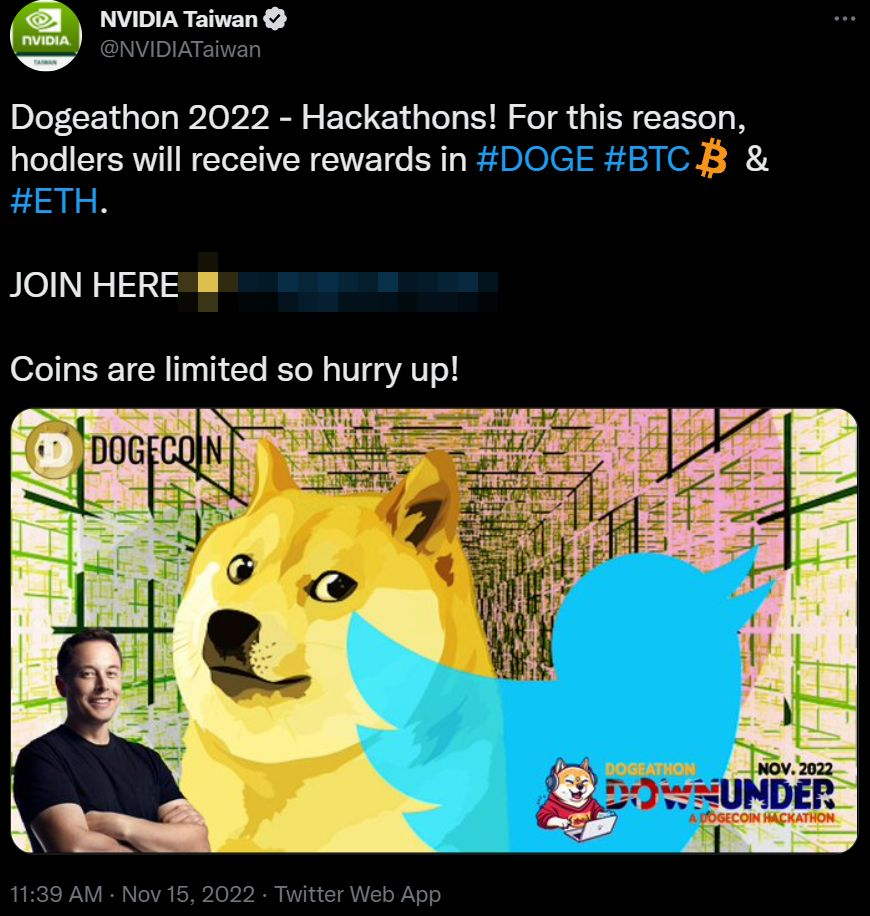

Страница производителя видеокарт была неактивна ещё с 2019 года, но 15 ноября на ней неожиданно появились записи, связанные с криптовалютой Dogecoin. Учитывая недавнюю покупку Twitter Илоном Маском и его любовь к этой криптовалюте, ситуация выглядит весьма забавно.

Злоумышленник разместил тему о некоем событии Dogeathon 2022 и добавил ссылку на это сообщение. Ссылка была использована для фишинга.

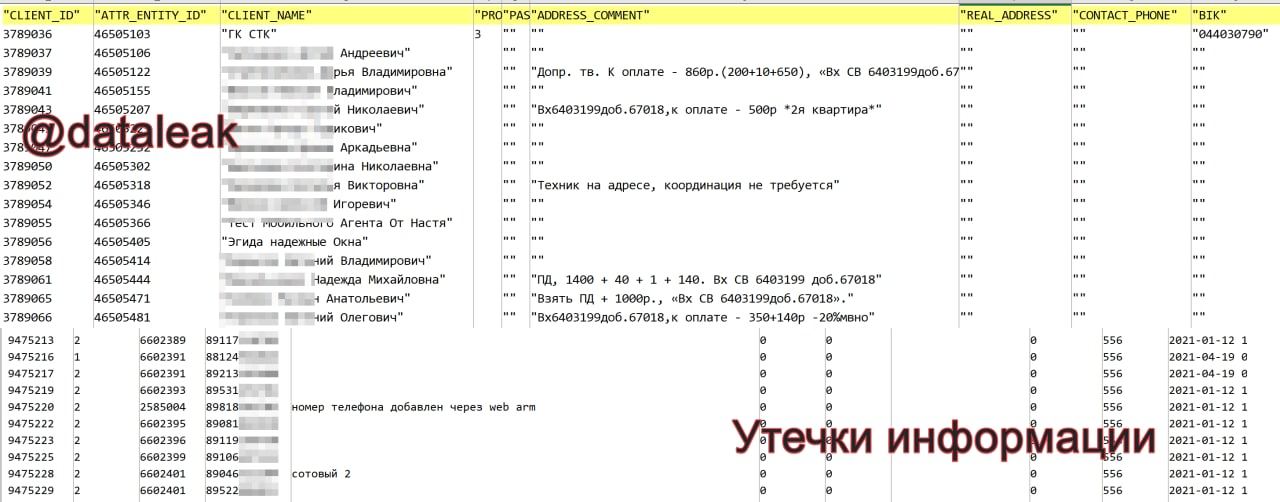

В открытом доступе появилась информация о клиентах провайдера «Дом.ру» из Санкт-Петербурга.

В двух текстовых файлах содержатся данные юридических и физических лиц:

- 🌵 ФИО,

- 🌵 адрес,

- 🌵 ИНН, ФИО директора, банковские реквизиты (для юр. лиц),

- 🌵 дата рождения (не у всех),

- 🌵 телефон (2,7 млн уникальных номеров).

Судя по информации из этих файлов, данные актуальны на 09.11.2021.

Можно предположить, что хакеру удалось завладеть не клиентской базой данных оператора связи, а базой входящих заявок на подключение к сети.

Другие подражатели Eli Lilly пошли еще дальше: быстро извинились за «ошибку» и заявили, что инсулин теперь будет стоить 400 долларов.

Фальшивые твиты набрали миллионы просмотров, поэтому на происходящее отреагировал рынок: акции компании резко подешевели и капитализацмия компании упала более чем на 16 млрд долларов США.

Произошедшее спровоцировало настоящую панику среди сотрудников реальной Eli Lilly. Производитель попытался опровергнуть фальшивые заявления имитаторов, связаться с Twitter и потребовал немедленно удалить фейк, опасаясь, что это может подорвать репутацию бренда. Однако в Twitter, чей штат недавно сократился вдвое, не реагировали на происходящее в течение нескольких часов. В итоге руководители Eli Lilly приказали остановить все рекламные кампании в социальной сети.

В настоящее время раздача «синих галочек» всем желающим приостановлена.

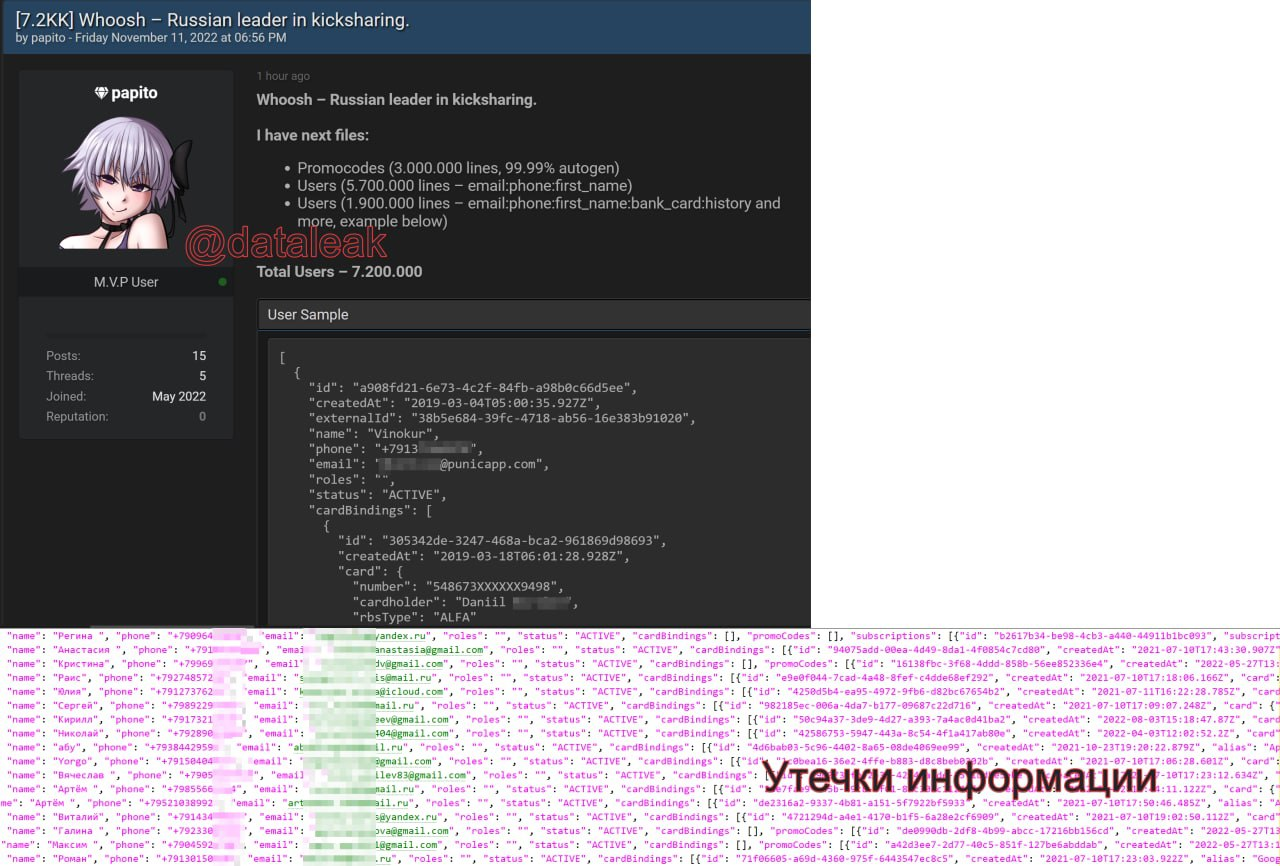

Как сообщает телеграм-канал «Утечки информации», в сентябре стало известно, что хакеры взломали сервис шеринга самокатов whoosh-bike.ru.

В начале ноября сервис официально подтвердил атаку и заявил: «Служба информационной безопасности Whoosh выявила и пресекла процесс утечки информации, организованный группой хакеров».

Однако, несколько дней назад на теневом форуме был выставлен на продажу за 4200 долларов США дамп базы данных этого сервиса с информацией клиентов, в котором содержится:

- 🌵 имя,

- 🌵 телефон (7,23 млн уникальных номеров),

- 🌵 адрес эл. почты (6,89 уникальных адресов),

- 🌵 частичный (6 первых и 4 последних цифры) номер банковской карты, имя/фамилия латиницей, тип карты (VISA, MASTERCARD и т. п.),

- 🌵 дата создания записи и последней аутентификации (с 23.01.2019 по 19.09.2022),

- 🌵 GPS-координаты.

Школа пострадала от кибератаки в октябре, когда ее системы были атакованы Vice Society. После инцидента руководство школы уверенно заявило, что личная информация о сотрудниках и учениках находится в безопасности.

Но сейчас ситуация резко изменилась — киберпреступники слили в даркнет следующий набор данных о каждом из 1000 учеников:

- Полное имя;

- Адрес;

- Уникальный номер ученика;

- Пол;

- Этническую принадлежность;

- Дополнительную информацию о специальных образовательных потребностях;

- Полицейские отчеты о происшествиях с учениками.

9 октября в школьной сети была обнаружена подозрительная активность, в результате чего все серверы с данными были отключены. Но это не помогло, потому что уже на следующий день группировка Vice Society связалась с руководством школы и сообщила, что некоторые файлы были зашифрованы.

Правоохранительные органы не стали сразу же предпринимать какие-либо действия, поскольку не верили, что какие-либо данные могли быть украдены.

На своем сайте BlackCat похвасталась украденным и заявила, что у Conforama все очень плохо с системами безопасности и защитой данных своих пользователей. Вымогатели дали компании 48 часов на то, чтобы связаться с ними, в противном случае все украденные данные будут выложены в открытый доступ.

Злоумышленники заявили, что в случае отказа они будут использовать финансовые данные клиентов в незаконных целях, а также сольют все внутренние маркетинговые и аналитические данные конкурентам Conforama. По словам хакеров, уплата выкупа — единственный шанс Conforama спасти свою репутацию, бизнес, данные клиентов и партнеров.

В качестве подтверждения серьезности своих намерений BlackCat выложили на сайте более двух десятков внутренних документов компании. Представители Conforama пока никак не комментируют инцидент и игнорируют сообщения от СМИ.