Антифишинг-дайджест № 298 с 4 по 10 ноября 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Эксперты предупреждают о двух мошеннических схемах, в ходе которых преступники выдают себя за финансовых регуляторов, расследующих мошенничество, чтобы выманить у пользователей персональную информацию.

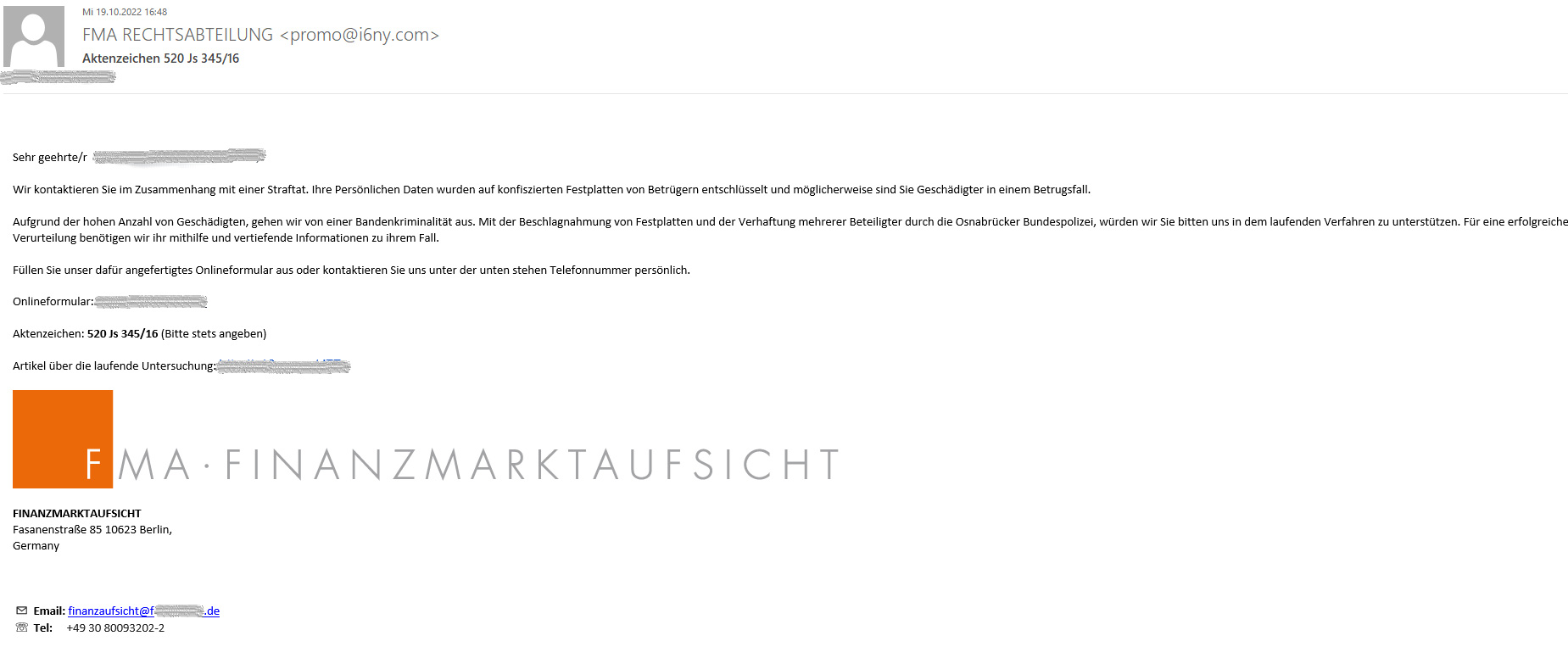

Первая кампания ориентирована на жителей Германии:

- Некая организация под названием Finanzmarktaufsicht в письме сообщает, что полиция города Оснабрюк якобы арестовала неких преступников и конфисковала у них жесткие диски, на которых хранились расшифрованные персональные данные граждан. Среди этих данных, по их словам, была обнаружена в том числе и личная информация получателя письма.

- В письме сообщается, что из-за большого количества жертв в Finanzmarktaufsicht предполагают, что речь идет об организованной преступности. Авторы сообщения просят жертву посодействовать следствию намекая, что это в ее интересах.

- Чтобы оказать содействие, достаточно всего лишь заполнить некую специальную онлайн-форму по ссылке или связаться по телефону, указанному в письме.

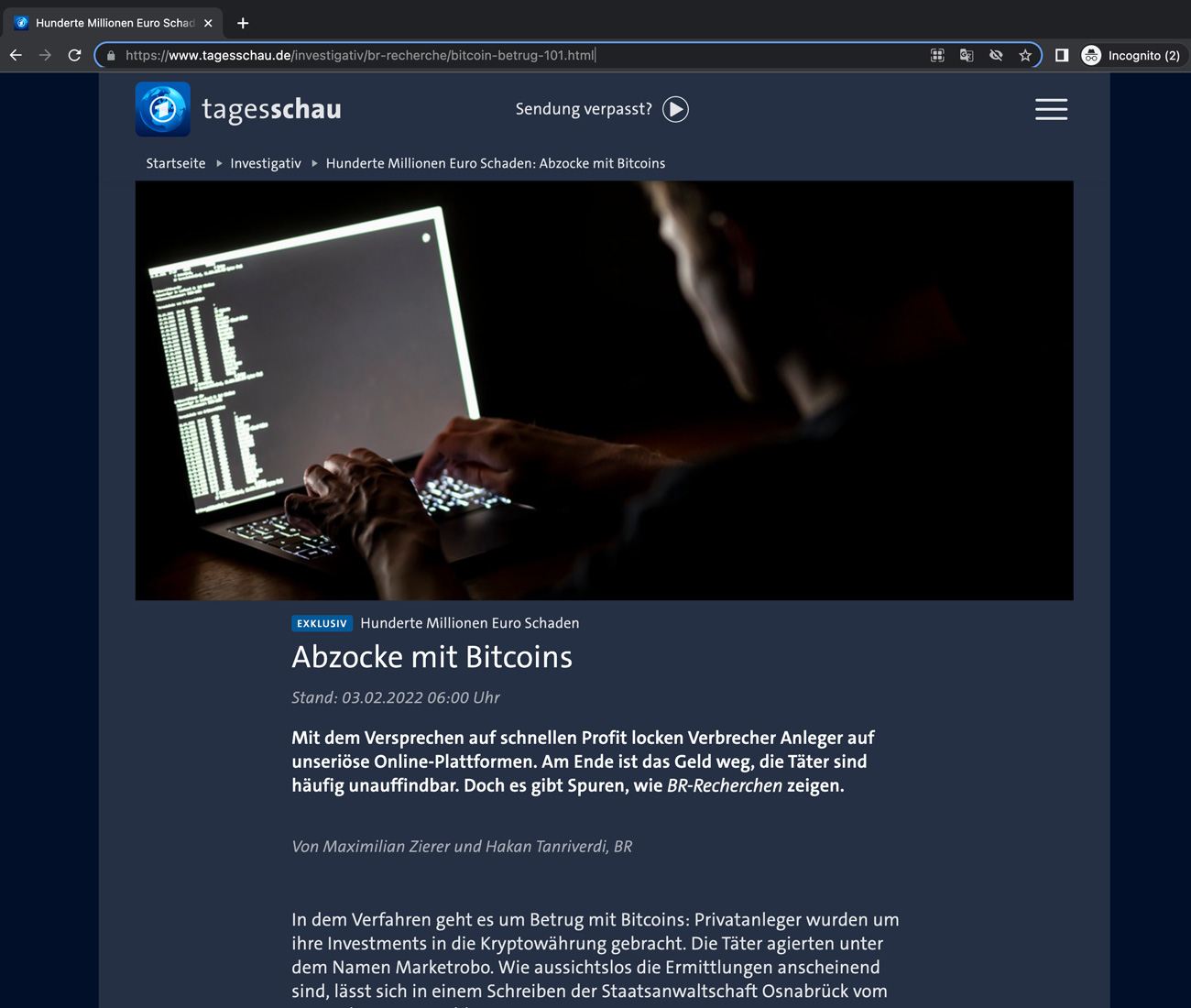

- В конце письма преступники прикрепили ссылку на настоящую статью про расследование произошедшего, опубликованную на настоящем сайте одной из популярных в Германии новостных телепередач.

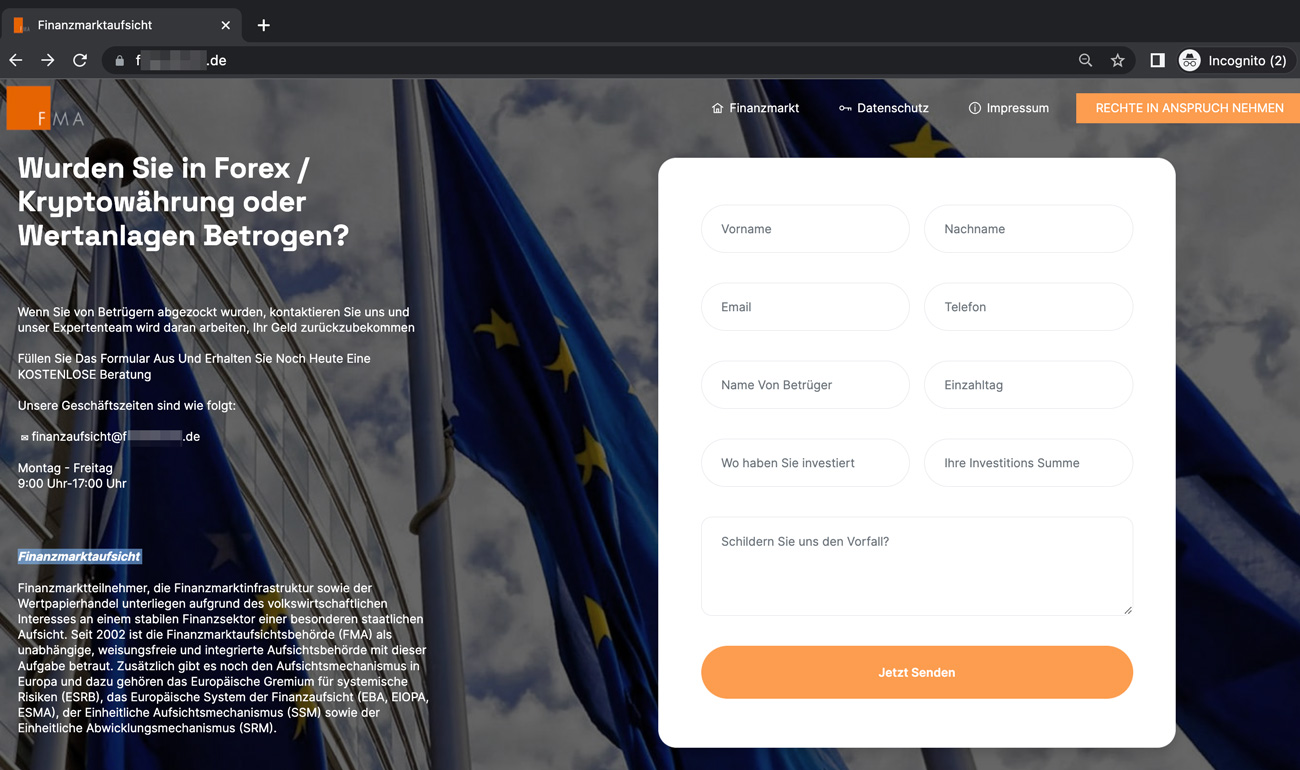

- Если пользователь не заметит обмана и перейдет по ссылке из письма, он увидит онлайн-форму на сайте якобы того самого Finanzmarktaufsicht. Чтобы получить квалифицированную помощь, он должен ввести следующие данные:

- фамилию;

- имя;

- адрес электронной почты;

- контактный телефон;

- название организации, в которую он недавно вкладывал деньги;

- дату, сумму и назначение платежа.

- Ниже на странице также обещают помочь вернуть деньги, украденные мошенниками, и сообщают, что для этого надо подготовить документы, включая переписку, информацию о банковских транзакциях.

Вторая схема ориентирована на Швейцарию:

- Преступники в письме напоминают получателю, что в 2015—2017 годах тот якобы инвестировал в компанию Solid CFD. А теперь ее закрыли из-за какой-то незаконной деятельности, и «менеджер отдела восстановления и разрешения» независимого финансового регулятора хочет помочь вернуть вложения. Дозвониться до адресата по телефону псевдосотрудник, увы, не смог, поэтому просит самого пользователя связаться в ним ответном электронном письме и обсудить судьбу инвестиций.

- В письме они ссылаются на FINMA — независимого финансового регулятора из Швейцарии. Компания, которая упоминается в письме, также реальна и даже имеет сомнительную репутацию.

- Никакого сайта в этой схеме не предусмотрено. Вероятно, мошенники надеются, что им повезет и пользователь согласится обсудить свои инвестиции в почте или даже перейти на телефон или в мессенджеры, где с помощью различных техник социальной инженерии у него выманят персональную информацию и, скорее всего, деньги.

Схема кампании:

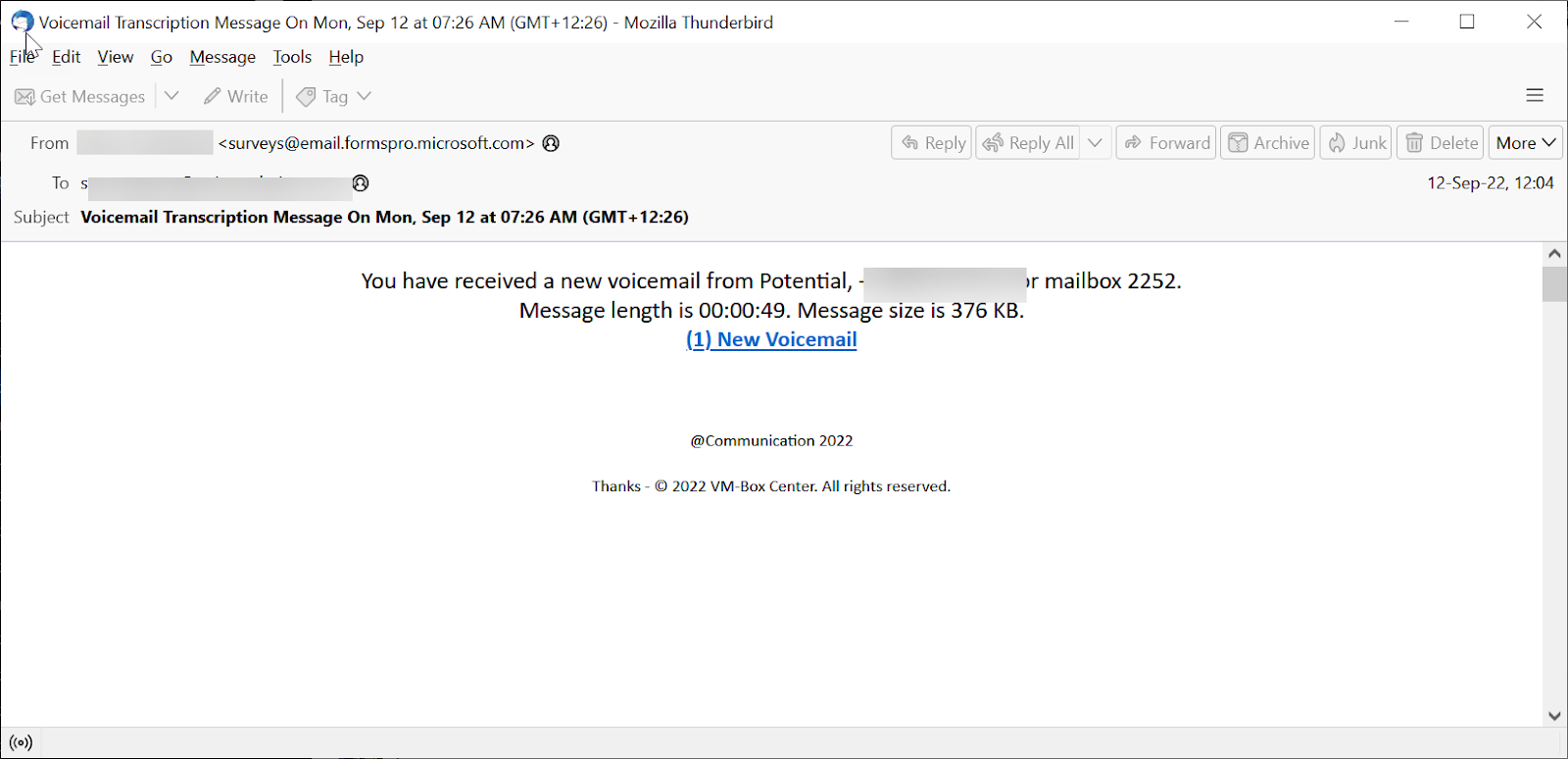

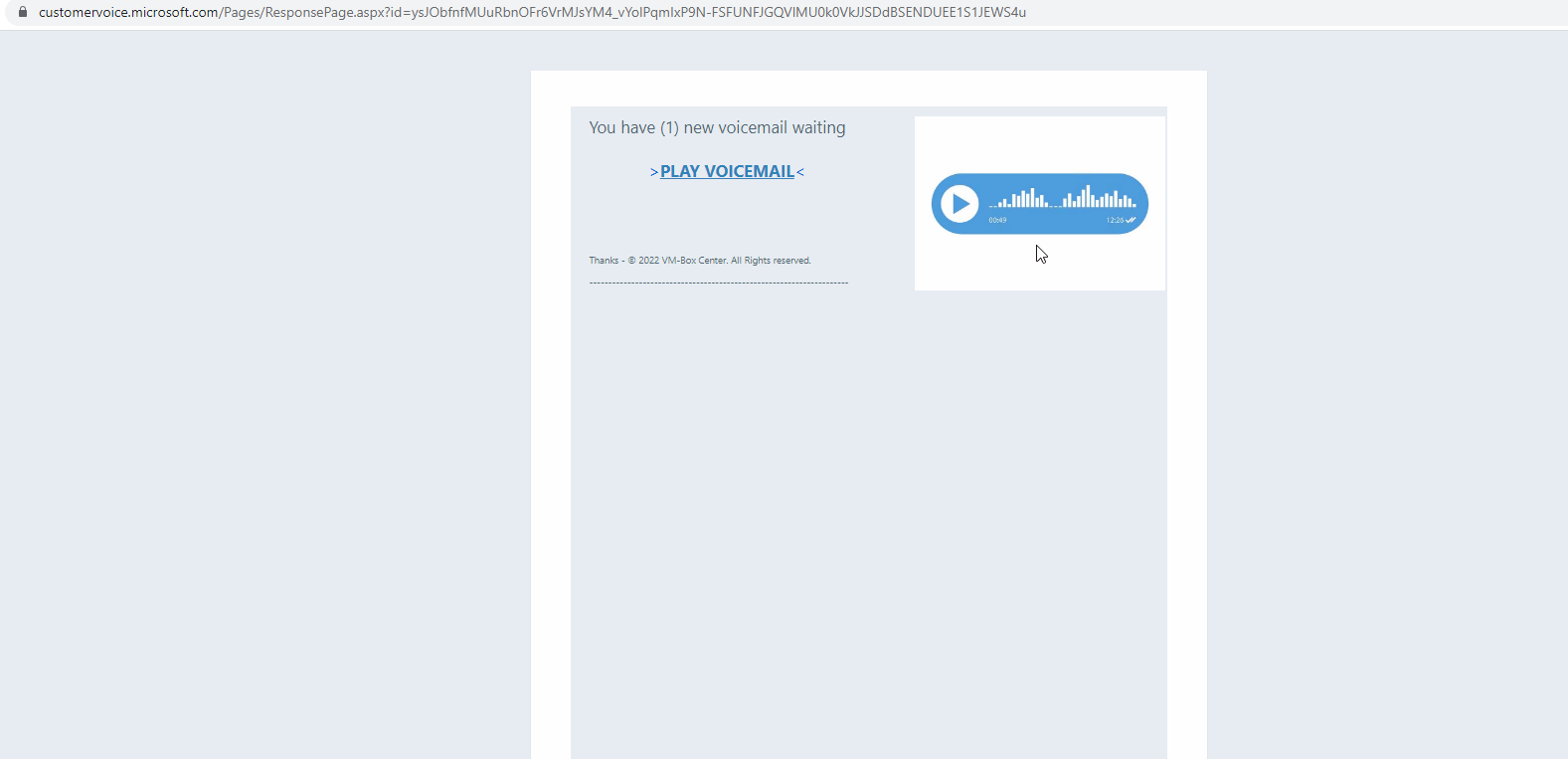

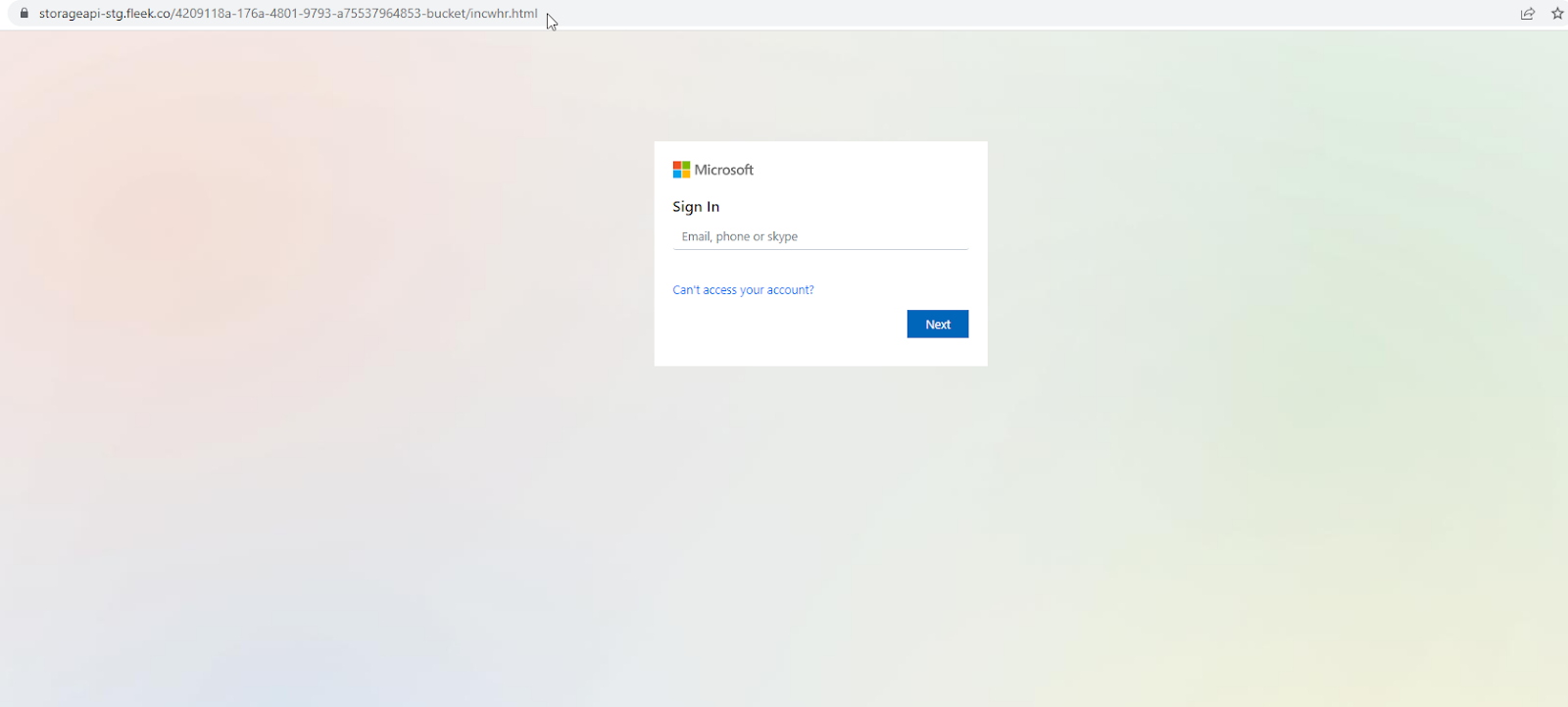

- Продукт Microsoft Dynamics 365 Customer Voice позволяет организациям получать отзывы клиентов, он используется для проведения опросов об удовлетворенности клиентов.

- Электронные письма жертвам поступают из функции опроса в Dynamics 365, адрес отправителя содержит «Forms Pro», что является старым названием функции опроса.

- Сообщение информирует получателя о получении новой голосовой почты.

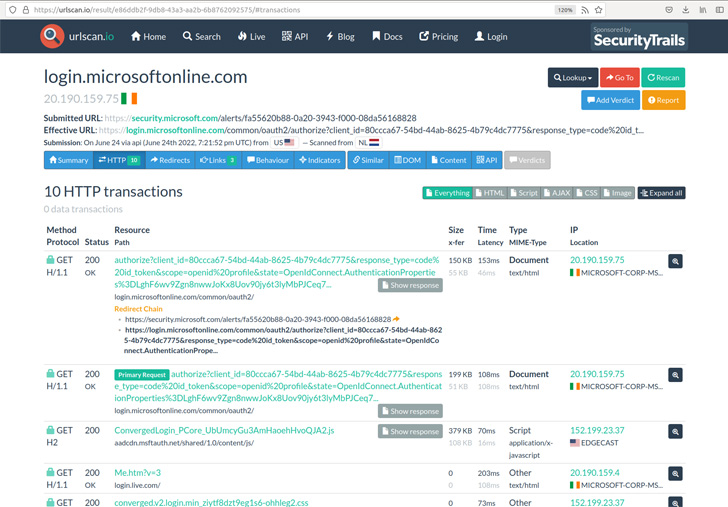

- После нажатия кнопки «Воспроизвести голосовую почту» получатель перенаправляется на фишинговую страницу, имитирующую страницу входа в Microsoft. Используя ссылки Customer Voice, злоумышленники могут обходить меры безопасности.

- Системы безопасности не могут напрямую заблокировать Microsoft, поскольку будет невозможно выполнить какие-либо процессы. Вместо этого ссылки из надежных источников, как правило, автоматически становятся доверенными, что позволяет хакерам похитить учетные данные жертв.

Схема кампании:

- Мошенники звонят гражданам, рассчитывая попасть на родственников пострадавших или погибших в ходе спецоперации.

- Они сообщают жертвам, что им положены страховое возмещение, а также единовременные пособия.

- Злоумышленники убеждают собеседников, что выплату необходимо направить на «безопасный счет» или инвестировать, чтобы приумножить полученную сумму. 4. Если довериться таким советам, деньги уйдут мошенникам.

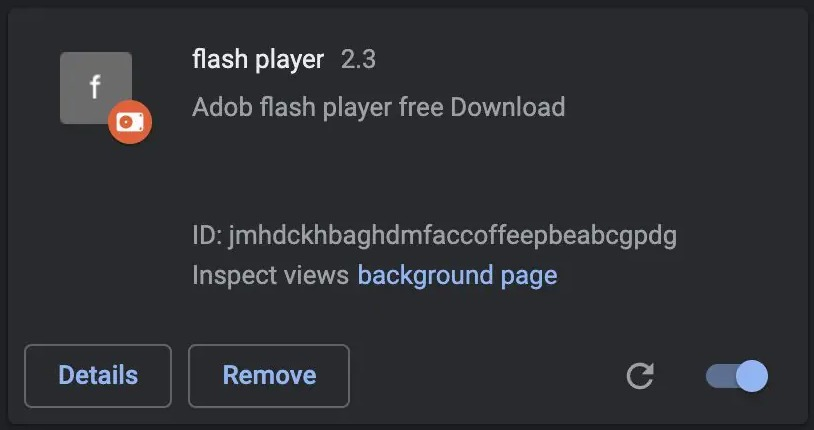

Cloud9 представляет собой троян удаленного доступа (RAT) для Chromium-браузеров (включая Google Chrome и Microsoft Edge) и позволяет своим операторам удаленно выполнять произвольные команды. Ботнет использует вредоносные расширения для кражи аккаунтов, кейлоггинга, внедрения на веб-страницы рекламы и вредоносного JS-кода, а также заставляет браузер жертвы участвовать в DDoS-атаках.

Подробности о кампании:

- Вредоносные расширения Cloud9 распространяются не через официальный Chrome Web Store, а по альтернативным каналам, включая сайты с поддельными обновлениями для Adobe Flash Player.

- Расширение Cloud9 состоит из трех файлов JavaScript, предназначенных для сбора системной информации, майнинга криптовалюты с использованием ресурсов хоста, выполнения DDoS-атак и внедрения скриптов, запускающих браузерные эксплоиты.

- Для автоматической установки и запуска Windows-малвари на хосте используются уязвимости CVE-2019-11708 и CVE-2019-9810 в Firefox, CVE-2014-6332 и CVE-2016-0189 в Internet Explorer и CVE-2016-7200 в Edge, что позволяет злоумышленникам проводить более серьезные атаки на зараженную систему.

- Cloud9 может похитить файлы cookie из скомпрометированного браузера, которые злоумышленники затем могут использовать для перехвата пользовательских сеансов и захвата учетных записей. Также вредонос оснащается кейлоггером, который способен перехватывать нажатия клавиш с целью кражи паролей и другой конфиденциальной информации.

- Во вредоносном расширении присутствует модуль, который постоянно контролирует буфер обмена в поисках скопированных паролей или данных банковских карт.

Мобильная безопасность

Пользователям предлагают скачать приложения с онлайн-курсом домашних тренировок для мужчин или планом диеты и тренировок, которые на деле являются вредоносными.

В приложении пользователя вынуждают купить доступ к ЗОЖ-контенту якобы за небольшую сумму (в обнаруженных приложениях — за 29 рублей), для чего нужно ввести данные банковской карты. Если жертва соглашается с неочевидными условиями, написанными мелким шрифтом (которые зачастую не помещаются на экране), с ее карты начнут ежемесячно списываться деньги — от нескольких сотен до нескольких тысяч рублей. В результате пользователь рискует потерять крупную сумму за разовый доступ к мотивирующим видео о тренировках.

Инциденты

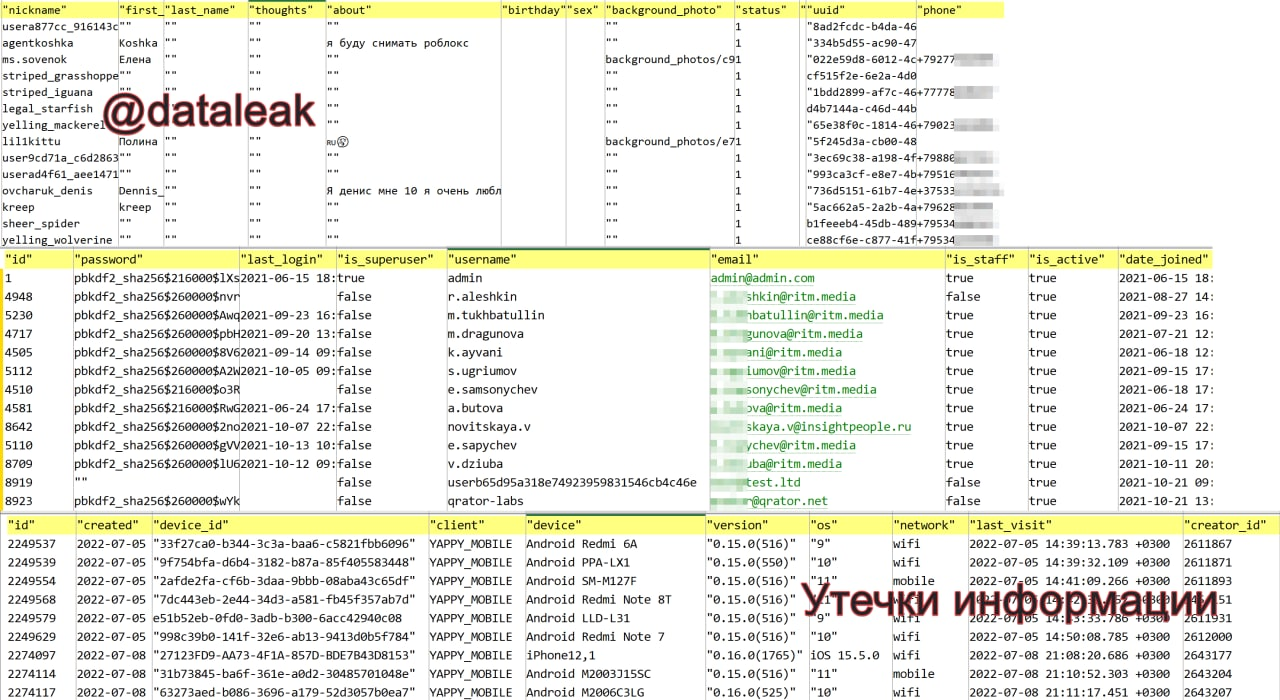

Канал «Утечки информации» предупреждает о «сливе» данных пользователей сервиса вертикальных медиа Yappy.Media — российского аналога TikTok, принадлежащего Газпром-медиа.

В четырех текстовых файлах содержатся:

- 🌵 телефон (более 2.1 млн уникальных номеров);

- 🌵 имя (менее 400 тыс. значащих записей);

- 🌵 логин (половина автогенерируемые);

- 🌵 адрес эл. почты (около 300 тыс.);

- 🌵 хешированный (PBKDF2) пароль (всего 76);

- 🌵 мобильное устройство и ОС;

- 🌵 дата регистрации и последнего использования (с 15.06.2021 по 19.07.2022).

Telegram-канал in2security сообщает, что размер дампа составляет примерно гигабайт, и в четырех файлах содержится около 2 миллионов строк.

Представители пресс-службы Yappy уже подтвердили СМИ факт утечки, однако заявили, что в открытом доступе оказались неактуальные дампы обезличенных пользовательских данных, содержащие никнеймы и номера телефонов.

В компании говорят, что Yappy не собирает фамилии, даты рождения и другие составляющие персональных данных, поэтому утечка не представляет никакой угрозы.

Любители бесплатного фастфуда работали по одной схеме:

- заказывали еду на кассе самообслуживания,

- открывали техническую дверцу,

- нажимали на кнопку отключения терминала,

- забирали заказ,

- с помощью той же кнопки снова включали кассу самообслуживания — и система автоматически возвращала деньги за последний заказ.

Сотрудники «Вкусно и точкаа» обратили внимание на нехватку денег только во время проверки кассовой отчётности.

В публичном доступе оказались частные ссылки на внутренние документы, страницы для сброса паролей, счета и другая информация с сайтов, просканированных URLScan. Все эти данные можно достать через поиск.

Проблема конфиденциальности усугубляется ещё и тем, что urlscan.io интегрирован в ряд ИБ-продуктов посредством API. Поскольку интеграция позволяет сканировать каждое входящее письмо и ссылку, в базу собираемых данных могут попасть конфиденциальные сведения: URL страниц для сброса пароля, ссылки на отписку или создание аккаунта.

Информация была случайно опубликована разработчиком еще год назад и давала доступ к конфиденциальным данным пациентов.

«Забытые» на GitHub учетные данные относились к тестовой облачной среде Salesforce, которую предприятия часто используют для управления клиентами. В данном случае тестовая среда содержала информацию о некоторых пациентах AstraZeneca. В частности, данные были связаны с приложениями AZ&ME, которые предлагают скидки пациентам, нуждающимся в лекарствах.

Специалисты подчеркивают, что это не первый случай утечки учетных данных через GitHub из-за ошибок, вызванных человеческим фактором. Опасность таких случайных утечек заключается в том, что они происходят случайным образом, а путь эксплуатации очень прост, что облегчает задачу злоумышленников.

Хотя атака произошла в выходные дни, IT-команда компании почти мгновенно отреагировала на инцидент. Сейчас специалисты Maple Leaf Foods работают с ИБ-экспертами чтобы как можно скорее разрешить ситуацию.

Несмотря на то, что полное устранение последствий кибератаки займет время, производитель мяса заявил, что не прекратит работать с клиентами и партнерами, чтобы минимизировать перебои в поставках продуктов на канадский рынок.

Представитель компании сообщил, что пока не установлено, как и кем была проведена кибератака.

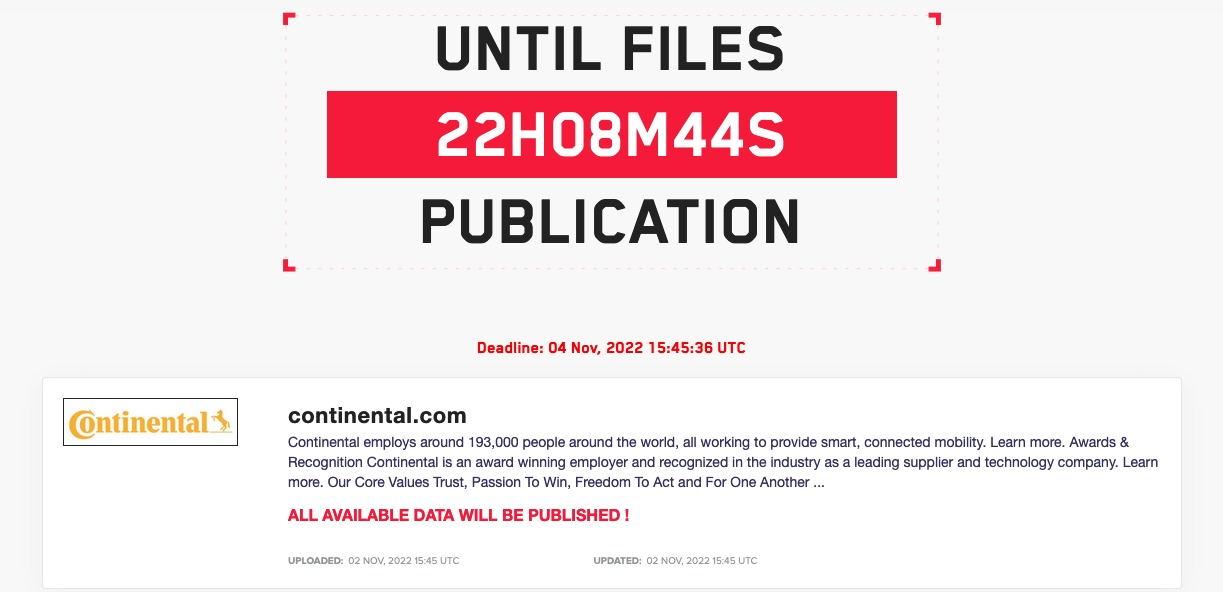

Кибервымогатели LockBit взялb на себя ответственность за атаку на немецкую компанию Continental — производителя шин, автомобильной электроники и других комплектующих.

Злоумышленники заявляют, что похитили данные из систем Continental и угрожают опубликовать их на своем «сайте для утечек», если компания не выплатит выкуп. Пока хакеры не сообщают никаких подробностей об украденных данных, а также не пишут, когда произошла атака и утечка.

Представители Continental не стали комментировать заявления LockBit и не сообщили никаких подробностей об атаке.

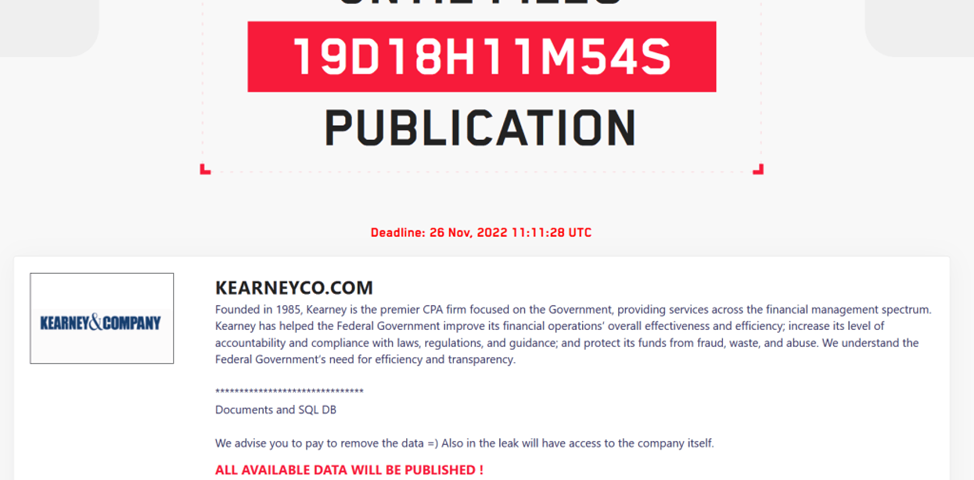

Хакеры LockBit украли данные ведущей консалтинговой компании Kearney & Company.

Преступники угрожают опубликовать украденные данные до 26 ноября 2022 года, если компания не заплатит выкуп. Группа выложила образец украденных данных, который включает финансовые документы, контракты, аудиторские отчеты, платежные документы и другую информацию.

Вымогатели требует 2 млн долларов США за уничтожение украденных данных и 10 тыс. долларов США за «продление таймера» на 24 часа.

Как сообщают СМИ, все поезда крупнейшей железнодорожной компании страны остановились ранним утром 5 ноября 2022 года, и возобновить движение удалось только к 13:00. Причем даже после этого поезда не могли ходить в полном соответствии с расписанием.

По имеющейся информации сбой произошел из-за проблем в критически важной для безопасности ИТ-системе Den Digitale Rygsæk 2, которую разрабатывает компания Supeo, предоставляющая корпоративные решения для железных дорог, операторов транспортной инфраструктуры и управления пассажирскими перевозками.

Движение поездов нарушилось из-за того, что Supeo пришлось отключить свои серверы после хакерской атаки. В результате часть ПО, используемого машинистами, перестала работать.

Reuters пишет, что Supeo могла подвергнуться атаке вымогателей, хотя в компании никаких подробностей случившегося не сообщают и лишь заявляют, что это было «экономическое преступление», ориентированное на финансовую выгоду. Подчеркивается, что атака не была нацелена именно на DSB.