Антифишинг-дайджест № 296 с 21 по 27 октября 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема действий преступников

- Атаки осуществлялись путем таргетированной рассылки электронных писем сотрудникам.

- К письму прилагался файл Word с названием, содержащим слова «отсрочка от призыва».

- В документе отправители просили «сформировать и направить списки специалистов организации для получения отсрочки от службы».

- В случае открытия такого документа подгружался и выполнялся дополнительный макрос, скачивающий вредоносное ПО.

- Троянец передавал на командный сервер информацию о заражённой системе и затем по команде отправлял запрашиваемые атакующими файлы.

Эксперты обнаружили более 200 тайпсквоттерских доменов, которые имитируют ресурсы 27 известных брендов. Таким образом мошенники пытаются вынудить посетителей загружать различную малварь для Windows и Android.

Домены, использованные в этой кампании, очень похожи на настоящие: обычно в них заменена лишь одна буква или присутствует дополнительная буква «s», что достаточно легко не заметить. В большинстве случаев внешне такие вредоносные сайты являются полными клонами оригиналов или выглядят достаточно убедительно, чтобы пользователи не заподозрили мошенничество.

Обычно жертвы попадают на эти ресурсы, неправильно набрав адрес сайта в адресной строке браузера, хотя случается, что пользователи попадают на сайты через ссылки из фишинговых писем, а также SMS, личных сообщений в социальных сетях, на форумах.

Некоторые из доменов, используемых злоумышленниками:

- payce-google[.]com — выдает себя за Google Wallet;

- snanpckat-apk[.]com — выдает себя за Snapchat;

- vidmates-app[.]com — выдает себя за VidMate;

- paltpal-apk[.]com — выдает себя за PayPal;

- m-apkpures[.]com — выдает себя за APKPure.

- tlktok-apk[.]link — имитирует портал загрузки приложения TikTok.

Более 30 расширений, суммарно установленные свыше 1 000 000 раз, внедряли в результаты поиска «партнерские» ссылки и перенаправляли пользователей на вредоносные сайты.

Кампания получила имя Dermant Colors, так как все расширения предлагают пользователям кастомизировать настройки цветов и проникают на компьютеры жертв без вредоносного кода, чтобы избежать обнаружения. По данным экспертов, к середине октября 2022 года в интернет-магазинах Chrome и Edge было доступно 30 вариантов таких расширений.

Схема кампании

- Заражение таким расширением начинается с различных сайтов, предлагающих просмотр видео или загрузку ПО.

- При попытке загрузить софт или просмотреть видео, жертву перенаправляют на другой сайт, где сообщается, что для продолжения ей срочно нужно установить специальное расширение.

- Если пользователь соглашается, ему предлагается установить безобидное на первый взгляд расширение, кастомизирующее цвета.

- После установки расширения перенаправляют пользователей на различные страницы с вредоносными скриптами, которые сообщают расширениям о том, как именно нужно внедряться в результаты поиска и ссылки на какие именно «партнерские» сайты следует показывать.

- В итоге расширение будет перенаправлять поисковые запросы жертвы и возвращать результаты с сайтов-партнеров разработчиков расширения, что поможет тем получить доход от показов рекламы и продажи поисковых данных.

- Расширения Dormant Colors также перехватывают данные браузинга, руководствуясь длинным списком из 10 000 сайтов. Они автоматически перенаправляют жертв на те же страницы, только с партнерскими ссылками, добавленными к URL-адресу. После такого внедрения партнерских тегов в адрес, любая покупка, сделанная на сайте, будет генерировать комиссию для разработчиков малвари.

C помощью той же техники side-loading’а вредоносного кода операторы Dormant Colors могут совершать и более опасные действия, например, перенаправлять жертв на фишинговые страницы, чтобы похитить учетные данные для Microsoft 365, Google Workspace, банковских сайтов или социальных сетей.

Атаки и уязвимости

Эксплойты, получившие названия LogCrusher и OverLog, используют протокол EventLog (MS-EVEN), который обеспечивает удаленный доступ к журналам событий:

- LogCrusher позволяет «любому пользователю домена удаленно вызвать сбой журнала событий приложений на любом компьютере с Windows». Проблема пока не получила исправления.

- OverLog — CVE-2022-37981 (оценка CVSS 4,3) вызывает отказ в обслуживании, заполняя пространство на жестком диске любого компьютера с Windows на домене. Microsoft исправила эту ошибку в рамках октябрьского вторника исправлений.

По заявлению Microsoft, из-за эксплуатации этих уязвимостей может пострадать производительность системы, однако злоумышленник не сможет полностью добиться состояния «отказа в обслуживании».

Инциденты

После взлома на подписчиков канала Fast Company в Apple News вместо новостей о технологиях, бизнесе и дизайне посыпались оскорбления. Страницу издания взломали, а хакеры получили доступ к конфиденциальной информации, включая ключи Apple News API и токены Amazon Simple Email Service (SES). Теперь они могли отправлять электронные письма с любого адреса электронной почты @fastocompany.com.

Точное число получивших непристойные уведомления подписчиков не называется, однако в начале года агрегатор новостей Apple Inc. делал рассылку 1,8 млрд пользователей.

Примечательно, что слабый пароль «pizza123» был установлен по умолчанию во всех учетках сотрудников, никогда не менялся и передавался из рук в руки.

В своем Telegram-канале хакеры сообщили, что в результате взлома им удалось извлечь данные из 324 почтовых ящиков организации, в которых суммарно содержалось более 100 000 сообщений и 50 ГБ информации.

В том же Telegram-канале Black Reward опубликовали часть украденных данных в виде RAR-архивов общим объемом 27 ГБ. По заявлению хакеров, в архивах содержатся 85 000 электронных писем, «идеальных для исследователей».

В заявлении, которое компания подала в адрес Национальной фондовой биржи Индии, сообщалось, что инцидент затронул только «некоторые из ИТ-систем», а критическая инфраструктура не пострадала.

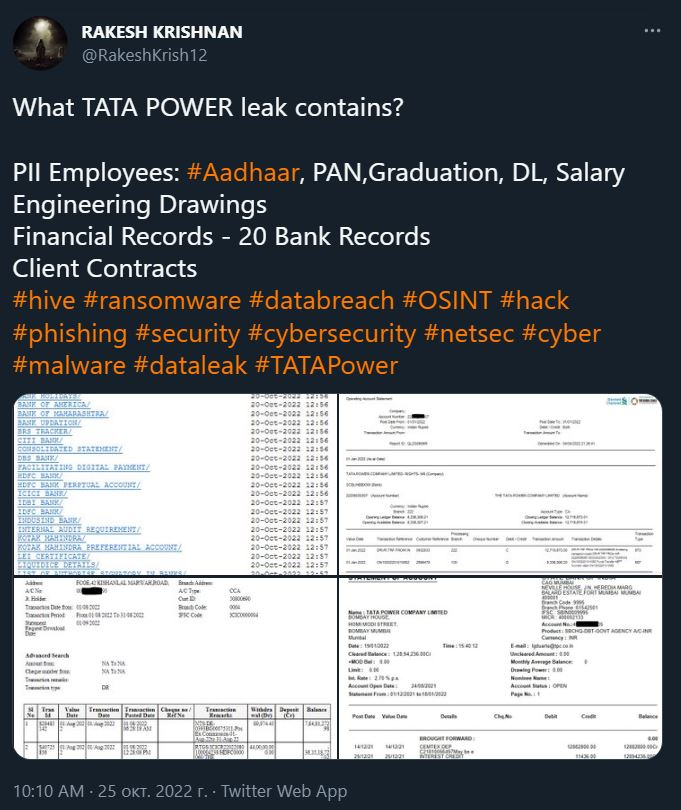

Не добившись выплаты выкупа, вымогатели начали публикацию похищенных данных, которые содержат личную информацию сотрудников Tata Power, номера национальных карт Aadhar, номера налоговых счетов PAN, данные о зарплатах и другую чувствительную информацию, в том числе конструкторские чертежи, финансовые и банковские документы, а также информацию о клиентах компании.

По его словам, атака была самой мощной в истории банка. В ней участвовали 104 тыс. хакеров и 30 тыс. устройств, работающих за рубежом.

Станислав Кузнецов полагает, что атака была нацелена на остановку работы кредитного учреждения,, однако банк успешно защитил свои ресурсы и сбоев в работе сервисов не было. Всего с начала года на Сбербанк было совершено 470 DDoS-атак — больше, чем в общей сложности за последние семь лет.

Мошенническая атака длилась несколько дней и проводилась через устаревшие банкоматы американской компании NCR. Мошенники вносили в них купленные в сувенирных магазинах и немного усовершенствованные пятитысячные купюры «банка приколов». В общей сложности банкоматы приняли больше 12 300 фальшивых пятитысячных купюр.

Практически все банковские счета и карты были оформлены на подставных лиц (дропов), которые якобы сильно злоупотребляли алкоголем. Именно эти люди вносили в банкоматы фальшивки, а затем снимали настоящие деньги.

Беркширская строительная группа Interserve была оштрафована на 4,4 млн фунтов стерлингов из-за кибератаки, в результате которой неизвестные хакеры с помощью фишингового письма добрались до личных данных 113 000 сотрудников.

В мае 2020 года один из сотрудников Interserve переслал фишинговое письмо коллеге, который открыл его и случайно установил вредоносное ПО на рабочую станцию компании. После этого киберпреступник скомпрометировал 283 системы и 16 учетных записей, удалил антивирусное решение компании и зашифровал личные данные 113 000 сотрудников.

Компанию обвиняют в том, что она не смогла обеспечить надлежащую защиту данных своих сотрудников. Фишинговое письмо не было ни заблокировано, ни помещено в карантин в системе компании, и даже когда вредоносная программа была обнаружена антивирусным решением, Interserve не стала проводить дальнейшее расследование.

Преступники потребовали 60 млн долларов за расшифровку файлов в системах компании и отказ от их публикации в открытом доступе. Представители компании пообщались с хакерами и даже получили часть украденных файлов в качестве доказательства взлома, но не стали вступать в переговоры и отказались платить выкуп. По их словам, IT-команда компании успела очень быстро отреагировать на атаку, так что злоумышленники успели похитить всего 5% от всей базы данных Pendragon.

Хотя магазины продолжают работать, в компании говорят, что были вынуждены перейти на системы офлайн-платежей, и с предоставлением некоторых услуг возможны перебои. Кроме того, онлайн-заказы, сделанные через приложение и интернет-магазин, временно задерживаются.

В официальном сообщении компании говорится:

«В настоящее время METRO/MAKRO столкнулись с частичными отключением ИТ-инфраструктуры и ряда технических сервисов. ИТ-команда METRO, совместно с внешними экспертами, начала тщательное расследование, чтобы установить причину сбоев в обслуживании. Согласно последним данным, анализ подтверждает кибератаку на системы METRO, которая стала причиной сбоев в работе ИТ-инфраструктуры. METRO AG уже уведомила все соответствующие органы об инциденте».