Антифишинг-дайджест № 295 с 14 по 20 октября 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема вовлечения подростков в преступную деятельность

- В популярных среди подростков пабликах публикуются призывы стать членами партизанских кибердружин.

- Чтобы примкнуть к бот-сети, молодые люди должны установить у себя вредоносное ПО. В некоторых случаях за установку предлагается небольшое вознаграждение.

- На стороне преступников работают хорошие психологи, так как попадание в аудиторию часто безупречное.

- Дети и подростки начинают с того, что пробуют свои силы в буллинге, краже и взломе аккаунтов в соцсетях или на других площадках

- Далее в закрытых чатах, ботах в Telegram или на теневых форумах они изучают различные мошеннические схемы, получают готовые решения, программное обеспечение для DDoS-атак или фишинга. Чтобы подогреть интерес, админы делятся информацией о выплатах для участников схемы.

Тяга к знаниям и экспериментам не всегда доводит юных любителей ИТ до успеха. Некоторые подростки выводят из строя собственные компьютеры, пытаясь запустить свою же вредоносную программу. Более того, молодёжь любит хвастаться, поэтому записывает на видео свои «подвиги» и выкладывает всё это в Сеть, выдавая себя правоохранительным органам.

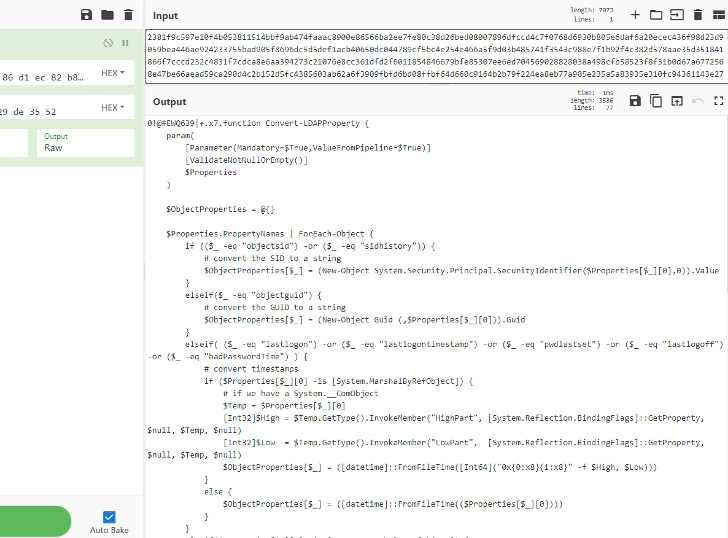

Схема кампании

- Атака неизвестной группировки начинается с Word-документа, который 25 августа 2022 года был выгружен в сеть из Иордании. Метаданные документа говорят о том, что хакеры нацелены в первую очередь на пользователей LinkedIn.

- Если жертва откроет документ, то с помощью вшитого в файл макрокода

на компьютере будет создан файл updater.vbs, который будет добавлен в расписание, имитируя часть процесса обновления. - При выполнении этого скрипта создается и выполняется PowerShell-скрипт Script1.ps1, который подключается к серверу управления и получает команды, которые будут выполнены вторым скриптом temp.ps1.

Из-за ошибки в скрипте исследователи смогли реконструировать команды, отправляемые сервером. Среди них были команды для запуска whoami, перечисления файлов в определенных папках, извлечения списка запущенных процессов и удаления файлов из общих папок пользователей.

По словам Томера Бара, руководителя команды исследователей в SafeBreach, за незаметным вредоносом и его инфраструктурой стоит крайне хорошо подготовленная группировка, которая уже атаковала около 100 жертв.

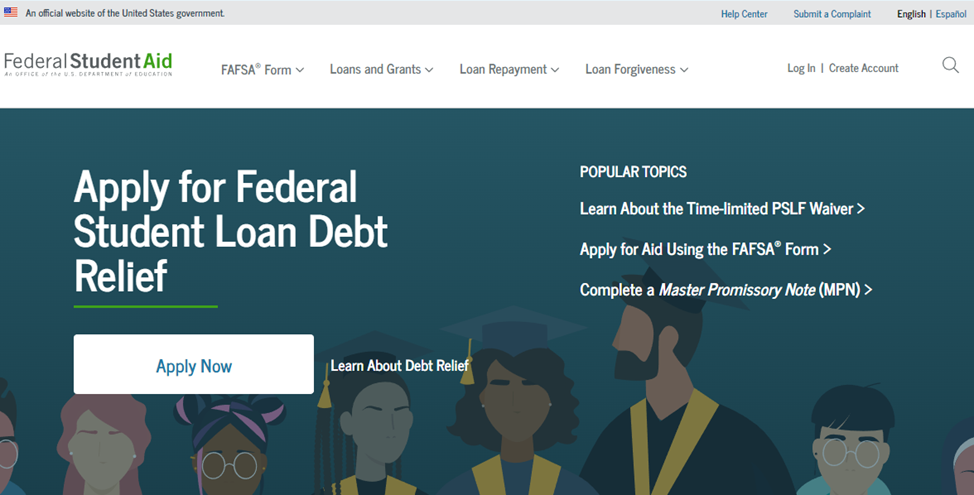

Федеральная помощь студентам (Federal Student Aid) позволяет уменьшить сумму кредита для студентов от 10 до 20 тыс. долларов США. Программа предназначена только для студентов с доходом менее 125 тыс. долларов США.

Злоумышленники создают фишинговые веб-сайты, которые имитируют форму заявки, рассылают фишинговые электронные письма или SMS с «правом на получение льгот», а также пытаются использовать несколько каналов мошенничества против людей. Киберпреступники предлагают доступ к Федеральной программе, связываясь с потенциальными жертвами по телефону, электронной почте, через SMS-сообщения и другими способами.

Мошенники обманом заставляют студентов оплатить «услуги» или просто собирают информацию о жертвах, которую они затем могут использовать в других мошеннических схемах.

Сообщается, что в США насчитывается 45 млн заемщиков по студенческим кредитам, общий размер долга в совокупности составляет 1,6 трлн долларов США.

Фишеры задействуют обфускацию своих сайтов, чтобы как пользователи, так и шлюзы безопасности считали их легитимными. Помимо этого, используется социальная инженерия, с помощью которой получателя убеждают в том, что на фишинговое письмо надо ответить как можно скорее.

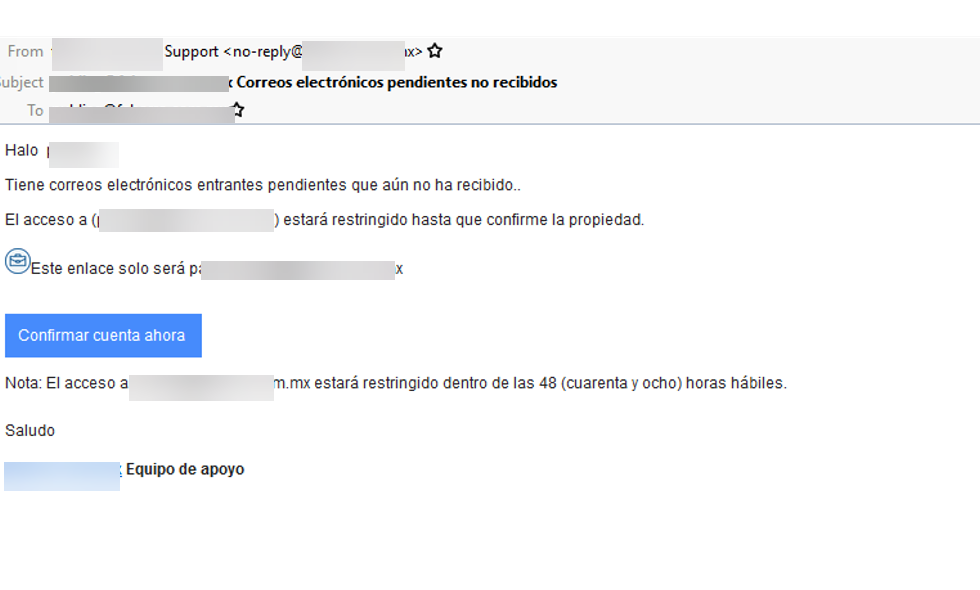

Схема кампании

- В фишинговых письмах злоумышленники настоятельно рекомендуют получателю подтвердить доступ к своей учётной записи, поскольку он якобы пропускает важные электронные письма. Пользователю даётся 48 часов на просмотр уведомлений, после чего они будут удалены.

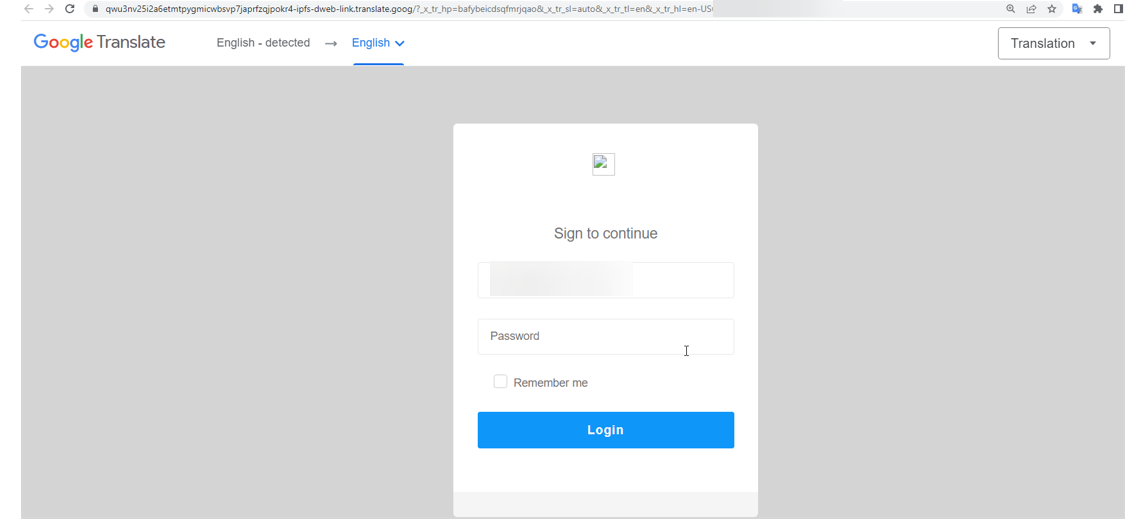

- Ссылка из письма ведёт жертву на веб-страницу аутентификации, грамотно замаскированную под сервис Google Переводчик. В левом верхнем углу есть соответствующий логотип, а чуть правее — выпадающий список доступных для перехода языков.

- Там жертву ждало частично заполненное поле для аутентификации, где оставалось только ввести пароль, соответствующий адресу электронной почты.

Мобильная безопасность

Мобильная операционная система Apple iOS 16 содержит уязвимость, аналогичную Android, из-за которой данные пользователя сливаются за пределы активного VPN-туннеля даже в том случае, если режим Lockdown включен.

Как сообщают эксперты, подход новой версии ОС к VPN-трафику не не зависит от того, включен режим Lockdown или нет. Как правило, когда пользователь включает VPN, операционная система закрывает все текущие интернет-соединения и затем переустанавливает их через VPN-туннель. В случае с iOS 16 сессии и соединения, работавшие до включения VPN, не завершаются. Это значит, что они могут отправлять данные в обход туннеля. В результате пользователь будет считать, что его информация защищена, а на деле она может остаться незашифрованной и попасть в руки провайдеров и других третьих лиц.

Также оказалось, что iOS 16 взаимодействует с определенными сервисами Apple за пределами активного VPN-туннеля и сливает DNS-запросы без ведома пользователей.

Атаки и уязвимости

Организации используют шифрование сообщений в Office 365 для отправки и получения внутренних и внешних электронных писем, чтобы обеспечить конфиденциальность содержимого. Однако эта функция шифрует данные с использованием режима Electronic Code Book (ECB), что позволяет при определенных условиях прочесть сообщение.

Основная проблема ECB заключается в том, что при использовании одного и того же ключа повторяющиеся области данных открытым текстом в итоге дают одинаковый результат шифрования, что создает определенный паттерн.

Таким образом, «благодаря» использованию ECB, содержимое зашифрованных сообщений Office 365 нельзя расшифровать напрямую, но можно получить структурную информацию об этих сообщениях. То есть злоумышленник, который сумеет собрать несколько зашифрованных сообщений, может обнаружить паттерны, которые могут привести к тому, что части сообщений постепенно станут читаемыми без использования ключа шифрования.

Cфальсифицированное устройство продается в даркнете за 5000 евро. К модифицированной колонке и цифровому ключу JBL также прилагается обучающее видео на YouTube, в котором показывается, как ей пользоваться, подключая колонку к автомобильному динамику с помощью USB-кабеля. Сообщается, что это устройство также может быть использовано для взлома автомобилей Lexus.

По шкале CVSS проблема получила 7,3 балла из 10, а её причина — в некорректной конфигурации порта отладки, который Zoom открывает в операционной системе macOS.

В официальном уведомлении Zoom разработчики описывают уязвимость следующим образом:

«macOS-версия клиента Zoom содержит неправильную конфигурацию порта отладки. Локальный порт открывается в том случае, если включён режим рендеринга контекста — API Zoom Apps Layers. Злоумышленник может использовать порт отладки для подключения и контроля приложений в Zoom-клиенте».

Инциденты

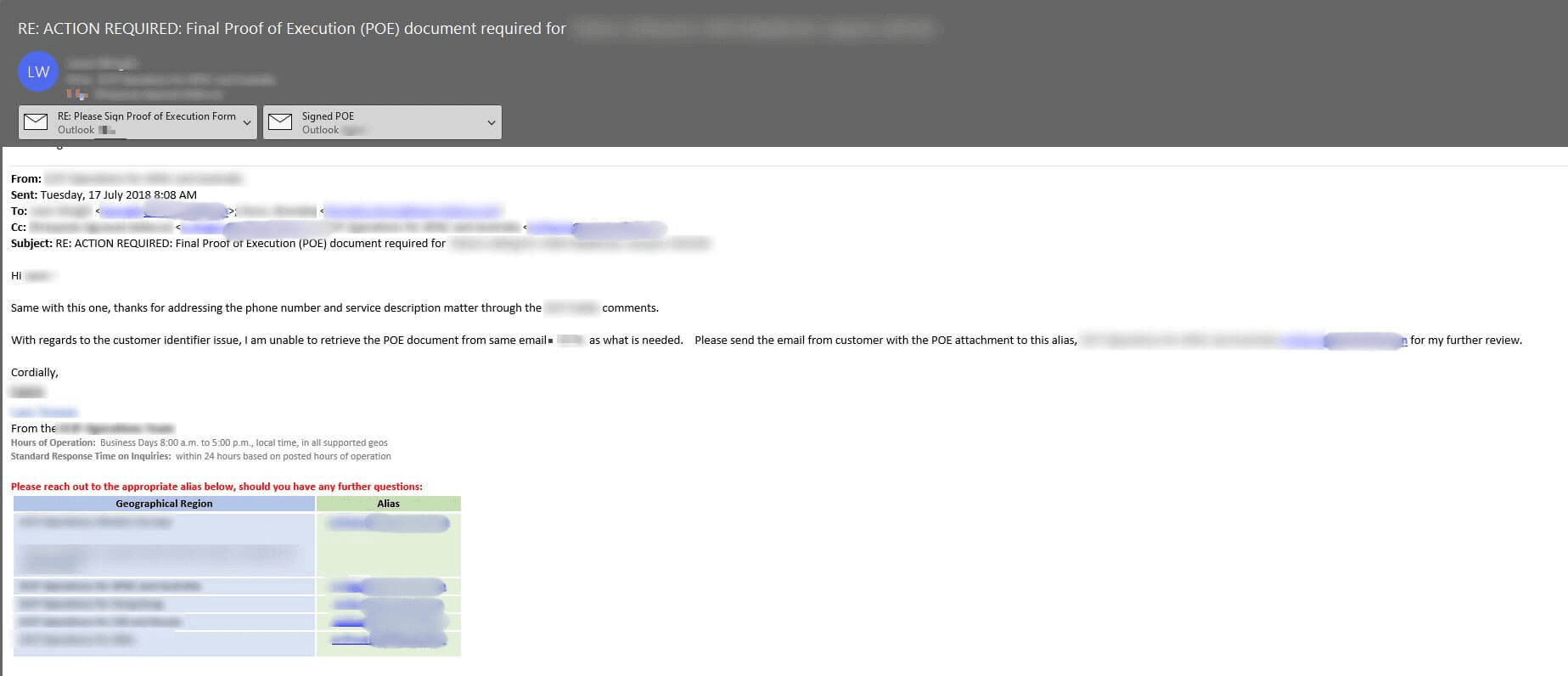

В компании подчеркивают, что утечка произошла из-за некорректной настройки некоего эндпойнта, который «не используется в экосистеме Microsoft». В итоге раскрыта оказалась такая информация, как имена, email-адреса, содержимое писем, названия компаний и номера телефонов, а также файлы, связанные с бизнесом между затронутыми клиентами и Microsoft или авторизованным партнером Microsoft.

Утечка потенциально затронула конфиденциальную информацию более чем 65 тыс. компаний из 111 стран мира. Данные хранились в файлах, датированных периодом с 2017 по 2022 год.

Среди утекших данных были «Proof-of-Execution и Statement-of-Work документы, информация о пользователях, заказы/офферы продуктов, детали проектов, личные данные и документы, которые могут раскрывать интеллектуальную собственность». Также были обнаружены детали работы партнерской экосистемы, счета-фактуры, детали проектов, прайс-листы продуктов клиентов, внутренние комментарии для клиентов, стратегии продаж и документы, связанные с активами клиентов, а также многое другое.

Сообщается также, что на сервере Microsoft было 2,4 Тб данных, содержащих конфиденциальную информацию, включая более 335 000 электронных писем, 133 000 проектов и 548 000 пользователей.

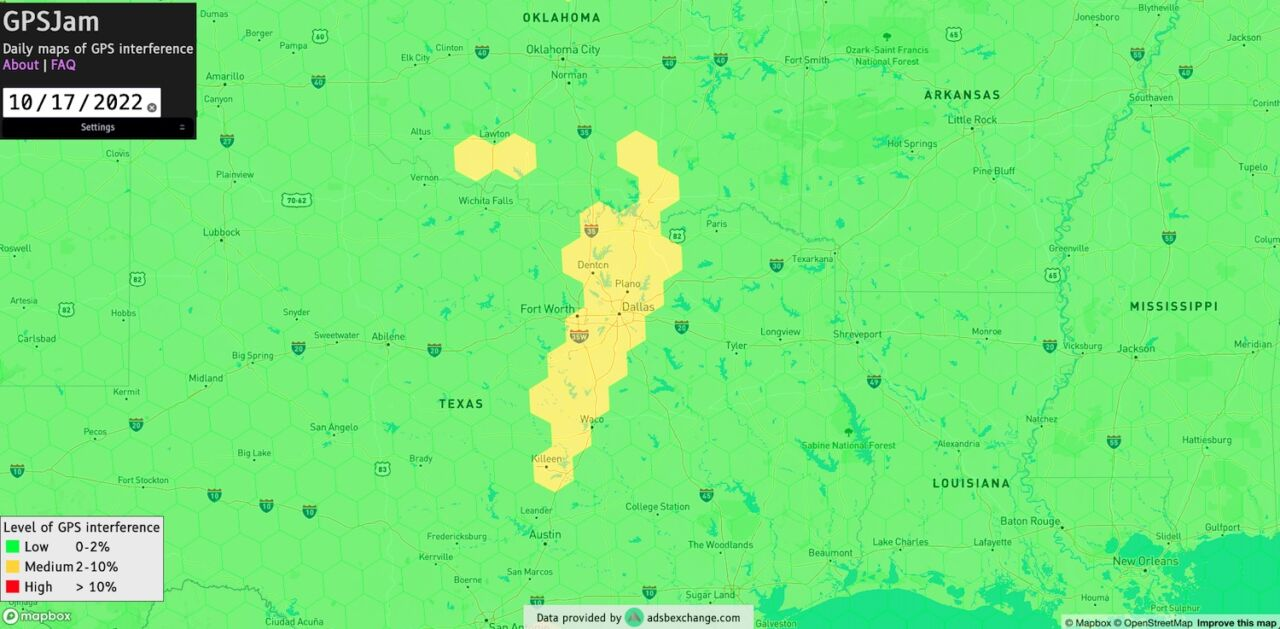

GPS-помехи неустановленной причины повлияли на движение самолетов в США.

Причину загадочных помех GPS расследует Федеральное авиационное управление (Federal Aviation Administration). Из-за них пришлось закрыть одну взлетно-посадочную полосу в международном аэропорту Даллас/Форт-Уэрт и перенаправить некоторые самолеты в другие районы.

Впервые о помехах стало известно 17 октября, когда FAA предупредил пилотов персонал и авиадиспетчеров о помехах на 40-мильной полосе воздушного пространства возле аэропорта Даллас/Форт-Уэрт. В тот же день Командный центр системы управления воздушным движением сообщил, что в регионе «наблюдаются аномалии GPS, которые сильно влияют на полеты в Даллас/Форт-Уэрта и из него, а также соседних аэропортов. Кроме того, некоторым аэропортам пришлось использовать устаревшие навигационные системы, которые предшествовали GPS.

Из-за помех пилоты не могли получить точные показания и совершить посадку, а самолеты на земле также смогли уловить точные сигналы GPS.

В период с 6 по 10 октября 2022 года злоумышленники неизвестным образом получили последние четыре цифры номеров кредитных карт клиентов Verizon, возможно, используя онлайн-сервисы Verizon, и использовали их, чтобы получить контроль над учетными записями. Затем мошенники могли получить доступ к личной информации в аккаунте и выполнить подмену SIM-карты (SIM Swapping, SIM-свопинг). По данным Verizon, затронуты около 250 клиентов с предоплаченными аккаунтами.

Оператор заверил клиентов, что, если произойдет подмена SIM-карты, Verizon отменит ее. Кроме того, Verizon заявила, что предотвратила дальнейший несанкционированный доступ к учетным записям клиентов с использованием последних четырёх цифр кредитной карты, привязанной к профилю. Verizon заявила, что полные номера кредитных карт клиентов не были раскрыты.

Вымогательская группировка LockBit взломала крупного DIY-ритейлера Kingfisher.

Хакеры заявили, что похитили 1,4 ТБ данных компании, включая личные данные сотрудников и клиентов. Компания признала, что злоумышленники получили доступ к ее IT-системам, но отрицает заявленный хакерами объем украденных данных.

Сейчас Kingfisher работает с независимыми ИБ-специалистами над оценкой последствий кибератаки. Согласно заявлению представителя компании, злоумышленники просто не могли похитить 1,4 ТБ данных с указанных ими серверов, подтверждая это отчетами специалистов.

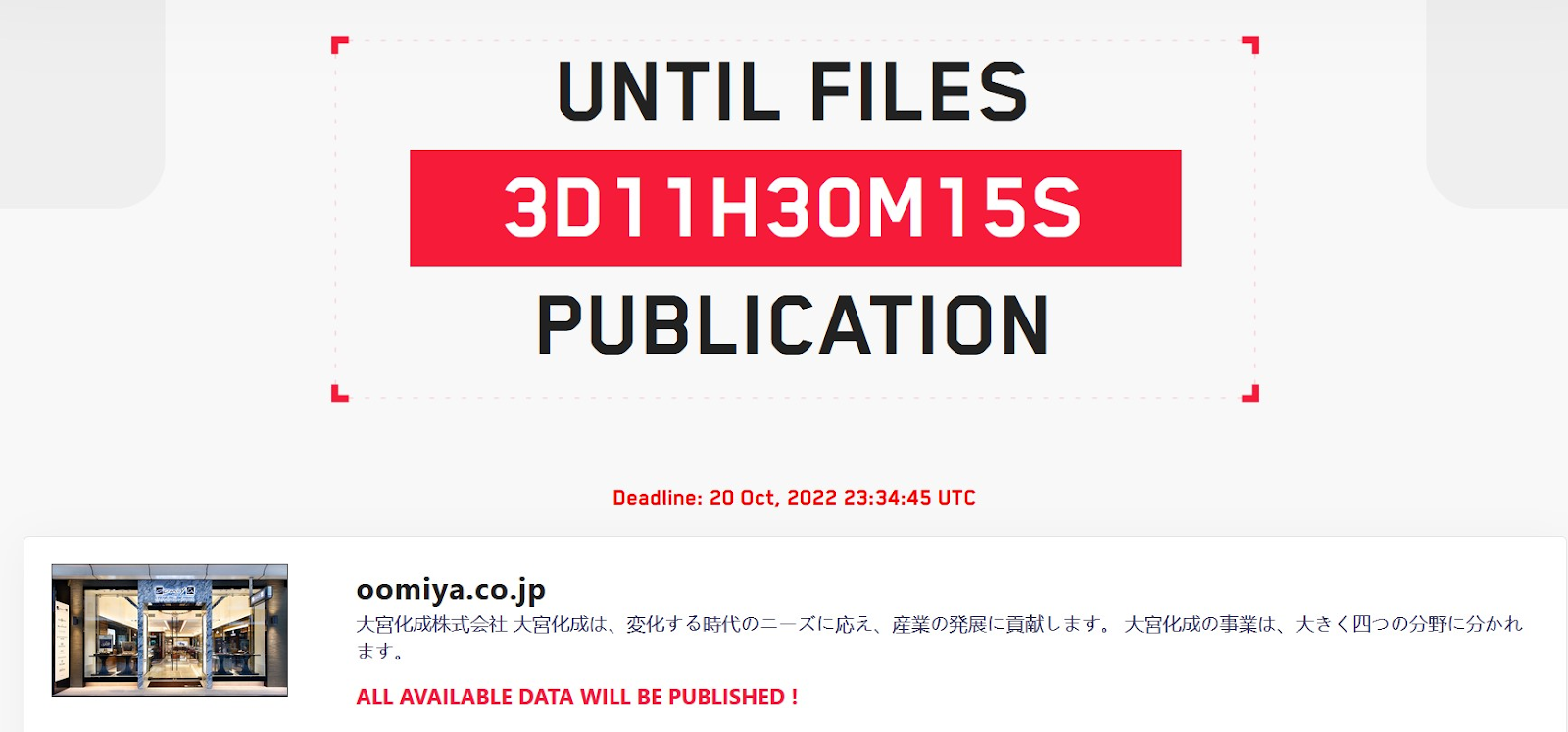

Партнеры Lockbit 3.0 заявили, что украли данные Oomiya, и грозятся слить их в сеть до 20 октября, если компания не заплатит выкуп. Однако на данный момент вымогатели даже не опубликовали образцы якобы украденных документов.

Этот инцидент может сильно повлиять на другие организации, поскольку Oomiya является частью цепочек поставок в нескольких крупных компаниях по всему миру, которые находятся в сферах автомобилестроения, здравоохранения, связи, производства полупроводников.