Антифишинг-дайджест № 293 с 30 сентября по 6 октября 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема действий преступников:

- В поддельных сообщениях говорится, что в связи с неполучением повестки с указанным номером человека призывают срочно явиться в назначенное место и время. Более подробная информация якобы указана в повестке в формате PDF, которую необходимо скачать по ссылке.

- Письмо тщательно подготовлено и выглядит правдоподобно: содержит ссылки на статьи УК РФ, геральдику и стилистику соответствующего ведомства. В тексте злоумышленники угрожали возможными штрафами и уголовной ответственностью.

- Ссылка ведёт на архив с исполняемым скриптом с расширением WSF. Если открыть файл, то он для отвода глаз скачает и отобразит в браузере PDF-документ, имитирующий отсканированную повестку, но параллельно создаст файл AnalysisLinkManager.exe во временной папке и запустит его.

- Используемое вредоносное ПО и техники имеют множество сходств с активностью группы XDSpy. В частности, с версиями прошлых лет совпадают исходный код вредоносного WSF-скрипта и способы запуска, а также частично названия файлов.

- Цели XDSpy — шпионаж, кража документов и других файлов, а также данных для доступа к корпоративным почтовым ящикам.

Схема действий мошенников

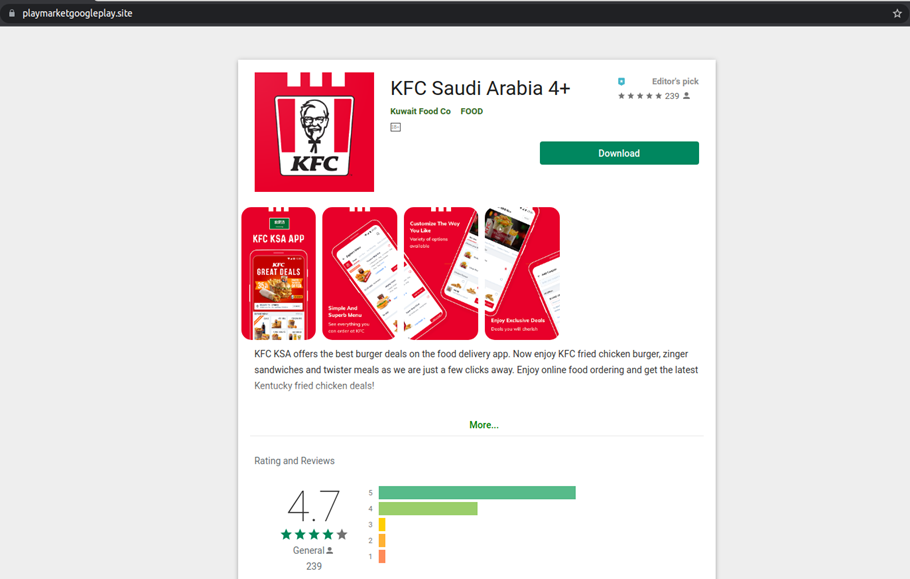

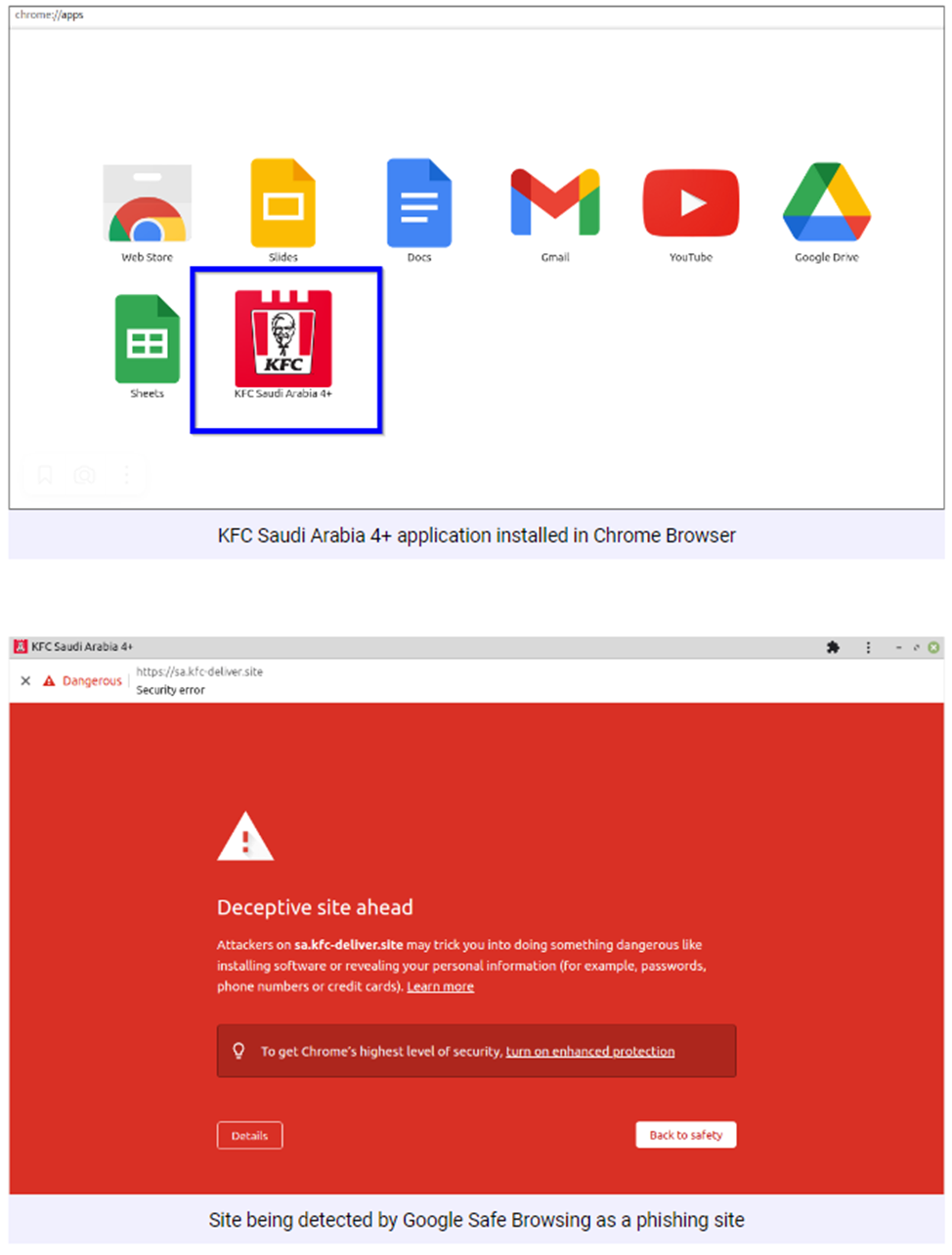

- Преступники используют домен, выдающий себя за Google Play Store и отображающий вредоносное браузерное приложение для Chrome.

- При переходе по вредоносному URL-адресу и пользователь попадает на поддельную страницу Google Play с приложением «KFC Saudi Arabia 4+».

- После установки в браузере Chrome создается ярлык для приложения. При запуске KFC Saudi Arabia 4+ открывает окно приложения Chrome, которое загружает вредоносный сайт (на данный момент не работает).

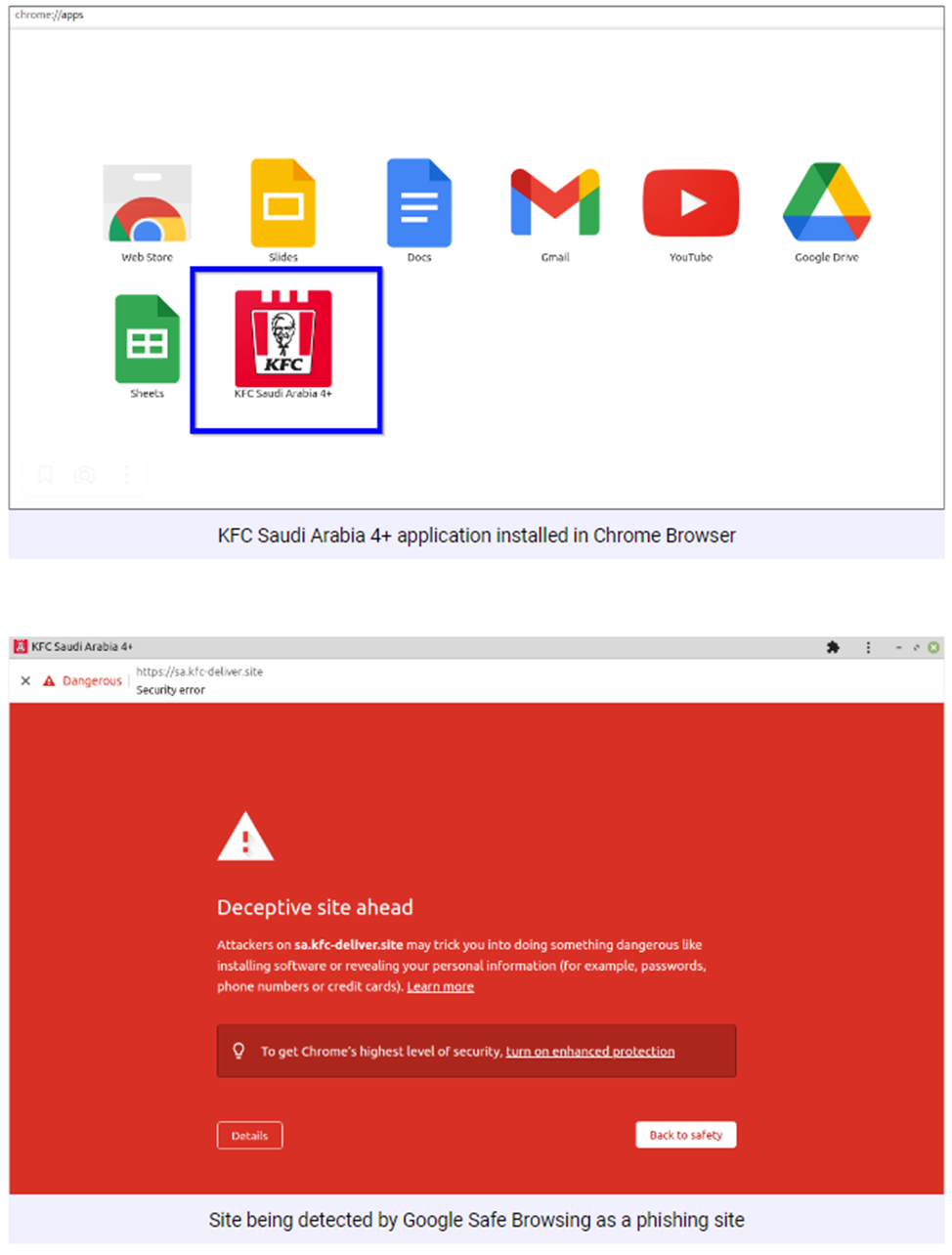

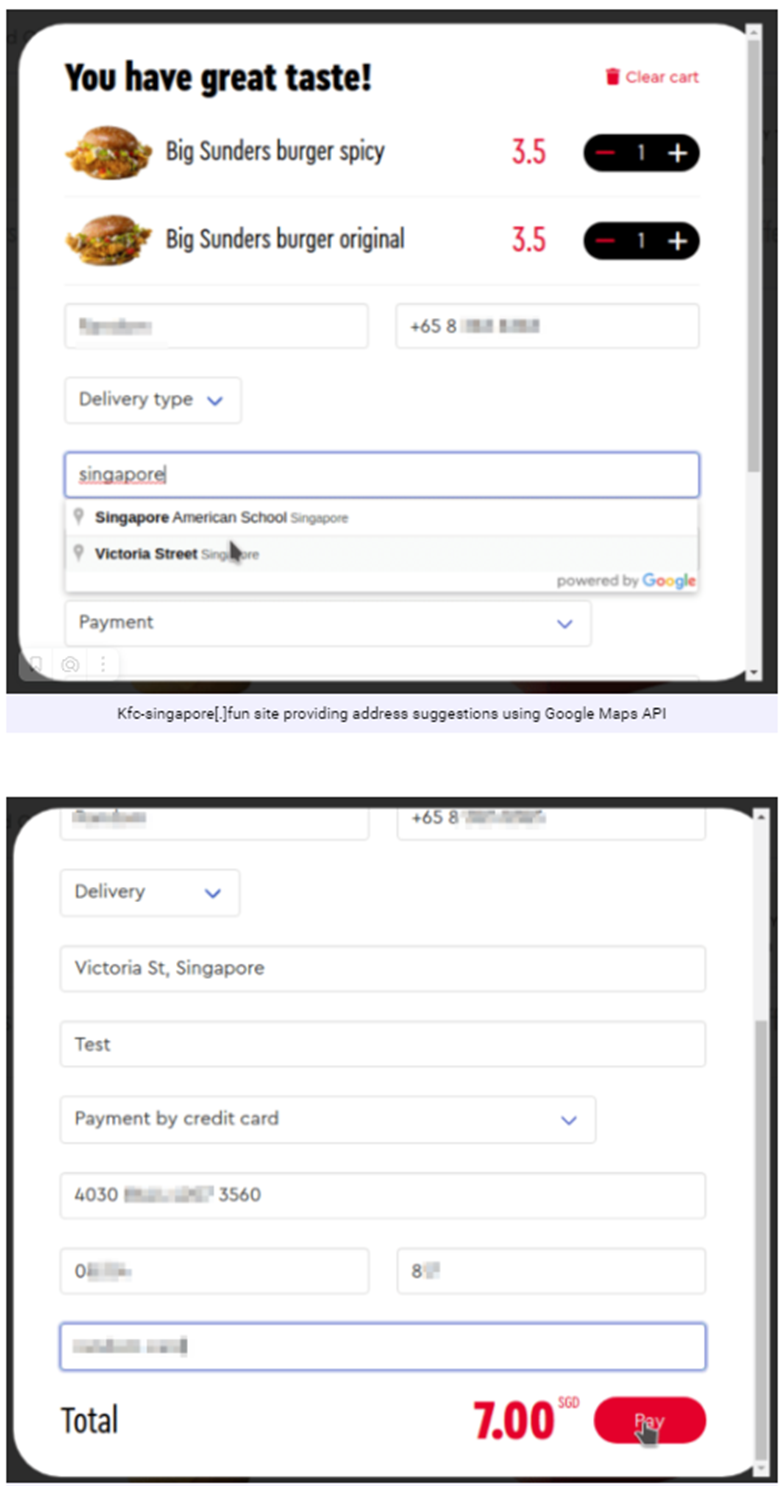

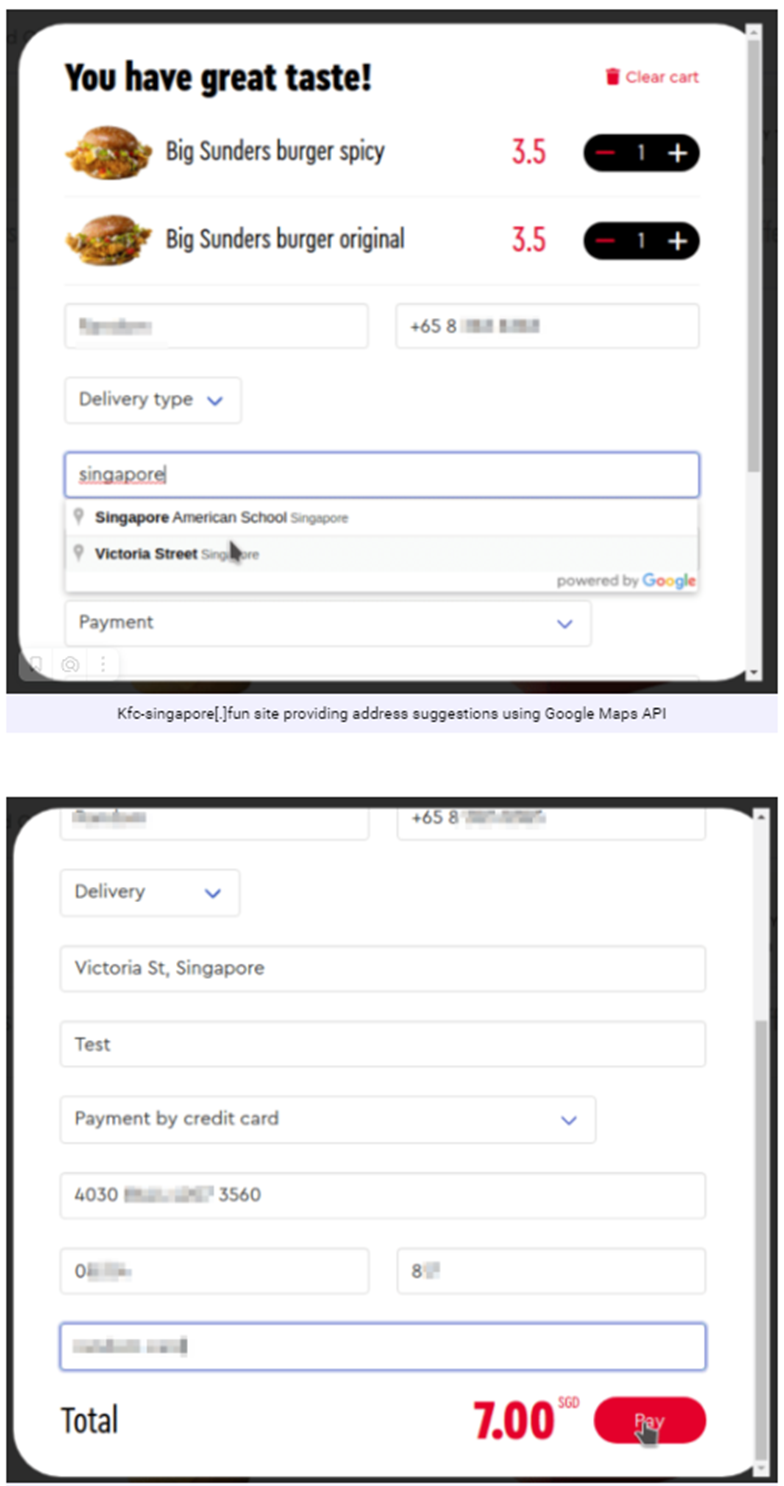

- Второй фишинговый веб-сайт, ориентированный на клиентов KFC, выдает всплывающее окно для заполнения данных пользователя, когда жертва пытается оформить заказ.

- Форма предлагала пользователю указать местоположение с помощью API Google Maps. Кроме того, фишинговый сайт принимал только данные платежных карт, которые удовлетворяли алгоритму Луна, чтобы гарантировать, что данные карты действительны.

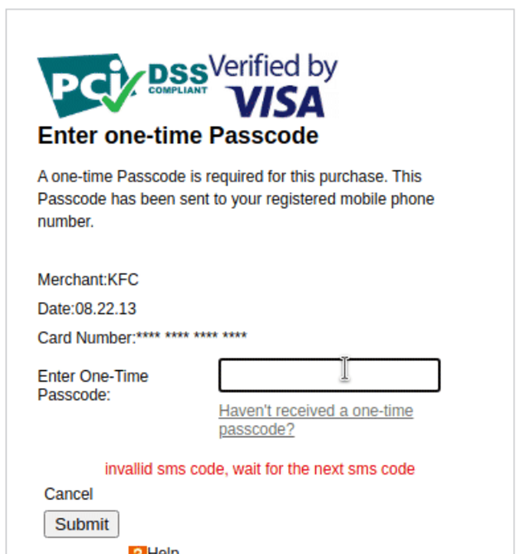

- После отправки данных карты пользователь должен был ввести одноразовый пароль, полученный по SMS. После ввода пароля жертва попадала на другой сайт, имитирующий McDonald’s.

Фишинговая кампания северокорейской группировка Lazarus использует технику атак BYOVD — bring your own vulnerable driver («принеси свой уязвимый драйвер») и злоупотребляет драйвером Dell.

С помощью заведомо уязвимых драйверов вредоносное ПО преодолевает защиту, поскольку большинство драйверов автоматически имеют доступ к ядру ОС. Таким способом хакеры развертывают Windows-руткит в системах своих жертв.

По данным исследователей, эта целевая фишинговая кампания Lazarus началась осенью 2021 года, и ее подтвержденными жертвами стали эксперт в сфере аэрокосмической отрасли в Нидерландах и политический журналист из Бельгии.

Цели получали по почте фиктивные предложения о работе, якобы от лица компании Amazon, а при открытии таких документов загружался удаленный шаблон с жестко заданного адреса. После этого происходило заражение машины жертвы с использованием вредоносных загрузчиков, дропперов и кастомных бэкдоров.

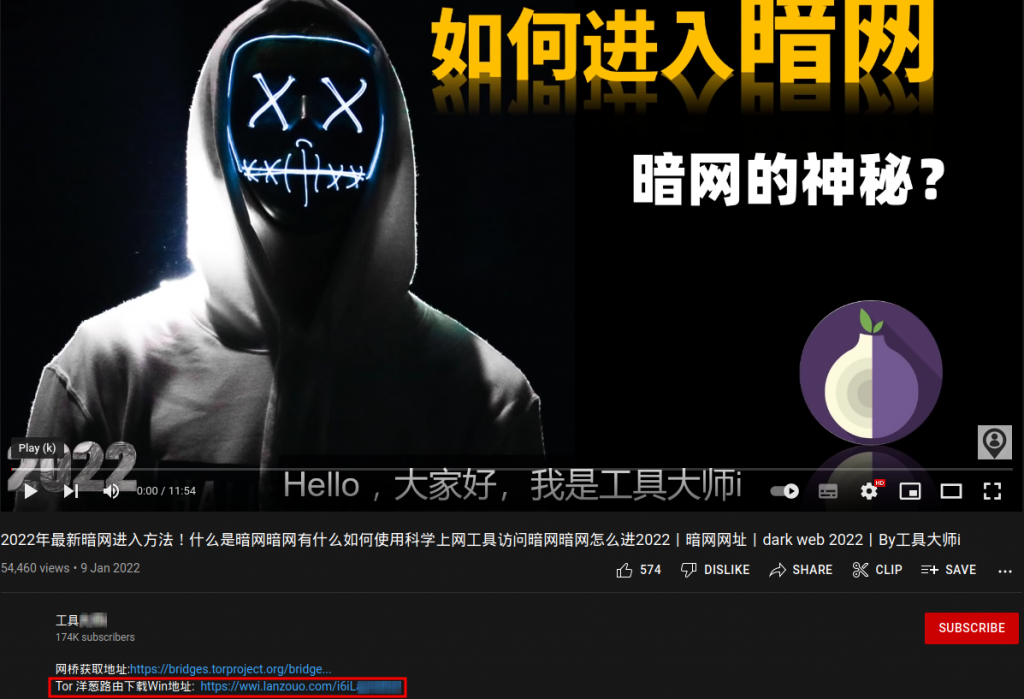

Популярный китайский YouTube-канал использовался для распространения троянизированной версии установщика браузера Tor. Исследователи назвали эту кампанию OnionPoison и сообщают, что все ее жертвы находятся в Китае.

Схема кампании

- Жертвы OnionPoison находили видео с вредоносной ссылкой через поиск на YouTube. Ролик появлялся в первой строке поисковой выдачи по запросу «Tor浏览器» («браузер Tor» на китайском языке).

- Описание видео содержало две ссылки: одна для перехода на официальный сайт Tor, а другая — для скачивания вредоносного установочного пакета, размещенного в китайском облачном файлообменнике. Так как оригинальный Tor запрещен в Китае, пользователям приходилось переходить в облачный сервис, чтобы скачать браузер.

- Зараженная версия браузер сохраняла всю историю посещения сайтов и данные, вводимые в формы.

- Одна из библиотек в пакете была заражена шпионским ПО, которое собирало персональные данные пользователей и отправляло их на управляющий сервер хакеров. Также шпионская программа предоставляла злоумышленникам контроль над зараженным компьютером, позволяя выполнять shell-команды.

- DLL-библиотека второго этапа атака собирала следующую информацию о системе жертвы:

- GUID дискового тома операционной системы;

- GUID компьютера;

- имя компьютера;

- региональные настройки компьютера;

- имя текущего пользователя;

- MAC-адреса сетевых карт.

- После сбора информации о системе, DLL начинает передавать сигнальные сообщения командному серверу каждые две минуты. Тело каждого сигнального сообщения содержит JSON-объект с собранной информацией. Сигнальные сообщения отправляются в виде POST-запросов по адресу https://torbrowser[.]io/metrics/heartbeat либо https://tor-browser[.]io/metrics/heartbeat.

- Тело запроса DLL зашифровывает с помощью псевдослучайного ключа по алгоритму AES-128 (ECB), который затем зашифровывает с помощью открытого ключа RSA, указанного в конфигурации.

- В отличие от большинства стилеров, модули OnionPoison не занимались автоматическим сбором паролей, cookie-файлов или данных кошельков пользователей. Вместо этого они воровали данные, которые позволяют узнать многое о личности жертвы: историю браузера, идентификаторы учетных записей в социальных сетях и данные сетей Wi-Fi.

ФБР предупреждает о росте мошенничества с криптовалютой под названием «Разделка свиней», в ходе которого злоумышленники крадут криптовалюту у ничего не подозревающих инвесторов.

Схема действий преступников

- Разделка свиней ( The Pig-Butchering Scam ) — это новая афера с использованием социальной инженерии, когда мошенники связываются с жертвами («свиньями») в соцсетях и входят в доверие в процессе продолжительной переписки, предлагая дружбу или романтическое общение. Иногда мошенники выдают себя за настоящих друзей жертвы.

- В какой-то момент переписки мошенники предлагают жертве инвестировать в криптовалюту на поддельных платформах. Как правило, на таких сервисах показаны огромные прибыли и обещания больших процентов. Главная цель этих мошеннических сайтов состоит в том, чтобы заставить жертву инвестировать постоянно растущие суммы и ничего не снимать.

- Когда жертва пытается обналичить свои инвестиции, сайт требует, чтобы пользователь сначала заплатил подоходный налог, дополнительные сборы за обработку, международные транзакционные издержки и т. д.

- В итоге, мошенник прекращает общение и закрывает фальшивую криптобиржу, или жертва сдается, осознав, что ее обманули. Мошенничество может длиться месяцами, когда жертва уже отдает мошенникам огромные суммы средств, от тысяч до миллионов долларов.

В схеме могут использоваться криптовалютные банкоматы. Потери жертв составляют от десятков тысяч до миллионов долларов США.

Признаки атаки The Pig-Butchering Scam:

- 🚩 С вами связывается незнакомец или человек, с которым вы давно не общались;

- 🚩 URL-адрес инвестиционной платформы не совпадает с официальным сайтом популярной биржи, но очень похож. Поддельный адрес отличается только малозаметными опечатками;

- 🚩 Загруженное инвестиционное приложение помечается антивирусом как потенциально опасное;

- 🚩 Обещанные размеры прибыли от инвестиций слишком большие.

Мобильная безопасность

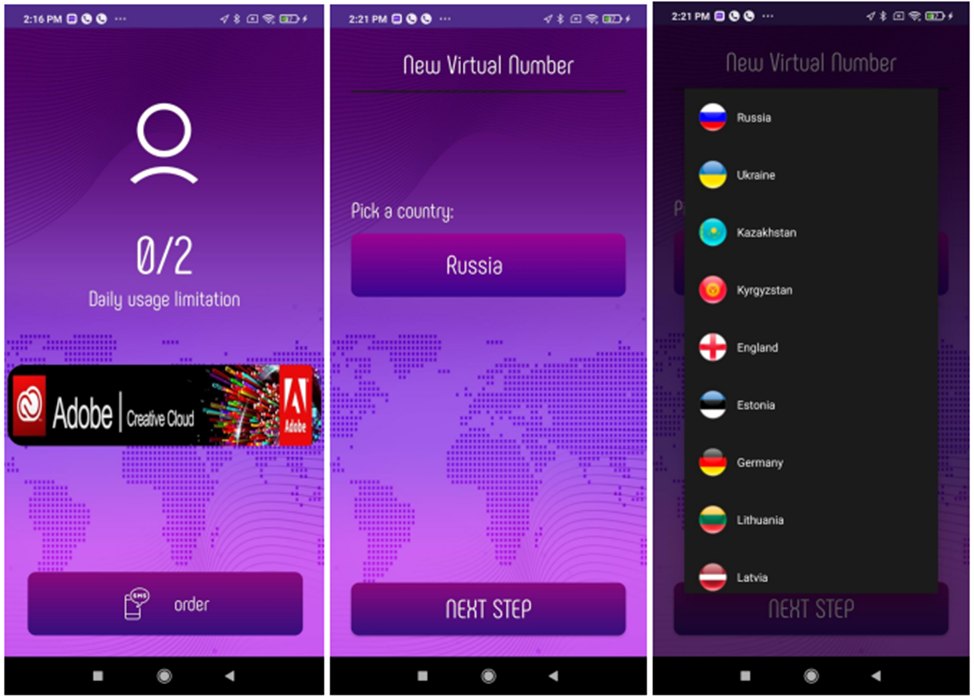

После установки приложение запрашивает сомнительные разрешения, а затем использует их для загрузки вредоносной полезной нагрузки RatMilad.

После установки на устройство жертвы RatMilad крадет следующие данные:

- Основная информация об устройстве (модель, марка, buildID, версия Android);

- MAC-адрес устройства;

- Список контактов;

- СМС;

- Журналы вызовов;

- Имена учетных записей и разрешения;

- Список установленных приложений и разрешения;

- Данные буфера обмена;

- GPS-данные о местоположении;

- Информация о SIM-карте (номер, страна, IMEI, регион);

- Список файлов и их содержимое.

Украденные данные могут быть использованы для доступа к частным корпоративным системам, шантажа жертвы и других злонамеренных целей.

Атаки и уязвимости

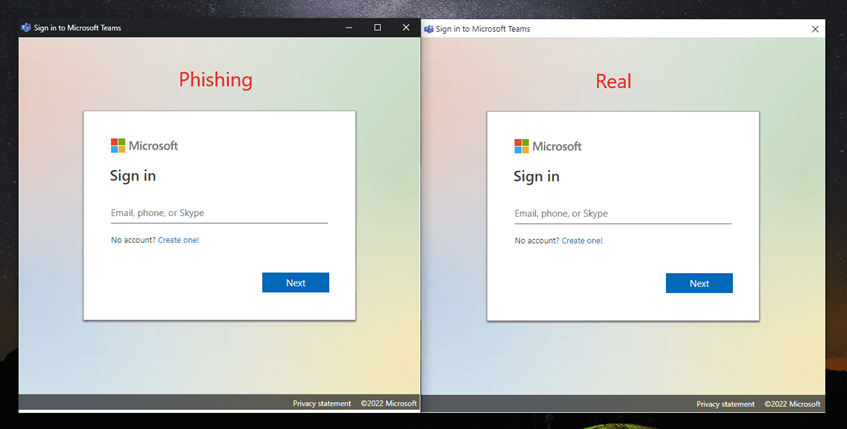

Chrome Application Mode позволяет создавать веб-приложения с внешним видом рабочего стола, подходящим для ChromeOS. Режим приложения позволяет веб-сайтам запускаться в отдельном окне, в котором не отображается строка URL-адреса и панели инструментов браузера, а на панели задач Windows отображается значок веб-сайта вместо значка Chrome.

Чтобы провести атаку с использованием этого метода, злоумышленник должен сначала убедить пользователя запустить ярлык Windows, который запускает фишинговый URL-адрес с помощью функции Chromium App Mode.

Одним из наиболее часто используемых методов является отправка по электронной почте LNK ярлыков в ISO архивах для распространения QBot , BazarLoader , BumbleBee и других вредоносных программ. Кроме того, открытие браузера по фишинговому URL-адресу позволяет избежать обнаружения средствами безопасности, установленных на компьютере жертвы.

Киберпреступник также может использовать HTML-файл, внедрив параметр «-app», чтобы указать на фишинговый сайт и распространить файлы среди целей.

Инциденты

Злоумышленники специально запустили атаку в в день выхода знаменитого проекта от Blizzard Entertainment. В результате у геймеров, которые пытались зайти на серверы, наблюдались проблемы со стабильной связью. Например, их регулярно «выбрасывало» из игры, из-за чего сам геймплей становился невыносимым.

После первого «раунда» киберпреступники решили подготовить ещё одну волну DDoS, о которой сообщил один из руководителей проекта Overwatch — Аарон Келлер. Не успевшие оклематься от первой волны серверы так и не смогли выйти из ступора ко второй волне.

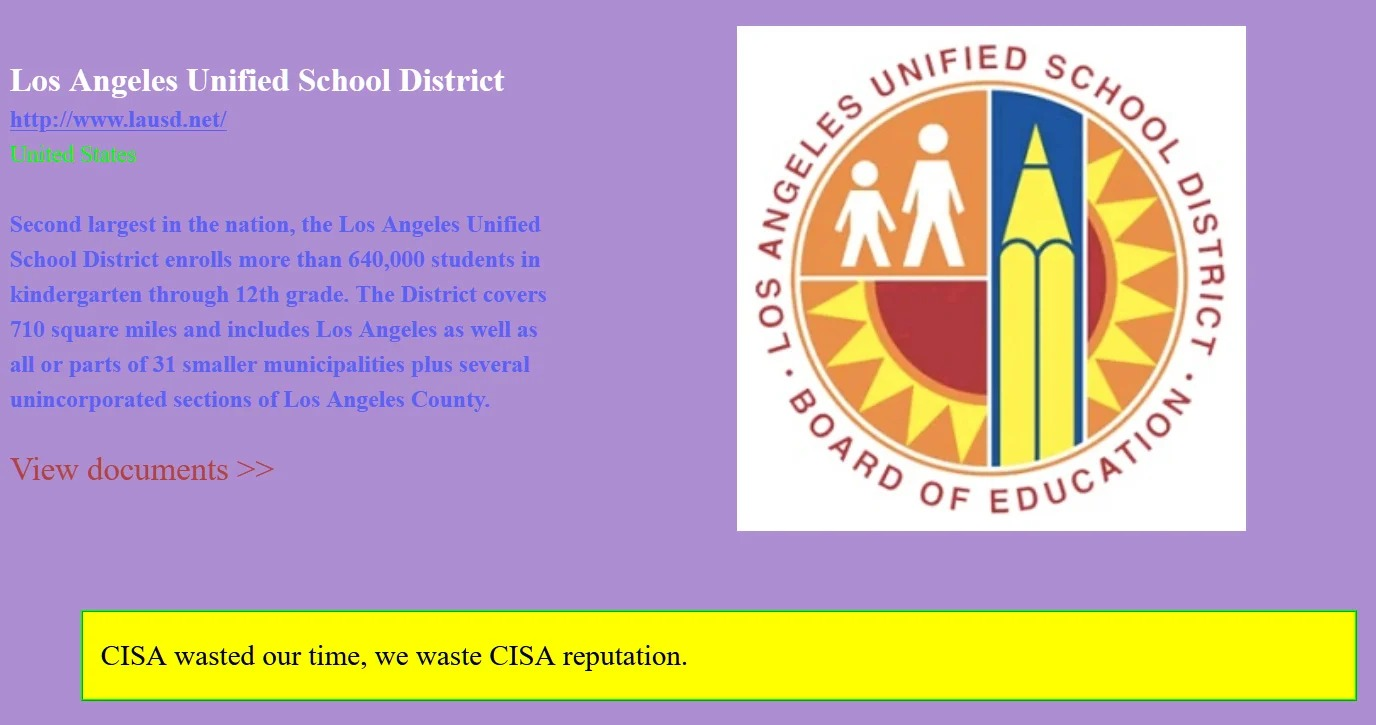

Атака на LAUSD произошла в начале сентября 2022 года, и тогда представители округа сообщали, что их ИТ-системы поверглись атаке вымогателей. LAUSD насчитывает более 1400 школ и образовательных центров, в которых работает более 73 000 человек и учатся около 640 000 детей (от детского сада до 12 класса). К округу относятся как сам Лос-Анджелес, так и еще 31 муниципалитет.

На прошлой неделе власти объявили, что не намерены платить злоумышленникам выкуп, так как выплата не гарантирует восстановления данных, и государственные средства лучше потратить на самих учащихся и их образование.

После этого заявления хак-группа Vice Society, стоящая за атакой на LAUSD, начала публиковать украденные данные на своем «сайте для утечек». Также хакеры пишут, что Агентство по кибербезопасности и защите инфраструктуры США (CISA), которое помогало окружным властям справиться с атакой, лишь впустую тратило их время, поэтому пора «потратить репутацию CISA».

Хакеры заявляли, что им удалось похитить у LAUSD более 500 Гб данных. Как сообщают СМИ, хакеры уже обнародовали более 300 000 файлов, среди которых можно обнаружить данные с пометками «Секретно и конфиденциально», «Паспорт», «Инцидент».

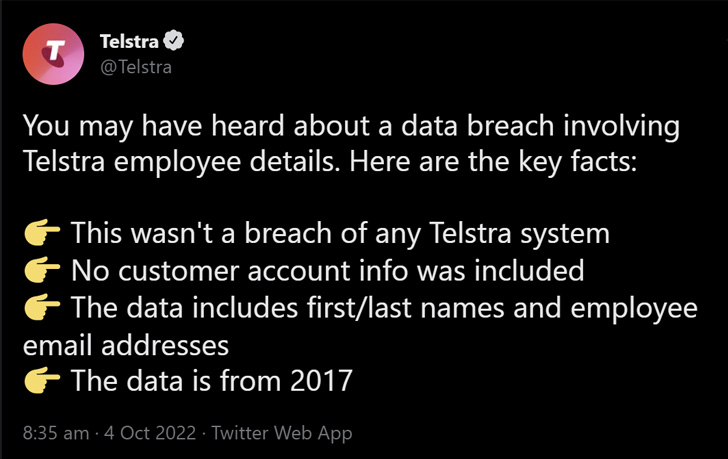

Нарелль Девайн, директор по информационной безопасности компании в Азиатско-Тихоокеанском регионе, заявила, что «никакого взлома систем Telstra не было, и данные о счетах клиентов не были затронуты».

Согласно данным компании, взлом был совершен с помощью сторонней платформы под названием Work Life NAB, которая не используется компанией, а утечка данных, размещенных в Интернете, касалась «уже неактуальной программы поощрения сотрудников Telstra».

Telstra отметила, что ей стало известно о нарушении на прошлой неделе, а похищенная информация включала имена, фамилии и адреса электронной почты, использованные для регистрации в программе в 2017 году.

Компания не сообщила, сколько сотрудников было затронуто этой проблемой, однако в докладе агентства Reuters, со ссылкой на внутреннюю электронную почту, разосланную Telstra, приводится цифра в 30 000 человек.

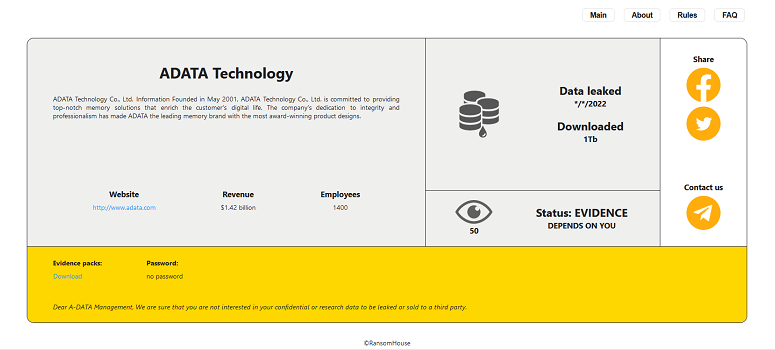

Тайваньский производитель карт памяти и накопителей ADATA стал жертвой группировки RansomHouse. Хакеры утверждают, что им удалось заполучить 1 ТБ данных компании.

И хотя злоумышленники не уточняют, какая именно информация попала им в руки, сообщение на сайте RansomHouse намекает на то, что украденные данные могут быть связаны с исследованиями и разработками компании.

На данный момент ADATA не отвечает на запросы СМИ и перенаправляет пользователей на американскую версию сайта. Однако неясно, связано ли это с возможной атакой.

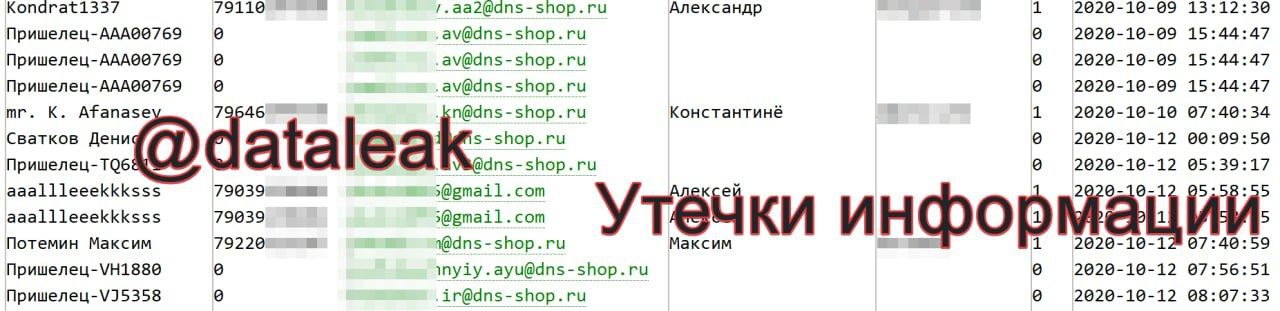

В открытый доступ попал частичный дамп магазина электроники «DNS» (dns-shop.ru). 🔥

Частичный дамп содержит 16 524 282 записи с данными покупателей:

- 🌵 имя/фамилия (не для всех)

- 🌵 адрес эл. почты (7,7 млн уникальных адресов)

- 🌵 телефон (11,4 млн уникальных номеров)

- 🌵 имя пользователя

Судя по информации из дампа он был получен не ранее 19.09.2022.

Сообщается, что взлом провела группа хакеров, называющих себя «Ara Camaya», а в опубликованных документах значилось, что у главы государства подагра и гипотиреоз.

Президент Мексики на пресс-конференции заявил, что опубликованная в местных СМИ информация о взломе Министерства обороны является подлинной, и подтвердил информацию о своих проблемах со здоровьем.