Антифишинг-дайджест № 291 с 16 по 22 сентября 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

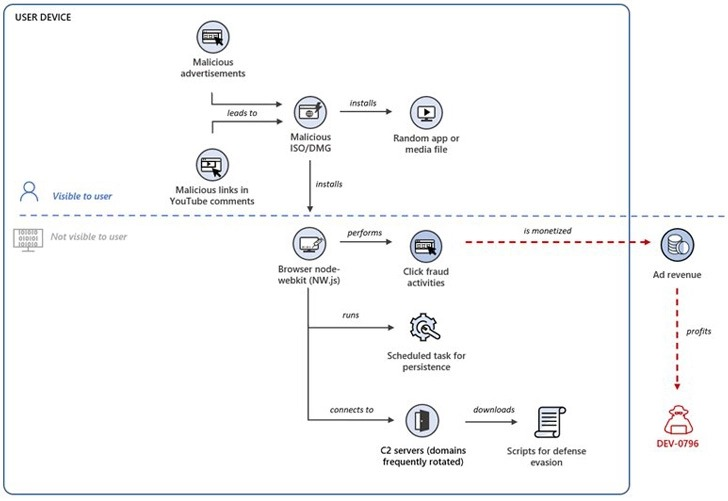

Схема действий преступников

- Атака начинается с файла ISO, который преступники маскируют под различные хаки и читы для шутера Krunker. Ссылки на такие ISO можно обнаружить в комментариях на YouTube, оставленных под тематическими роликами, или кликнув на вредоносную рекламу.

- Если открыть такой файл ISO, он тайно установит на машину жертвы малварь на базе node-webkit (он же NW.js) или мошенническое расширение для браузера.

- После этого вредонос будет скрыто генерировать клики, которые монетизируют хакеры, а также внесет себя в список запланированных задач (чтобы закрепиться в системе) и буде регулярно связываться со своими управляющими серверами.

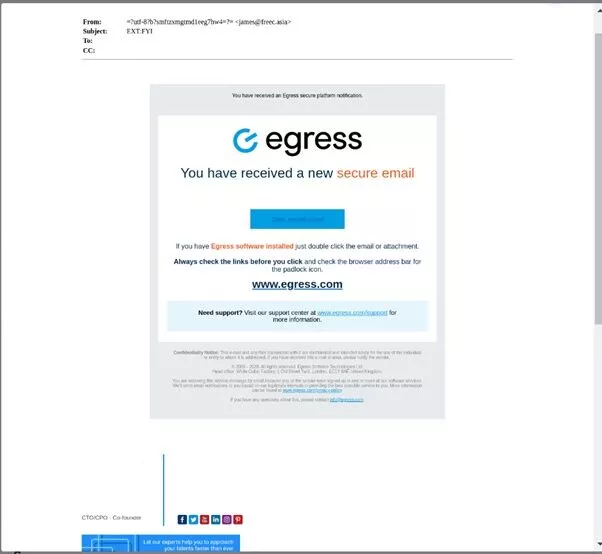

Обнаружена необычная двухэтапная фишинговая кампания, в которой используются поддельные сообщения, заверенные действительной цифровой подписью, а страница для кражи учетных данных выводится при просмотре видео, размещенного на Powtoon.

Схема кампании

- Фишинговые письма, якобы содержащие счет-фактуру, используют логотип британского сервис-провайдера Egress, специализирующегося на защите почты, в том числе, от фишинга.

- Электронная подпись отправителя, по всей видимости, была ранее украдена путем взлома аккаунта сотрудника компании. Наличие такого удостоверения позволяет фишерам обойти SPF-защиту.

- При клике по встроенной кнопке получателя перенаправляют на облачный сервис Powtoon. Документ, который предложено открыть, снабжен логотипом Outlook, признанным усилить иллюзию легитимности.

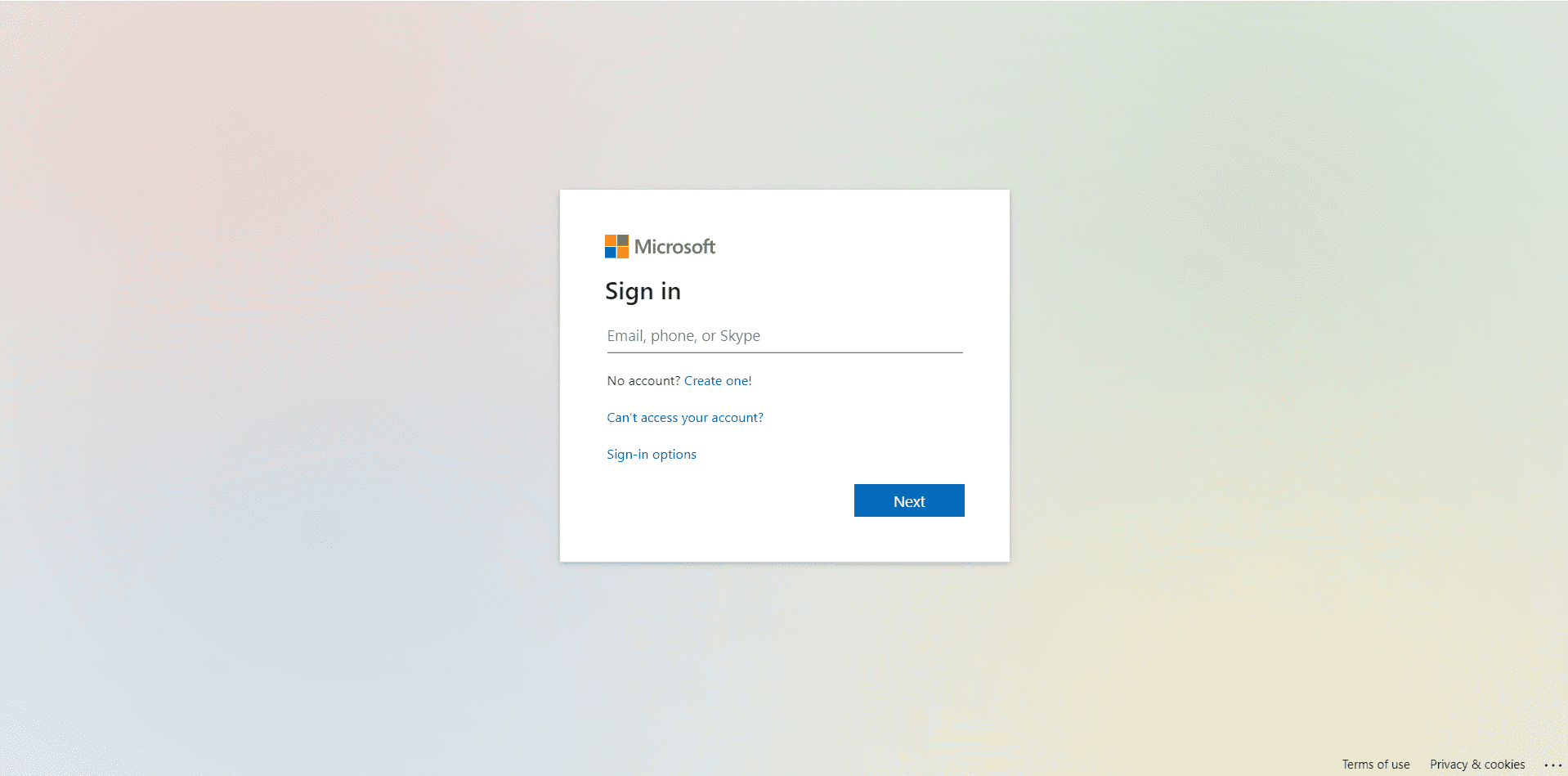

- В конце просмотра появляется поддельная страница регистрации Microsoft; по свидетельству аналитиков, она выглядит очень убедительно. Введенные на ней учетные данные отправляются авторам атаки.

В России стали появляться фальшивые вакансии от ушедших из страны зарубежных IT-компаний.

Мошенники полностью копируют описания должностей с зарубежных порталов и делают так, чтобы они индексировались поисковиком Google при соответствующем запросе.

Вместо ожидаемой работы соискателя ждет обман на крупную сумму. Например, за «помощь» в трудоустройстве с жертвы могут взять 200 тыс. руб.

Участнику одного из популярных интернет-форумов предложили перевести 250 долларов США за оформление и пересылку документов будущему работодателю. Как только он перевел эти средства, лжерекрутеры тут же перестали отвечать на запросы и пропали.

Соискателю могут также предложить подписать некие документы, необходимые для трудоустройства, но только после прохождения платного обучения. Или мошенники могут попросить закупить необходимое для работы оборудование заранее с компенсацией в будущем. Возможны и финансовые схемы, когда соискателю сообщают, что необходимо предоставить его банковские данные или перевести деньги на якобы зарплатный счет.

Если мошенники понимают, что жертва им доверилась и готова на всё ради трудоустройства, то они выставляют счета, сопоставимые с месячной зарплатой, обещанной кандидату. Поскольку в качестве приманки обычно используются высокооплачиваемые должности, суммы потерь при таких аферах составляют 100—200 тыс. рублей.

Атаки и уязвимости

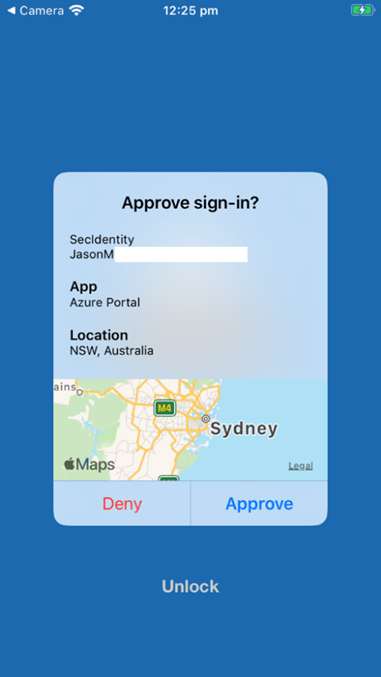

Хакеры используют новую атаку MFA Fatigue для взлома многофакторной аутентификации.

Атака основана на том, что при включенной многофакторной аутентификации часто используются пуш-уведомления на устройствах сотрудников. При этом на устройстве отображается запрос подтверждения на вход в систему и предлагается подтвердить попытку входа.

В ходе атаки MFA Fatigue злоумышленник запускает сценарий, который постоянно пытается войти в систему с украденными учетными данными, вызывая бесконечный поток пуш-запросов на мобильном устройстве владельца учетной записи. Цель хакера состоит в том, чтобы поддерживать атаку днем и ночью с целью нарушить состояние кибербезопасности жертвы и вызвать чувство «усталости» от надоедливых уведомлений.

Видео: демонстрация атаки MFA Fatigue

Другими словами, хакер «спамит» жертву запросами на авторизацию, пока та от усталости не подтвердит вход в систему.

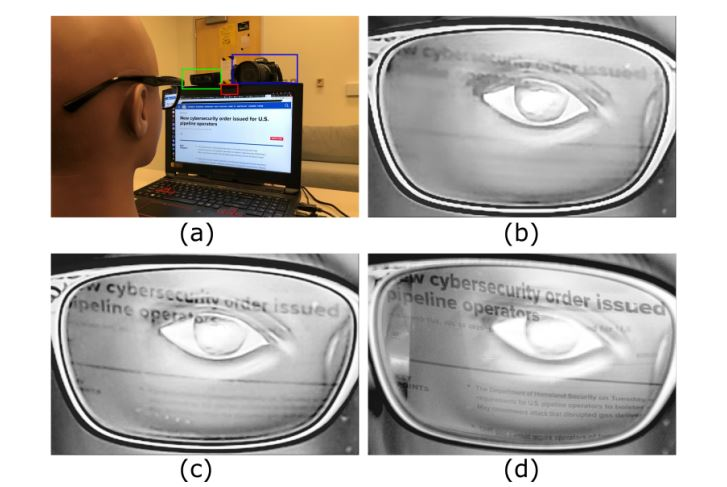

Исследования показали, что через отражение в очках собеседника с веб-камерой 720p можно распознать более 75% текста на экране высотой 10 мм. Это соответствует размеру шрифта 28 pt, обычно используемому для заголовков и подзаголовков, или 50-60 пикселей на средних ноутбуках. Такие размеры шрифта в основном можно найти в презентациях и названиях некоторых веб-сайтов.

В ходе эксперимента по отражению в очках удалось определить конкретный веб-сайт (из списка 100 лучших веб-сайтов Alexa) в 94% случаев.

По словам ученых, эта атака может применяться во многих случаях. Например, начальник может наблюдать за тем, что просматривают подчиненные на рабочем видеосовещании. Кроме того, отражение может привести к утечке конфиденциальной информации во время переговоров. Атака предполагает участие в сеансах конференцсвязи как злоумышленников, так и тех, кто получает и воспроизводит записи видеоконференции.

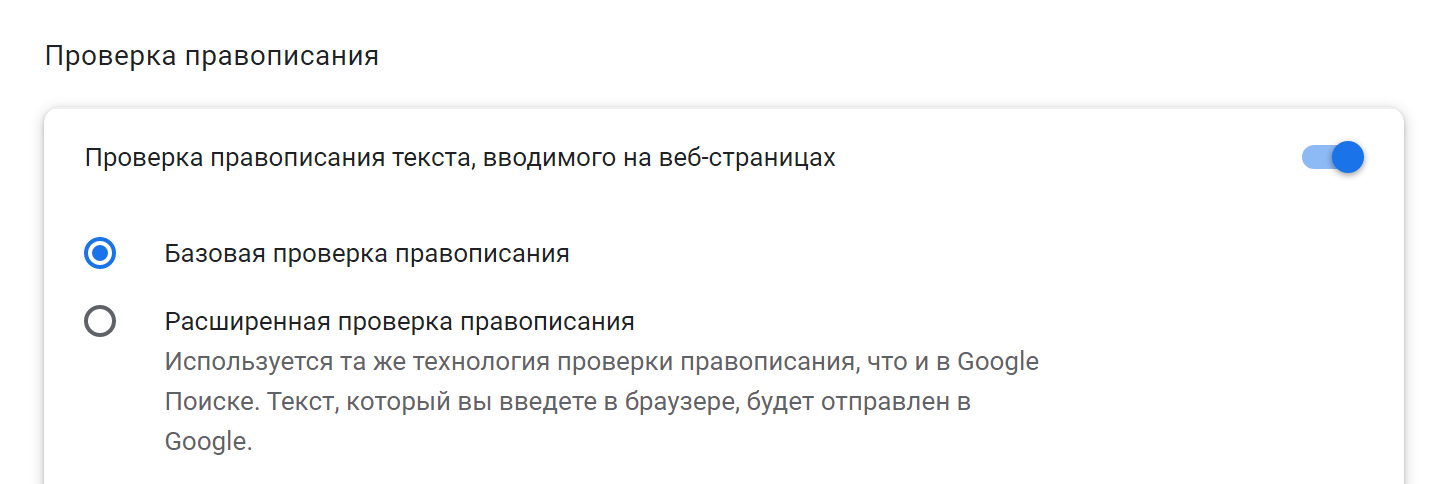

Дело в том, что при использовании Chrome и Edge,если расширенные функции проверки орфографии включены, данные из заполненных пользователем форм передаются на серверы Google и Microsoft. В зависимости от сайта, формы могут содержать личные данные, в том числе: номера социального страхования, имя, адрес, адрес электронной почты, дату рождения, контактную информацию, банковскую и платежную информацию и так далее. Более того, если нажать «показать пароль», расширенная проверка орфографии отправит пароль в Google/Microsoft.

Проверить, включена ли расширенная проверка орфографии в Chrome, можно введя в адресную строку

chrome://settings/?search=орфограили

chrome://settings/?search=spellcheck

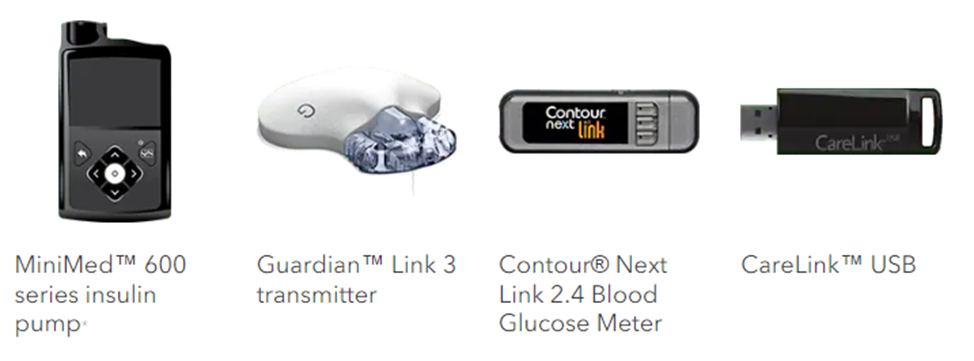

Под угрозой находится инсулиновая помпа Medtronic MiniMed 600 Series, состоящая из инсулиновой помпы и глюкометра, которые обмениваются данными по беспроводной сети. Неавторизованный злоумышленник может получить доступ к помпе, пока она соединяется с другими компонентами системы.

Инциденты

Компания Imperva сообщает о рекордной DDoS-атаке на одного из своих клиентов, которая продолжалась более четырех часов. За это время жертва получила 25,3 млрд запросов.

Специалисты компании говорят, что этот клиент часто подвергался DDoS-атакам с необычно большими объемами трафика, но один инцидент превзошел все предыдущие. Рекордная DDoS-атака произошла 27 июня 2022 года, достигнув пиковой мощности в 3,9 млн запросов в секунду (request-per-second, RPS), а в среднем составляя 1,8 млн RPS.

Хотя это не идет ни в какое сравнение с другой рекордной атакой, которую Google зафиксировала в июне, когда мощность DDoS’а превышала 46 млн RPS (запросов в секунду), Imperva объясняет, что отмеченная ими атака длилась необычно долго. Обычно атаки с пиковыми значениями более миллиона запросов в секунду длятся от нескольких секунд до нескольких минут, но эта атака продолжалась более четырех часов.

В компании объясняют, что лишь одна из десяти DDoS-атак длится более часа, и еще меньший процент атакующих может демонстрировать столь длительную «огневую мощность».

В английских фитнес-клубах массово крадут деньги с карт посетительниц, не используя средств взлома.

Схема кражи невероятно проста:

- Злоумышленник ворует телефоны и карточки.

- Украденная карта регистрируется в приложении соответствующего банка на телефоне или компьютере преступника.

- Поскольку карта используется на новом устройстве впервые, требуется одноразовый код подтверждения, который отправляется банком на украденный телефон, также находящийся в руках преступника.

- Код высвечивается на заблокированном экране украденного телефона, что позволяет вору получить полный контроль над банковским счетом.

Наши рекомендации:

Чтобы не допустить подобного варианта использования ваших карт совместно с телефоном, отключите отображения текста уведомлений на заблокированном экране.

С 17 сентября сервис МЭШ был недоступен для родителей и учеников из-за сбоя. Проблема коснулась почти всех школ: не работала загрузка домашних заданий и оценок, мобильная версия сервисов. К вечеру 20 сентября основную часть проблем удалось решить.

Эксперты считают, что сбои в работе сервисов связаны не с техническими работами, а с массовой DDoS-атакой на инфраструктуру ДИТ и атакой вирусов-шифровальщиков.

В рамках технических работ по устранению проблем специалисты выявили, что инфраструктуру и вычислительные мощности ДИТ нелегально использовали майнеры криптовалюты.

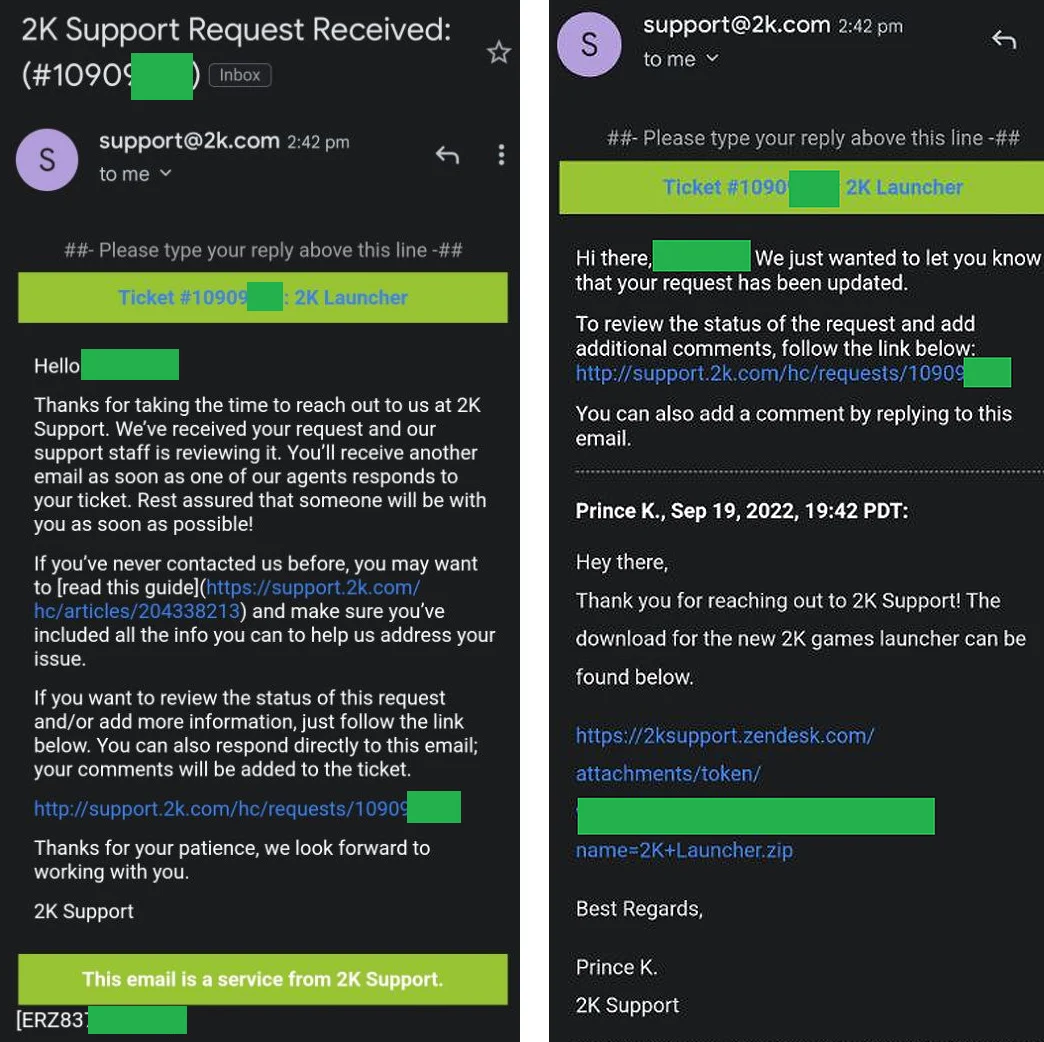

Злоумышленники взломали службу поддержки 2K Games и рассылают игрокам письма с инфостилером RedLine.

Помимо ответа на несуществующий тикет, письмо содержит ZIP-архив под названием “2K Launcher”, выдающий себя за новый лаунчер для игр от 2K.

В архиве содержится исполняемый файл под названием «2K Launcher.exe». По его описанию видно, что он точно не принадлежит 2K. Например, у него нет цифровой подписи компании, установлено имя “Plumy” и описание файла “5K Player”. В действительности этот файл и содержит инфостилер RedLine — один из самых популярных инструментов киберпреступников.

Wintermute обеспечивает ликвидность на более чем 50 биржах и торговых платформах, включая Binance, Coinbase, FTX, Kraken, а также децентрализованные платформы Dydx и Uniswap. Кроме того, компания также является активным инвестором, поддержавшим такие стартапы, как Nomad, HashFlow и Ondo Finance.

Основатель платформы заверил, что Wintermute остается платежеспособной с «вдвое большим количеством капитала». Он также сообщил кредиторам, что, если они захотят отозвать свои кредиты, компания выполнит это требование.

Из 90 активов, которые были взломаны, только два были на номинальную сумму более 1 миллиона долларов США, поэтому крупной распродажи в Wintermute не ожидают. Основатель платформы также добавил, что активы, касающиеся работ с централизованными сервисами (CeFi) и внебиржевой активности (OTC) затронуты не были.

В направленных клиентам письмах утверждается, что в настоящий момент нет никаких доказательств использования скомпрометированных данных в киберпреступных целях.

Среди скомпрометированной персональной информации могли оказаться имена сотрудников и клиентов, даты рождения, адреса, телефонные номера, имейлы, водительские удостоверения, номера паспортов, а также некоторые медицинские сведения.

В American Airlines отметили, что компания готова предоставить пострадавшим клиентам бесплатное членство в Experian IdentityWorks сроком на два года. Это поможет выявить возможную кражу личности и решить эту проблему.

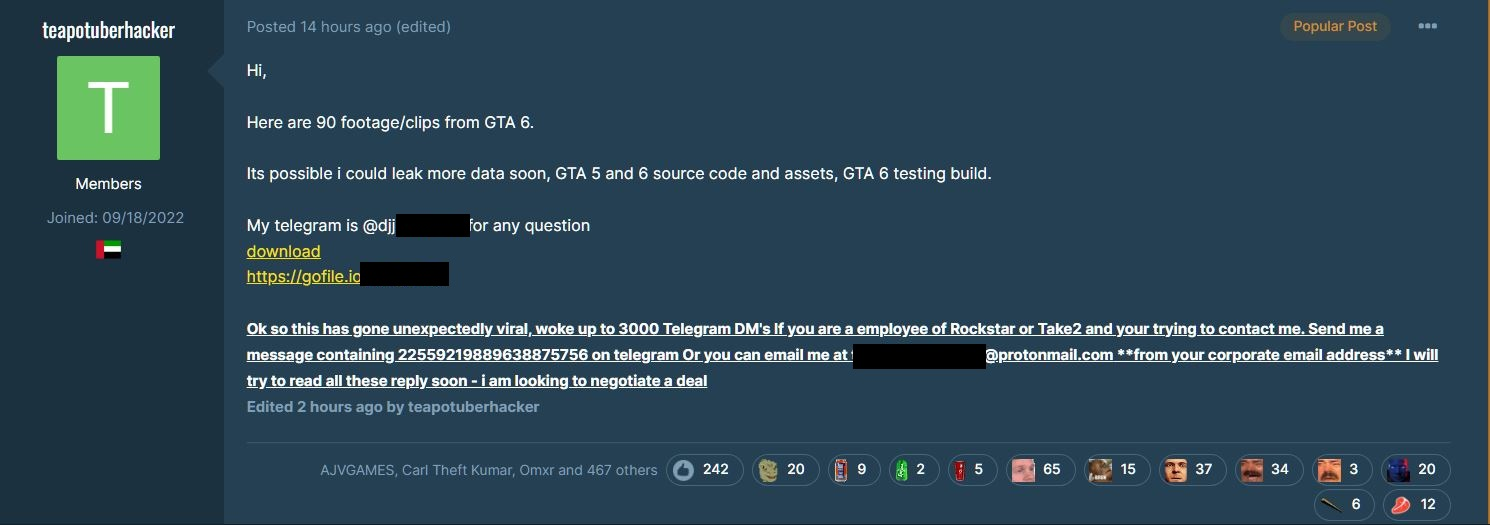

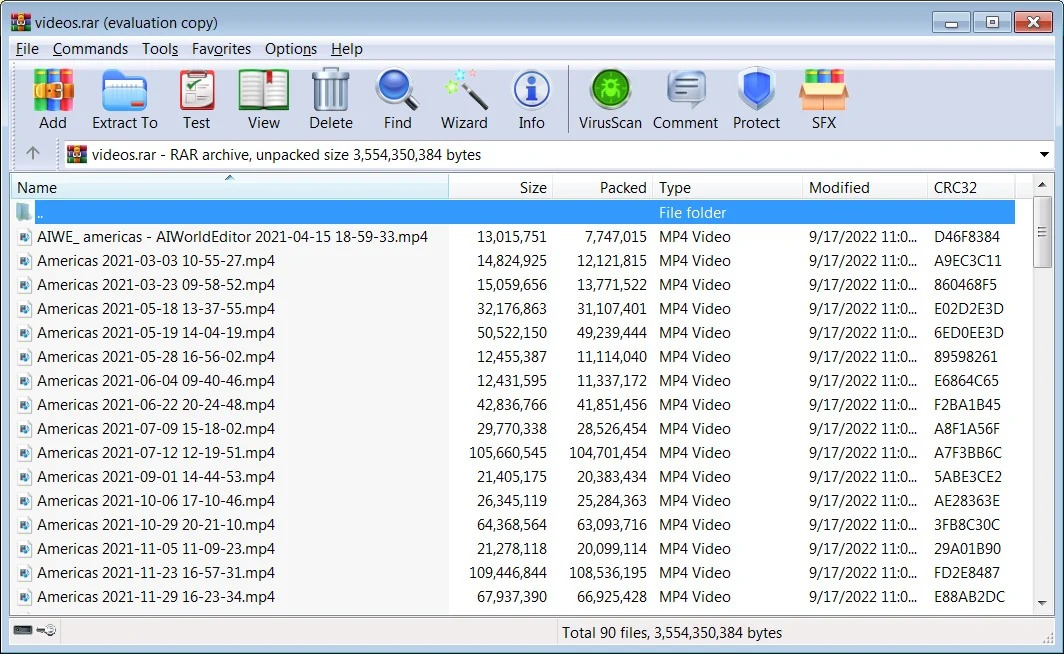

В сеть уже попали исходный код и многочисленные видео геймплея Grand Theft Auto VI. Официальных заявлений от Rockstar и Take-Two Interactive (издатель и владелец компаниями Rockstar Games) пока нет.

Teapotuberhacker утверждает, что похитил «исходный код и ассеты GTA V и VI, а также тестовую сборку GTA VI». В качестве доказательства своих слов он предоставил ссылку на RAR-архив, содержащий 90 украденных видео, связанных с GTA VI, а также скриншоты исходного кода Grand Theft Auto V и Grand Theft Auto VI.

Ролики, которые уже разлетелись по всему интернету, похоже, были созданы разработчиками для отладки различных функций в игре, включая ракурсы камеры, отслеживание NPC и проработку локаций в Vice City. Некоторые видео содержат озвученные разговоры между главным героем и другими NPC.

Представители Rockstar и Take-Two Interactive безуспешно пытаются блокировать эти видео и нарезанные из них gif’ки, но хакер продолжает сливать информацию в Telegram. Там он обнародовал другие украденные видео и куски исходного кода, например, слил файл с исходниками GTA VI, который состоит из 9500 строк и, судя по всему, связан с выполнением скриптов для различных внутриигровых действий.

По информации vx-underground, в ходе общения с пользователями 4chan хакер заявил, что использовал социальную инженерию против одного из сотрудников Rockstar.

Киберпреступники связались с BBC через Telegram и предоставили скриншоты, на которых видно, что им удалось получить доступ к корпоративной почте Outlook, командам Microsoft Teams и каталогам сервера компании. IHG подтвердила подлинность скриншотов.

Схема атаки

- TeaPea с помощью социальной инженерии заставили одного из сотрудников загрузить вредоносное ПО из отправленного ими письма;

- С помощью вредоноса злоумышленники получили доступ к внутренней IT-сети IHG, попутно обойдя двухфакторную аутентификацию;

- Используя информацию для входа во внутреннее хранилище паролей компании, хакеры получили доступ к самым защищенным частям сети IHG;

- После неудачной попытки развернуть вымогательское ПО киберпреступники разозлились и запустили вайпер, уничтожив большой объем информации.

Хакеры заявили, что никак не связаны с нарушениями работы сервисов IHG, а их атака не нанесет большого вреда компании. Им не удалось украсть личную информацию клиентов — в руки злоумышленников попали только некоторые бизнес-данные компании.

По словам хакеров, паролем от внутреннего хранилища паролей компании была крайне слабая комбинация — Qwerty1234.

Представитель IHG отрицает это и говорит, что информация в хранилище паролей была надежно защищена.

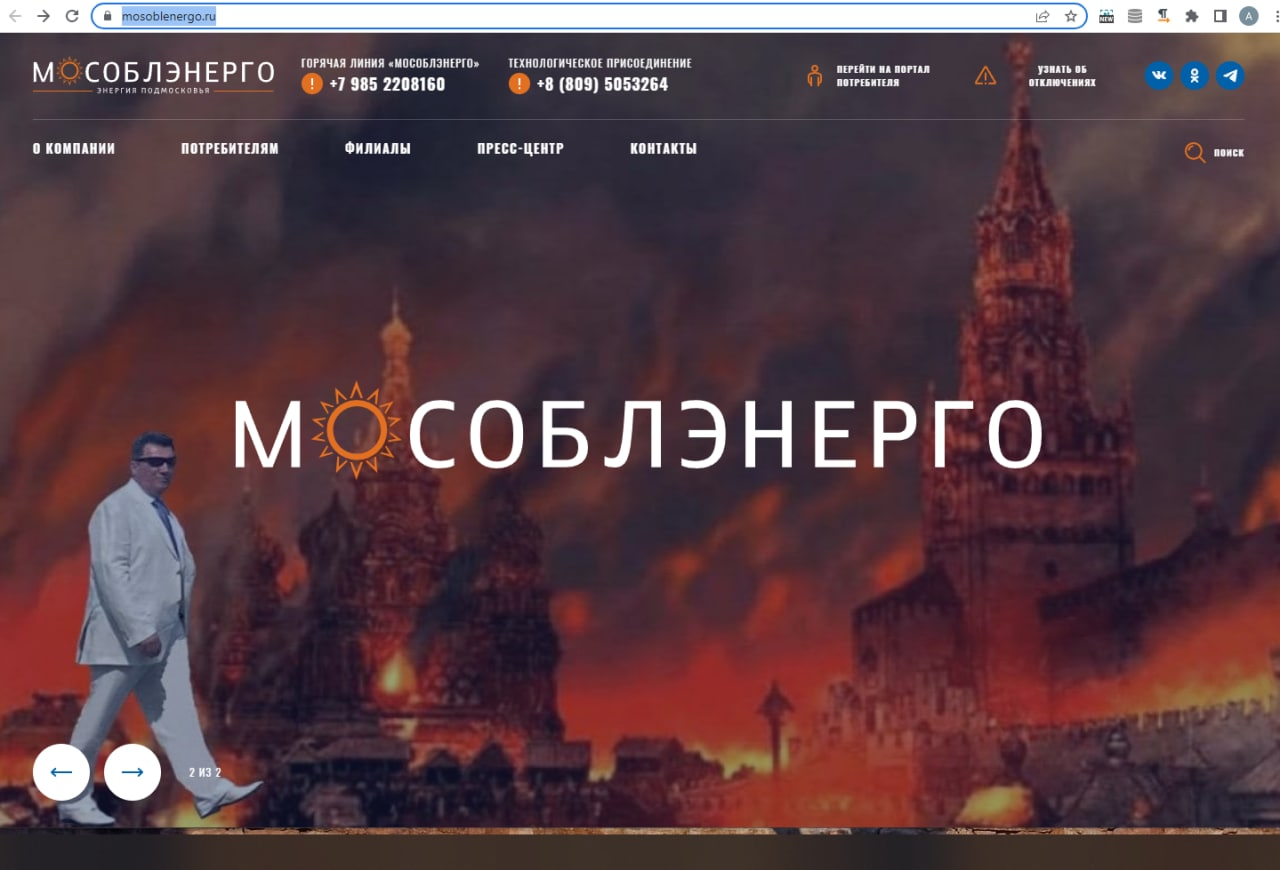

Хакеры взломали официальный сайт АО «Мособлэнерго» (Московская областная энергосетевая компания).

На главной странице портала разместили изображение экстремистского характера, а также добавили тексты с нецензурной бранью на украинском языке.

О взломе веб-ресурса сообщил Telegram-канал In2security. По словам экспертов, на текущий момент по самому взлому нет никакой официальной информации.

На одном из профильных хакерских форумов утверждается, что в результате взлома злоумышленникам удалось заполучить список работников компании «Мособлэнерго», а также оставить на взломанном портале несколько «пасхалок».

Компания «Мособлэнерго» никаких официальных заявлений по этому поводу не выпускала. Уже на следующий день после инцидента официальный ресурс организации работал нормально, все внесённые в его дизайн изменения были удалены.

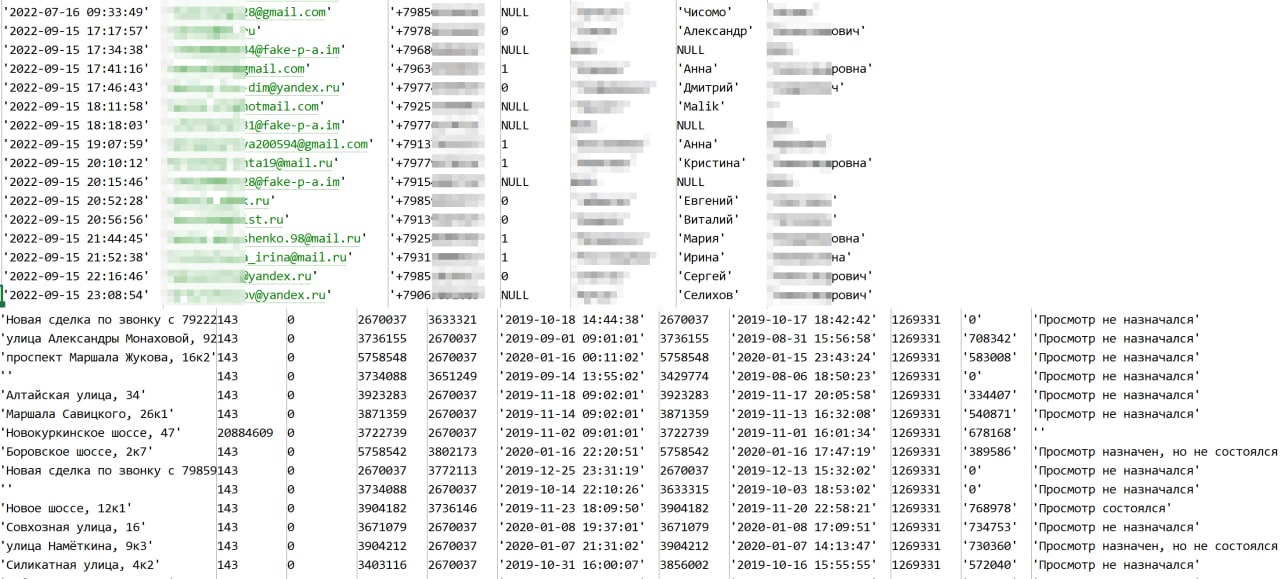

Специалисты DLBI сообщили об утечках данных сервиса для сдачи и аренды недвижимости «ПИК-Аренда» (pik-arenda.ru), а также крупного интернет-магазина «Онлайн Трейд» (onlinetrade.ru).

Полный SQL-дамп базы данных «ПИК-Аренды» был опубликован 15 сентября 2022 и содержит более 115 000 адресов электронной почты и более 152 000 номеров телефонов.

Кроме того, утечка содержит информацию о различных объектах недвижимости и заявки (лиды) на их просмотр.

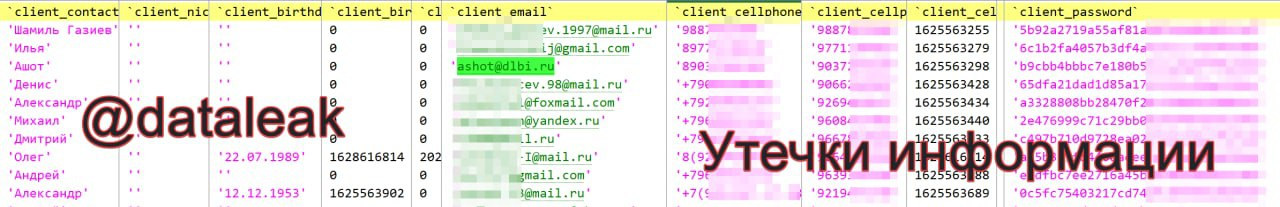

Частичный дамп «Онлайн Трейд» содержит данные 3 744 188 зарегистрированных пользователей магазина, включая:

- имена;

- email-адреса;

- телефоны;

- хешированные (MD5 без соли) пароли;

- даты рождения (не для всех пользователей);

- даты регистрации и последнего входа в профиль (с 19.02.2014 по 19.09.2022);

- список всех IP-адресов, которые использовал пользователь.