Антифишинг-дайджест № 290 с 9 по 15 сентября 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

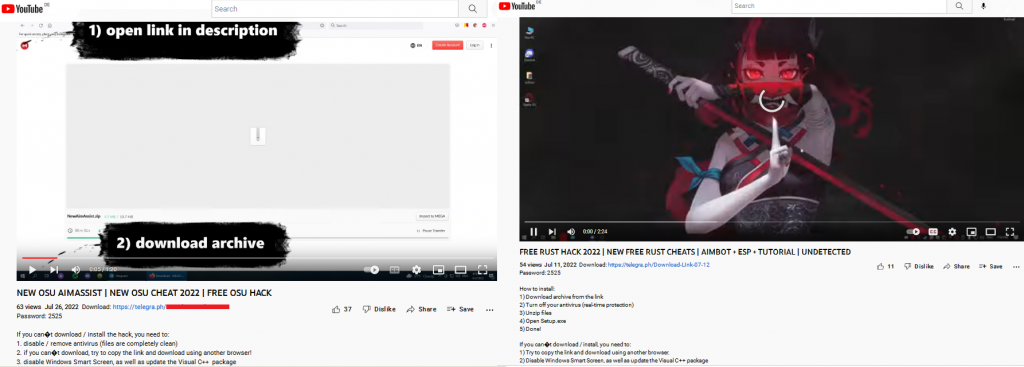

- Злоумышленники разместили на YouTube ролики, якобы рассказывающие о том, как использовать читы в популярных онлайн-играх — Rust, FIFA 22, DayZ и еще паре десятков других. Ролики выглядят вполне убедительно и предлагают выполнить действия, к которым очень даже привыкли геймеры, пользующиеся читами: перейти по ссылке, которая находится в описании, чтобы скачать некий самораспаковывающийся архив, и после этого, конечно же, его запустить.

- Если скачать не получается, создатели видео рекомендуют отключить Windows SmartScreen — фильтр, защищающий пользователей браузера Microsoft Edge от фишинга и зловредных сайтов.

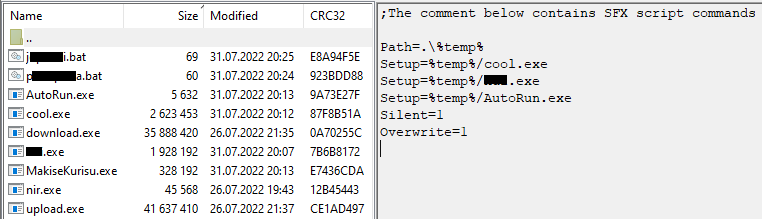

- После распаковки архива автоматически запускаются три исполняемых файла: cool.exe, ***.exe и AutoRun.exe. Первый — это стилер RedLine, упомянутый выше. Второй — майнер, что в принципе логично, ведь основная целевая аудитория бандла, судя по видео, — геймеры. А значит, на зараженных системах, скорее всего, установлены видеокарты, на которых можно майнить. Третий исполняемый файл копирует себя в директорию %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup, чем обеспечивает себе автозапуск, а также запускает первый из BATCH-файлов.

- Троян-стилер RedLine, который ворует с компьютера практически любую ценную информацию — в первую очередь, пароли, сохраненные в браузерах. Помимо этого, RedLine умеет исполнять на компьютере команды, а также скачивать и устанавливать на зараженный компьютер другие программы.

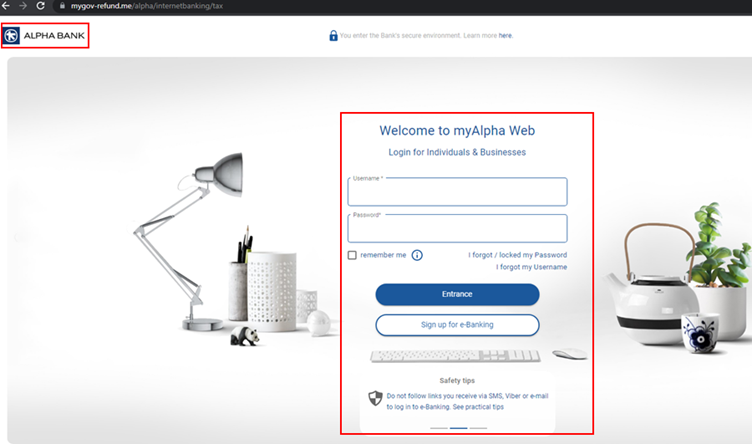

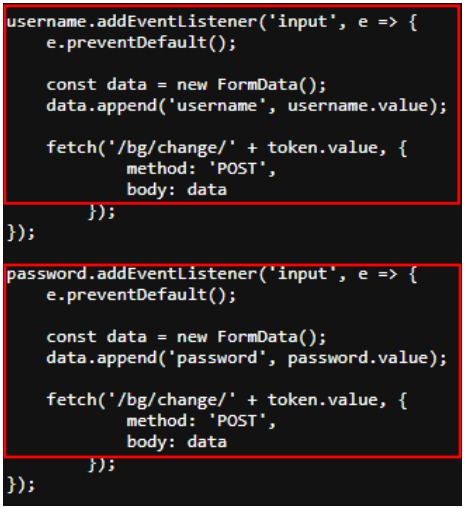

Авторы необычной фишинговой кампании, направленной против пользователей из Греции, встроили на сайты, имитирующие официальный сайт Греческой налоговой службы, кейлоггер, который ворует учетные данные и прочую информацию прямо по мере ввода.

Схема действий преступников

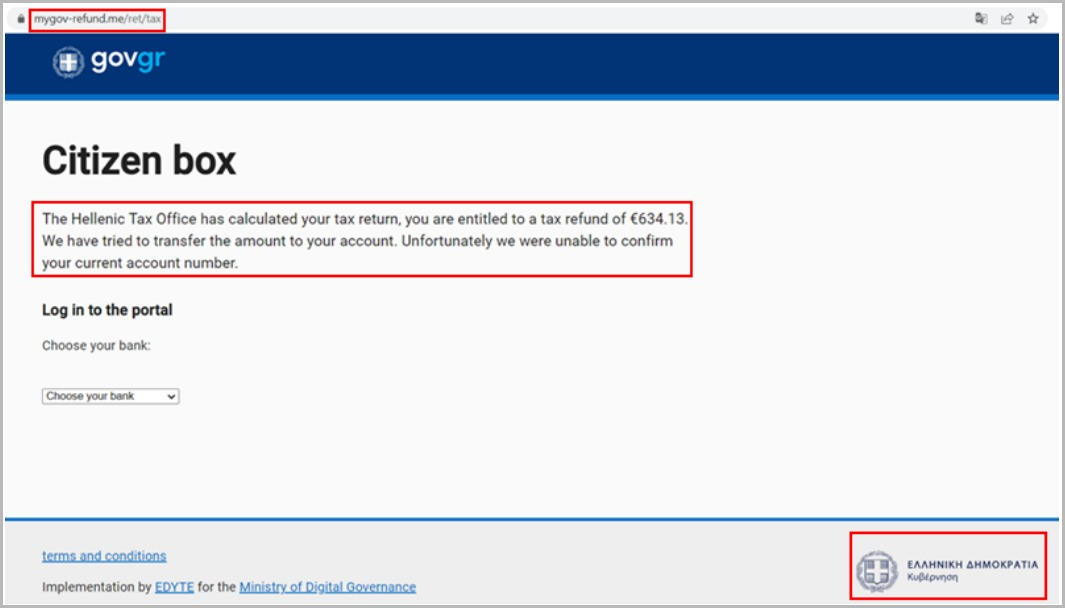

- Атака начинается с обычных фишинговых писем, в которых злоумышленники выдают себя за Греческую налоговую службу и сообщают пользователю хорошую новость: якобы после перерасчета ему положен возврат налогов на сумму 634,13 евро. В письмах сообщается, что автоматически отправить средства на банковский счет получателя не удалось из-за неких проблем.

- Пользователя просят посетить сайт налоговой службы и пройти проверку самостоятельно. Письма содержат ссылки, ведущие несколько фишинговых подделок под официальный сайт Греческой налоговой службы (govgr-tax[.]me/ret/tax, govgreece-tax[.]me и mygov-refund[. ]me/ret/tax).

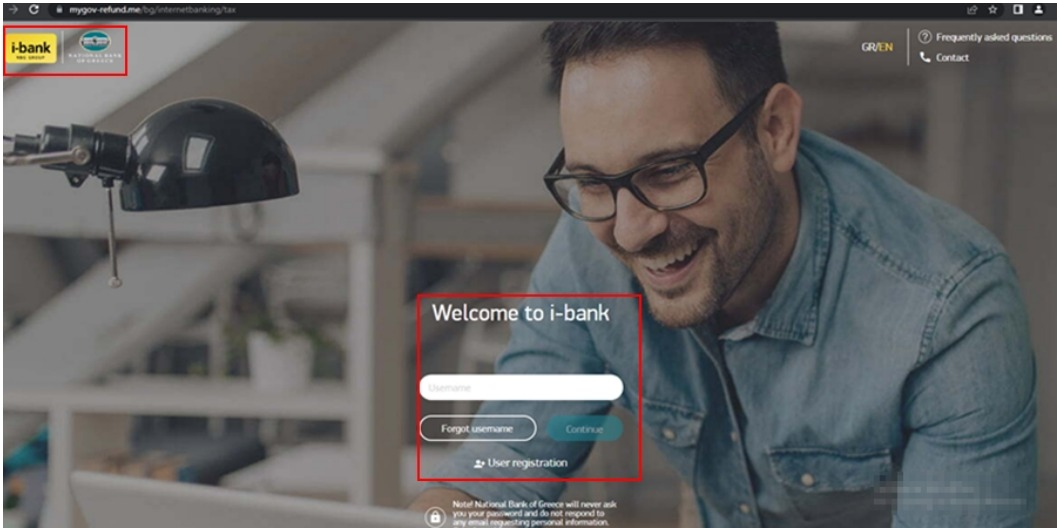

- На сайте мошенников посетителей просят выбрать банковское учреждение, в которое нужно осуществить отправку средств. Жертвам предлагают семь вариантов на выбор, включая несколько крупных греческих банков. В зависимости от того, какой банк выберет пользователь, его перенаправят на другой фальшивый ресурс. В итоге страница входа в систему будет оформлена в стиле выбранного финансового учреждения.

- Когда жертва приступит к вводу своих учетных данных в предложенную форму, сработает JavaScript-кейлоггер, присутствующий на странице, перехватит все нажатия клавиш и передаст данные своим операторам.

- Таким образом, злоумышленники получат доступ к информации в режиме реального времени. Хуже того, даже если пользователь в последний момент одумается и не нажмет кнопку «Отправить», это уже не будет иметь никакого значения, ведь информация подвергается компрометации моментально, прямо по мере ее набора.

Фишеры крайне редко используют кейлоггинг в режиме реального времени, и атака, нацеленная на греков, может свидетельствовать о зарождении нового и крайне опасного тренда в среде хакеров. Такой способ атак может значительно повысить вероятность успешной кражи учтенных данных, а JavaScript-кейлоггер будет загружаться и работать даже в том случае, если жертва настроила браузер на блокировку сторонних трекеров.

Телефонные мошенники стали использовать собственный имидж при прозвоне граждан: преступники прикрываются банковскими работниками и силовиками, «спасая» жертву от самих же себя.

Известия сообщают о нескольких инцидентах, где преступники воспользовались этой схемой для обмана граждан:

- 🧰Пенсионерка из Алапаевска, пытаясь поймать телефонных мошенников, сама стала их жертвой. Сначала с просьбой о содействии ей позвонили «сотрудники Банка России». После неудачной попытки за пенсионерку взялись «силовики». Для убедительности мнимый сотрудник даже отправил в мессенджере фотографию удостоверения. В итоге пострадавшая оформила на себя кредит и перевела мошенникам 53 тыс. рублей.

- 🧰 Пенсионер из Тамбовской области думал, что участвует в задержании мошенников, а в итоге перевел злоумышленникам 2 млн рублей.

- 🧰 Сотрудник Академии наук, выполняя инструкции афериста, снял со своего счета 30 млн рублей и передал неизвестной женщине.

«Борьба» с финансовыми преступлениями стала популярным ходом в сценарии злоумышленников. Чаще всего на просьбы «банков и майоров» откликаются люди пенсионного возраста.

Аферисты часто оказывают психологическое давление. Они требуют быстрых действий, предостерегают от общения с другими людьми, которые якобы могут оказаться мошенниками, просят не рассказывать ничего близким, ссылаясь на тайну следствия.

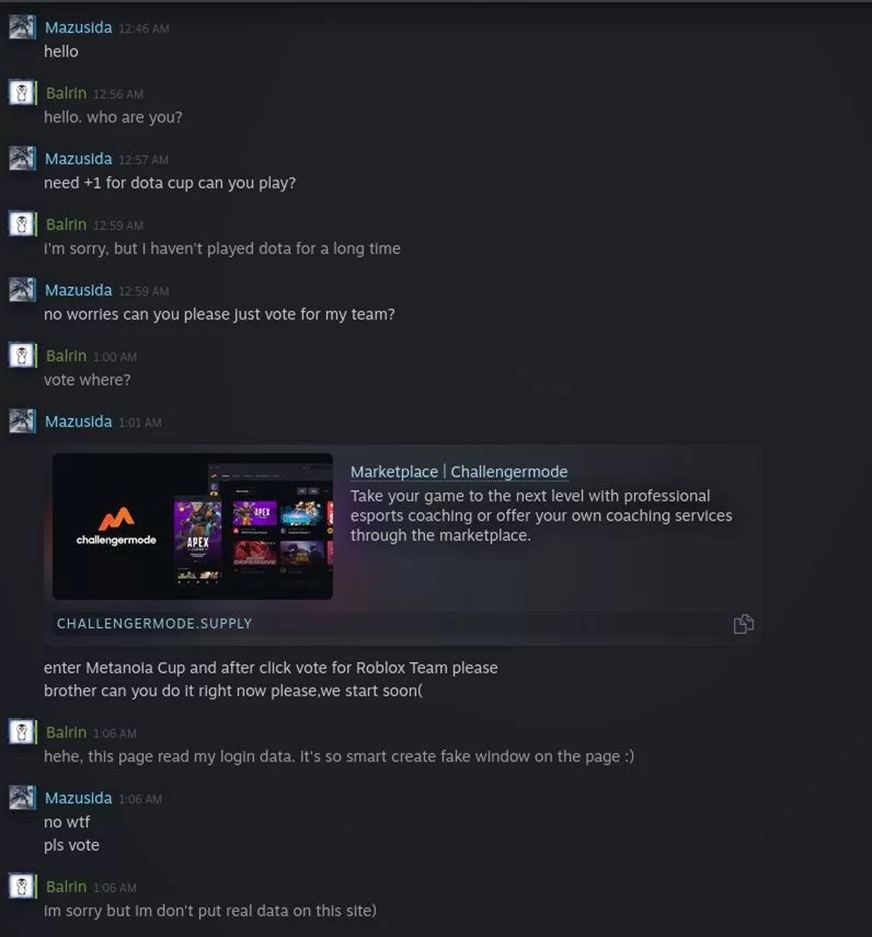

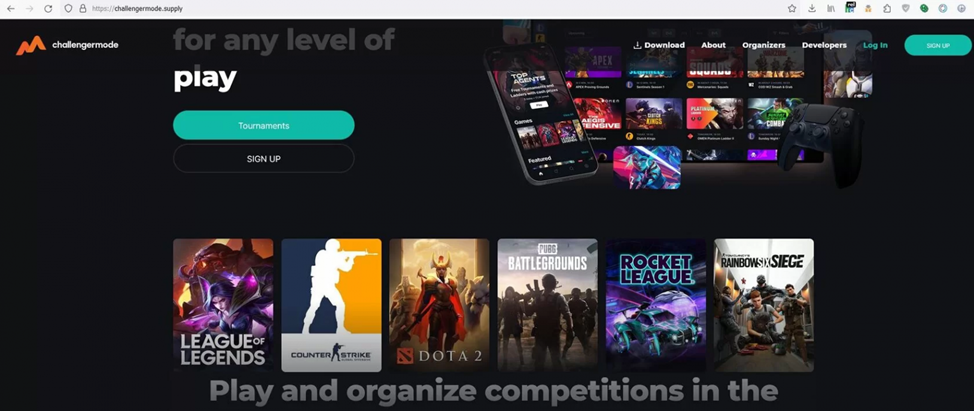

Целью атаки становятся профессиональные игроки Steam, доступ к учетным записям которых продается по цене от 100 тыс. долларов США до 300 тыс. долларов США.

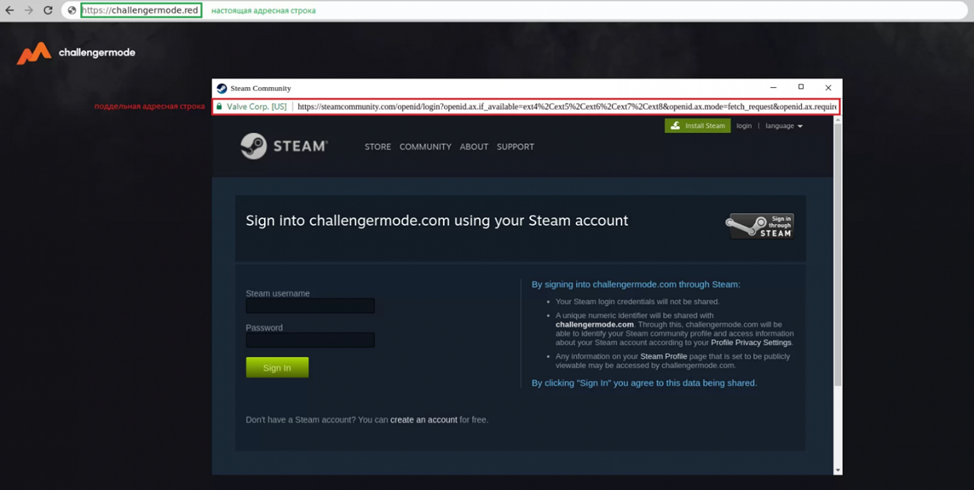

Техника «Браузер в браузере» представляет из себя создание поддельного окна браузера в активном окне в качестве всплывающей страницы входа.

Схема действий мошенников

- Потенциальные жертвы получают сообщения в Steam с приглашением присоединиться к команде для участия в турнирах по League of Legends, Counter Strike, Dota 2 или PUBG.

- Ссылка приведет жертву на фишинговый сайт, который имитирует организацию, спонсирующую и проводящую турнир.

- Чтобы присоединиться к команде и принять участие в соревновании, посетителям предлагается войти в систему через свою учетную запись Steam. Однако, новое окно страницы входа — это не настоящее окно браузера, наложенное поверх существующего веб-сайта. Это поддельное окно, созданное на текущей странице, из-за чего его очень трудно распознать как фишинговую атаку.

- Целевые страницы даже поддерживают 27 языков и загружают язык пользователя, определив язык в настройках его браузера.

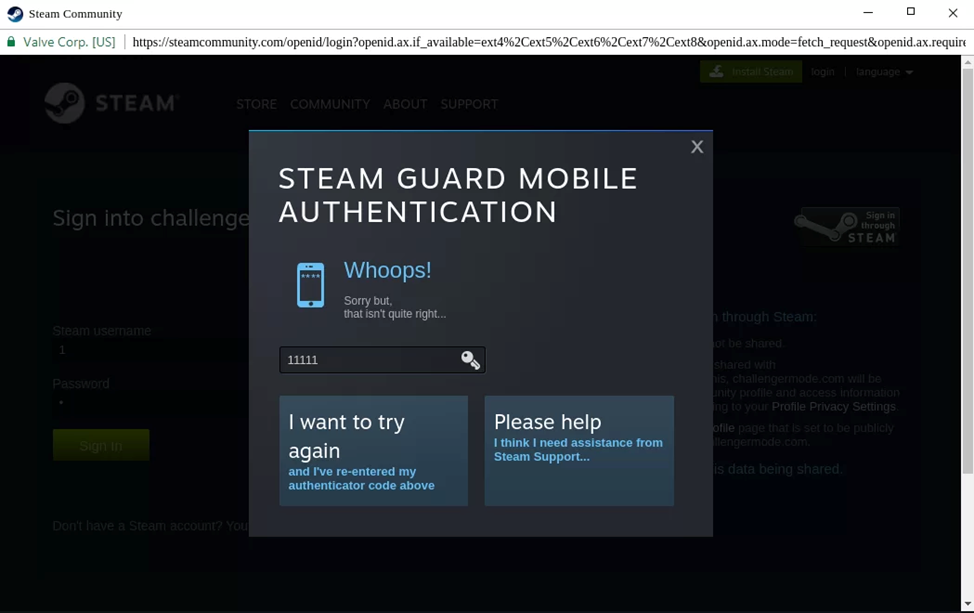

- Как только жертва вводит свои учетные данные, форма предлагает ей ввести код двухфакторной аутентификации (2FA). Если второй шаг не удался, отображается сообщение об ошибке.

- Если аутентификация прошла успешно, пользователь перенаправляется на настоящий, законный URL-адрес (адрес сервера управления), чтобы свести к минимуму вероятность того, что жертва осознает компрометацию.

Во всех случаях атаки «Браузер в браузере» URL-адрес в фишинговом окне является законным, поскольку злоумышленники могут отображать все, что захотят, поскольку это не окно браузера, а просто его рендеринг.

Также в окне отображается символ «замочка» подлинного SSL-сертификата, указывающий на HTTPS-соединение, что создает у жертв ложное чувство безопасности. Пользователь может перетаскивать поддельное окно, сворачивать его и закрывать, что затрудняет обнаружение фальшивого окна браузера в браузере.

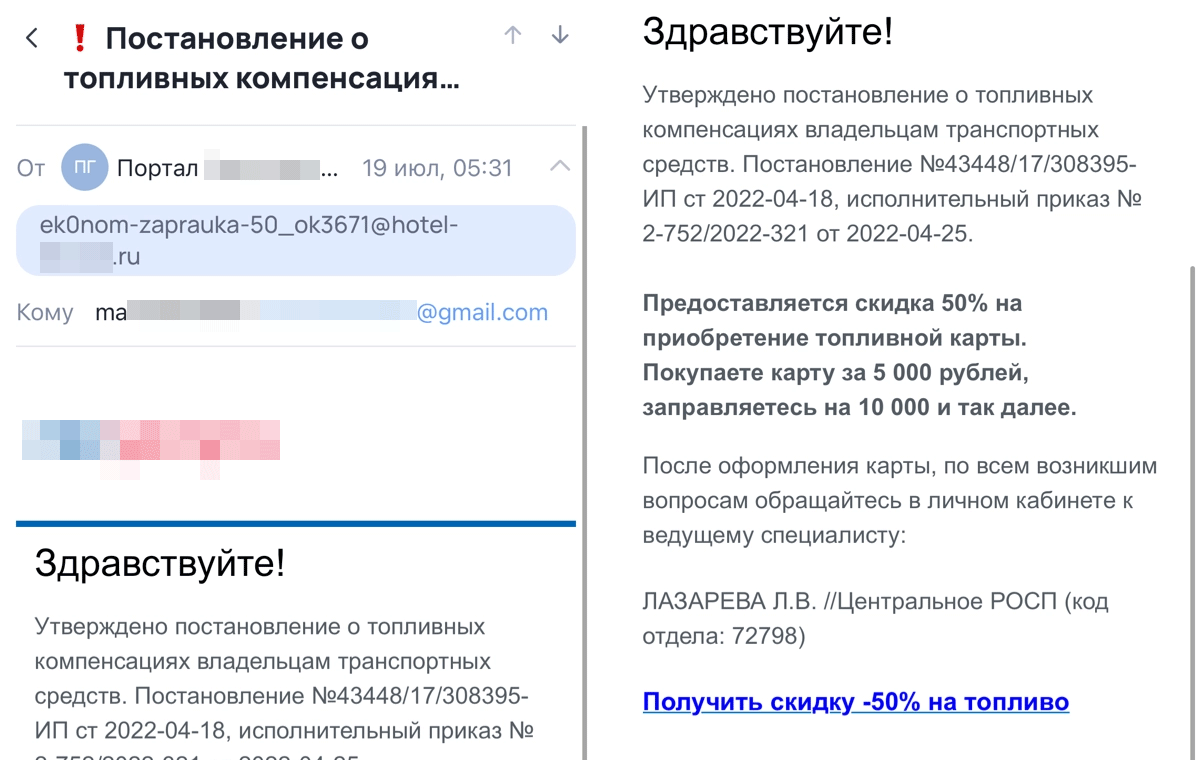

Организаторы еще одной фишинговой кампании атакуют автовладельцев, обещая топливные карты за половину номинала в соответствии с несуществующим «постановлением о топливных компенсациях владельцам транспортных средств».

Схема обмана

- Жертва получает короткое письма якобы от государственного сервиса. В нем говорится, что согласно официальным документам (а именно, «постановлению №43448/17/308395-ИП от 2022-04-18» и «исполнительному приказу №2-752/2022-321 от 2022-05-25») владельцам транспортных средств теперь положены некие топливные компенсации.

- Из содержания письма становится ясно, что «топливные компенсации» — это скидка 50% на покупку топливных карт, которыми можно расплачиваться на заправках. Заканчивается послание предложением перейти по ссылке на сайт для оформления тех самых карт. Тут же находится фамилия с инициалами некоего «ведущего специалиста», к которому можно будет обращаться с вопросами после оформления карты.

- Если жертва перейдет по ссылке из письма, то окажется на странице с заголовком «Поддержка населения». На ней повторяется информация из письма без упоминания официальных документов, но с небольшим уточнением: скидку в 50% предоставляют только на первое пополнение топливной карты. Тут же находится кнопка «Участвовать», таймер, отсчитывающий время до конца «акции», и индикатор количества доступных для получения карт.

- Преступники подробно описывают преимущества топливных карт. Ими якобы можно оплачивать не только само топливо, но и сопутствующие услуги: мойку, шиномонтаж, замену технических жидкостей и многое другое. Есть также целый раздел с отзывами счастливых участников акции и даже ответами клиентской поддержки — разумеется, фейковыми.

- Топливная карта якобы действует на территории России и в восьми странах ближнего зарубежья. В общей сложности мошенники обещают, что картой можно будет воспользоваться на 3200 заправках. После этого жертве остается только выбрать, на какую сумму она готова приобрести топливную карту (есть варианты от 5 до 50 тысяч рублей), и нажать «Купить».

- Если человек все же решит поучаствовать в акции, после нажатия на кнопку «Купить» он попадет на страницу, где требуется ввести контактные данные: имя, адрес электронной почты и телефон. Следом появляется окно для ввода реквизитов банковской карты с пометкой «Все платежи защищены 3-D Secure» (3-D Secure — это протокол, который обеспечивает дополнительный уровень защиты онлайн-платежей).

- В итоге мошенники получают не только деньги горе-водителя, но и его персональные и платежные данные.

Инциденты

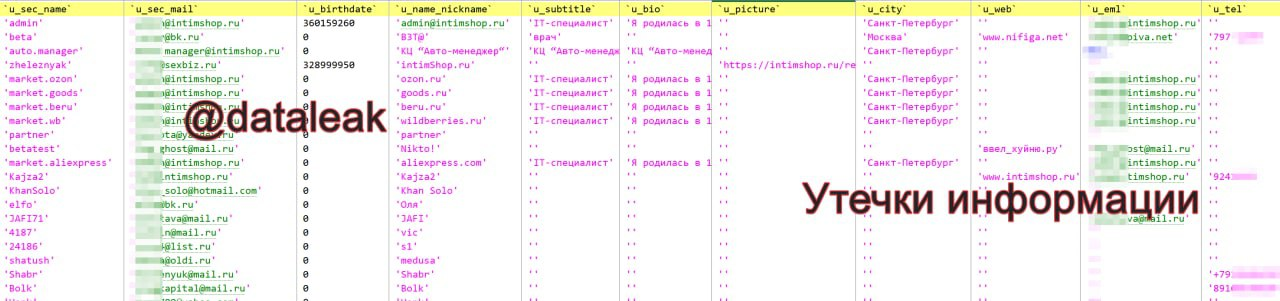

Сервис разведки утечек данных и мониторинга даркнета DLBI сообщил об утечке базы данных покупателей отечественного интернет-магазина «Интимшоп».

В дампе 126,969 строк, содержащих:

- 🌵 имя (иногда ФИО)

- 🌵 адрес эл. почты

- 🌵 телефон (около 84 тыс. уникальных номеров)

- 🌵 хешированный (MD5 без соли) пароль

- 🌵 город

- 🌵 дата рождения (не у всех)

- 🌵 дата регистрации и обновления профиля (с 21.07.2003 по 13.09.2022)

- 🌵 кол-во начисленных бонусов

Из-за использования «слабого» алгоритма хеширования паролей, около 40 тыс. паролей находятся мгновенно.

Мошенники массово отправляли SMS со ссылками на поддельные сайты и крипто-приложения для привлечения инвесторов.

Преступники скрылись с украденными средствами, сначала переведя деньги жертв на местные индийские банковские счета и цифровые кошельки, а затем переведя наличные деньги на индийскую платформу обмена криптовалюты Zebpay и международную платформу Binance. Украденные деньги в конечном итоге были сняты в Китае.

Преступники размещали поддельные объявления на голландском сайте Marktplaats.nl, заманивая жертв низкими ценами и предлагал перевести 0,01 евро по фальшивой платежной ссылке, которая собирала данные для входа в банковскую систему. Используя украденные данные, злоумышленники опустошали счета жертв.

А в ходе другой фишинговой кампании заключенные выдавали себя за друзей жертв, связывались с ними через WhatsApp и просили подкинуть немного денег.

Через несколько месяцев после заключения в камере одного из преступников было обнаружено мобильное устройство, которое использовалось для проведения фишинговых кампаний. А всего власти обнаружили 4 устройства, которые осужденные использовали для обмана жертв. Голландские следователи обнаружили на них более 1 000 чатов с жертвами, которым злоумышленники рассылали вредоносные ссылки.

Жертвами этого дуэта стали по меньшей мере 258 человек, подарившие злоумышленникам около 34 000 евро.