Антифишинг-дайджест №29 c 11 по 17 августа 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 11 по 17 августа 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Сайты, мессенджеры и почта

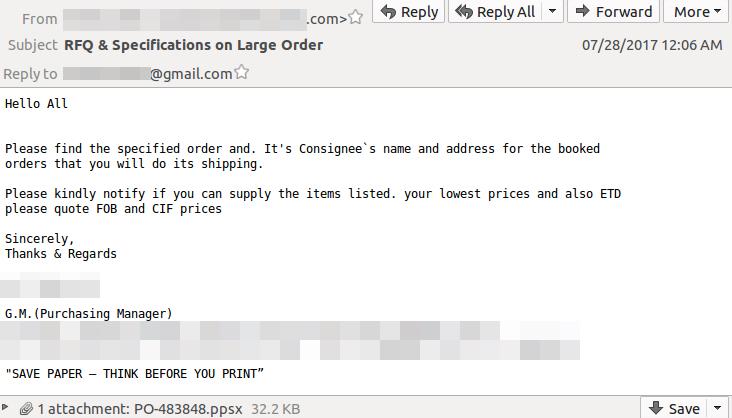

Злоумышленники рассылают фишинговые письма с презентацией Power Point, которая использует функции слайд-шоу для доставки вредоносного контента:

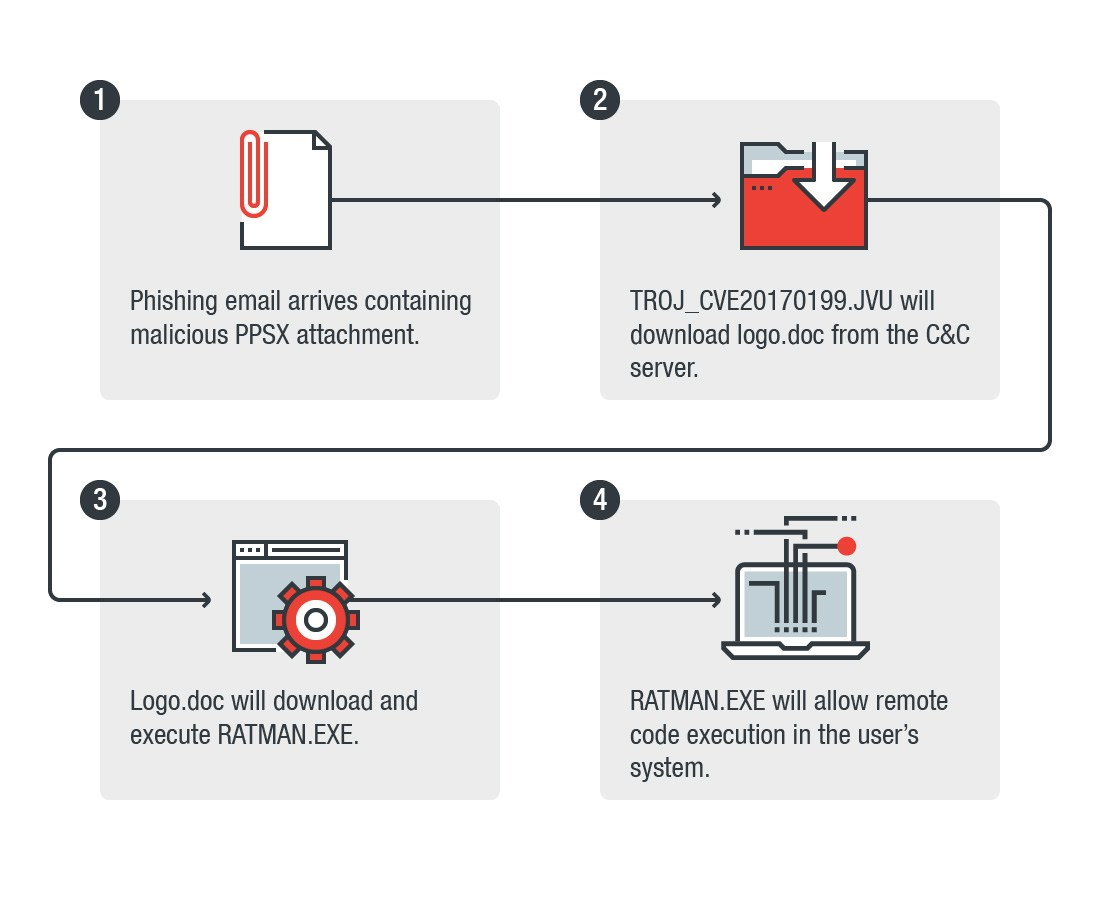

После открытия презентации на компьютер загружается XML-файл logo.doc, содержащий JavaScript-сценарий для запуска PowerShell команды и последующей установки программы для удалённого доступа RATMAN.EXE:

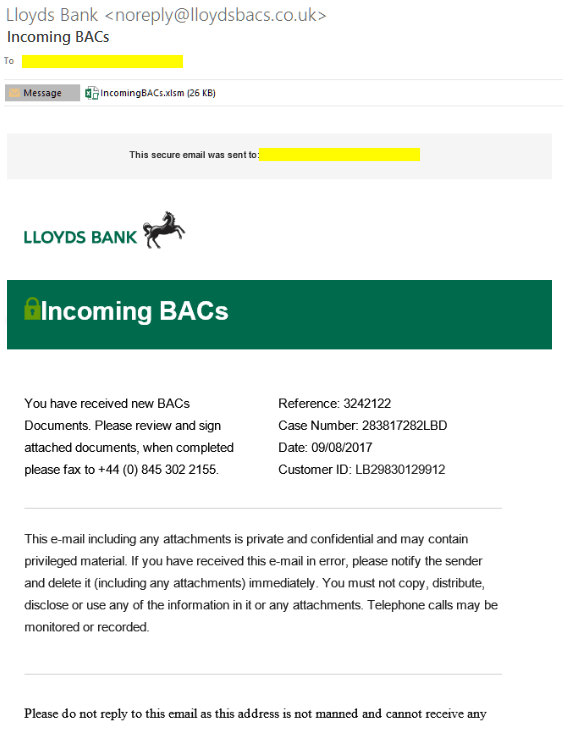

В рамках новой спамерской кампании операторы программы TrickBot маскируют свои письма под сообщения от одного из крупнейших британских банков, Lloyds Bank, и рассылают спам со скоростью более около 150 000 сообщений в час.

- Письма содержат вложенный файл IncomingBACs.xlsm, после запуска которого пользователя просят разрешить работу макросов.

- Получив разрешение, вирус загружает и устанавливает на компьютер вредоносную программу.

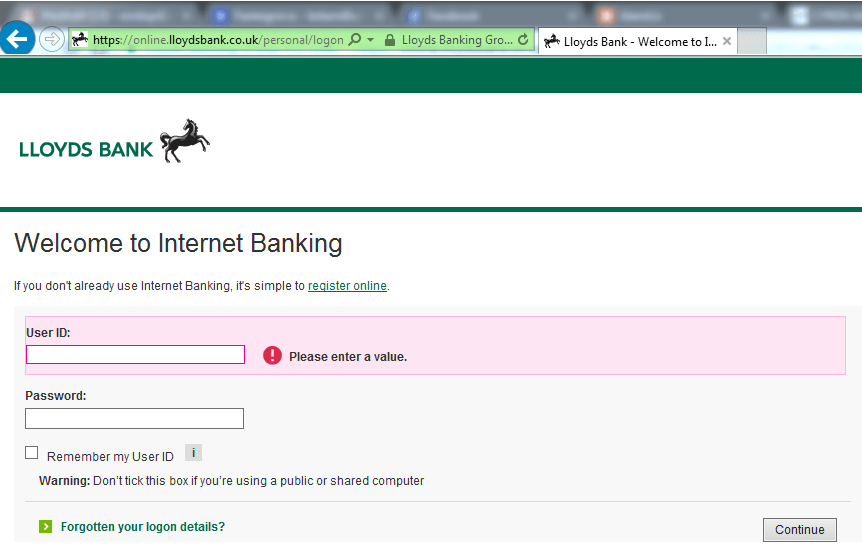

- Заразив систему, TrickBot ждет, когда пользователь посетит сайт банка, и переадресует жертву на фальшивый сайт, который с первого взгляда сложно отличить от настоящего сайта Lloyds.

- Используя HTML и JavaScript, атакующие показывают жертве верный URL, а ресурс имеет действительный TLS-сертификат:

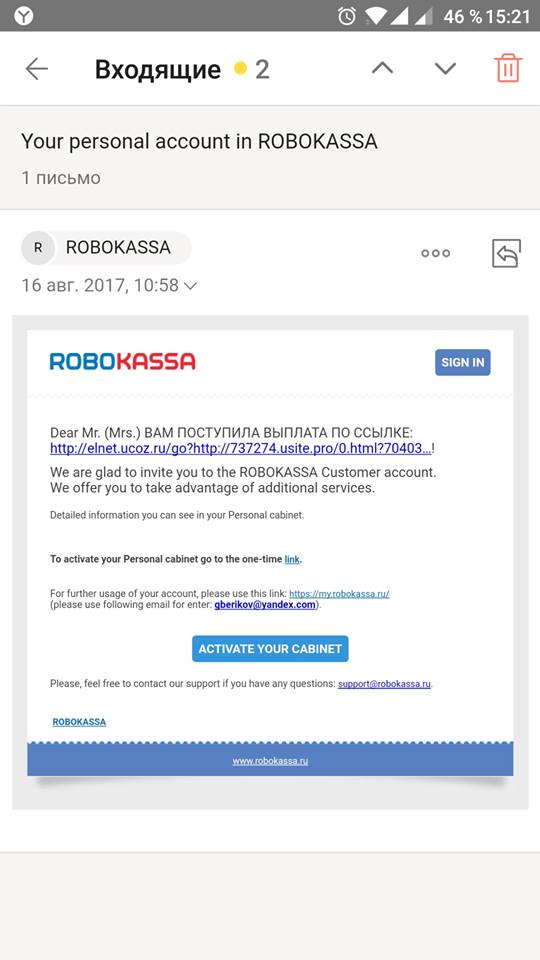

Мошенники пытаются перехватить учётные записи пользователей сервиса ROBOKASSA с помощью фишинговых писем, в которых идёт речь о фальшивых выплатах, получить которые можно, перейдя по ссылке:

Эксплуатируется механизм активации аккаунта через электронную почту:

- Злоумышленники регистрируют новая учетную запись с адресом почты жертвы.

- В имени «нового пользователя» указан текст с вредоносной ссылкой.

- Робокасса автоматически отправляет письмо активации жертве.

После перехода по ссылке жертва попадает на сайт мошенников. Робокасса признает, но пока не решает проблему.

Вредоносное ПО

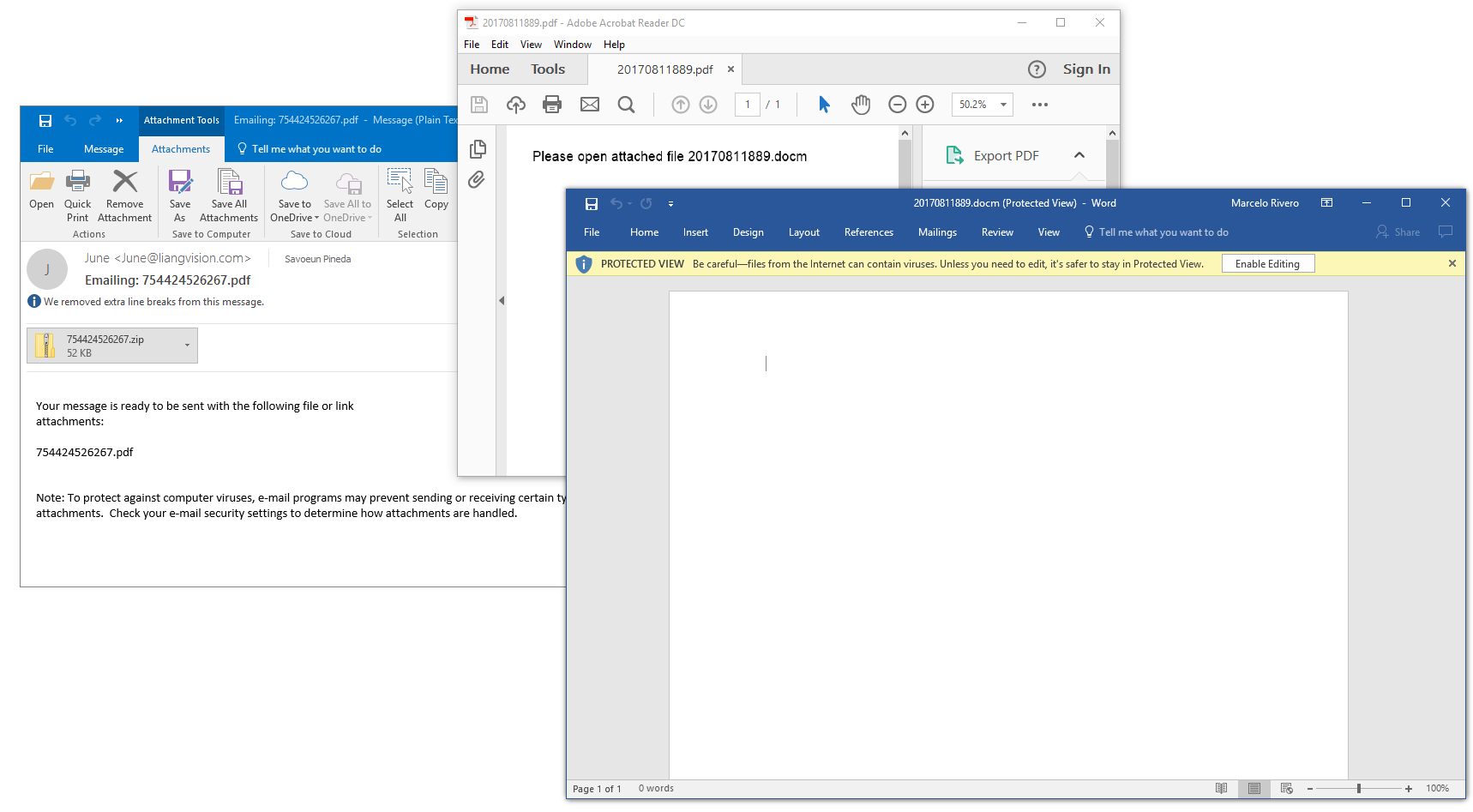

Две новых версии вымогателя Locky атакуют пользователей с помощью спам-писем, содержащих вложенные файлы MS Office или ZIP-архив с вредоносными скриптами:

Вариации вредоносных вложений:

- ZIP-архив с вложенным .JS

- ZIP-архив с вложенным .VBS

- RAR-архив с вложенным .JS

- PDF-файл со встроенным .DOCM

Расшифровщики для файлов, зашифрованных новыми вариантами вируса, пока не разработаны.

Для борьбы с вымогательскими программами разработчики антивирусов используют специальные сигнальные файлы. Их состояние отслеживается антивирусным ПО, и при модификации такого файла шифровальщиком антивирус блокирует работу вируса.

Новая версия вымогателя Cerber научилась обходить сигнальные файлы, используемые в антивирусных решениях. Обнаружив такой файл, вирус переходит к следующей папке.

Эту особенность новой версии можно использовать для создания вакцин: если создать сигнальные файлы в важных папках, вирус не станет заражать их, чтобы избежать раннего обнаружения и остановки работы.

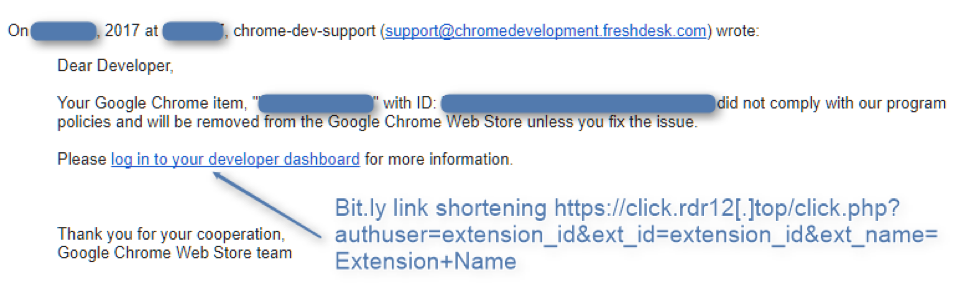

Скомпрометированы еще шесть расширений для Google Chrome:

- Chrometana 1.3

- Infinity New Tab 12.3

- Web Paint 2.1

- Social Fixer 1.1

- Touch VPN

- Betternet VPN

Схема взлома стандартна: с помощью фишинга злоумышленники перехватывают контроль над учётной записью разработчика расширения и заменяют приложение на вредоносную версию, которая подменяет легитимную рекламу на объявления взломщиков:

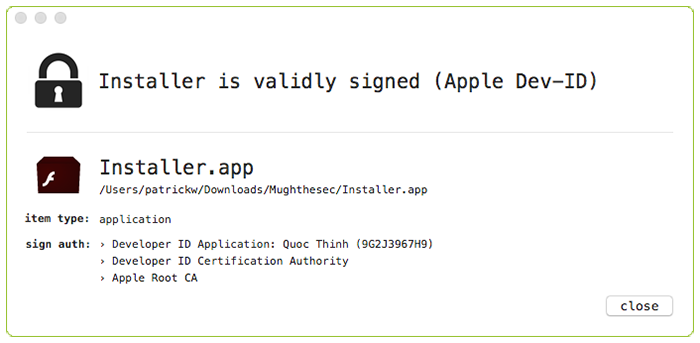

Вредоносная программа Mughthesec заражает устройства под управлением macOS, распространяясь под видом файла Player.dmg через вредоносную рекламу и всплывающие окна на сайтах:

- Файл не детектируется антивирусами.

- Имеет встроенный механизм, предотвращающий обнаружение антивирусным ПО.

- Подписан действительным сертификатом разработчика Apple, поэтому не вызывает подозрений у GateKeeper:

Installer.app устанавливает легитимную версию Adobe Flash Player для Mac, а также нежелательное приложение Advanced Mac Cleaner и рекламные расширения для Safari.

Мобильная безопасность

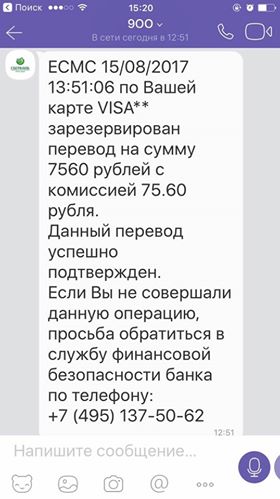

Мошенники снова пытаются похитить деньги клиентов Сбербанка с помощью Вайбера:

- Пользователю приходит сообщение от имени Сбербанка с номера 9OO (вместо нулей в номере стоят буквы «О»).

- В сообщении говорится о «зарезервированном переводе» на определенную сумму и указан телефон для связи в случае, если клиент не подтверждает его.

- Позвонив по указанному номеру, жертва попадает на «специалиста», который пытается получить секретную информацию по карте, чтобы затем перевести деньги на свой счёт.

Для спама среди телефонных абонентов мошенники используют автоматизированную систему, которая набирает номер телефона и почти сразу прерывает звонок. Когда абонент перезванивает по этому номеру, ему прокручивается рекламный ролик.

Первыми данную схему стали применять японцы. При этом в некоторых случаях с телефона перезвонившего абонента списывались деньги. По данным опроса, проведенного сотрудниками Telecom Daily среди 3 тыс. россиян, с новым видом спама столкнулись 65% абонентов. Чаще всего таким способом рекламируются различные услуги.

«Умные» устройства

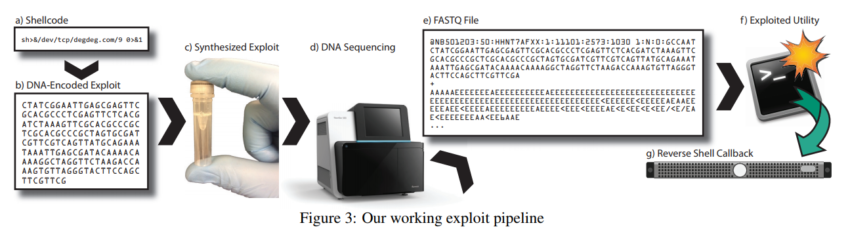

Экспериментальная вредоносная программа, размещённая в цепочку ДНК, способна атаковать ДНК-секвенсор через переполнение буфера:

Хотя от реальных «атак через ДНК» нас пока отделяют годы, уже сейчас возможно создать работающий proof-of-concept эксплоит и опробовать его в работе.

Cофт для такого оборудования, как ДНК-секвенсоры, пишут без оглядки на вопросы безопасности, но скоро специалистам придется думать не только о подключении к сети, USB-накопителях и человеческом факторе, но и о данных, хранящихся в изучаемых образцах ДНК.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.