Антифишинг-дайджест № 288 с 26 августа по 1 сентября 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

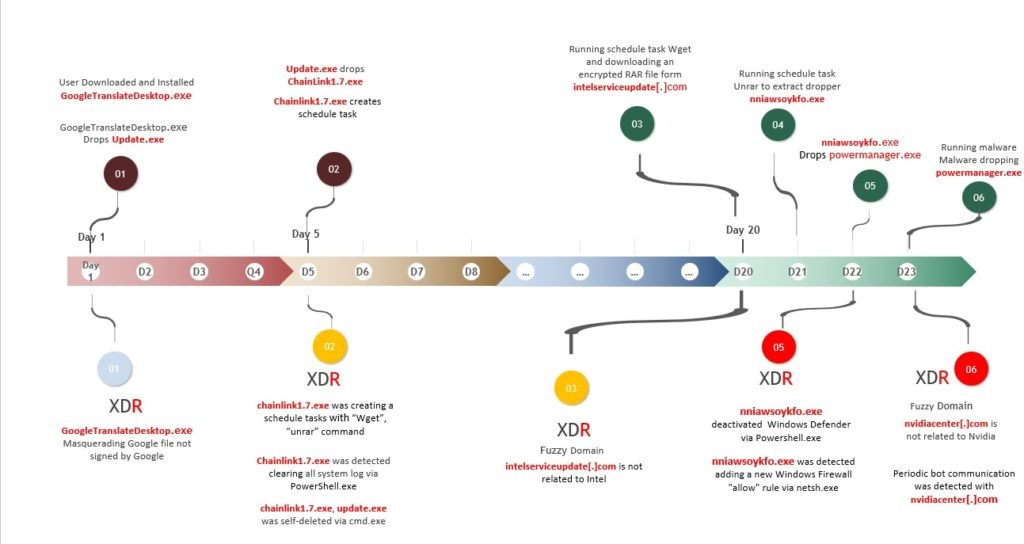

Схема действий хакеров

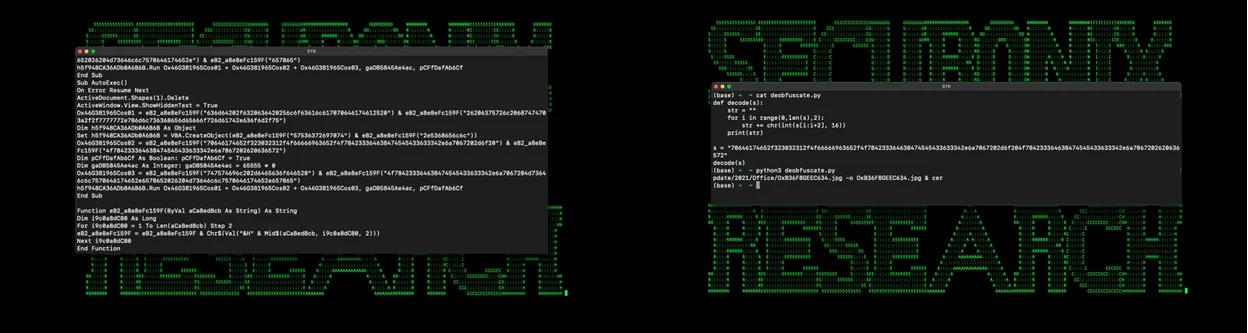

- Атака начинается с фишингового письма с прикрепленным вредоносным документом Geos-Rates.docx, который загружает файл шаблона.

- Этот файл, в свою очередь, содержит обфусцированный макрос VBS, который выполняется автоматически, если в Office разрешена работа макросов.

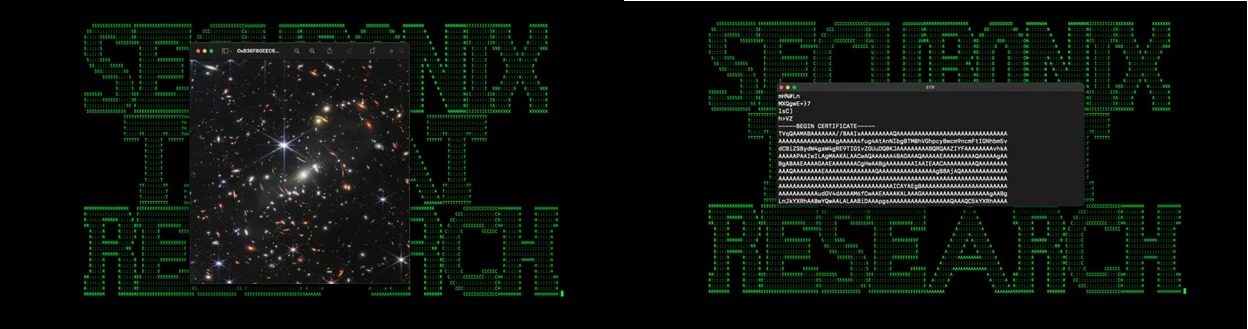

- Затем с удаленного ресурса, подконтрольного злоумышленникам (xmlschemeformat[.]com), происходит загрузка изображения в формате JPG (OxB36F8GEEC634.jpg). Картинка декодируется в исполняемый файл (msdllupdate.exe) с помощью certutil.exe, после чего файл запускается.

- Если просто открыть этот вредоносный .JPG, можно увидеть скопление галактик SMACS 0723, снятое телескопом «Джеймс Уэбб» и опубликованное НАСА в июле 2022 года. Если же открыть файл в текстовом редакторе, можно обнаружить дополнительный контент, а именно полезную нагрузку зашифрованную с помощью Base64, которая в итоге и превращается во вредоносный исполняемый файл.

- Исполняемый файл обеспечивает вредоносу устойчивое присутствие в системе, копируя себя в «%%localappdata%%\microsoft\vault\» и создавая новый раздел реестра. После запуска вредонос устанавливает DNS-соединение с управляющим сервером и передает ему зашифрованные запросы.

- Связь с управляющим сервером реализуется с помощью запросов TXT-DNS и запросов nslookup. Все данные кодируются с помощью Base64.

- Управляющий сервер может отвечать вредоносу, задавая временные промежутки между запросами на подключение, изменяя время ожидания nslookup или отправляя команды, которые нужно выполнить с помощью cmd.exe.

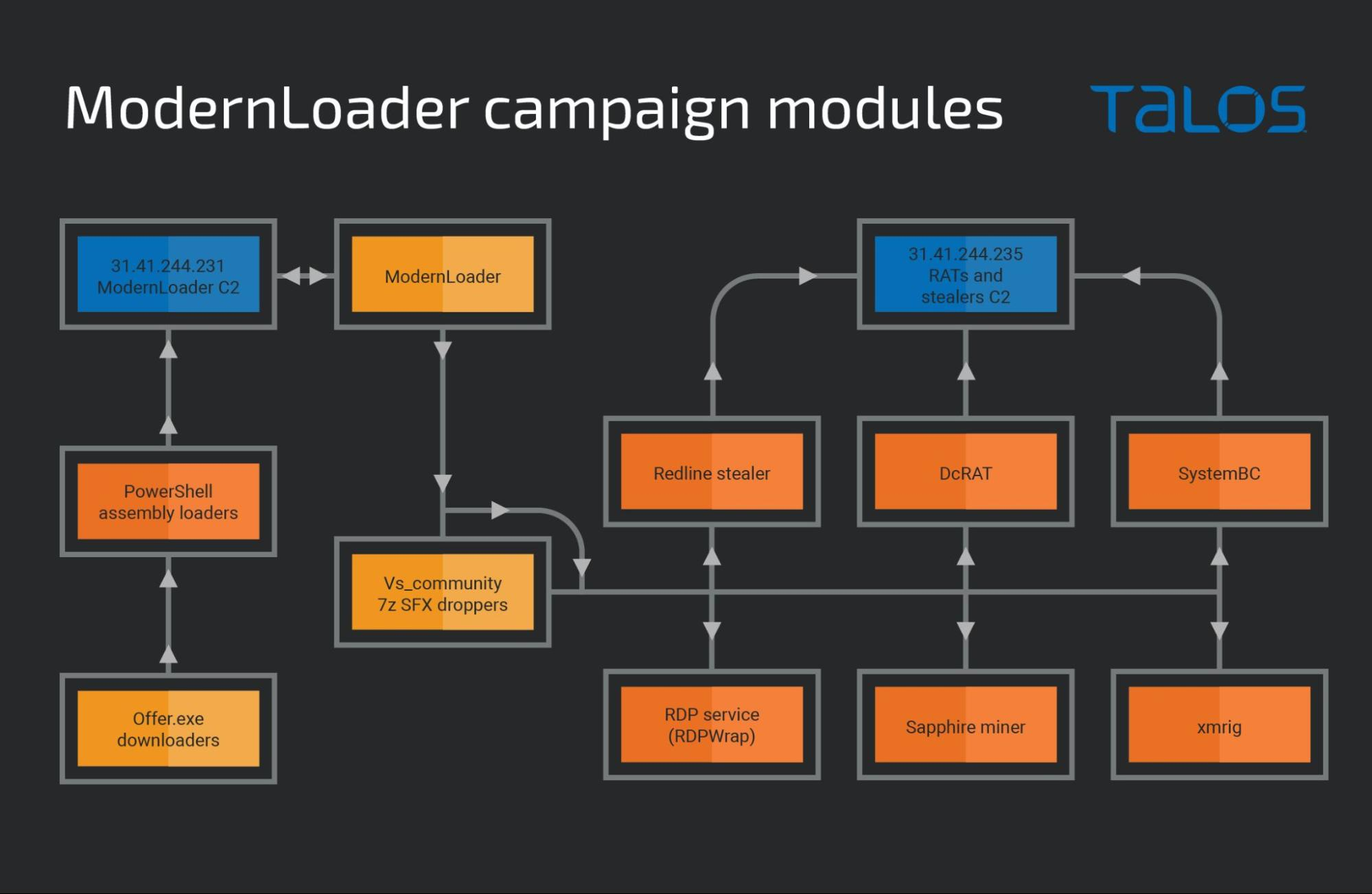

В первую очередь экспертов заинтересовал именно ModernLoader, предназначенный для установления удаленного контроля над компьютером жертвы и позволяющий злоумышленникам развертывать дополнительную малварь, похищать конфиденциальную информацию или сделать зараженную систему частью ботнета.

ModernLoader (также известный как Avatar bot) как весьма простой троян удаленного доступа, написанный на .NET. Он обладает функциями сбора системной информации, выполнения произвольных команд, загрузки и запуска файлов с управляющего сервера, что позволяет злоумышленниками изменять вредоносные модули в режиме реального времени.

Для своих атак злоумышленники предпринимают попытки взлома уязвимых веб-приложений, включая WordPress и CPanel, и в случае успеха распространяют малварь под видом подарочные карты Amazon (разумеется, фейковых).

Полезная нагрузка первого этапа атаки представляет собой файл HTML Application (HTA), который запускает скрипт PowerShell с управляющего сервера злоумышленников, чтобы инициировать развертывание промежуточных пейлоадов, которые в итоге внедряют на машину малварь, используя технику process hollowing.

Схема действий преступников

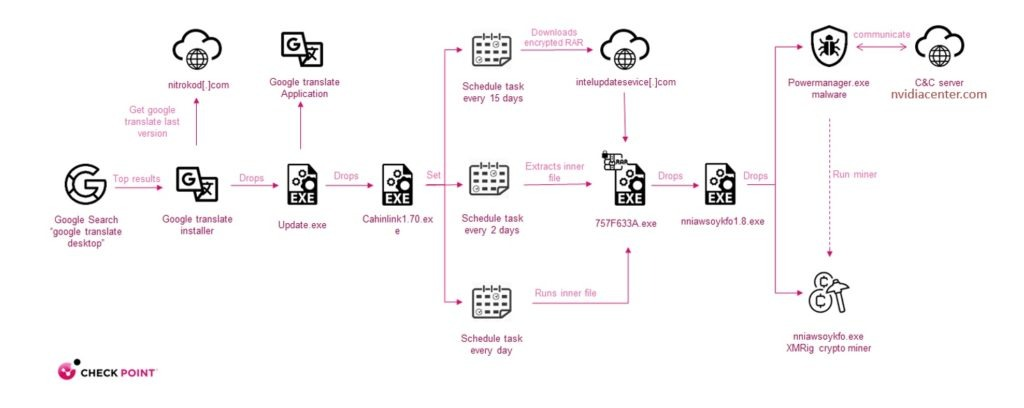

- Nitrokod маскируется под сервисы, у которых официально нет десктопных версий, включая «Яндекс.Переводчик», Microsoft Translate, YouTube Music, MP3 Download Manager и Pc Auto Shutdown.

- ПО не содержит ничего подозрительного и выполняет заявленные функции. В действительности Nitrokod намеренно задерживает установку вредоносных компонентов на срок до месяца, чтобы избежать обнаружения.

- Независимо от того, какая программа была загружена с сайта Nitrokod или из популярного каталога ПО, в итоге пользователь получает защищенный паролем файл RAR, который избегает обнаружения антивирусом и содержит исполняемый файл, названный именем выбранного приложения. После запуска этого файла программа устанавливается в систему вместе с двумя ключами реестра.

- Чтобы не вызывать подозрений и усложнить анализ, Nitrokod активирует дроппер из другого зашифрованного RAR-файла, полученного через Wget, только на пятый день после заражения. Затем вредонос очищает все системные журналы с помощью PowerShell-команд и еще через 15 дней получает следующий зашифрованный RAR с intelserviceupdate[.]com.

- Дроппер следующего этапа атаки проверяет наличие в системе антивирусного ПО, ищет процессы, которые могут принадлежать виртуальным машинам, а в конечном итоге добавляет новое правило брандмауэра и добавляется в исключения Windows Defender.

- После этого устройство наконец готово для получения последнего пейлоада. Последний дроппер, загружает еще один файл RAR, который содержит майнер на базе XMRig, его контроллер и файл .sys с настройками. В системе малварь определяет, работает ли она на десктопе или ноутбуке, затем подключается к своему управляющему серверу (nvidiacenter[.]com) и отправляет полный отчет о системе хоста с помощью HTTP POST-запросов.

- Управляющий сервер отвечает майнеру инструкциями, сообщая, должен ли тот начать работу, какой процент мощности ЦП можно использовать, когда снова обратиться с серверу управления, а также какие программы проверять и завершать работу, если они найдены.

Атаки и уязвимости

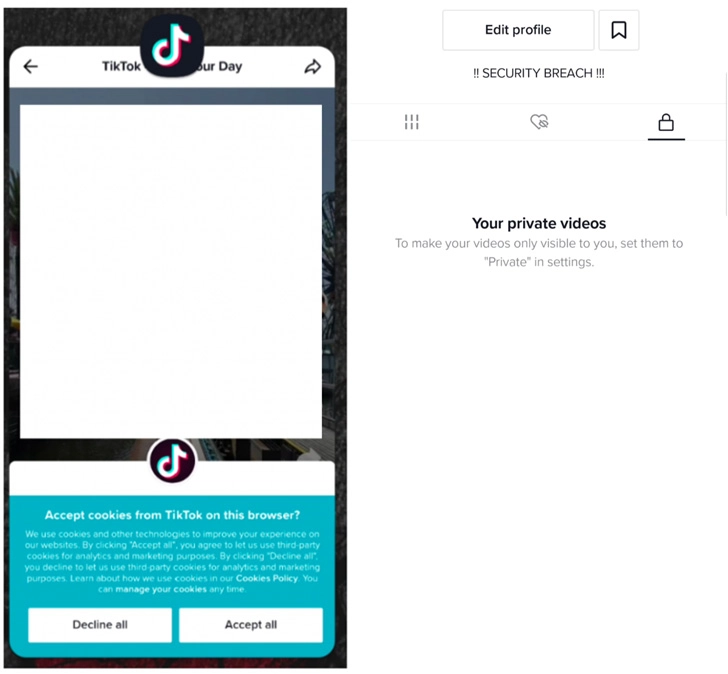

Проблема присутствовала в Android-приложении TikTok версий 23.7.3 и ниже, а для ее использования нужно было использовать несколько других уязвимостей. Чтобы получить полный доступ к аккаунту пользователя, хакерам достаточно было заставить пользователя нажать на специально сгенерированную ссылку. Получив доступ к аккаунту, злоумышленники получали возможность просматривать приватные видео, отправлять сообщения и загружать свои видео.

Источник проблемы состоял в том, что приложение TikTok для Android позволяло обойти проверку глубокой ссылки. В результате злоумышленники могли заставить приложение загрузить URL-адрес в компонент WebView и получить доступ к JavaScript-мостам WebView, обеспечивая хакерам 70 способов быстрого доступа к информации пользователя. Кроме того, злоумышленник мог получить токены аутентификации жертвы, отправив запрос к серверу, а затем записав cookie-файлы и заголовки запроса.

Инциденты

Злоумышленник смог получить полный контроль над системой жертвы и оставил записку с требованием выкупа, в которой также предложил способы связаться с ним. Программа-вымогатель обошла антивирусное ПО и зашифровала многие файлы, а также украла учетные данные из браузеров и определила подключенные устройства и диски.

Во время атаки ко всем файлам в системе ведомства было добавлено расширение «.crypt». Хакер пригрозил продать информацию в дарквебе, если агентство не ответит в течение трех дней.

Ни одна группа вымогателей пока не взяла на себя ответственность за атаку.

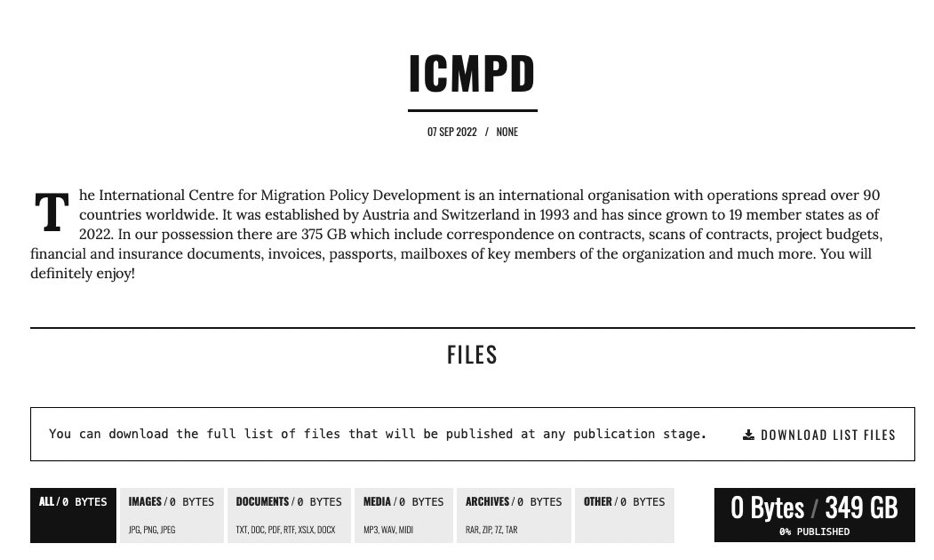

Координатор по связям с общественностью ICMPD Бернхард Шрагл сообщил, что злоумышленникам удалось получить «ограниченный доступ» к отдельным серверам, на которых хранились данные.

Через 45 минут после обнаружения была создана группа экстренного реагирования, все внешние сетевые подключения были отключены, а все веб-сайты закрыты, чтобы предотвратить дальнейшее распространение атаки.

Атака на ICMPD была организована группой вымогателей Karakurt . На своем сайте утечки группировка заявила, что украла 375 ГБ данных, которые включают «переписки по контрактам, сканы договоров, бюджеты проектов, финансовые и страховые документы, счета-фактуры, паспорта, почтовые ящики ключевых членов организации и многое другое».

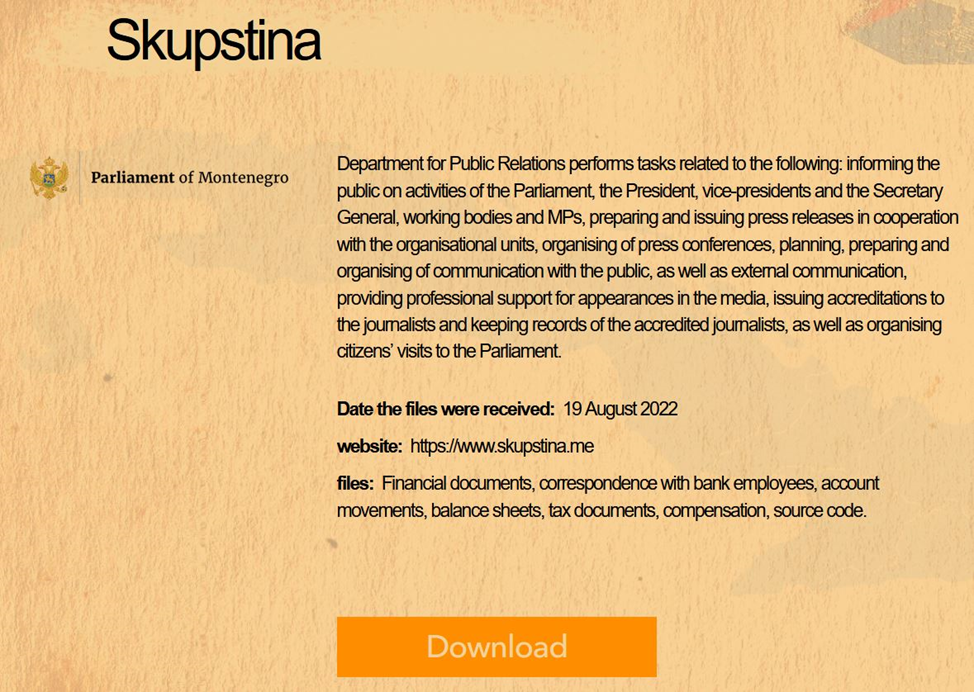

Украденная информация предположительно содержит финансовые документы, переписки с сотрудниками банков, балансовые отчеты, налоговые документы и документы о компенсации. IT-специалистам не удалось проверить достоверность файлов, поскольку ссылка на скачивание файлов на сайте Cuba не работала.

Программа-вымогатель Cuba часто доставляется в качестве полезной нагрузки на заключительном этапе кибератак с использованием загрузчика вредоносного ПО Hancitor в BEC-атаках. Группировка используют вредоносное ПО Mimikatz для кражи учетных данных и инструмент для пентеста Cobalt Strike.

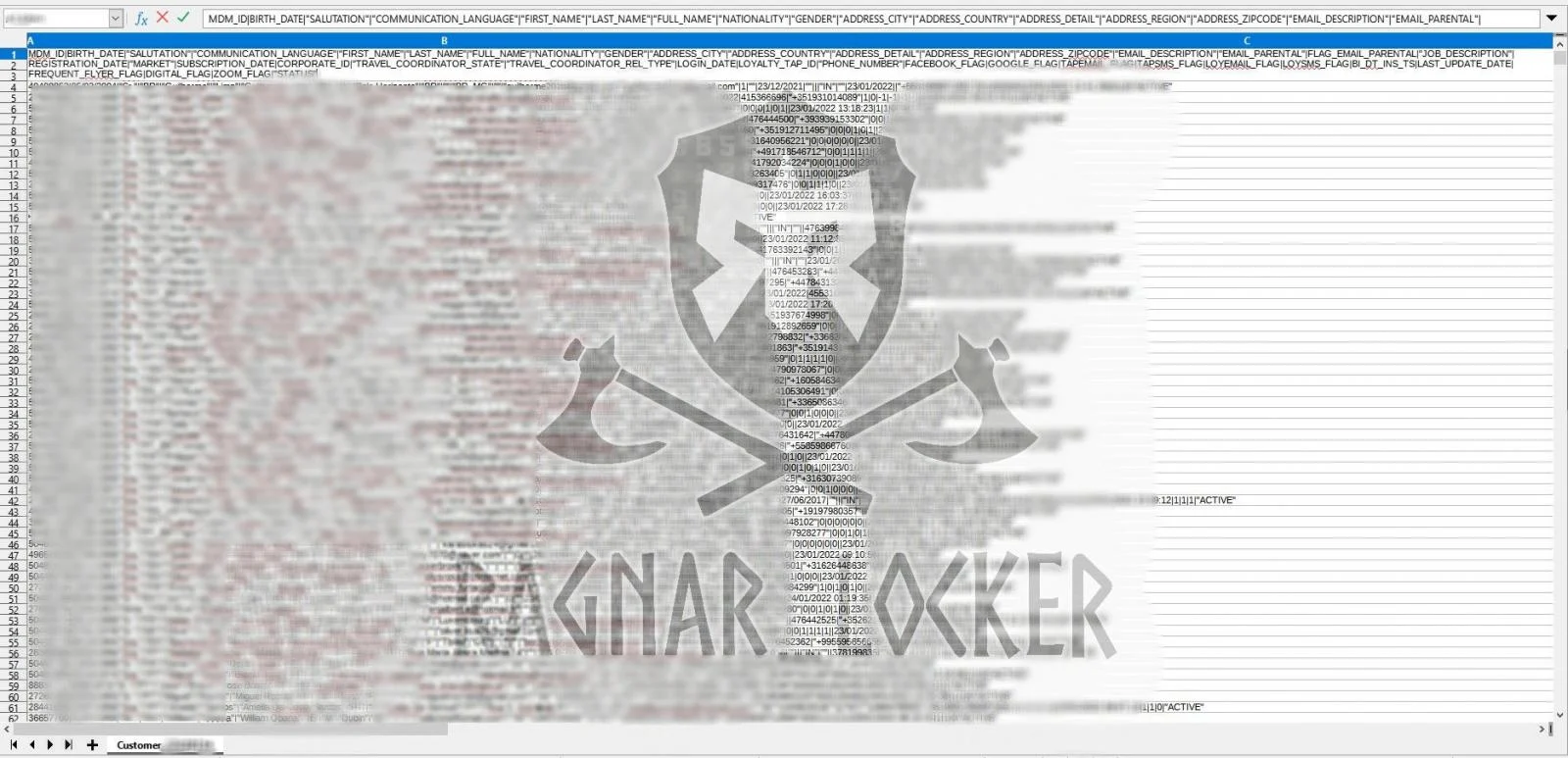

Группировка Ragnar Locker заявила об атаке на крупнейшую авиакомпанию Португалии TAP Air Portugal.

По словам представителей TAP, системы безопасности заблокировали кибератаку, а злоумышленники не сумели получить доступ к информации клиентов, хранящейся на взломанных серверах.

И хотя TAP не подтвердила, было ли использовано в атаке вымогательское ПО, группировка вымогателей Ragnar Locker разместила на своем сайте новую запись, в которой заявила, что именно она стоит за атакой на португальскую авиакомпанию.

Вымогатели заявили, что украли сотни гигабайт данных клиентов TAP и пригрозили предоставить неопровержимые доказательства этого, чтобы опровергнуть заявление компании. Злоумышленники уже поделились скриншотом электронной таблицы, содержащей информацию о клиентах, украденную с серверов TAP. Она включает в себя имена, даты рождения, электронные и физические адреса.

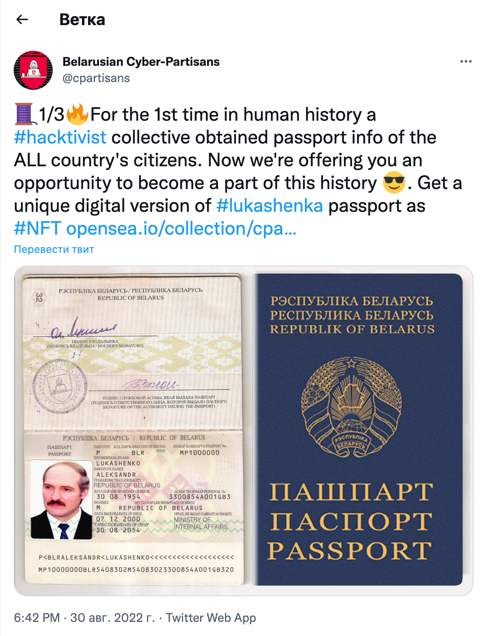

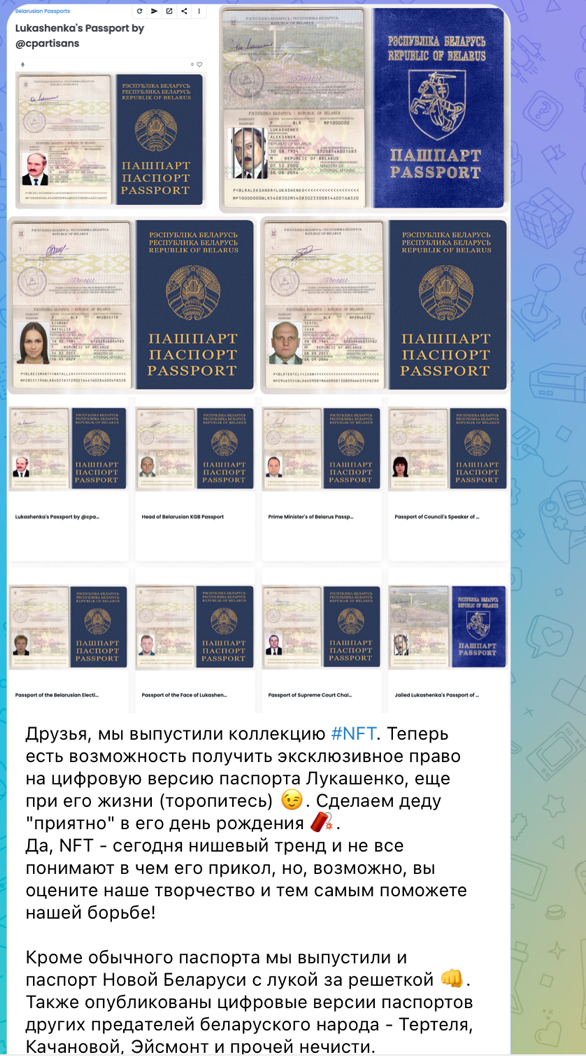

Киберпартизаны также опубликовали паспортные данные других политиков Белоруссии, среди которых:

- Лидия Ермошина, бывшая глава ЦИК страны;

- Наталья Эйсмант, пресс-секретарь президента;

- Иван Тертель, заместитель главы КГБ Белоруссии.

Хактивисты написали в своем Telegram-канале , что создали NFT-коллекцию паспортов на торговой площадке OpenSea. Однако, коллекция была удалена платформой менее чем через 24 часа после публикации.

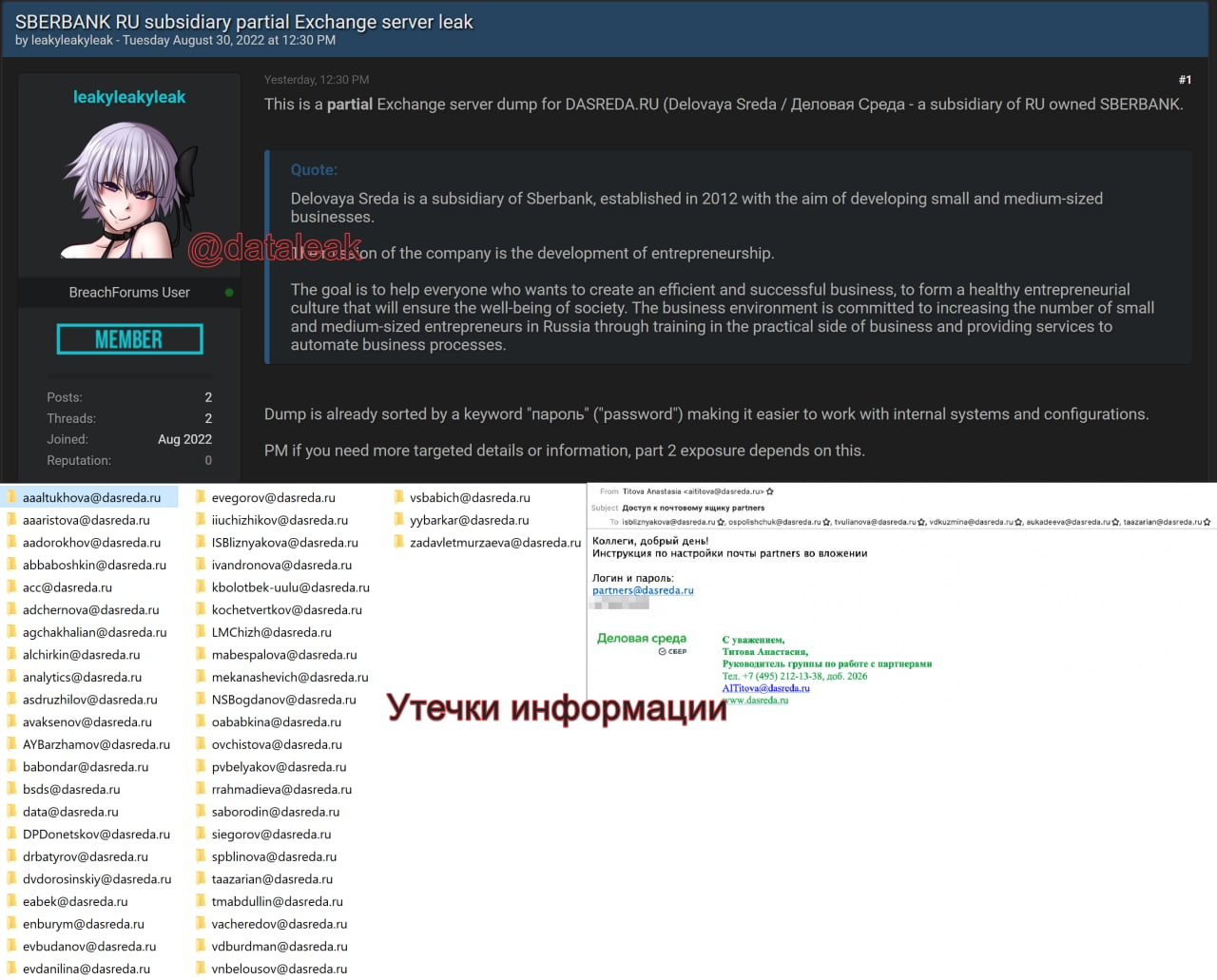

В распространяемом архиве дампы 47 почтовых ящиков на домене @dasreda.ru. Причем письма (в формате .EML) в этих ящиках отобраны хакерами только те, которые содержат в себе слово «пароль».

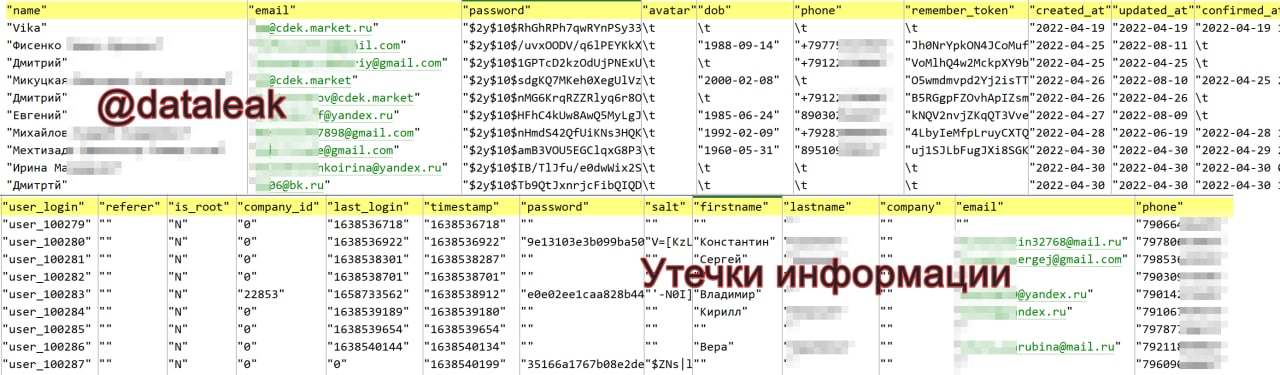

У СДЭК снова произошла утечка данных. На этот раз в открытом доступе обнаружены два дампа, связанные с недавно запущенным сервисом для заказов товаров за рубежом CDEK.Shopping и маркетплейсом «CDEK.Маркет».

В дампе «CDEK.Shopping» находится 19 839 строк:

- 🌵 имя

- 🌵 адрес эл. почты

- 🌵 хешированный (bcrypt) пароль

- 🌵 телефон

- 🌵 дата рождения

- 🌵 дата создания и обновления профиля (с 19.04.2022 по 15.08.2022)

В дампе «CDEK.MARKET» 100 000 строк:

- 🌵 имя/фамилия

- 🌵 логин

- 🌵 адрес эл. почты

- 🌵 телефон

- 🌵 хешированный (MD5 с солью) пароль

- 🌵 дата создания профиля и последнего входа в систему (с 27.08.2018 по 15.03.2022)

Представители СДЭК уже подтвердили факт утечки БД клиентов и сообщают, что в настоящее время компания проводит проверку и работает над предотвращением распространения данных.

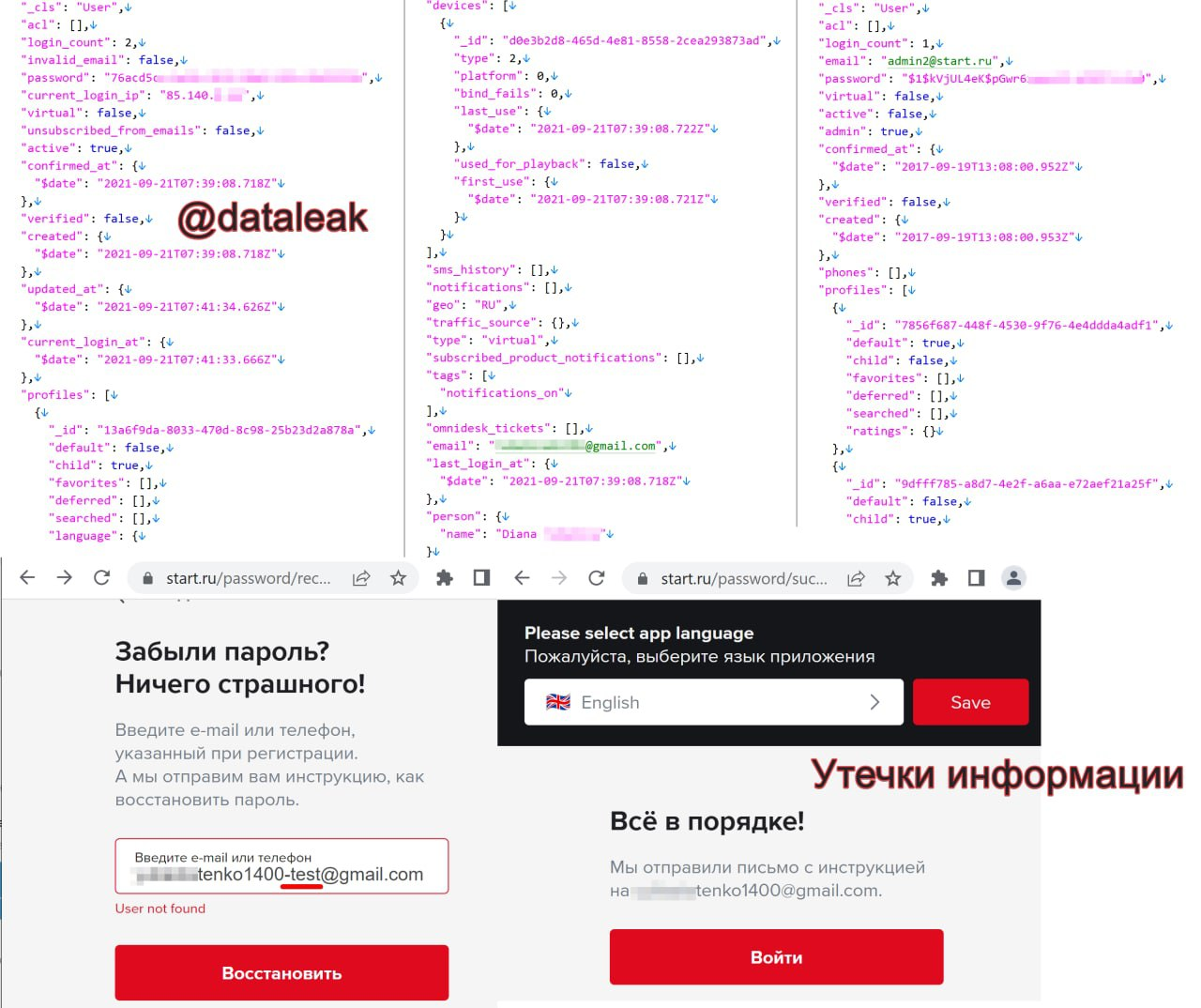

Дамп в JSON-формате (получен вероятно из MongoDB) имеет размер 72 Гб и содержит информацию о 43 937 127 пользователях (включая тестовые записи):

- 🌵 имя/фамилия (на русск. или англ. языках)

- 🌵 адрес эл. почты (7 455 926 уникальных адресов)

- 🌵 хешированный (частично md5crypt) пароль

- 🌵 IP-адрес

- 🌵 страна (24,6 млн из России, 2,3 млн из Казахстана, 2,1 млн из Китая, 1,7 млн из Украины)

- 🌵 дата начала/окончания подписки, последнего входа и т. п. (с 19.09.2017 по 22.09.2021)

Проверка случайных записей из дампа через функцию восстановления пароля на сайте start.ru и всех логинов (эл. почты) из этих записей подтвердила актуальность данных.

Судя по информации из этого дампа он был сделан не ранее 22.09.2021