Антифишинг-дайджест № 281 с 8 по 14 июля 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Особенности кампании

- Все расширения маскировались под официальную версию Google Translate и были нацелены на российских пользователей.

- Вредоносные расширения недоступны в официальных магазинах браузеров и предположительно, распространяются с помощью социальной инженерии, через исполняемые файлы Windows, при этом обходя большинство защитных решений.

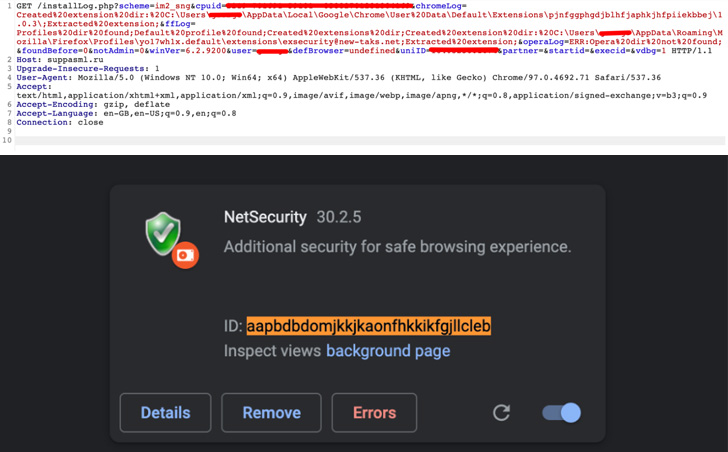

- Вредоносное расширение присваивает себе то же ID, что и настоящая версия Google Translate — aapbdbdomjkkjkaonfhkkikfgjllcleb. Таким образом хакеры стараются убедить жертв в том, что те установили настоящее расширение. Если же у целевого пользователя уже установлено расширение Google Translate, исходную версию заменяют вредоносным вариантом с более высоким номером версии (например, 30.2.5 против с 2.0.10).

- Все обнаруженные в рамках кампании ABCsoup расширения предназначены для взаимодействия со всплывающими окнами, сбора личной информации для доставки таргетированной рекламы, фингерпринтинга пользователей и внедрения вредоносного JavaScript, который в дальнейшем может действовать как шпионское ПО, перехватывая нажатия клавиш и отслеживая активность браузера на сайтах YouTube, Facebook, ASKfm, Mail.ru, «Яндекс», «Рамблер», Avito, Brainly Znanija, Kismia и rollApp.

- Еще одной целью ABCsoup является сбор данных о пользователях «Одноклассников» и «ВКонтакте». Расширения ищут социальные сети среди прочих сайтов, открытых в браузере, а обнаружив, собирают имена, фамилии, даты рождения и другую личную информацию, после чего передают ее на удаленный сервер.

Схема действий преступников:

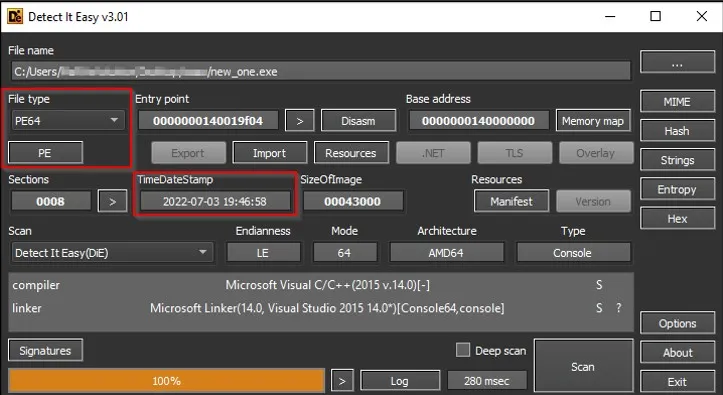

1. Для внедрения в сеть жертвы используется фишинг и известные уязвимости.

2. Запустившись в системе жертвы, Lilith пытается завершить процессы в соответствии с жестко заданным списком, чтобы освободить ценные файлы от приложений, которые используют их и не дают как-либо с ними взаимодействовать

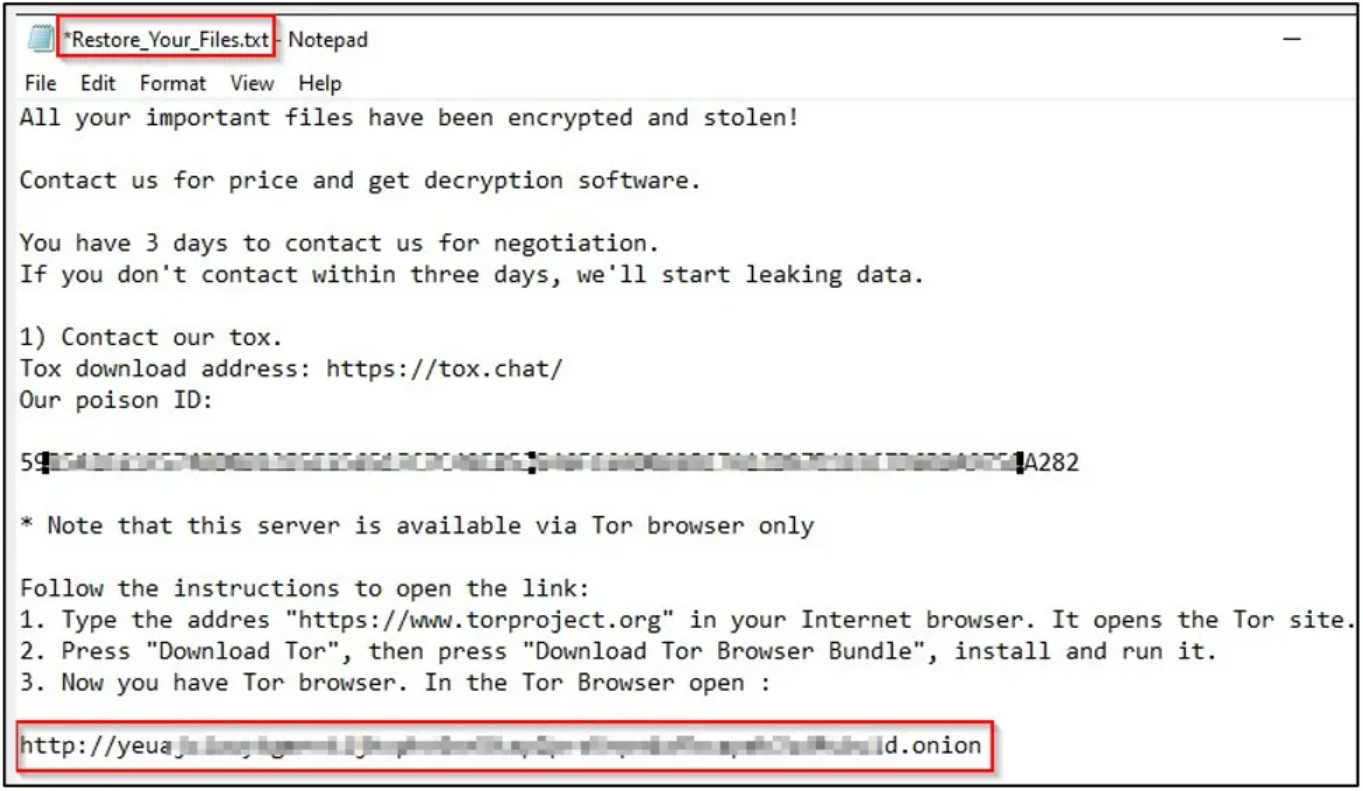

3. Lilith создает и загружает записки о выкупе во все папки, данные в которых будут зашифрованы;

4. Когда записки размещены по папкам, начинается шифрование. Программа-вымогатель использует криптографический API WIndows, чтобы зашифровать данные и генерирует ключ с помощью функции CryptGenRandom. Ко всем зашифрованным файлам добавляется расширение .lilith.

5. В записке о выкупе жертвам дается три дня на то, чтобы связаться с операторами Lilith в чате Tox, иначе данные жертвы будут слиты в сеть.

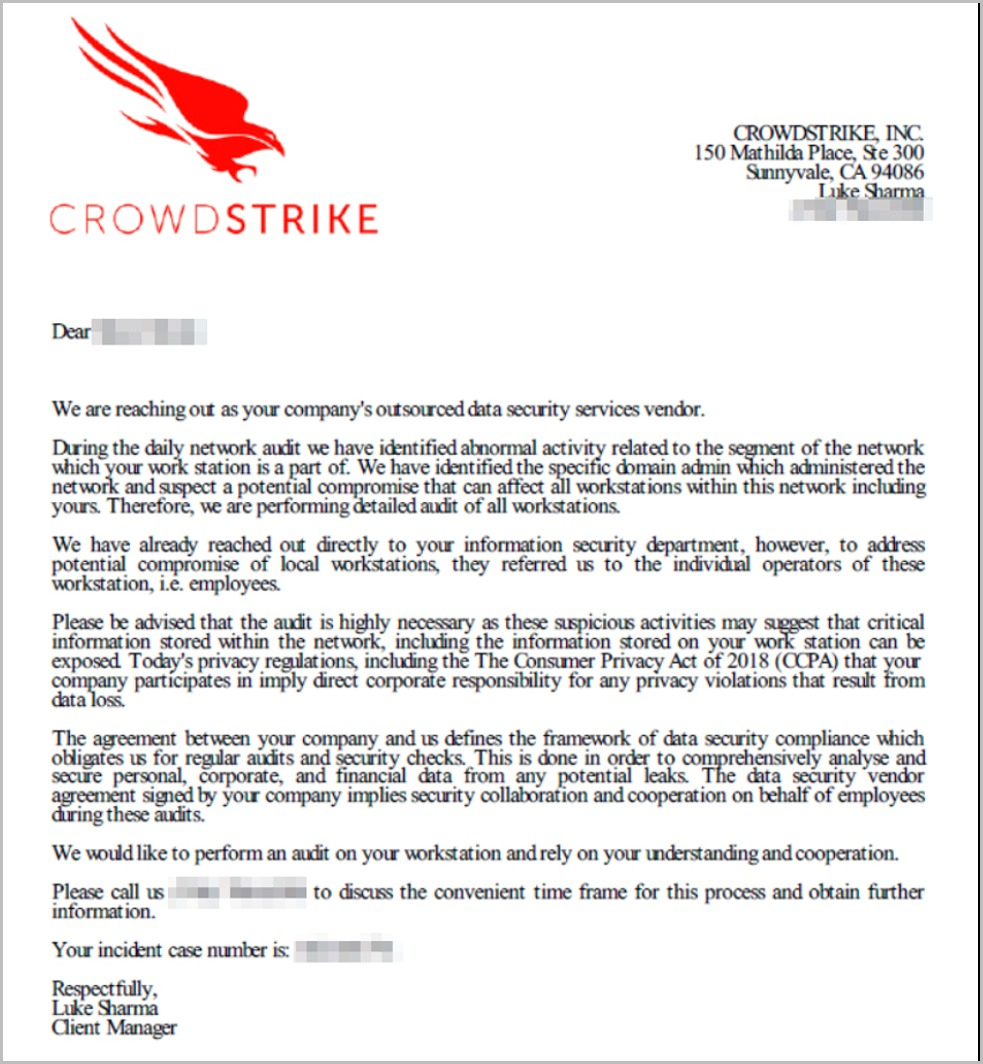

Схема кампании

- В фишинговом письме хакеры просят сотрудников целевой компании связаться с ними по указанному номеру телефона, чтобы запланировать проведение аудита безопасности.

- Если жертва попадается на приманку и звонит по указанному номеру, хакеры «помогают» сотруднику установить RAT, что позволит им получить полный контроль чужой над системой.

- После этого атакующие получают возможность удаленно устанавливать любые дополнительные инструменты, продвигаться по сети дальше, воровать корпоративные данные или развернуть шифровальщика.

Схема действий преступников

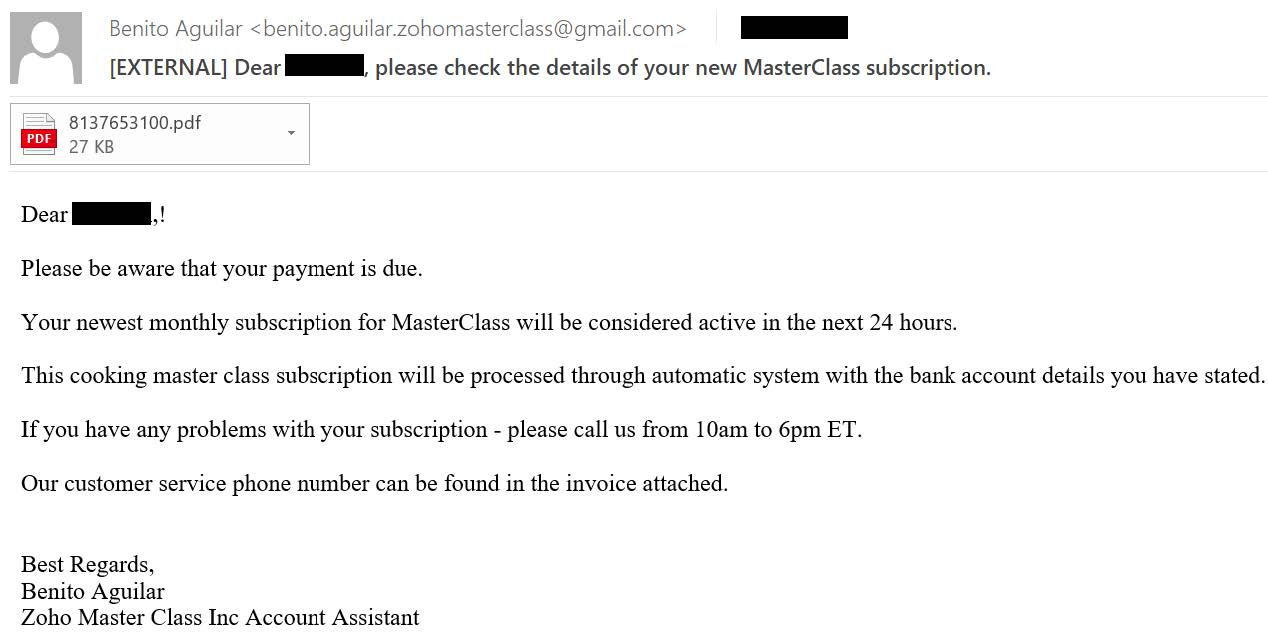

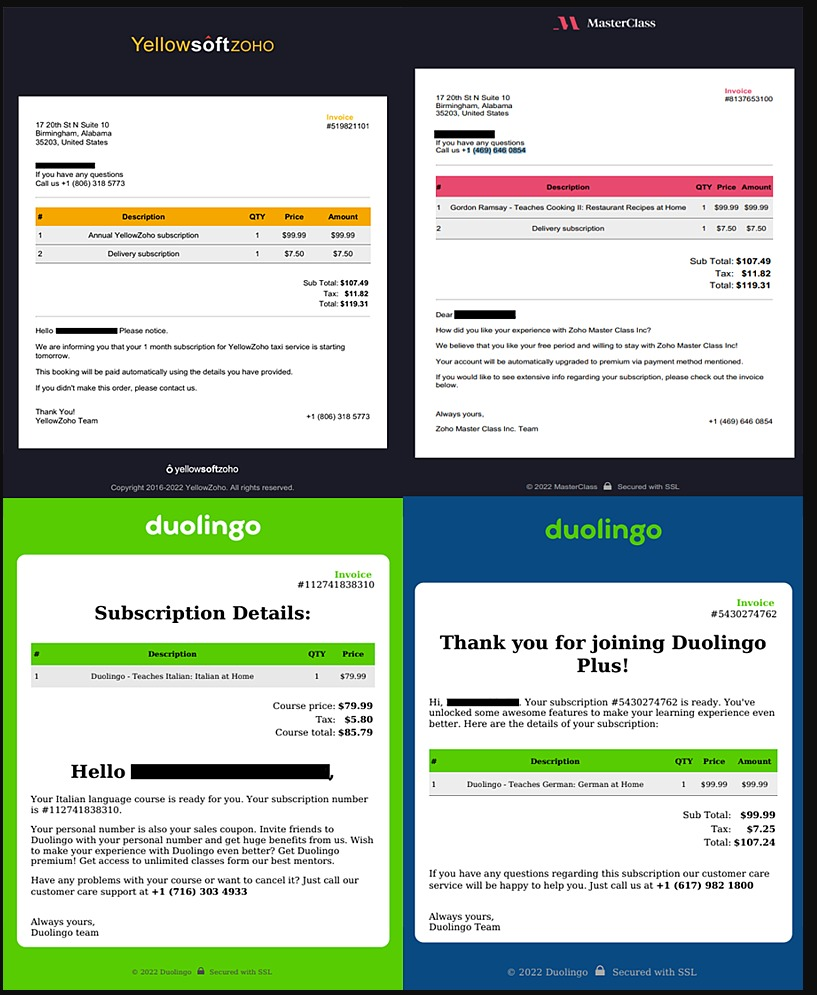

1. Атаки Luna Moth начинают с фальшивых писем, в которых жертв уведомляют об окончании подписки на Zoho, MasterClass или Duolingo. Послания используют email-адреса, похожие на имена упомянутых брендов, но на самом деле, письма приходят с Gmail.

2. В письме жертве сообщают, что ее подписка на сервис подходит к концу, и скоро будет автоматически продлена. В письмо вложен счет на оплату, в котором содержится номер телефона для тех, кто хочет узнать больше о подписке или отменить ее.

3. Звонок по этому номеру связывает жертву с мошенниками, которые обманом вынуждают пользователям установить инструмент для удаленного доступа Atera, AnyDesk, Synchro или Splashtop.

4. Получив доступ, хакеры вручную устанавливают инструменты SoftPerfect Network Scanner, SharpShares и Rclone, чтобы провести разведку, обнаружить ценные файлы и похитить их.

5. После кражи информации хакеры переходят к вымогательству, причем их требования довольно высоки: исследователи говорят, что Luna Moth может требовать в качестве выкупа миллионы долларов США.

6. Luna Moth использует около 90 доменных имен в своей инфраструктуре, а также для хостинга данных взломанных компаний. Все эти сайты используются для фишинга, а их адреса похожи на адреса сайтов настоящих брендов.

Атаки и уязвимости

В работе механизма скользящего кода в автомобилях Honda присутствует ошибка, которая позволяет перехватить и повторно использовать коды, которые передаются от брелока к автомобилю. Это позволяет разблокировать авто и даже удаленно запустить двигатель.

Проблему, которая получила название Rolling-PWN, обнаружили специалисты Kevin2600 и Уэсли Ли (Wesley Li). Они пишут и демонстрируют на видео, что успешно протестировали свою атаку на самых разных моделях Honda, в том числе выпущенных в период с 2021 по 2022 год. Проблеме подвержены:

- Honda Civic 2012

- Honda X-RV 2018

- Honda C-RV 2020

- Honda Accord 2020

- Honda Odyssey 2020

- Honda Inspire 2021

- Honda Fit 2022

- Honda Civic 2022

- Honda VE-1 2022

- Honda Breeze 2022

Суть уязвимости заключается в реализации скользящего кода, которую использует Honda. Так, система бесключевого доступа практически во всех современных автомобилях основана на скользящих кодах, создаваемых генератором псевдослучайных чисел, что гарантирует использование уникальных строк при каждом нажатии на кнопку брелока.

Проблема состоит в том, что «в работу» принимаются и нехронологические коды (на тот случай, если произошло случайное нажатие на кнопку брелока или автомобиль находился вне зоны действия).

Оказалось, что счетчик в автомобилях Honda синхронизируется повторно, когда машина получает команды блокировки/разблокировки в жесткой последовательности. В итоге автомобиль может принимать коды предыдущих сеансов, которые уже должны были быть признаны недействительными.

Таким образом, злоумышленник, вооружившийся SDR, может перехватить последовательность кодов и воспроизвести их позже, чтобы поможет ему разблокировать автомобиль или запустить его двигатель.

Разработана новая side-channel атаке Retbleed, которая затрагивает процессоры Intel, выпущенные от 3 до 6 лет назад, а также процессоры AMD возрастом от 1 до 11 лет. Ожидается, что устранение этой проблемы негативно отразится на производительности.

Проблема Retbleed состоит из двух уязвимостей (CVE-2022-29900 для AMD и CVE-2022-29901 для Intel) и относится к классу спекулятивных атак Spectre-BTI (вариант 2).

Атаку Retbleed проверили на процессорах AMD Zen 1, Zen 1+, Zen 2. Теоретически проблема затрагивает и другие процессоры, включая Intel Core поколений 6-8.

Скорость атаки, как это часто бывает с side-channel проблемами невелика: на процессорах Intel определение хэша пароля для пользователя root займет около 28 минут, а на процессорах AMD — около 6 минут.

Уязвимости получили идентификаторы CVE-2022-1890, CVE-2022-1891 и CVE-2022-1892, и разработчики Lenovo уже опубликовали посвященный им бюллетень безопасности и таблицу продуктов, для которых эти баги представляют угрозу.

Первая проблема связана с драйвером ReadyBootDxe, который используется в некоторых ноутбуках Lenovo, а две другие проблемы связаны с переполнением буфера в драйвере SystemLoadDefaultDxe. Второй драйвер часто встречается в моделях Lenovo Yoga, IdeaPad, Flex, ThinkBook, V14, V15, V130, Slim, S145, S540 и S940.

Чтобы устранить обнаруженные проблемы, пользователям уязвимых девайсов рекомендуется загрузить последние доступные версии драйверов с официального сайта Lenovo.

Инциденты

Злоумышленник привлек внимание жертв, используя поддельный токен в качестве приманки для фишинга. Фишинговая афера обещала бесплатную раздачу 400 токенов UNI (стоимостью около 2200 долларов США). Пользователей просили подключить свои криптокошельки и подписать транзакцию, чтобы получить токены. После подключения неизвестный хакер завладевал средствами пользователей с помощью вредоносного смарт-контракта.

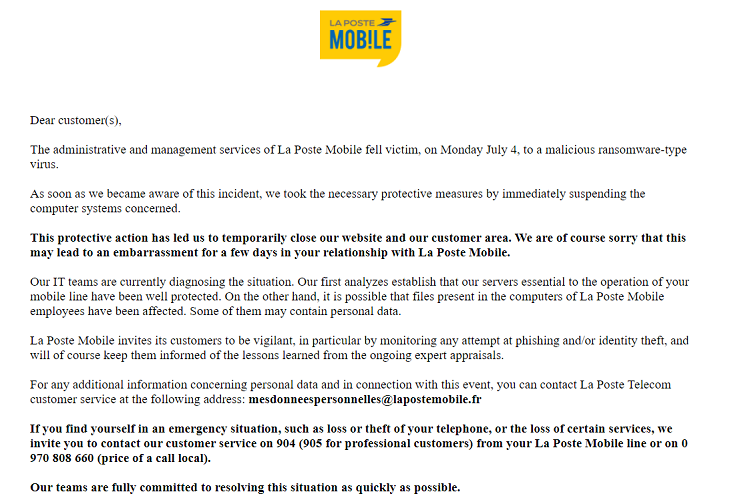

Cайт компании не работает, а в длинном сообщении для клиентов объясняется, что атака вымогательского ПО началась 4 июля. Компания отметила, что данные клиентов могли быть похищены.

Представители компании сообщили, что как только стало известно об инциденте, были приняты необходимые защитные меры и немедленно остановлена работа соответствующих компьютерных систем, в том числе сайта и клиентской зоны.

Компания призвала клиентов остерегаться фишинговых сообщений или попыток кражи личных данных. Представители компании сообщили, что адреса электронной почты и номера телефонов службы поддержки клиентов продолжают работать.

По информации Vx-underground, на сайте хак-группы в даркнете появилась информацию о взломе Bandai Namco. Пока группировка не раскрывает никаких деталей атаки, лишь обещает, что похищенные у компании данные скоро будут опубликованы.

После подтверждения несанкционированного доступа компания заблокировала доступ к серверам, чтобы предотвратить распространение вредоносного ПО. Существует вероятность того, что произошла утечкаа информация о клиентах, относящаяся к игровому бизнесу в азиатских регионах за исключением Японии. В настоящее время эксперты проверяют факт утечки, масштабы ущерба и расследуют причину инцидента.