Антифишинг-дайджест № 278 с 17 по 23 июня 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

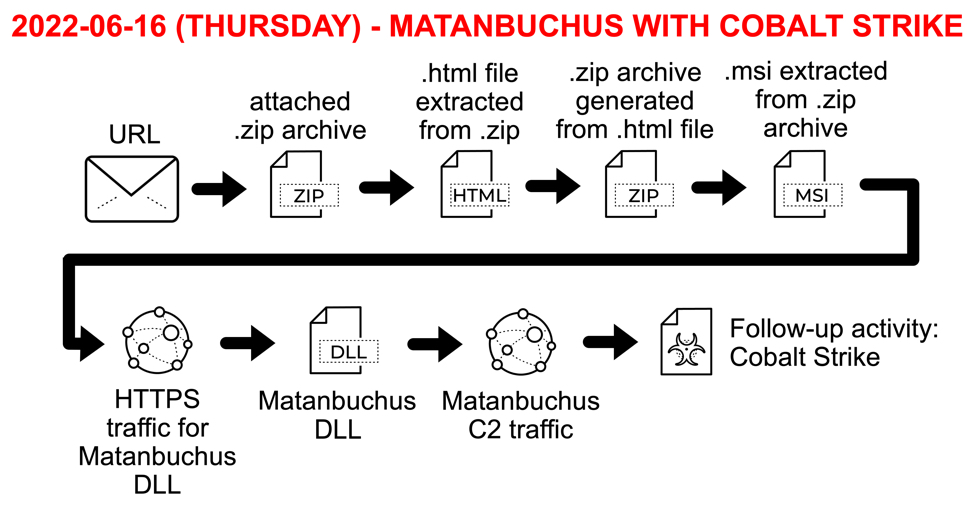

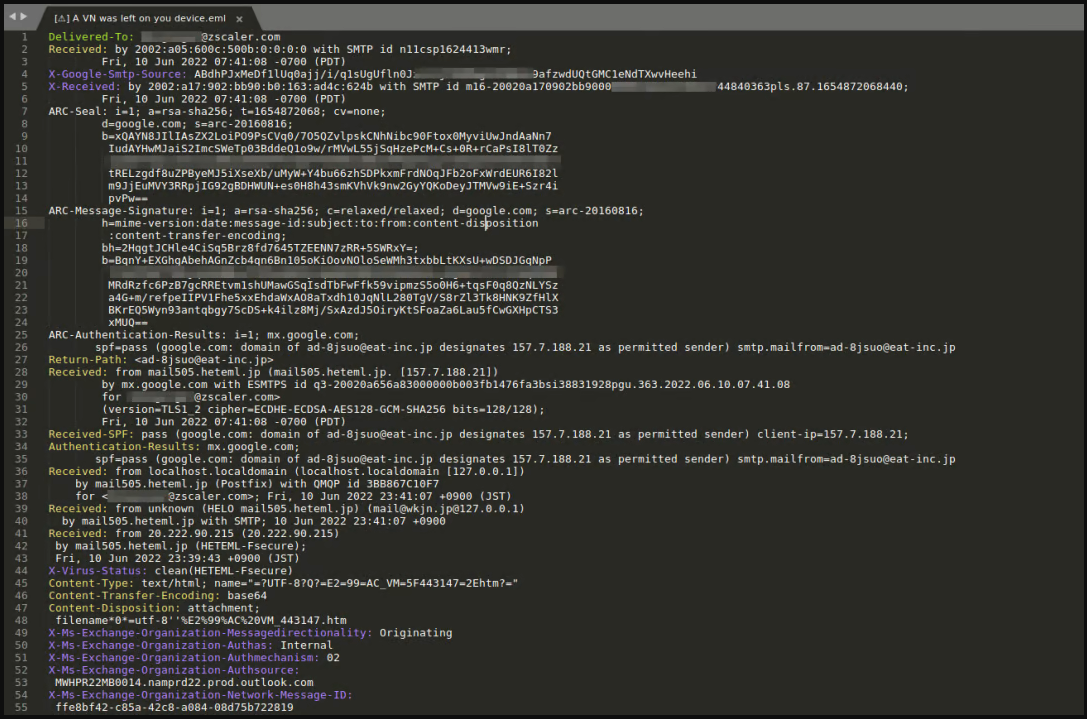

Схема действий преступников

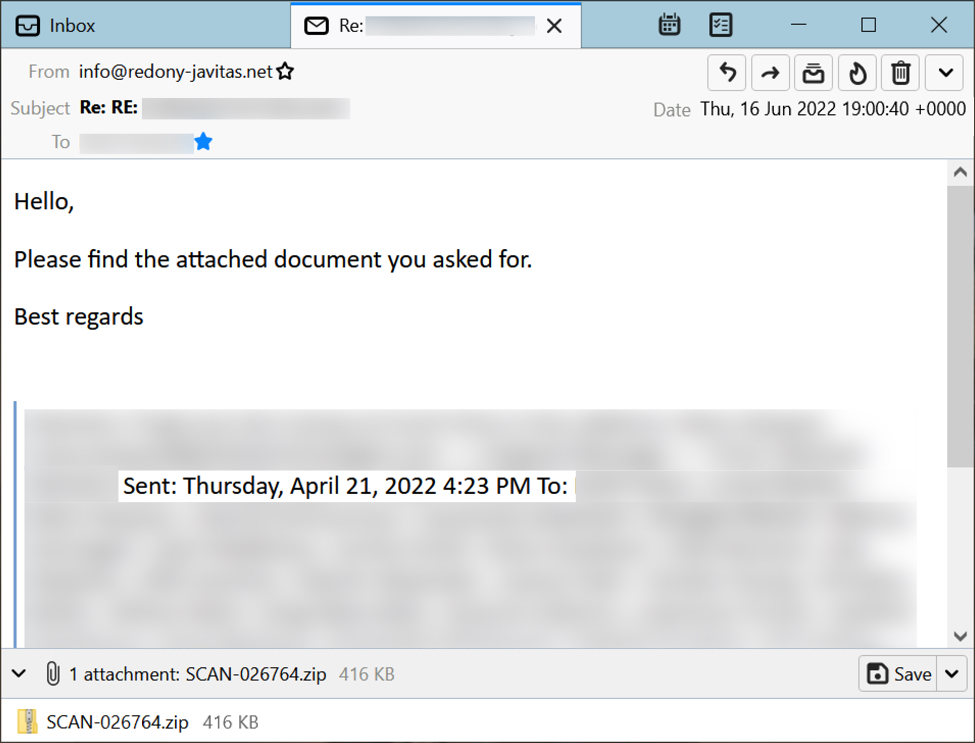

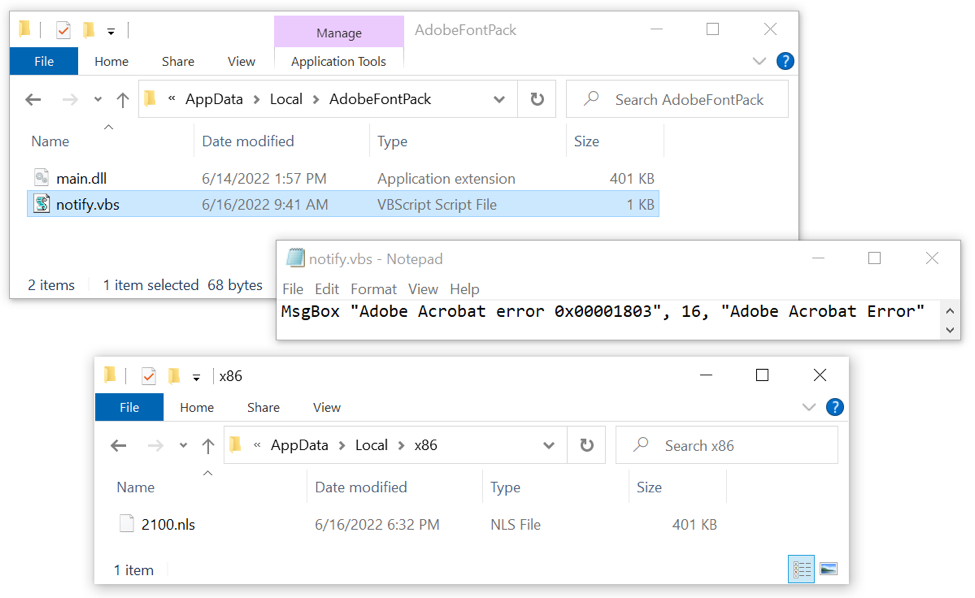

1. Злоумышленники маскируют вредоносные электронные письма под ответ на якобы отправленное жертвой письмо, добавляя в строку темы «Re:».

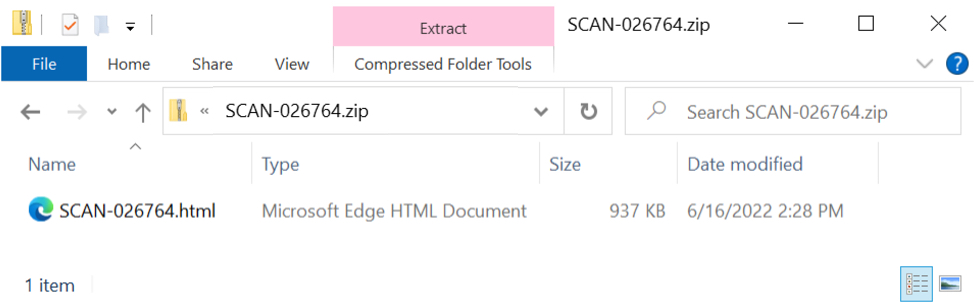

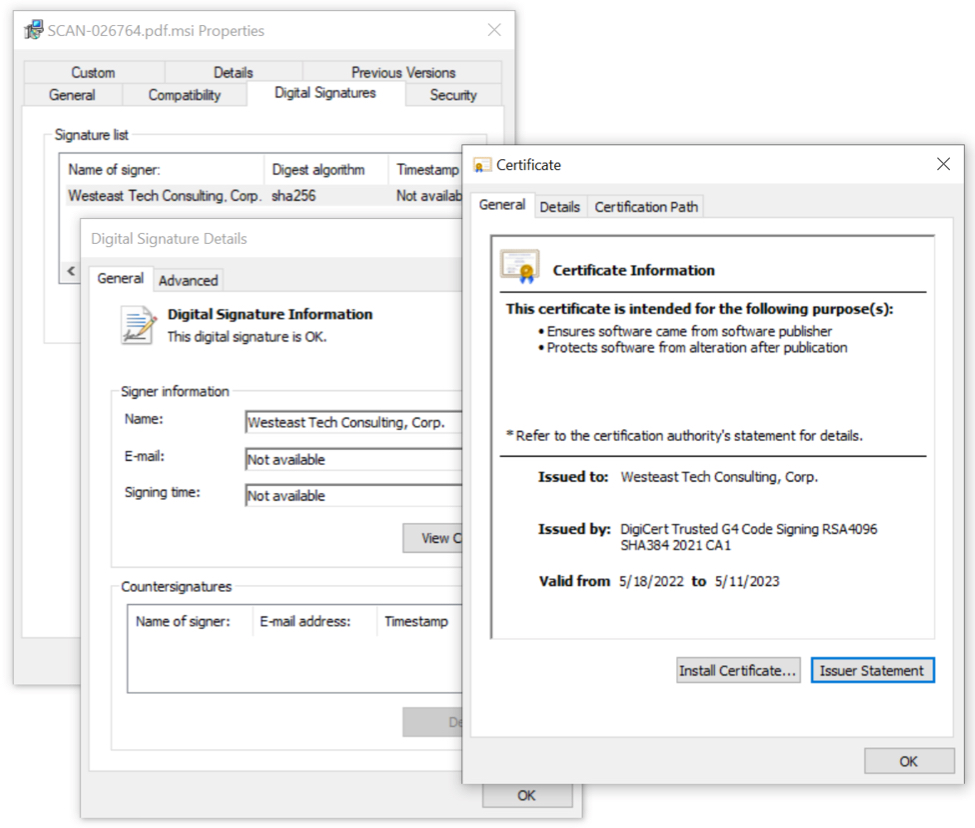

2. В вредоносном письме содержится ZIP-архив с HTML-файлом, генерирующим второй ZIP-архив. Этот второй архив извлекает MSI-пакет, подписанный действительным цифровым сертификатом, выданным компании Westeast Tech Consulting удостоверяющим центром DigiCert.

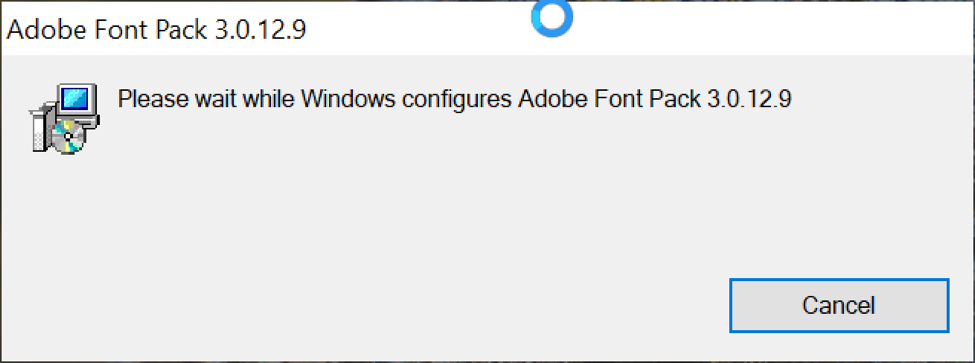

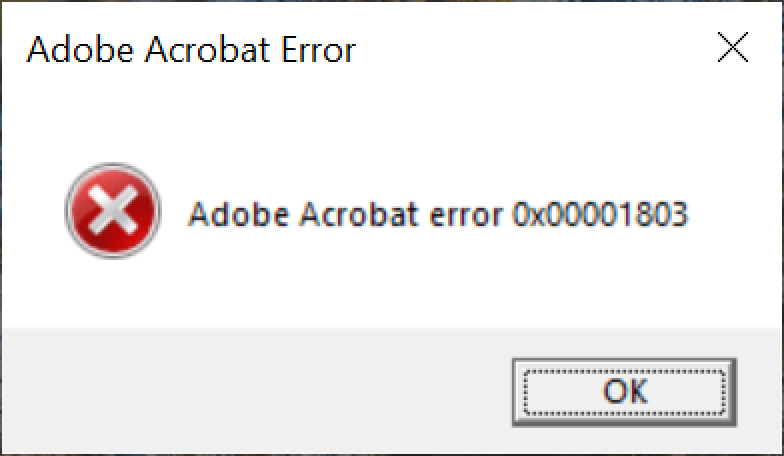

3. Запуск MSI-установщика инициирует обновление каталога шрифтов для Adobe Acrobat, которое завершается сообщением об ошибке с целью отвлечь внимание жертвы от происходящего на фоне.

4. В фоновом режиме в две разные папки загружаются две DLL-библиотеки Matanbuchus (main.dll), создается запланированная задача для сохранения постоянства на системе после перезагрузок и устанавливается соединение с управляющим сервером.

5. В итоге Matanbuchus загружает с управляющего сервера Cobalt Strike, обеспечивая хакерам возможности для дальнейших атак.

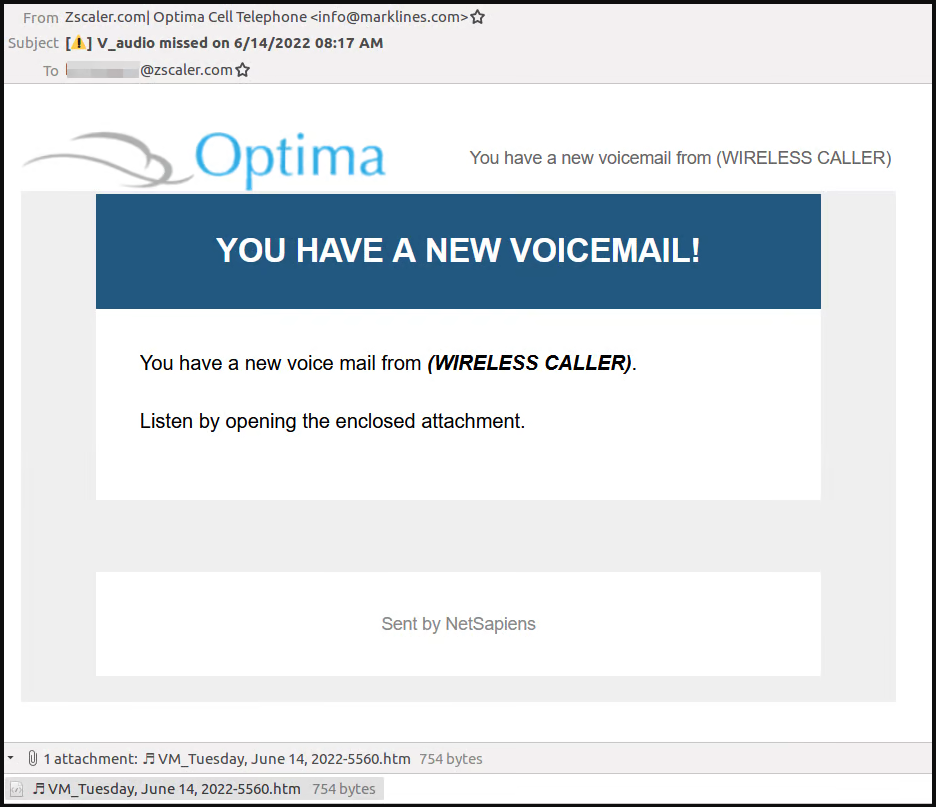

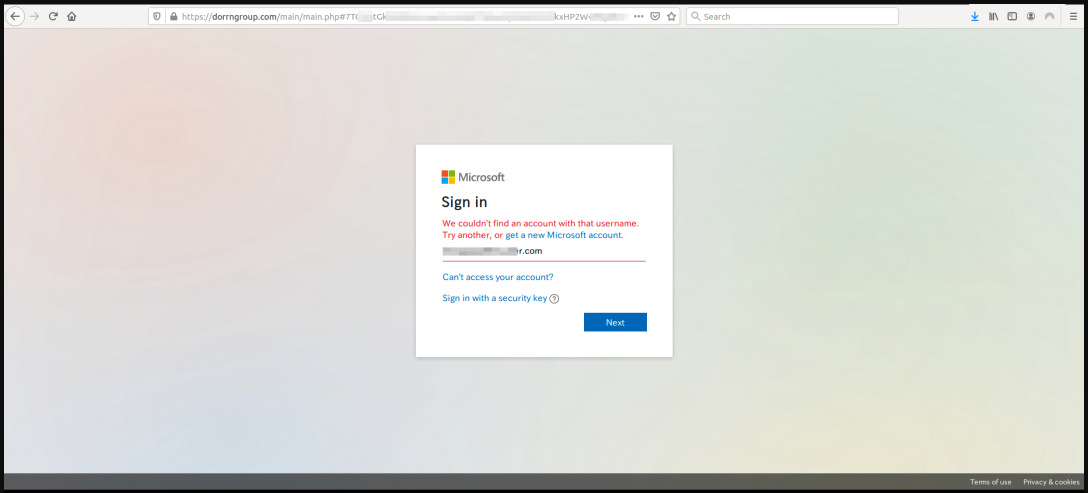

Целью злоумышленников являются корпоративные учетные данные Microsoft Office 365 и Outlook.

Схема кампании

1. Злоумышленники используют почтовые сервисы в Японии для рассылки своих сообщений и подменяют адрес отправителя, притворяясь сотрудниками компании-жертвы.

2. Электронные письма содержат HTML-вложение, в названии которого используется символ музыкальной ноты, маскирующий файл под аудиосообщение. На самом деле файл содержит обфусцированный JavaScript-код, который перенаправляет жертву на фишинговый сайт.

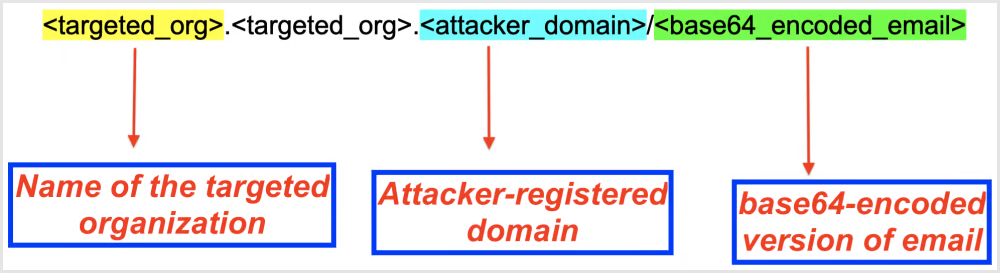

3. Формат URL-адреса создается так, чтобы создать впечатление, что сайт является официальным поддоменом компании.

4. Перед тем как оказаться на сайте, жертва проходит проверку CAPTCHA, которая на самом деле служит для обхода антифишинговых систем. Как только пользователи проходят этот этап, они перенаправляются на настоящую фишинговую страницу, которая похищает учетные записи Microsoft Office 365.

Атаки типа «Разделка свиньи» (The Pig-Butchering Scam) начинается с «откармливания» жертвы обещаниями больших и легких денег. После того, как жертва поверила и инвестировала свои средства, мошенник пропадает. Одной из ключевых особенностей этой атаки является имитация случайного общения.

Признаки подобных атак:

- Неизвестный пользователь пишет без причины. Беседа в конечном итоге переходит к разговору о криптовалюте, причем собеседник утверждает, что может помочь заработать большие деньги на определенных инвестициях;

- Жертва переходит на инвестиционный портал. Дальше жертва инвестирует собственные деньги или мошенник сам отправляет деньги для инвестиций;

- Киберпреступник убеждает жертву переводить средства на свой сайт. Как только жертва выполнит перевод, мошенник пропадает вместе с деньгами.

Атаки и уязвимости

В оборудовании для поддержки операционных технологий (OT), которое используется в различных средах критической инфраструктуры, обнаружен целый набор уязвимостей, получивший название Icefall.

Набор Icefall затрагивает устройства 10-ти поставщиков, в числе которых Honeywell, Motorola, Omron, Siemens, Emerson, JTEKT, Bentley Nevada, Phoenix Contract, ProConOS, Yokogawa. Недостатки позволяют злоумышленнику:

- удаленно выполнить код ;

- скомпрометировать учетные данные ;

- изменить прошивки и конфигурации;

- обойти аутентификацию.

Злоумышленник также может использовать Icefall, чтобы:

- создать ложную тревогу;

- изменить заданные значения потока;

- нарушить операции SCADA ;

- выключить систему аварийного отключения и пожарной безопасности.

Под угрозой находятся энергетические компании и фирмы по транспортировке газа.

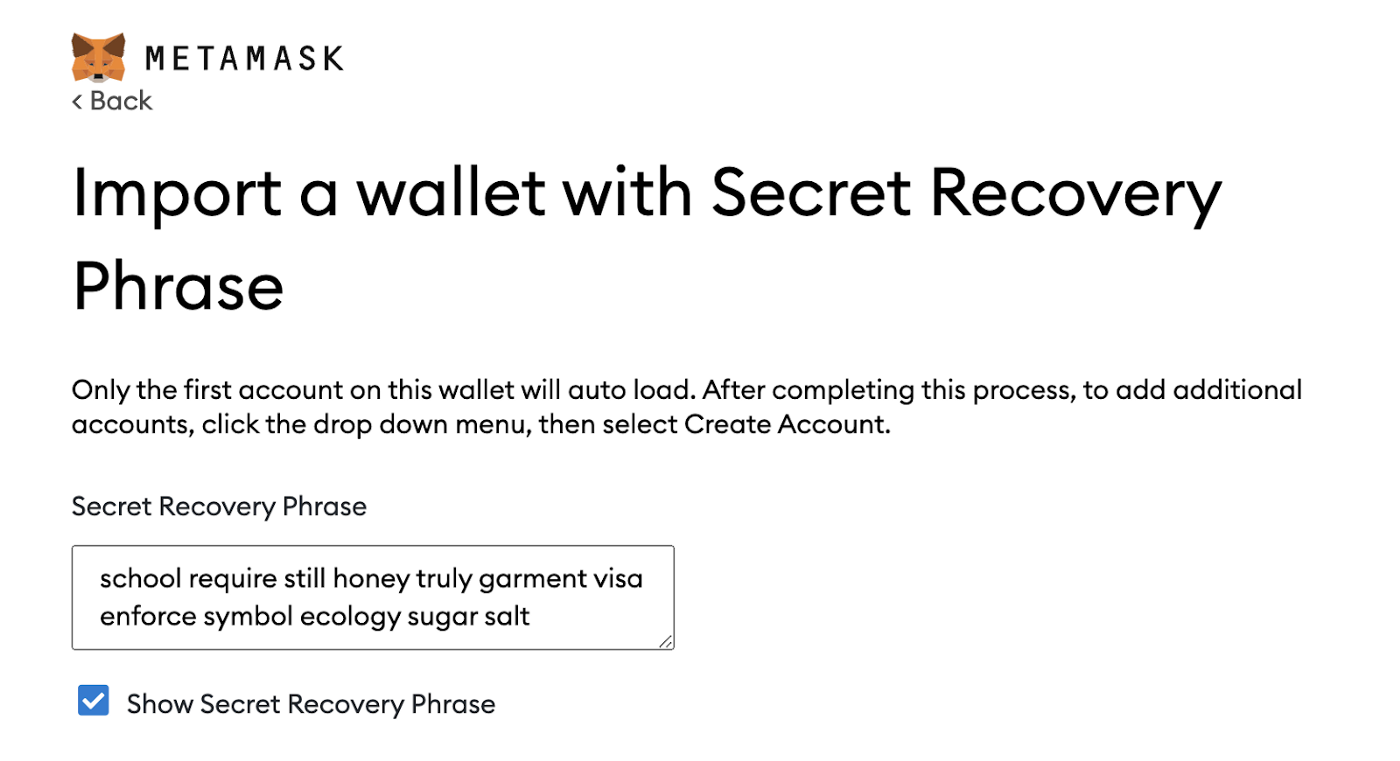

В криптокошельках MetaMask и Phantom обнаружена уязвимость CVE-2022-32969 (Demonic), которая позволяет злоумышленникам узнавать секретные фразы для восстановления доступа к криптовалютным кошелькам и похищать хранящиеся в них средства и NFT-токены.

Уязвимость возникла из-за того, что Google Chrome и Mozilla Firefox кэшируют данные, вводимые пользователем в текстовые поля (кроме паролей), чтобы восстановить их на случай аварийного завершения работы. Поскольку для ввода сид-фразы такие расширения для браузера, как Metamask, Phantom и Brave используют поля, не предназначенные для ввода пароля, она сохраняется на диск в текстовом виде.

Злоумышленник или вредоносное ПО с доступом к компьютеру может похитить сид-фразу и импортировать криптокошелек на другое устройство. Для атаки требуется физический или удаленный доступ к компьютеру.

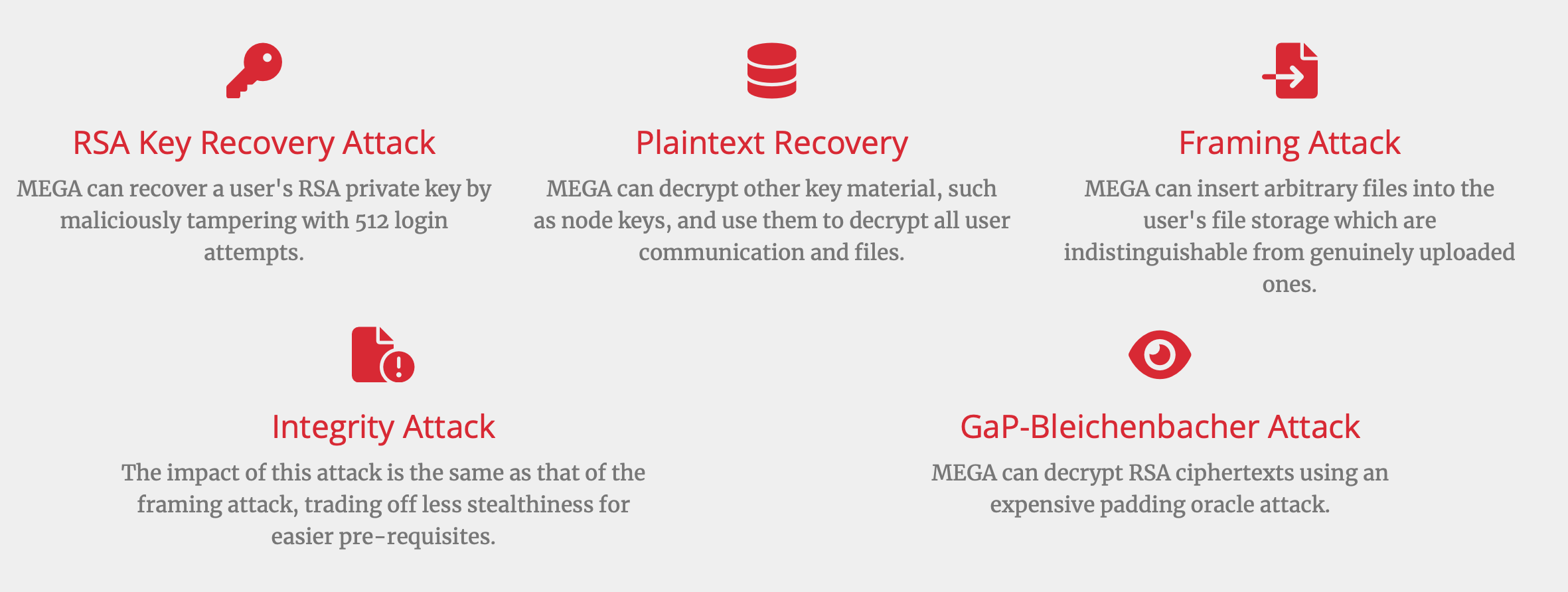

Используя уязвимости, злоумышленник может внедрять вредоносные файлы, которые проходят все проверки подлинности клиента.

Например, для одного варианта атаки злоумышленнику нужно подделать 512 попыток входа в систему. После этого он получит закрытый RSA ключ пользователя и сможет расшифровать сохраненный контент.

Инциденты

Компания не раскрыла никаких подробностей о киберинциденте, но сообщила, что платежная информация клиентов в безопасности. По словам клиентов Yodel, курьерская служба не работала в выходные, а информации о некоторых посылках нет как минимум четыре дня.

По мнению ИБ-специалиста Кевина Бомонта Yodel стала жертвой вымогательского ПО.

В результате в телеграм-каналах было размещено сообщение, к которому агентство «Интерфакс» не имеет никакого отношения. Действия злоумышленников были пресечены в течение трех минут, провокационное сообщение удалено. Атака была предпринята только в отношении телеграм-аккаунта; внутренняя сеть агентства и клиентские сервисы затронуты не были.

Служба безопасности «Интерфакса» изучает произошедшее. В настоящее время известно, что атака происходила с зарубежных ip-адресов.

Вице-президент «Ростелекома» по информационной безопасности Игорь Ляпунов сообщил, что киберпреступники проводят атаки на федеральные и региональные государственные порталы «Госуслуги».

По его словам, администраторы веб-ресурса «фиксируют десятикратный рост нагрузки». В пике количество запросов дошло до 340 тысяч в секунду.

Как отметил Ляпунов, кибератаки идут с половины десятого утра 23 июня, но поскольку госсайты находятся под защитой «Ростелекома», «каких-то серьёзных эффектов нет».

Японский производитель автомобильных шлангов Nichirin сообщил о кибератаке с использованием вымогательского ПО на дочернюю компанию в США. В результате инцидента ему пришлось отключить компьютеризированное управление производственными процессами

Американское подразделение Nichirin было вынуждено переключиться на ручное производство и доставку, чтобы продолжить снабжать своих клиентов необходимыми деталями.

В настоящее время компания оценивает потенциальное влияние кибератаки на своих клиентов и обещает сообщить больше информации, как только она появится.

На официальном сайте Nichirin также опубликовано предупреждение о возможных поддельных письмах, разосланных с ее электронного почтового адреса. Компания настоятельно не рекомендует открывать какие бы то ни было вложенные в эти письма файлы.