Антифишинг-дайджест № 277 с 10 по 16 июня 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Криптовалютные фишинговые кампании можно разделить на три категории:

- Сбор криптовалютных учетных данных,

- Перевод криптовалюты,

- Кража товаров, номинированных в криптовалюте (NFT).

Существует множество приложений и платформ DeFi — например, криптовалютные биржи, — которые люди могут использовать для управления своей криптовалютой. Эти платформы часто требуют ввода имен пользователей и паролей, которые и становятся целью для финансово мотивированных группировок.

Схема кампании

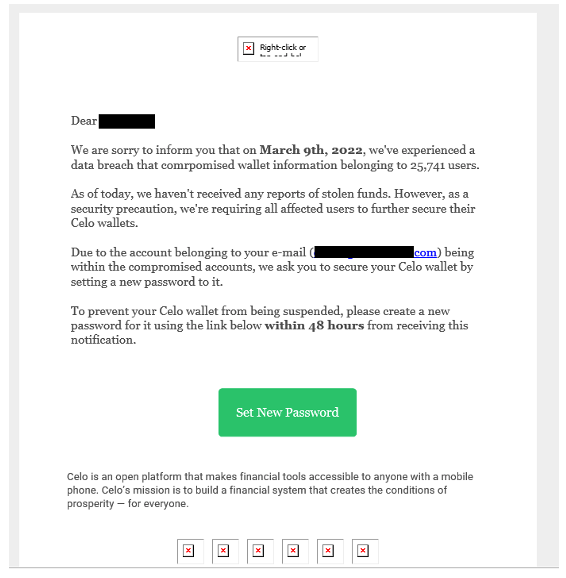

В марте 2022 года была зафиксирована рассылка от взломанного адреса электронной почты криптовалютной биржи. В письме сообщалось об утечке данных и предлагалось сменить пароль После нажатия на кнопку встроенной формы, которая предлагала пользователям «Установить новый пароль», происходило перенаправление на целевую страницу для сбора учетных данных.

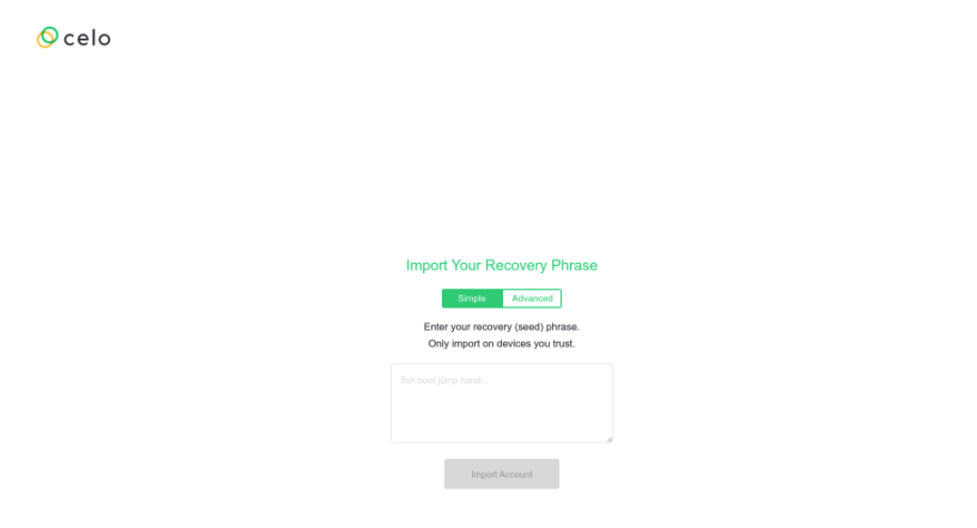

На фальшивой странице криптовалютной биржи Celo была размещена форма, предлагавшая ввести фразу восстановления (seed). Поле запроса также включало пример строки слов, демонстрирующий использование фразы из 12-24 слов для восстановления и доступа к криптовалютным ключам.

В случае, если пользователи сообщали это значение на портале сбора учетных данных, субъекты могли использовать это значение для доступа к счету жертвы и перевести средства на свои кошельки.

Мобильная безопасность

В Google Play Store обнаружено рекламное и вредоносное ПО для кражи информации.

По крайней мере пять из этих приложений до сих пор доступны в магазине и насчитывают более двух миллионов загрузок:

- PIP Pic Camera Photo Editor: 1 000 000 загрузок, малварь, которая маскируется под ПО для редактирования изображений, а на самом деле ворует учетные данные пользователей Facebook (Заблокирован в России, принадлежит компании Meta, признанной экстремистской организацией, запрещенной на территории РФ.);

- Wild & Exotic Animal Wallpaper: 500 000 загрузок, рекламный троян, который подменяет свою иконку и имя на SIM Tool Kit, а также добавляет себя в список исключений, чтобы не экономить заряд батареи;

- ZodiHoroscope — Fortune Finder: 500 000 загрузок, крадет учетные данные Facebook*, обманом заставляя пользователей вводить их (якобы для отключения рекламы в приложении);

- PIP Camera 2022: 50 000 загрузок, под видом фильтров для камеры угоняет аккаунты Facebook*;

- Magnifier Flashlight: 10 000 загрузок, рекламная малварь, которая показывает видео и статические рекламные баннеры.

Мошенники заманивали жертв, обещая приложение, которое разблокирует дополнительные функции Instagram с помощью «доступа» к API социальной сети.

Схема кражи учетных данных:

- Жертва устанавливает приложение;

- Вводит имя пользователя и пароль Instagram в появившемся окне;

- Учетные данные попадают к злоумышленнику.

Хакеры обманывают жертв, убеждая их в том, что учетные данные необходимо предоставить для проверки через API Instagram.

Умные устройства

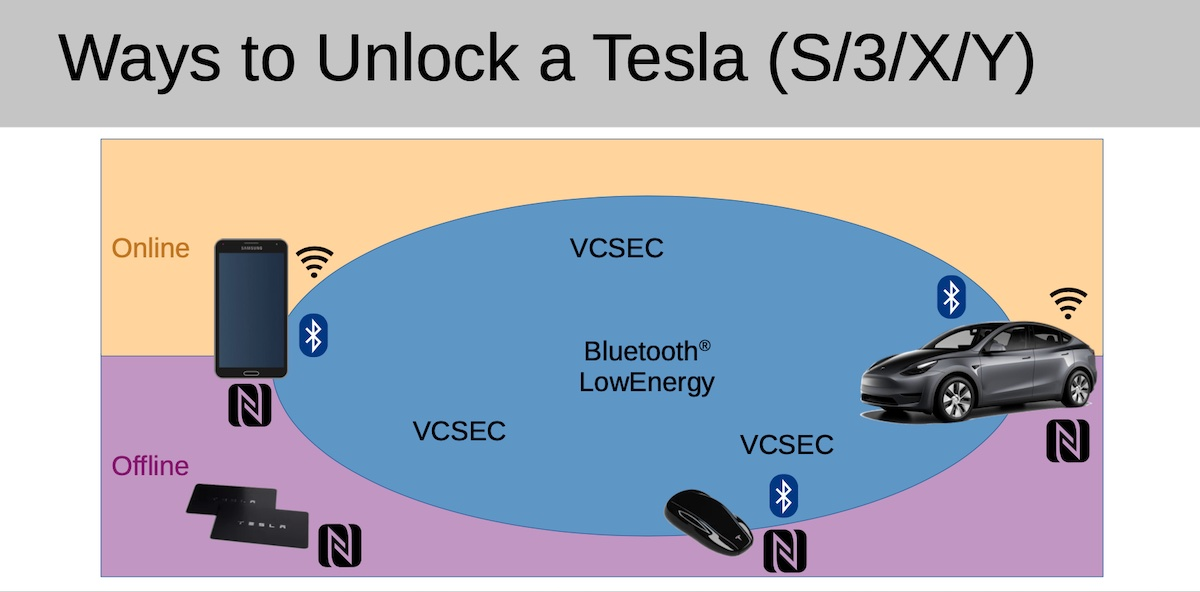

Новая уязвимость в системе безопасности автомобилей Tesla позволяет угнать электрокар за 130 секунд.

Источник уязвимости — функция добавления новой NFC ключ-карты для запуска и разблокировки автомобиля. После обновления, вышедшего в августе 2021 года, владельцы Tesla получили возможность управлять своими автомобилями сразу после разблокировки с помощью ключ-карты, которая является одним из трех способов разблокировки авто (два других способа — это брелок и мобильное приложение).

У новой функции обнаружилась странная особенность: она не только позволяет автомобилю автоматически заводиться в течение 130 секунд после разблокировки, но и переводит его в состояние, позволяющее принимать совершенно новые ключи, без необходимости аутентификации и без какой-либо индикации на дисплее авто.

Официальное приложение Tesla не позволяет регистрировать новые ключи, если оно не подключено к учетной записи владельца, однако эксперт обнаружил, что автомобиль охотно обменивается сообщениями с любым другим устройством Bluetooth Low Energy (BLE), находящимся поблизости. В итоге он создал собственное приложение под названием Teslakee, которое использует VCSec, как и официальное приложение Tesla.

Чтобы добавить автомобилю собственный ключ, нужно просто находиться неподалеку от авто во время 130-секундного окна после разблокировки NFC ключ-картой. После этого вор может использовать свой ключ, чтобы открыть, завести и заглушить автомобиль в любое время. Ни на дисплее авто, ни в настоящем приложении Tesla при этом не будет отображаться никаких сообщений о случившемся.

В общей сложности обнаружено восемь уязвимостей. Семь из них — критические. Они могут быть использованы для RCE-атак , инъекций произвольных команд, DoS-атак, подмены информации и записи произвольных файлов. Большинство этих уязвимостей можно использовать без авторизации, но для их эксплуатации требуется прямое подключение к целевой системе.

Атаки и уязвимости

Новая side-channel атака Hertzbleed на процессоры Intel и AMD позволяет похищать криптографические ключи, наблюдая за изменениями частоты ЦП посредством DVFS (dynamic voltage and frequency scaling, «динамическое масштабирование частоты и напряжения»).

Атака возможна благодаря тому, что на современных x86 процессорах Intel (CVE-2022-24436) и AMD (CVE-2022-23823) динамическое масштабирование частоты зависит от энергопотребления и обрабатываемых данных. Так, DVFS представляет собой функцию регулирования энергопотребления, которая используется в современных процессорах, чтобы система не превышала ограничения по температуре и мощности при высоких нагрузках, а также чтобы снижать энергопотребление при низких нагрузках.

Представители Intel сообщили, что проблема затрагивает все ее процессоры и может быть использована в сложных атаках удаленно. Такие атаки не потребуют взаимодействия с пользователем и могут проводиться злоумышленниками с низкими привилегиями.

Представители AMD пишут, что Hertzbleed влияет на ряд продуктов компании, включая дектопные и мобильные продукты, Chromebook и серверные процессоры, использующие микроархитектуру Zen 2 и Zen 3.

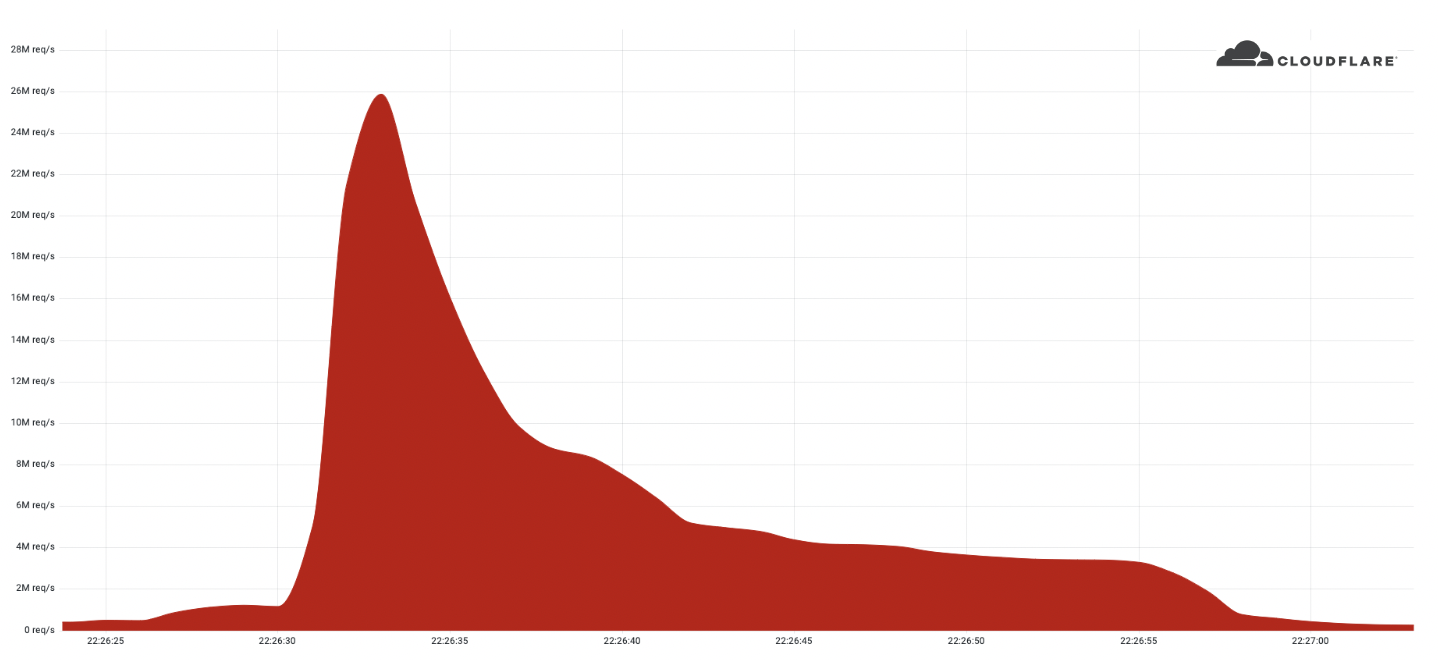

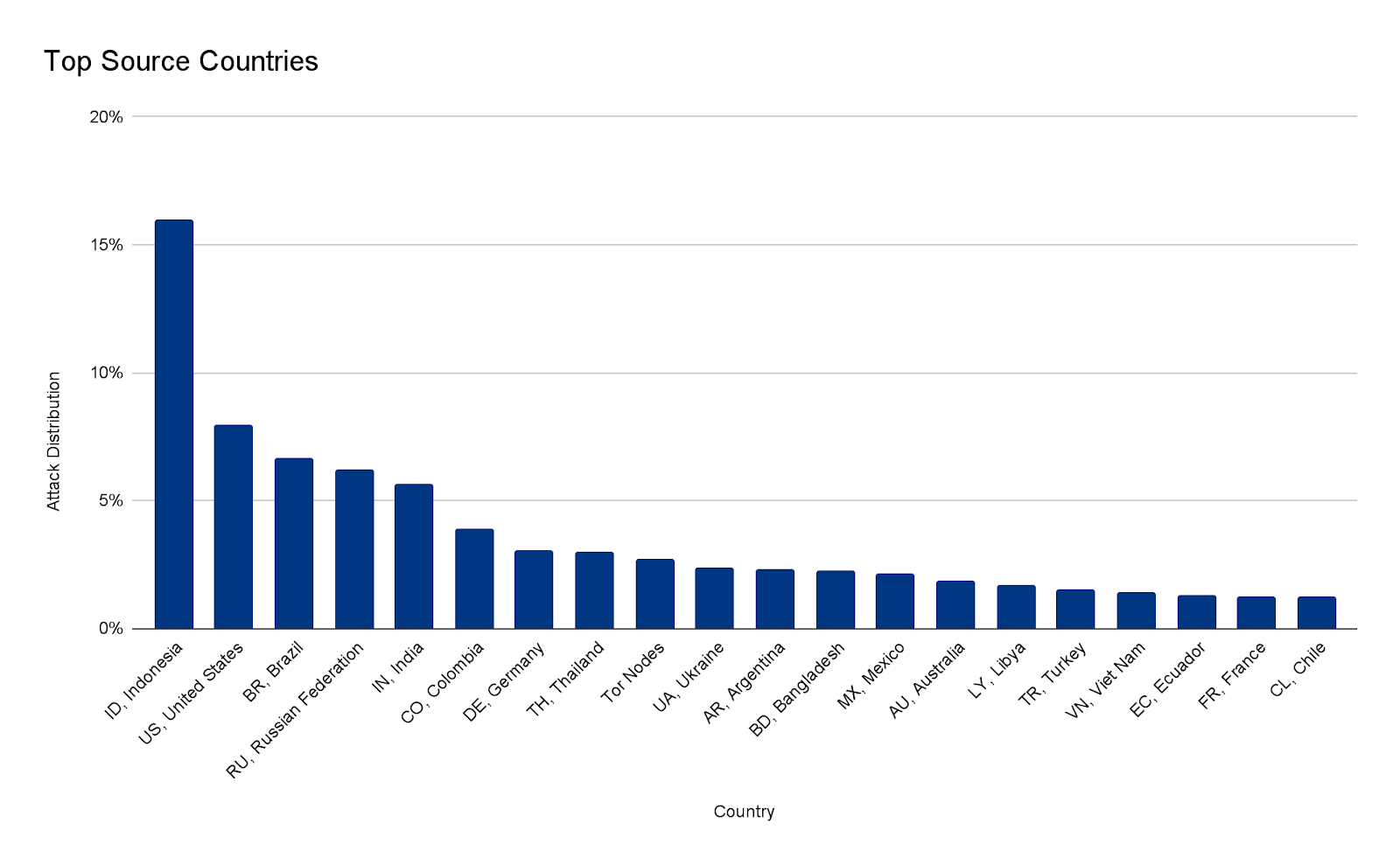

По информации Cloudflare, пиковая мощность атаки составила 26 млн запросов в секунду (request-per-second, RPS), и она была нацелена на одного из клиентов компании, использующих бесплатный тарифный план. Предполагается, что злоумышленник использовал взломанные серверы и виртуальные машины, поскольку атаку удалось проследить до поставщиков облачных услуг.

Отчет компании гласит, что этот небольшой ботнет сгенерировал более 212 млн HTTPS-запросов менее чем за 30 секунд. Атака исходила от устройств в 121 стране мира, среди которых были Индонезия, США, Бразилия и Россия. Около 3% активности и вовсе пришлось на узлы Tor.

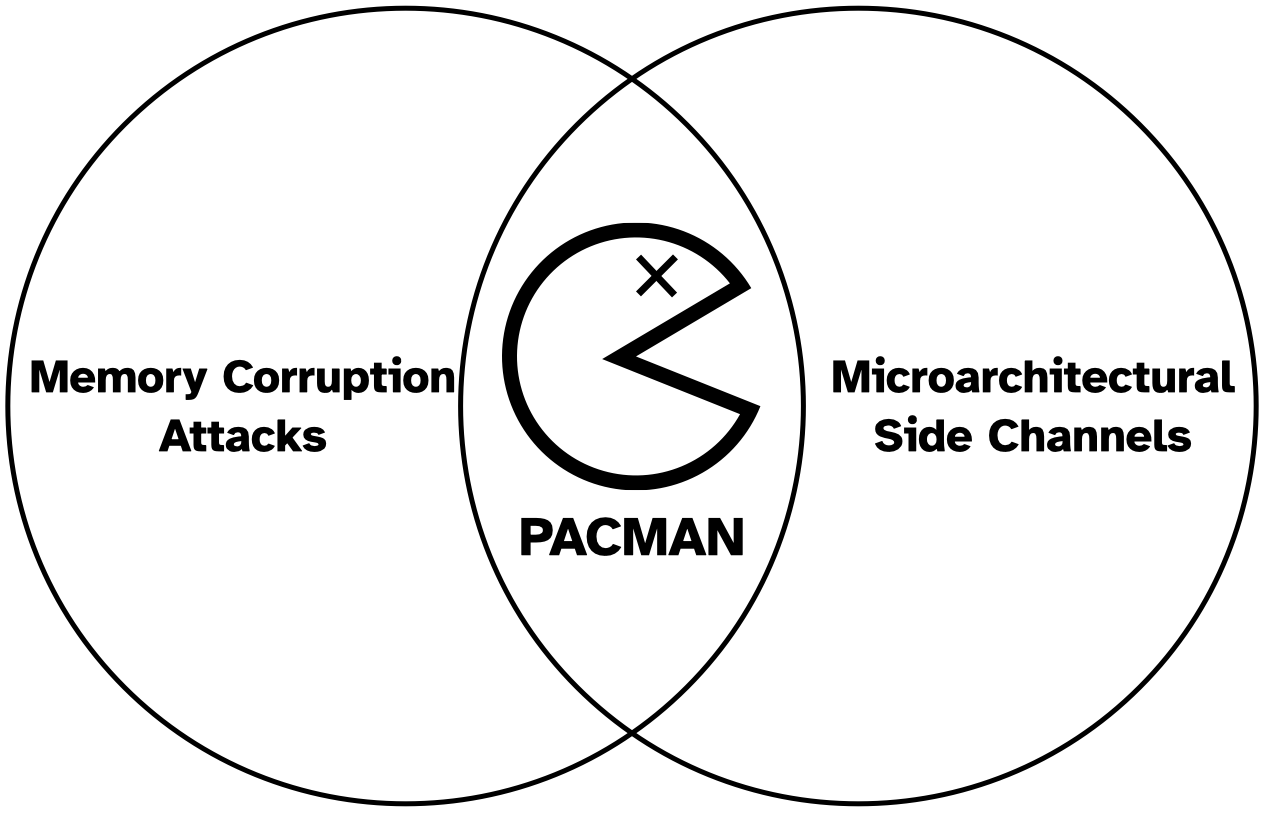

Чипы Apple M1 уязвимы перед спекулятивной атакой PACMAN.

Проблема носит аппаратный характер и связана с аутентификацией указателя (pointer authentication), позволяя злоумышленнику выполнить произвольный код на уязвимом устройстве.

Pointer authentication — защитная функция, добавляющая к указателям криптографическую подпись, называемую pointer authentication code (PAC). Она позволяет операционной системе обнаруживать и блокировать неожиданные изменения, которые в противном случае могли бы привести к утечке данных или компрометации.

Атака PACMAN позволяет удаленно обойти аутентификацию указателя в ядре из userspace, по сути, давая атакующему полный контроль над чужой машиной.

Для реализации такой атаки злоумышленникам сначала понадобится найти уязвимость в памяти, связанный с ПО на устройстве жертвы. Необходимо, чтобы эта ошибка была заблокирована PAC, то есть имела возможность перерасти в более серьезную проблему.

Эксплойт не требуют физического доступа к машине, поэтому уязвимость может эксплуатироваться удаленно. Аппаратные уязвимости M1 нельзя исправить программно, поэтому уязвимость затрагивает все существующие и будущие устройства на базе чипа M1 и других ARM архитектур.

Инциденты

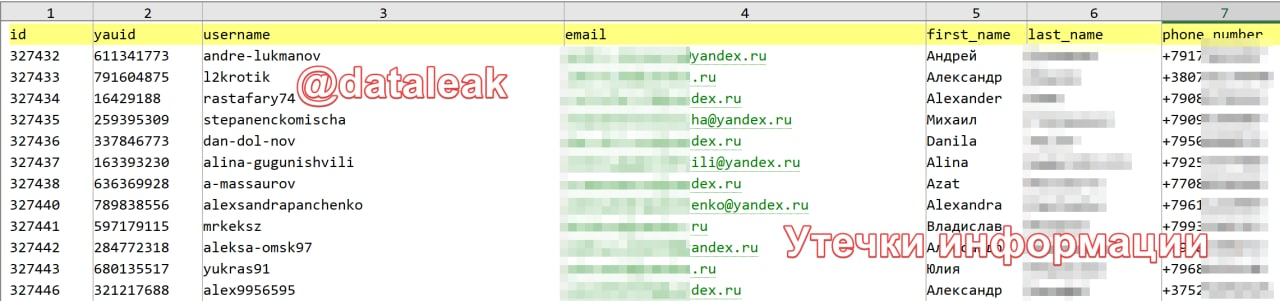

В даркнете опубликованы данные сервиса онлайн-образования «Яндекс.Практикум».

В доступном фрагменте базы данных ровно 300 тыс. строк, содержащих:

- 🌵 имя/фамилия

- 🌵 имя пользователя

- 🌵 адрес эл. почты (299,908 уникальных адреса)

- 🌵 телефон (246,424 уникальных номера)

- 🌵 Яндекс ID

База данных содержит более 25 млн. записей диагностической информации пользователей, в том числе:

- ID пользовательских устройств;

- ID сервисов Play Service;

- IP-адреса;

- временные метки подключений.

Информация может быть использована для деанонимизации пользователей BeanVPN и определения их приблизительного местоположения с помощью баз данных сервиса GeoIP. Идентификатор Play Service позволяет определить адрес электронной почты пользователя, который привязан к сервисам Google.

Кибервымогатели BlackCat требуют выкуп в размере 4,5 млн евро с Пизанского университета.

После успешной атаки преступники проникли в сеть, похитили секретные документы университета и зашифровали все файлы. Выкуп для восстановления доступа они требуют заплатить до 16 июня, в противном случае угрожают опубликовать все жизненно важные данные учебного заведения.

Хакеры успешно атаковали немецких поставщиков электроэнергии Entega и Mainzer Stadtwerke.

Преступники нарушили работу сайта компании Entega и получили доступ к электронным ящикам сотрудников. Руководство утверждает, что критически важная инфраструктура не пострадала, а данные клиентов не попали в руки злоумышленников.

Mainzer Stadtwerke тоже уведомила клиентов об атаке. Согласно заявлению компании, критически важная инфраструктура не пострадала и перебоев с поставками не ожидается.

Обе пострадавшие компании пользовались услугами поставщика IT-решений Count+Care.

Как сообщает издание Südwestrundfunk, в связи с хакерской атакой возможны некоторые задержки и отмены автобусных и трамвайных рейсов. На момент публикации дайджеста сайты всех трех компаний не работают.

Для сравнения в апреле их было 32, а в марте всего —16. Среди жертв, чьи базы попали в открытый доступ, оказались компании, относящиеся к интернет-сервисам доставки, медицине, телекому, интернет-ритейлу, онлайн-образованию, строительству.

Общее количество строк в 19 наиболее крупных утечках последних полутора месяцев составило 616,6 млн. Практически все базы включают имена клиентов, их телефоны, адреса, даты рождения, а некоторые также содержат хешированные пароли, паспортные данные, подробности заказов или результаты медицинских анализов. Актуальность большинства баз — весна этого года.

По мнению экспертов департамента Threat Intelligence Group-IB, кроме очевидных причин утечек — действия инсайдеров и увеличения количества кибератак после 24 февраля, проблема такого огромного числа инцидентов — в недостаточной защищенности цифровых активов.