Антифишинг-дайджест № 276 с 3 по 9 июня 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании:

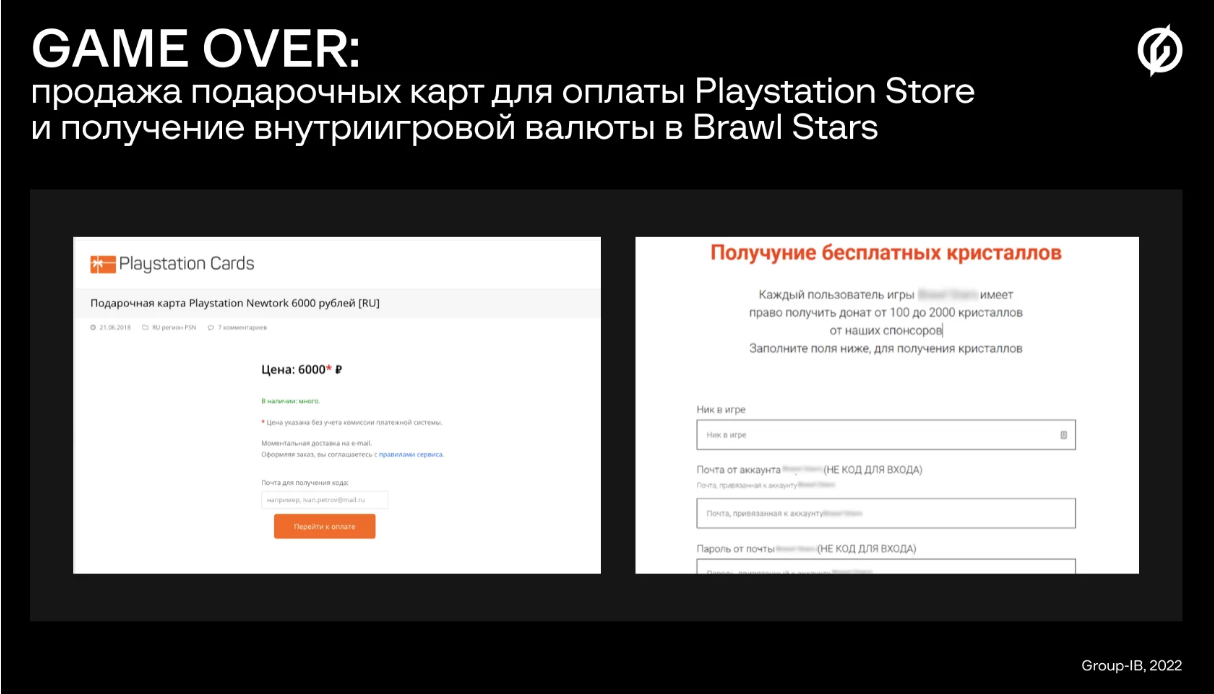

1. Проблема с официальной оплатой в PS Store возникла после того, как 10 марта Sony остановила продажи консолей и работу своего виртуального магазина в России. Этим воспользовались злоумышленники, которые предлагают россиянам приобрести подарочные карты-ваучеры для пополнения счета в PlayStation Store.

2. Для этого они создали около 250 мошеннических ресурсов известных брендов и разработчиков игр и запустили рекламные кампании для привлечения трафика.

3. Стремясь создать искусственный дефицит (и заработать больше!), владельцы фейковых сайтов уверяют, что карт номиналом 500 рублей, 1000 рублей, 1500 рублей и 2000 рублей якобы уже нет в наличии, в продаже остались только ваучеры на сумму от 2500 до 6 000 рублей. В ход идет социальная инженерия: ресурс публикует отзывы «счастливых» геймеров, якобы купивших карты. Это усыпляет бдительность новых жертв.

4. Заманив пользователей, мошенники перенаправляют их на фиктивные шлюзы оплаты, на которых похищают данные банковских карт и снимают деньги.

В среднем число ежедневных заражений составляет 10 тысяч. Большая часть жертв находится во Франции, Бразилии, Индонезии и Индии. Распространяемый вредонос представляет собой программу для кражи персональных данных, которая также может перенаправлять веб-трафик.

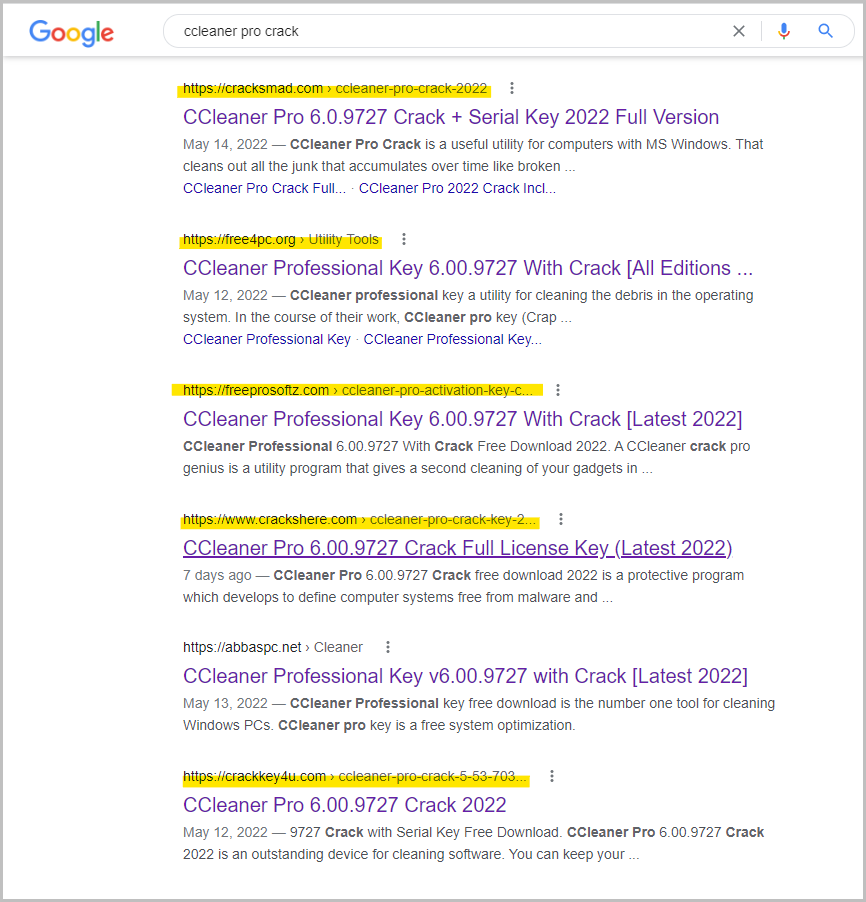

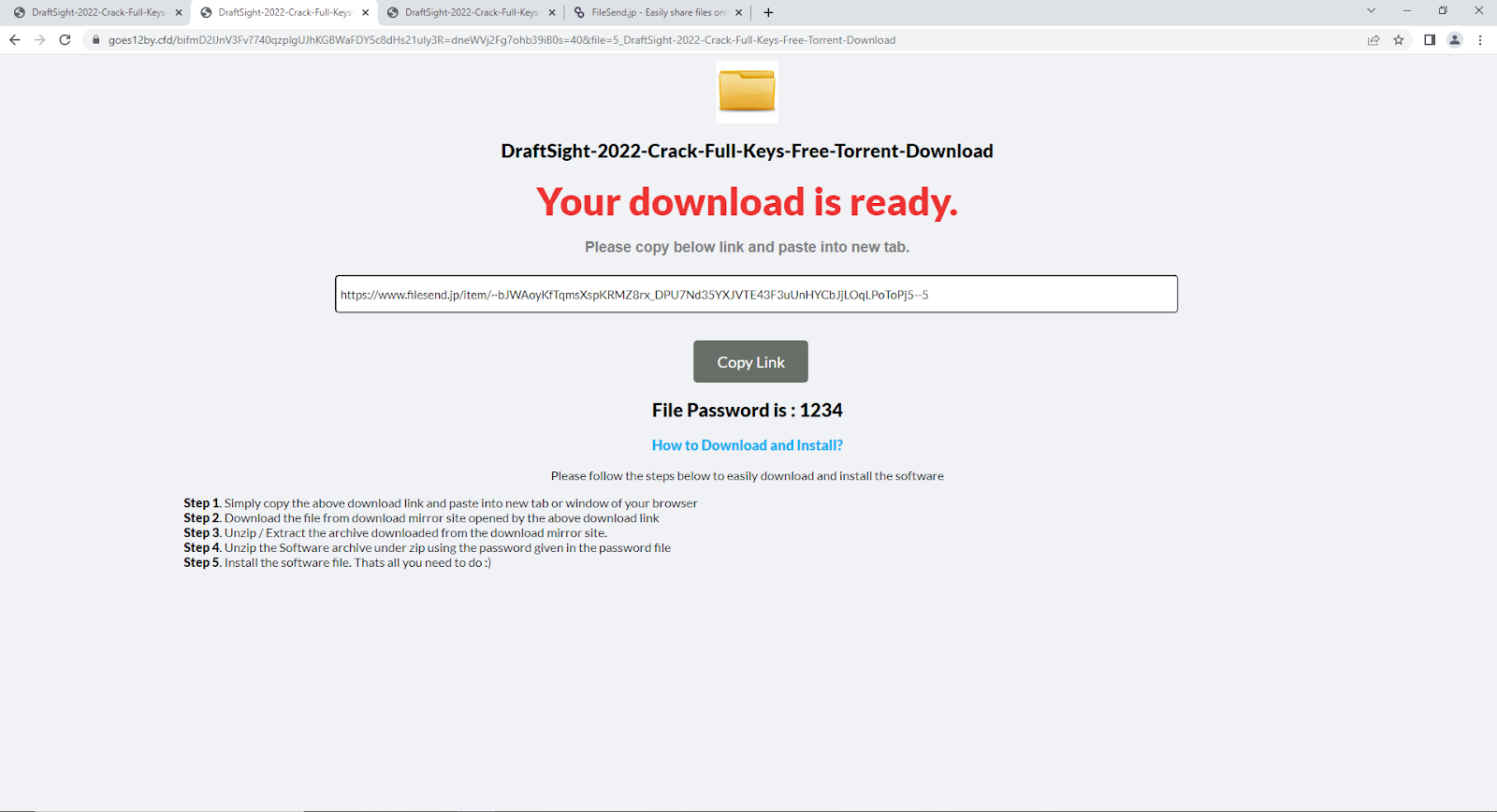

Киберпреступники используют хорошо известные методы продвижения в поисковой выдаче Google, которые гарантируют, что вредоносные ссылки попадут на первые места. Желающие бесплатно скачать CCleaner Professional пользователи в итоге оказываются на злонамеренных сайтах, которые предлагают скачать исполняемый файл вредоноса.

Исполняемый файл содержится в ZIP-архиве и загружается с легитимных хостинговых платформ типа filesend.jp или mediafire.com. Архив защищён простым паролем — «1234», чтобы избежать детектирования антивирусами.

Специалисты Avast отметили восемь разных исполняемых файлов, встречающихся в таких архивах. Два наиболее популярных имени — “setup.exe” и “cracksetup.exe”. Попав в систему, зловред пытается вытащить данные из браузера Google Chrome, среди которых могут быть логины и пароли.

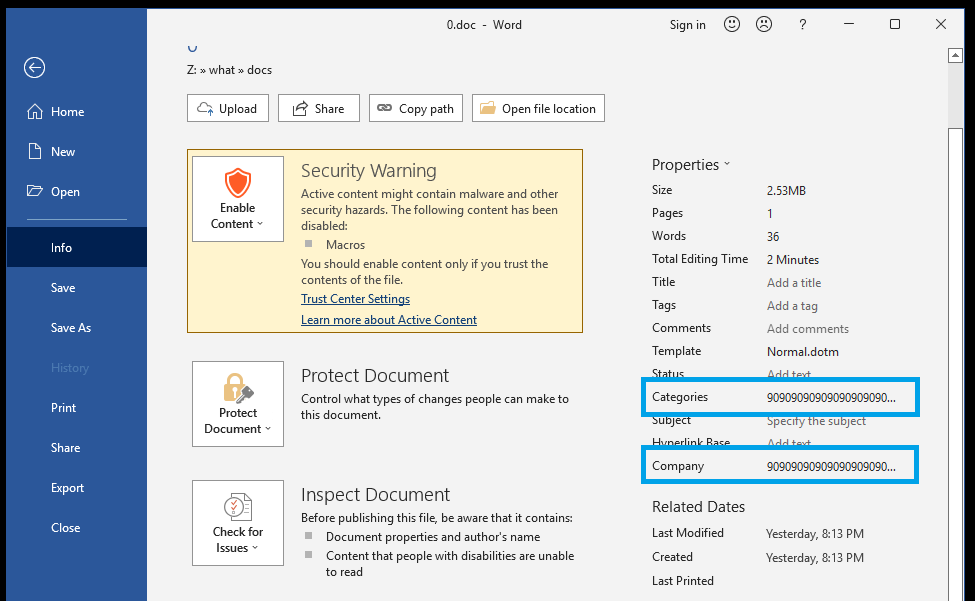

Обнаружена необычная кампания по распространению вредоноса SVCReady, которую отличает необычный способ загрузки вредоносного ПО на скомпрометированные машины с помощью шелл-кода в свойствах документов Word.

Цепочка заражения начинается с получения жертвой фишингового письма с вредоносным вложением .doc. Однако в этом случае, вместо использования PowerShell или MSHTA (через вредоносные макросы) для загрузки пейлоада, для запуска шелл-кода, скрывающегося в свойствах файла, применяется VBA.

Разделив макросы и вредоносный шелл-код, злоумышленники пытаются обойти защитные решения, которые обычно способны обнаружить такие атаки.

Свою активность в системе SVCReady начинает с составления профиля системы с помощью запросов к реестру и вызовов Windows API, а затем отправляет собранную информацию на управляющий сервер (с помощью POST-запроса). Связь с C&C шифруется с помощью ключа RC4, и эта функция была добавлена в мае, во время одного из недавних обновлений.

Также SVCReady делает два запроса WMI на хосте, чтобы выяснить, не запущен ли он на виртуальной машине. Если ответ положительный, вредонос переходит в спящий режим на 30 минут, чтобы избежать анализа.

Автор SVCReady попытался реализовать механизм закрепления в системе (посредством создания запланированной задачи и нового ключа реестра), однако пока вредонос не запускается после перезагрузки из-за ошибок в коде.

Когда предварительные стадии атаки пройдены, начинается сбор информации, включая создание скриншотов, извлечение osinfo и отправку собранных данных на управляющий сервер. SVCReady подключается к C&C-серверу каждые пять минут, чтобы сообщить о своем статусе, получить новые задания, передать украденную информацию или проверить домен.

В настоящее время SVCReady поддерживает следующие функции:

- загрузить файл в зараженный клиент;

- сделать скриншот;

- запустить шелл-команду;

- проверить, не на виртуальной ли машине он работает;

- собрать системную информации (быстрый или «обычный» сбор данных);

- проверить состояние USB, то есть узнать количество подключенных устройств;

- закрепиться в системе с помощью запланированной задачи;

- запустить файл;

- запустить файл с помощью RunPeNative в памяти.

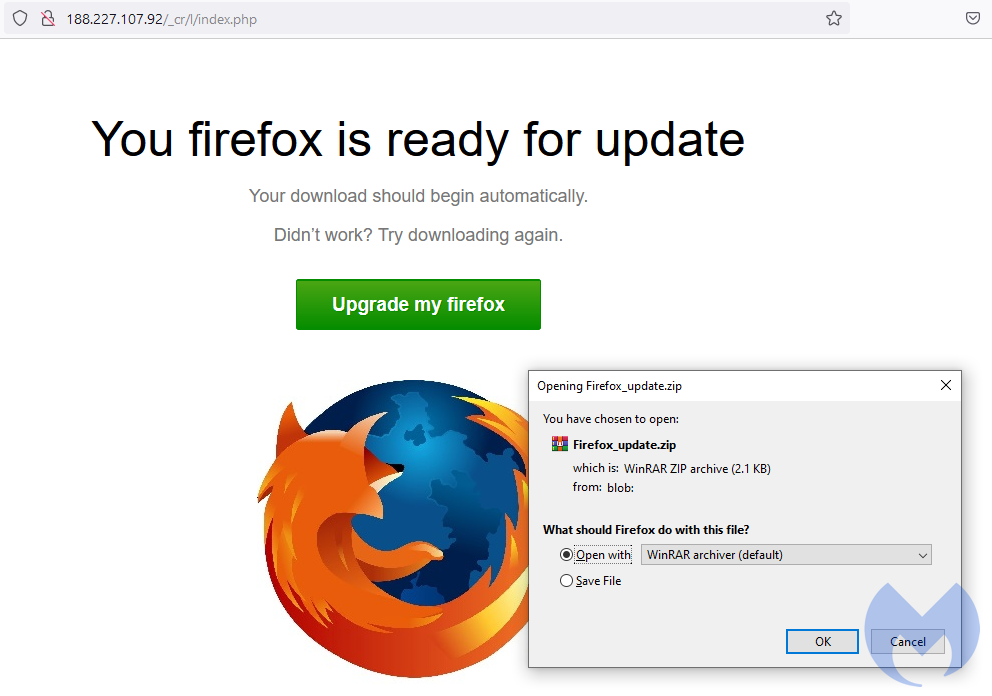

Поддельное обновление браузера Firefox содержит скрипты, извлекающие зашифрованную полезную нагрузку. Исходный исполняемый файл представляет собой загрузчик, который извлекает рекламное ПО BrowserAssistant. Похожий алгоритм был замечен в рамках аналогичной кампании с использованием набора эксплойтов RIG Exploit Kit . Такая же инфраструктура вредоносной рекламы использовалась в многочисленных drive-by атаках с 2019 года.

Обнаруживший кампанию исследователь безопасности @na0_sec заметил, что кампания «MakeMoney gate» названа в честь домена makemoneywithus[.]work и связана с набором эксплойтов Fallout , хотя вредоносная кампания использует алгоритмы RIG EK.

Инциденты

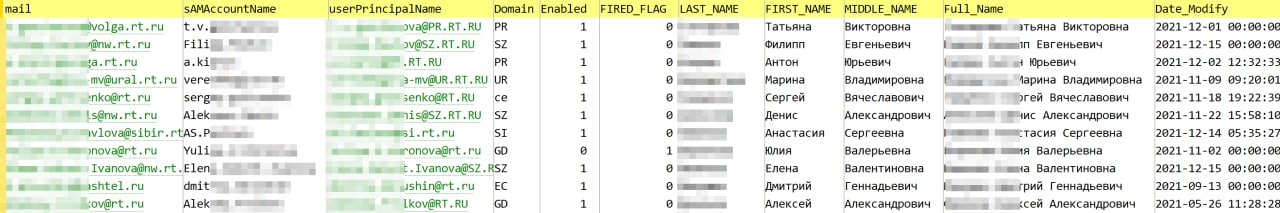

В открытом доступен опубликованы сразу две базы «Ростелекома» — список сотрудников компании и база клиентов сервиса «Умный дом».

База сотрудников содержит 109 300 строк со следующими данными:

- 🌵 ФИО

- 🌵 адрес эл. почты (все на домене rt.ru и его поддоменах)

- 🌵 должность

- 🌵 телефон (служебный и мобильный)

- 🌵 логин и домен

- 🌵 дата создания записи (с 19.01.2021 по 15.12.2021)

- 🌵 признаки уволенного и активного сотрудника

В причастности к инциденту заподозрили одного из бывших сотрудников, который в декабре 2021 года скопировал часть внутреннего телефонного справочника, в его отношении проводится проверка.

Пресс-служба компании сообщила, что проводится расследование, и речи о внешнем проникновении в системы компании не идет.

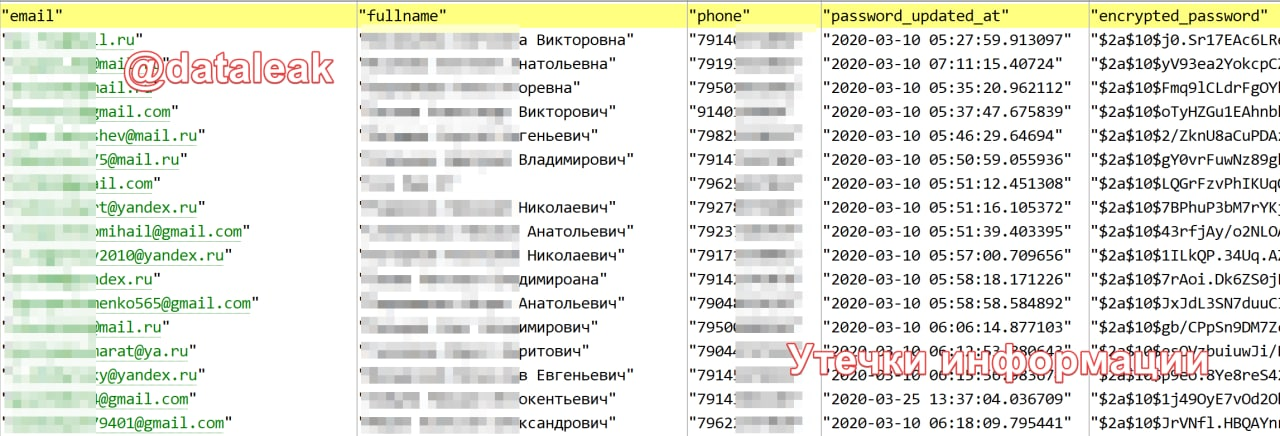

В распространяемых шести текстовых файлах с данными клиентов «Умного дома» суммарно 712 999 строк содержится следующая информация:

- 🌵 ФИО

- 🌵 адрес эл. почты

- 🌵 телефон

- 🌵 хешированный (bcrypt) пароль

- 🌵 IP-адрес

- 🌵 дата регистрации и последней активности (самая «свежая» 18.12.2021).

Проверка случайных записей из этих файлов через функцию восстановления пароля на сайте lk.smarthome.rt.ru показывает, что логины — действительные.

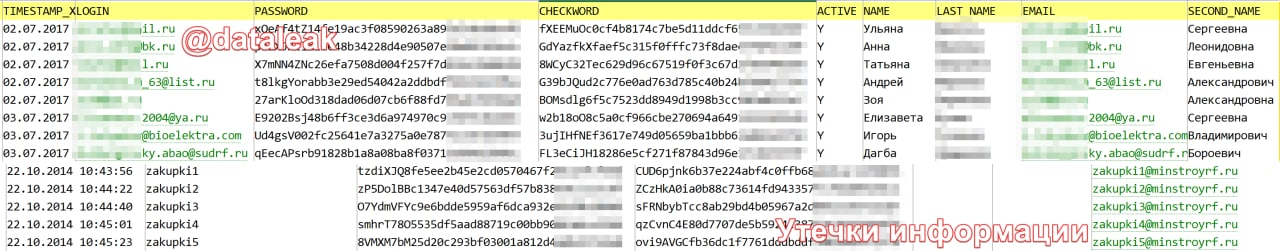

Преступники группировки DumpForums взломали сайт Министерства строительства и жилищно-коммунального хозяйства России, скопировали данные пользователей CMS Bitrix, поменяли заголовок сайта на лозунг с украинским приветствием и оставили послание на главной странице.

В записке злоумышленники потребовали заплатить выкуп в размере 0,5 биткоина до 7 июня 2022 года, в противном случае угрожая опубликовать данные сотрудников министерства в открытом доступе.

По информации специалистов Data Leakage & Breach Intelligence (DLBI), были «слиты» данные зарегистрированных пользователей из взломанной CMS Bitrix. В качестве доказательства хакер предоставил файл, содержащий 115 993 строки, включающие ФИО, логины, email-адреса, хешированные пароли (MD5 с солью) и даты регистрации с 14.08.2014 по 08.05.2022.

Хакеры имели доступ к системам компании с 7 марта 2022 года по 21 марта 2022 года и могли получить доступ к данным, содержащим следующую информацию о пациентах:

- ФИО;

- номер социального страхования;

- дата рождения;

- домашний адрес;

- информация о страховой организации;

- диагноз;

- платежная информация;

- номер страховки и информация;

- номер медицинской карты;

- идентификатор пациента;

- другая медицинская информация или данные о лечении.

Перечисленные данные могут использоваться для социальной инженерии, фишинга, мошенничества и даже вымогательства.

Неизвестные злоумышленники взломали сайт радиостанции «Коммерсантъ ФМ» и включили украинские песни.

Вместо привычных программ на сайте радиостанции звучал гимн Украины и песня группы «Ногу свело», за которую на солиста группы завели дело о дискредитации ВС России.

В своем Телеграм-канале радиостанция соообщила, что «вещание в интернете скоро будет налажено». Эфир на Youtube и на частоте 93,6 FM затронут атакой не был.