Антифишинг-дайджест № 274 с 20 по 26 мая 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

1. Мошенники регистрируют в приложении поддельного пользователя с привлекательным фото. В ходе переписки с потенциальной «парой» этот пользователь рассказывает душещипательную историю о том, как бывший партнер избивал ее/его, и в качестве подтверждений присылает жуткие фотографии.

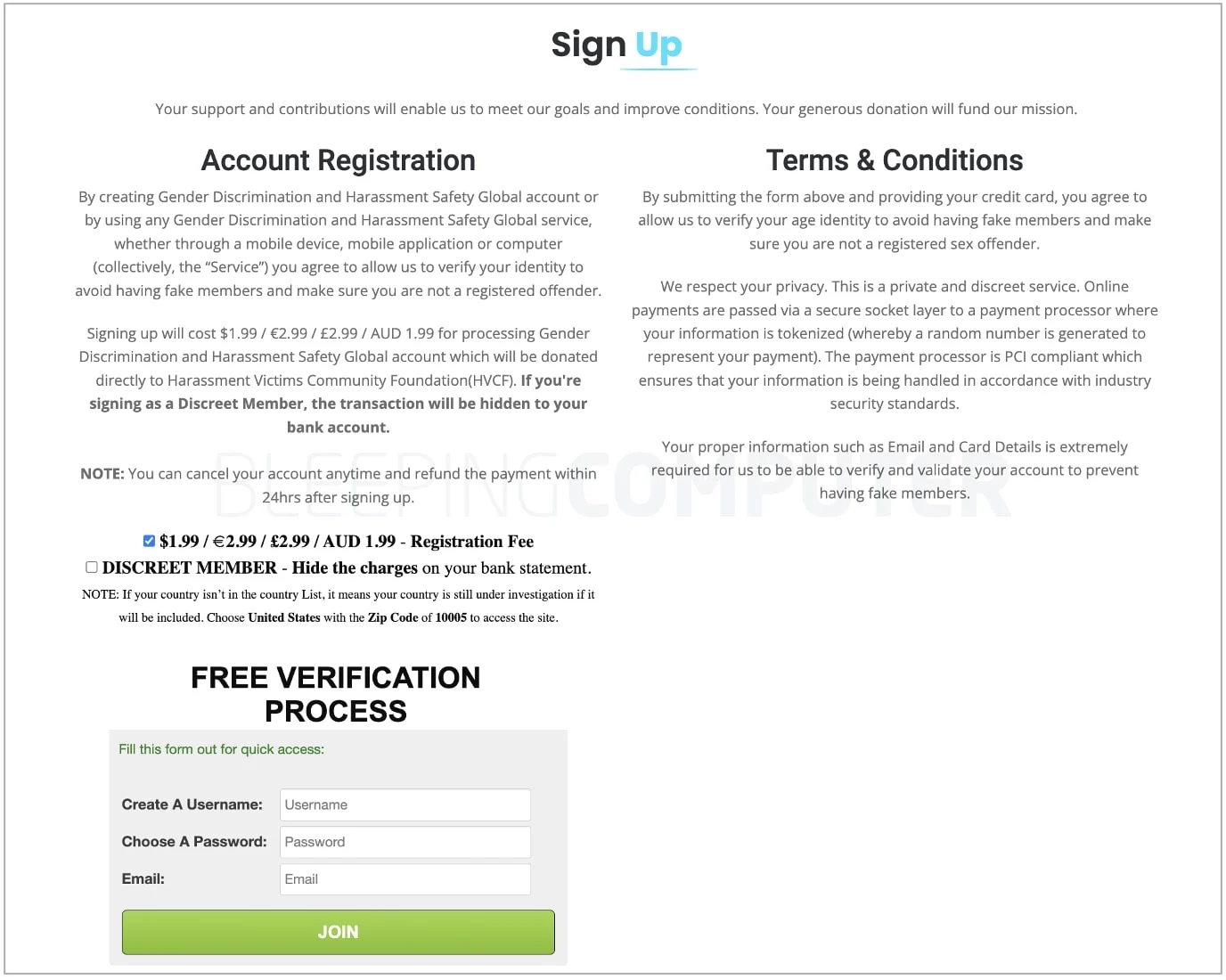

2. Якобы для того, чтобы убедиться, что потенциальная пассия также не является абьюзером, «жертва насилия» просит зайти на сайт GDAH (Gender Discrimination and Harassment Safety Global) и подтвердить свои данные.

3. Сайт представляет собой лендинговую страницу с кнопками «Регистрация» и «Вход». В процессе регистрации страница запрашивает данные банковской карты и просит заплатить 1,99 доллара США за регистрацию.

4. Сайт декларирует, что на нем можно ввести имя интересующего человека, и сервис проверит его наличие в известных официальных базах данных насильников. Так это или нет, неизвестно, поскольку, прежде чем воспользоваться сервисом, нужно заплатить за регистрацию.

Эта мошенническая криптовалютная платформа заявляет, что принадлежит Илону Маску, который якобы создал сайт, где каждый может получать до 30% прибыли от своих криптовалютных депозитов.

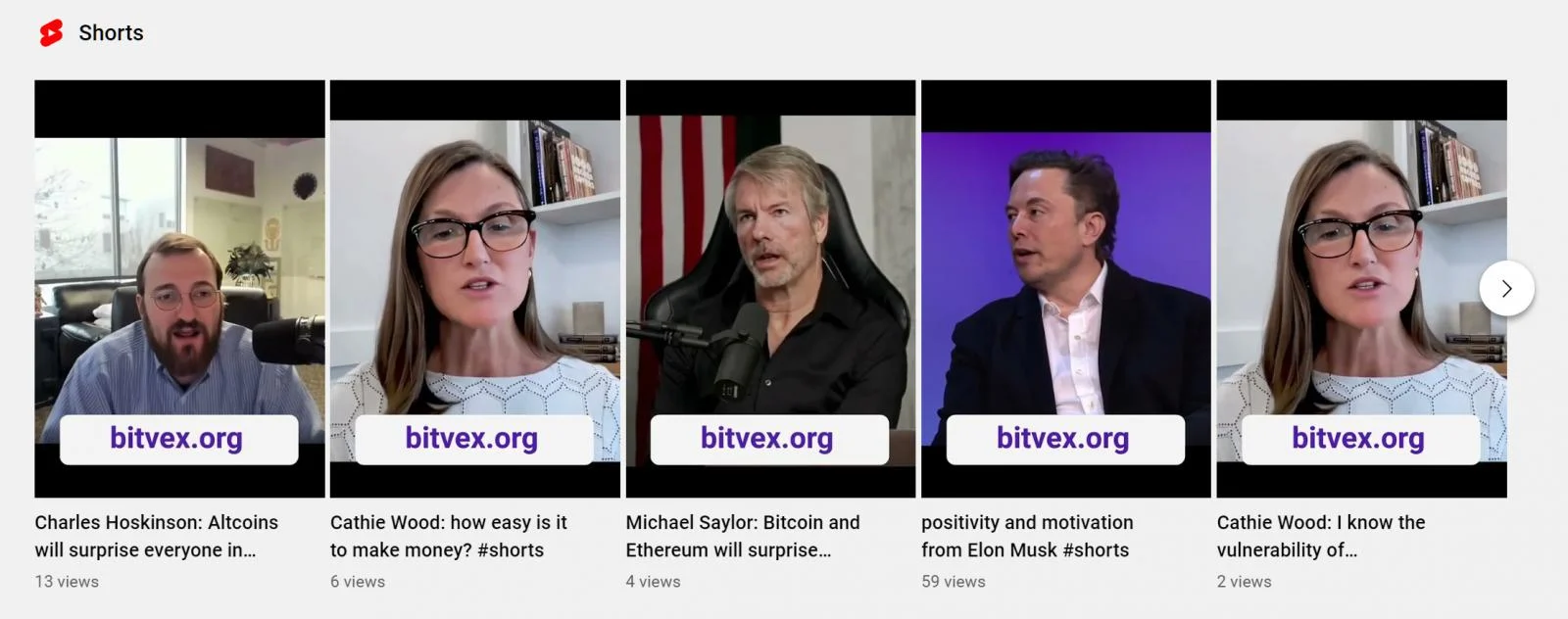

Кампания по раскрутке BitVex началась ранее в этом месяце: злоумышленники создавали новые или взламывали существующие аккаунты на YouTube и размещали поддельные видео с Илоном Маском, Кэти Вуд, Брэдом Гарлингхаусом, Майклом Сэйлором и Чарльзом Хоскинсоном. Журналисты говорят, что десятки YouTube-каналов были взломаны для продвижения этой аферы.

В таких роликах знаменитости якобы дают интервью и рассказывают про BitVex, но на самом деле эти видео модифицированы. Это дипфейки, где голос человека подделан и наложен на видеоряд, взятый из других источников.

Видео: Фальшивый Маск рекламирует мошеннический сайт и говорит, что вложил в платформу 50 млн долларов.

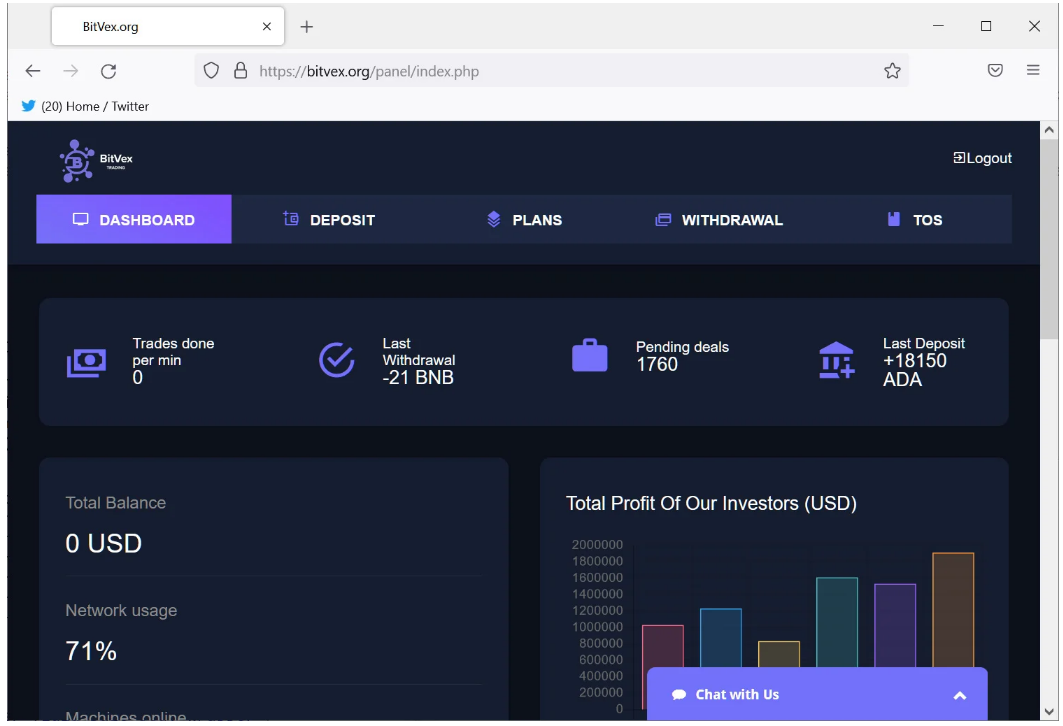

Посетителям предлагают зарегистрировать на BitVex (bitvex[.]org или bitvex[.]net) учетную запись для доступа к платформе. После входа в систему на сайте отобразится панель инструментов, где можно вносить на счет различные криптовалюты, выбрать инвестиционный план или вывести средства.

На панели инструментов будут отображаться недавние снятия различных криптовалют, чтобы сайт выглядел законным, как показано ниже. На самом деле эти цифры генерируются с помощью JavaScript, случайным образом выбирая сумму и одну из пяти криптовалют (Cardano, Ethereum, Bitcoin, Ripple или Binance Coin). При каждом обновлении страницы такие «выводы» будут разными.

Обнаружена новая вредоносная кампания на основе PDF-файлов с необычной цепочкой заражения.

Схема кампании

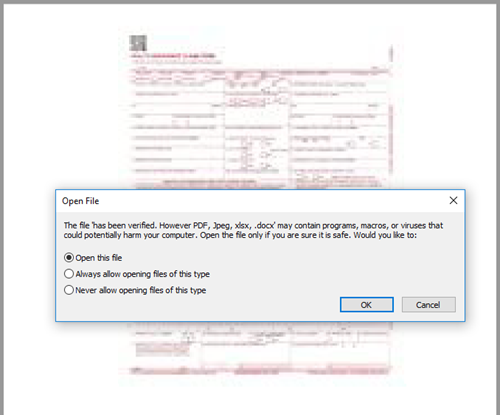

1. Мошенники рассылали письма с обещанием оплаты получателю. Письма содержали PDF-файл «Счет-фактура».

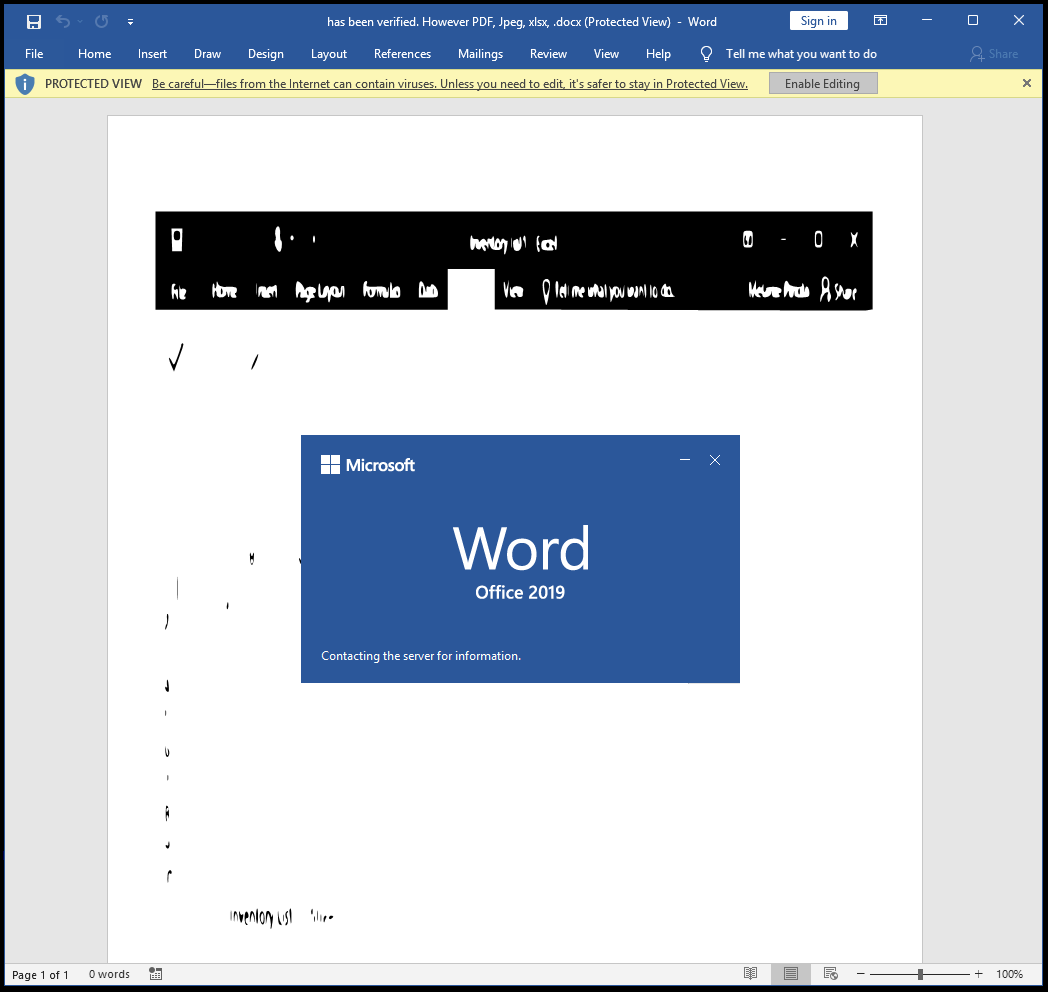

2. При открытии PDF-файла Adobe Reader предлагал пользователю открыть содержащийся внутри DOCX-файл, что уже необычно и может запутать жертву. Преступники назвали вложенный документ «проверенным», поэтому в окне «Открыть файл» говорится: «Файл был проверен». Это сообщение может заставить получателя поверить в подлинность и безопасность файла.

3. Если пользователь откроет DOCX в Microsoft Word и разрешит макросы, с удаленного ресурса загрузится и откроется RTF-файл.

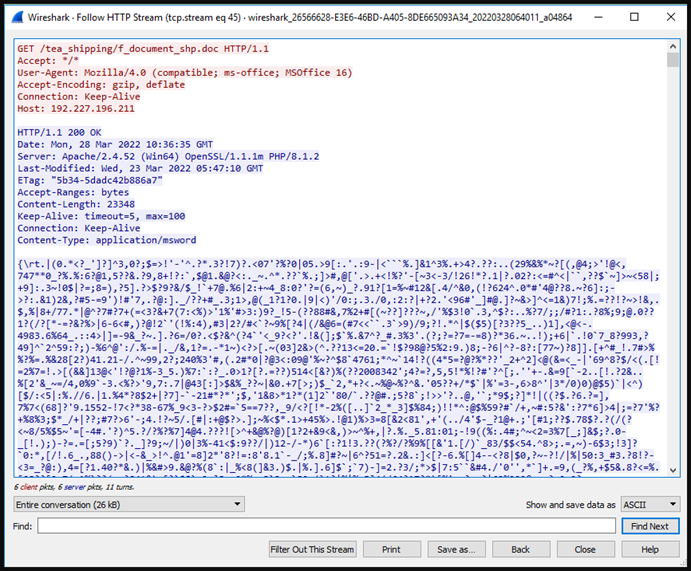

4. RTF-документ называется «f_document_shp.doc» и содержит искаженные OLE-объекты, которые не поддаются анализу. По словам экспертов, кампания пытается использовать старую уязвимость Microsoft Equation Editor (CVE-2017-11882) для запуска произвольного кода.

5. Шеллкод в RTF с помощью этой уязвимости загружает и запускает Snake Keylogger, модульный инструмент для кражи личных данных с высокой устойчивостью и уклонением от защиты.

Атаки и уязвимости

Уязвимости, набравшие от 5,9 до 8,1 балла по шкале CVSS, были обнаружены в феврале 2022 года и объединены под общим названием «XMPP Stanza Smuggling»:

- CVE-2022-22784 (CVSS: 8,1) — некорректный парсинг XML в клиенте Zoom для конференций;

- CVE-2022-22785 (CVSS: 5,9) — некорректное ограничение cookie сессий в клиенте Zoom для конференций;

- CVE-2022-22786 (CVSS: 7,5) — даунгрейд пакета обновлений в Windows-клиенте Zoom для конференций;

- CVE-2022-22787 (CVSS: 5,9) — недостаточная проверка имени хоста во время переключения сервера в клиенте Zoom для конференций.

Использование этих проблем позволяло вынудить уязвимый клиент замаскировать пользователя Zoom, подключиться к вредоносному серверу и даже загрузить вредоносное обновление, что в итоге позволяло выполнить произвольный код.

Расширение Screencastify для Chrome, предназначенное для захвата и обмена видео с сайтов, содержит уязвимость межсайтового скриптинга (XSS), позволяющую произвольным сайтам заставлять пользователей непреднамеренно включать свои камеры.

Расширение предоставляет screencastify.com достаточно привилегий для записи видео через web-камеру пользователя и получения результата. Никакого взаимодействия с пользователем не требуется, а видимые индикаторы происходящего практически отсутствуют. Можно даже скрыть свои следы. Для этого достаточно удалить видео с Google Диска и использовать другое сообщение для закрытия вкладки с расширением после завершения записи.

Такой вид атаки называется кликджекингом и использует невидимую оверлейную страницу или HTML-элемент, отображаемый поверх видимой страницы. Кликнув на легитимную страницу, пользователи на самом деле нажимали на контролируемый злоумышленниками невидимый элемент.

Уязвимость обнаружена в конечной точке « http://www.paypal[.]com/agreements/approve" ;, которая предназначена для соглашений о списании средств без распоряжения владельца. Конечная точка должна принимать только billingAgreementToken, но оказалось, что ей можно передавать токены другого типа и с помощью этого красть деньги со PayPal-счета жертвы. Таким образом, злоумышленник может загрузить чувствительную к атаке конечную точку paypal.com в Iframe, а когда жертва кликнет на любое место на странице, деньги будут отправлены на счет злоумышленника.

Уязвимость также может быть использована для пополнения баланса или оплаты подписки на сервисы, принимающие платежи PayPal.

Инциденты

General Motors сообщила, что в прошлом месяце стала жертвой хакерской атаки типа credential stuffing.

В результате была раскрыта информация о некоторых клиентах. Кроме того, хакеры сумели обменять чужие бонусные баллы на подарочные карты.

Злоумышленники предположительно получили доступ к следующей информации автовладельцев:

- имени и фамилии;

- адресу электронной почты;

- почтовому адресу;

- имени пользователя и номеру телефона для зарегистрированных членов семьи, связанных с аккаунтом;

- последнюю известную и сохраненную информацию о местоположениях;

- данным о пакете подписки OnStar (если активно);

- аватарам и фотографиям членов семьи (если загружены);

- изображению профиля;

- информации о поиске и местах назначения.

Также хакеры могли узнать историю пробега автомобиля, историю его обслуживания, информацию об экстренных контактах, настройки точки доступа Wi-Fi (включая пароли) и многое другое. В компании подчеркивают, что учетные записи, к счастью, не содержат дату рождения, номер социального страхования, номер водительского удостоверения, информацию о банковской карте или счете.

Beeple знаменит тем, что в 2021 году продал через аукционный дом Christie’s NFT-произведение «Everydays: The First 5000 Days» по рекордной цене 69,3 млн долларов США.

Пока учетная запись Beeple находилась под контролем злоумышленников, хакеры объявили о внеплановом минтинге для коллекции в сотрудничестве с домом моды Louis Vuitton, а также о «дополнительном» арте, который Beeple якобы не публиковал ранее.

В итоге мошенники успели собрать около 270 000 долларов США в ETH и похитили 45 NFT на сумму около 165 000 долларов США.