Антифишинг-дайджест № 273 с 13 по 19 мая 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

В качестве наживки мошенники используют прекращение работы в России системы бесконтактных платежей Apple Pay и сложности с оплатой в сервисах Apple Store и iTunes.

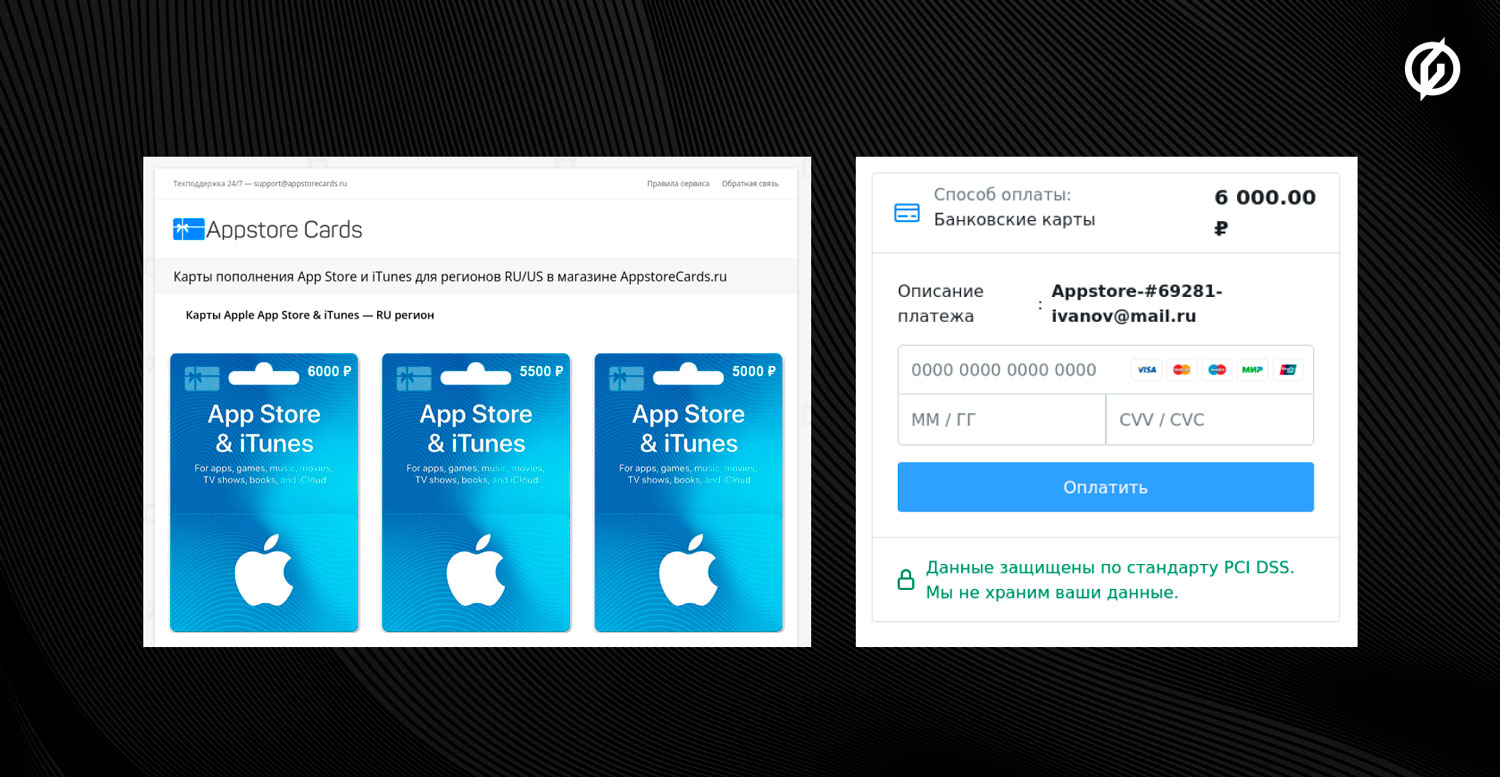

Например, в одной из схем они предлагают пользователям пополнить счет в Apple Store и iTunes с помощью специальных виртуальных карт на суммы в 1000 рублей, 2500 рублей, 5 000 рублей, 5 500 рублей и 6 000 рублей.

Владельцы этого «сервиса» уверяют, что карты App Store & iTunes Gift Card дают возможность пополнить счет аккаунта и приобрести «любой виртуальный контент в абсолютно всех цифровых магазинах Apple в России»: приложения и игры в App Store, музыку и фильмы в iTunes Store, книги в iBook Store. Якобы для совершения покупки кода необходимо ввести лишь электронную почту, а при оплате — данные банковской карты. Однако, поскольку форма оплаты является фишинговой, все данные и деньги попадут в карман злоумышленников.

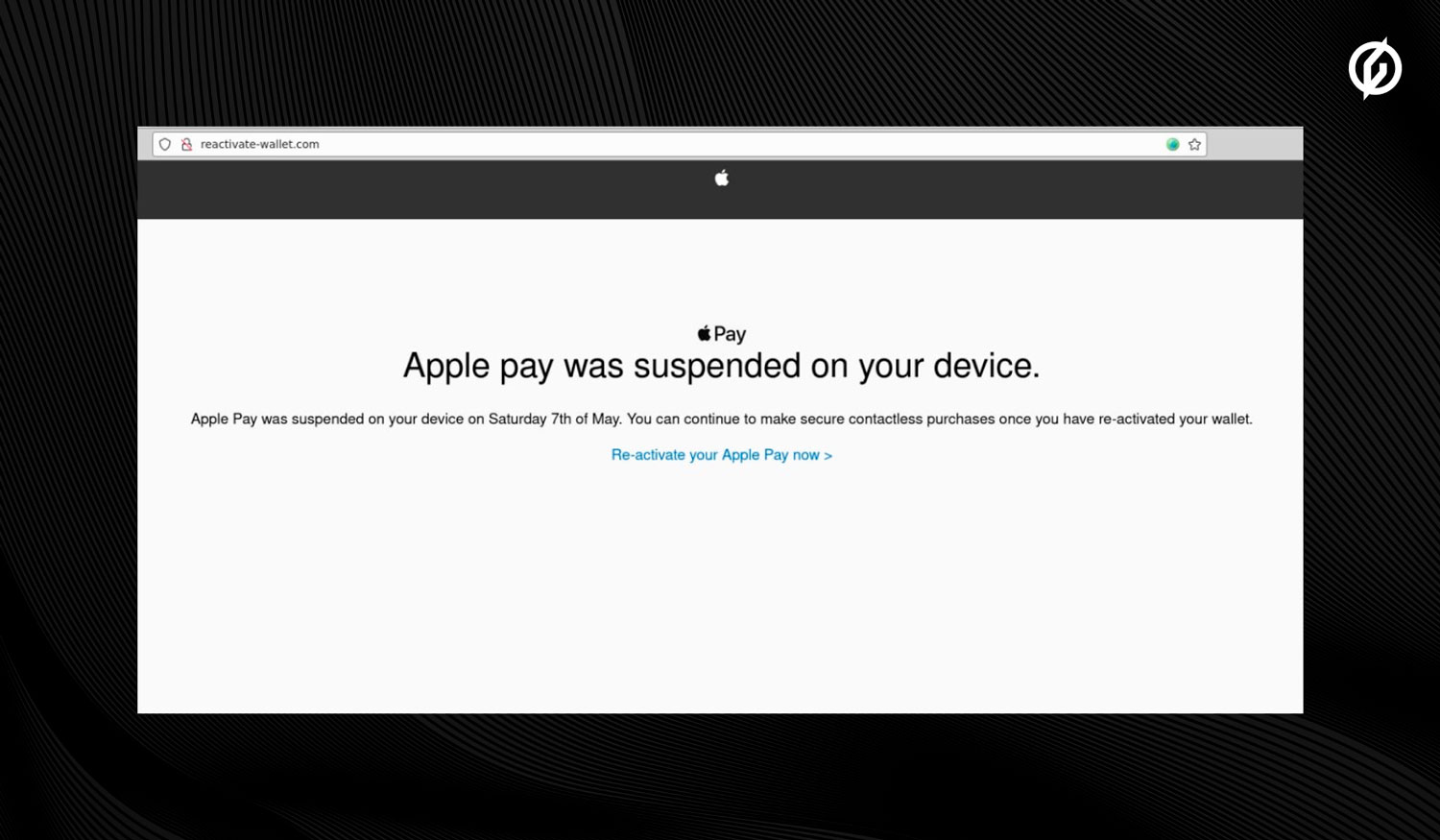

В другом случае мошенники предлагают владельцам iPhone вернуть возможность расплачиваться за товары и услуги с помощью Apple Pay. Для этого жертве отправляют фишинговую ссылку на «сервис iCloud» и, если пользователь ввел на фальшивом ресурсе данные Apple ID, преступники могут получить доступ к iCloud, App Store, Apple Music, iMessage, FaceTime.

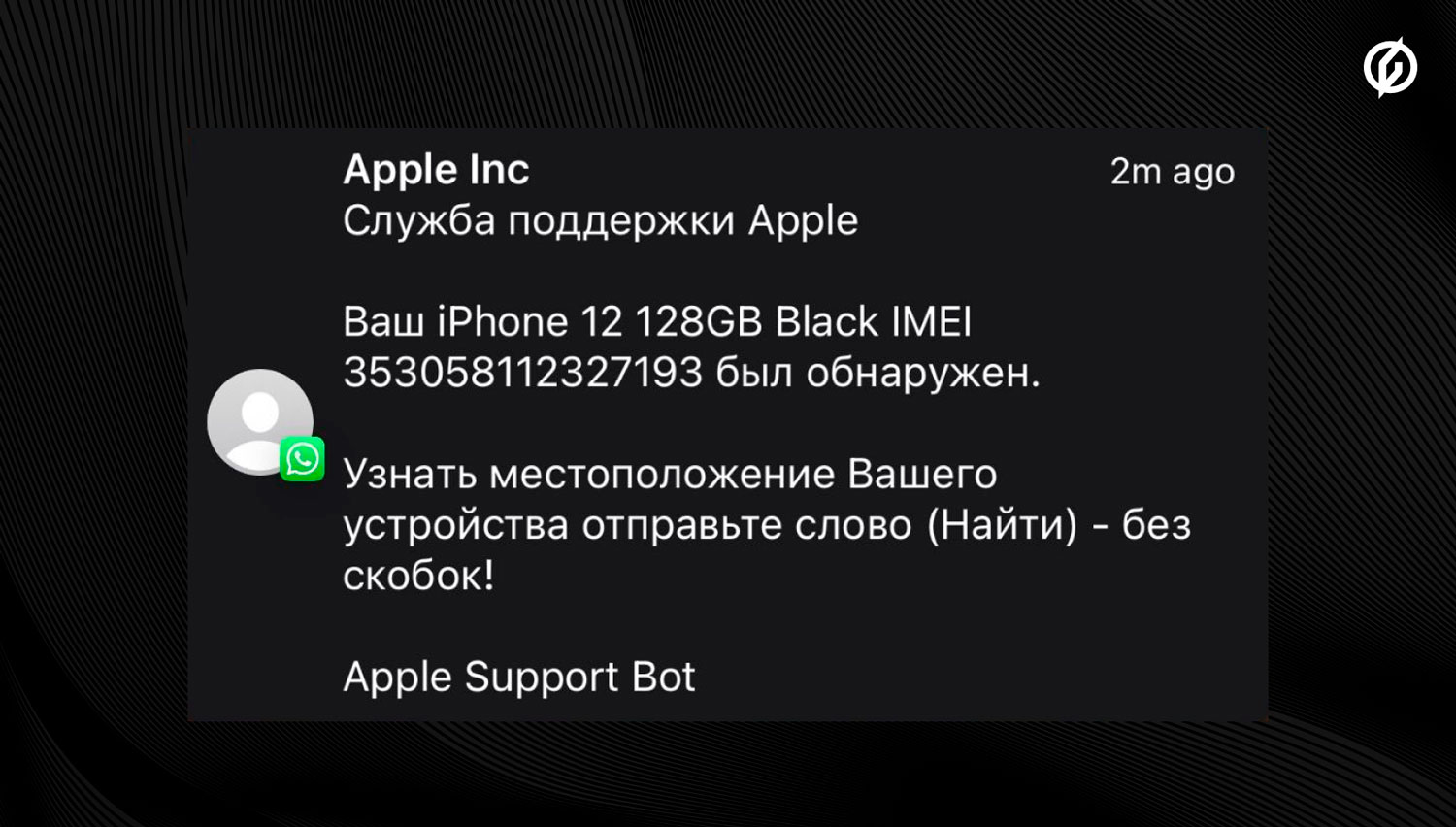

Третья схема ориентирована на людей, по какой-либо причине лишившихся «яблочного смартфона». Мошенники отправляют им SMS или сообщения в мессенджере от имени «техподдержки Apple Inc» или «сервиса iCloud». Как правило, в таком сообщении говорится, что iPhone был включен и «локатор» обнаружил его местонахождение.

Ссылка ведет на фишинговый ресурс, замаскированный под официальное приложение Find My iPhone, которое позволяет найти местоположение пропавшего телефона или удаленно стереть всю важную информацию. Хотя сообщение выглядит правдоподобно, URL-адрес не соответствует сайту компании: icloud.com и фейковый icioud.com.

Для просмотра данных о геолокации владельцу украденного смартфона якобы необходимо ввести идентификатор Apple ID, а если он это сделает, злоумышленники получат доступ к облачным сервисам Apple, в том числе к фото, документам, сообщениям жертвы.

Если жертва не реагирует на SMS-сообщения, с ней попробуют связаться через мессенджеры, от имени бота техподдержки Apple и также пытаются обманом выманить код для разблокировки устройства.

За два года эксперты CERT-GIB обнаружили в зоне RU 5283 фишинговых доменов, нацеленных на российских пользователей, а всего в мире — не менее 176 000 потенциально вредоносных доменов.

Мобильная безопасность

Разработано вредоносное ПО для iPhone, которое может работать даже на выключенном устройстве.

В смартфонах Apple применяются технологии Bluetooth, NFC и Ultra Wide Band (UWB), которые позволяют устройству обмениваться данными даже в выключенном состоянии и вне операционной системы с использованием режима низкого энергопотребления (low-power mode, LPM).

В частности, работа UWB позволяет владельцам смартфонов определять местоположение потерянных или украденных iPhone.

Потенциальный злоумышленник может модифицировать прошивку устройства и использовать LPM для запуска вредоносного ПО.

Атаки и уязвимости

BLE используется во многих продуктах, от электроники (ноутбуки, мобильные телефоны, умные замки, системы контроля доступа), до автомобилей, включая Tesla Model 3 и Model Y.

Такой тип атак подразумевает, что злоумышленник может перехватывать и манипулировать связью между двумя сторонами, например, между брелоком для авто и самим транспортным средством.

Продукты, которые полагаются на BLE для аутентификации на основе близости, защищены от известных методов relay-атак благодаря проверкам точного количества задержек (latency), а также шифрованию на уровне канала. Новый инструмент для атак работает на канальном уровне с задержкой 8 мс, что находится в пределах допустимого диапазона 30 мс для ответа GATT (Generic ATTtribute Profile).

Для запуска подобной атаки требуется около 10 секунд, и ее можно повторять бесконечно. Так как Tesla Model 3 и Model Y используют систему входа на основе BLE, предложенный экспертами метод может использоваться для разблокировки и запуска этих автомобилей.

Исследователи рассказывают, что они протестировали свой метод на Tesla Model 3 2020 года с использованием iPhone 13 mini и приложением Tesla версии 4.6.1-891. Атака показала успешную разблокировку и управление автомобилем, когда iPhone находился за пределами зоны действия BLE. Так, в ходе эксперимента удалось связать автомобиль с iPhone через два ретранслятора, один из которых находился в семи метрах от телефона, а другой — в трех метрах от автомобиля. Общее расстояние между телефоном и автомобилем составило 25 метров.

Исследователи уведомили о результатах своих изысканий инженеров Tesla, но им ответили, что «relay-атаки являются известным недостатком систем пассивного входа».

Инциденты

Americanas потеряла 923 млн бразильских долларов (183 млн долларов США) из-за двух кибератак19-20 февраля, заморозивших ее коммерческие операции. Физические магазины продолжали работать, а логистическое подразделение доставляло заказы, сделанные после инцидентов.

Операции начали постепенно возобновляться с 23 февраля, а уже 24 восстановились полностью. По словам компании, никакого другого ущерба, помимо остановки online-сервисов, зафиксировано не было.

Conti терроризирует Коста-Рику с апреля 2022 года, атакуя министерства, фонды, институты и электроэнергетические компании . В мае ситуация стала критической, и правительство страны ввело чрезвычайное положение.

Изначально за ключ для восстановления зашифрованных файлов хакеры требовали 10 млн долларов США. Однако на прошлых выходных они опубликовали на своем сайте утечек два сообщения, увеличив сумму выкупа, которую должна заплатить Коста-Рика, до 20 млн долларов США и пригрозив свергнуть правительство нового президента Родриго Чавеса.

К настоящему времени из 670 ГБ похищенных у страны данных Conti уже опубликовала 97%.

С момента начала кибератак прошло уже более трех недель, но Коста-Рика все еще не может оправиться, в основном из-за ущерба, причиненного системам Министерства финансов. На прошлой неделе правительству пришлось уведомить своих граждан о необходимости подсчитывать налоги вручную и платить лично в местных банках, поскольку цифровая система вышла из строя.

Взломанные системы были отключены 14 марта 2022 года после обнаружения инцидента. В ходе расследования было установлено, что неизвестные получили доступ к ИТ-системам Parker Hannifin в период с 11 по 14 марта. 12 мая компания начала уведомлять потенциальных жертв утечки, среди которых нынешние и бывшие сотрудники, их родственники и члены групповых планов медицинского обслуживания Parker.

Parker Hannifin заявила, что утечка данных включает в себя имена людей в сочетании с одним или несколькими номерами социального страхования, даты рождения, домашние адреса, а также номера водительских прав, паспортов США, банковских счетов и маршрутные номера, учетные данные для входа в Интернет и идентификационные номера членов плана медицинского страхования.

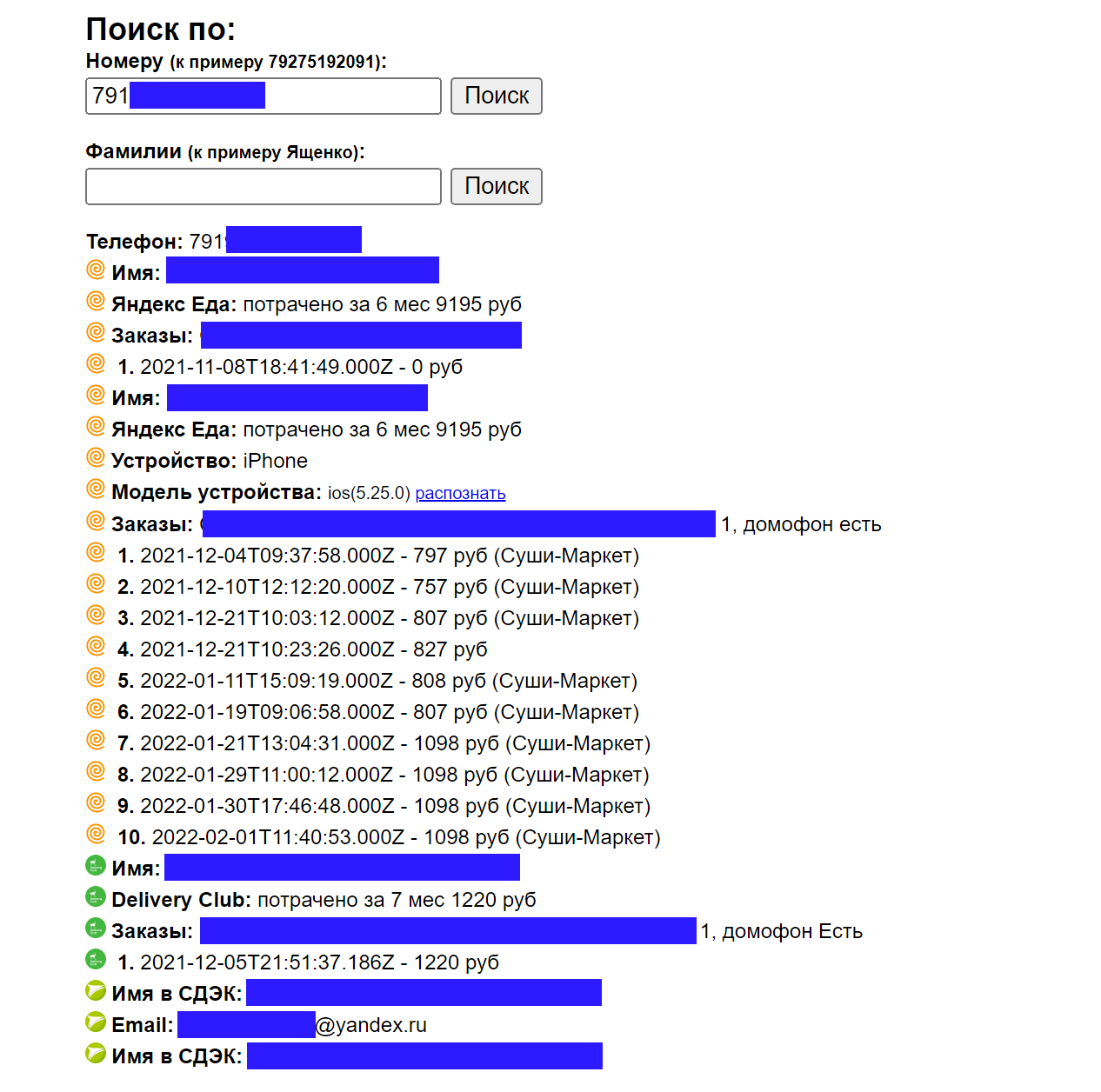

Среди информации, которую предоставляет сайт — адреса, номера телефонов, VIN-номера автомобилей, суммы заказов и другие данные пользователей сервисов.

После обновления на сайте появились списки публичных людей и объединенная информация по ним. Forbes отмечает, что в эти списки попали номера телефонов и адреса Ксении Собчак, Петра Дерипаски (сына бизнесмена Олега Дерипаски) и еще около 30 человек.