Антифишинг-дайджест № 272 с 6 по 12 мая 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Как сообщают эксперты Proofpoint, троян написан на языке программирования Go, скомпилирован для 64-битных систем и использует несколько процедур шифрования для обхода сетевого анализа. Он может записывать нажатия клавиш, запускать произвольные команды, делать скриншоты и передавать данные на удаленный управляющий сервер.

Схема кампании

1. Nerbian распространяется с 26 апреля 2022 года через фишинговую рассылку якобы от Всемирной организации здравоохранения.

2. В письма вложен упакованный в RAR-архив документ MS Word с описанием мер безопасности во время пандемии COVID-19. После распаковки и открытия документа он предлагает разрешить выполнение макросов, чтобы просмотреть содержимое.

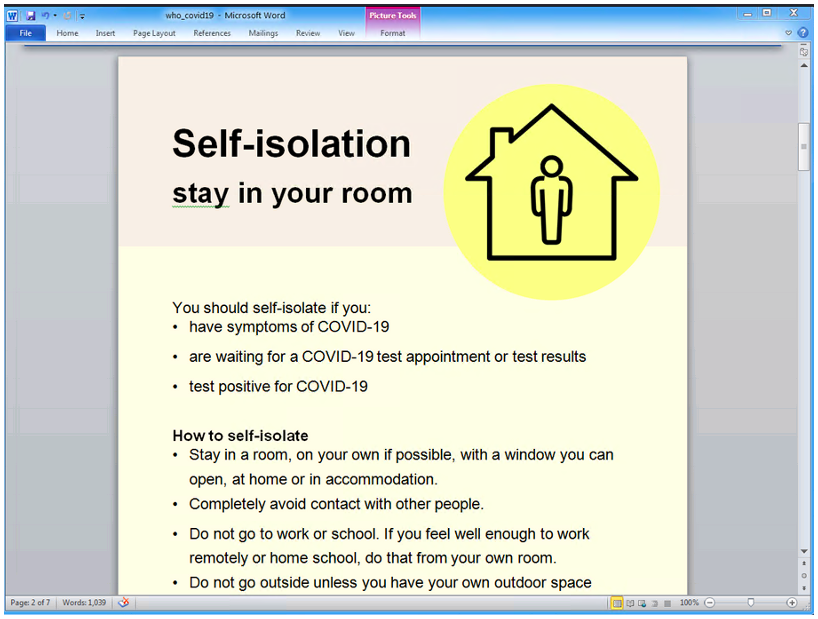

3. Если пользователь разрешает макросы, ему демонстрируются правила самоизоляции, а в фоновом режиме загружается полезная нагрузка — 64-битный исполняемый файл UpdateUAV.exe размером 3,5 МБ.

4. Получив управление, UpdateUAV загружает MoUsoCore.exe — исполняемый файл RAT, добавляет его в автозапуск и запускает.

Схема кампании

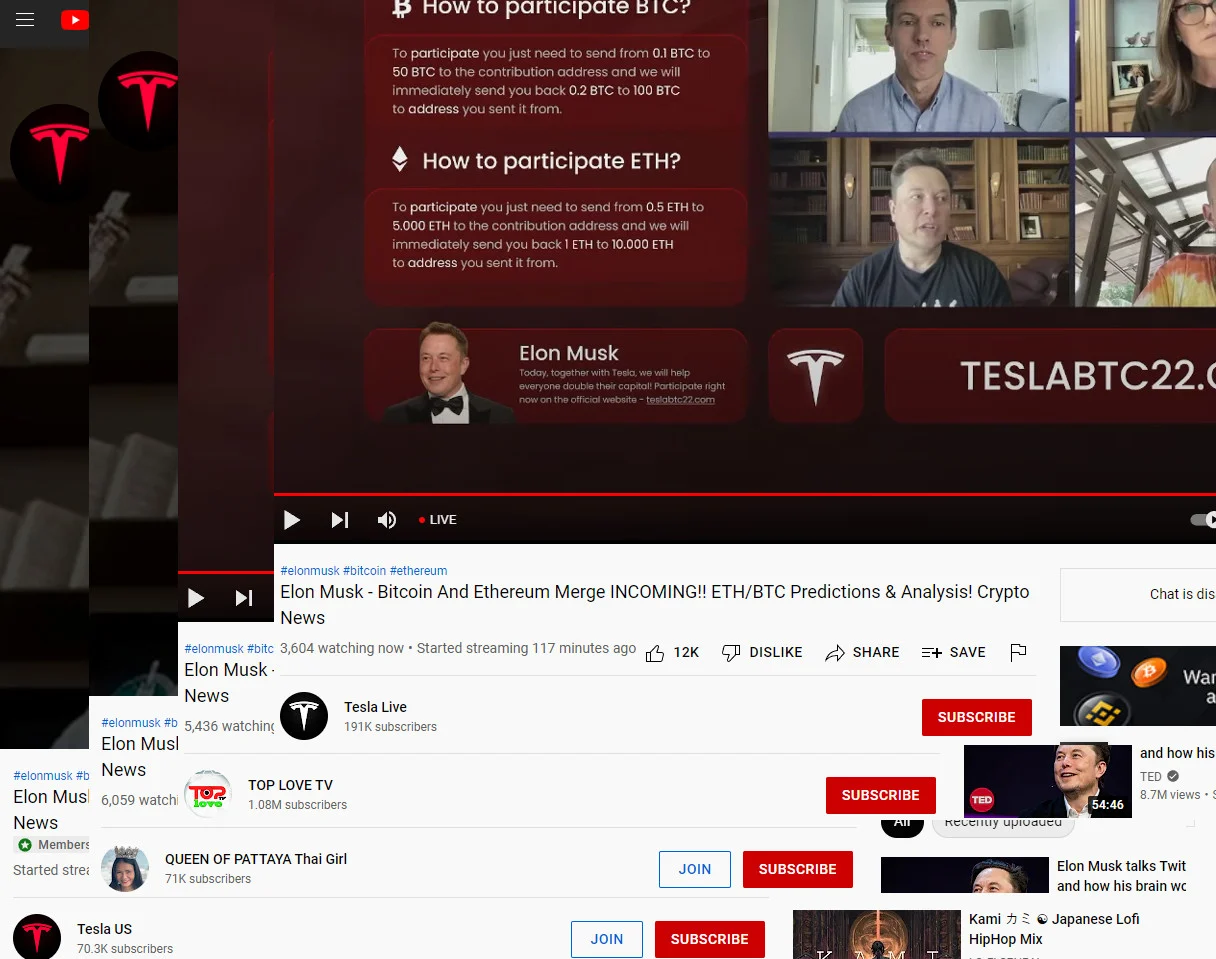

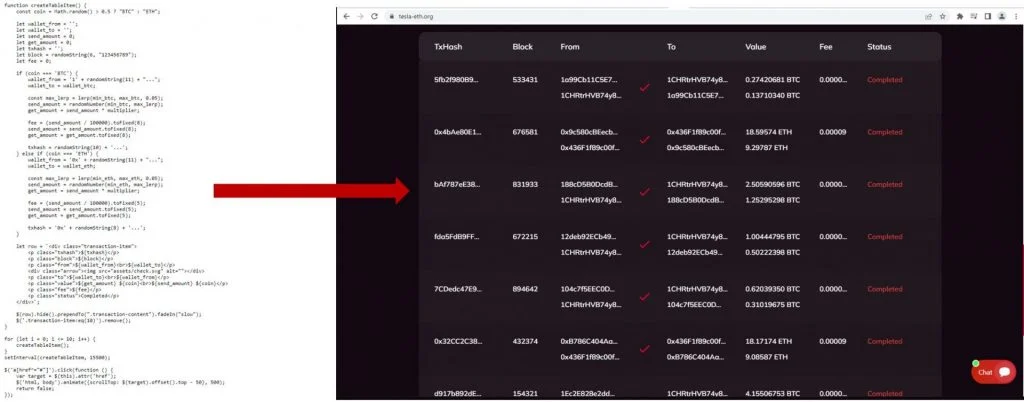

1. Злоумышленники используют запись трансляцию выступлений Илона Маска, Джека Дорси и Кэти Вуд на конференции The ₿ Word. Ссылки на мошеннические сайты вмонтированы заставками в исходное видео конференции.

2. Видеоролики опубликованы на нескольких YouTube-каналах.

3. Ссылки в видео ведут на сайты, где жертв убеждают, что другие уже перевели криптовалюту и удвоили свои «инвестиции».

4. В качестве доказательств мошенники публикуют поддельные таблицы с недавними транзакциями, создаваемые с помощью JavaScript-кода, который генерирует списки произвольных криптовалютных кошельков и переведенных сумм.

Согласно отчету McAfee, совокупная сумма в кошельках, опубликованных на мошеннических сайтах, по состоянию на 5 мая составляла 280 тыс. долларов США в биткоинах, а уже на следующий день она достигла 1,3 млн долларов США. Наибольшая сумма в одном кошельке превышала 90 тыс. долларов США. Всего на этот кошелек деньги были переведены 13 раз.

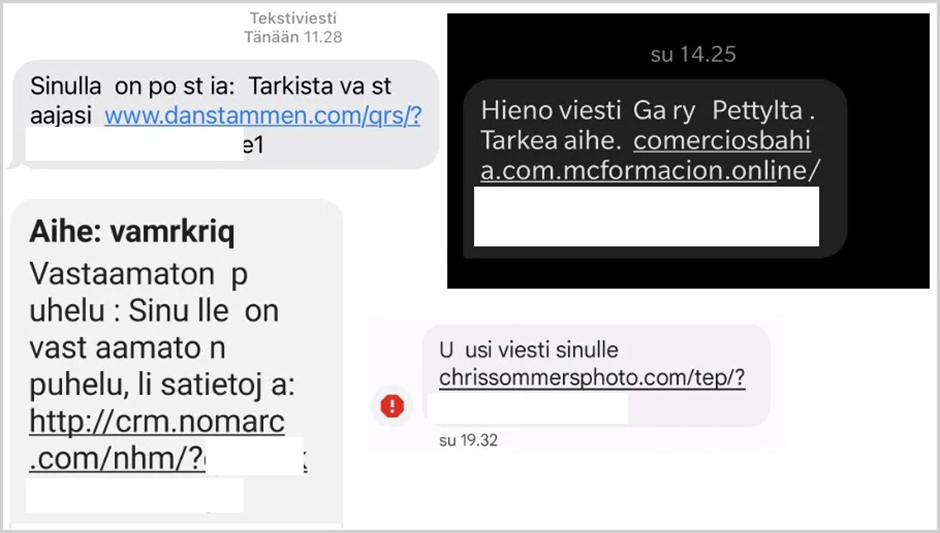

Вредоносная кампания в Финляндии использует SMS и MMS для распространения вредоносного ПО FluBot.

Вредоносное ПО крадет учетные данные финансовых счетов своих жертв, накладывая фишинговые страницы поверх законных банковских и криптовалютных приложений. FluBot может получать доступ к SMS, совершать телефонные звонки и отслеживать входящие уведомления, похищая временные коды аутентификации, необходимые для входа в систему.

Схема кампании

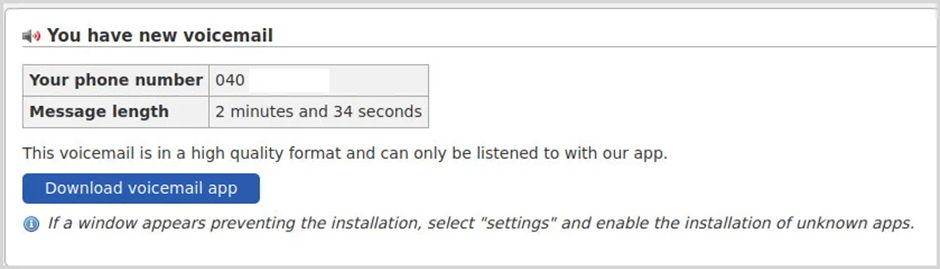

1. Операторы FluBot используют SMS-сообщения, содержащие ссылки на голосовую почту, уведомления о пропущенных звонках или фальшивые предупреждения о денежном переводе.

2. Ссылки в этих сообщениях ведут на сайт с APK-файлом FluBot, который жертвам предлагается скачать и установить, чтобы узнать больше о пропущенных звонках, денежном переводе или прослушать голосовое сообщение

3. Приложение просит Android-пользователя предоставить опасные разрешения: доступ к SMS, управление телефонными звонками и чтение контактов.

4. Злоумышленники используют список контактов для второй волны SMS-рассылки с зараженных устройств. Поскольку сообщения приходят с номеров друзей и знакомых, другие пользователи с большей вероятностью откроют их и заразят свои устройства.

5. Если вредоносное SMS получает пользователь iPhone, мошенники перенаправляя жертву на фальшивые премиум-подписки и другие сомнительные предложения.

Инциденты

Частный университет Линкольн закрывается из-за атаки вымогательского ПО после 157 лет работы.

В последние годы колледж страдал от сокращения финансирования и значительного уменьшения количества поступающих из-за Covid-19.

В декабре 2021 года кибератака вымогателя сорвала приемные мероприятия и затруднила доступ ко всем институциональным данным. Атака злоумышленников создала неясную картину прогнозов поступления на осень 2022 года. Все системы, необходимые для набора студентов, удержания и сбора средств, стали неработоспособны. Заносить в систему заявки поступающих и набирать новых студентов стало невозможно. Атака вывела из строя приемную комиссию на полтора месяца.

Студенты университета пытались спасти учебное заведение, запустив сбор средств на GoFundMe, но из необходимых 20 миллионов долларов США им удалось собрать только 19 пожертвований на общую сумму 1 252 долларов США.

Доступ к соответствующим сайтам был восстановлен через несколько часов. Спикер Сената Элизабетта Казеллати заявила, что атака на «внешнюю сеть» верхней палаты парламента не нанесла никакого необратимого ущерба, но отметила, что «это серьезные инциденты, которые нельзя недооценивать».

Российский видеохостинг RuTube пострадал от кибератаки хакеров Anonymous.

Преступники заявили в Twitter 9 мая, что это они взломали сервис и нанесли серьезный ущерб платформе: якобы в ходе атаки пострадали или были уничтожены 75% баз и инфраструктуры основной версии сайта и 90% бэкапов и кластеров для восстановления БД.

Некоторые издания поспешили заявить, что «был полностью удален код сайта, а видеосервис теперь вообще не подлежит восстановлению».

Представители RuTube опровергли эти заявления, заверив, что исходный код не утерян:

«Информация относительно утери исходного кода сайта не соответствует действительности. Мы и правда столкнулись с самой сильной кибератакой за всю историю существования RUTUBE.

Важно понимать, что видеохостинг — это петабайты данных архивов и сотни серверов. Восстановление потребует больше времени, чем изначально предполагали инженеры. Однако мрачные прогнозы не имеют ничего общего с настоящим положением дел: исходный код доступен, библиотека цела. Сейчас идет процесс по восстановлению сегментов файловой системы удаленных сред и баз на части серверов».

11 мая 2022 года, видеохостинг заработал. По словам главы RuTube Александра Моисеева, сейчас «на платформе проводится нагрузочное тестирование и дополнительная проверка на уязвимость».

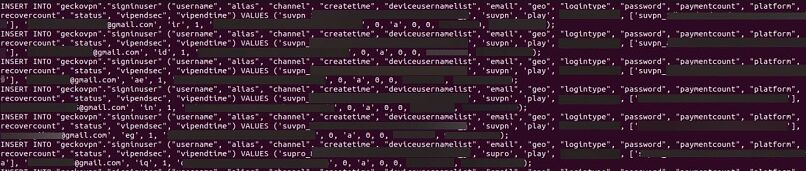

Объём утечки составил 10 ГБ данных. Информация включала в себя:

- Полные имена пользователей;

- Никнеймы пользователей;

- Названия стран пользователей;

- Платежные данные;

- Адреса электронной почты;

- Случайно сгенерированные строки паролей;

- Данные о премиальном статусе и его сроке действия.

Исследование показало, что слитые пароли были случайными и устойчивыми к взлому. Около 99,5% адресов электронной почты принадлежали учетным записям Gmail.

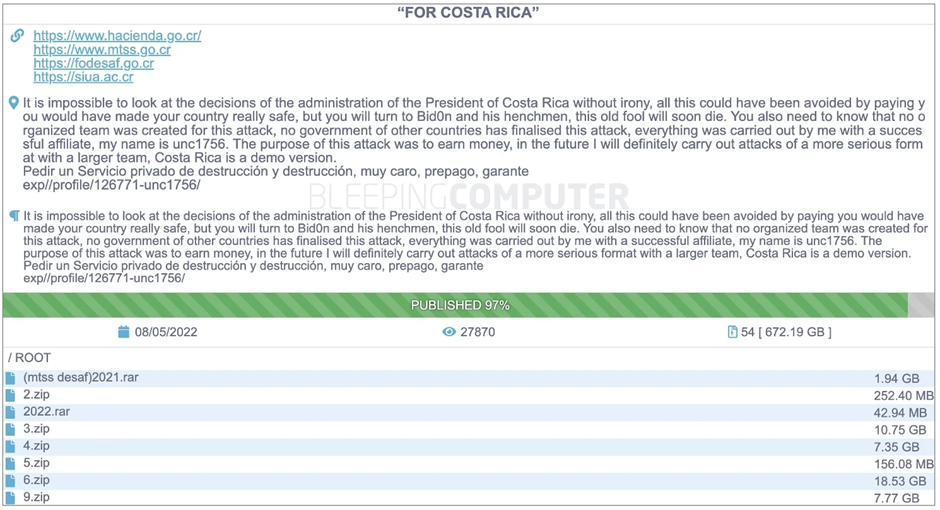

Коста-Рика объявила чрезвычайное положение после атаки вымогательской группировки Conti.

Злоумышленники похитили более 670 Гб данных из государственных учреждений. Первым от атаки пострадало Министерство финансов. Это вызвало опасения, что хакеры завладели данными о налогоплательщиках.

Казначейство Коста-Рики работает без цифровых услуг с 18 апреля, из-за чего предприятиям и гражданам приходится заполнять формы вручную. Ранее Conti потребовала от министерства выкуп в размере 10 миллионов долларов США, который правительство отказалось платить.

Другие правительственные организации Коста-Рики, пострадавшие от атаки:

- Министерство труда и социального обеспечения (MTSS);

- Фонд социального развития и семейных пособий (FODESAF);

- Межвузовский штаб Алахуэлы (SIUA);

- Административный совет электрической службы провинции Картаго (JASEC);

- Министерство науки, инноваций, технологий и телекоммуникаций;

- Национальный метеорологический институт (IMN);

- Радиографическая служба Коста-Рики (Radiographic Costarricense, Racsa);

- Фонд социального обеспечения Коста-Рики (CCSS).

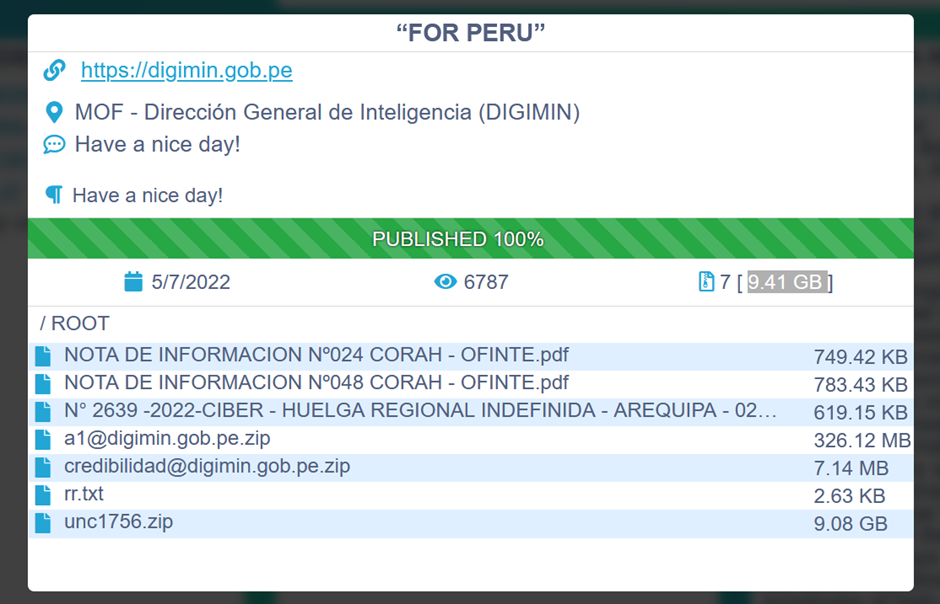

Ещё одной жертвой вымогателей Conti стало Главное управление разведки Перу (DIGIMIN).

Хакеры заявили о краже 9,41 ГБ секретных данных. Агентство отвечает за национальную, военную и полицейскую разведку, а также за контрразведку. На данный момент сайт перуанского DIGIMIN недоступен.

Эфир ряда российских телеканалов 9 мая подвергся хакерской атаке. В описании телеканалов, а также в программе передач появились сообщения провокационного содержания, касающиеся спецоперации на Украине.

Сообщается, что взломаны электронные программные гиды некоторых операторов платного телевидения, возможно, взломан «Сервис-ТВ», передающий EPG операторам платного ТВ.

В МТС подтвердили, что была совершена кибератака. Проблема возникла практически во всех регионах присутствия сотового оператора. Специалист МТС уточнил, что «проблема носит массовый характер», а «география случившегося весьма широка».

Масштабы атаки пока устанавливаются, но уже понятно, что бизнес-операции будут сорваны, и на восстановление сервисов потребуется несколько дней.

О том, какое вымогательское ПО стало причиной инцидента, а также о сумме запрошенного выкупа не сообщается.