Антифишинг-дайджест № 269 с 15 по 21 апреля 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

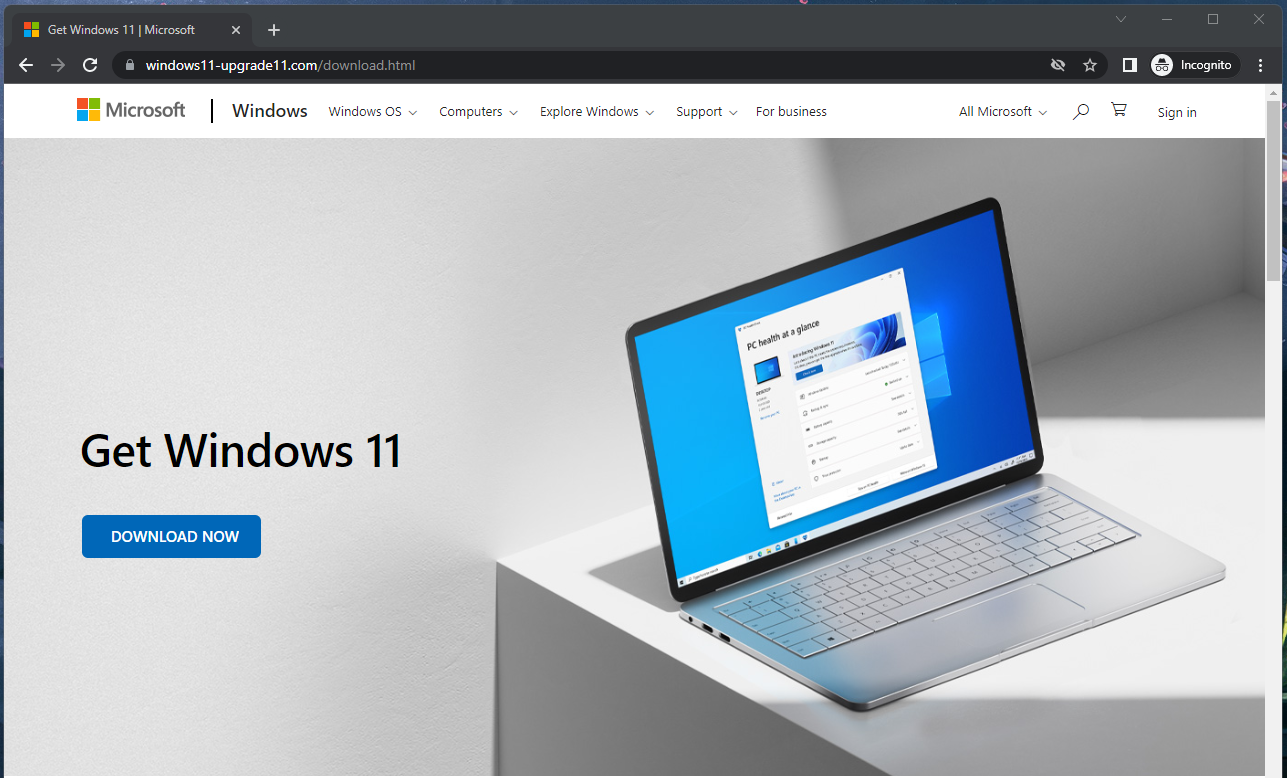

Киберкампании

Для распространения вредоносного ПО используется «отравление» результатов поиска для продвижения в поисковой выдаче сайтов, где якобы можно загрузить Windows 11. На данный момент эти сайты еще работают. В их дизайне используются официальный логотип Microsoft и присутствует кнопка «Загрузить сейчас». Если пользователь нажмёт на кнопку, он получит файл ISO с инфостилером внутри.

Специалисты ИБ-компании CloudSEK назвали вредоносное ПО Inno Stealer, поскольку оно использует установщик Windows Inno Setup. По их словам, код вредоноса не похож на код известных вредоносных программ и пока не был загружен на Virus Total.

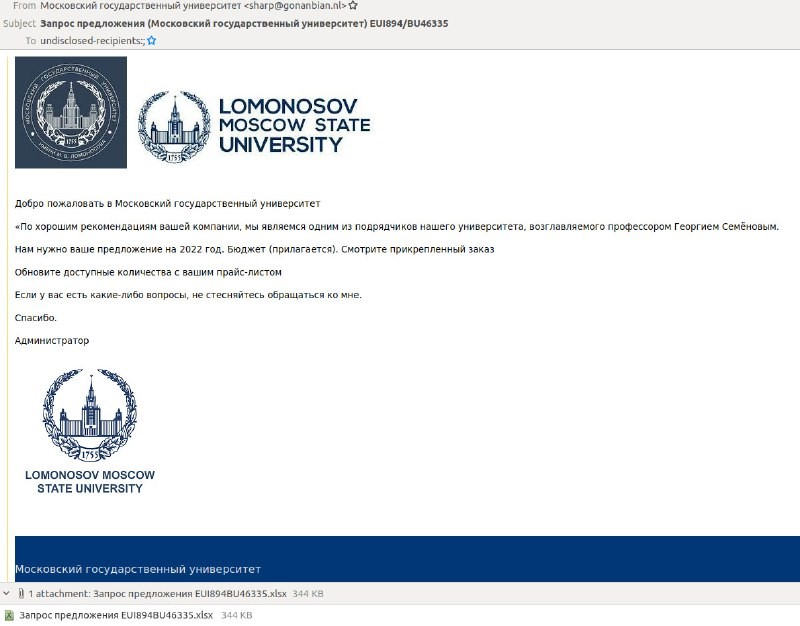

Авторы массированной вредоносной кампании рассылают письма от имени известных ВУЗов.

В частности, мошенники использовали такие имена, как МГУ им. М. В. Ломоносова, Бухарестский университет, Рейнско-Вестфальский технический университет в Ахене, Университет Аристотеля в Салониках, Анкарский университет, Автономный университет штата Нуэво-Леон (Мексика), Католический университет Боливии.

Фальшивки оформлены как деловое предложение, с которым получателю предлагается ознакомиться, открыв прикрепленный архив или офисный документ с макросом. Иногда имя вложения намекает, что там содержится смета по проекту, описание заказа или прайс-лист.

На самом деле в этом файле скрывается вредонос, использующий уязвимость в устаревших версиях программ из набора Microsoft Office. С его помощью злоумышленники смогут загружать на машину жертвы дополнительные файлы, выкачивать конфиденциальные данные (пароли, документы), запускать выполнение команд для развития атаки.

В настоящее время в официальных онлайн-магазинах Play Market, AppGallery и App Store недоступны приложения Сбера, ВТБ, «ФК Открытие», Совкомбанка, Промсвязьбанка (ПСБ), Новикомбанка. В черный список Apple также попал Альфа-банк.

Чтобы решить проблему, банки стали раздавать приложения со своих сайтов, рассылая пользователям СМС с предложением в случае проблем произвести замену. Именно так поступил банк ВТБ, предлагая скачать обновление для Android-приложения со своего сайта.

Ситуацией моментально воспользовались мошенники. Они запустили распространение «заряженных» вредоносной начинкой фальшивок для Android, используя соцсети и Telegram-каналы. В сообщениях, публикуемых от имени поддельных аккаунтов банков, предлагался способ обойти ограничения — нужно было просто скачать прикрепленный файл или пройти с этой целью по ссылке. Иногда аферисты рассылали предложение в СМС от имени пострадавшего банка.

Атаки и уязвимости

Lenovo предупредила о трех уязвимостях в UEFI как минимум на 100 моделях ноутбуков компании.

Проблемы позволяли внедрять вредоносное ПО в прошивку и выполнять произвольный код, причём обнаружить и удалить эти угрозы практически невозможно.

Две уязвимости из трех (CVE-2021-3972 и CVE-2021-3971) связаны с тем, что в актуальные прошивки UEFI попали драйверы, которые должны были использоваться только в процессе производства. Это позволяло злоумышленникам с повышенными привилегиями изменять параметры безопасной загрузки (CVE-2021-3972), либо изменять protection region прошивки (CVE-2021-3971). Хакеры могли использовать эти проблемы для «развертывания и успешного выполнения SPI flash или ESP имплантов».

Третья проблема, CVE-2021-3970 позволяет локальному злоумышленнику выполнить произвольный код с повышенными привилегиями.

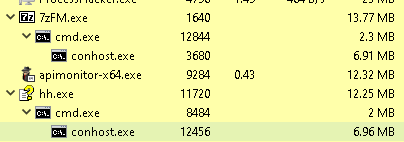

Уязвимость стала результатом сочетания двух проблем: ошибки переполнения буфера и неправильной настройки прав библиотеки 7z.dll. Возможность для их использования открывается при перемещении файла .7z в область c подсказкой, отображаемой при открытии меню Help→Contents.

Если в такой файл вставить команду, она запустится в ходе выполнения 7zFM.exe как дочерний процесс и будет выполнена в режиме администратора.

Уязвимость проявляется только на платформе Windows, поэтому кураторы проекта 7-Zip перекладывают ответственность на Microsoft HTML Help (hh.exe). Обнаруживший проблему эксперт однако считает, что проблема в самом архиваторе, поскольку hh.exe запускает внедренную в архиватор команду.

Инциденты

Британский ритейлер WH Smith сообщил, что из-за кибератаки его дочерняя online-компания Funky Pigeon, специализирующаяся на продаже открыток и сувениров, была вынуждена приостановить свои операции.

Компания заявляет, что платежные и учетные данные клиентов не пострадали, поскольку обрабатываются безопасным образом с помощью сторонних подрядчиков и являются полностью зашифрованными. Системы Funky Pigeon были отключены в качестве меры предосторожности.

В настоящее время специалисты оценивают масштабы кибератаки и выясняют, к каким персональным данным клиентов злоумышленники могли получить доступ.

Характер кибератаки и возможные требования выкупа пока не озвучивались.

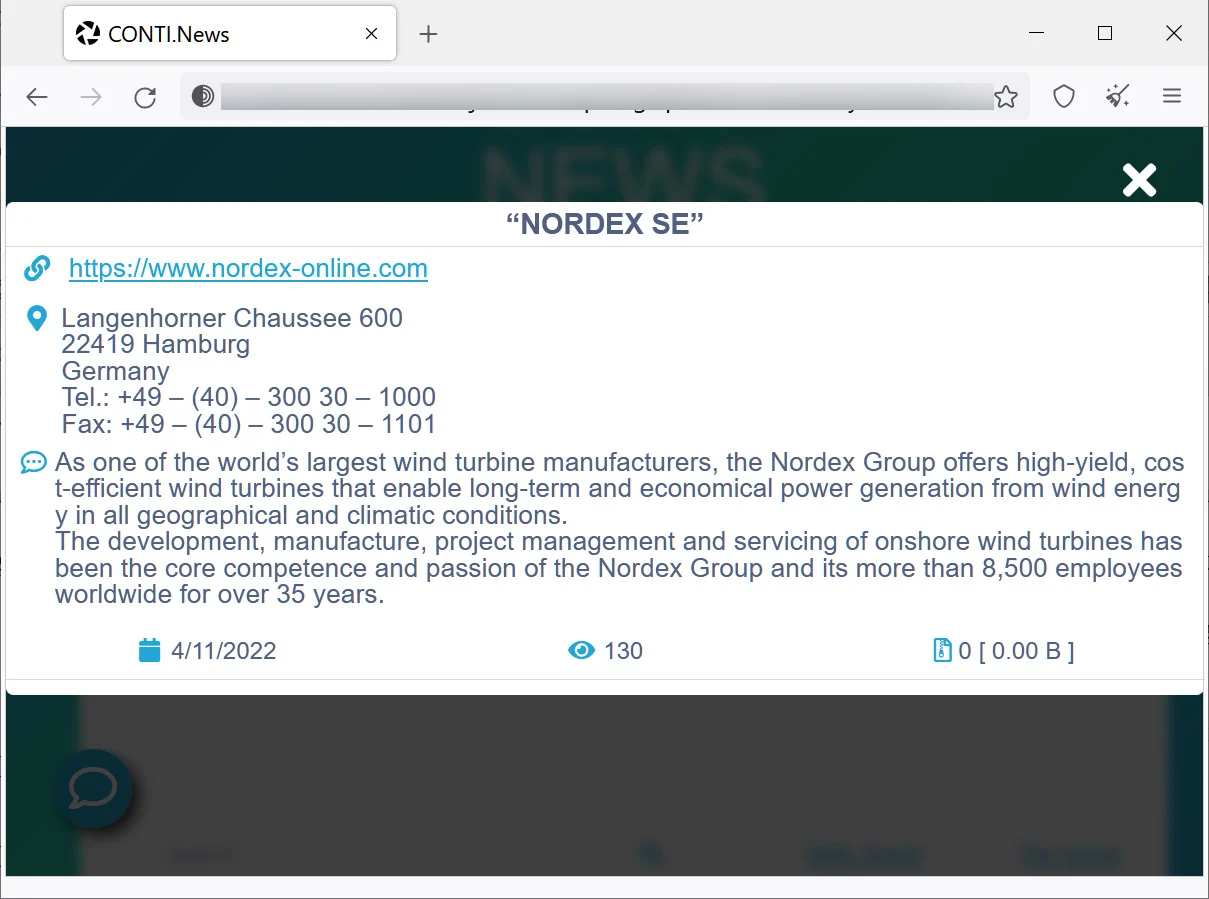

Вымогательская группировка Conti взяла на себя ответственность за кибератаку на компанию Nordex.

Из-за кибератаки 2 апреля компании пришлось отключить ИТ-системы, а также запретить удаленный доступ к управляемым турбинам.

«Вторжение было замечено на ранней стадии, и меры реагирования были приняты немедленно в соответствии с протоколами кризисного управления. В качестве меры предосторожности компания решила отключить ИТ-системы в некоторых подразделениях», — говорится в заявлении Nordex для прессы .

Неизвестные взломали сайт «МЧС Медиа» — ведомственное СМИ МЧС России.

На главной странице сайта злоумышленники разместили рекомендации «на случай ответного ядерного удара со стороны стран НАТО», запланированного на 24 апреля, день празднования Пасхи.

На официальной странице МЧС Медиа в сети «ВКонтакте» представители СМИ опубликовали заявление:

Здравствуйте, уважаемые подписчики и читатели «МЧС Медиа». С сожалением вынуждены сообщить, что сайт www.mchsmedia.ru был взломан. Публикуемая информация не соответствует действительности.

Неизвестные киберпреступники атаковали Почту Болгарии.

Сообщается, что из-за кибератаки была частично выведена из строя база данных, а также парализована работа некоторых почтовых отделений в регионах.

В результате кибератаки возможны трудности с использованием некоторых услуг, которые оказывала Почта Болгарии. Перебоев в выплате пенсий, социальных пособий и единовременных пасхальных премий в отделениях связи по всей стране не будет, говорится в сообщении пресс-службы.

Хакеры из группы Conti атаковали сервера министерства финансов Коста-Рики.

Атака произошла в ночь на 18 апреля. Киберпреступники атаковали сервера министерства финансов и науки, инноваций, технологий и телекоммуникаций Коста-Рики. Некоторые из государственных цифровых платформ были заражены вымогательским ПО Conti. В руки хакеров попали более терабайта баз данных, переписок и внутренних документов.

Сразу после атаки Conti опубликовали заявление, в котором пообещали раскрыть «тайны министерства», так как «министр не может сам объяснить налогоплательщикам, что происходит». В обмен на молчание вымогатели потребовали выкуп в 10 млн долларов США.

Conti заявила, что продолжат атаковать министерства Коста-Рики, пока правительство не заплатит. А для большей убедительности они планируют опубликовать внутренние документы министерства, а если это не убедит правительство, то и базу налогоплательщиков.

Власти Коста-Рики сообщили, что не собираются платить выкупы преступной группировке Conti за возврат файлов, захваченных в результате кибератак.