Антифишинг-дайджест № 268 с 8 по 14 апреля 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Обнаружена вредоносная кампания по распространению инфостилера META (не путать с организацией Meta, признанной в России экстремистcкой).

Схема кампании

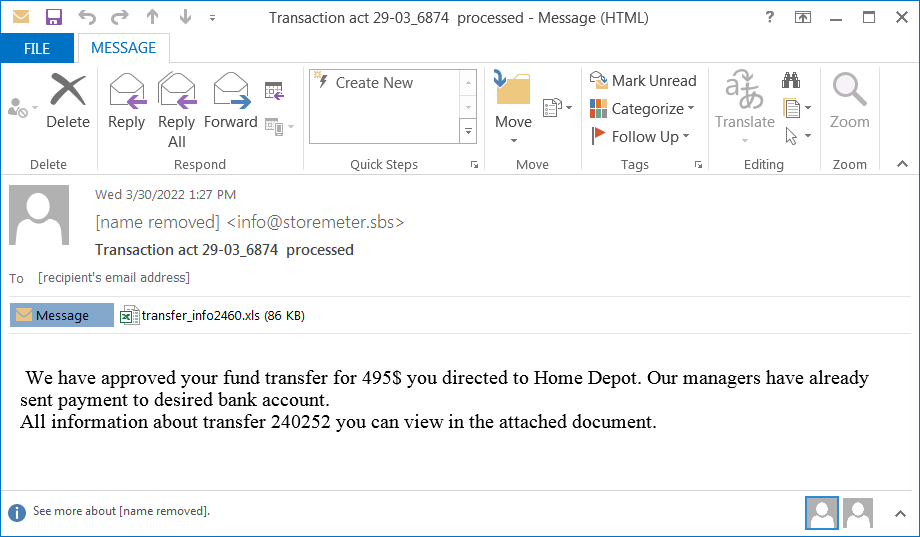

1. Злоумышленники маскируют свои письма под извещение о статусе платежа и снабжают их вредоносным вложением в формате .xls.

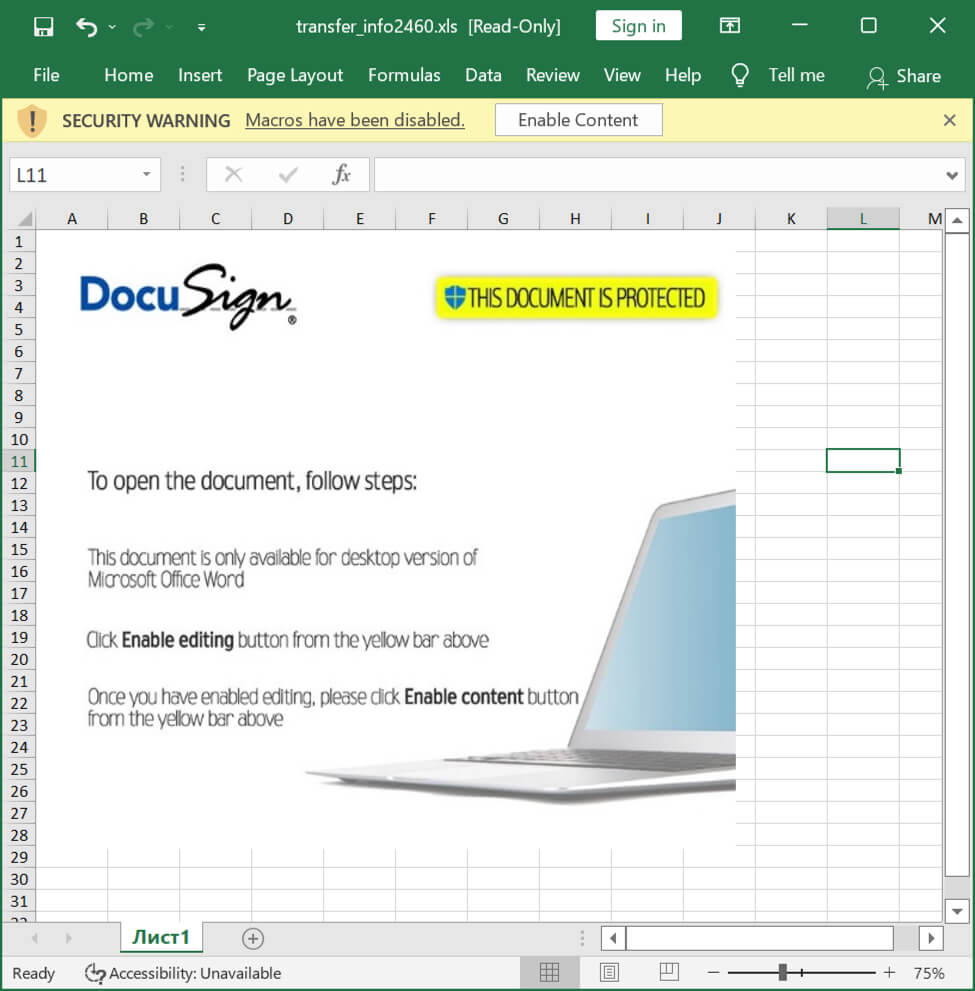

2. Для убедительности жертве демонстрируется логотип DocuSign, свидетельствующий о защите контента электронной подписью.

3. После запуска вредоносный скрипт начинает скрытно загружать со сторонних сайтов различные файлы для формирования финальной полезной нагрузки. Их содержимое закодировано по base64, или применен обратный порядок следования байтов для обхода антивирусов.

4. Итоговому исполняемому файлу присваивается имя qwveqwveqw.exe (скорее всего случайное). Чтобы обеспечить META Stealer постоянное присутствие, в системном реестре создается новый ключ. С этого момента явным признаком заражения является трафик, который вредонос генерирует при обмене с управляющим сервером в сетях AS-провайдера, зарегистрированного в Красноярске.

Телефонные мошенники начали использовать новости о санкциях в отношении России для выманивания денег.

Под видом сотрудников банков они предупреждают собеседников об отключении российских банков от SWIFT. Для сохранения денежных средств предлагается перевести их на «безопасный счет». Доверившиеся мошенникам люди теряют свои накопления.

В другом случае мошенники предлагают свое посредничество по открытию кредитных карт в западном банке, привязанных к российскому счету. Получив данные карты или задаток за свои услуги, они исчезают.

Злоумышленники могут использовать и другие схемы, например, предлагать свои услуги по оформлению документов для выезда из России или различные способы уклонения от призыва.

Мобильная безопасность

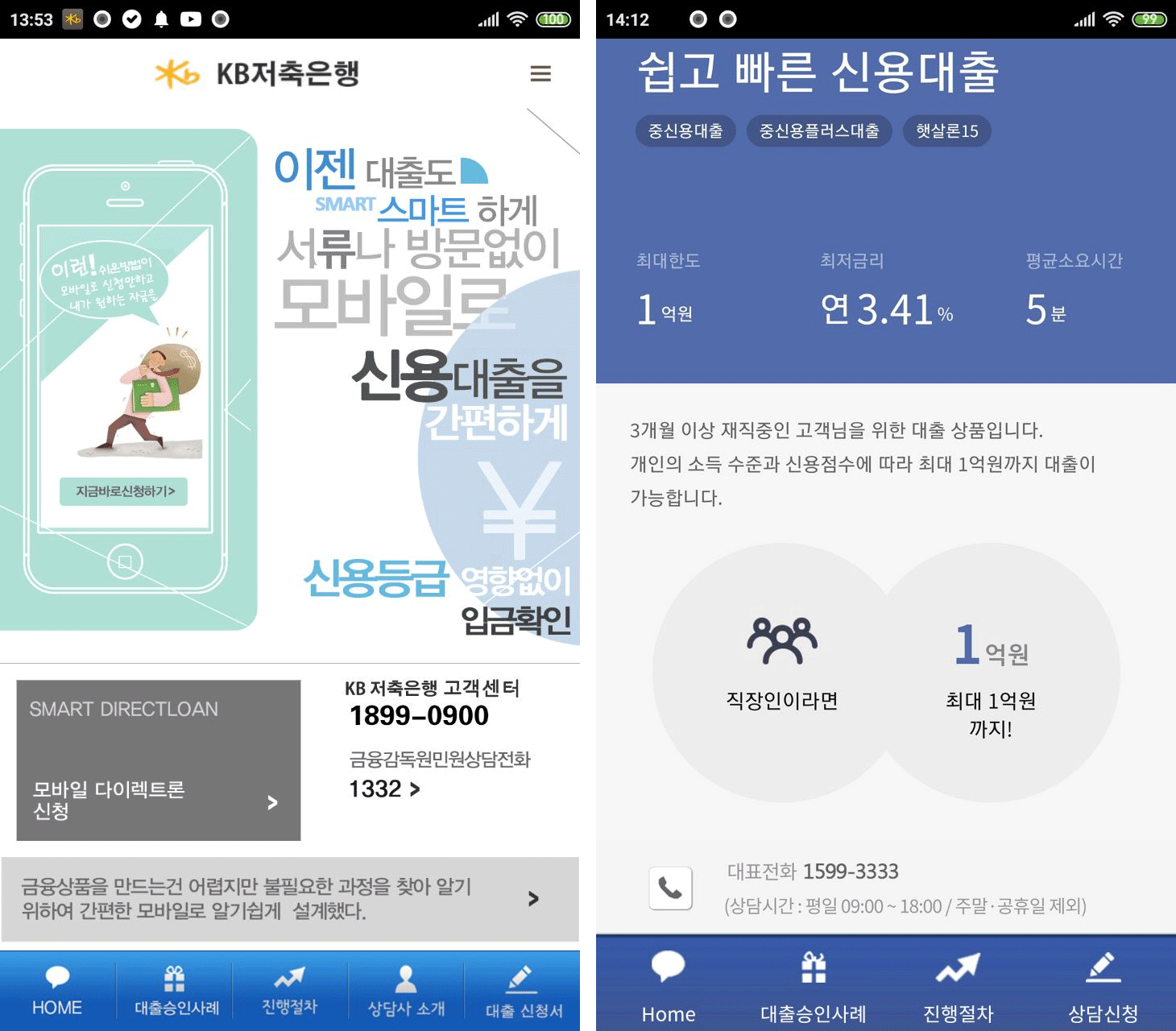

Fakecalls маскируется под банковские приложения известных южнокорейских банков (например, Kookmin Bank или KakaoBank), а хакеры, под видом сотрудников финансовых организаций, могут пытаться выведать у жертв платежные данные или другую конфиденциальную информацию.

Сразу после установки троян запрашивает целый список разрешений, в том числе на доступ к контактам, микрофону и камере, геолокации, управлением звонками и так далее. С их помощью троян может сбрасывать входящие звонки и удалять их из истории на устройстве, например, если до клиента пытается дозвониться реальный представитель банка.

Когда жертва решает связаться с горячей линией банка, троян открывает поддельный экран звонка, а далее события развиваются по одному из двух вариантов:

- Fakecalls соединяет жертву напрямую со злоумышленником, который представляется сотрудником поддержки.

- пока идет соединение, троян включает короткие аудиозаписи на корейском языке. Запись может быть, например, такой: «Здравствуйте, спасибо, что позвонили в наш банк. Наш колл-центр сейчас обрабатывает большой объём звонков. Консультант свяжется с вами при первой возможности». Это позволяет злоумышленникам войти в доверие к жертвам и в ходе дальнейшего разговора получить от них ценную информацию, включая платежные данные или другую конфиденциальную информацию.

Octo — модификация Android-вредоноса ExobotCompact, который, в свою очередь, является «облегченной» версией известного вредоноса Exobot, исходный код которого был опубликован в открытом доступе в 2018 году. Эксперты также выявили «родство» Octo и малварью Coper, обнаруженной в 2021 году.

Как другие банковские трояны для Android, Octo скрывается в приложениях-дропперах, основной целью которых является развертывание встроенной в них полезной нагрузки. Список таких приложений, используемых несколькими злоумышленниками для распространения Octo и Coper, приведен ниже:

- Pocket Screencaster (com.moh.screen)

- Fast Cleaner 2021 (vizeeva.fast.cleaner)

- Play Store (com.restthe71)

- Postbank Security (com.carbuildz)

- Pocket Screencaster (com.cutthousandjs)

- BAWAG PSK Security (com.frontwonder2), and

- Play Store app install (com.theseeye5)

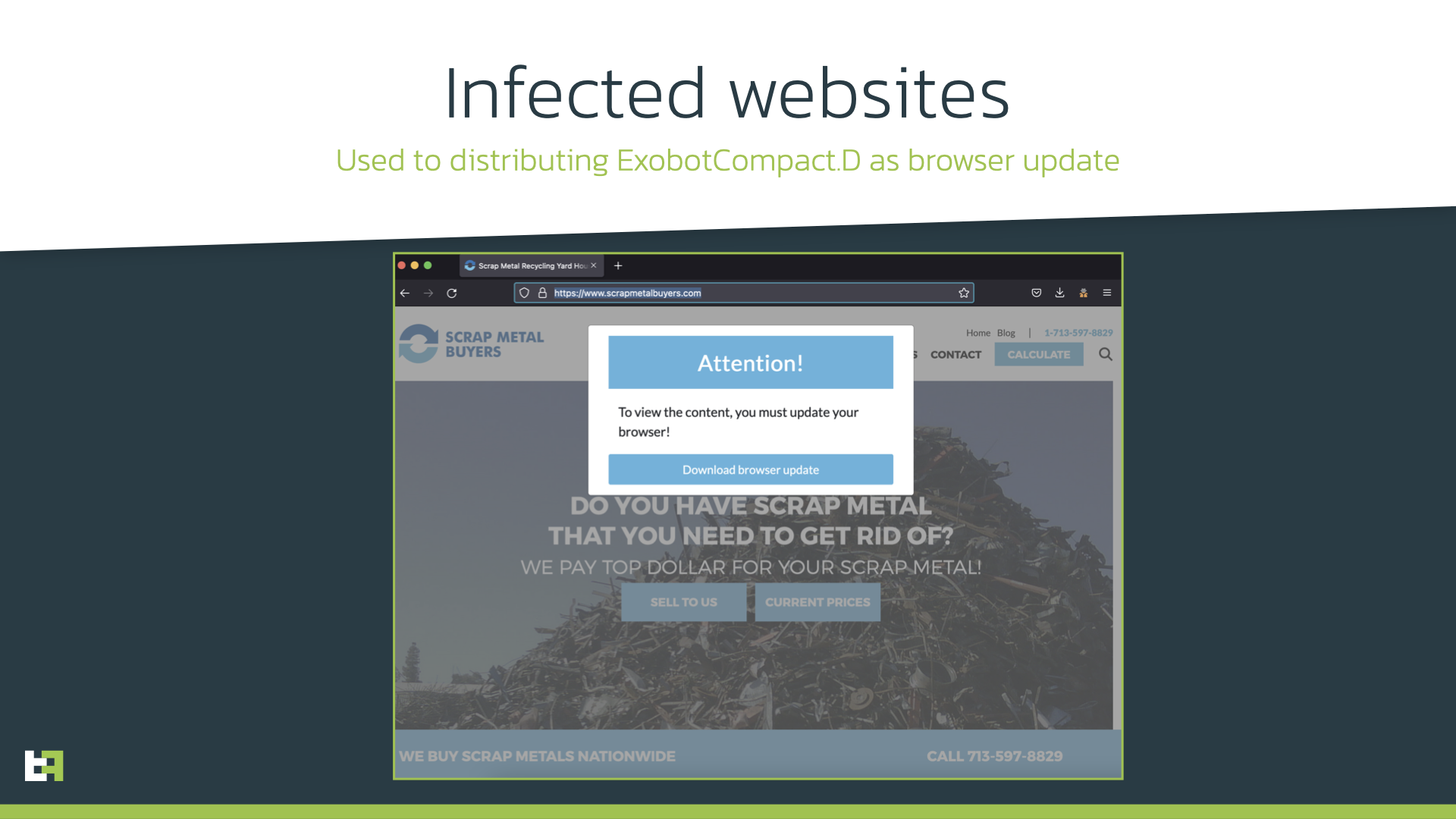

Эти приложения, выдающие себя за установщики приложений Play Store, утилиты для записи экрана и финансовые инструменты, распространяются как через официальный магазин Google Play, так и через мошеннические сайты, где пользователей предупреждают о необходимости срочно загрузить фейковое обновление браузера.

Интересная особенность Octo — использование Android MediaProjection API. С его помощью злоумышленники получают удалённый контроль над заражёнными устройствами и могут захватывать содержимое экрана в режиме реального времени. Конечная цель хакеров — «автоматическое инициирование мошеннических транзакций и их авторизация без “ручного” участия оператора», что позволяет преступникам проводить атаки в больших масштабах.

SharkBot похищает учетные данные и банковскую информацию, а также оснащен функцией геопозиционирования и использует прочие инвазивные техники, что отличает его от другого вредоносного ПО.

SharkBot не заражает устройства пользователей в Китае, Индии, Румынии, России, Украине и Беларуси. Большая часть жертв приходится на Италию и Великобританию.

SharkBot использует разрешения Accessibility Services для отображения поддельных окон поверх банковских приложений. Когда ничего не подозревающий пользователь вводит свое имя и пароль в этом поддельном окне, замаскированном под форму авторизации, все эти данные сразу же отправляются на подконтрольный злоумышленникам сервер.

Вредонос умеет автоматически отвечать на уведомления Facebook Messenger и WhatsApp для распространения фишинговой ссылки на поддельное антивирусное приложение.

Тайный код для сбора данных был обнаружен исследователями Джоэлом Рирдоном и Сержем Эгельманом организации AppCensus, при поиске уязвимостей в Android приложениях. В общей сложности зараженные приложения были скачаны более 60 миллионов раз.

Согласно исследованию, базирующаяся в Панаме компания Measurement Systems S. de RL платила разработчикам за включение ее кода в свои приложения. В результате компания смогла собирать данные о пользователях приложений, которые, по словам исследователей, содержали номера телефонов, адреса электронной почты, информацию IMEI, данные GPS и SSID маршрутизатора.

Рирдон и Эгельман отметили, что обнаружили самый агрессивный набор разработки за шесть лет изучения мобильных приложений.

Инциденты

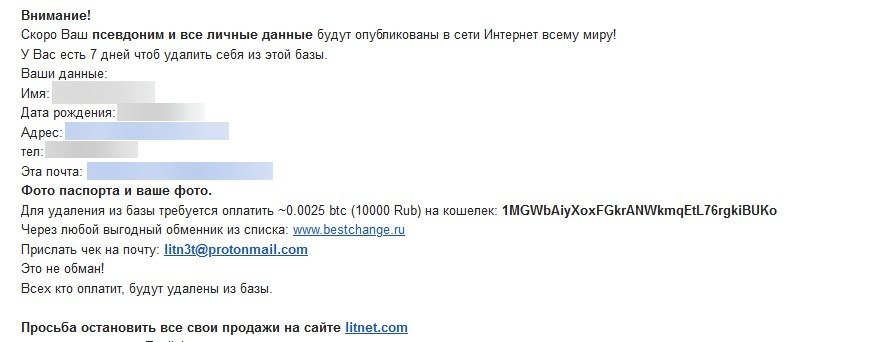

Все авторы получили письмо, в котором хакер требует заплатить 10 тысяч рублей в биткоинах, в противном случая вся информация будет опубликована в открытом доступе. Личные данные, к которым получил доступ взломщик, включают ФИО, домашний адрес, номер телефона, дату рождения, фото паспорта и фотографию автора.

Литнет подтвердила факт получения авторами подобных писем, однако не смогла подтвердить или опровергнуть утечку данных. Как утверждают авторы других платформ, в частности автортудей и Букнет , они получили аналогичные письма.

Обнаружив вторжение злоумышленников, компания отключила пострадавшую ИТ-инфраструктуру от интернета. Тем не менее киберпреступникам удалось получить доступ к внутренней документации компании и похитить 6100 файлов объёмом 2,87 Гб. Украденные данные вымогатели опубликовали на своем сайте утечек в даркнете. Похищенные файлы содержат информацию о персонале, бюджете и данные бухгалтерского учета.

В Panasonic подтвердили подлинность «утекшей» информации, однако заявили, что другие подразделения корпорации от кибератаки не пострадали.

Согласно заявлению вымогателей, объем похищенных данных гораздо больше, пока же было раскрыто только 3% украденной информации.

Обнаружив в своих сетях подозрительную активность, Snap-on был вынужден отключить все свои системы. и обратиться к внешним ИБ-специалистам за помощью в анализе инцидента.

Как показало расследование, 1-3 марта 2022 года злоумышленники похитили персональные данные (имена, номера социального страхования, даты рождения и идентификационные номера) сотрудников.

Хотя производитель не сообщил никаких подробностей о кибератаке, ответственность за нее взяла кибервымогательская группировка Conti, которая уже начала было публиковать на своем сайте утечек похищенные у него файлы.

По словам вымогателей, им удалось похитить у Snap-on 1 ГБ данных. Однако данные вскоре были удалены с сайта, а название компании больше не появлялось в списке жертв. Вероятно, руководство Snap-on приняло решение заплатить выкуп.