Антифишинг-дайджест № 264 с 11 по 17 марта 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании:

- Мошенники создают сеть сходных сайтов, на которых предлагается проверить, есть ли карта среди попавших в утечку.

- «Сервисы» интенсивно рекламируются в социальных сетях и телеграм-каналах.

- Все сайты имеют похожую структуру: держателю карты предлагают ввести данные своих карт, якобы для проверки того, не попали ли они в руки злоумышленника.

- После ввода платежных данных пользователь при лучшем раскладе просто передаст свои данные мошенникам, при худшем потеряет деньги с карты.

В другой кампании мошенники предлагают жертвам установить некий специальный антивирус «Аврора», якобы разработанный экспертами по информационной безопасности из МВД России.

Схема кампании

- Cотрудники обслуживающих организаций сферы коммунального хозяйства, общественных организаций, сферы соцобеспечения и подобных организаций получили письма, якобы отправленные из МВД России.

- В письмах сообщается, что в связи с участившимися сообщениями о кибератаках на государственных лиц ведомство разработало специальный антивирус «Аврора» для защиты личных данных.

- В тексте письма присутствует ссылка, при переходе по которой адресату предлагается скачать запароленный архив и установить содержащийся в нём софт.

- В момент установки происходит заражение устройства вредоносным ПО, которое позволяет злоумышленникам получить удаленный доступ ко всей информации, присутствующей на устройстве: перепискам в мессенджерах, документам, приложениям и личным кабинетам банков.

Мошенники используют блокировку Instagram в России для фишинга.

Всего за три дня после объявления о блокировке в рунетебыло зарегистрировано более 30 доменных имен со словом Instagram. Анализ имён позволил сделать вывод, что все они или большая их часть зарегистрированы интернет-мошенниками для последующего создания на их основе фишинговых сайтов:

- бонус-instagram[.]ru,

- блог-instagram[.]ru,

- noreply-instagram[.]ru

Некоторые эксперты считают, что в ближайшие дни стоит ожидать массовых рассылок с инструкциями, как перенести аудиторию на другие платформы, обойти блокировки или сохранить монетизацию своего аккаунта. Такие рассылки будут использованы как для взлома самих аккаунтов, так и для кражи платежных данных их владельцев. Данные для авторизации могут быть перехвачены злоумышленниками, когда жертва будет их вводить на вредоносном сайте. Там же, но под другим предлогом, могут быть украдены и данные банковских карт.

Мобильная безопасность

Также среди новых возможностей Escobar:

- удалённый доступ к устройству через VNC,

- запись аудио,

- управление камерой,

- извлечение учётных данных из различных приложений.

Escobar, как и большинство банкеров, отображает вредоносных оверлеи поверх финансовых приложений и банковских сайтов (набор целевых банков и финансовых учреждений включает 190 организаций из 18 стран мира), чтобы воровать учетные данные жертв. Также вредонос обладает и рядом других функций, которые делают ее эффективной для любой версии Android, даже в том случае, если оверлеи не работают.

У своих жертв вредонос запрашивает 25 разрешений, 15 из которых используются в криминальных целях:

- доступ к Accessibility services,

- запись аудио,

- чтение SMS,

- чтение/запись в хранилище,

- получение списка учетных записей,

- отключение блокировки клавиатуры,

- совершение вызовов,

- доступ к данным о местоположении.

Все собранные данные Escobar передает на управляющий сервер. Среди них журналы SMS-сообщений и вызовов, логи ключей, а также уведомления и коды многофакторной аутентификации из приложения Google Authenticator. Этих данных хватает для обхода двухфакторной аутентификации и захвата контроля над финансами жертвы.

Атаки и уязвимости

В сетевых хранилищах QNAP содержится уязвимость Dirty Pipe, которая позволяет непривилегированному пользователю получить права администратора и внедрять в уязвимые устройства произвольный код.

Проблема затрагивает все сетевые хранилища QNAP на базе архитектуры x86 и некоторые устройства на базе ARM с операционными системами QTS 5.0.x и QuTS hero h5.0.x.

QNAP сообщает, что никаких способов обхода уязвимости в настоящее время не существует, и единственный способ обезопасить устройства от ее эксплуатации — установить последние обновления, как только они станут доступны.

Инциденты

16 марта злоумышленники провели массовый взлом сайтов арбитражных судов РФ.

На главных страницах сайтов они разместили тексты с оскорблениями Владимира Путина и россиян в связи операцией на Украине. От атаки пострадали суды Москвы, Приморского, Краснодарского, Хабаровского края и других регионов. Примерно к 6:15 послание пропало, но сайты по-прежнему не открывались.

Как сообщают представители Toei, студия обнаружила несанкционированный доступ к своим системам 6 марта 2022 года. На следующий день компания опубликовала уведомление об инциденте, отключила все внутренние системы и начала расследование.

В связи с инцидентом выход в эфир новых эпизодов Dragon Quest Dai no Daibouken, Delicious Party Precure, Digimon Ghost Game и One Piece отложен до дальнейшего уведомления. Задержка с выпуском новых эпизодов One Piece затрагивает всю сеть вещательных компаний по всему миру, включая Netflix, Funimation и Crunchyroll.

Немецкая дочерняя компания «Роснефти» стала жертвой кибератаки, организаторы которой утверждают, что уничтожили несколько десятков устройств Apple, проникли в административные системы компании и получили копии образов дисков ноутбуков сотрудников.

Сами хакеры утверждают, что им удалось получить доступ к серверам Rosneft Germany и скачать более 20 Тб данных.

Федеральное управление по информационной безопасности Германии (BSI) подозревает, что за атакой стоят участники хактивистского движения Anonymous, добивающиеся прекращения конфликта в Украине. Они предполагают, что Anonymous уже атаковали и парализовали международный сайт «Роснефти» еще в конце февраля.

Атака не повлияла на текущий бизнес или поставки, но системы были значительно затронуты. В частности, были нарушены различные процессы, в том числе возможность заключения договоров.

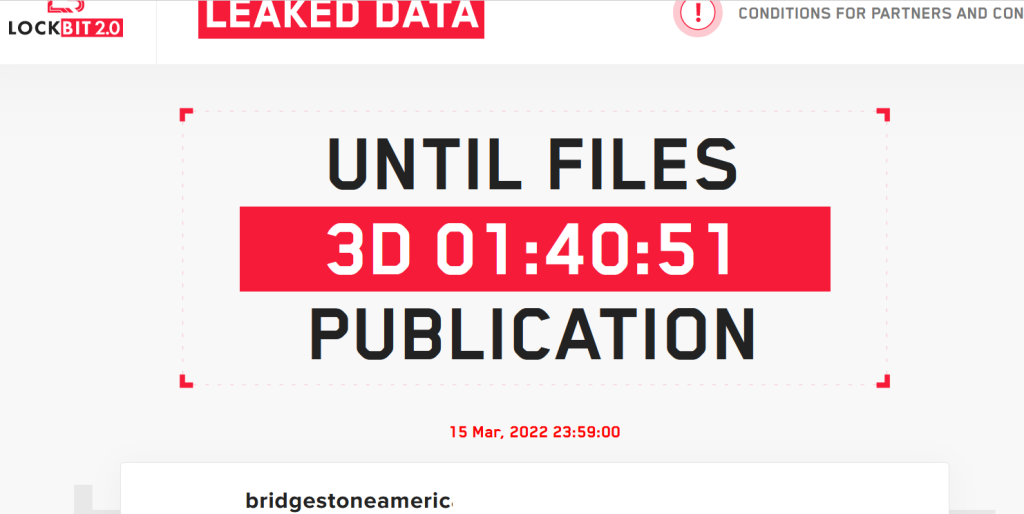

Вridgestone Americas атаковала кибервымогательская группировка LockBit.

Хакеры запустили таймер, отсчитывающий время на уплату выкупа, и пригрозили опубликовать похищенные у компании данные, если деньги не будут переведены вовремя.

Компания начала расследование «потенциального инцидента информационной безопасности», обнаруженного 27 февраля 2022 года. В качестве меры предосторожности многие производственные предприятия и шиномонтажные мастерские в Южной и Северной Америке были отключены от корпоративной сети.

Никаких подробностей об инциденте не сообщалось, пока кибервымогатели LockBit не взяли ответственность на себя, добавив Bridgestone в список своих жертв. Характер похищенных хакерами данных и возможные последствия их утечки пока неизвестны.

На киберпреступных форумах появились данные более 100 тыс. карт российских банков.

Как сообщают эксперты по безопасности, с 26 февраля наблюдались массовые попытки списания средств со счетов российских клиентов. Предполагается, что преступники пытались срочно «монетизировать» имевшиеся базы, а теперь выложили их в свободный доступ, поскольку сведения потеряли ценность.

Руководитель группы анализа угроз информационной безопасности Positive Technologies Вадим Соловьёв считает, что банковские карты, попавшие в свободный доступ, уже не имеют прямой финансовой ценности для злоумышленников. По мнению эксперта, максимум, что можно использовать из этой информации,— ФИО владельца и название банка, которому принадлежит карта. Но и эти данные можно применять в разных мошеннических схемах, например в звонках от «колл-центров» банков или в рассылках персонализированных маркетинговых предложений.

Объявление было сделано после того, как на прошлой неделе пользователb Ubisoft заявили о проблемах с доступом к сервису компании.

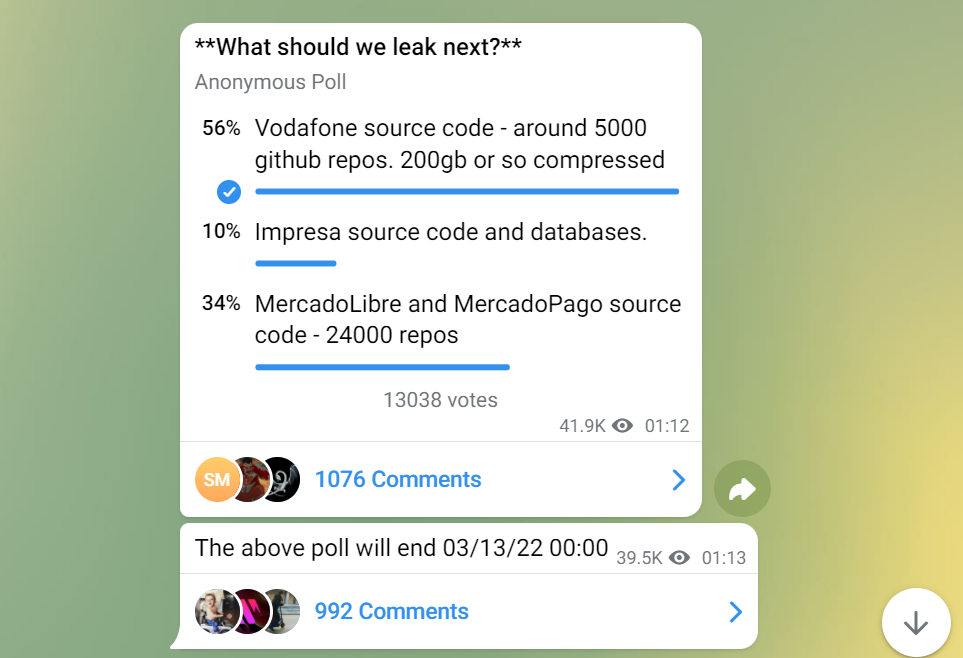

Предположительно ответственность за атаку лежит на хакерской группе Lapsus$, поскольку после публикаций в СМИ об инциденте Ubisoft, в Telegram-канале хак-группы появилось сообщение, цитирующее одну из таких новостей и сопровождавшееся ухмыляющимся эмоджи.

Сейчас сотрудники Ubisoft работают с киберкриминалистами над изучением случившегося, а в качестве меры предосторожности по всей компании был инициирован сброс паролей.

Пока хакеры не опубликовали ничего из похищенных файлов. Вместо этого они попросили десятки тысяч пользователей подписаться на их Telegram-канал и проголосовать, чьи данные должны быть опубликованы, Vodafone или других недавно взломанных компаний (Impresa и Mercado Libre).

Как отметили представители компании, раскрытие пользовательских данных произошло из-за того, что часть ее исходного кода подверглась несанкционированному доступу.

Компания сообщает, что им не удалось найти свидетельств компрометации инфраструктурных систем, паролей пользователей, остатков на счетах, инвестиций, финансовой информации или информации о кредитных картах.