Антифишинг-дайджест № 263 с 4 по 10 марта 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

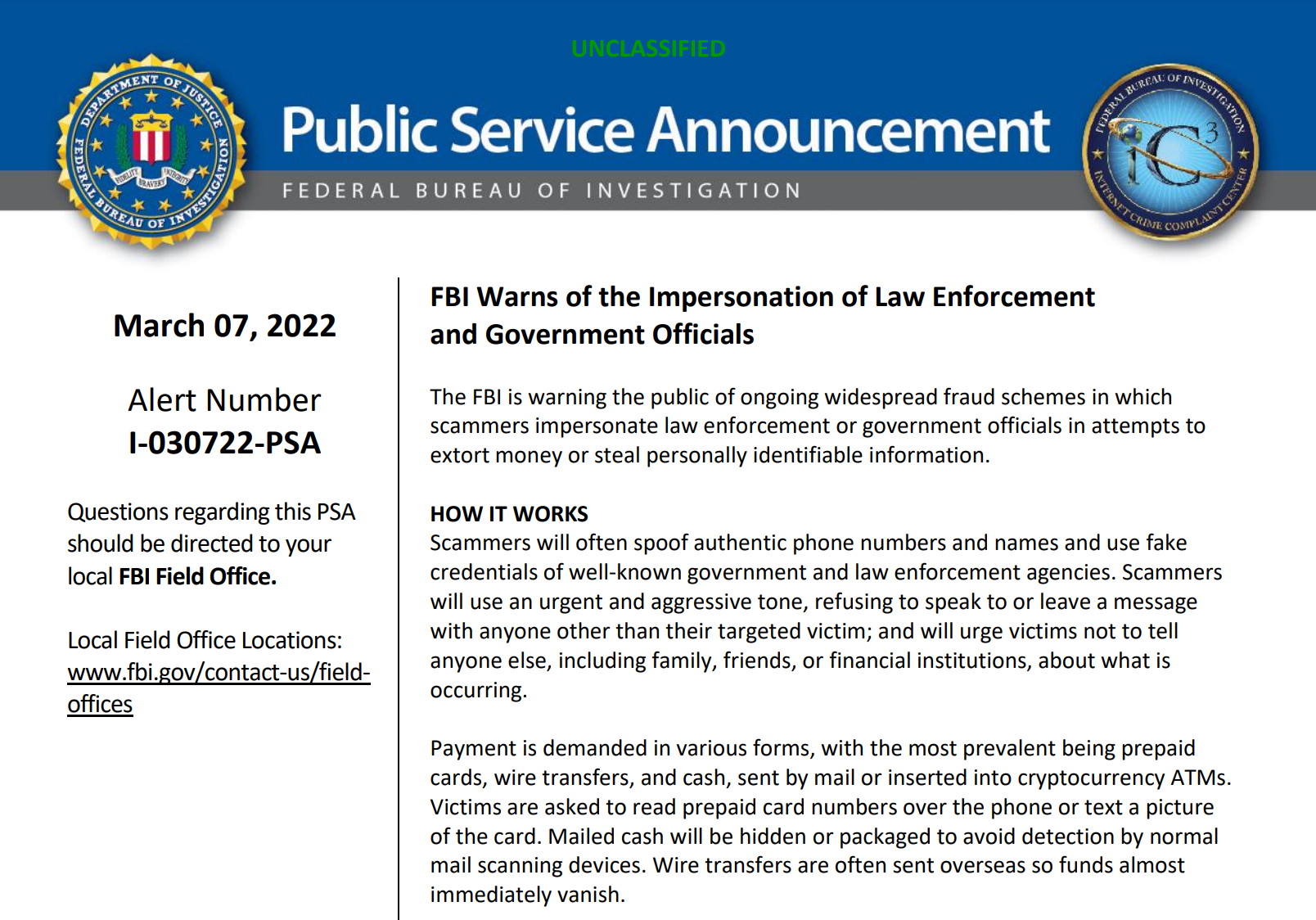

Схема кампании:

- Мошенники звонят своим жертвам с номеров телефонов, похожих на номера правительственных агентств и правоохранительных органов. Затем настойчиво и агрессивно требуют от собеседника перевести деньги или отправить личную информацию под различными предлогами.

- Злоумышленники, например, сообщают, что личные данные жертвы «всплыли» при расследовании преступления, обычно связанного с наркотиками или отмыванием денег. От обывателя требуют сообщить персональные данные, включая личный номер социального страхования и дату рождения.

- Жертве грозят арестом, тюремным заключением и судебным преследованием, если та не заплатит за снятие обвинений или откажется сотрудничать для поимки «настоящих» преступников.

- Деньги требуют переводить при помощи предоплаченных банковских карт, почтой, а также криптобанкоматов. При этом американцев, попавшихся на крючок мошенников, убеждают никому не сообщать о звонке.

Мобильная безопасность

Вредоносное приложение работает как трехслойная ядовитая таблетка: один слой маскируется под антивирус, второй представляет собой упрощенную версию SharkBot, которая в итоге обновляется, загружая полную версию вредоносного ПО.

Попав на устройство, троян извлекает учётные данные клиентов кредитных организаций, а затем проводит несанкционированные переводы денежных средств без участия человека, используя функцию Automatic Transfer System (ATS).

Атаки и уязвимости

Эксперты компании VUSec нашли новый способ обойти аппаратные средства защиты спекулятивного выполнения в процессорах Intel, AMD и Arm. Новый метод получил название Branch History Injection (BHI).

BHI (или Spectre-BHB) представляет собой возрождение кросс-привилегированных атак Spectre-v2 на аппаратные средства защиты современных процессоров. Изучая аппаратные средства защиты от Spectre-v2 — Intel eIBRS и Arm CSV2, специалисты решили проверить качество изоляции различных доменов привилегий в области спекулятивного выполнения. В итоге они обнаружили, что эта изоляция неполная, что позволило им разработать «очень изящный сквозной эксплойт для утечки произвольной памяти ядра на современных процессорах Intel».

Видео: демонстрация эксплуатации уязвимости

Проанализировав полученную от VUSec информацию, Intel выделила две уязвимости средней степени риска и присвоила им идентификаторы CVE-2022-0001 и CVE-2022-0002.

Для продукции AMD специалисты grsecurity опубликовали отдельный отчёт, в котором описывается вектор утечки данных из CPU Zen1 и Zen2, получивший идентификатор CVE-2021-26341.

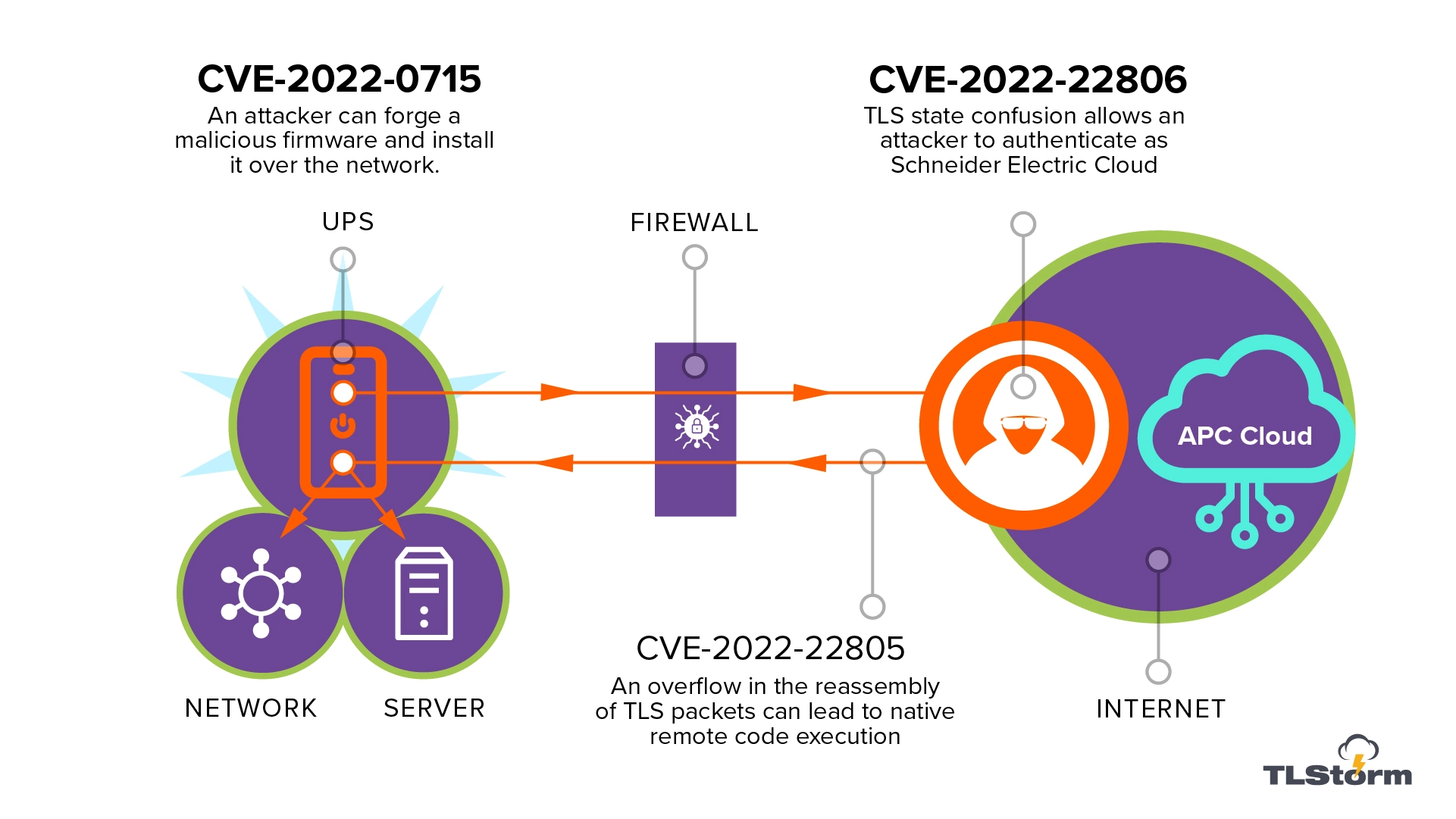

В источниках бесперебойного питания (ИБП) APC Smart-UPS обнаружены опасные уязвимости TLStorm, эксплуатация которых позволяет злоумышленникам удаленно перехватить контроль над устройством, вызвать сбои в его работе, похитить данные, получить доступ к внутренней сети компании и даже нанести физический ущерб.

Две из трёх уязвимостей TLStorm могут быть использованы с помощью сетевых пакетов, не прошедших проверку подлинности, без какого-либо взаимодействия с пользователем (zero-click):

- CVE-2022-22805 — уязвимость переполнения буфера TLS и повреждения памяти при повторной сборке пакетов, которая может привести к удаленному выполнению кода.

- CVE-2022-22806 — уязвимость обхода TLS-аутентификации, представляющая собой путаницу состояний в TLS-рукопожатии.

Обе уязвимости получили оценку в 9,0 балла из максимальных 10 по шкале CVSS.

Третья уязвимость — CVE-2022-0715— получила оценку в 8,9 балла по шкале CVSS и связана с тем, что обновления встроенного ПО на уязвимых устройствах не подписываются безопасным образом с точки зрения криптографии. Прошивка APC Smart-UPS зашифрована симметричным шифрованием, но не имеет криптографической подписи. Это позволяет создать вредоносную прошивку, которую устройства Smart-UPS воспримут как официальную.

Новый вектор атак основан на использовании уязвимых сетевых устройств Mitel, которые служат отражателями/усилителями DDoS. Атаки начинаются с небольшого пакета, отраженного внутри закрытой сети, размер которого увеличивается с каждым «отскоком». При достижении возможного верхнего предела полученный объем трафика направляется на цель.

Для использования нового метода злоумышленники эксплуатируют уязвимость CVE-2022-26143 в драйвере устройств Mitel, которые включают интерфейс VoIP TP-240, такие как MiVoice Business Express и MiCollab. Драйвер содержит команду генерации трафика, предназначенную для стресс-тестирования клиентов, используемую для отладки и тестирования производительности.

Злоупотребляя этой активированной по умолчанию командой, злоумышленники могут генерировать массивный сетевой трафик.

Проблемы, получившие общее имя Access:7, потенциально затрагивают более 150 моделей смарт-устройств более 100 производителей:

- CVE-2022-25246 (9,8 балла по CVSS) — вшитые в код учетные данные к VNC позволяют захватить контроль над хост-системой со службой ADS (AxedaDesktopServer.exe);

- CVE-2022-25247 (9,8 балла по CVSS) — уязвимость в ERemoteServer.exe, грозящая удаленным исполнением стороннего кода и внесением изменений в файловую систему посредством подачи команд на определенном порту;

- CVE-2022-25251 (9,8 балла по CVSS) — отсутствие аутентификации для ряда команд, поддерживаемых агентом Axeda xGate.exe; позволяет изменить его настройки через отправку особых XML-сообщений;

- CVE-2022-25249 (7,5 балла по CVSS) — возможность выхода за пределы рабочего каталога в Axeda xGate.exe; эксплойт позволяет получить неограниченный доступ на чтение к файловой системе веб-сервера;

- CVE-2022-25250 (7,5 балла по CVSS) — возможность вызвать DoS-отказ Axeda xGate.exe через инъекцию недокументированной команды на определенном порту;

- CVE-2022-25252 (7,5 балла по CVSS) — грозящее отказом в обслуживании переполнение буфера в Axeda xBase39.dll при обработке запросов, вызывающих исключения;

- CVE-2022-25248 (5,3 балла по CVSS) — ошибка раскрытия информации в ERemoteServer.exe (при подключении к порту службы можно получить доступ к журналу событий.

Проблемы получили оценки от 7,5 до 8,8 баллов по шкале CVSS. Среди потенциально уязвимых устройств ноутбуки HP, персональные компьютеры, PoS-терминалы и граничные вычислительные узлы.

Злоумышленники могут использовать уязвимости для выполнения кода во встроенном программном обеспечении и внедрить в систему вредоносный код, который «выживет» при переустановке операционной системы и позволит обойти решения для защиты оконечных точек (EDR/AV), безопасную загрузку и компонент Virtualization-Based Security.

Наиболее серьезные проблемы связаны с повреждением памяти в System Management Mode (SMM) прошивки. Это позволяет выполнять произвольный код с самыми высокими привилегиями.

Инциденты

При открытии веб-страниц появляется коллаж изображений на тему спецоперации РФ по защите Донбасса.

Как сообщают эксперты, реальному взлому подвергся только сайт gosmonitor.ru, отвечающий за мониторинг государственных сайтов. На него была загружена картинка gosmonitor.ru/why.jpg и подменен виджет gosmonitor.ru/widget.js?id=187.

По заявлению Минцифры восстановить работу сервиса и сайтов удалось в течение часа.

Ответственность за взлом взяла кибергруппировка Hive. Хакеры угрожают жертве утечкой данных, зашифрованных во время атаки, если не будет выплачен выкуп в размере 2 миллионов долларов.

Пока неизвестно, планирует ли Rompetrol или ее материнская компания KMG заплатить выкуп. По заявлению компании, она сотрудничает с правоохранительными органами Румынии для разрешения ситуации.

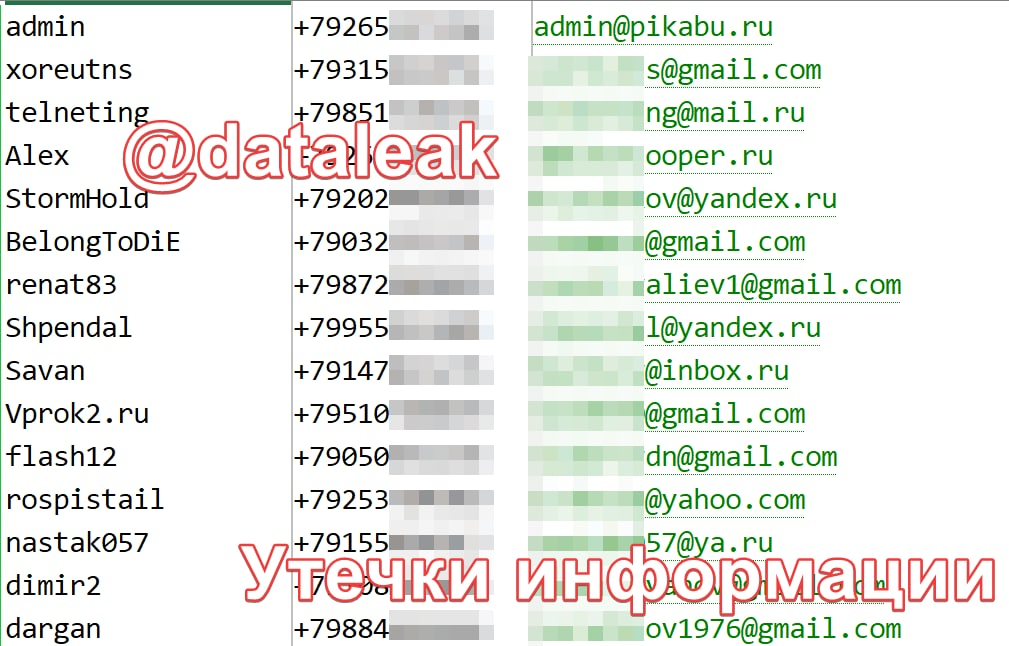

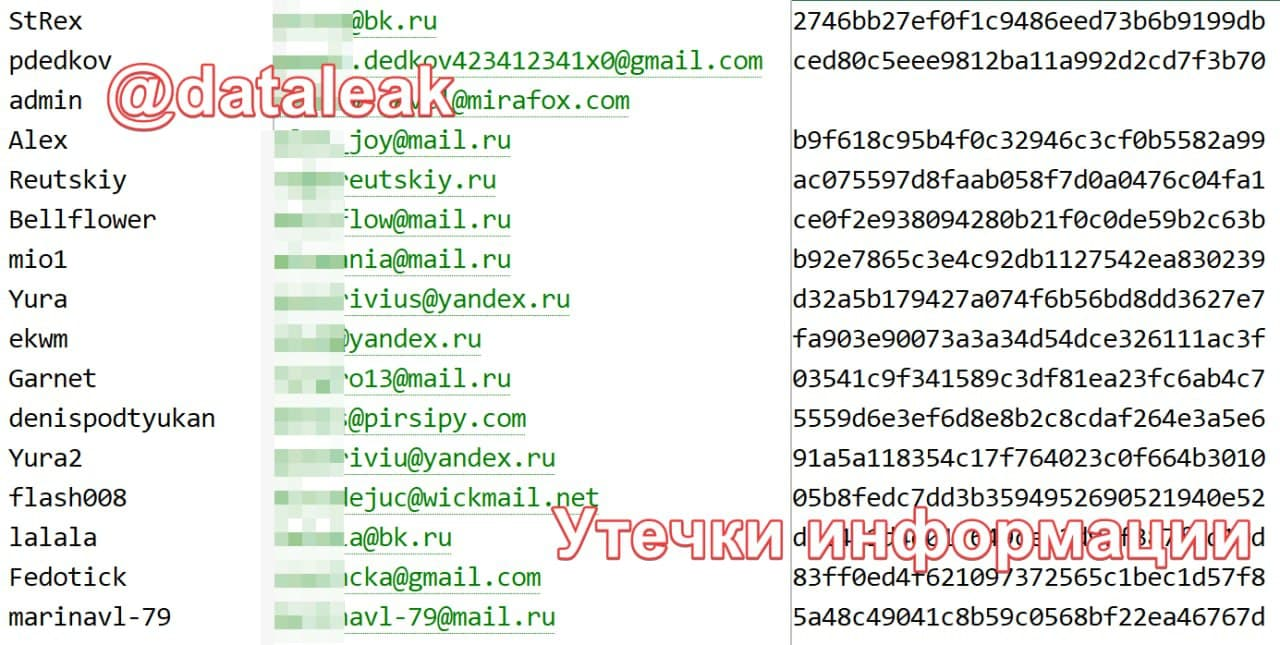

Всего в файле содержится 1 091 670 строк. Выборочная проверка зарегистрированных логинов и адресов эл. почты на сайте pikabu.ru показывает, что данные в выложенном файле — достоверные.

5 марта 2022 года, администрация Pikabu официально подтвердила, что утечка действительно имеет место:

«Некоторое время назад произошла утечка данных, о которой нам сообщил один из бдительных пользователей, за что ему (@LLlkoJlbHuk) большое спасибо. В результате в интернет попали номера телефонов и адреса электронных почт пользователей.

В течение ночи наша команда искала источник и установила, что утечка произошла в декабре 2021 года, единоразово, и злоумышленники не имели доступа к нашим базам данных. Сведений об утере паролей, социальных сетей, других персональных данных, попыток взлома аккаунтов не зафиксировано, и утерянных данных недостаточно для входа в аккаунт.

О мотивах злоумышленников и их целях нам ничего неизвестно, и мы можем лишь предполагать, почему декабрьская утечка была выложена именно сейчас»

Хакер, опубликоваший данные пользователей pikabu.ru, выложил в свободный доступ логины, адреса эл. почты и хешированные (MD5 с солью) пароли зарегистрированных пользователей биржи фриланс-услуг «Kwork» (kwork.ru).

В текстовом файле содержится 166 135 строк. Однако, по утверждению хакера, всего слито около 5 млн. записей пользователей. Выборочная проверка зарегистрированных адресов эл. почты на сайте kwork.ru показывает, что данные в выложенном файле — достоверные.

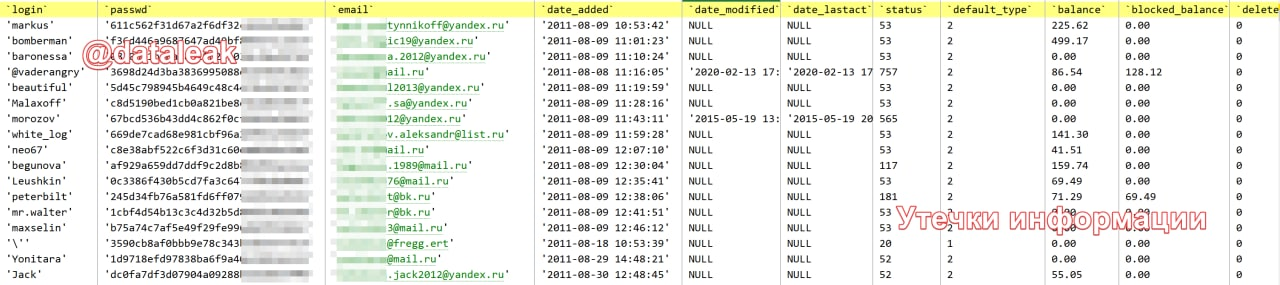

Всего в дампе содержится 3 493 369 строк:

- 🌵 логин

- 🌵 адрес эл. почты

- 🌵 хешированный (MD5 без соли) пароль

- 🌵 дата создания профиля (с 08.08.2011 по 13.03.2021)

- 🌵 IP-адрес регистрации

- 🌵 адрес кошелька WebMoney

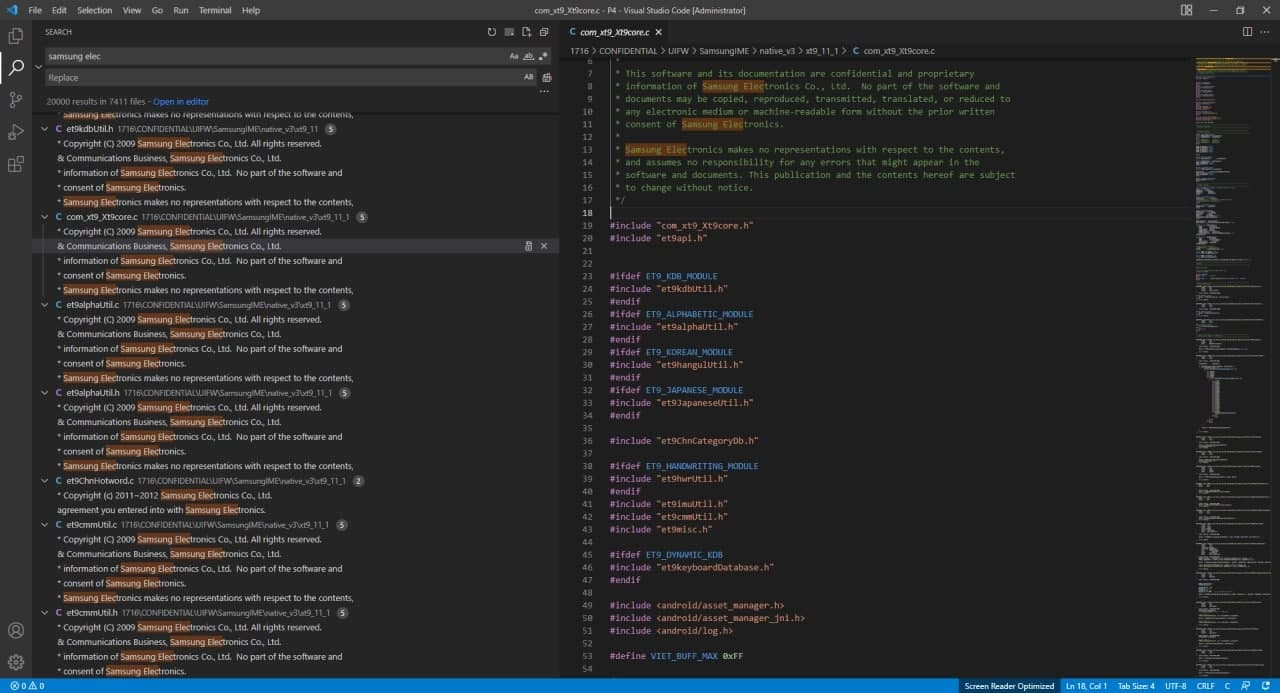

В описании утечки указано, что она содержит «конфиденциальные исходные коды Samsung», которые группировка получила в результате взлома:

- исходный код всех Trusted Applet (TA), установленных в среде Samsung TrustZone, используемой для конфиденциальных операций (например, аппаратная криптография, двоичное шифрование, контроль доступа);

- алгоритмы всех операций биометрической разблокировки;

- исходный код загрузчика всех новых устройств Samsung;

- конфиденциальный исходный код от Qualcomm;

- исходный код серверов активации Samsung;

- полный исходный код технологии, используемой для авторизации и аутентификации учетных записей Samsung, включая API и службы.

Эксперты отмечают, что если хакеры говорят правду, Samsung пострадала от серьезной компрометации, которая может нанести огромный ущерб компании.

Группировка уже опубликовала примерно 190 Гб данных, разделив информацию на три архива, которые распространяются через торрент. Дамп пользуется популярностью, поскольку им делятся уже более 400 человек. Вымогатели пообещали, что развернут больше серверов для увеличения скорости загрузки.

«В настоящий момент из-за повышенного фона DDoS-атак на каналы телеком-провайдеров возможно кратковременное замедление работы Системы быстрых платежей. Часть операций может проходить медленнее, или их потребуется повторить через некоторое время», — говорится в сообщении.

Регулятор добавляет, что на сохранность средств банковских клиентов эта ситуация никак не влияет.

В открытом доступе обнаружена незащищённая база данных ElasticSearch, которая содержала более 243 ГБ данных с подробным описанием текущих и прошлых местоположений кораблей двух крупных китайских морских портов. Предположительно, данные принадлежат речным портам Янцзы в Нанкине и Чжанцзягане.

Проблема поставила под угрозу до 3100 судов, которые ежегодно перевозят более 250 млн тонн грузов в два порта. Основные грузы Чжанцзягана включают сталь, древесину, уголь, цемент и химические удобрения, в то время как Нанкин обычно торгует такими товарами, как металлическая руда, товары легкой промышленности, нефть и фармацевтические продукты.