Антифишинг-дайджест № 262 с 25 февраля по 3 марта 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мобильная безопасность

Зараженные TeaBot приложения действуют как загрузчики, то есть при размещении в Google Play Store они не содержат вредоносного кода и запрашивают минимальные разрешения у пользователя, поэтому легко проходят все проверки. Кроме того, все эти приложения в самом деле работают, предоставляя обещанную функциональность, поэтому отзывы о них преимущественно положительные.

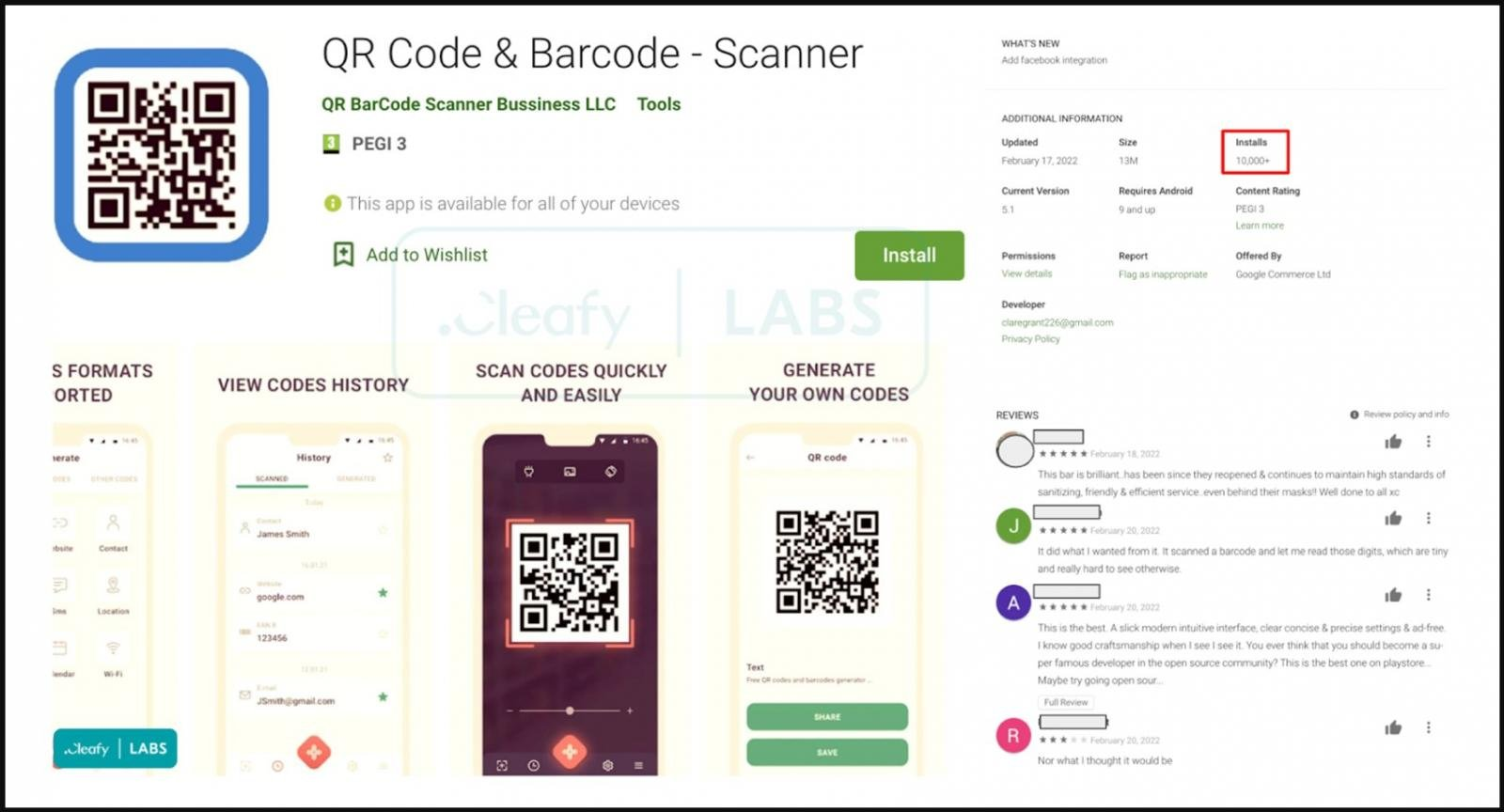

Например, обнаруженный в феврале QR Code & Barcode — Scanner выглядел как обычная утилита для сканирования QR-кодов. Однако после установки приложение запрашивало обновление через всплывающее сообщение, и вместо стандартной процедуры, установленной правилами Play Store, обновление загружалось из внешнего источника.

После завершения «обновления» на устройстве жертвы появлялось новое приложение QR Code Scanner: Add-On. Оно запускалось автоматически и запрашивало права на использование Accessibility Services для выполнения работы следующих функций:

- просмотра экрана устройства и создания скришотов, на которых видны учетные данные для входа, коды двухфакторной аутентификации, содержимое SMS;

- автоматического предоставления дополнительных разрешений в фоновом режиме без вмешательства пользователя.

Инциденты

В компании подтвердили, что злоумышленники похитили и выложили в открытый доступ учётные данные сотрудников после чего потребовали, чтобы производитель отключил ограничения на майнинг (LHR) в прошивке видеокарт, угрожая в противном случае опубликовать информацию о разработках Nvidia.

Ответственность за взлом взяла на себя хакерская группа Lapsus$. Теперь хакеры пытаются продать данные, похищенных у производителя, в том числе технологию для разблокировки майнингового потенциала видеокарт, ранее урезанных производителем.

Из-за кибератаки шведский производитель сетевых камер и систем наблюдения Axis отключил общедоступные службы по всему миру, рассчитывая ограничить воздействие атаки.

Представители Axis сообщают, что расследование инцидента продолжается, но пока нет никаких свидетельств того, что какие-либо данные клиентов и партнеров были скомпрометированы. Экспертам удалось остановить атаку до завершения и ограничить ущерб.

Как сообщает канал «Утечки информации», 27.02.2022 в свободном доступе появился архив с тремя SQL-дампами, суммарно содержащими 49,441,507 строк с заказами:

- 🌵 имя/фамилия (то, как они записаны в профиле пользователя сервиса)

- 🌵 телефон (6,882,230 уникальных номеров из РФ/Казахстана и 206,725 из Белоруссии)

- 🌵 адрес доставки

- 🌵 комментарии к заказу

- 🌵 дата заказа (с 19.06.2021 по 04.02.2022)

В компании уверяют, что утечка не коснулась банковских, платежных и регистрационных данных пользователей, то есть логинов и паролей. Команда сервиса извинилась перед пользователями и отправит всем, кого коснулась утечка, письмо с подробностями.

По итогам внутренней проверки «Яндекс» ужесточил подход к хранению чувствительной информации, в том числе связанной с заказами, и обеспечит ей уровень защиты, сопоставимый с уровнем защиты платежной информации, логинов и паролей. Подчеркивается, что ручная обработка таких данных будет исключена, а число сотрудников, которые имеют доступ к информации о заказах, сократится как минимум втрое.

Представители Toyota называют произошедшее «системным сбоем у поставщика». Подробностей инцидента пока нет, но с 1 марта 2022 года Toyota остановила 28 производственных линий на 14 заводах по всей Японии.

Как сообщили представители Россетей, «производитель оставил в контролере закладку, которая давала ему возможность скрытого доступа через интернет». Такие контролеры широко используются на экспортируемых Украиной в Европу электрозарядных станциях.

Оказалось, что основные компоненты зарядных станций произведены компанией Autoenterprise (Украина), а российский поставщик произвел отверточную сборку.

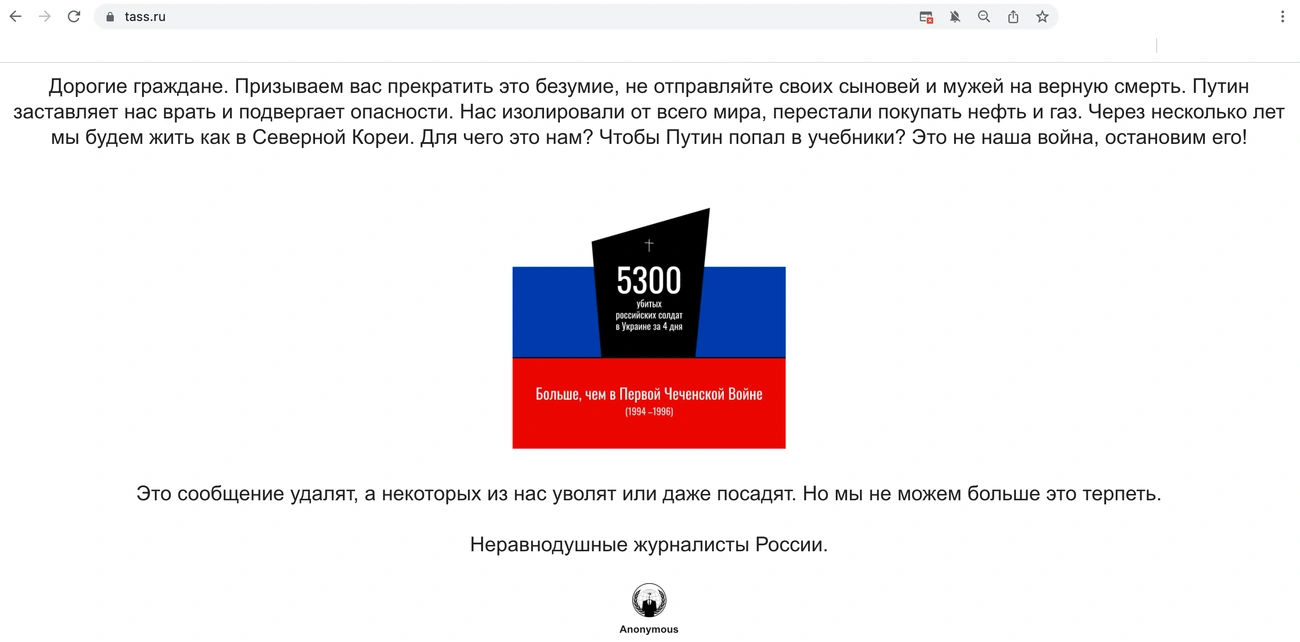

От атаки, которая произошла в первой половине дня 28 февраля 2022 года, пострадали сайты ТАСС, «Известия», «Фонтанка», «Коммерсант», Forbes, AdIndex, E1, «Мел», «Игромания», «Такие дела», Buro 24/7, PeopleTalk, «Космополитен».

Кроме того, сообщается, что сообщение хакеров было замечено и на других ресурсах, не имеющих отношения к СМИ, например, на сайте roomble.com, который посвящен архитектуре и интерьеру.

По информации Znak.com, скомпрометированы были не сами сайты, а сервис статистики Оnthe.io, разработчики которого уже опубликовали официальное заявление:

«Наш сервис подвергся кибератаке и был взломан. Из-за чего на сайте появилось несанкционированное заявление. На данный момент мы не контролируем ситуацию, поэтому настоятельно рекомендуем в срочном порядке снять код cdn.onthe.io до выяснения обстоятельств. Также официально заявляем, что наша команда не имеет к этому никакого отношения. Разбираемся с причиной».

Хакеры российской группировки Killnet вывели из строя сайт Anonymous с помощью DDoS-атаки.

Свои действия они объяснили в одном из Telegram-каналов:

«Интернет переполнен фейковой информацией о взломах российских банков, атаках на серверы российских СМИ и многое другое. Всё это не имеет опасности для людей. Эта „информационная бомба“ несет только текст. И больше никакого вреда. Не поддавайтесь фейковой информацией в интернете. Не сомневайтесь в своей стране».

Группировка Killnet появилась в начале 2022 года и предоставляет нелегальные платные услуги по осуществлению ddos атак.

Преступникам удалось получить несанкционированный доступ к головному контроллеру Danfoss (производство Дания) под пользователем Supervisor и создать пользователя Anonymous с полными правами. После этого были изменены ключевые параметры, отвечающие за поддержание температуры с -24° C на +30° C с целью порчи 40 тысяч тонн замороженной мясной и рыбной продукции. Оборудование имело доступ в сеть интернет для удаленного мониторинга за работой установок.

Служба безопасности агрохаба «Селятино» оперативно предотвратила негативные последствия хакерской атаки. Вся отечественная сельскохозяйственная продукция хранится без нарушения температурного режима.