Антифишинг-дайджест № 259 с 4 по 10 февраля 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

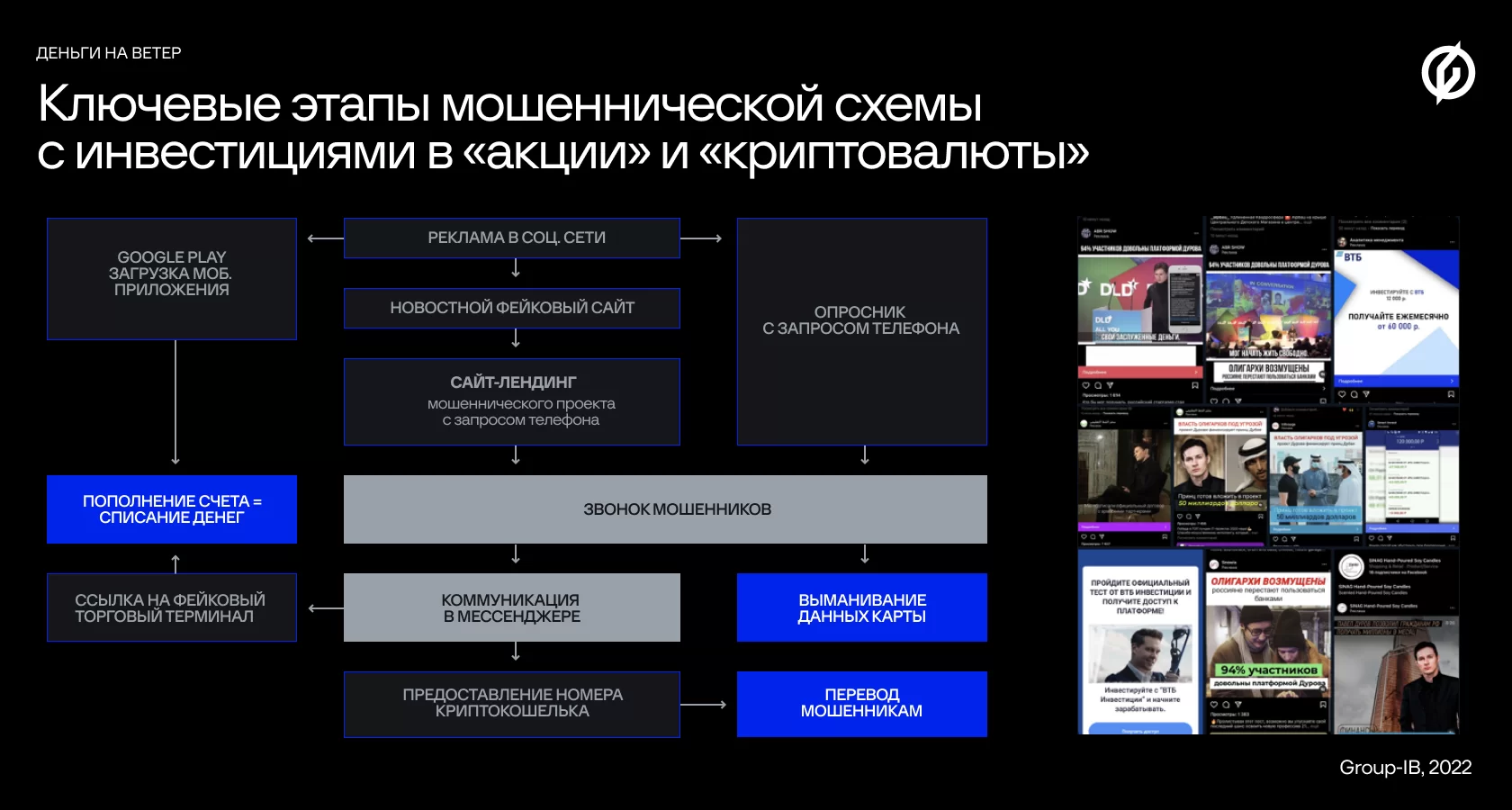

Схема обмана

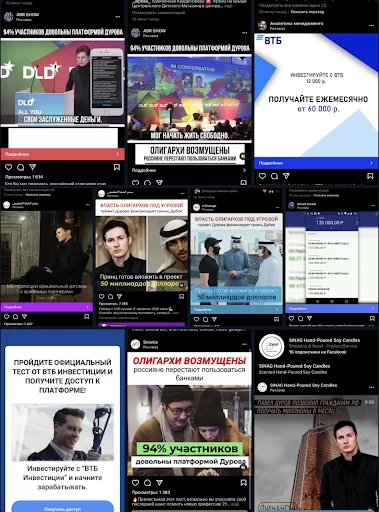

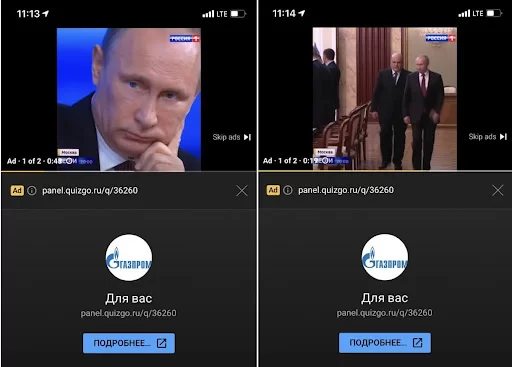

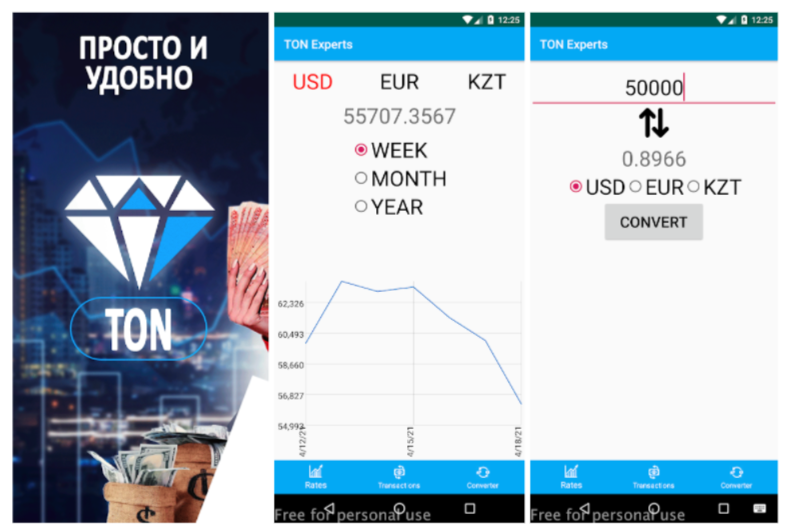

1. Весной 2021 года специалисты CERT-GIB заметили массированную рекламную кампанию в социальных сетях, в которой известные люди — предприниматели, политики и амбассадоры популярных брендов — предлагали частным вкладчикам участвовать в сверхдоходных инвестиционных проектах.

2. Для привлечения внимания мошенники в основном активно использовали три базовых сюжета: «Альтернатива банкам», «Недра — народу», «Финансы для людей»

3. Далее, в зависимости от конкретного сюжета, меняется «точка приземления», то есть переадресация посетителей: — На мошенническое приложение в Google Play. — На сайт-опросник, который собирает персональную информацию о жертве, включая ее телефонный номер. — На фальшивую страницу популярного СМИ: интернет-издания или телеканала.

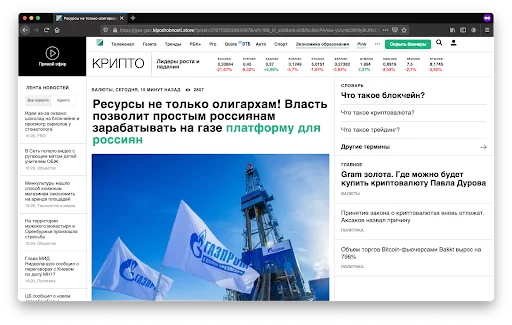

4. Для сайтов мошенники использовали несколько шаблонов, которые стилистически копируют внешний вид популярных новостных сайтов, таких как Россия-24, RT и РБК. Пользуясь популярностью и авторитетом этих медиаресурсов, мошенники вводят читателей в заблуждение публикациями о преимуществах несуществующих инвестиционных проектов.

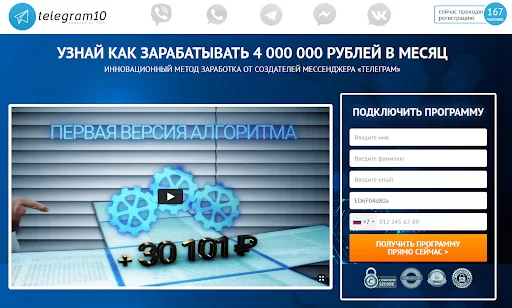

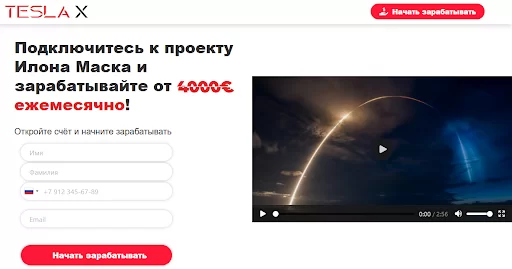

5. При клике на любой объект поддельной страницы жертву переадресуют на следующий элемент мошеннической цепи — сайт инвестиционного проекта. Как правило, это несуществующие инвестиционные проекты, например, функционирующие на основе торговли валютой, криптовалютой, полезными ископаемыми, природными ресурсами, фармацевтикой.

6. Практически каждый из них упоминает фантастические заработки: от 300 000 до 10 000 000 рублей в месяц. По формату это лендинги-одностраничники с подробной продающей информацией о проекте и формами ввода данных для регистрации: Ф. И. О., номер телефона, email.

7. На этих страницах потенциальную жертву продолжают погружать в легенду: с одной стороны — через яркие и простые призывы разбогатеть, с другой стороны — через знакомство с вымышленными торговыми технологиями, а также с огромными процентами возможного заработка.

8. Используя известный бренд или комментарии от успешных бизнесменов, мошенники создают у потенциальной жертвы доверие к инструменту инвестирования. Основная задача лендинговой страницы — заставить посетителя ввести свои контактные данные для консультации и доступа к проекту.

9. После того, как посетитель оставил свои контакты, он получает уведомление, что скоро ему позвонят операторы сервиса.

10. В течение часа по указанному номеру с человеком связывается оператор, он же менеджер, он же куратор проекта, и рассказывает про уникальный проект, где якобы специальная программа/робот/искусственный интеллект помогает зарабатывать деньги на торгах — пользователю лишь нужно вносить депозиты. Пороговая сумма, как правило, начинается от 250 долларов.

11. Телефонный мошенник будет пытаться втереться в доверие, используя различные психологические уловки. Заставляя положительно отвечать на все эти вопросы, мошенник в итоге приведет потенциальную жертву к основному вопросу: готов ли собеседник прямо сейчас начать вкладывать деньги.

12. «Вложение» средств может происходить по нескольким сценариям: перевод на биткоин-кошелек, выманивание данных банковской карты, фальшивый торговый терминал.

13. После того, как жертва внесла депозит, на сайте торгового терминала в личном кабинете или мобильном приложении отображается сумма, эквивалентная сумме депозита, однако это всего лишь «фантики», которые нельзя конвертировать обратно в валюту.

14. При попытке перевода средств на карту, жертва увидит убедительные иллюзии совершения транзакций и работы платежных шлюзов, однако это приведет к «ошибкам» и дополнительным условиям вывода денег.

Схема кампании:

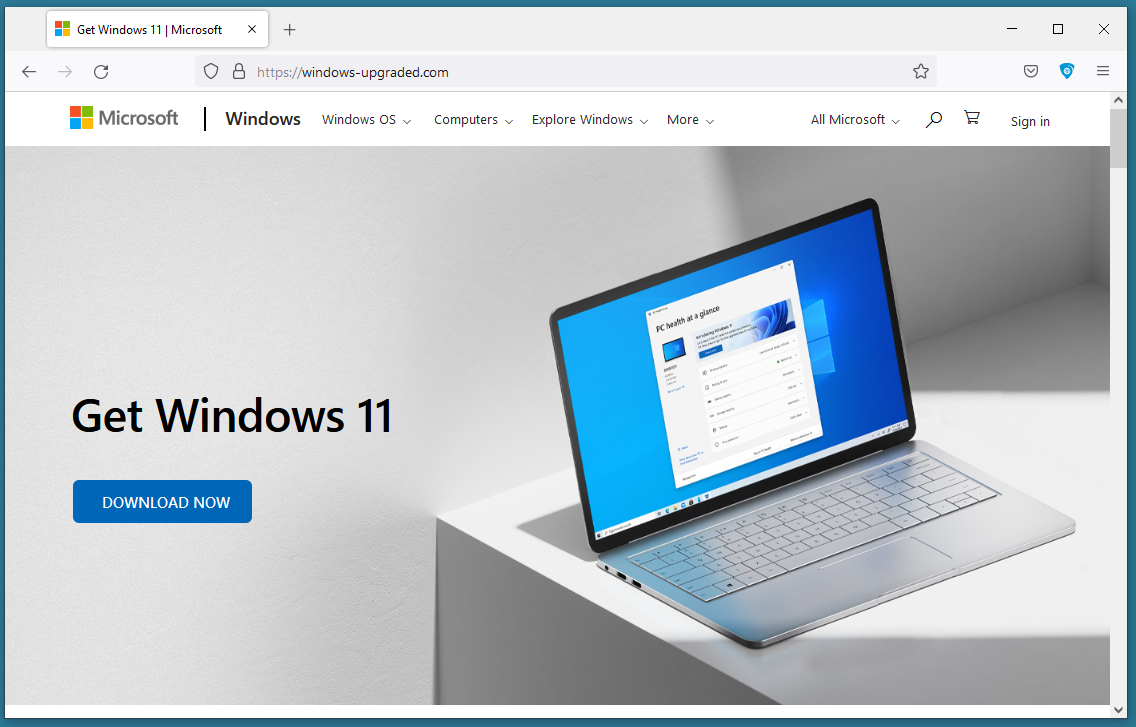

- Хакеры используют убедительно выглядящий домен «windows-upgraded.com».

- Сайт выглядит как официальный ресурс Microsoft, на котором размещена кнопка «Скачать сейчас».

- Если пользователь нажмёт на эту кнопку, на компьютер загрузится ZIP-архив с именем «Windows11InstallationAssistant.zip» и размером 1,5 МБ.

- При открытии архива создаётся папка весом 753 МБ, что демонстрирует впечатляющую степень сжатия — 99,8%.

- Как только пользователь запустит исполняемый файл из этой папки, выполняет PowerShell-скрипт с зашифрованным аргументом. Далее стартует cmd.exe и идёт чтение некоего файла .jpg с удалённого сервера.

- Файл содержит DLL с контентом, выстроенным в обратном порядке. Злоумышленники используют этот приём для ухода от детектирования и анализа. В конечной фазе заражения загружается DLL-файл, представляющий собой сам RedLine.

- Получив управление, вредоносная программа соединяется с командным сервером через TCP и ожидает инструкций.

Мобильная безопасность

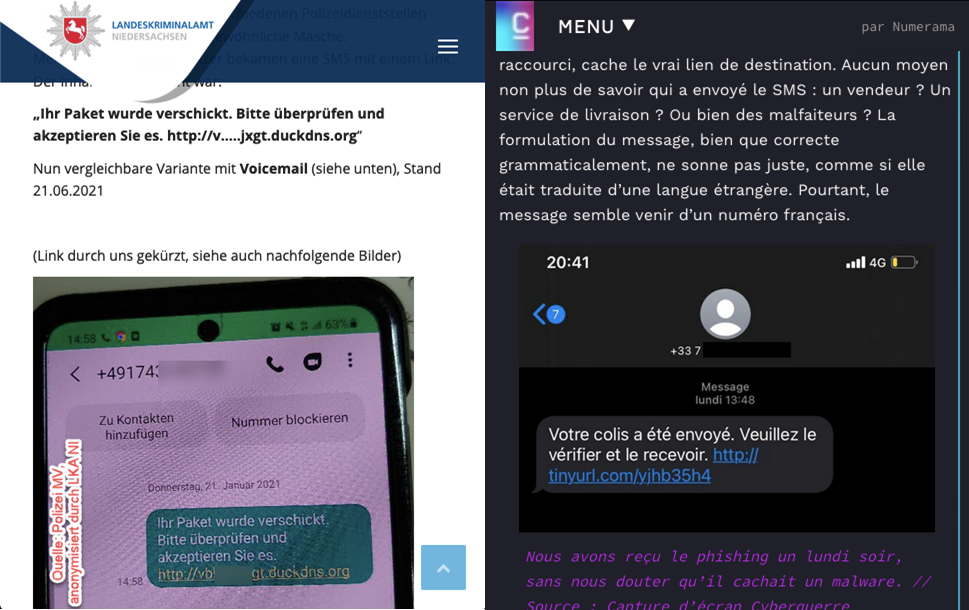

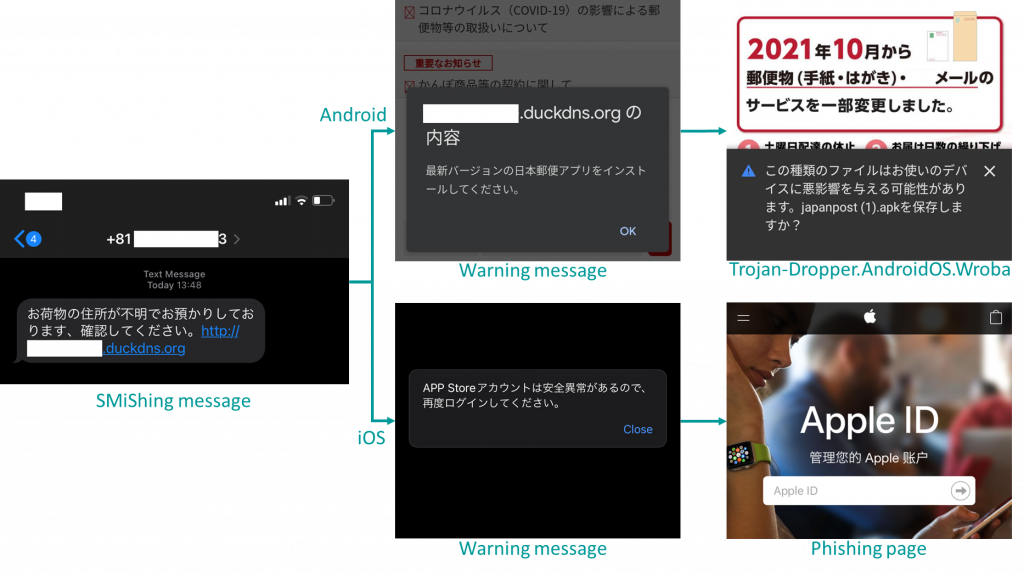

Если при первых обнаружениях в в 2018 году вредонос использовал взломанные роутеры, чтобы заражать смартфоны и планшеты, работающие под управлением Android, то сейчас для распространения используется SMS-фишинг («смишинг»), при помощи которого хакеры продвигают вредоносные приложения для Android в виде отдельных APK-файлов, то есть не из Google Play Store.

Новые версии Roaming Mantis используют троян Wroba и в основном нацелены на пользователей из Франции и Германии, рассылая вредоносные SMS и ссылки на зараженные сайты. Целью Wroba является кража информации об электронном банкинге жертвы.

Переход по ссылке из такого SMS, если URL был открыт с устройства Apple, перенаправляет жертву на фишинговую страницу, где хакеры попытаются похитить учетные данные пользователя для входа в аккаунт Apple. В случае если жертва использует устройство Android, она попадает на другую целевую страницу, которая предлагает установить малварь, замаскированную под приложение для Android. Обычно вредонос маскируется под Google Chrome или приложения Yamato и ePOST.

Инциденты

Представители Evos сообщили, что влияние инцидента ограничено только портами в Тернезене, Генте и на Мальте. Атаки на SEA-Invest и Evos могут существеннее повлиять на поставки топлива, чем январские атаки на немецкие нефтяные компании Oiltanking и Mabanaft, после которых топливо удалось получить из альтернативных источников, и проблема не вышла за пределы страны.

В настоящее время Evos испытывает трудности с погрузкой и выгрузкой нефти, но все порты компании в Нидерландах продолжают работать.

Общее влияние кибератак замедляет поставок нефти в розничные точки из-за трудностей с заполнением танкеров-доставщиков. Как долго это будет продолжаться, пока неизвестно, поскольку общедоступной информации обо всех кибератаках, включая предыдущие инциденты в Германии, пока еще очень мало.

KPC представляет собой безопасное хранилище, защищенное с помощью брандмауэров, многофакторной аутентификации и зашифрованных соединений. Он используется в качестве хостинга сред Workforce Central, Workforce TeleStaff, Enterprise Archive, TeleTime IP, Extensions for Healthcare (EHC) и FMSI.

В начале января 2022 года компания убедилась в том, что во время хакерской атаки была похищена личная информация, и 10 января 2022 года об инциденте уведомили представителей Puma.

В заявлении Kronos не сказано, сколько сотрудников Puma пострадали от этой атаки, однако производитель спортивной одежды уже обратился в Генеральную прокуратуру штата Мэн, и согласно представленным документам операторы вымогателя украли данные, принадлежащие 6632 лицам. В похищенных документах, в числе прочего, содержались номера социального страхования.

Вечером 7 февраля система Vodafone Portugal столкнулась с техническими проблемами: тысячи клиентов не могли осуществлять звонки или подключаться к Сети на своих телефонах и компьютерах. Как выяснилось позже, технические проблемы были вызваны кибератакой.

Представители Vodafone Portugal заявили, что персональные данные клиентов не были скомпрометированы.

News Corp, один из крупнейших в мире медиахолдингов, пострадал от взлома. В документах, поданных в Комиссию по ценным бумагам и биржам, сообщается, что за атакой стояли китайские «правительственные» хакеры.

Атака произошла в прошлом месяце. По мнению экспертов злоумышленники получили доступ к электронной почте и документам журналистов и сотрудников «ряда изданий и бизнес-подразделений, включая The Wall Street Journal и его материнскую компанию Dow Jones, The New York Post, принадлежащую компании британскую газету, а также штаб-квартиру News Corp». Известно, что взлом произошел через одного из сторонних облачных провайдеров компании.

News Corp заявила, что обнаружила атаку 20 января 2022 года, после чего наняла ИБ-компанию Mandiant для расследования инцидента, а также уведомила о случившемся правоохранительные органы. Хотя пока расследование еще продолжается, Mandiant сообщает, что атаку провели хакеры, «действующие в интересах правительства Китая».

Швейцарская компания Swissport, обслуживающая аэропорты в 50 странах мира, сообщила о кибератаке вымогательского ПО, которая нарушила работу ее IT-инфраструктуры и сервисов, что привело к задержке рейсов в некоторых аэропортах.

Компания сообщает, что распространение вымогательского ПО удалось сдержать. Работа сервисов уже восстановлена. По словам представителя аэропорта Цюриха кибератака началась ранним утром четверга и вызвала небольшие задержки (от 3 до 20 минут) более двух десятков рейсов.

Пока неизвестно, о каком именно вымогательском ПО идет речь, и удалось ли хакерам похитить данные компании.

Опубликованная хакерами информация содержит списки доступа сотрудников к внутренним компьютерным системам, а также конфиденциальные бизнес-презентации. В загруженном хакерами видеоролике показаны скриншоты системы, предположительно связанной с наземной системой противовоздушной обороны Sky Cyber.

Анализ опубликованных материалов не выявил никаких свидетельств присутствия злоумышленников в сети компании или раскрытия паролей пользователей. В основном данные представляют собой сопоставление информационных систем и сервисов в организации. База данных также содержит ряд ссылок на данные, которые могли быть украдены из систем компании F5.

За базу данных хакеры хотят получить 100 биткоинов — около 4,3 млн долларов США по текущему курсу.