Антифишинг-дайджест № 256 с 14 по 20 января 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Злоумышленники в США используют QR-коды для кражи у граждан денег и персональных данных.

Схема обмана

- Преступники подменяют QR-код на свой.

- Жертва сканирует его и попадает на вредоносный сайт, где требуется ввести логин и пароль, а также различные финансовые сведения.

- Если человек передаёт эти данные, у преступников появляется доступ к счетам жертвы.

В этой связи ФБР рекомендовало американцам не загружать приложения для считывания QR-кодов, а при сканировании кода на физическом носителе проверять, не был ли он подменён — например, не наклеен ли один QR-стикер поверх другого.

Атаки и уязвимости

Первая из уязвимостей представляет собой переполнение буфера и затрагивает как Zoom-клиент, так и Zoom Multimedia Routers. Вторая приводит к утечке информации и затрагивает MMR-серверы.

Кроме этих уязвимостей специалисты обращают внимание на небезопасную реализацию механизма Address Space Layout Randomization (ASLR), предназначенного для защиты от повреждения памяти. Выявленные уязвимости особенно опасны в тот момент, когда серверы MMR запрашивают аудио- и видеоконтент. Успешная эксплуатация может привести к прослушиванию видеоконференций и деловых переговоров.

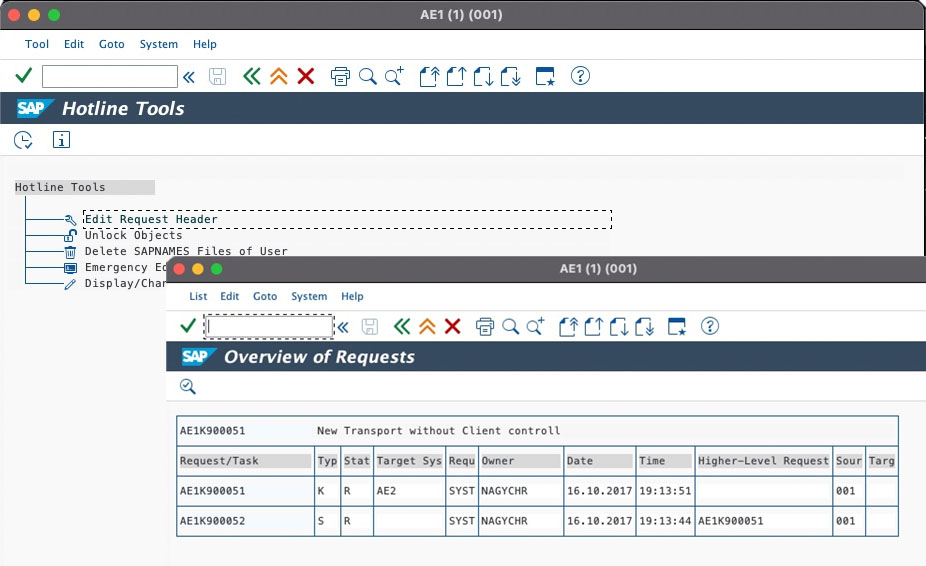

Уязвимости присвоили идентификатор CVE-2021-38178 и 9,1 балла по шкале CVSS. Источник проблем — некорректная авторизация, которая позволяет вмешиваться в транспортные запросы. Стандартные развёртывания SAP включают программу, позволяющую сотрудникам с определённым уровнем авторизации менять атрибуты заголовка в транспортных запросах SAP. Таким образом, киберпреступник или инсайдер с соответствующими правами могут изменить статус запросов с «Released» на «Modifiable». Более того, злоумышленник может добавить вредоносную нагрузку для запуска после импорта в целевую систему, что открывает возможность для атак на цепочки поставок.

Обнаружена критическую уязвимость в биометрических считывателях IDEMIA, которые используются для организации контроля доступа в крупнейших финансовых учреждениях мира, университетах, организациях здравоохранения и на объектах критически важной инфраструктуры.

Проблема получила идентификатор VU-2021-004 и оценку 9,1 балла по шкале оценки уязвимостей CVSS v3.

Используя уязвимость, злоумышленник мог удаленно без аутентификации использовать следующие команды:

- trigger_relay для открытия двери или турникета, если терминал непосредственно управляет ими;

- terminal_reboot, чтобы вызвать отказ в обслуживании.

Уязвимость присутствует в следующих устройствах:

- MorphoWave Compact MD;

- MorphoWave Compact MDPI;

- MorphoWave Compact MDPI-M;

- VisionPass MD;

- VisionPass MDPI;

- VisionPass MDPI-M;

- SIGMA Lite (все версии);

- SIGMA Lite+ (все версии);

- SIGMA Wide (все версии);

- SIGMA Extreme;

- MA VP MD.

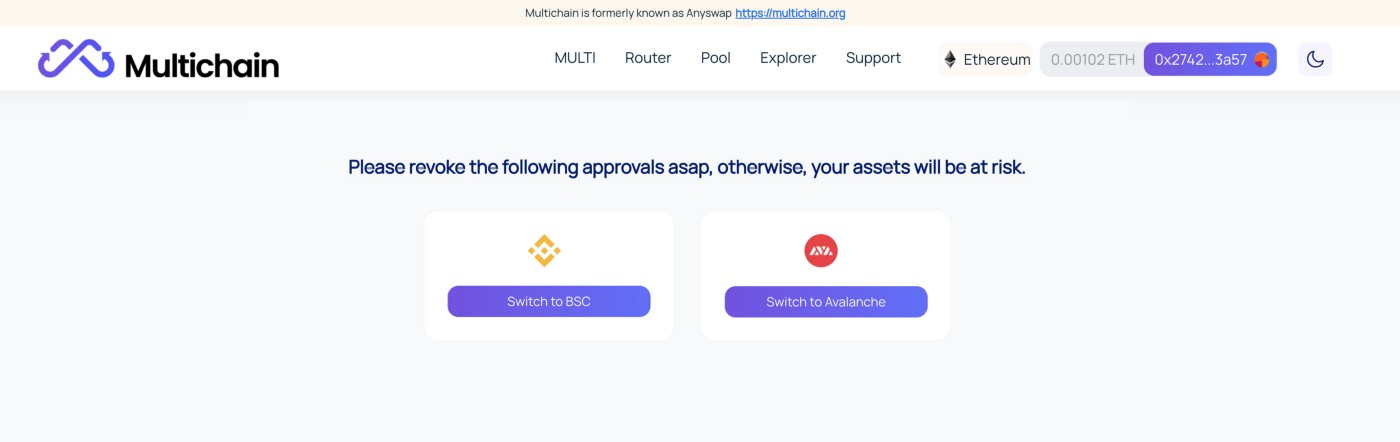

Хотя разработчики протокола оперативно исправили уязвимость, пользователям необходимо отозвать разрешение на работу с протоколом в своих кошельках. Далеко не все пользователи сделали это оперативно, что позволило хакерам украсть криптоактивы на 1,34 млн долларов США.

Эксперты предупреждают, что пользователи, которые одобрили WETH, PERI, OMT, WBNB, MATIC и AVAX на платформе Multichain, теперь находятся в группе риска. Чтобы избежать потерь им следует отменить все одобрения, выданные указанным токенам, чтобы они могли защитить свои криптовалютные активы.

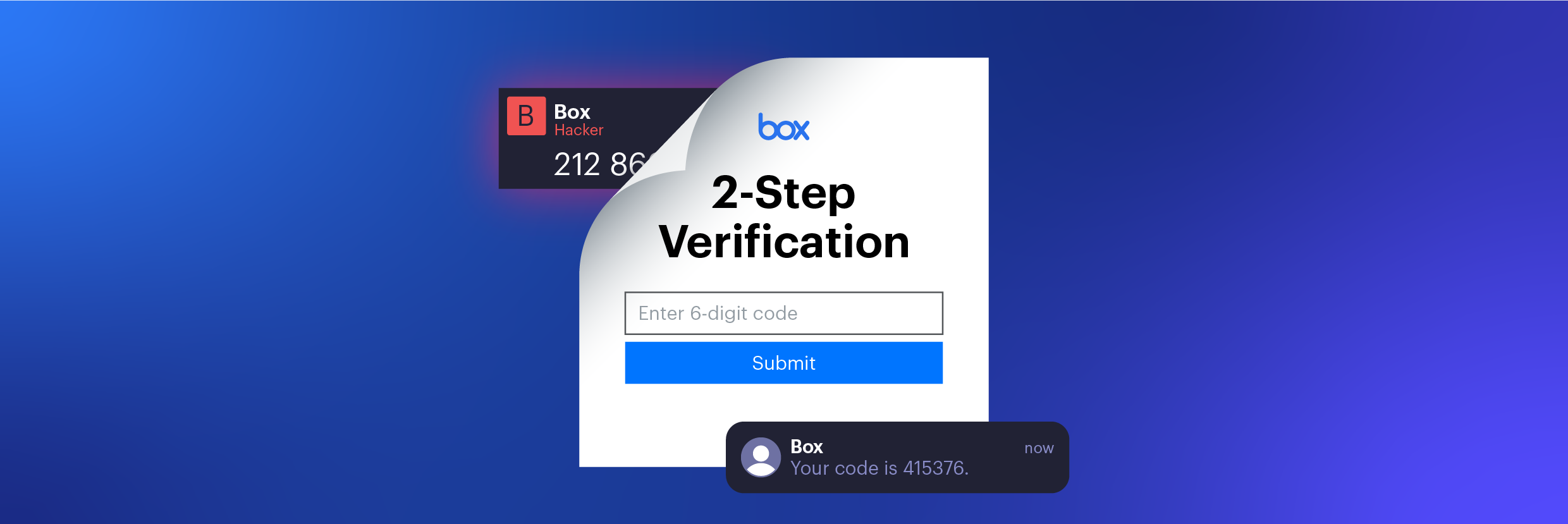

Сервис Box позволяет клиентам, не использующим технологию единого входа (Single Sign-On), защитить свои учетные записи с помощью приложения для аутентификации или двухфакторной аутентификации на основе SMS.

При авторизации в аккаунте платформа устанавливает сессионный cookie-файл и переадресовывает пользователя на форму, где необходимо ввести либо одноразовый пароль (TOTP), сгенерированный аутентификатором (MFA-верификация), либо код из SMS-сообщения (двухфакторная аутентификция).

Как обнаружили исследователи, Box допускает «путаницу MFA-режимов», что позволяет обойти многофакторную аутентификацию на основе SMS: при авторизации в учетной записи с включенной верификацией по SMS злоумышленник может инициировать MFA-аутентификацию по TOTP и указать одноразовый пароль из подконтрольного ему приложения-аутентификатора.

Уязвимость заключалась отсутствии проверки на предмет того, была ли включена MFA-защита на основе TOTP в аккаунте, в котором пытались авторизоваться, и действительно ли приложение-аутентификатор было с связано с данной учетной записью.

Инциденты

Похищенные данные принадлежали участникам программы «Красного Креста» под названием «Восстановление семейных связей», целью которой является воссоединение членов семьи, разделенных из-за вооруженных конфликтов, природных катастроф или миграции.

Украденные злоумышленниками данные были собраны как минимум 60 различными филиалами Красного Креста и Красного Полумесяца по всему миру и содержали имена, местоположение и контактную информацию пропавших людей и их семей, а также оставшихся без попечительства или разлученных с семьей детей, которым помогает «Красный Крест»

Cайт OpenSubtitles, предоставляющий любителям кинематографа бесплатные субтитры, сообщил о взломе и утечке данных. Чтобы скрыть инцидент, владельцам ресурса пришлось заплатить злоумышленникам выкуп в криптовалюте.

В утечке содержатся данные 6 783 158 пользователей, зарегистрированных на ресурсе. Киберпреступникам удалось добраться до адресов электронной почты, никнеймов и MD5-хешей паролей.

Представители OpenSubtitles сообщили, что создали сайт в 2006 году, имея слабое представление о кибербезопасности, поэтому пароли хранились в MD5-хешах без соли. Это значит, что большинство украденных паролей будет легко раскодировать..

Администраторы OpenSubtitles заверили, что разработчики обновили код для лучшей защиты аккаунтов. Пользователям рекомендуется поменять пароли на ресурсе. Платёжные данные хранились за пределами веб-площадки, злоумышленники не смогли до них добраться.

Действия администрации стали ответом на несколько «краж», о которых сообщили клиенты. В частности, создатель криптовалюты Dogecoin (DOGE) Билли Маркус (Billy Markus) обнаружил ряд подозрительных транзакций с помощью сервиса Etherscan.

По словам пользователя Бена Баллера (Ben Baller), его учетная запись была взломана , и он лишился 4,28 Ether (около 15 тыс. долларов США). Баллер использовал двухфакторную аутентификацию, поэтому предполагаемые преступники, должно быть, обошли защитные решения Crypto.com.

Эксперты сообщили, что в общей сложности преступники похитили у Crypto.com примерно 15 млн долларов США. Половина украденных денег уже «отмыта» через сервис Tornado Cash.

Хотя специалистам удалось пресечь кибератаку, она повлияла на работу IT-сервисов компании, которые пришлось временно отключить.

В заявлении компании говорится, что операторы вымогательского ПО AlphV/BlackCat разместили в даркнете данные о бывших и текущих сотрудниках компании, поставщиках, консультантах и бизнес-партнерах. Причиной публикации сведений послужил отказ модного бренда платить требуемый вымогателями выкуп в размере 3 млн долларов США.

Согласно сообщению компании, платежные данные клиентов в результате атаки не пострадали, поскольку Moncler не хранит такую информацию в своих системах.