Антифишинг-дайджест № 255 с 1 по 13 января 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

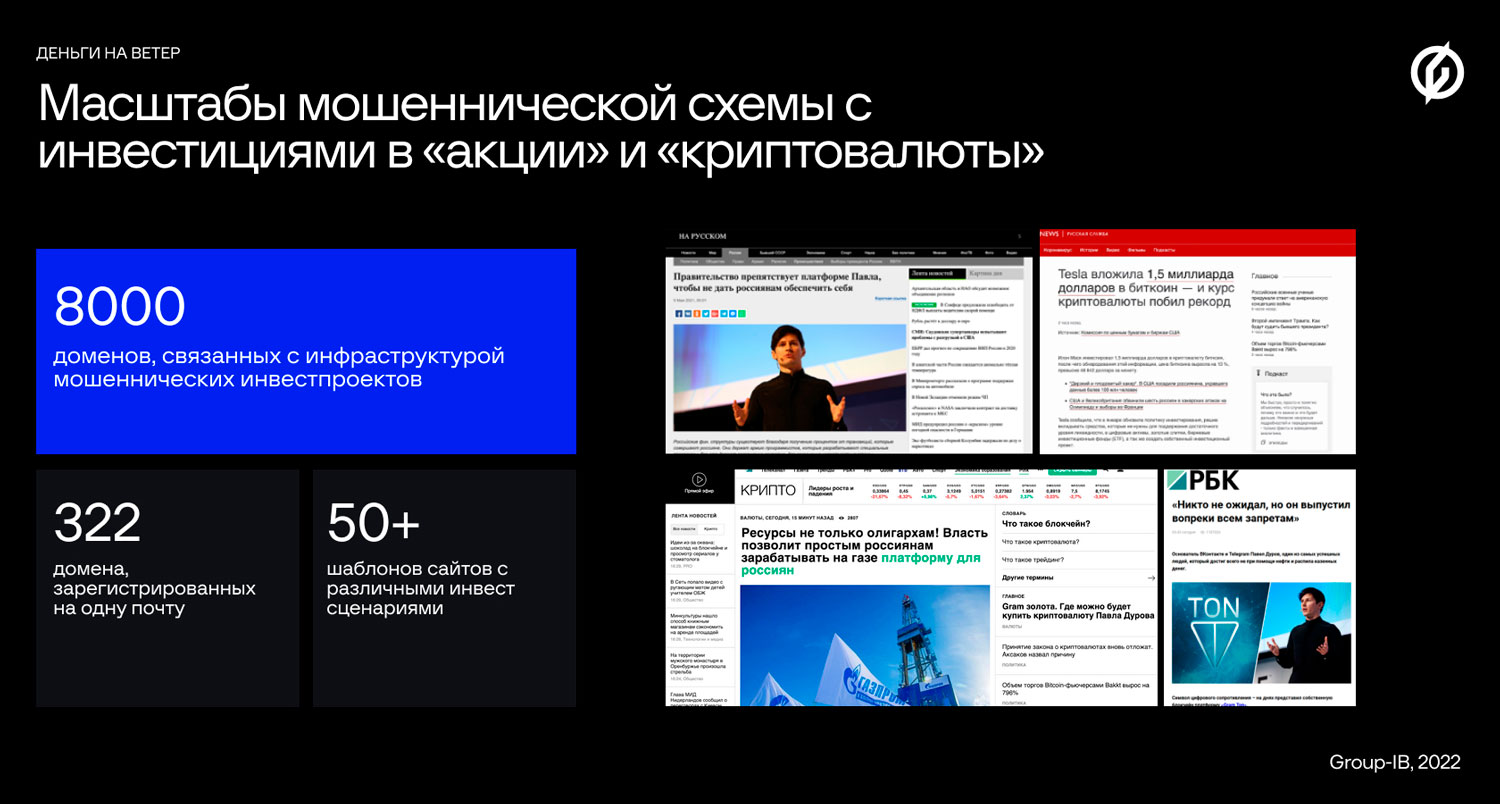

Киберкампании

Желающим быстро разбогатеть предлагают вкладываться в криптовалюты, покупку акций нефтегазовых компаний, золото, фармацевтику и другие «активы». На деле все оборачивается хищением денег свежеиспеченных инвесторов или данных их банковских карт. Большинство исследованных кейсов являются технически новыми «гибридными схемами». В них наряду с традиционным фишингом используются фейковые мобильные приложения-терминалы, а так же звонки «личных консультантов».

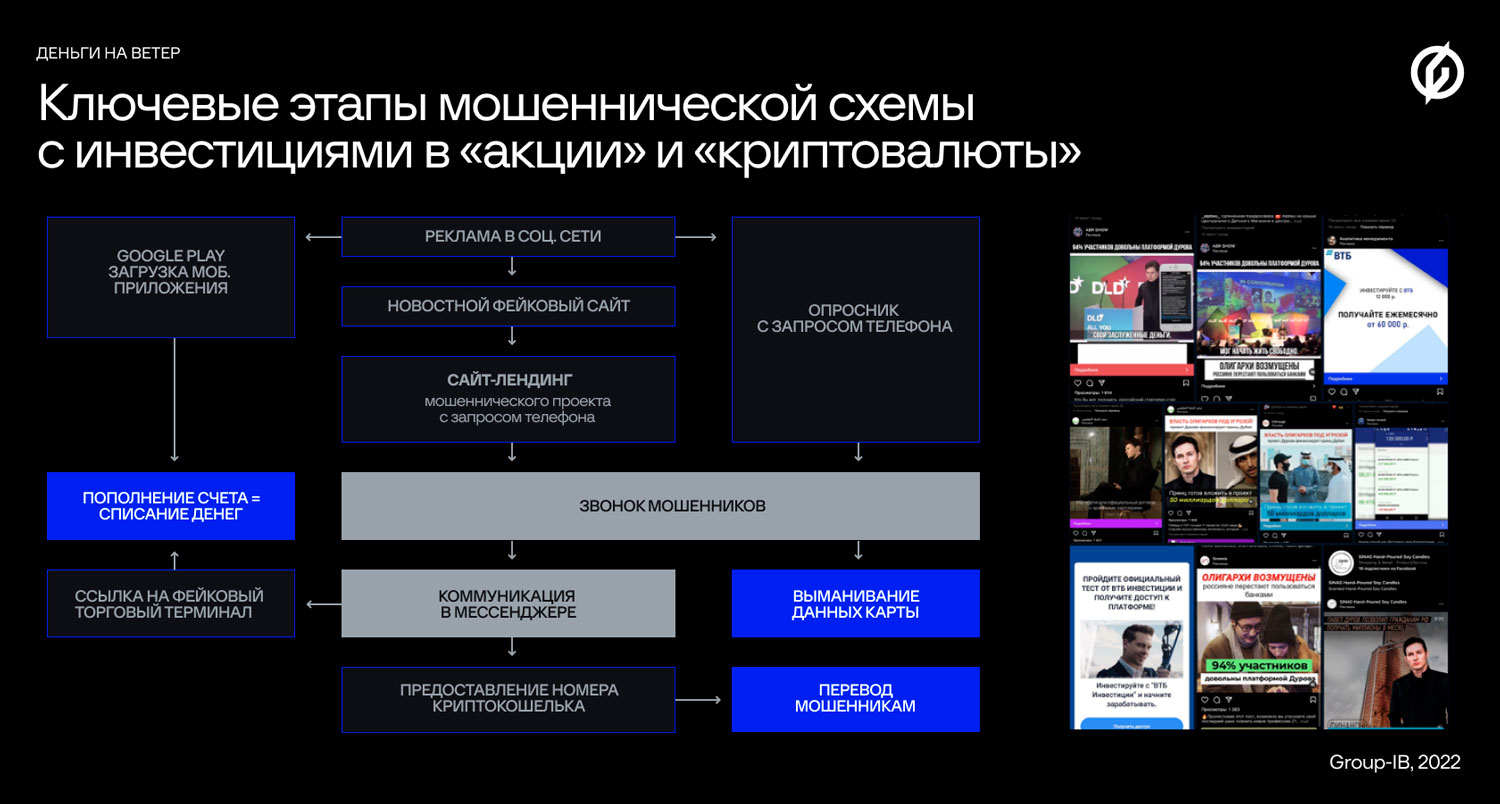

Схема кампании:

1. Массированная реклама в социальных сетях, в которой известные предприниматели, политики или амбассадоры брендов «предлагали» частным вкладчикам участие в сверхдоходных инвестиционных проектах. Чаще других в фальшивых постах фигурировал создатель Telegram Павел Дуров, который якобы «вопреки запретам» создал для россиян блочкейн-платформу «Gram Ton» — «оплот цифрового сопротивления».

2. В рекламных постах мошенники нелегально использовали изображения Дурова и три откровенно популистских сюжета мошенничества:

- «Альтернатива банкам» — о появлении новой финансовой платформы, позволяющей получать инвесторам невероятные доходы;

- «Недра — народу!» — о «нацпроектах» по освоению сверхдоходов от торговли нефтью и газом;

- «Финансы для людей» — о допуске к «закрытым» для большинства инвест-инструментам реальных финансовых организаций.

3. В качестве оформления лендингов и рекламных постов с призывами инвестировать в сомнительные проекты злоумышленники нелегально использовали стилистику популярных новостных ресурсов, таких как «Россия-24», Russia Today или РБК.

4. Как только начинающий инвестор клюет на «приманку», его направляют на сайт-опросник от «известного банка» или на красочные лендинги-одностраничники инвестпроекта. Как правило, все они связаны с торговлей «криптой», фиатными валютами, драгметаллами, полезными ископаемыми, природными ресурсами, фармацевтикой. Практически каждый из проектов обещает фантастические заработки — в 300 000 до 10 000 000 рублей в месяц. Задача мошенника — заставить жертву поверить в инвестпроект, чтоб та оставила свои контактные данные для связи с «личным консультантом».

5. Рассказав по телефону про уникальный проект, где якобы специальная программа-бот помогает зарабатывать деньги на торгах, «консультант» предлагает пользователю зарегистрироваться в системе и внести депозит от 250 долларов США. Если клиент сомневается, ему могут посоветовать забронировать место в проекте, внеся аванс, например, в размере 10 000 руб через популярный обменник криптовалют.

6. При подключении к системе в «личном кабинете» будущему инвестору демонстрируют успешные результаты торговли, рост его сбережений, но за красивыми цифрами скрывается пустота — все эти инвестпроекты не предполагают снятие средств, только зачисление.

7. В некоторых случаях менеджер просит сообщить данные банковской карты, с помощью которой потенциальный «участник» планирует делать инвестиции, и якобы отправляет запрос в банк на одобрение внесения депозита. На самом деле деньги просто списываются со счета.

Атаки и уязвимости

В модуле KCodes NetUSB, который используется в миллионах роутеров, обнаружена критическая уязвимость CVE-2021-45608, позволяющая злоумышленникам удалённо выполнить код на уровне ядра.

KCodes NetUSB представляет собой модуль ядра Linux, позволяющий устройствам в локальной сети получать доступ к подключённой к роутеру USB-периферии.

Уязвимости присвоен уровень опасности 9,8 из 10 по шкале CVSS.

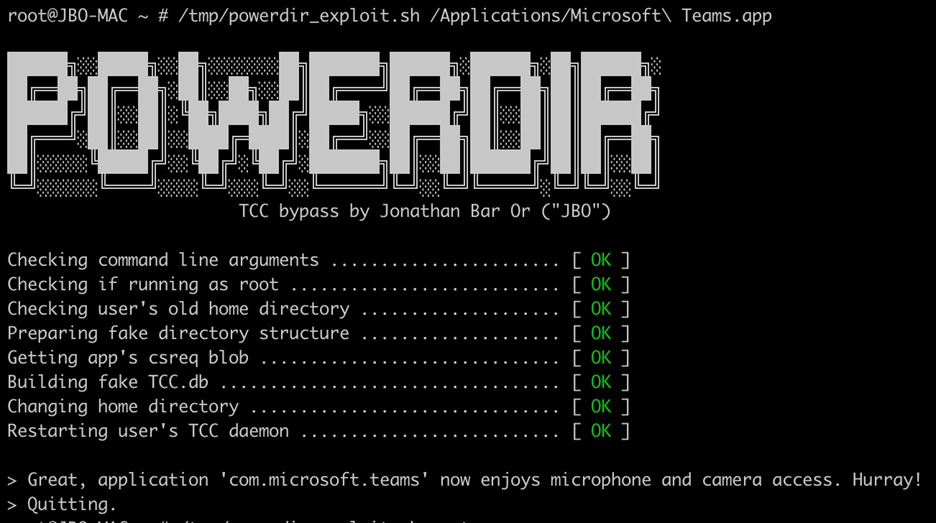

Уязвимость получила название powerdir и связана с технологией TCC, предназначенной для блокировки доступа приложений к конфиденциальным пользовательским данным. Это позволяет пользователям macOS настраивать параметры конфиденциальности для приложений и устройств, подключенных к их компьютерам Mac, включая камеры и микрофоны.

Хотя Apple разрешила доступ к TCC только приложениям с полным доступом к диску и настроила функции для автоматической блокировки неавторизованного выполнения кода, исследователи Microsoft обнаружили, что злоумышленники могут внедрить в систему вторую, специально созданную БД TCC, которая позволит им получить доступ к защищенной информации.

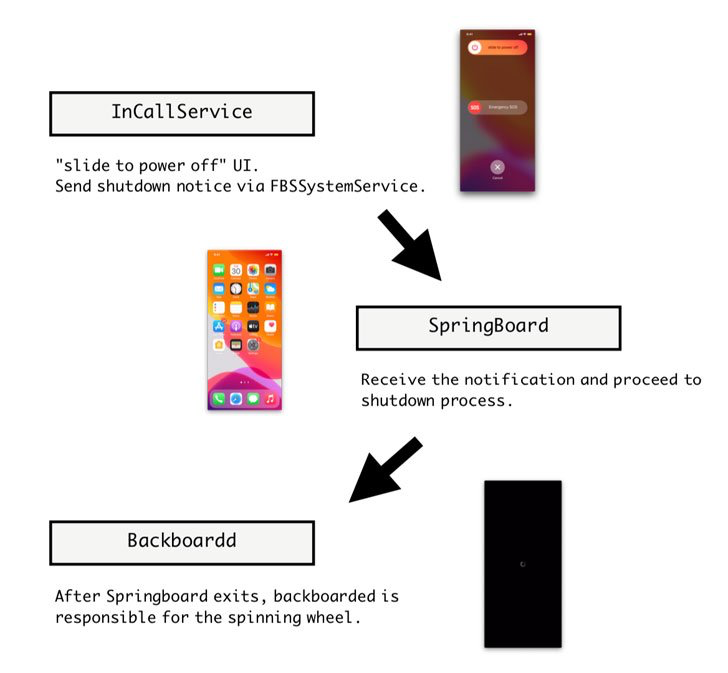

Разработана атака NoReboot, с помощью которой вредоносное ПО для iOS может закрепляться на зараженном устройстве, имитируя процесс его выключения. При этом невозможно опередить включен iPhone или нет, а вредонос получает возможность шпионить за жертвой.

Эксперты обнаружили, что могут заблокировать устройство, а затем имитировать перезапуск iOS, сохранив доступ для своего вредоносного ПО к зараженной системе.

NoReboot работает следующим образом: используется подключение к SpringBoard (приложение Apple iOS UI, оно же Home Screen) и Backboardd (демон, стоящий за SpringBoard) для обнаружения и перехвата команды перезагрузки телефона (например, посредством нажатия кнопки уменьшения громкости + кнопки питания). Затем происходит отключение SpringBoard UI вместо завершения работы ОС.

Это оставляет экран iPhone без пользовательского интерфейса, имитируя состояние выключенного устройства. Чтобы устройство не звонило и не вибрировало, NoReboot отключает обратную связь 3D Touch, светодиодные индикаторы камеры, а также вибрацию и звук для любых входящих вызовов или уведомлений.

Демонстрация атаки NoReboot

Доступ был получен не из-за уязвимости в инфраструктуре Tesla, а из-за использования владельцами сторонних сервисов и ключей API.

Используя полученный доступ, хакер может отключить режим Sentry Mode, открыть двери, открыть окна и запустить силовой агрегат при помощи дистанционного управления без ведома водителя. Он также может видеть точное местоположение машины. Хакер подтвердил изданию Drive Tesla, что по крайней мере один из «захваченных» экземпляров находится в Китченере, Онтарио.

Существует два варианта таких посылок:

- имитация сообщений от HHS (Министерство здравоохранения и социальных служб США), к которым приложены письма со ссылками на рекомендации по защите от COVID-19, указывающими обратиться к приложенной USB-флешке.

- имитация посылки от Amazon в подарочной упаковке с поддельным благодарственным письмом, фальшивой подарочной картой и USB-устройством.

В обоих случаях отправления содержали USB-устройства марки LilyGO.

Если жертва подключала такой «подарок» к своим ПК, выполнялась атака типа BadUSB, в ходе которой устройство использовало HID, регистрировало себя как клавиатуру и передавало серию предварительно заданных нажатий клавиш машине пользователя.

Эти нажатия клавиш запускали команды PowerShell, которые уже загружали и устанавливали различные вредоносные программы, действовавшие как бэкдоры. Получив административный доступ, хак-группа атаковала другие локальные системы.

Инциденты

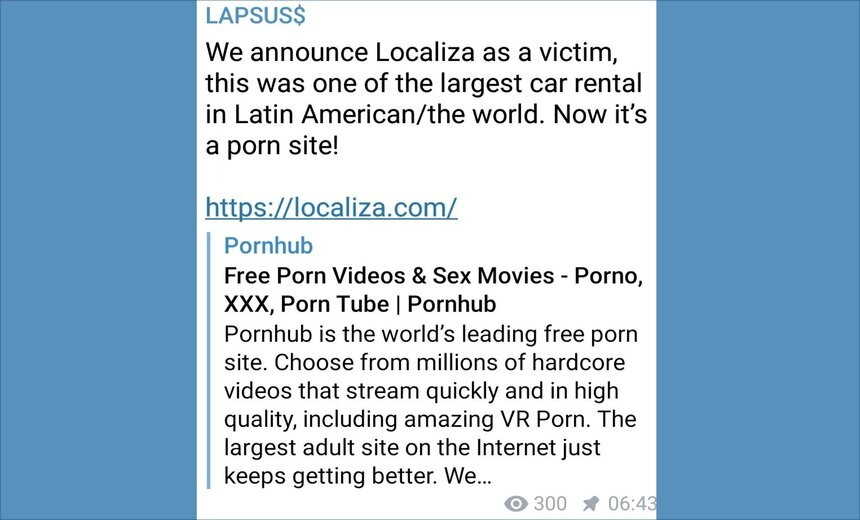

«Мы объявляем Localiza своей жертвой. Она была одной из крупнейших арендодателей автомобилей в Латинской Америке/мире. Теперь это порносайт», — сообщила Lapsus$ в своем Telegram-канале.

Во время атаки посетители сайта Localiza в течение полутора часов переадресовывались на порносайт. Компания восстановила доступ к домашней странице localiza.com в тот же день, однако часть функций по-прежнему оставалась недоступной.

Представители компания сообщают, что похищено менее 50 учетных записей.

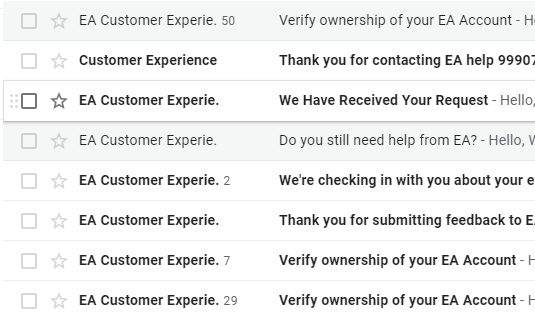

Судя по опубликованным скриншотам учетные записи были похищены после того, как злоумышленники связались с техподдержкой EA через чат и, притворившись законными владельцами, заявили о смене привязанного электронного адреса. Мошенники продолжали настаивать на своём до тех пор, пока один сотрудник техподдержки не пренебрег формальными процедурами и не перепривязал электронные адреса без дополнительной проверки личности пользователей.

В связи со случившимся было решено провести повторное обучение сотрудников техподдержки «с уклоном в безопасность учетных записей и фишинговые техники, использовавшиеся конкретно в этом случае».

С августа 2016 года преступник зарегистрировал более 160 доменов с именами, похожими на настоящие названия литературных агентств и издательств. После этого он создал email-адреса для этих доменов, имитировавшие ящики реальных людей, которые работают в вымышленных компаниях.

Фишеру удалось похитить рукописи и другие тексты у таких авторов, как Маргарет Этвуд, Стиг Ларссон, Салли Руни и актер Итан Хоук.

Взлом был впервые обнаружен PeckShield, компанией по обеспечению безопасности блокчейна, на основании подозрительной передачи токенов ERC-20 из LCX в неизвестный кошелек Ethereum (ETH).

Криптовалютная биржа LCX из Лихтенштейна подтвердила компрометацию одного из своих горячих кошельков после временной приостановки всех операций ввода и вывода средств на платформе.