Антифишинг-дайджест № 254 с 24 по 30 декабря 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

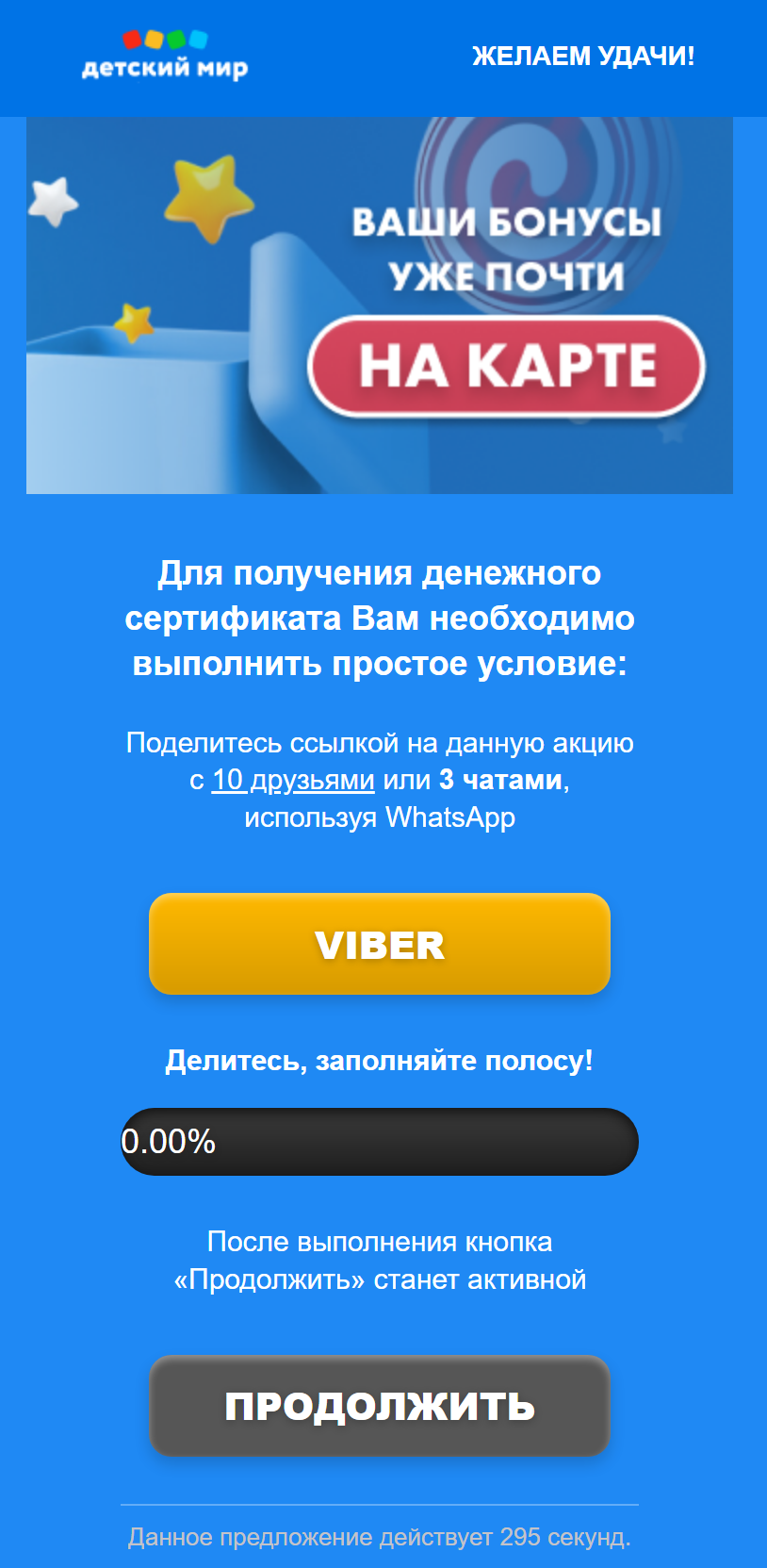

Чтобы получить вознаграждение, пользователь должен пройти небольшой опрос якобы для повышения качества обслуживания в магазинах.

В одних рассылках мошенники предлагают выиграть до 500 тысяч рублей, в других — до миллиона.

Чтобы стать участником «новогоднего розыгрыша», россиянам предлагают ответить на простые вопросы, а также разослать сообщение об акции нескольким контактам. Таким образом схема охватывает большее число людей.

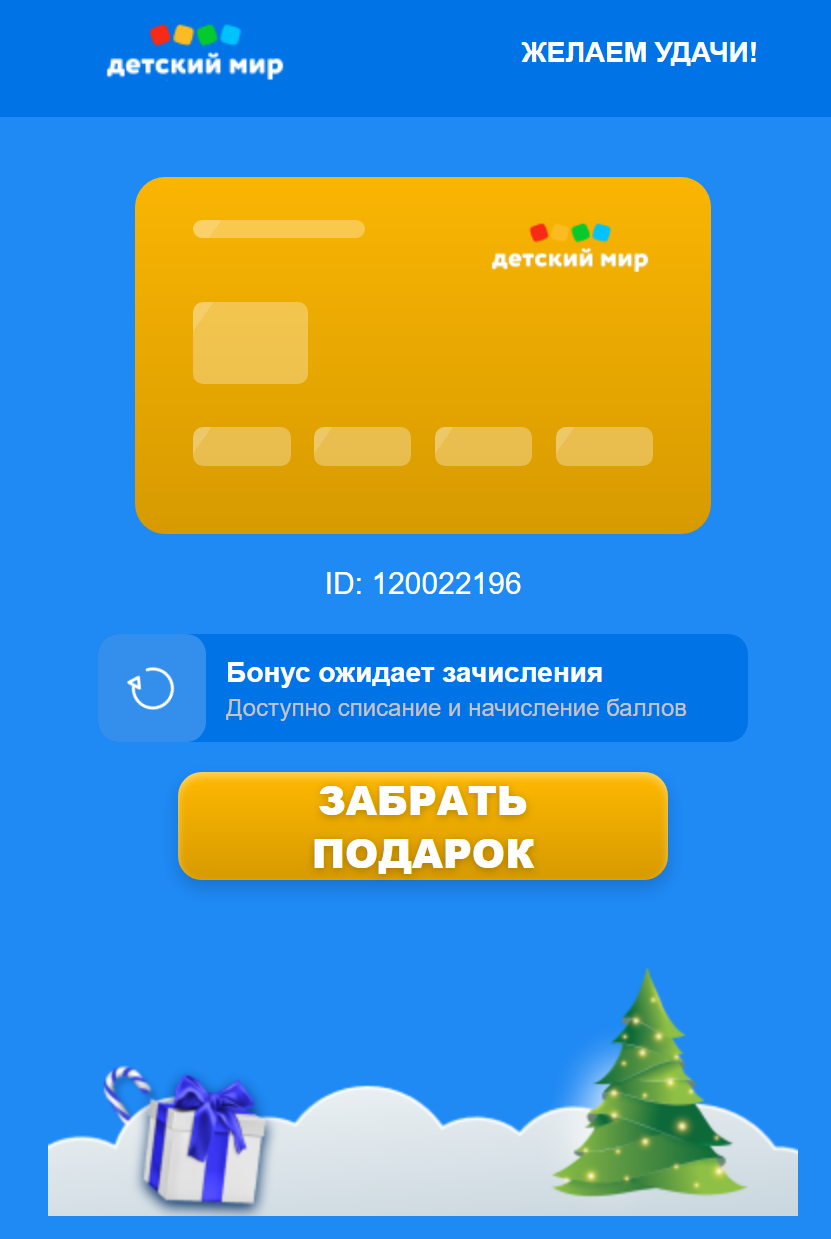

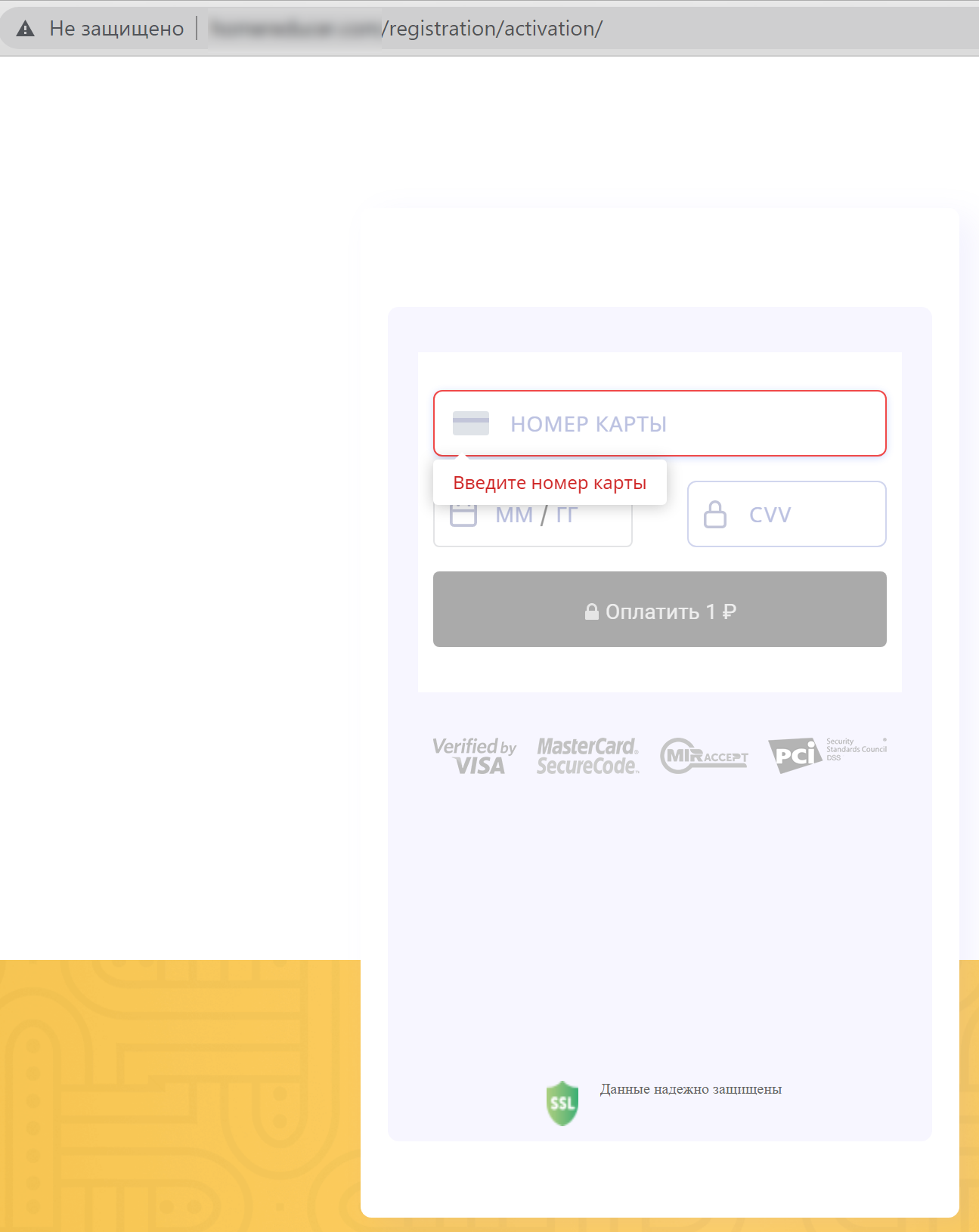

На последнем этапе мошенники просят жертв перевести один рубль за доступ к базе данных розыгрыша. Так как сумма символическая, жертвы довольно часто идут на это, а у мошенников появляются данные их банковских карт, позволяющие им украсть намного больше.

Мобильная безопасность

Программы замаскированы под редакторы изображений и платформы для просмотров трейлеров к фильмам. На самом же деле они представляют собой fleeceware-приложения, разработанные для скрытого хищения денежных средств.

В настоящее время приложения удалены из AppStore, однако Apple не сообщила, будет ли она возвращать средства пользователям, которых обманом заставили оформить платную подписку, и будет ли она возвращать прибыль, полученную от их продажи.

Приложения скачали более 2 млн раз и теперь они приносят своим создателям примерно 16 тыс. долларов США в день, или около 6 млн долларов США в год.

Атаки и уязвимости

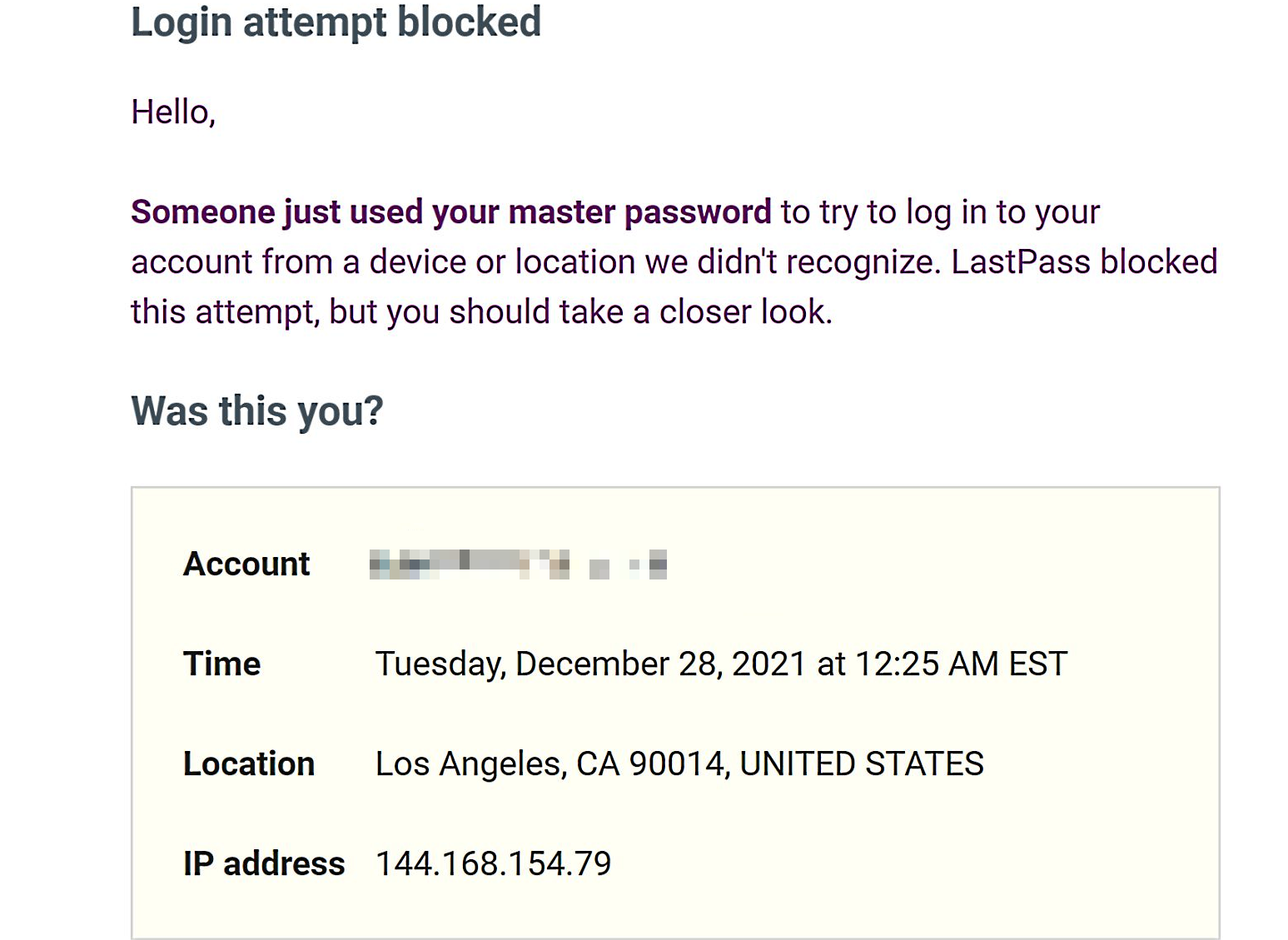

Злоумышленники атакуют пользователей LastPass, пытаясь получить доступ к облачным хранилищам паролей.

Преступники пытаются провести атаку credential stuffing. В ходе таких атакимена пользователей и пароли похищаются с одних сайтов, а затем используются на других. То есть злоумышленники имеют уже готовую базу учетных данных, которая может быть приобретена в даркнете, собрана самостоятельно или получена каким-то ещё способом, а затем пытаются использовать эти данные, чтобы авторизоваться на каких-либо сайтах и сервисах под видом своих жертв.

Разработчики LastPass подтвердили информацию о продолжающихся атаках после того как десятки пользователей рассказали в социальных сетях о получении писем с предупреждениями. Письма сообщали, что LastPass заблокировал попытку входа в систему с правильным мастер-паролем, однако с иностранного IP-адреса (как правило, из Бразилии).

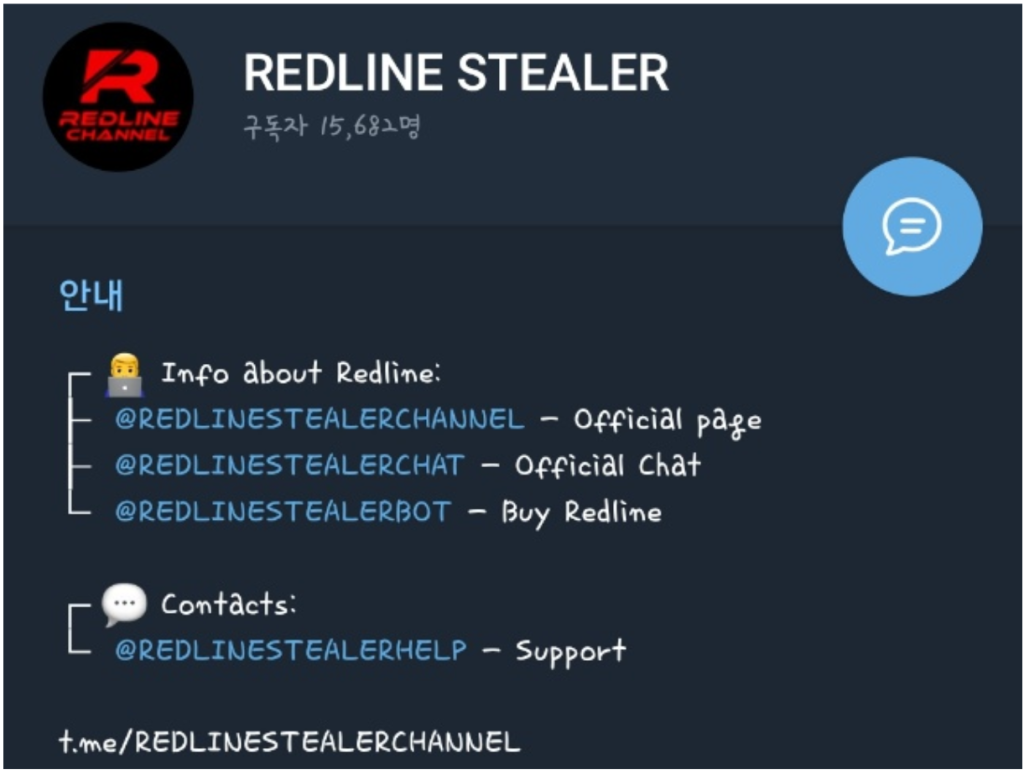

RedLine представляет собой средство для кражи информации. Ее можно приобрести примерно за 200 долларов США на киберпреступных форумах. Установка и запуск ПО не требуют от оператора особых знаний.

В примере, описанном аналитиками, учетные данные VPN-аккаунта удаленного сотрудника были похищены операторами RedLine и затем использованы для взлома сети компании три месяца спустя.

Хотя на зараженной компьютерной системе было установлено защитное решение, оно не смогло обнаружить и удалить RedLine. Вредоносная программа крадёт файл данных, который есть во всех браузерах на основе Chromium — базу данных SQLite, в которой сохраняются имена пользователей и пароли.

Даже когда пользователи отказываются хранить свои учетные данные в браузере, система управления паролями все равно будет добавлять запись, указывающую, что конкретный сайт находится в «черном списке». Злоумышленники не могут украсть пароли, занесенные в черный список, но они получают информацию о том, что учетная запись существует. Это позволяет им осуществлять атаки с подстановкой учетных данных (credential stuffing) или применять социальную инженерию.

Фишинговые инструменты MitM (Man-in-the-Middle) стали чрезвычайно популярными в киберпреступном мире в последние годы после того, как крупные технологические компании начали делать 2FA функцией безопасности обязательной для своих пользователей. Злоумышленники, которым удалось обманом заставить пользователя ввести учетные данные на фишинговом сайте, обнаружили, что украденные учетные данные стали бесполезными, поскольку они не могли обойти процедуру 2FA.

В течение последних лет киберпреступники адаптируют свои старые фишинговые инструменты для обхода процедур 2FA с помощью двух методов:

- real-time phishing («фишинг в реальном времени»);

- наборов фишинговых инструментов MitM.

Первый способ полагается на оператора, сидящего перед web-панелью, в то время как пользователь перемещается и взаимодействует с фишинговым сайтом. Фишинговые инструменты MitM адаптированы для работы в качестве обратных прокси-серверов, которые ретранслируют трафик между жертвой, фишинговым сайтом и легитимным сервисом.

Инциденты

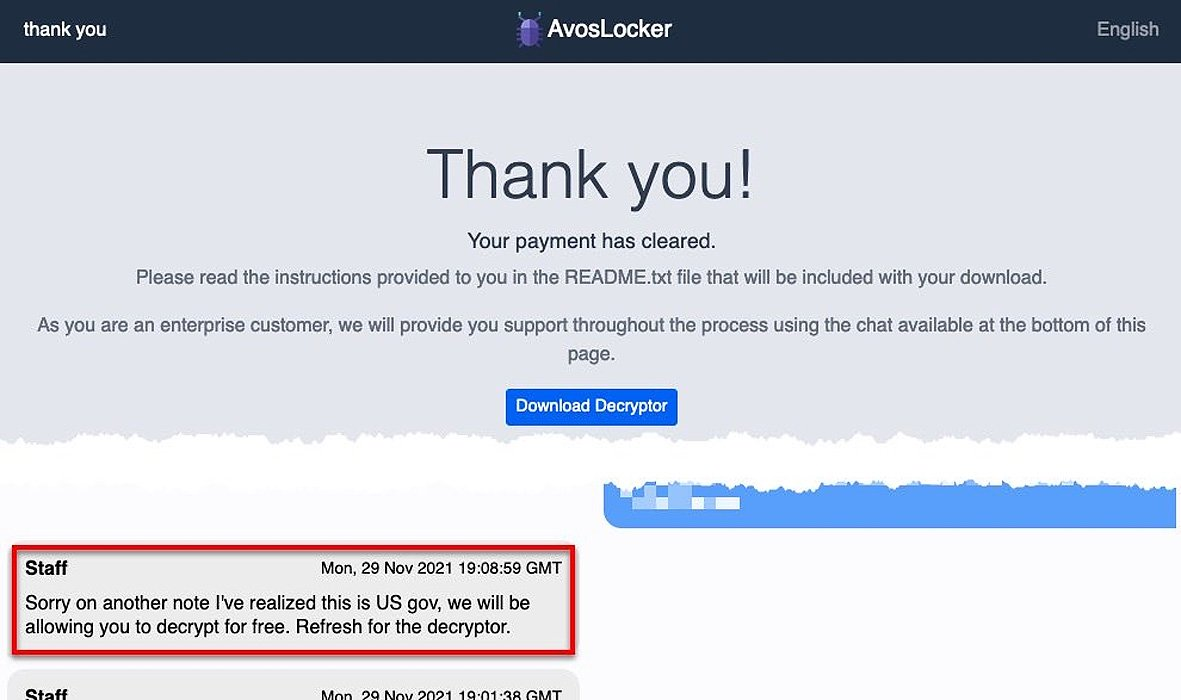

В ходе атаки вредоносная программа не только зашифровала устройства, но и утащила с собой внутренние файлы. Чуть позже исследователь в области кибербезопасности с ником pancak3 опубликовал скриншот, из которого видно, что операторы AvosLocker сразу поняли свою ошибку и предоставили бесплатный ключ для расшифровки пострадавших файлов.

Выдав ключ, злоумышленники отказались предоставить список украденных файлов и не стали отвечать на вопрос о том, как проникли в сеть отделения полиции.

Amedia издаёт более 90 газет и другой печатной продукции и оценивает ежедневную аудиторию этих изданий в два миллиона человек. Компания также ведёт бизнес в России.

Атака вывела из строя систему подписки, содержащую такие данные, как имена и фамилии клиентов, номера их телефонов, адреса. Компания пока не знает, удалось ли хакерам украсть персональные данные подписчиков. Известно лишь, что злоумышленники не смогли получить доступ к паролям и финансовым сведениям о клиентах.

По состоянию на среду Amedia так и не устранила проблемы — на сайте компании соответствующая информация отсутствует.

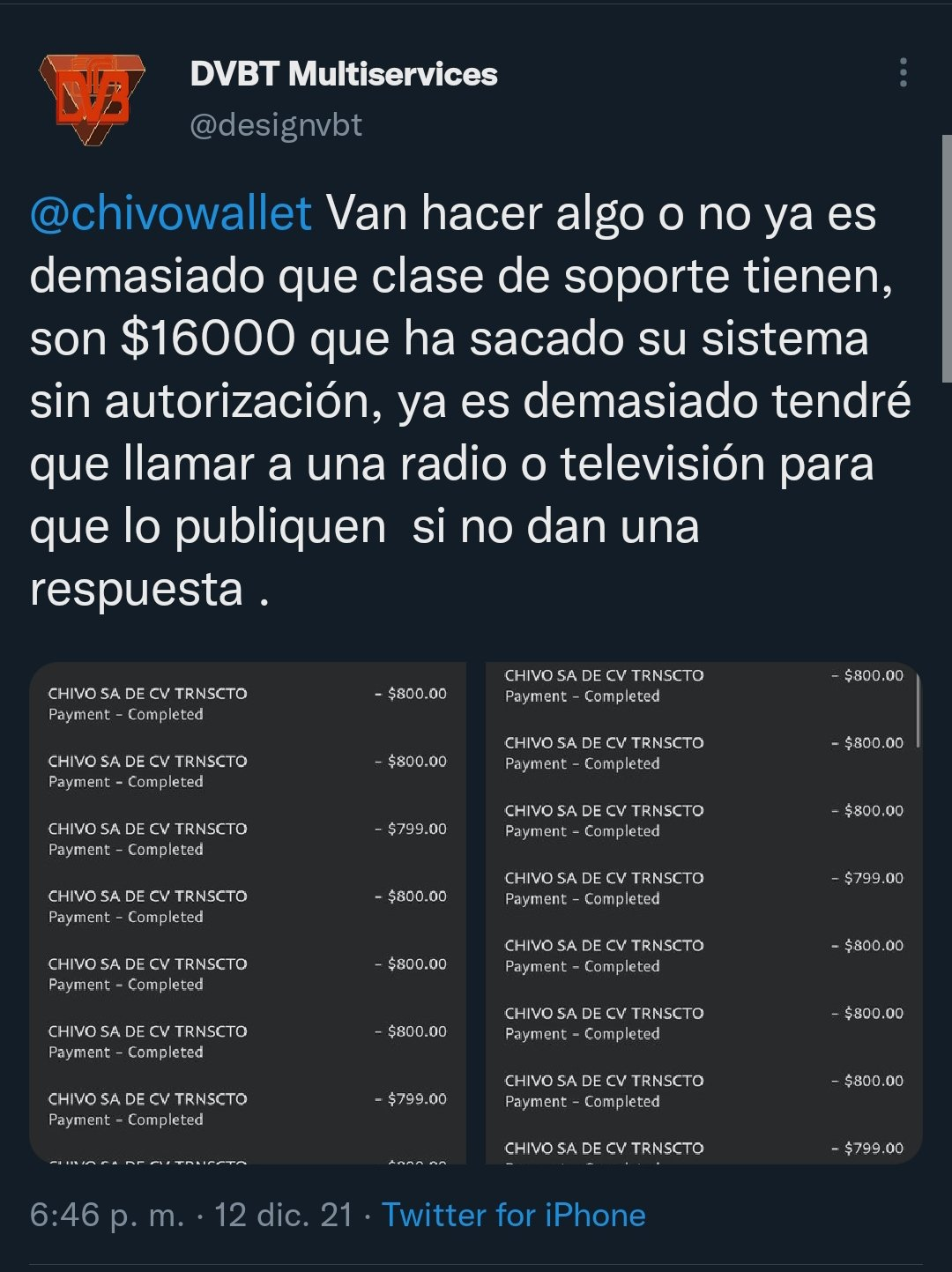

По меньшей мере 50 сальвадорцев заявили об убытках на общую сумму более 96 тыс. долларов США после установки правительством биткойн-кошельков. Некоторые из этих финансовых транзакций обошлись жертвам в 61 доллар США, но другие потеряли тысячи или более.

Около 3 миллионов сальвадорцев пользуются кошельками Chivo, что составляет примерно половину от 6,5 миллиона жителей страны.

Один из пострадавших сообщил, что в кошельке, где пропали деньги и транзакции, есть уязвимость, причём он не может получить никакой техподдержки, остаётся только звонить и звонить, пытаясь выяснить, где деньги.

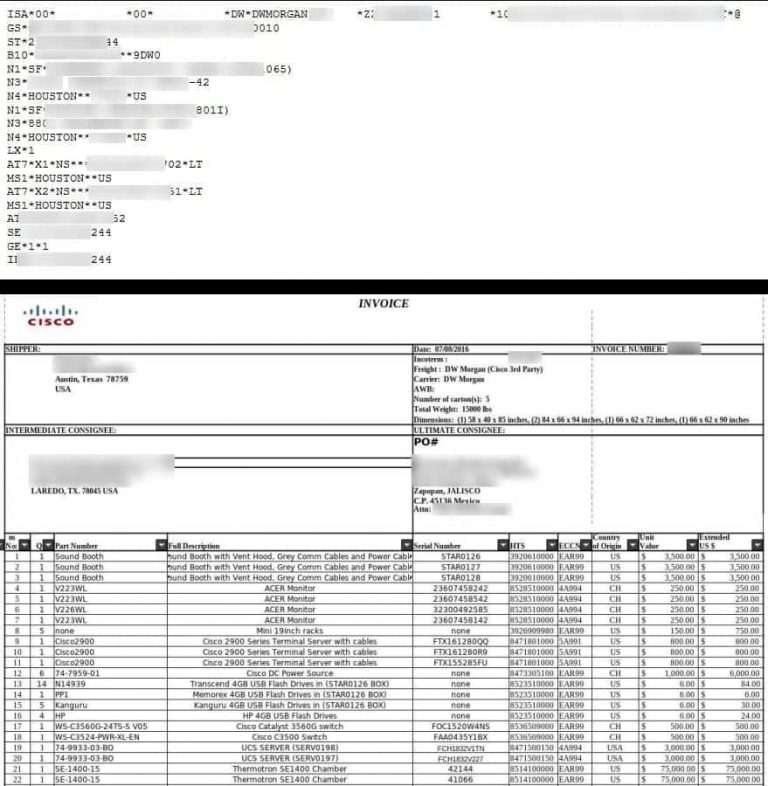

Логистический гигант D.W. Morgan стал жертвой утечки 100 ГБ данных.

Исследователи обнаружили некорректно сконфигурированное хранилище Amazon S3, принадлежащее американскому логистическому гиганту D.W. Morgan.

База данных содержит более 100 ГБ данных — более 2,5 млн файлов с финансовой информацией, данными по доставке и транспортировке, персональными и конфиденциальными записями сотрудников и клиентов D.W. Morgan по всему миру, включая компанию Ericsson из списка Global 500 и Cisco из Fortune 500.

Хранилище не было защищено паролем, поэтому любой мог получить доступ к следующим данным: подписям, полным именам, вложениям, телефонным номерам, заказанным товарам, сведениям о поврежденных грузах, фотографиям, адресам биллинга и доставки, датам накладных, штрих-кодам доставки, местоположению предприятий, стоимости оплаченных товаров, изображениям внутренних документов, а также планам и соглашениям о транспортировке.

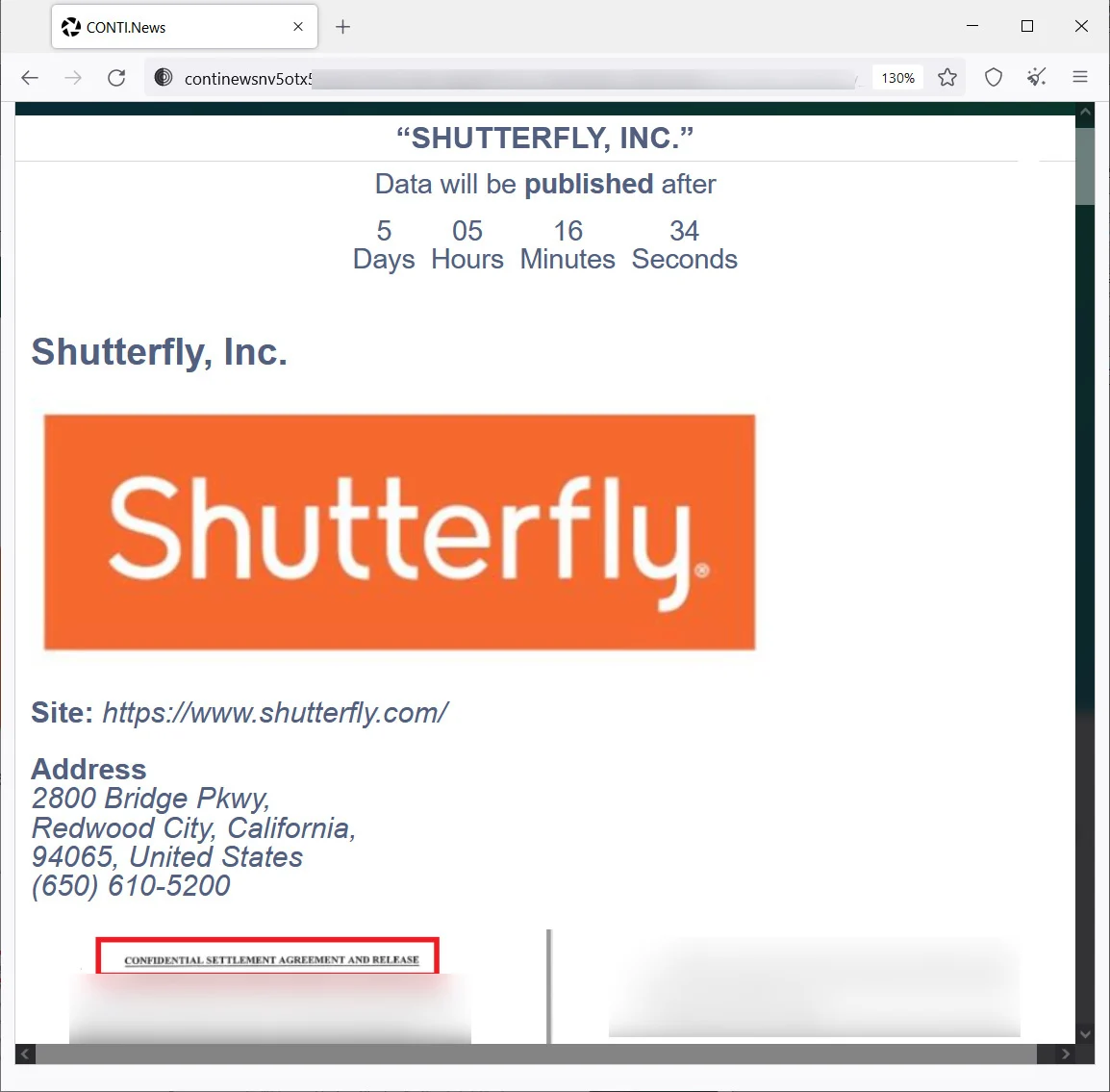

Американская компания Shutterfly, предоставляющая услуги по созданию фото-подарков, подверглась атаке с использованием вымогательского ПО Conti. Злоумышленники зашифровали более 4 тыс. устройств и 120 серверов VMware ESXi, а также украли корпоративные данные.

Группировка ведет переговоры с компанией и требует в качестве выкупа миллионы долларов. В рамках тактики двойного вымогательства Conti создала закрытую страницу утечек данных Shutterfly, содержащую скриншоты данных, предположительно похищенных у компании. Злоумышленники угрожают сделать эту страницу общедоступной, если не будет уплачен выкуп.

На скриншотах — юридические соглашения, информацию о банках и торговых счетах, учетные данные для входа в корпоративные сервисы, электронные таблицы и информация о клиентах, включая последние четыре цифры кредитных карт.

Кибератака затронула некоторые бизнес-операции компании во Франции, однако не повлияла на более крупные инфраструктуры, используемые клиентами.

Inetum Group не раскрыла название используемого вредоносного ПО, но, по словам главного редактора французского издания LeMagIt Валери Маркива (Valery Marchive), злоумышленники использовали программу-вымогатель BlackCat (также известную как ALPHV и Noberus).