Антифишинг-дайджест № 253 с 17 по 23 декабря 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Мошенники научились обходить двухфакторную СМС-аутентификацию для подтверждения платежей в интернете с помощью одновременного проведения фейковой операции на фишинговом сайте, стилизованном под оплату ОСАГО, и реального перевода денег, инициированного злоумышленником.

Схема действий мошенников:

- Гражданину направляют сообщение с предложением продлить ОСАГО: в нем указаны данные об авто, в том числе госномер, а при переходе по ссылке демонстрируется сумма страховки и другая ссылка для оплаты.

- После перехода по ссылке и ввода данных карты пользователю показывается страница с надписью «Формируется СМС-код», которая демонстрируется по таймеру около 30 секунд, а затем перебрасывает на форму ввода кода.

- В этот момент клиенту действительно поступает СМС от кредитной организации. Вероятнее всего, после того как пользователь указывает на ресурсе данные карты, злоумышленники инициируют не оплату, а запрос на списание денег с этой карты. На этом этапе у них есть всё необходимое для перевода, кроме проверочного кода. Когда пользователь находится на страничке ожидания «Формируется СМС», он получает сообщение. Ему кажется, что это СМС для оплаты полиса, хотя на самом деле это СМС для подтверждения перевода денег, который инициировали злоумышленники,

- Когда пользователь вводит СМС-код на страничке, которая появилась после ожидания, злоумышленники завершают атаку, подтверждая перевод денег, который они инициировали на своей стороне.

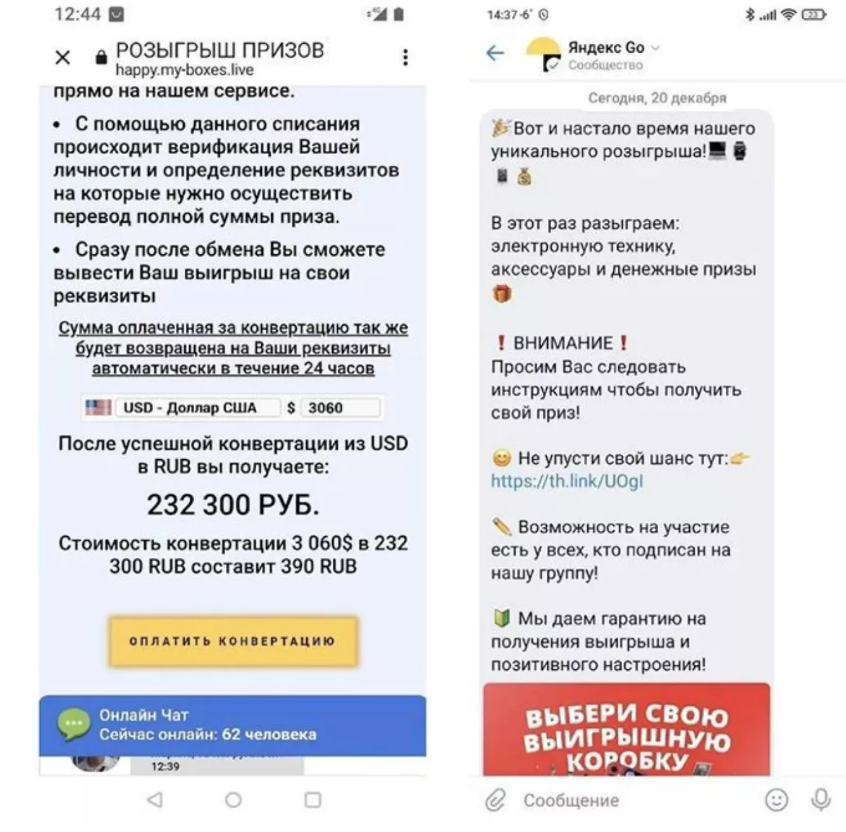

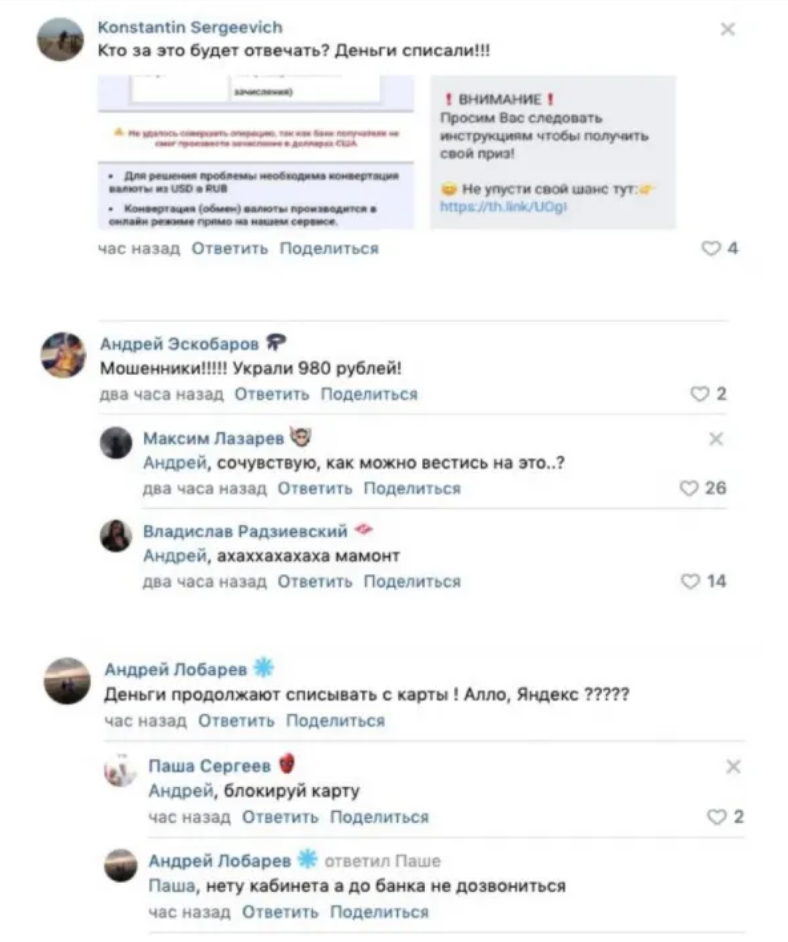

Мошенники уведомляли пользователей о фиктивном конкурсе, в ходе которого будут разыграны «электронная техника, аксессуары и денежные призы» и предлагали перейти по ссылке.

На сайте злоумышленников, на который вела ссылка, жертва якобы выигрывала в конкурсе 3000 долларов, и ей предлагали вести банковские реквизиты для получения приза, а также оплатить конвертацию валюты.

Хотя специалисты VK быстро заметили случившееся и остановили рассылку, удалив мошеннические сообщения за считанные минуты, по ссылке успели перейти 332 человека.

Эксперты VK заявляют, что взлом произошел из-за компрометации учтенной записи одного из администраторов группы, у которого не была включена двухфакторная аутентификация. Взломанный аккаунт добавил в группу злоумышленника, который запустил рассылку фишингового сообщения.

СМИ сообщают, что аналогичным атакам подверглись сообщества Tez Tour, «Смольный» и TJ. Учетные записи их администраторов также были скомпрометированы с помощью фишинга и социальной инженерии.

Умные устройства

Четыре из девяти найденных уязвимостей — CVE-2021-21901, CVE-2021-21903 и CVE-2021-21905 и CVE-2021-21906, — представляют собой уязвимости переполнения буфера в стеке. Ими можно воспользоваться для выполнения удаленного кода, отправив на устройство специально созданный пакет.

Проблемы CVE-2021-21904, CVE-2021-21907, CVE-2021-21908 и CVE-2021-21909 представляют собой уязвимости обхода каталога и позволяют авторизованному злоумышленнику читать, записывать или удалять файлы на устройстве.

CVE-2021-21902 — уязвимость «состояния гонки» (race condition) на этапе аутентификации служебной программы командной строки. Успешная эксплуатация позволяет перехватить сеанс аутентифицированного пользователя. После этого злоумышленник может взаимодействовать с интерфейсом командной строки со всеми привилегиями данного пользователя.

С помощью уязвимостей злоумышленники могут удаленно отслеживать статистику по металлоискателю, например, узнать, сработала ли тревога или сколько посетителей прошло. Преступники также могут вносить изменения в конфигурацию, изменять уровень чувствительности устройства, ставя под угрозу безопасность пользователей.

Атаки и уязвимости

Процесс фальсификации результатов:

- С помощью Android-устройства, на котором у него были права суперпользователя, исследователь подключился и проанализировал данные, отправляемые тестом приложению.

- Это позволило ему определить, каким образом отправляются результаты и как проверяется их подлинность.

- Затем эксперт написал два скрипта, которые смогли успешно изменить отрицательный результат теста на положительный.

- Когда исследователь получил от Ellume электронное письмо с результатом, в нем было сказано, что он болен коронавирусом.

Хендовер, также известный как хендофф — процесс передачи обслуживания абонента во время вызова или сессии передачи данных от одной базовой станции к другой. Процесс происходит следующим образом: устройство пользователя отправляет сети данные о мощности сигнала с целью установить, нужен ли хендовер, и если нужен, инициирует переключение при обнаружении более подходящей базовой станции.

Хотя отчеты о мощности сигнала защищены шифрованием, их содержимое не проверяется, поэтому злоумышленник может заставить устройство подключиться к подконтрольной ему базовой станции. Особенность такого вектора атаки заключается в том, что базовая станция не может обрабатывать некорректные значения в отчётах об уровне сигнала, поэтому злонамеренный хэндовер не будет распознаваться.

В случае успешной эксплуатации уязвимостей злоумышленник сможет просматривать, модифицировать и перенаправлять сообщения, которыми обмениваются устройство жертвы и сеть.

В общей сложности выявлено шесть уязвимостей в хендовере:

- Небезопасные широковещательные сообщения (MIB, SIB);

- Непроверенные отчеты об измерениях мощности сигнала;

- Отсутствие перекрестной проверки на этапе подготовки;

- Инициация канала произвольного доступа (Random-access, RACH) без верификации;

- Отсутствие механизма восстановления;

- Сложность отличить сбои сети от атак.

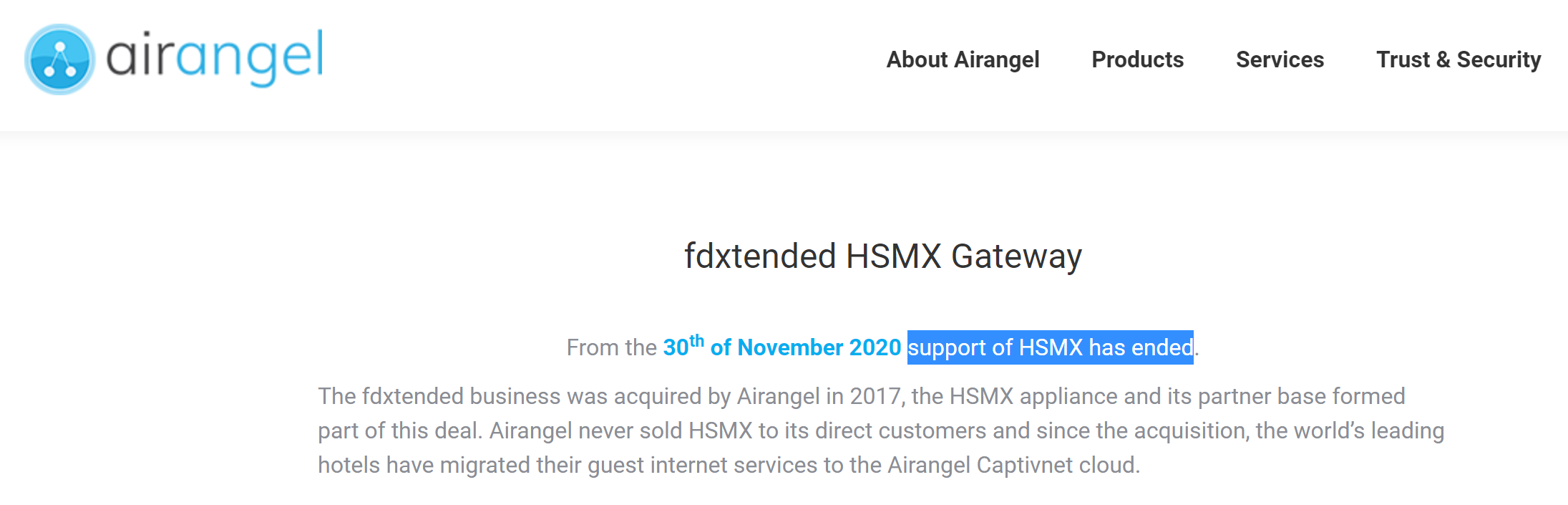

В интернет-шлюзах Airangel HSMX, используемых в сотнях отелей по всему миру, выявлены уязвимости, позволяющие скомпрометировать данные постояльцев. Производитель получил уведомление, но патчи выпускать не планирует, поскольку срок поддержки продукта истек.

Платформа HSMX содержит пять уязвимостей, в том числе вшитые в код слабые пароли, открывающие доступ к настройкам и базе данных с записями об использовании гостевой сети Wi-Fi. Удаленный злоумышленник может использовать эту возможность для перенаправления пользователей на вредоносные страницы или массовой кражи ПДн.

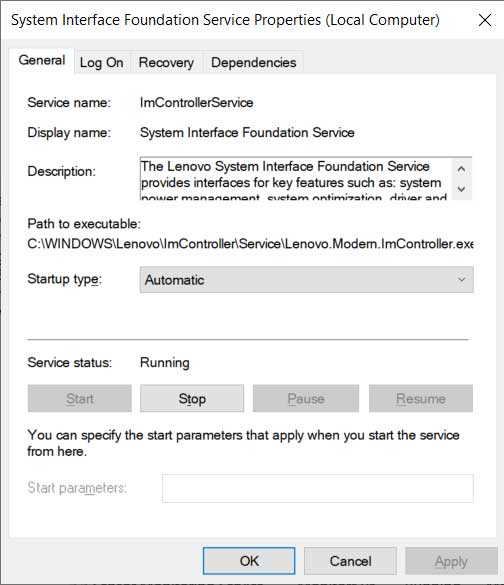

Уязвимости имеют идентификаторы CVE-2021-3922 и CVE-2021-3969 и влияют на компонент ImControllerService во всех версиях Lenovo System Interface Foundation ниже 1.1.20.3. В Windows эта служба отображается как System Interface Foundation Service.

Первая уязвимость — это проблема гонки между злоумышленником и родительским процессом, подключающимся к именованному каналу дочернего процесса. Злоумышленник, использующий процедуры синхронизации файловой системы, может гарантировано выиграть гонку за подключение к именованному каналу у родительского процесса.

Второй баг представляет собой уязвимость time-of-check к time-of-use (TOCTOU), которая позволяет злоумышленнику остановить процесс загрузки проверенного плагина ImControllerService и подменить его библиотекой DLL по своему выбору, что приводит к повышению привилегий.

Инциденты

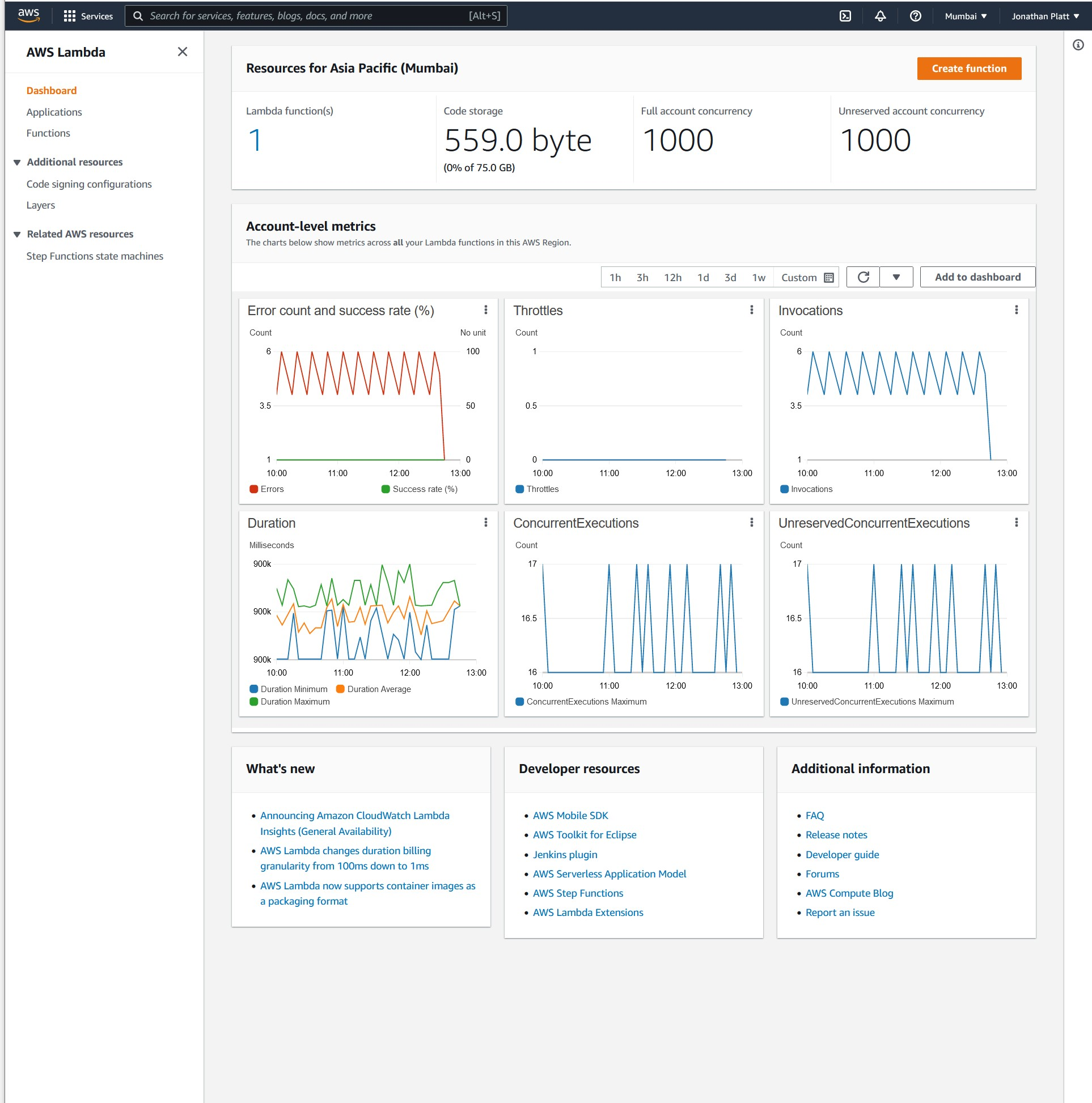

Преступники взломали учётную запись Платта в Amazon Web Services (AWS) и в течение нескольких недель майнили от его имени криптовалюту Monero.

Сам взлом оказался весьма тривиальным: злоумышленники запустили скрипт для майнинга на AWS Lambda, который каждые три минуты устанавливал себя на разных установках Lambda и майнил криптовалюту в течение 15 минут (максимальный промежуток времени, разрешенный Lambda). Всего злоумышленникам удалось сгенерировать лишь шесть монет Monero общей стоимостью около 800 долларов США.