Антифишинг-дайджест № 250 с 26 ноября по 2 декабря 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

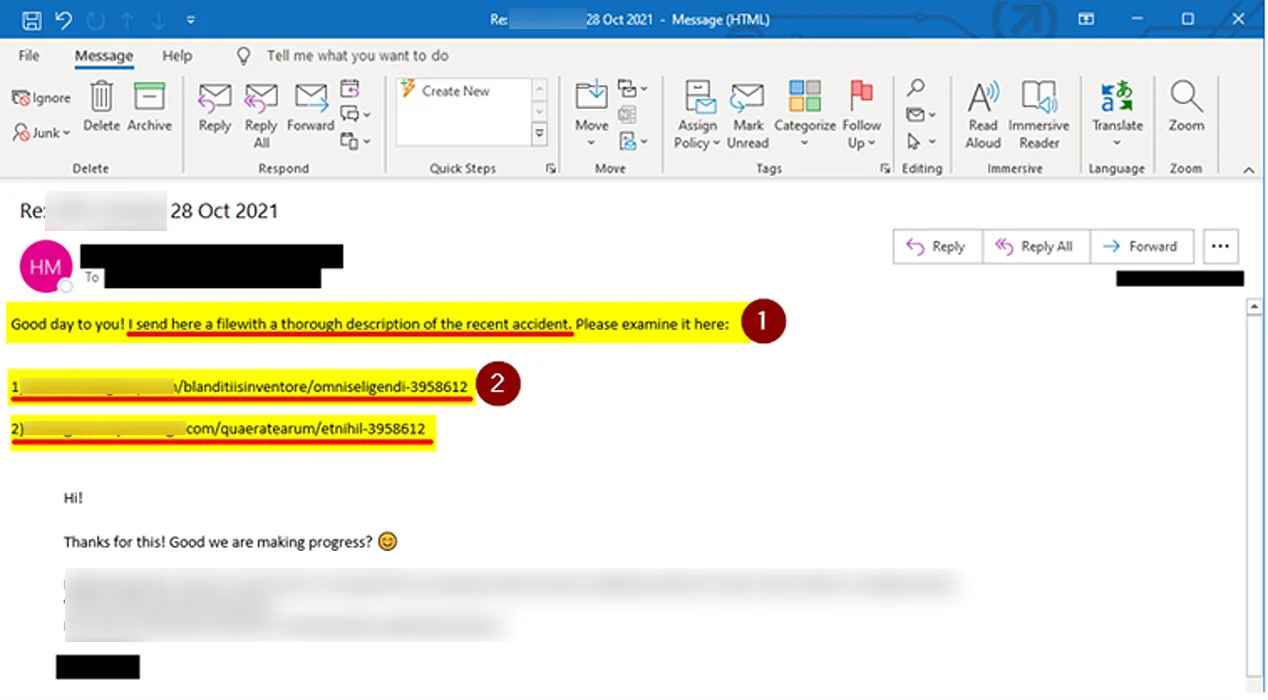

Для таких атак злоумышленники похищают настоящую корпоративную переписку, а затем встраиваются в уже существующие цепочки писем, присылая участникам переписки ссылки на документы, которые устанавливают вредоносное ПО Emotet или Qbot на устройства получателей.

Поскольку письма выглядят как настоящие и отправляются от имени реальных сотрудников, чьи учётные записи скомпрометированы, получатели, как правило, доверяют таким посланиям.

Мошенники заявляют, что разработали «дечипизатор» — небольшое одноразовое устройство, которое нужно приложить к месту введения инъекции, чтобы уничтожить все внедрённые «чипы». Сделать это они готовы за «совершенно небольшую плату».

Конспирологические теории о чипировании путем вакцинации от коронавируса стали распространяться в начале пандемии в 2020 году. Одними из популярных были высказывания, что основатель и экс-глава Microsoft Билл Гейтс хочет вживлять людям микрочипы под видом вакцинации от коронавируса.

Схема кампании;

- В сообщениях говорится, будто абонент получил сообщение по голосовой почте, и прослушать его можно по ссылке.

- На Android-устройствах после этого появляется запрос на установку приложения, содержащего вредоносное ПО Flubot.

- На iPhone пользователи перенаправляются на мошеннический web-сайт, где им также предлагается загрузить Flubot.

Мобильная безопасность

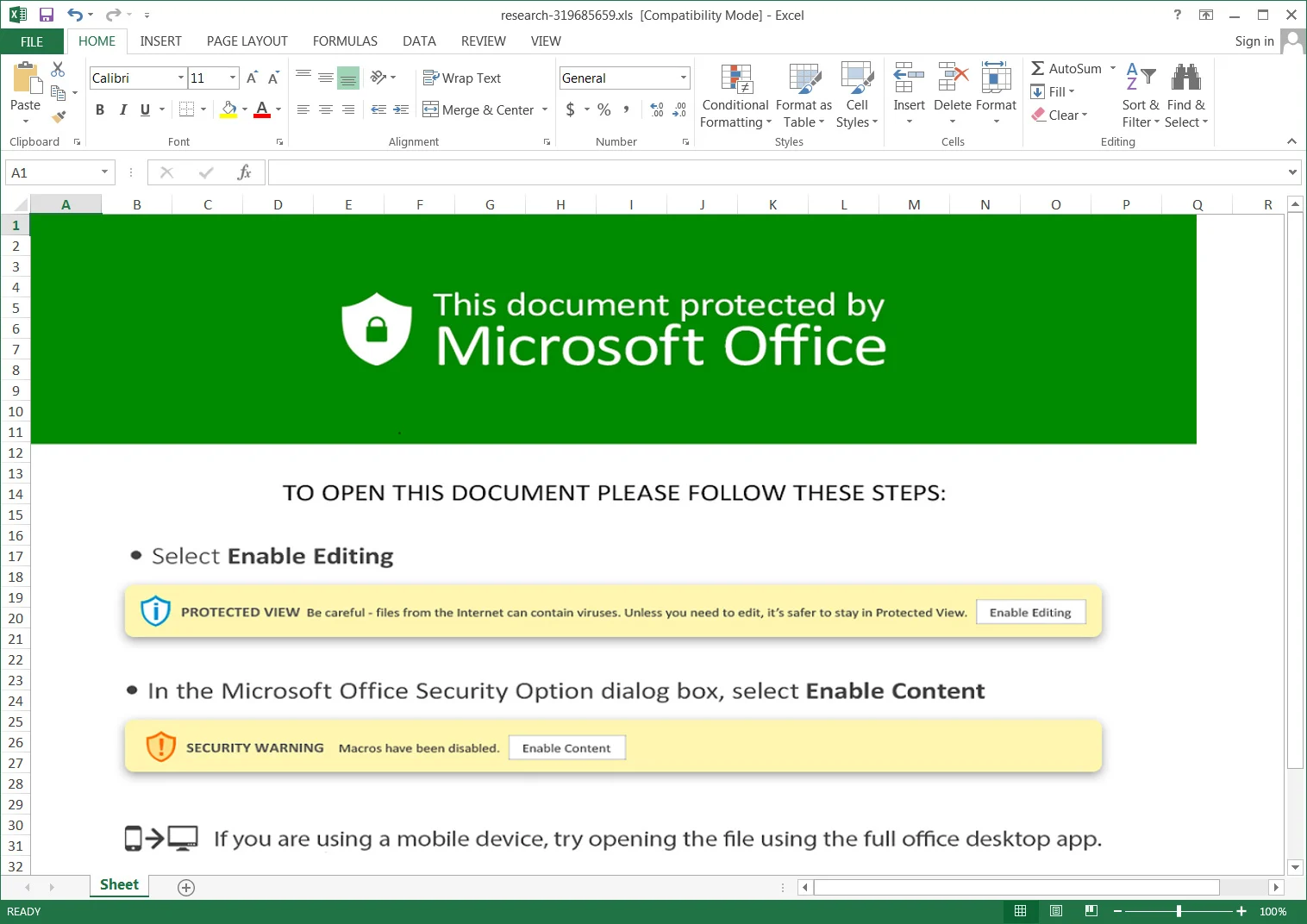

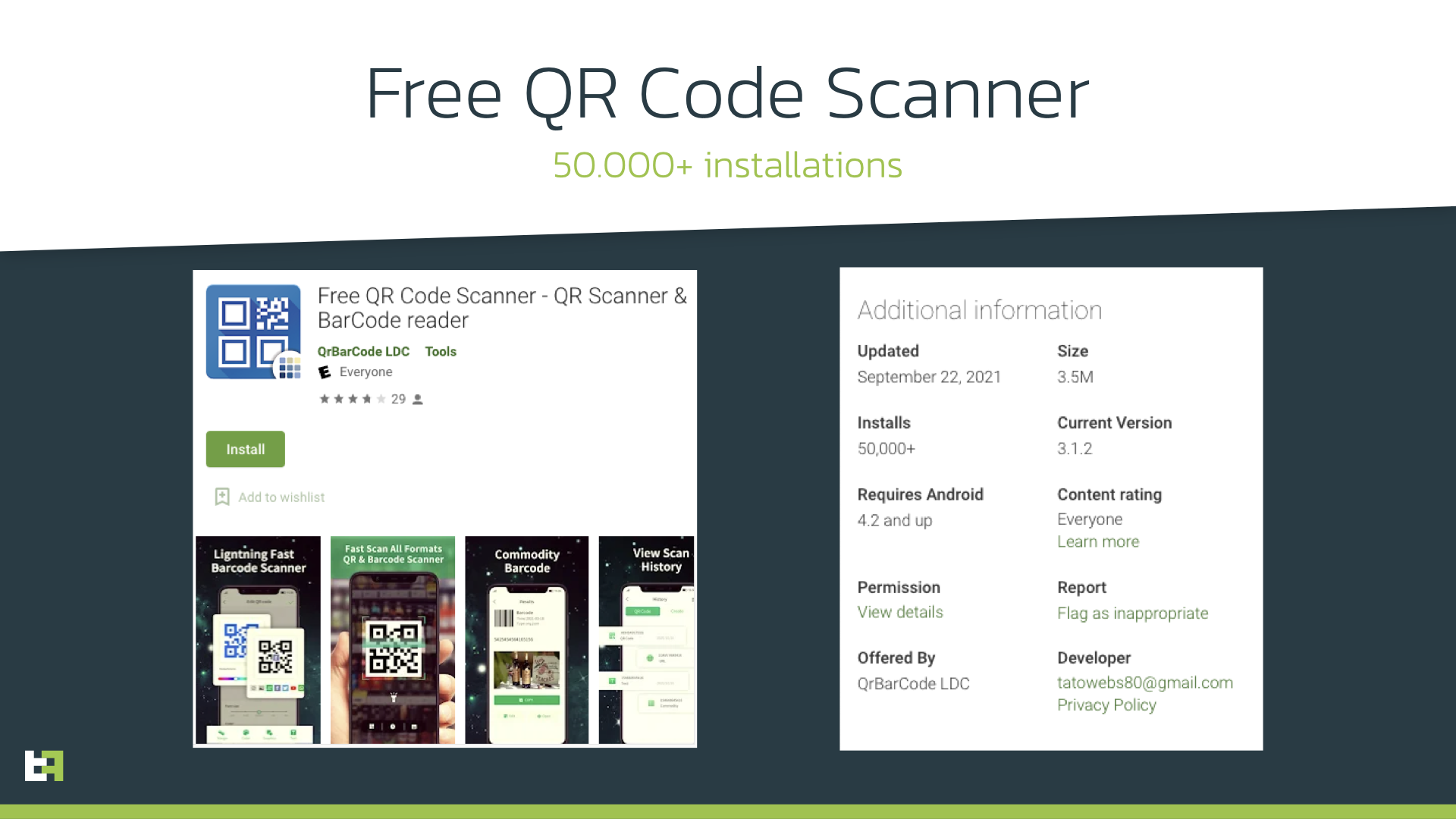

Приложения имитируют сканеры документов и QR-кодов. Вредоносные компоненты загружаются только при работе в определенных регионах, в том числе в России. Среди российских банков, приложения которых атакуют вредоносы — Сбербанк, Тинькофф-банк, «Уралсиб», Почта-банк и ОТП-банк.

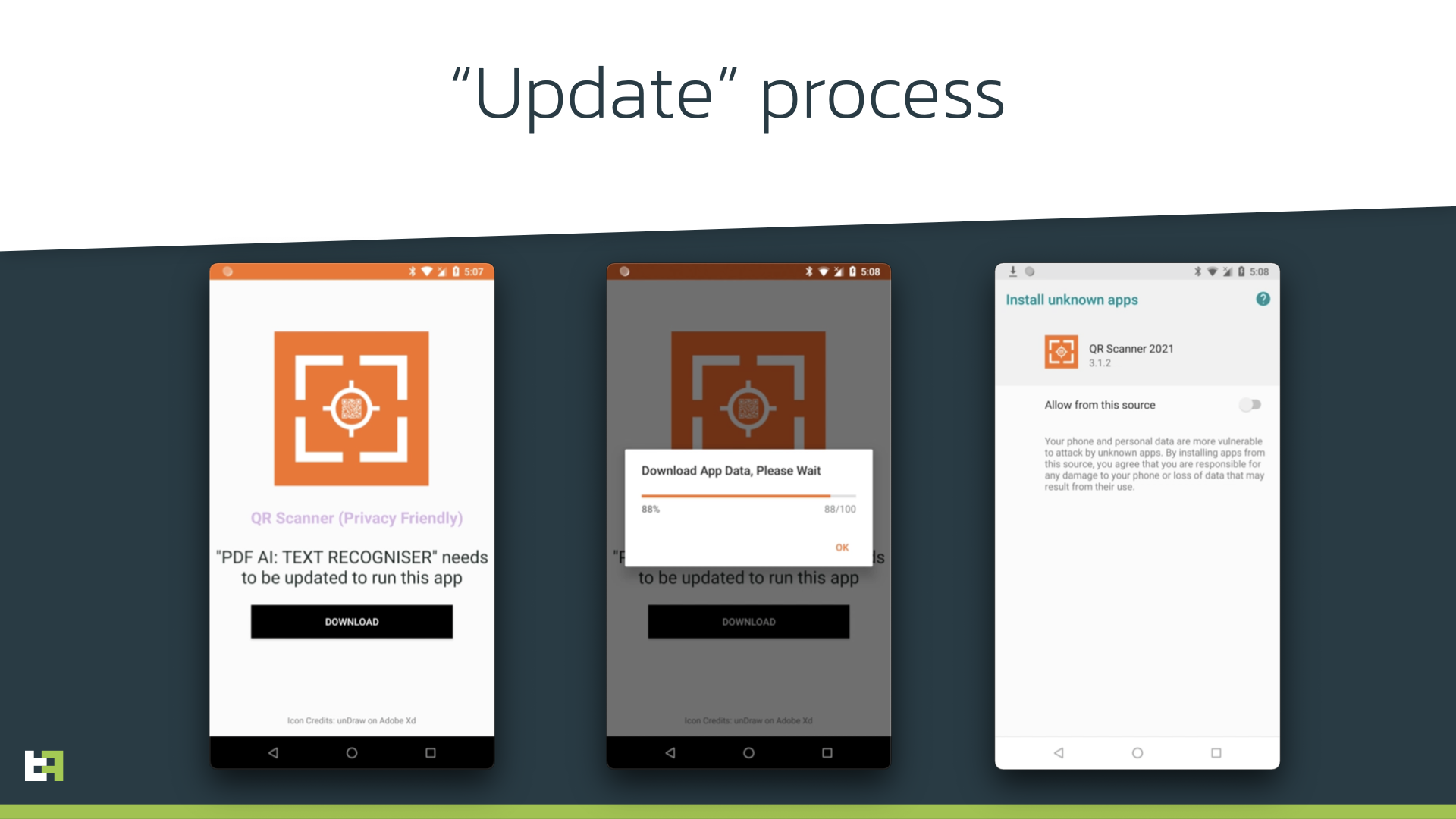

После установки вредоносное приложение проверяет регион и если условия соответствуют заданным, просит пользователя скачать «обновление» и предоставить разрешение на установку неизвестных приложений. Под видом обновления загружается собственно вредоносный код, который затем запрашивает разрешение на предоставление полного доступа к телефону.

Из-за того что вредоносный код загружается отдельно от приложения, вирус проходит проверки при публикации в магазине приложений.

Инциденты

В середине ноября 2021 года преступники получили доступ к системам компании и развернули вымогательское ПО, заблокировав сотрудникам доступ к файлам.. После этого они пригрозили опубликовать похищенную информацию, если не будет уплачен выкуп.

В компании заявляют, что атака не оказала существенного влияния на ее работу, и в настоящее время не планирует платить выкуп. Затронутые атакой файлы восстановлены, усилена безопасность сетей. Однако она обеспокоена тем, что злоумышленники могут предпринять попытки воспользоваться похищенными данными.

Ответственность за инцидент взяла на себя группировка Hive, заявившая, что взломала сеть Supernus Pharmaceuticals и похитила 1 268 906 файлов объёмом 1,5 Тб.

По сообщению японских информагентств, неизвестные преступники имели доступ к серверам Panasonic в период с июня по ноябрь 2021 года. Им удалось получить доступ к конфиденциальной информации — сведениям о клиентах, личным данным сотрудников, техническим файлам Panasonic и базам с внутренними операциями компании.

Представители Panasonic сообщили об инциденте в соответствующие органы и приняли меры по предотвращению доступа к своей сети с внешних серверов. Компания также наняла сторонних ИБ-экспертов для расследования атаки и выяснения, включают ли какие-либо скомпрометированные данные личную информацию клиентов.

Утечка обнаружена 6 августа текущего года. В этот день выяснилось, что неизвестные получили несанкционированный доступ к сети DDC и к архивной БД, содержащей «личную информацию, собранную в период с 2004 по 2012 год». Подчеркивается, что эта база данных не связана с активными системами и БД, используемыми DDC сейчас.

Согласно результатам недавно завершившегося расследования, хакеры оставались в сети в период с 24 мая по 28 июля текущего года и даже успели удалить некоторые файлы и папки.

Предполагается, что в руки хакеров могли попасть:

- полные имена пользователей;

- номера банковских карт + CVV;

- финансовые документы;

- пароли от учетных записей платформы.

Данные, связанные непосредственно с генетическими тестированиями, затронуты не были, так как хранятся в другой системе.

Swire Pacific Offshore обнаружила несанкционированное проникновение в свои IT-системы, которое привело к компрометации некоторых данных сотрудников и коммерческой информации. Кибератака не повлияла на глобальные операции SPO.

Вымогательская группировка Clop опубликовала скриншоты данных, похищенных во время атаки. Согласно скриншотам, преступники получили доступ к паспортам, информации о заработной плате, идентификационным номерам, данным банковских счетов, адресам электронной почты и сообщениям внутренней корреспонденции.

По некоторым оценкам похищены данные 2500 сотрудников компании из 18 стран. SPO намерена связаться со всеми потенциально затронутыми людьми и проинформировать их об инциденте.