Антифишинг-дайджест № 243 с 8 по 14 октября 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании:

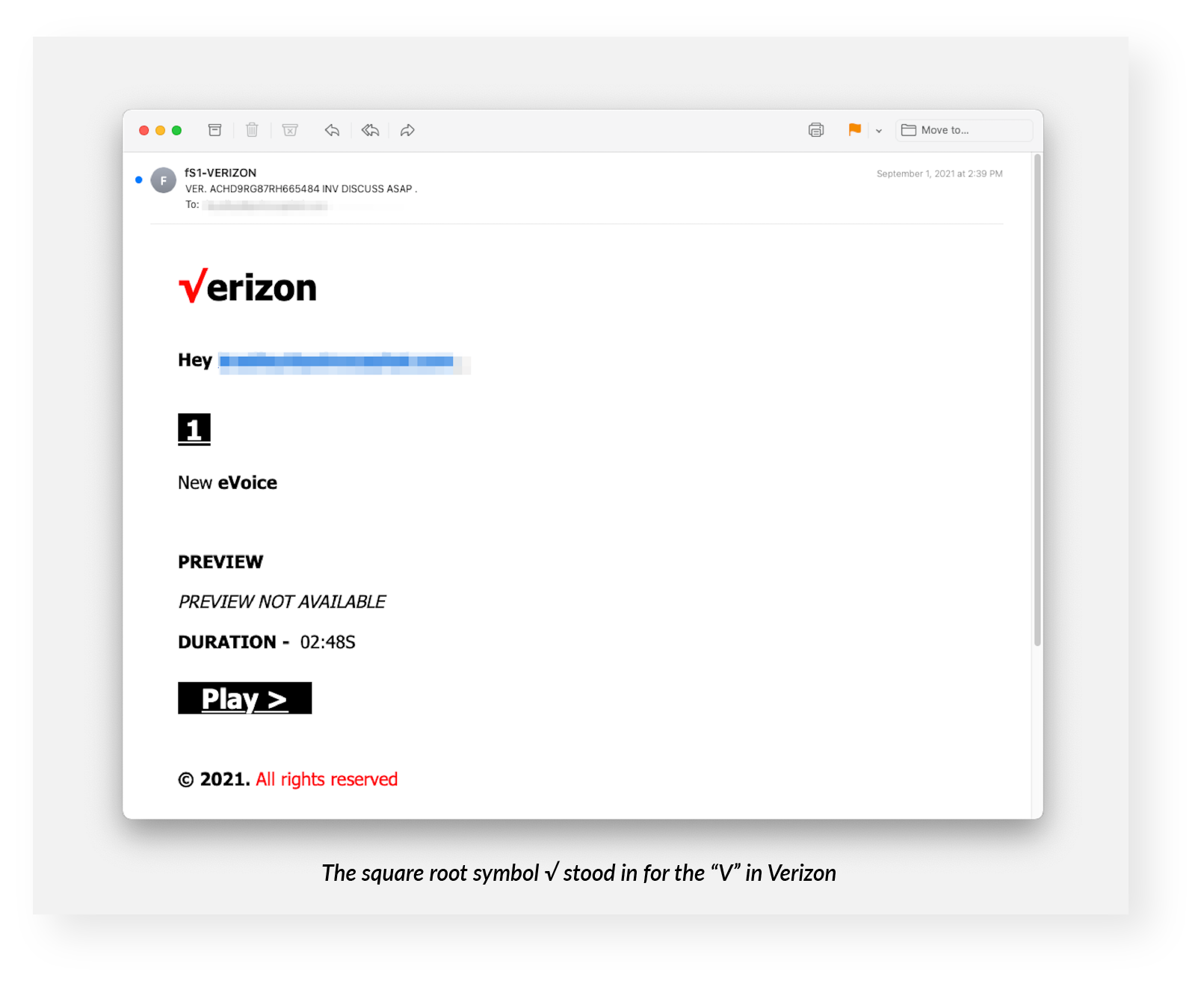

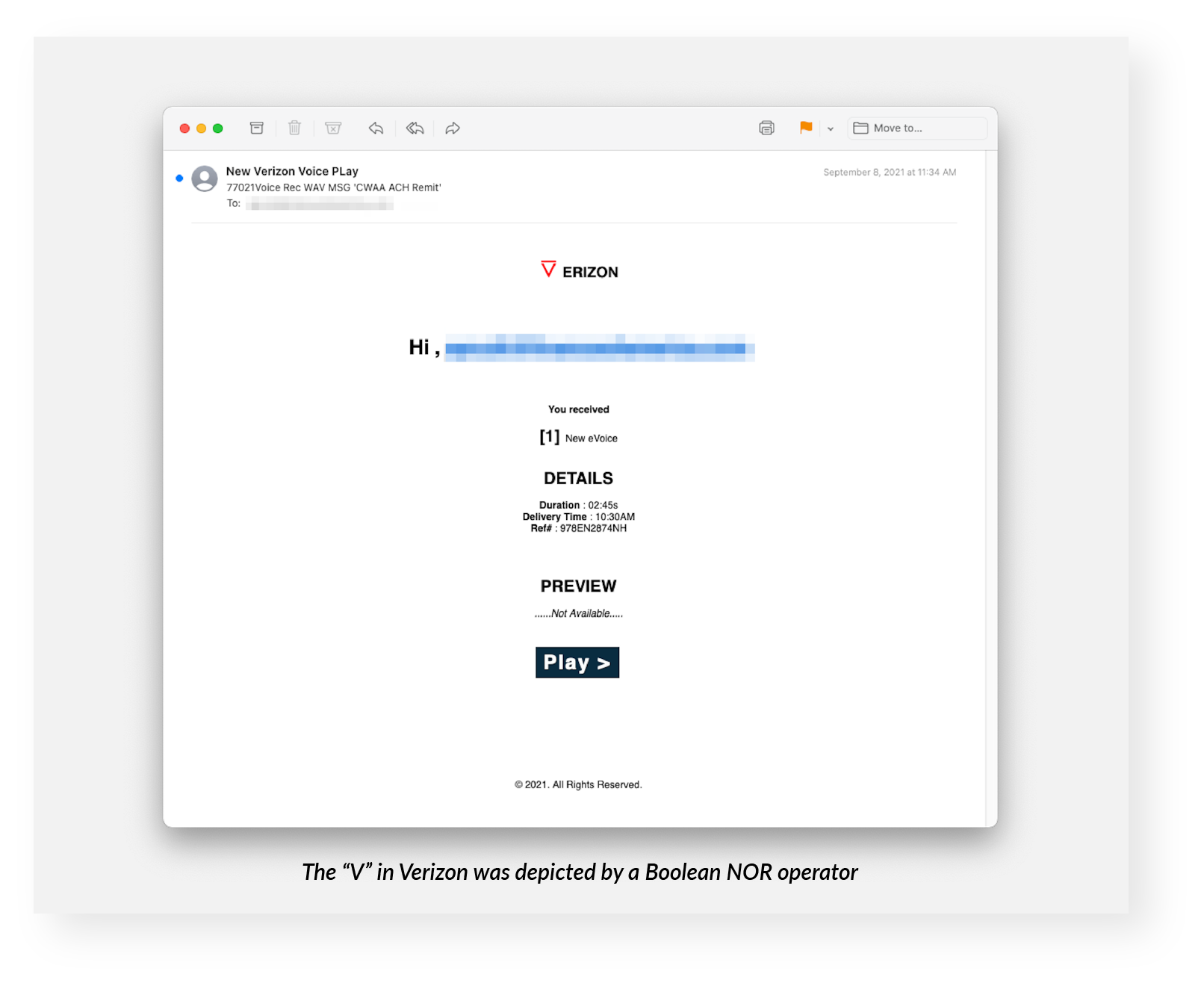

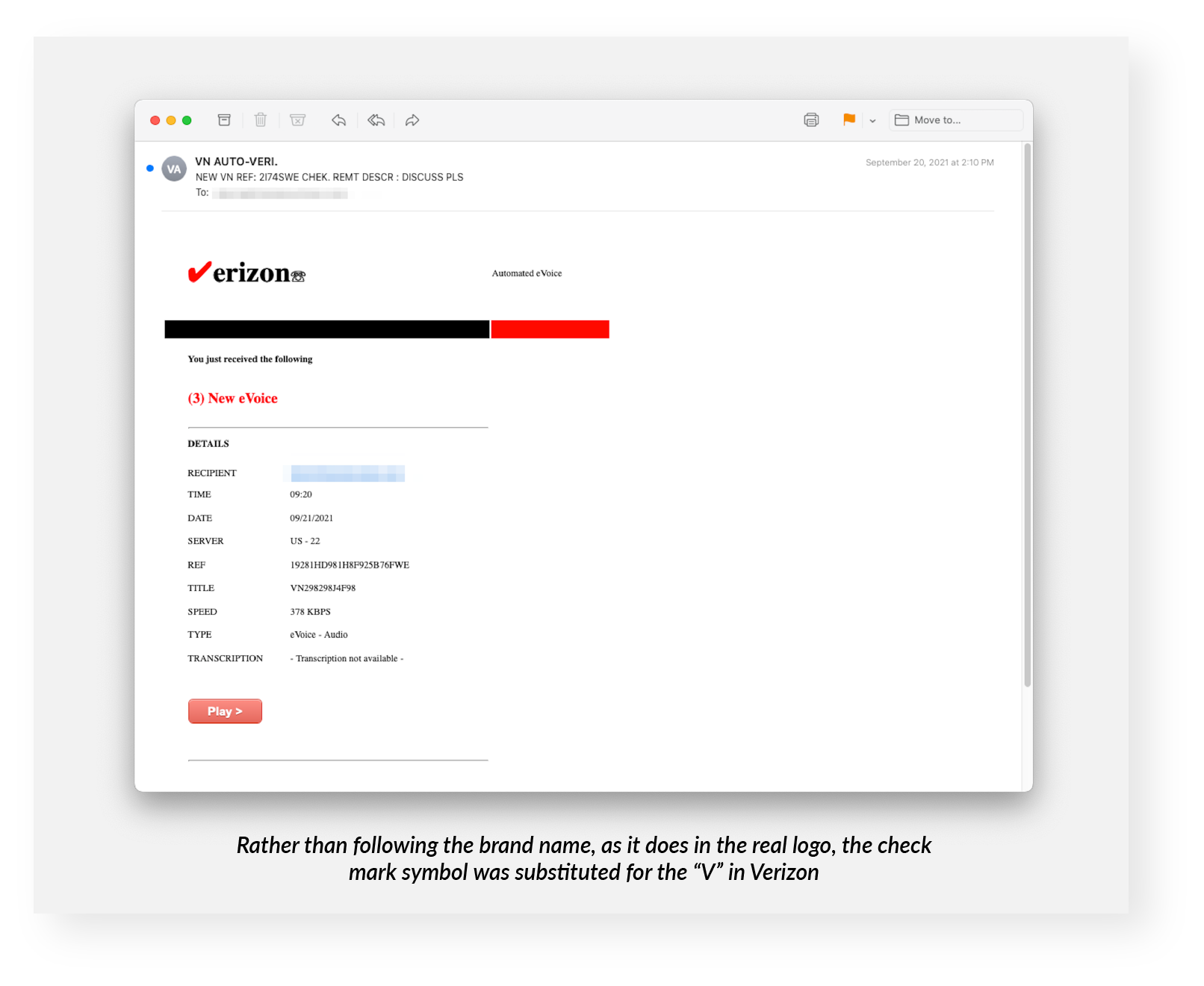

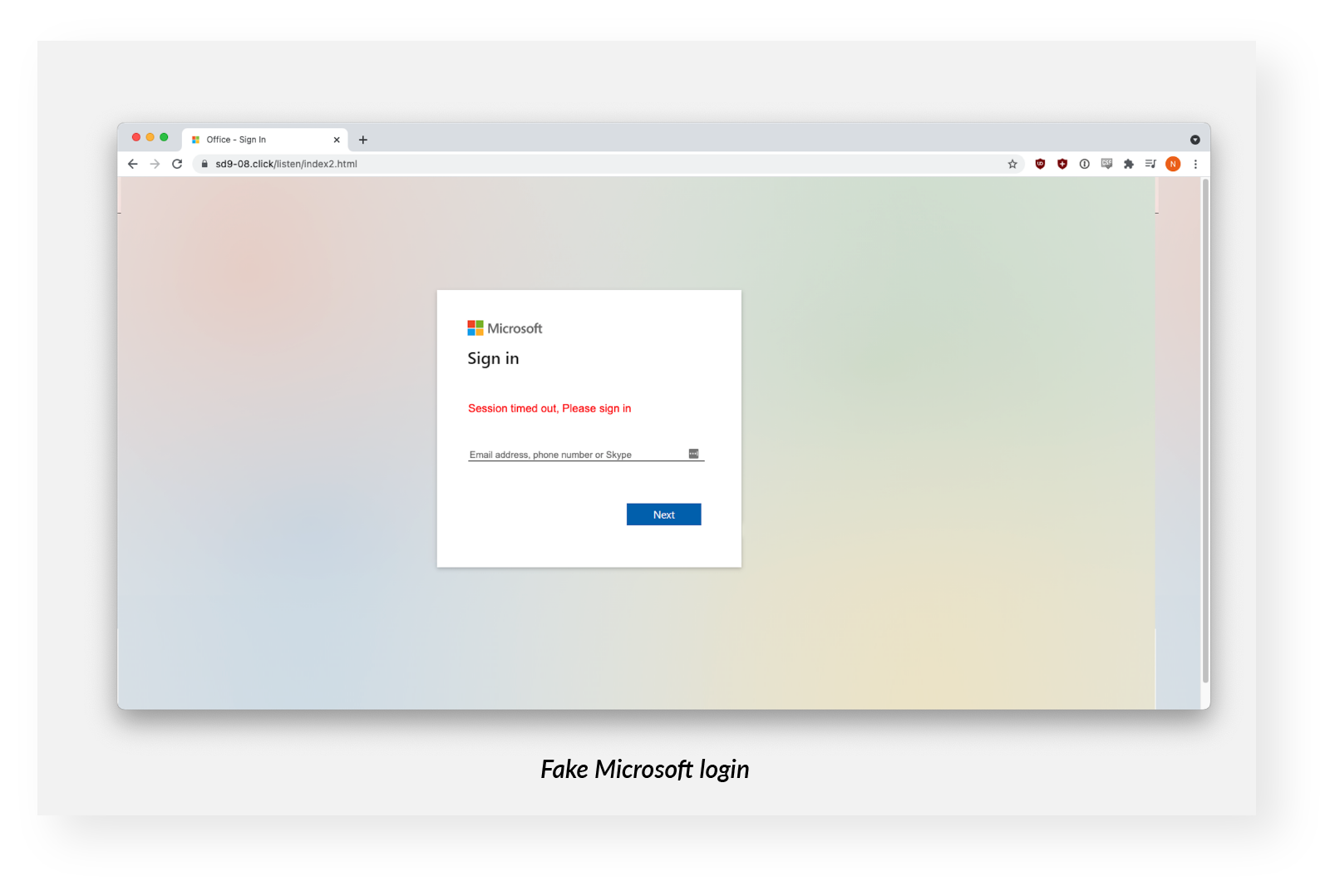

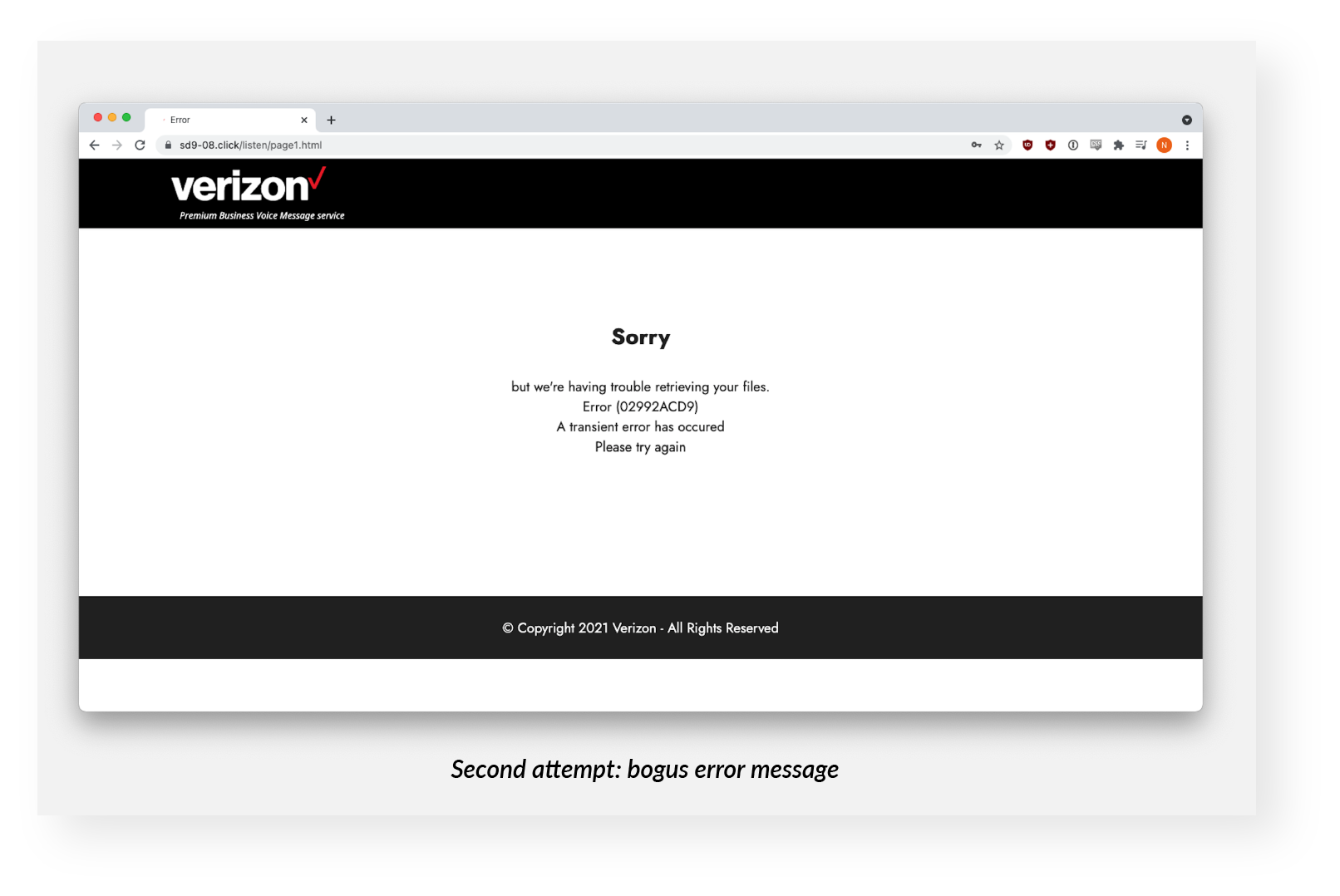

Разосланные с Gmail сообщения мошенников имитировали уведомление о новой голосовой почте. В тело письма была встроена кнопка Play, привязанная к сайту фишеров.

Фишеры заменили заглавную «V» в логотипе Verizon символом квадратного корня. Встречались и другие варианты замены этой буквы, например, оператор Гамильтона (∇) или юникод-символ «галочка».

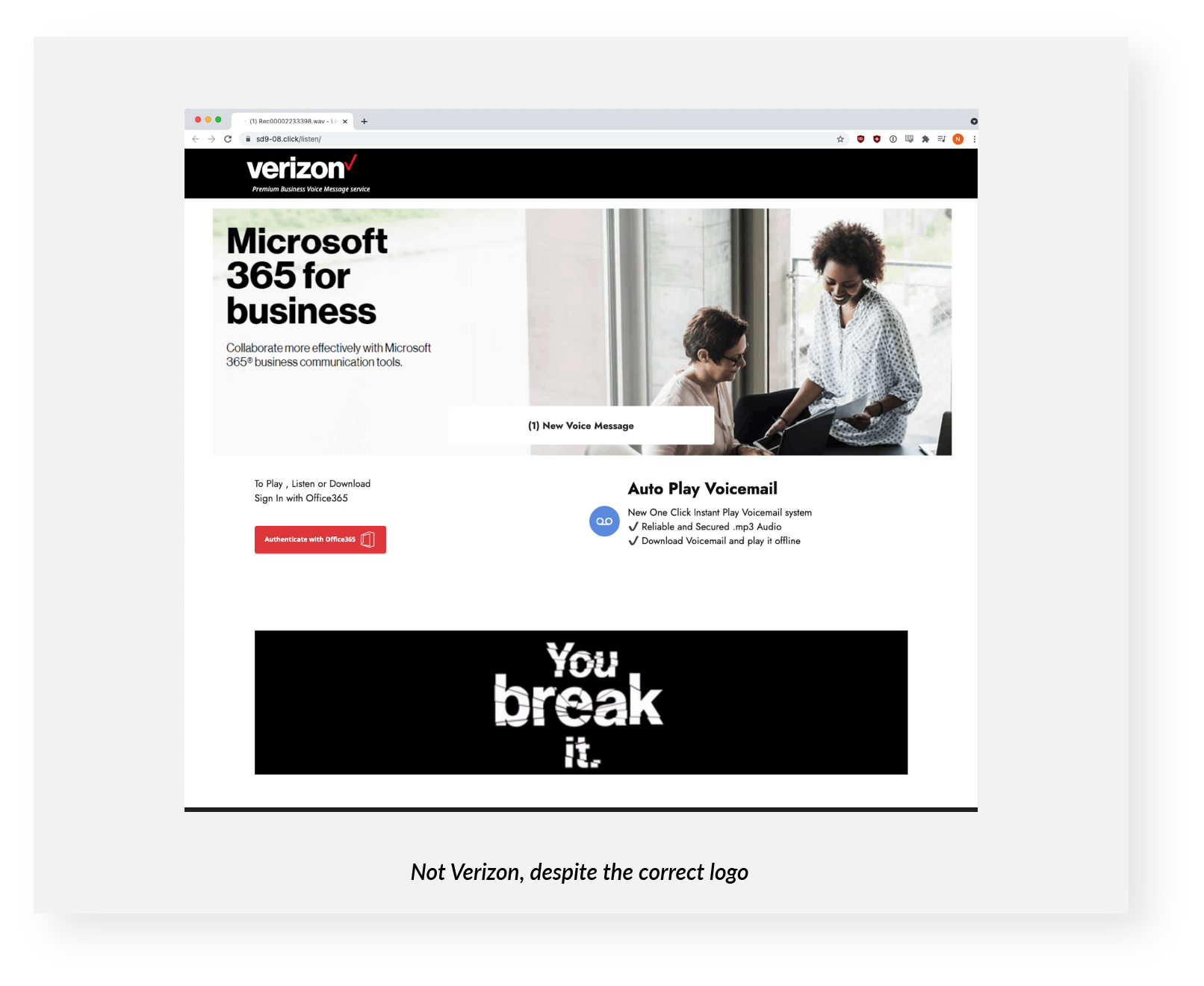

Фишинговый портал, созданный месяц назад, копировал сайт Verizon, причём с корректным логотипом компании: мошенники позаимствовали элементы HTML и CSS с оригинального сайта. Подлог выдавало только имя домена в адресной строке браузера — sd9-08[.]click.

Поддельная страница предлагала жертве прослушать сообщение, используя учетную запись Office365.

Первая попытка авторизации на поддельной странице входа Microsoft возвращала ошибку «неверный пароль», а повторная — фальшивое сообщение о невозможности получить нужные файлы.

На этом процедура «аутентификации» заканчивалась, а мошенники получали искомые данные, прошедшие двойной контроль — жертва сама подтвердила их корректность повторным вводом.

Схема атаки:

- SnapMC используют сканер уязвимостей Acunetix для поиска доступных для проникновения участков сети.

- Проникнув в сеть компании-жертвы, хакеры быстро переходят к сбору данных и обычно не проводят во взломанной сети более 30 минут.

- Для хищения файлов взломщики используют скрипты для экспорта данных из БД SQL, затем файлы CSV сжимаются с помощью 7zip, а клиент MinIO используется для передачи информации хакерам.

- После взлома SnapMC отправляют жертве электронные письма со списком украденных файлов в качестве доказательства атаки и дают ей 24 часа на то, чтобы ответить на письмо, и еще 72 часа на согласование выплаты выкупа.

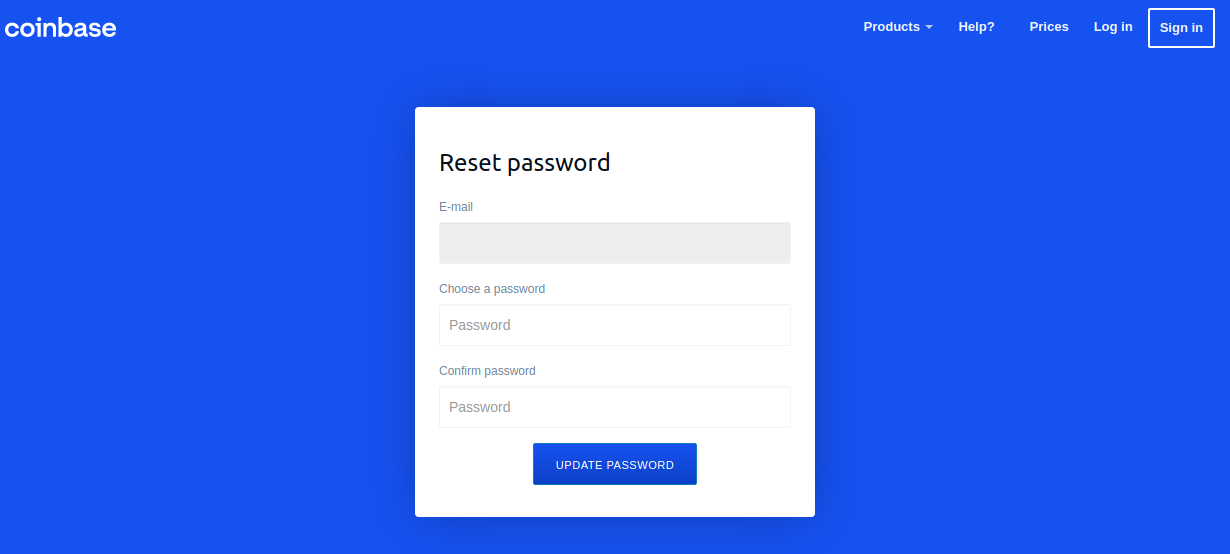

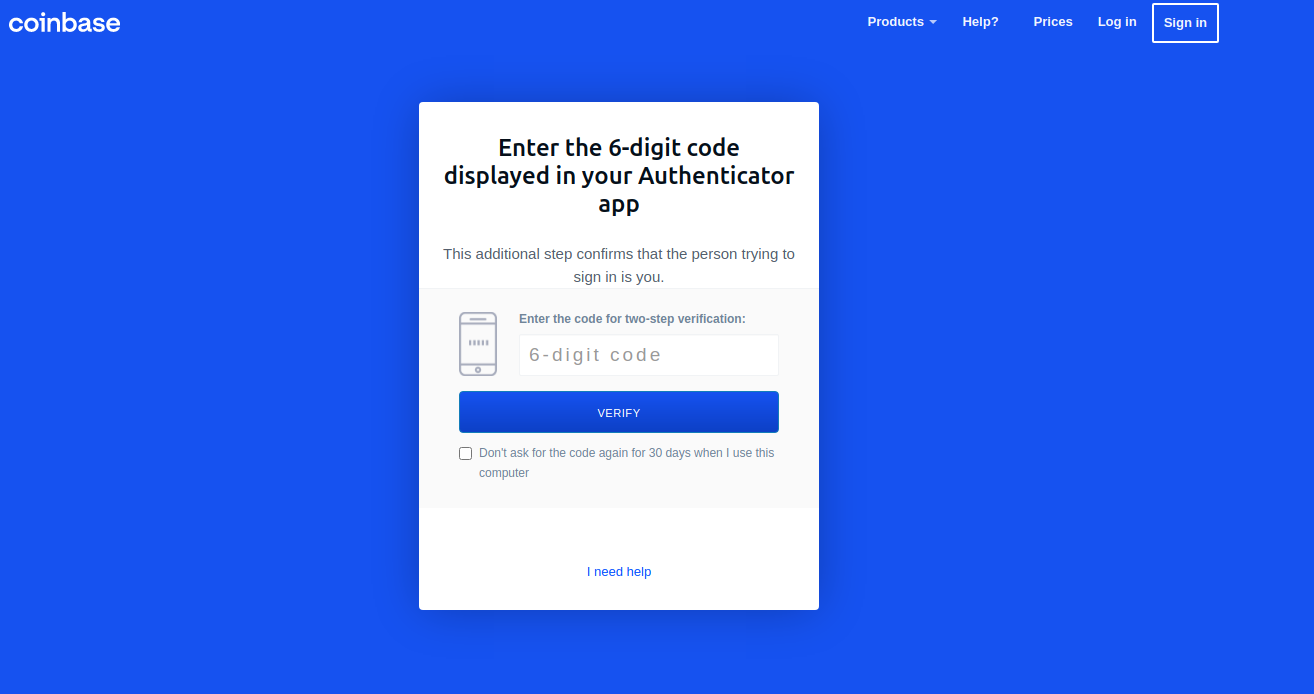

Схема кампании

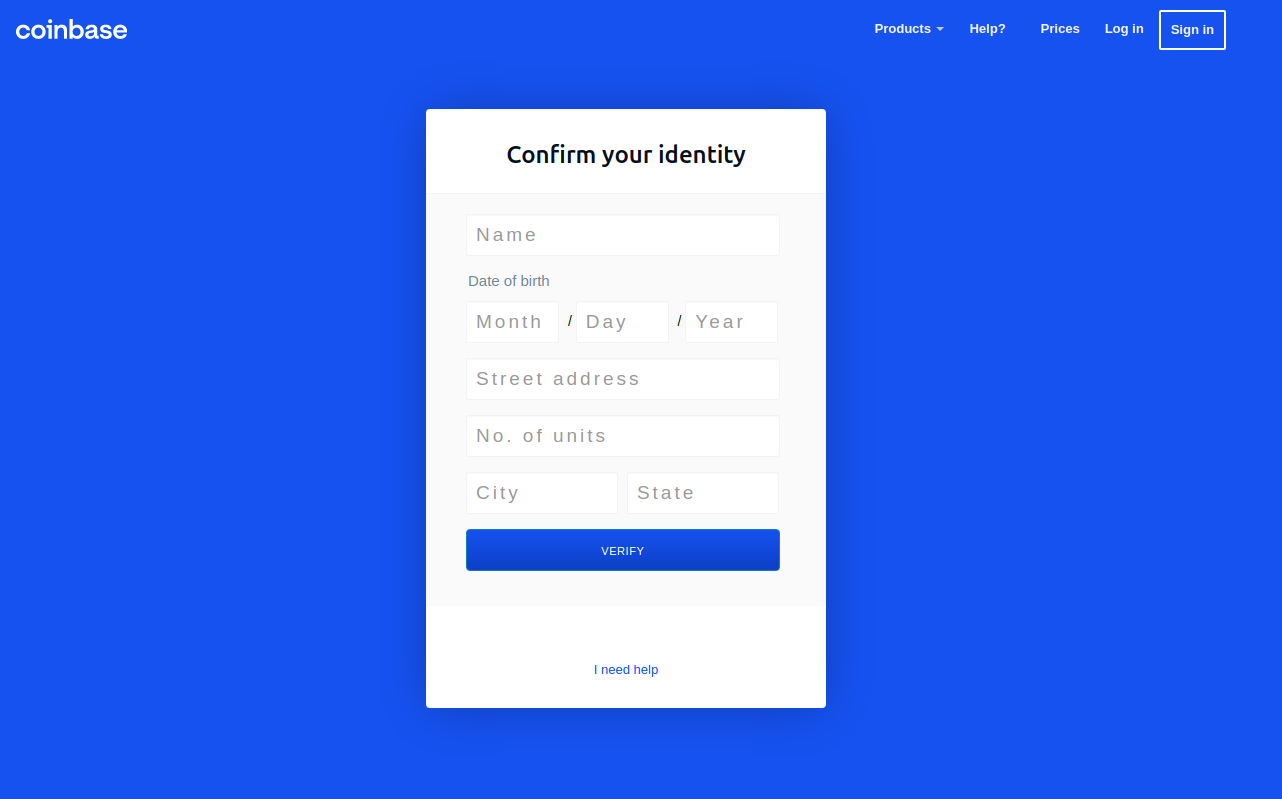

1. Мошенники зарегистрировали фишинговый домен coinbase.com.password-reset[.]com и разместила там сайт, имитирующий процедуру сброса паролей на оригинальном ресурсе.

2. Каждый раз, когда новая жертва вводила учетные данные на фишинговом сайте Coinbase, административная панель с помощью звукового сигнала предупреждала преступников, что на сайт зашёл живой человек.

3. Фишеры вручную нажимали кнопку, которая заставляла фишинговый сайт запрашивать у посетителей дополнительную информацию, например, одноразовый пароль от мобильного приложения.

4. При нажатии кнопки «Отправить информацию» посетителям предлагалось предоставить дополнительную личную информацию, включая имя, дату рождения и адрес улицы.

5. Вооружившись номером мобильного телефона жертвы, преступники также могли нажать кнопку «Отправить проверочное SMS» с текстовым сообщением, предлагающим отправить одноразовый код.

Действуя таким образом, преступники получили доступ к 870 учётным данным пользователей Coinbase из Италии.

Мобильная безопасность

Эта информация была получена в результате изучения шести популярных вариантов Android, используемых в смартфонах Samsung, Xiaomi, Huawei и Realme, а также бесплатных сборок LineageOS и /e/OS.

Оказалось, что почти все ОС передают множество данных не только производителю гаджета, что ожидаемо, но также разработчикам предустановленных системных приложений — Google, Microsoft, LinkedIn, Facebook. Примечательно, что пользователь не может отключить передачу этой информации.

Единственной ОС, которая не передаёт данные, оказалась /e/OS — opensource-проект, поставивший во главу угла конфиденциальность.

Все остальные передают информацию об использовании устройства:

- Смартфоны Xiaomi отсылают в Сингапур детали работы с приложениями: что просматривал пользователь, когда и как долго. Такое поведение подобно отслеживанию интернет-активности пользователя с помощью куки.

- Мобильные устройства Huawei передают Microsoft данные об использовании клавиатуры Swiftkey.

- Компании Samsung, Xiaomi, Realme и Google собирают долгосрочные идентификаторы оборудования, такие как серийный номер устройства, а также рекламные идентификаторы (IDFA), которые при смене вновь привязываются к тому же гаджету.

Атаки и уязвимости

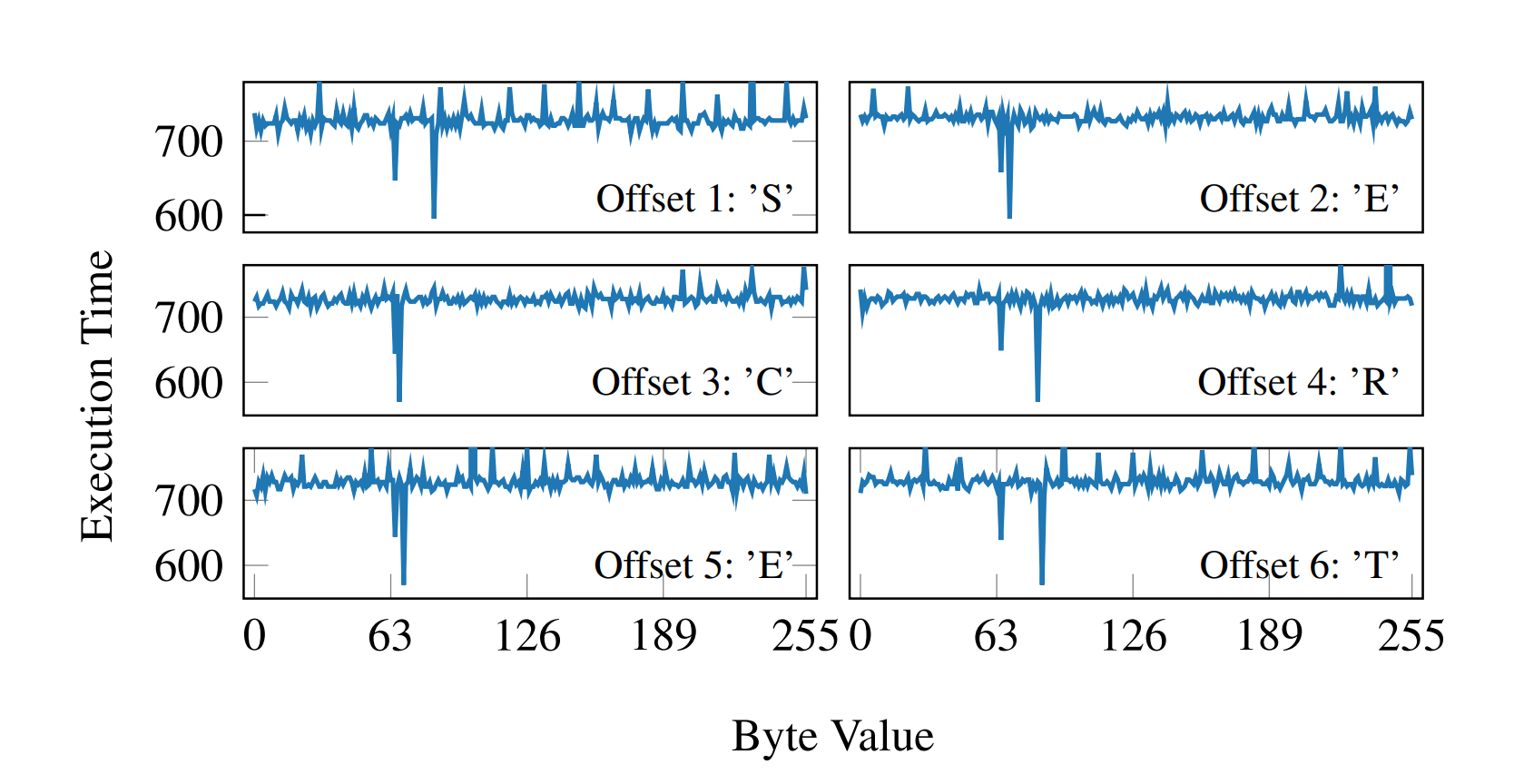

Если не углубляться в детали, Meltdown позволяет вредоносным приложениям злоупотребить спекулятивным выполнением кода и нарушить изоляцию между приложениями и ядром операционной системы.

Таким образом, успешная атака позволяет похищать из ядра чувствительную информацию — пароли, ключи шифрования и пользовательские данные, к которым при нормальных условиях у приложений не должно быть доступа.

Первая уязвимость, обнаруженная специалистами Дрезденского технического университета, получила идентификатор CVE-2020-12965.

Вторая уязвимость CVE-2021-26318 позволяет, используя инструкции x86 PREFETCH похищать данные из пространства ядра.

Компания AMD признала состоятельность исследований и подтвердила, что уязвимыми являются все процессоры AMD., однако не выпустила никаких обновлений прошивки, а вместо этого рекомендовала разработчикам ПО следовать методологии безопасного кодинга.

Список обнаруженных уязвимостей выглядит следующим образом:

- CVE-2021-41830 / CVE-2021-25633 — Манипуляция содержимым и макросами с двойной атакой на сертификат;

- CVE-2021-41831 / CVE-2021-25634 — Манипуляция временными метками с оберткой подписи;

- CVE-2021-41832 / CVE-2021-25635 — Манипуляция содержимым с атакой проверки сертификата.

Успешная эксплуатация уязвимостей может позволить злоумышленнику манипулировать временной меткой подписанных документов ODF, или, что еще хуже, изменить содержимое документа или самостоятельно подписать документ недоверенной подписью, а затем изменить алгоритм подписи на недопустимый или неизвестный алгоритм.

В двух последних сценариях атаки, возникающих в результате неправильной проверки сертификатов, LibreOffice неверно отображает индикатор действительной подписи, предполагающий, что документ не был изменен с момента подписания, и представляет подпись с неизвестным алгоритмом как легитимную подпись, выданную доверенной стороной.

Инциденты

Инцидент затронул операции в отелях Meliá в Испании. Злоумышленники вывели из строя части внутренней компьютерной сети и некоторых web-серверов, включая систему бронирования номеров и общественные web-сайты. Пока ни одна вымогательская группировка не взяла на себя ответственность за атаку.

Администрация Meliá сообщила о случившемся испанским правоохранительным органам и финансовым регуляторам. Для устранения последствий кибератаки она обратилась к киберподразделению испанской телекоммуникационной компании Telefonica. Данные были восстановлены из резервных копий в течение нескольких дней после атаки, и сейчас отель работает в обычном режиме.

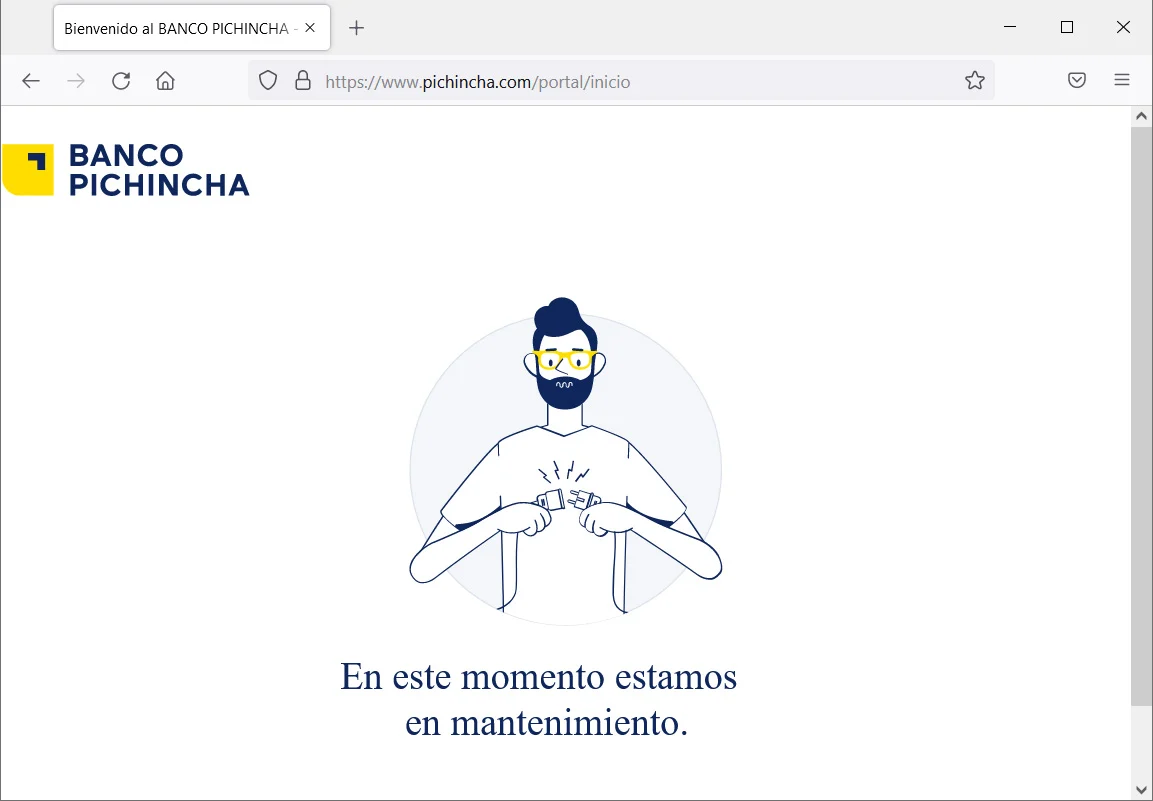

Чтобы не допустить распространения шифровальщика на другие системы специалистам банка пришлось отключить часть своей сети. Банковские приложения, электронная почта, цифровые каналы и самообслуживание не были доступны из-за технических проблем.

Киберинцидент не затронул финансовые ресурсы банка. Пока что руководство Banco Pichincha не раскрыло характер кибератаки. По словам источников в сфере кибербезопасности, атака связана с использованием программ-вымогателей.