Антифишинг-дайджест № 235 с 13 по 19 августа 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании:

1. С помощью различных уловок пользователя заманивают на страницу, где якобы демонстрируется видео из женской тюрьмы

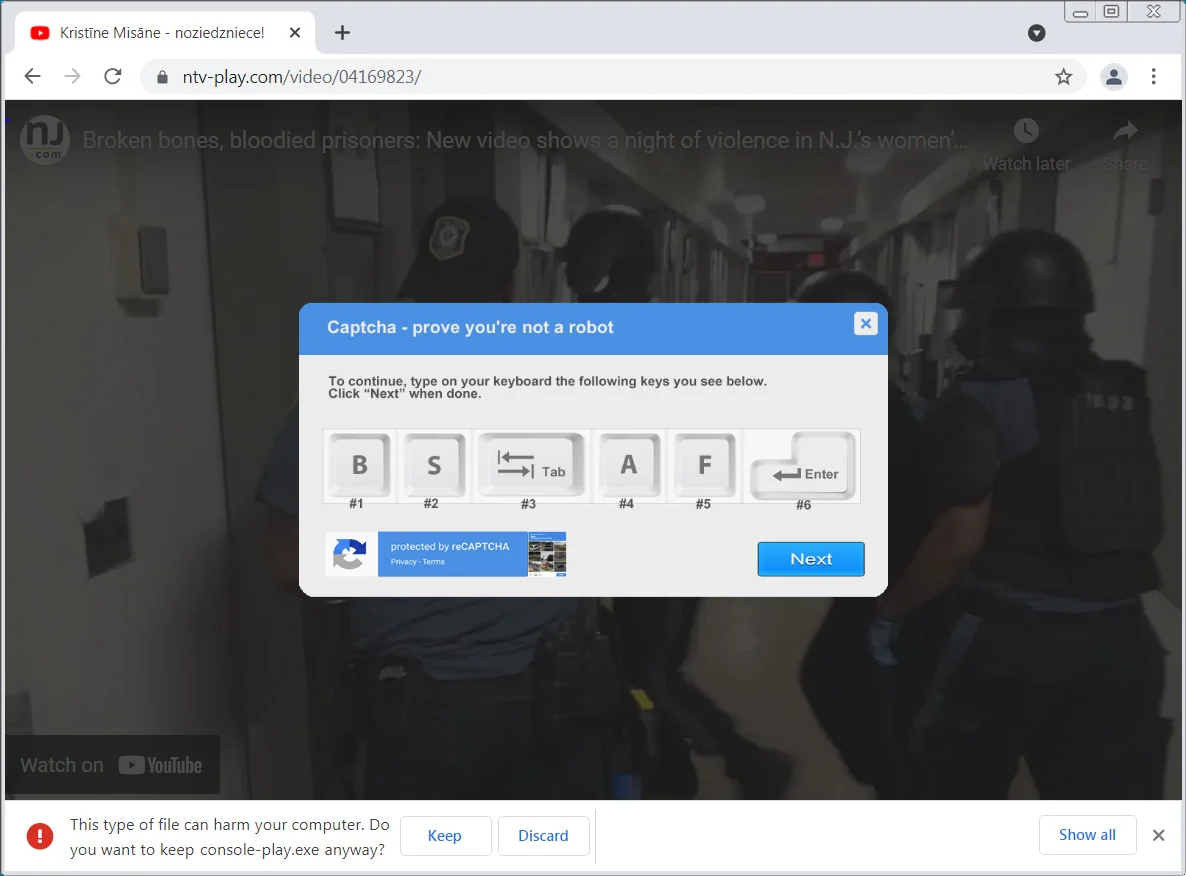

2. При попытке просмотреть видео на компьютер автоматически загружается исполняемый файл console-play.exe

3. Поскольку загруженный файл является исполняемым, Google Chrome автоматически предупреждает, что файл может быть вредоносным, и спрашивает, хочет ли пользователь «Сохранить» его или «Отменить» загрузку. Чтобы обойти это предупреждение, злоумышленники показывают жертве поддельную reCAPTCHA, где пользователя просят нажать на клавиатуре клавиши «B», «S», «Tab», «A», «F» и «Enter»:

4. При нажатии клавиш «B», «S», «A» и «F» ничего не происходит, но нажатие «Tab» переместит фокус на кнопку «Сохранить», а затем нажатие клавиши «Enter» сработает как клик по этой кнопке, заставляя браузер загрузить и сохранить файл на компьютер. Видео в итоге начнет воспроизводиться автоматически, поэтому пользователь решит, что успешно прошёл captcha.

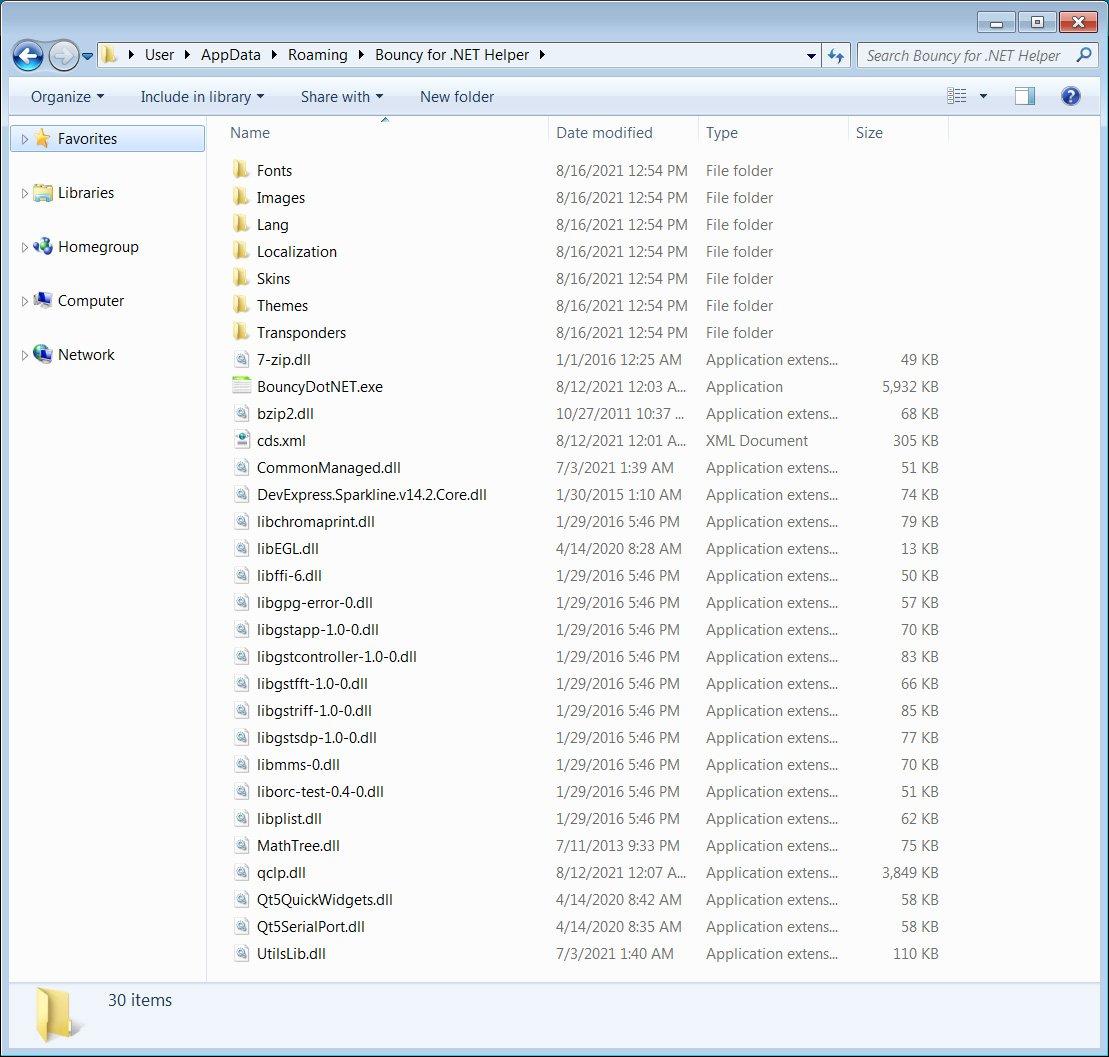

5. Получив управление, исполняемый файл создаст папку в %AppData%\Bouncy for .NET Helper и установит в нее множество файлов. Все эти файлы — фальшивка, за исключением исполняемого файла BouncyDotNet.exe.

6. BouncyDotNet.exe будет читать различные строки из реестра Windows, используемые для запуска команд PowerShell. Эти команды в итоге скомпилируют приложение .NET с помощью встроенного компилятора CSC.exe, который запустит DLL банковского трояна Ursnif.

7. После запуска банкер похитит учетные данные жертвы, загрузит на компьютер дополнительную малварь и выполнит любые команды, переданные ему удаленными злоумышленниками.

Обнаружена мошенническая схема, направленная против школьников, желающих подработать.

Подробности кампании:

- Мошенники создают в ВК специального бота, который предлагает всем желающим подработать, зарабатывая виртуальные «алмазы».

- Заработанные алмазы можно обменять на реальные деньги.

- Чтобы получить больше, нужно проявлять активность, приглашая друзей и покупая «VIP-доступ».

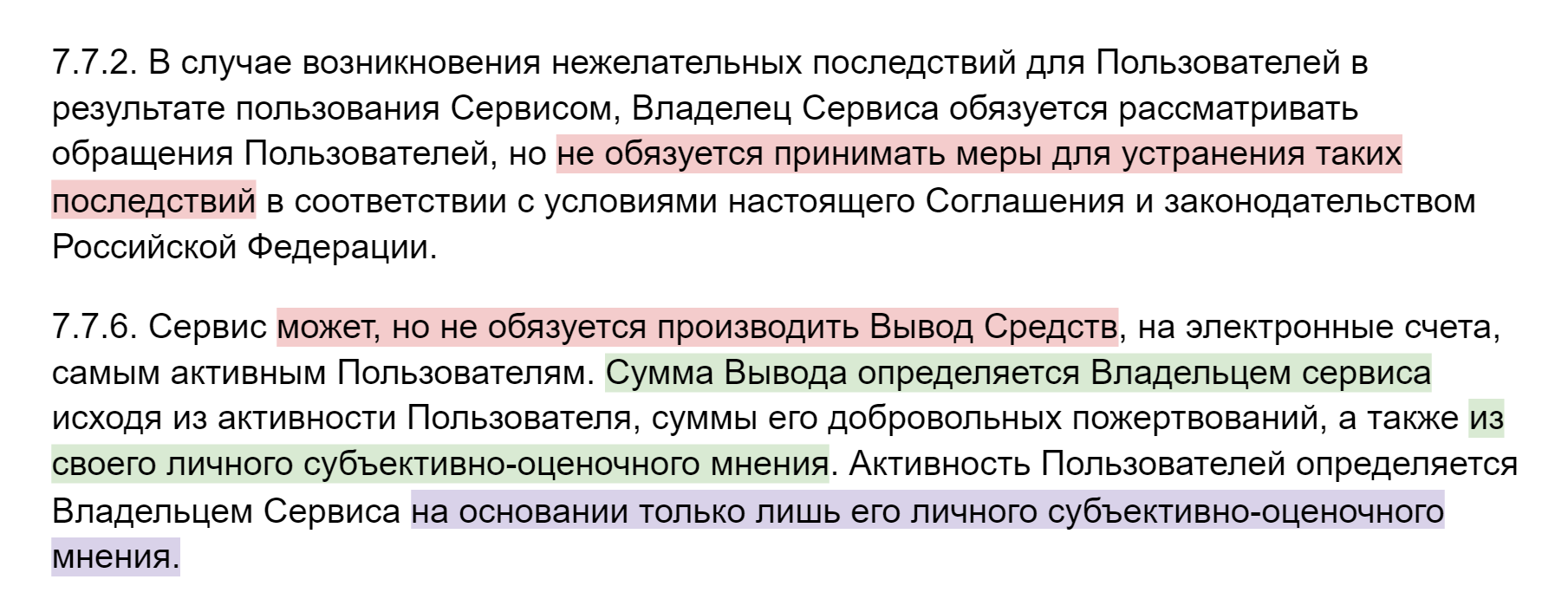

- В пользовательском соглашении явно указано, что владельцы бота могут, но не обязаны выводить деньги на счета своих пользователей, причём сумма вознаграждения определяется исходя из субъективного мнения администрации.

- После оплаты аккаунт пользователя блокируется, никаких заработанных денег не выводится.

Схема кампании

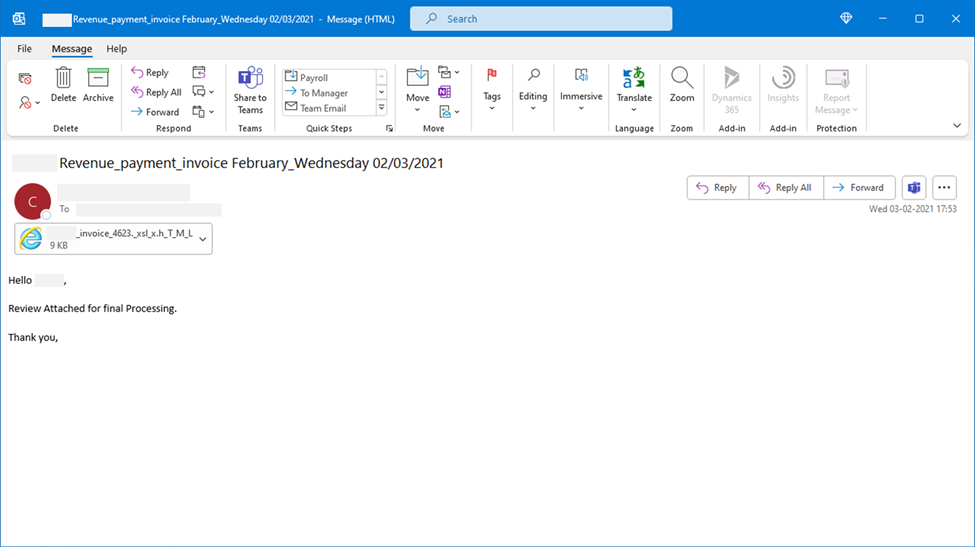

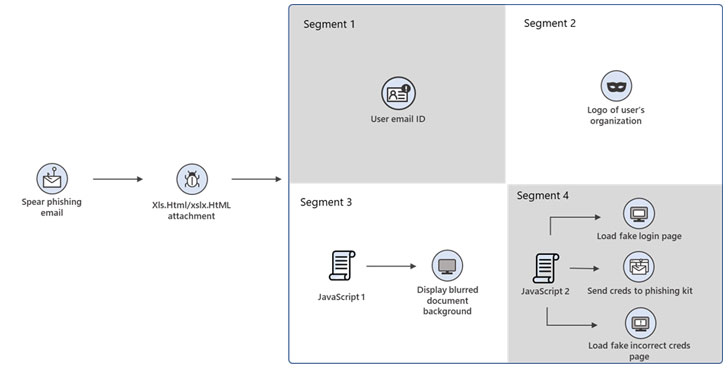

1. Фишинговые приманки замаскированы под счета-фактуры, связанные с финансовыми бизнес-операциями, а письма содержат файл HTML («XLS.HTML»). Конечная цель злоумышленников — собрать учетные данные пользователей, которые впоследствии используются в качестве отправной точки для атак.

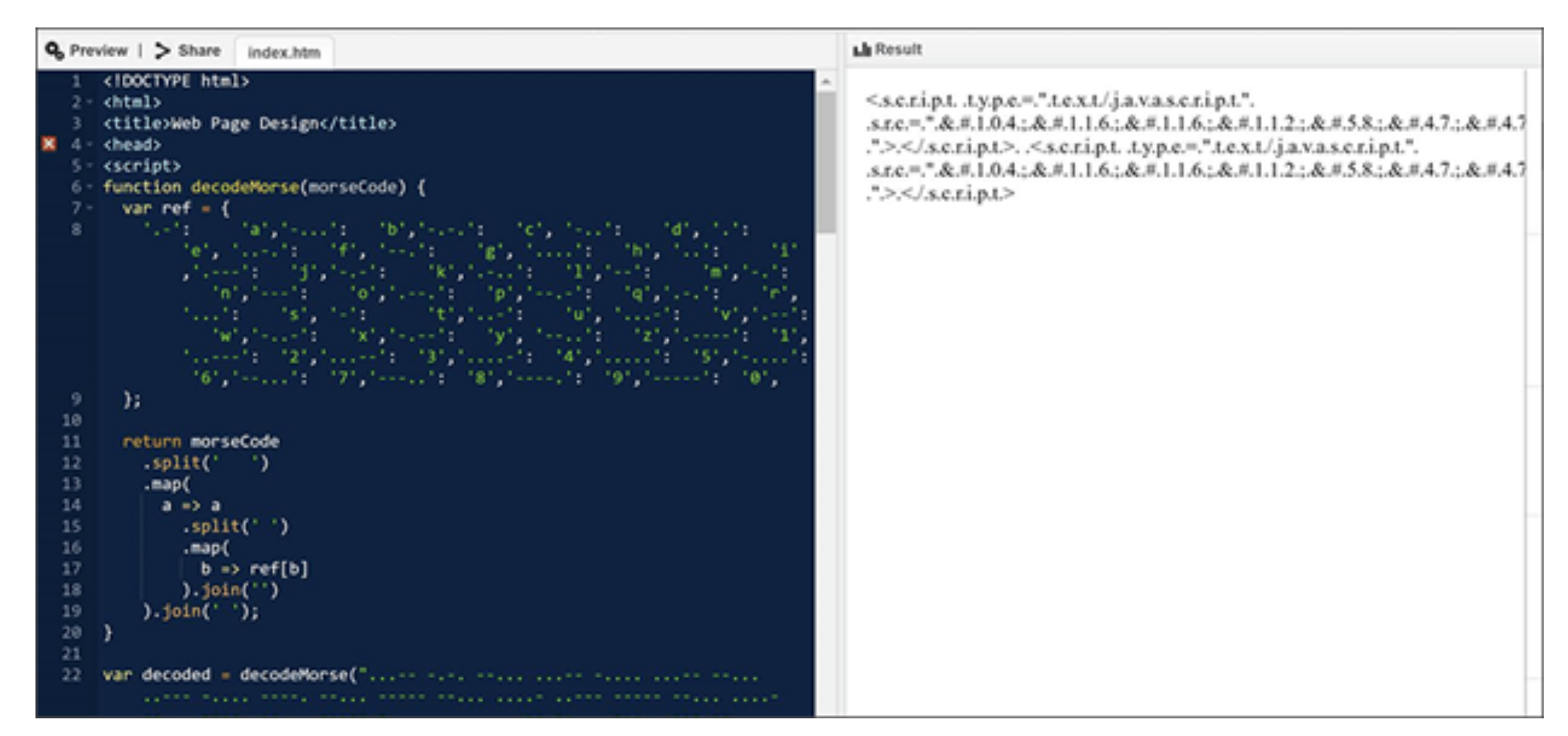

2. HTML-вложения разделены на несколько сегментов, включая файлы JavaScript, используемые для кражи паролей, которые затем кодируются с использованием различных техник. Злоумышленники перешли от использования открытого HTML-кода к использованию разных методов кодирования, включая старые и необычные методы шифрования и азбуку Морзе, стремясь скрыть фрагменты атак.

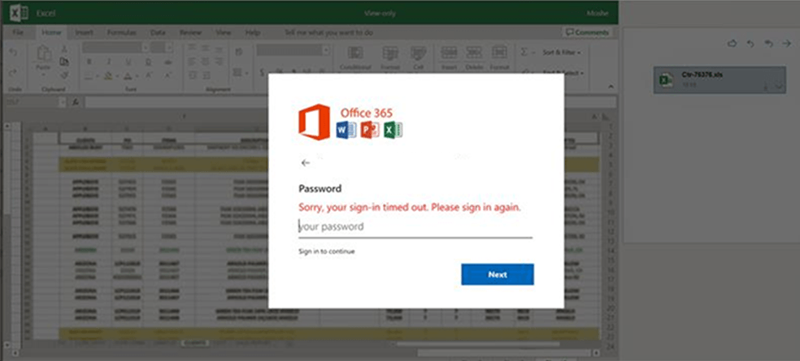

3. При открытии вредоносного вложения открывается окно браузера, в котором отображается фиктивное окно для ввода учетных данных Microsoft Office 365 поверх размытого документа Excel. В этом окне пользователя призывают снова войти в систему, так как его доступ к документу Excel якобы истек.

4. Если человек вводит пароль, он получает сообщение о том, что введенный пароль неверен, тогда как на самом деле вредонос незаметно похищает данные.

5. Cсылки на файлы JavaScript преступники кодировали с использованием ASCII, а затем — азбуки Морзе. Позже уже весь HTML-код кодировался с использованием азбуки Морзе

Атаки и уязвимости

Обнаружена первая в мире кибератака на домашние IoT-устройства с использованием вредоносной рекламы.

Для незаметной установки приложений на подключенные к Wi-Fi домашние устройства использовалась online-реклама. Для проведения кампании злоумышленникам было достаточно обладать базовыми знаниями о документации API устройства, немного разбираться в JavaScript и владеть примитивными навыками в online-рекламе.

Злоумышленники распространяют вредоносное ПО путем внедрения вредоносного кода в рекламные баннеры через сети online-рекламы, которые, как правило, даже не предполагают, что помогают распространять вредоносный контент. В обнаруженной кампании для заражения вредоносным ПО не требовалось кликать на зараженный баннер или переходить на вредоносную страницу.

Проблема содержится в интерфейсе управления FortiWeb версии 6.3.11 и старше и получила оценку в 8,7 балла по шкале CVSSv3. Эксплуатация проблемы может позволить удаленному авторизованному злоумышленнику выполнять произвольные команды на системе через страницу конфигурации SAML-сервера.

После аутентификации в интерфейсе управления устройства FortiWeb злоумышленники могут передавать команды, используя обратные кавычки в поле «Name» на странице конфигурации сервера SAML. Далее эти команды выполняются от имени суперпользователя базовой операционной системы, что позволяет установить командную оболочку, программное обеспечение для майнинга криптовалют или другое вредоносное ПО.

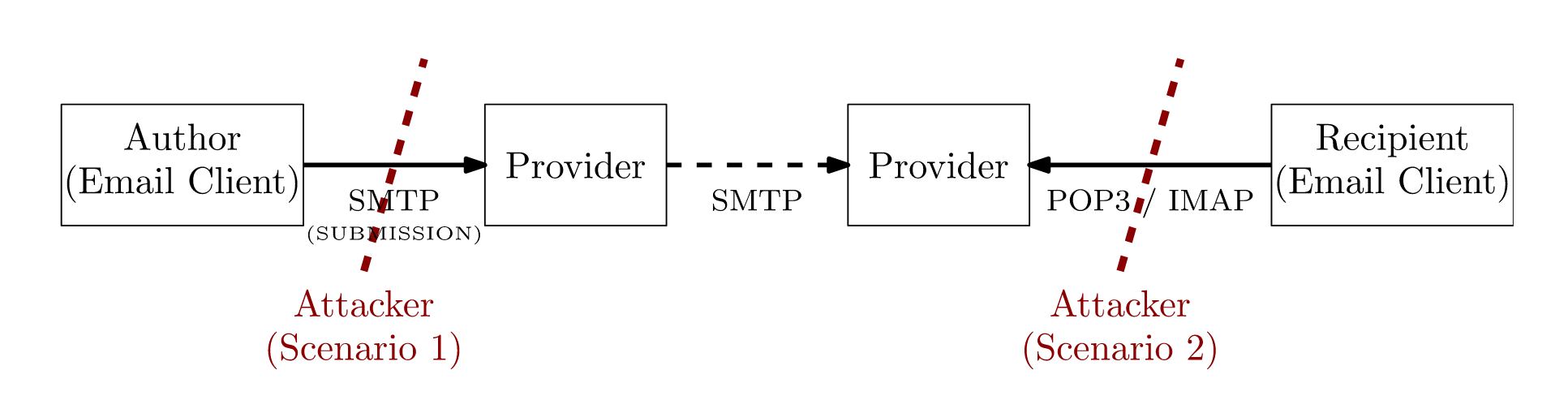

Эксплуатация этих уязвимостей позволяет проводить атаки типа «человек посередине» (MitM), подделывать содержимое почтового ящика и похищать учетные данные.

Описано три варианта атак, использующих недостатки реализации STARTTLS:

- MitM-атака, которая позволяет вмешаться в процесс согласования STARTTLS между почтовым клиентом и почтовым сервером, причём для этого необходимы валидные учетные данные для входа в учетную запись на том же сервере;

- «ответное внедрение» — подделка почтового ящика путем вставки дополнительного содержимого в сообщение сервера в ответ на команду STARTTLS перед TLS-рукопожатием. Атакующий может обманом заставить клиент обработать команды сервера так, как если бы они были частью зашифрованного соединения.

- атака через IMAP-протокол, который определяет стандартизированный способ получать сообщения электронной почты с почтового сервера через соединение TCP/IP. Злоумышленник может обойти STARTTLS в IMAP, отправив приветствие PREAUTH — ответ, который указывает, что соединение уже было аутентифицировано внешними средствами. Таким образом хакер может предотвратить обновление соединения и заставить клиента установить незашифрованное соединение.

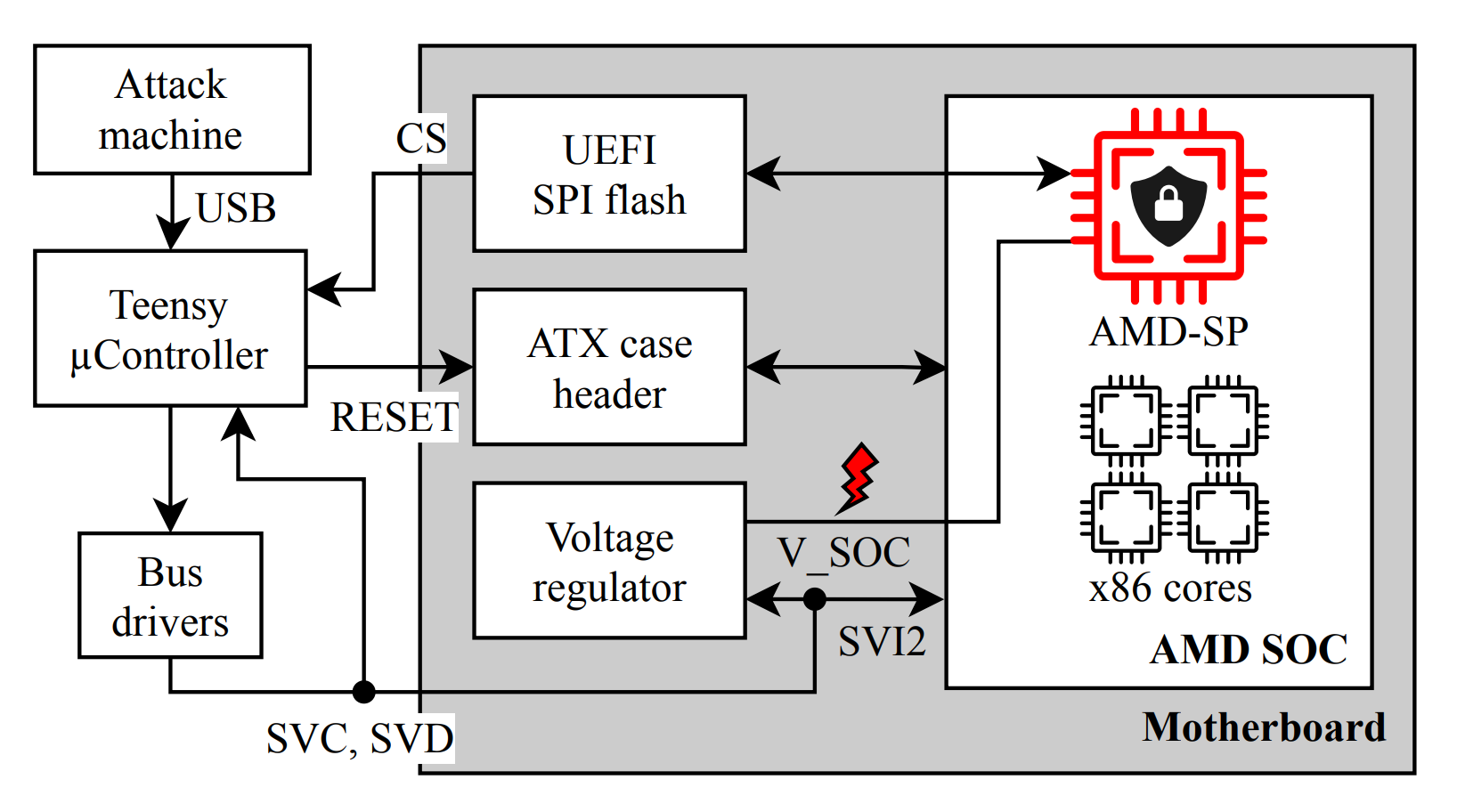

Для эксплуатации уязвимости достаточно добавить на материнскую плату любого процессора AMD Zen сверхдешёвый «жучок», который позволяет обмануть встроенный в процессоры ARM-блок безопасности AMD Secure Processor (SP) и взять компьютер и потоки данных под полный контроль. Программных патчей для устранения этой уязвимости нет и не будет, поскольку для этого придётся менять саму архитектуру Secure Processor.

Уязвимость касается работы специального шифровального модуля AMD Secure Encrypted Virtualization (SEV), который отвечает за шифрование данных при использовании на компьютере виртуальных машин.

Имея физический доступ к компьютеру, можно создать процессору сбой питания, после чего развернуть методы шифрования SEV, которые использует процессор, и «вытащить» всю информацию о работе виртуальной машины.

Атакованный процессор дольше загружается, однако в серверах с большим объемом памяти данную просадку заметить непросто. AMD пока не прокомментировала обнаруженную уязвимость.

Инциденты

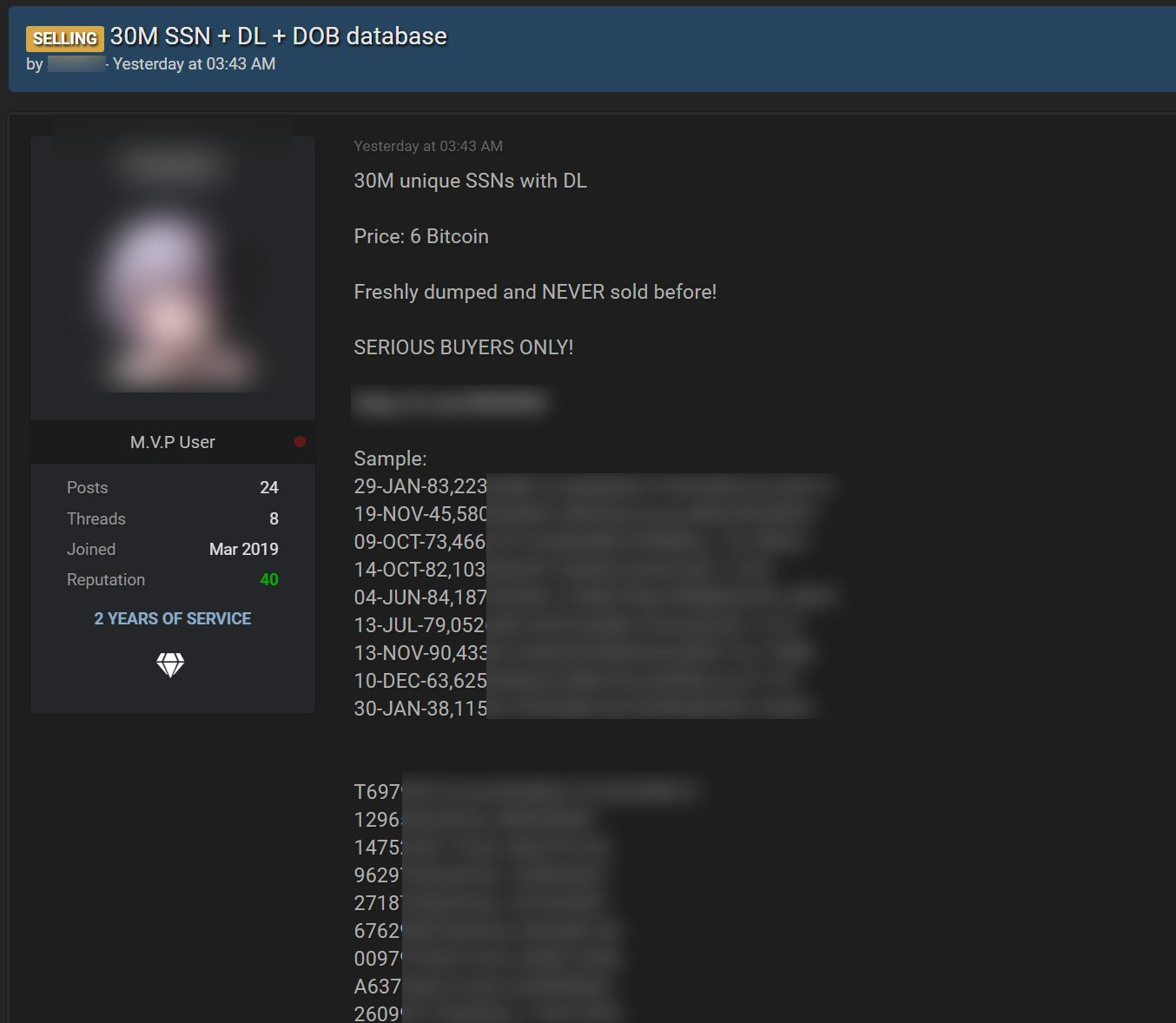

Продавец утверждал, что взломал серверы компании (производственные, промежуточные и серверы разработки, в том числе сервер Oracle, содержавший данные клиентов), получив доступ к незащищенному шлюзу T-Mobile GPRS, и похитил данные оттуда.

Весь дамп взломщик продаёт за 6 биткоинов, что составляет около 280 тыс. долларов США, заявляя, база содержит информацию о 100 млн человек, в том числе IMSI, IMEI, номера телефонов, имена, PIN-коды безопасности. Примерно для 30 млн человек в базе имеются даты рождения, номера водительских прав и даже номера социального страхования.

Представители T-Mobile опубликовали официальное заявление, в котором подтвердили факт взлома.

Атака привела к сбоям в работе клинической и финансовой деятельности. Были отменены срочные хирургические операции и рентгенологические обследования.

Злоумышленники украли базы данных с конфиденциальной информацией 200 тыс. пациентов, включающей номера социального страхования, имена и даты рождения.

Основная часть убытков в размере 91,6 млн долларов США связана с упущенной выгодой. В течение четырех недель Scripps Health не могла получить доступ к своему web-порталу, регистрировать и предоставлять некоторые услуги пациентам, а персоналу приходилось перенаправлять пациентов в другие больницы.

21,1 млн долларов США Scripps Health потеряла из-за расходов, связанных с реагированием на инцидент и восстановлением систем. Поставщику удалось вернуть 5,9 млн долларов США за счет своего страхового полиса, однако к концу года финансовые потери предположительно превысят 100 млн долларов США.