Антифишинг-дайджест № 232 с 23 по 29 июля 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема атаки:

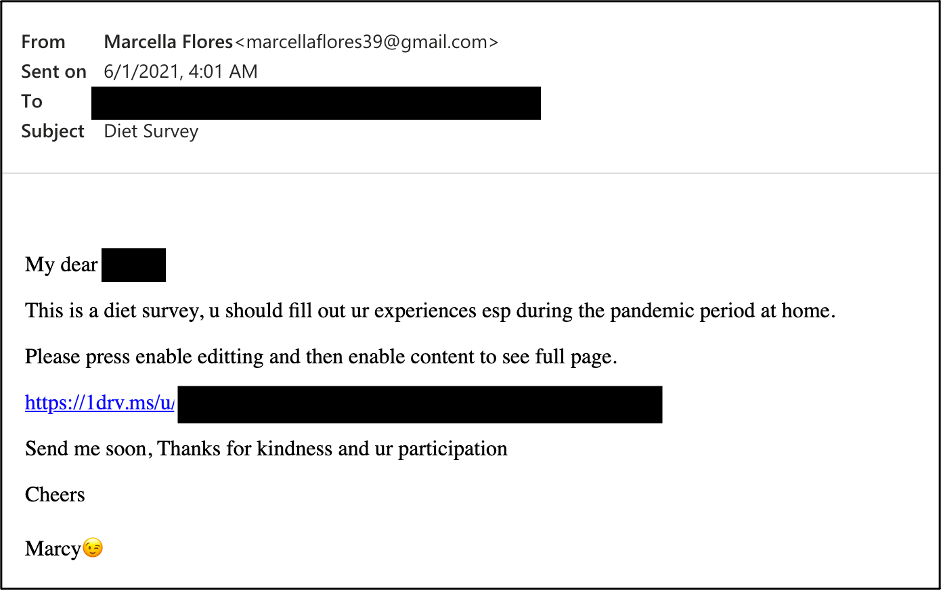

- В 2019 году хакеры создали в Facebook и Instagram профиль некой Марселлы Флорес, которая якобы была инструктором по аэробике.

- Для установления контакта со своими целями хакеры в течение нескольких месяцев переписываясь с ними по почте и в личных сообщениях.

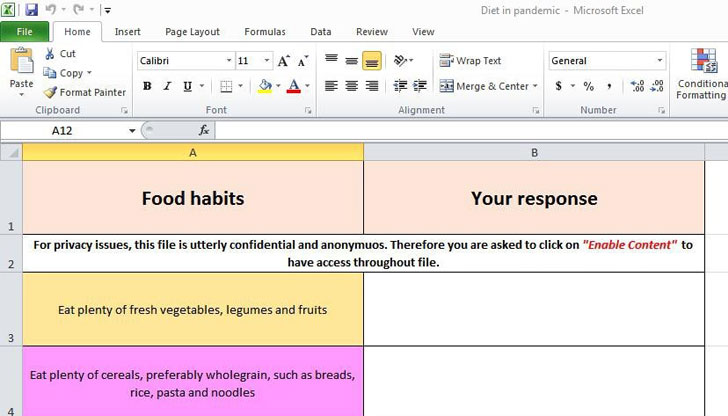

- В начале 2021 года злоумышленники с почтового ящика «Флорес» в рамках давно длившейся переписки оправляли жертвам ссылки на OneDrive, которые вели на документ с опросом, касающимся диеты, или видеофайл. Приманка использовалась для распространения обновленной версии малвари Lideric, которую исследователи называют Lempo.

- Lempo тайно закрепляется в системе жертвы, позволяя злоумышленникам искать и похищать конфиденциальную информацию, включая имена пользователей и пароли.

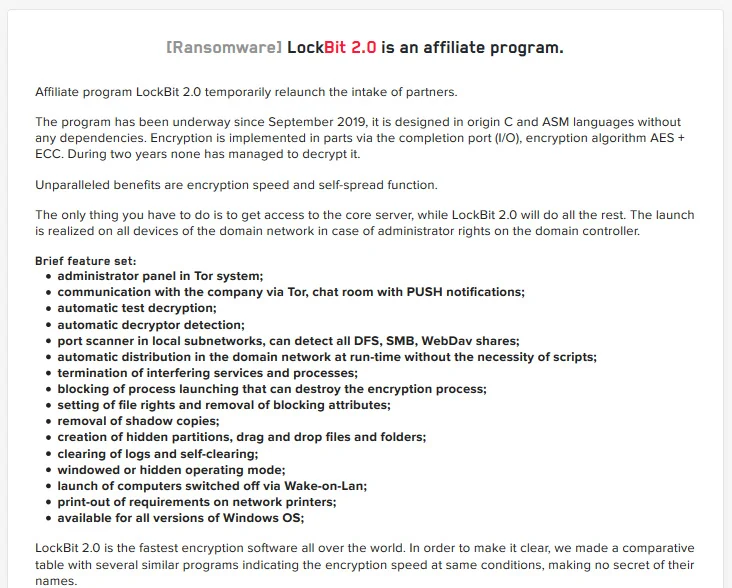

Новая версия вымогательского ПО LockBit 2.0 автоматизирует шифрование доменов Windows с помощью групповых политик Active Directory.

Особенности новой версии:

- Вымогатель автоматически распространяется по домену Windows без использования скриптов: после проникновения в сеть и получения контроля над контроллером домена с помощью стороннего ПО злоумышленники развертывают скрипты, отключающие антивирусные решения, а затем запускают LockBit 2.0 на всех машинах в сети.

- При выполнении LockBit 2.0 создает новые групповые политики на контроллере домена, которые затем передаются на каждое устройство в сети. Эти политики отключают защиту в реальном времени Microsoft Defender, предупреждения, отправку образцов Microsoft и действия по умолчанию при обнаружении вредоносных файлов.

- Создаются групповые политики для создания запланированной задачи на устройствах Windows, запускающих исполняемый файл вымогателя. LockBit 2.0 также использует API Windows Active Directory для запросов LDAP к ADS контроллера домена для получения списка компьютеров.

- С помощью этого списка исполняемый файл вымогателя будет копируется на рабочий стол каждого устройства, а запланированная задача, настроенная групповыми политиками, запускает LockBit 2.0.

- Подобно вымогателю Egregor LockBit 2.0 распечатывает вымогательскую записку на всех доступных принтерах.

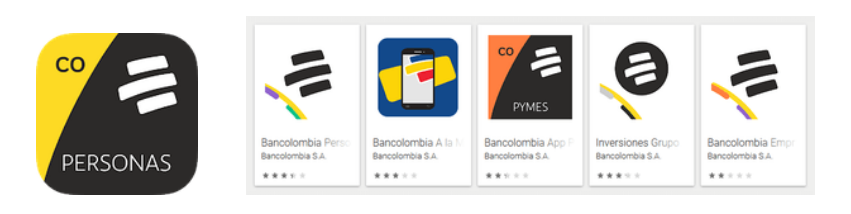

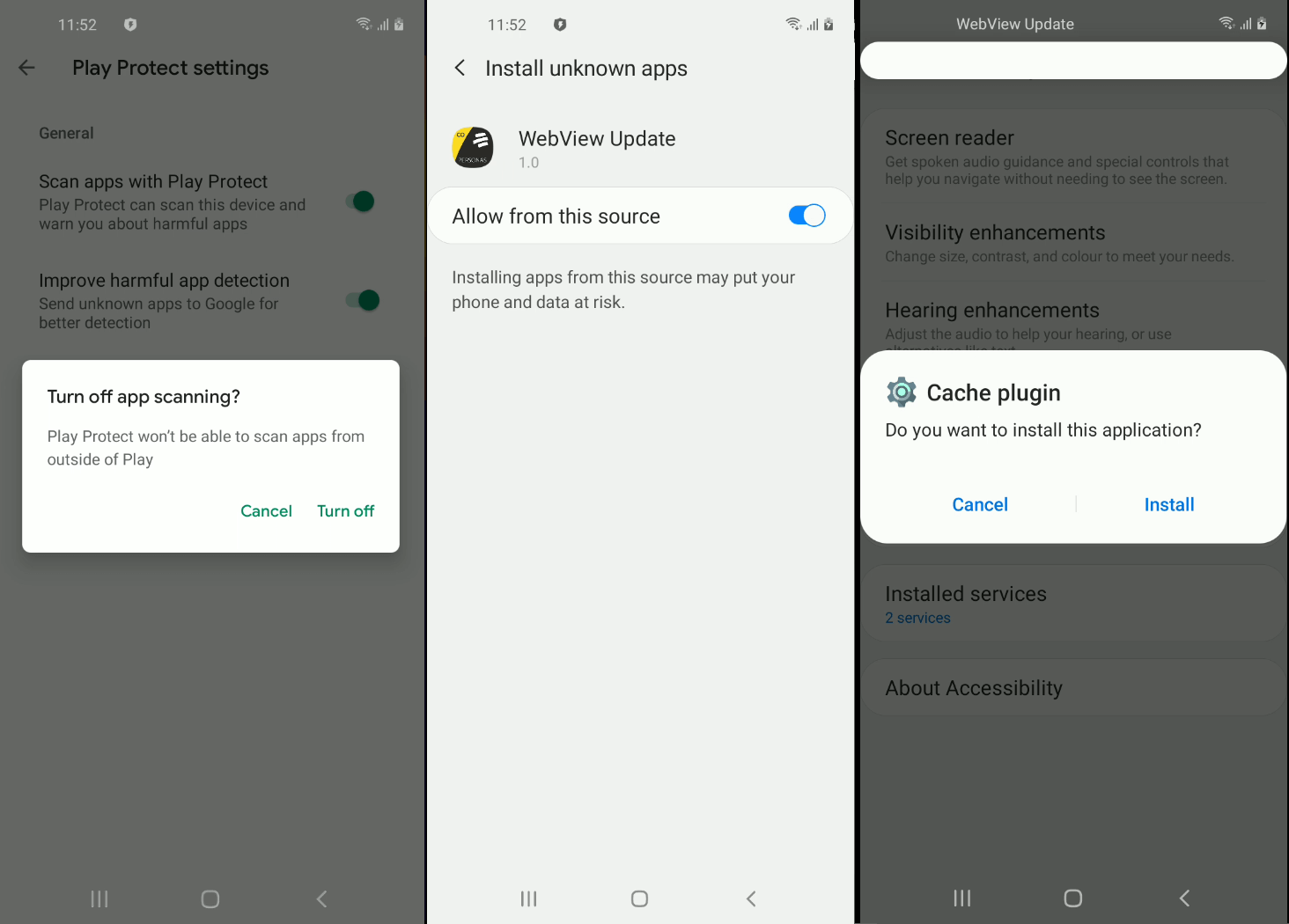

Новое семейство банковских троянов Coper атакует колумбийских пользователей Android-смартфонов.

Особенности кампании:

1. Coper распространяется под видом официального ПО банка Bancolombia — приложения Bancolombia Personas.

2. Для большей убедительности их иконки были оформлены в том же стиле, что и у настоящих программ банка.

3. Сначала на устройство устанавливается программа-приманка, основная задача которого — загрузка основного вредоносного модуля

4. В процессе установки банкер получает доступа к специальным возможностям (Accessibility Services), чтобы полностью контролировать зараженное устройство и имитировать действия пользователя. Для этого он запрашивает у жертвы соответствующее разрешение, а получив его, пытается отключить встроенную в операционную систему защиту Google Play Protect, разрешить установку приложений из неизвестных источников, установить и запустить основной вредоносный модуль и тоже предоставить ему доступ к специальным возможностям.

5. Главный троянский модуль, выполняющий основные вредоносные действия, устанавливается под видом системного приложения с именем Cache plugin, использующего стандартный для некоторых системных Android-программ значок шестеренки. Такие имя и значок увеличивают вероятность того, что пользователи не увидят в программе угрозу.

6. При запуске этот модуль запрашивает разрешение на чтение и управление уведомлениями и добавление его в список исключений системной оптимизации аккумулятора, что позволит ему работать постоянно. Кроме того, троян становится администратором устройства, а также получает доступ к управлению телефонными звонками и SMS-сообщениями.

7. Далее этот модуль скрывает свой значок из списка приложений на главном экране, «прячась» от пользователя, после чего сообщает управляющему серверу об успешном заражении установки и ждет дальнейших указаний, ежеминутно отправляя запросы.

8. Троян перехватывает и отправляет на сервер содержимое всех Push-уведомлений, поступающих на устройство.

9. Для демонстрации фишингового окна Coper загружает его содержимое с удаленного сервера и помещает в WebView, который имитирует внешний вид целевой программы для обмана жертвы.

По команде операторов Coper умеет:

- выполнять USSD-запросы;

- отправлять SMS;

- заблокировать/разблокировать экран устройства;

- начать/прекратить перехват SMS;

- демонстрировать Push-уведомления;

- повторно отобразить фишинговое окно поверх заданного приложения;

- запустить/остановить кейлоггер;

- удалить указанные в команде приложения;

- удалить себя, а также дроппер с устройства.

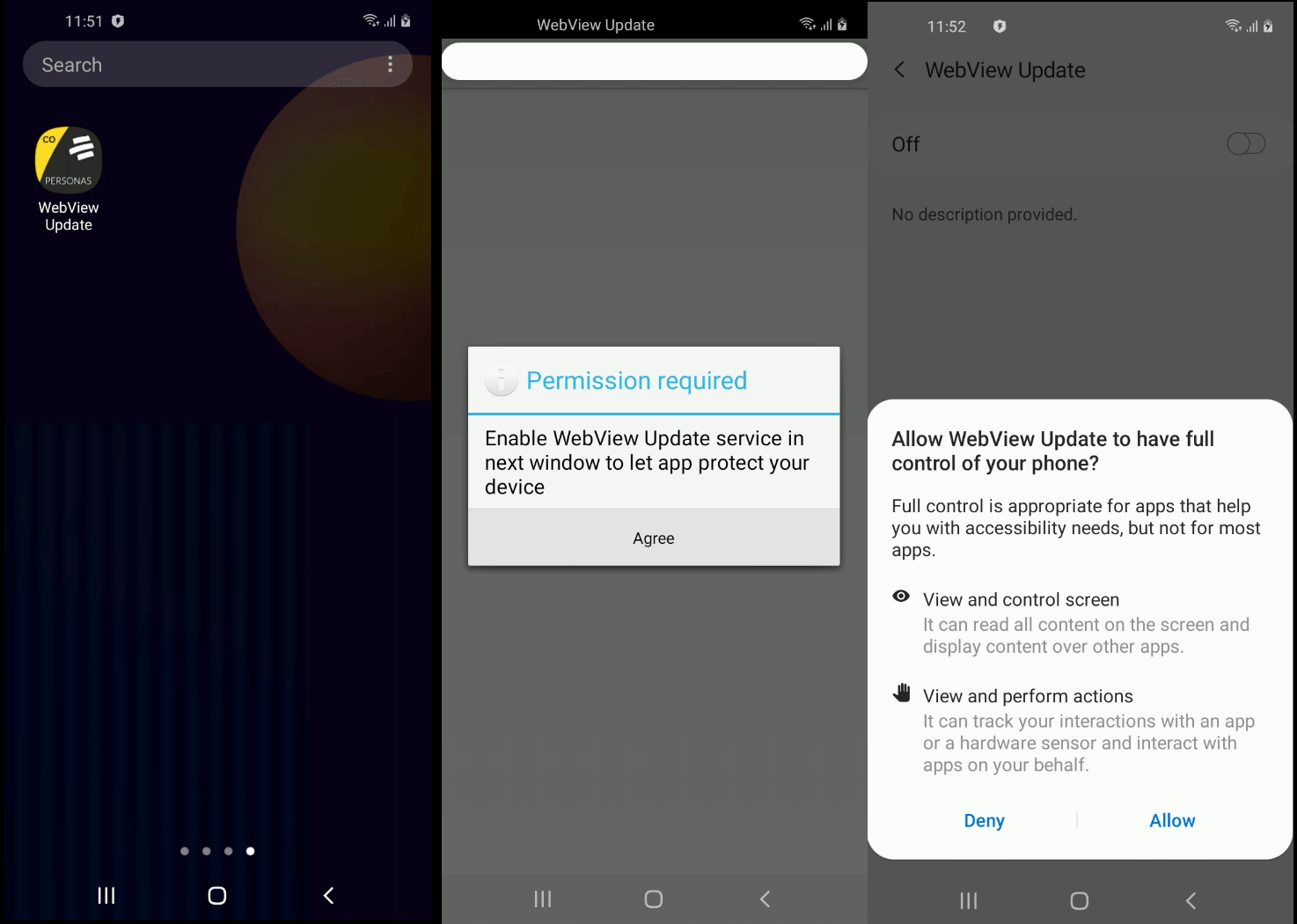

HTML smuggling предполагает использование различных атрибутов HTML, таких как «href» и «download» совместно с JavaScript-кодом для сборки вредоносного файла в браузере жертвы после нажатия на ссылку. Подготовленные таким способом вредоносные ссылки во вложениях в письма не вызывают подозрений у систем безопасности.

Атаки и уязвимости

- CVE-2021-35208 — уязвимость межсайтового выполнения сценариев (XSS) на основе программного интерфейса DOM. Уязвимость может быть использована, когда жертва просматривает входящее письмо со специальным JavaScript-кодом.

- CVE-2021-35209 — уязвимость подделки запросов на стороне сервера. С её помощью злоумышленник может похитить токены и учетные данные пользователей.

Проблема позволяет злоумышленнику установить интерактивный канал с уязвимым устройством и перехватив над ним контроль. Успешное использование уязвимости может привести к полной компрометации системы. Имея полный контроль над устройством, злоумышленник может вызвать состояние «отказа в обслуживании» или закрепиться в системе.

Источником проблемы оказался сценарий /cgi/networkDiag.cgi, который напрямую включал управляемые пользователем параметры в команду оболочки, позволяя злоумышленнику манипулировать полученной командой с помощью действительных команд ОС.

Проблема возникает в ходе злоупотребления функцией EfsRpcOpenFileRaw протокола MS-EFSRPC, с помощью которого Windows-машины выполняют операции с зашифрованными данными, хранящимися в удаленных системах.

Разработанный код для эксплуатации уязвимости позволяет отправлять SMB-запросы MS-EFSRPC удаленной системе, вынуждая её инициировать процедуру аутентификации, в ходе которой данные аутентификации отправляются к злоумышленнику. Далее атакующий может использовать эти сведения для атаки типа NTLM relay, чтобы получить доступ к удаленным системам в той же внутренней сети.

PetitPotam работает только внутри локальной сети, поэтому актуальна только для крупных корпоративных сетей, где злоумышленники могут заставить контроллеры домена раскрыть хэши паролей NTLM или сертификаты аутентификации. Это может привести к полному захвату внутренней сети компании.

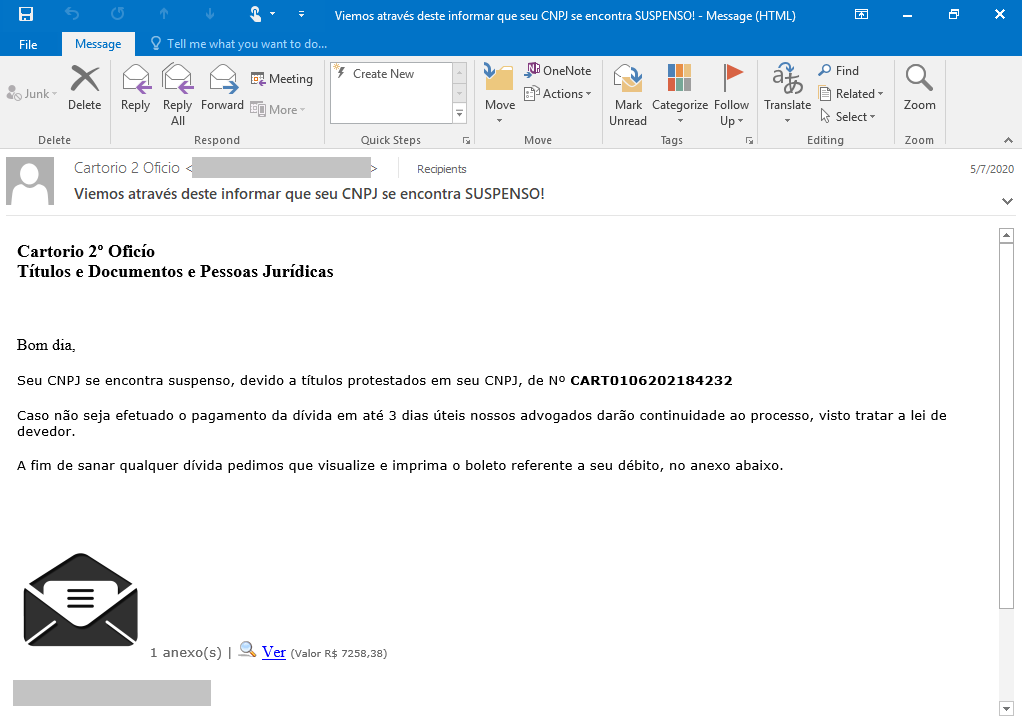

Оказалось, что в модели можно безболезненно подменить до половины искусственных нейронов. Потери производительности при этом составят менее 7%.

В 178-мегабайтнуюмодель AlexNet удалось внедрить до 36,9 мегабайт стороннего кода с потерей производительности менее 1%. Проверка результатов с помощью 58 антивирусов из коллекции VirusTotal не дала ни одного положительного срабатывания.

Для проведения атаки злоумышленникам придётся сначала построить нейросеть и обучить её на подготовленном наборе данных. Можно также приобрести уже обученный образец, внедрить вредоносный код и убедиться, что его присутствие не влечет неприемлемую потерю производительности. Далее подготовленная модель следует опубликовать в общедоступном хранилище и начать раздачу, например, в качестве обновления в рамках атаки на цепочку поставок.

В ходе атак преступники эксплуатировали уязвимость десереализации CVE-2021-27852 в инструменте Checkbox Survey. Ошибка может использоваться удаленно без аутентификации и затрагивает Checkbox Survey версии 6. Новая версия 7.0, выпущенная в 2019 году, свободна от этой ошибки.

Вредоносное ПО, используемое хакерами, включает инструменты, разработанные для взлома IIS-серверов, бэкдор, а также несколько модулей, которые позволяют проводить разведку, повышать привилегии и перемещаться по сети. После использования злоумышленники удаляли весь инструментарий с диска, отказавшись от обеспечения присутствия в системе в обмен на скрытность.

Инциденты

В результате кибератаки вышли из строя ИТ-системы южноафриканской компании Transnet.

Компания Transnet управляет крупными портами Южной Африки, включая Дурбан и Кейптаун, а также огромной железнодорожной сетью, перевозящей минералы и другие товары на экспорт. Первоначально руководство компании пыталось скрыть масштабы произошедшего, однако вскоре стало понятно, что это невозможно, поскольку для работы с ключевыми подразделениями пришлось перейти на ручное взаимодействие.

Представители компании сообщили, что атака привела к нарушению бизнес-процессов, а также к повреждению оборудования и данных.

Украденные учетные данные могут быть использованы для авторизации волонтеров и владельцев билетов на сайтах мероприятия, что может привести к хищению имен, адресов и номеров банковских счетов.

По словам властей, утечки данных была «незначительной», и уже приняты меры для предотвращения дальнейшего распространения скомпрометированных данных.