Антифишинг-дайджест № 228 с 25 июня по 1 июля 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании:

1. Создав фишинговую страницу интернет-магазина («мерчанта»), мошенники привлекали на неё посетителей мошеннической рекламой, спам-рассылкой, продажей товара или услуги на досках объявлений.

2. Чтобы оплатить выбранный товар или услугу (билет на поезд, бытовую технику, доставку), жертва вводил на мошенническом ресурсе реквизиты своей банковской карты в форму приема платежа, по аналогии с тем, как это обычно делается на привычных легитимных ресурсах

3. Введённые данные попадали на сервер мошенника, откуда происходило обращение к P2P-сервисам различных банков с указанием в качестве получателя одной из карт мошенника.

4. В ответ от P2P-сервиса банка сервер мошенника получал служебное сообщение (так называемое PaReq сообщение), в котором закодирована информация о банковской карте плательщика, сумме перевода, названии и реквизиты использованного P2P-сервиса.

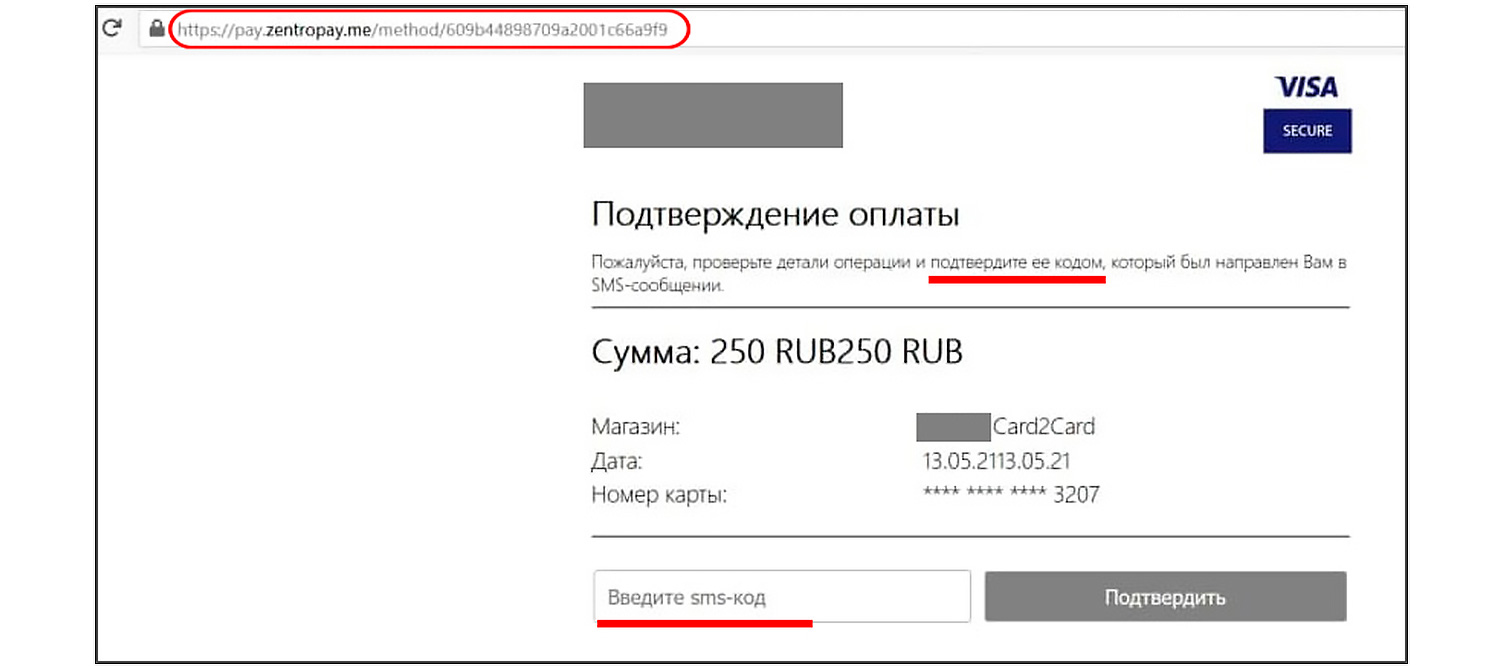

5. Чтобы скрыть от «жертвы» факт использования P2P-сервиса банка на сервере мошенника производится подмена реальной информации на подложные данные об онлайн-магазине.

6. Мошенники перенаправляют покупателя на легитимную 3-D Secure страницу банка, но уже с подмененными данными, которые он и видит на этой странице.

7. Таким образом, для жертвы всё выглядит вполне законно: после ввода платежных данных для оплаты выбранного товара на телефон приходит SMS-код для подтверждения транзакции, а на экране отображается легитимная 3-D Secure страница банка. Фактически же, после подтверждения «оплаты товара» деньги уходят на карту мошенника

«Используя эту схему, злоумышленники обходят фактически все проверки, реализованные сегодня на стороне банков для борьбы с такого рода мошенничеством. Большинство банков даже не подозревают о том, как именно мошенники обкрадывают их клиентов, поскольку классические системы анти-фрода расценивают данные транзакции, как легитимные. Как результат банк отказывает клиентам в возврате потерянных денежных средств, поскольку это „добровольный“ платеж, подтвержденный SMS-кодом».

Павел Крылов, Руководитель направления по противодействию онлайн-мошенничеству Group-IB

Обойти требования мэрии можно с помощью генератора QR-кодов и привязки кода к сайту, имитирующему страницу на «Госуслугах». На сайте придется ввести свои персональные данные, в том числе паспортные. В случае проверки такого кода сотрудник ресторана может не заметить подмены домена.

Эксперты считают, что даже самый бдительный официант не может быть внимательным 100% времени и гарантировать, что гиперссылка с QR-кода ведет на реальную базу настоящего портала «Госуслуги».

Атаки и уязвимости

Изначально проблема была классифицирована как уязвимость повышения привилегий, позволяющая злоумышленникам получить права администратора. Позже Microsoft обновила описание и отнесла CVE-2021-1675 к семейству уязвимостей удаленного выполнения кода.

На прошлой неделе китайская ИБ-компания QiAnXin показала файл GIFс демонстрацией эксплуатации CVE-2021-1675. Публикация не содержала никаких технических подробностей, чтобы дать пользователям больше времени на установку исправлений.

Recently, we found right approaches to exploit #CVE-2021-1675 successfully, both #LPE and #RCE. It is interesting that the vulnerability was classified into #LPE only by Microsoft, however, it was changed into Remote Code Execution recently.https://t.co/PQO3B12hoE pic.twitter.com/kbYknK9fBw

— RedDrip Team (@RedDrip7) June 28, 2021

Вскоре после публикации ИБ-специалисты из компании Sangfor опубликовали на GitHub полностью рабочий код эксплуатации уязвимости. Они обнаружили проблему независимо от команды, которая сообщила об уязвимости Microsoft, и увидев, что другая компания обнародовала проблему, поделились своей работой.

Вскоре эксперты Sangrof сообразили, что раскрыли полный доклад, который планировали представить на конференции по кибербезопасности Black Hat USA 2021. Они удалили репозиторий с GitHub, но к тому времени информация об уязвимости уже была растиражирована и теперь распространяется на закрытых форумах.

Атака предполагает перегрузку атакуемой виртуальной машины DHCP-трафиком, в результате чего она начинает использовать сервер метаданных, подконтрольный злоумышленникам, находящимся в той же сети, или на другом конце интернета. Источником мусорного DHCP-трафика может быть соседняя подконтрольная злоумышленникам система в Google Cloud.

Если атакуемая виртуальная машина вместо сервера Google использует для настройки конфигурации вредоносный сервер метаданных, злоумышленники могут авторизоваться на ней через SSH в качестве суперпользователя. Поскольку Google распространяет SSH-ключи через сервера метаданных, внедрив свой сервер, атакующий может получить доступ к виртуальным машинам через SSH.

CVE-2021-34506 — уязвимость универсального межсайтового выполнения сценариев (UXSS) и проявляется при автоматическом переводе страниц с использованием встроенной функции браузера через Microsoft Translator.

Функция перевода содержит фрагмент уязвимого кода, который не может очистить вводимые данные, что позволяет злоумышленнику добавить вредоносный JavaScript-код в любое место web-страницы. Код будет выполнен, когда пользователь щелкнет на уведомление, предлагающее перевести страницу на другой язык.

Эксперты продемонстрировали, что атаку можно провести с помощью простого добавления комментария с полезной нагрузкой XSS к видео на YouTube, написанного на языке, отличном от английского:

Аналогичным образом запрос на добавление в друзья из профиля Facebook, содержащий контент на другом языке и полезную нагрузку XSS, выполняет код, когда получатель запроса перейдёт в профиль пользователя:

В процессе изучения NFC и платежных терминалов выяснилось, что все они не проверяют размер пакета данных, отправленного через NFC с кредитной карты на ридер. Это позволило разработать приложение, которое отправляет специально сформированный пакет данных со смартфона на ридер и вызывает переполнение буфера.

«Вы можете модифицировать прошивку и изменить цену, например, на один доллар, даже если экран показывает, что вы платите пятьдесят долларов. Вы можете сделать устройство бесполезным или установить какое-то вымогательское ПО. Существует множество возможностей. Если вы проведете атаку и отправите специальную полезную нагрузку на компьютер банкомата, то сможете получить наличные, просто коснувшись экрана смартфона»

Жузеп Родригез, эксперт, обнаруживший уязвимость

В числе уязвимых — устройства ID Tech, Ingenico, Verifone, Crane Payment Innovations, BBPOS и Nexgo.

Шум представляет собой крошечные частички данных, которые невозможно увидеть невооруженным глазом, однако их достаточно, чтобы заставить систему распознавания лиц поверить, будто на фото изображен другой человек. В одном из экспериментов удалось заставить систему распознавания лиц PimEyes распознать руководителя Adversa AI Алекса Полякова за Илона Маска.

Атака получила название «Состязательный осьминог» («Adversarial Octopus») и отличается от аналогичных атак состязательного типа следующими особенностями:

- Adversarial Octopus только маскирует изображенного на фото человека, а не превращает его в кого-то другого;

- вместо добавления шума к данным изображения, на котором обучаются модели ИИ (так называемая атака отравления), новый метод предполагает внесение изменений в изображение, которое будет вводиться в систему распознавания лиц, и не требует внутренних знаний о том, как обучалась эта система.

Инциденты

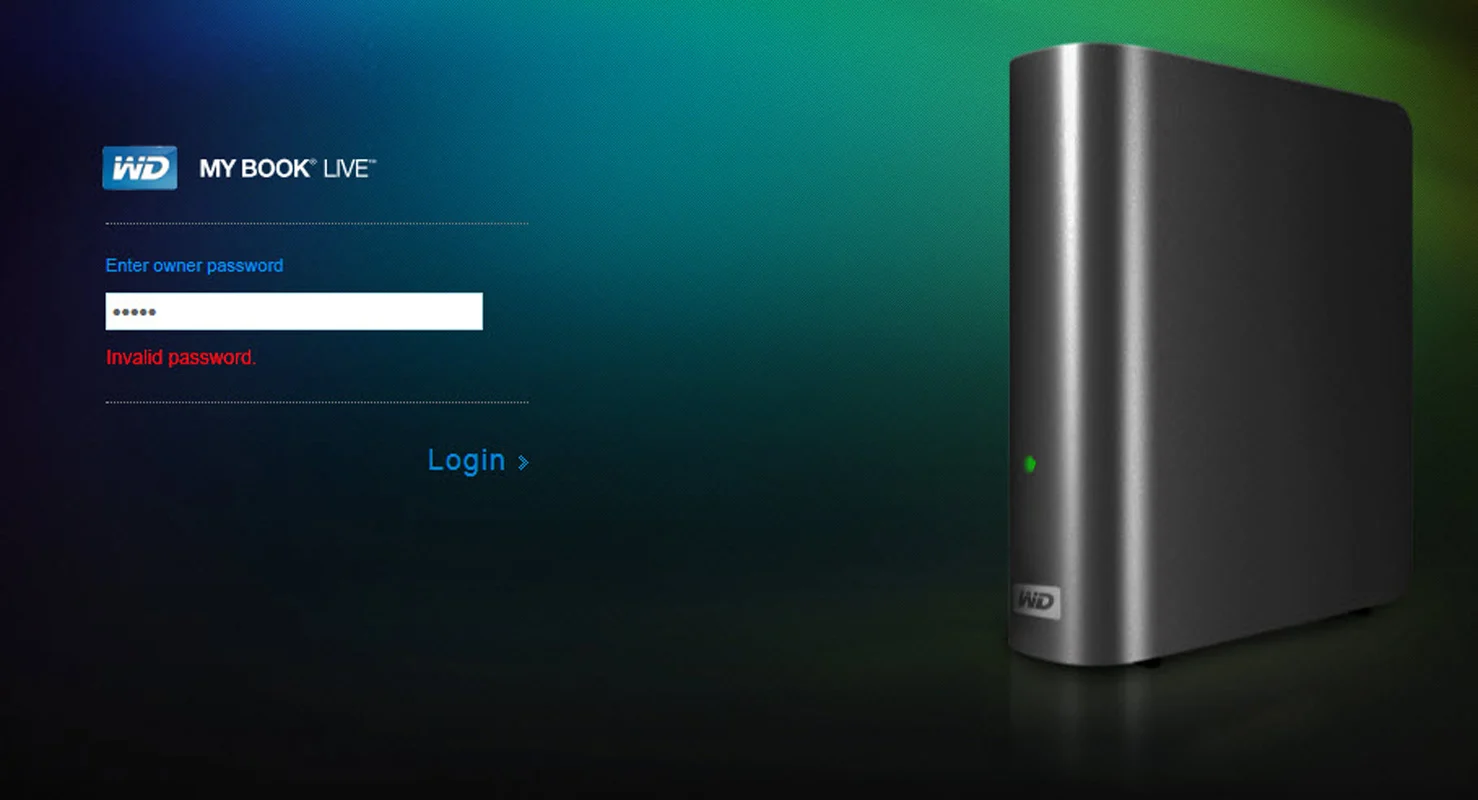

Источником проблем стала незакрытая уязвимость CVE-2018-18472 , обнаруженная. Данная уязвимость позволяет злоумышленникам удаленно обходить аутентификацию на устройствах Western Digital My Book и запускать команды с привилегиями суперпользователя.

Однако самая свежая версия прошивки для накопителей WD MyBook Live и WD MyBook Live Duo датирована 2015 годом,

Это позволило неустановленному злоумышленнику воспользоваться этой уязвимостью для сброса настроек, в результате чего с NAS были стерты все данные.

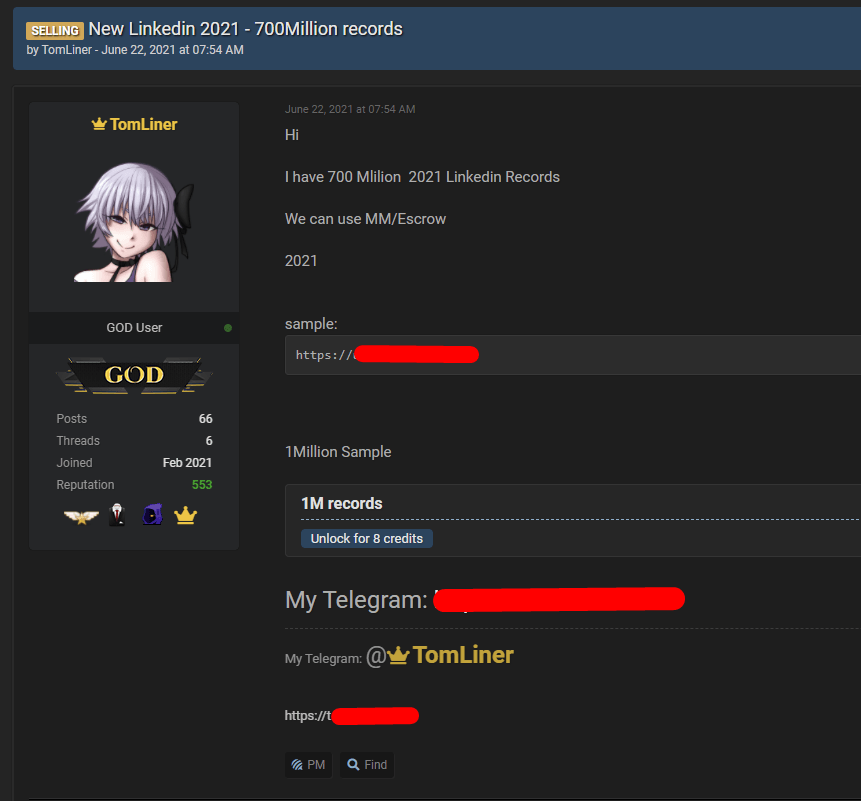

БД содержит адрес электронной почты, полное имя, номер телефона, домашний адрес, геолокация, имя пользователя и URL профиля, история работы и учетные записи в других соцсетях.

Пока неизвестно, каким образом была получена эта информация, однако эксперты допускают, что это агрегированные сведения, полученные из разных источников. Автор, разместивший публикацию на форуме, заявляет, что данные были получены с помощью API LinkedIn.

Американское подразделение Mercedes-Benz сообщило об утечке данных 1,6 млн клиентов.

Скомпрометированные сведения включали имена клиентов, адреса, электронную почту, номера телефонов и некоторую информацию о приобретенных автомобилях.

Инцидент произошел 11 июня 2021 года из-за незащищенного облачного хранилища. Утечка затрагивает некоторых клиентов и потенциальных покупателей автомобилей, которые в период с 1 января 2014 года по 19 июня 2017 года вводили конфиденциальную информацию на сайтах компании и дилеров Mercedez-Benz.

Расследование случившегося продолжается, но уже сейчас известно, что среди утекших данных также встречались:

- кредитные рейтинги клиентов;

- номера водительских удостоверений;

- номера социального страхования;

- номера кредитных карт;

- даты рождения.

В открытом доступе обнаружена незащищенная база данных клиентов Wordpress-хостинга DreamPress.

База имеет размер более 86 ГБ и содержит более 814 млн записей с информацией об именах пользователей, отображаемых именах, адресах электронной почты и прочими сведениями, относящимися к аккаунтам DreamPress.

Утекшая база данных включала информацию о WordPress-аккаунтах, размещавшихся или установленных на серверах DreamHost, за период с марта 2018 года по апрель 2021 года. В частности, записи содержали администраторскую и пользовательскую информацию (URL-адрес входа администратора, имена и фамилии, адреса электронной почты внутренних и внешних пользователей, логины, роли), IP-адрес хоста и временные метки, сведения о сборке и версии, подробности о плагинах и темах, включая конфигурацию и для чего они использовались.

Данная информация доступна не только в даркнете, но и в обычном интернете, и поскольку она находится в свободном доступе, злоумышленникам даже нет необходимости ее покупать.