Антифишинг-дайджест № 226 с 11 по 17 июня 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании:

1. Мошенники создают PDF-файлы, содержащие на первых 10 страницах популярные бизнес-термины и ключевые слова, такие как «шаблон», «счет-фактура», «квитанция», «анкета» и «резюме».

2. Файлы размещаются на различных хостингах, где индексируются поисковыми роботами.

3. Большое количество ключевых слов в документах выводит их на первые позиции в поиске.

4. Когда пользователь открывает найденный документ, ему предлагается выбрать формат .doc или .pdf.

5. Через цепочку редиректов жертва перенаправляется на Google Drive, где ему предлагают загрузить соответствующий файл.

6. Открыв загруженный «документ», жертва установит себе на компьютер вредоносное ПО для кражи паролей и учётных данных.

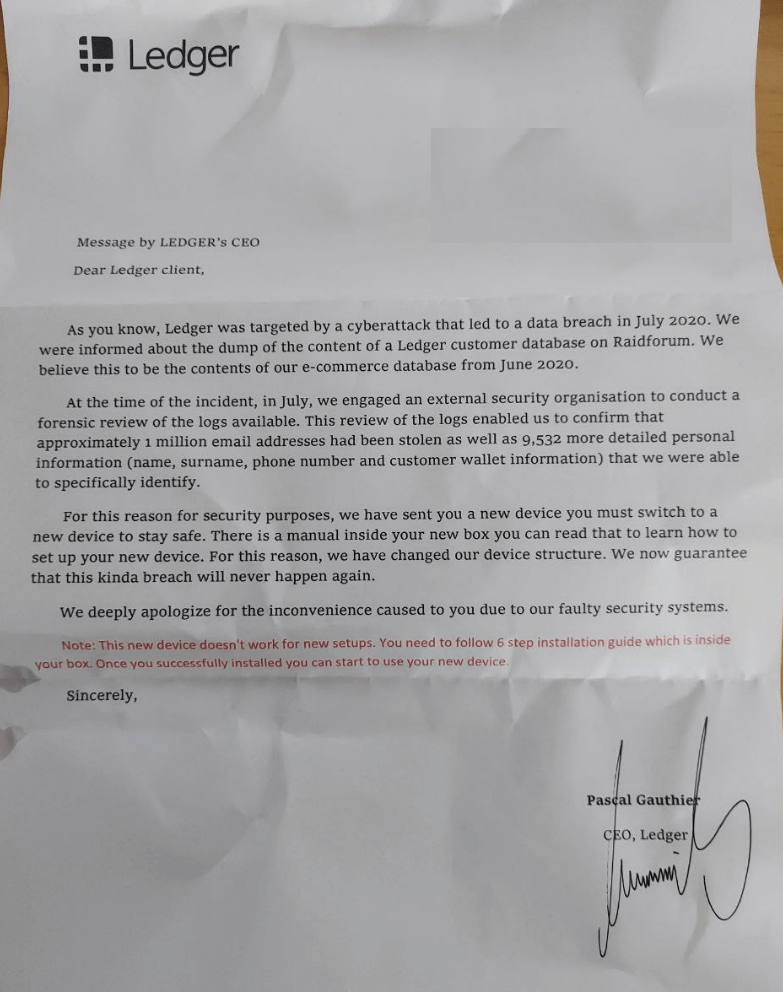

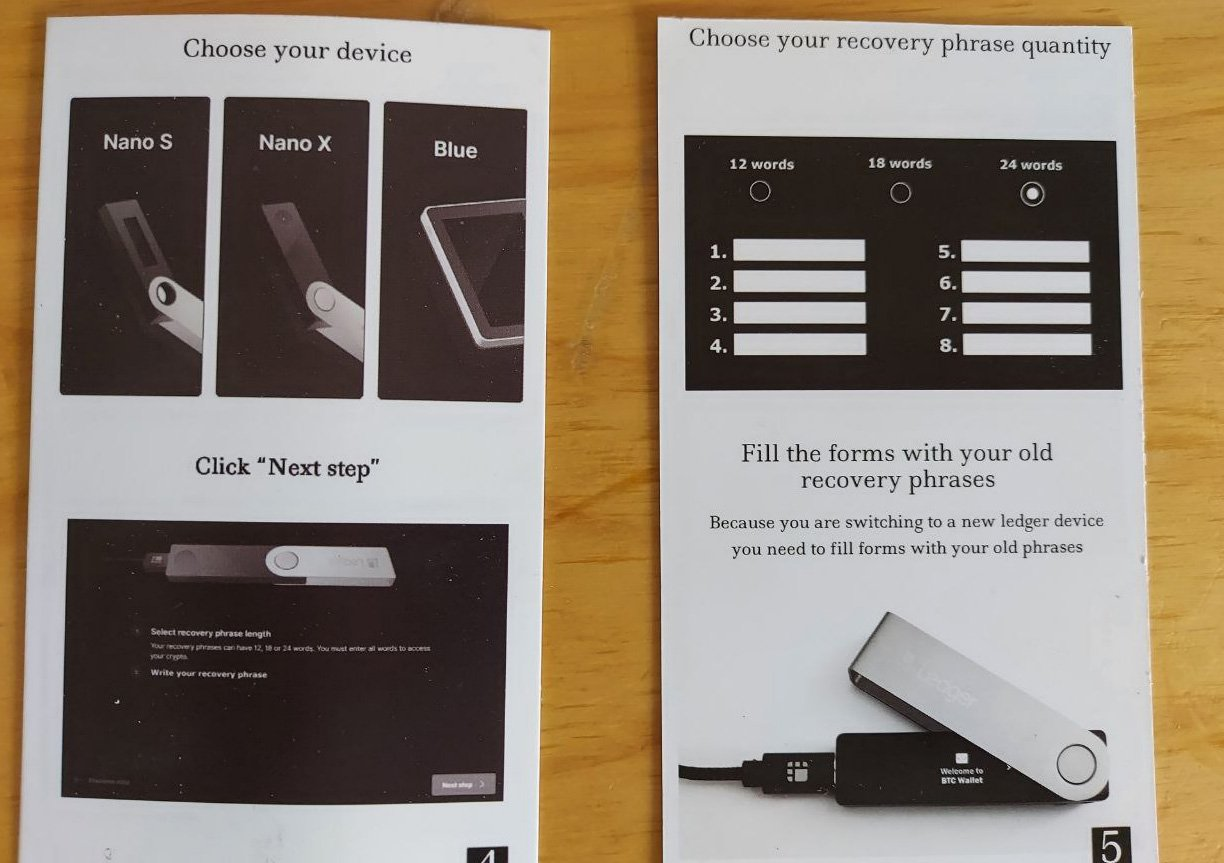

В сопроводительном письме от имени производителя указано, что устройство отправлено пользователю для замены текущего кошелька, который стал небезопасен из-за утечки информации о клиентах и её публикации на хакерском форуме RaidForum.

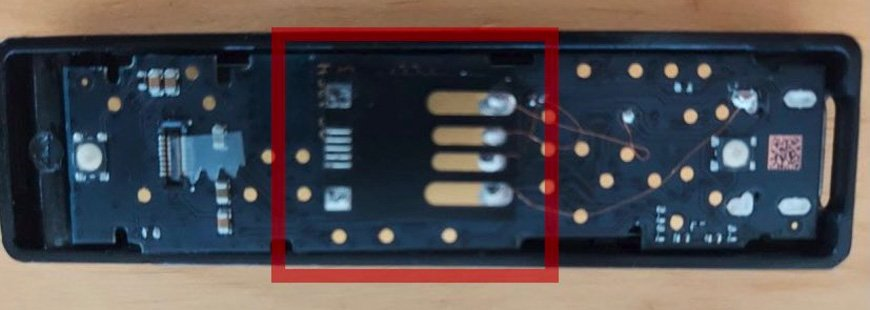

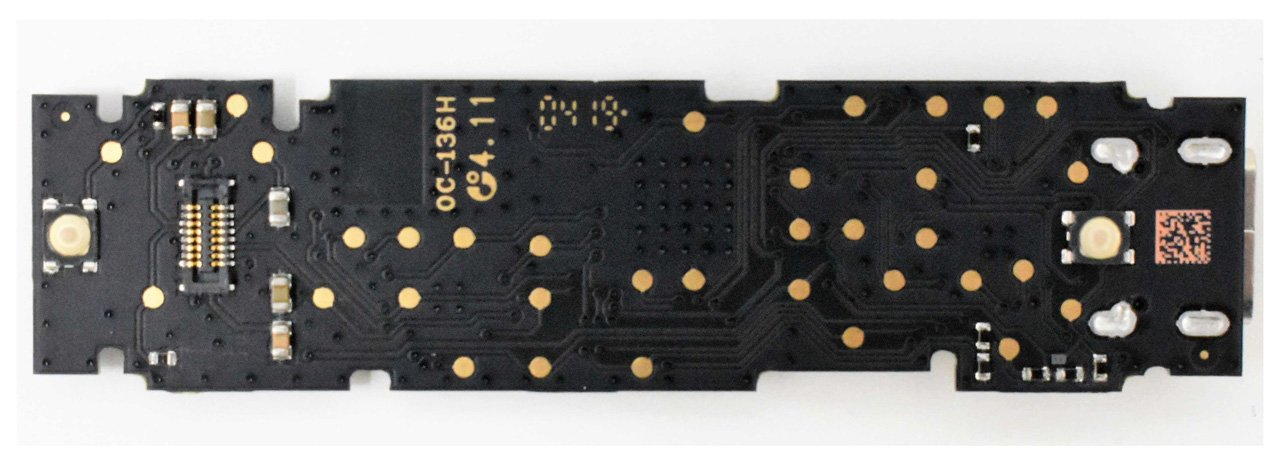

Один из получивших фальшивку пользователей заподозрил подвох, разобрал присланный Ledger Nano X и опубликовал фотографии странного устройства на Reddit. Эксперты считают, что это просто флешка, прикрепленная к Ledger с целью доставки какого-то вредоносного ПО.

В руководстве к фальшивке устройству жертве предлагали подключить его к компьютеру, открыть появившийся диск и запустить приложение, которое шло в комплекте. Затем человек должен был ввести фразу восстановления Ledger, чтобы импортировать кошелек на новое устройство.

Поэтому после ввода фразы восстановления она отправлялась злоумышленникам, которые с её помощью могли воровать чужие средства.

Атаки и уязвимости

В приложении для растровой графики и 3D-моделирования Microsoft Paint 3D обнаружена опасная уязвимость CVE-2021-31946, эксплуатация которой позволяет выполнить произвольный код.

Чтобы сделать это преступнику необходимо обманом заставить пользователя открыть специально созданный файл в формате STL, отправленный по электронной почте. Вредоносный файл также моно разместить на сайте и спровоцировать пользователя на его загрузку и открытие.

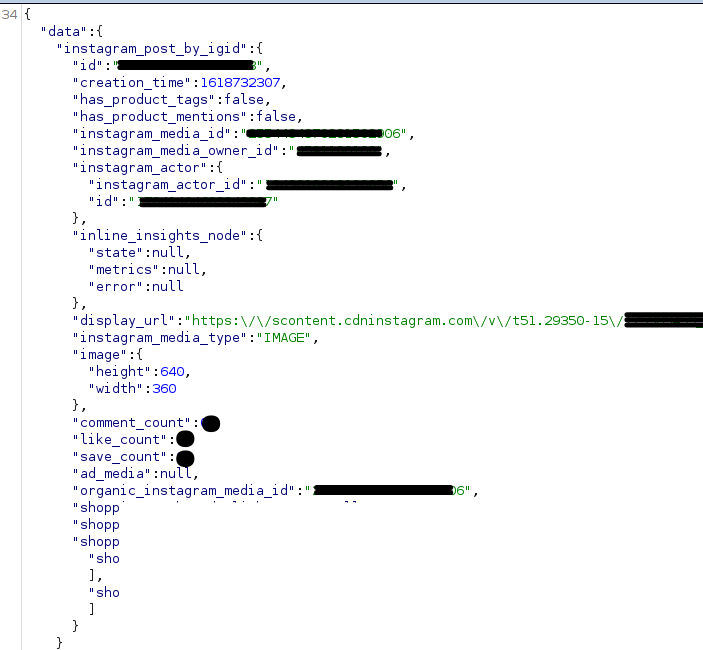

В Instagram обнаружена уязвимость, позволявшая позволяющую любому пользователю просматривать посты и сторис закрытых аккаунтов, причём для просмотра контента не нужно было быть подписчиком закрытого профиля.

Для эксплуатации уязвимости требовалось знать Media ID, связанный с фотографией, видео или альбомом, однако выяснить это можно было с помощью простого перебора идентификаторов с помощью POST-запросов.

Результатом выполнения этих запросов становились соответствующие Media ID данные: лайки, комментарии, «сохраненное», display_url и image.uri, которые можно было извлечь даже без подписки на атакуемого пользователя.

Инциденты

Компания Alibaba Group Holding стала жертвой утечки данных 1,1 млрд пользовательских записей. Злоумышленником оказался консультант, помогавший продавцам в online-центре Taobao от Alibaba.

Преступник в течение восьми месяцев собирал данные с помощью разработанного им поискового робота, который смог добраться до скрытых от посторонних глаз данных сервиса Taobao.

Украденные данные включали идентификаторы пользователей, номера мобильных телефонов и комментарии клиентов.

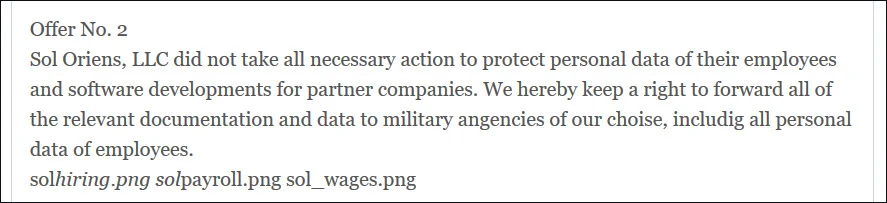

Американская компания Sol Oriens, связанная с производством ядерного оружия, стала жертвой шифровальщика REvil. Во время атаки хакеры похитили важные данные, а затем выставили их на аукционе в DarkNet.

Похищенные данные включают счета-фактуры по контрактам NNSA, описания проектов исследований и разработок, управляемых оборонными и энергетическими подрядчиками за 2021 год, а также ведомости заработной платы с именами и номерами социального страхования сотрудников Sol Oriens.

Представители Sol Oriens заявляют, что «нет никаких свидетельств того, что преступники получили доступ к секретной информацией клиентов или важной информации, связанной с безопасностью», однако не сообщают, был ли выплачен выкуп злоумышленникам.

Американское подразделение концерна Volkswagen AG (Volkswagen Group of America, Inc., VWGoA) заявило об утечке данных, которую допустил один из сторонних вендоров, сотрудничающих с автопроизводителем. Утечка затронула более 3,3 млн клиентов, 97% из которых — владельцы автомобилей Audi.

Причиной утечки стала незащищённая система, доступ к которой в течение двух лет имели посторонние лица.

Утечка содержит следующие данные: имя и фамилия, личный или служебный почтовый адрес, email-адрес, номер телефона. В некоторых случаях к ним добавляется также информация о приобретенном, арендованном или интересующем клиента автомобиле, в том числе VIN, марка, модель, год выпуска, цвет и комплектация.

Схема атаки

- Кампания началась с покупки украденных cookie-файлов в интернете за 10 долларов США. Их использовали для получения доступа к служебному каналу Slack для сотрудников EA. Cookie-файлы сохраняют данные для авторизации пользователей в систему и потенциально позволяют хакерам авторизоваться в службах от чужого имени. Именно это и проделали хакеры с помощью украденного cookie-файла.

- Оказавшись в чате, хакеры отправили сообщение сотрудникам службы IT-поддержки и объяснили, что потеряли телефон на вечеринке вчера вечером.

- Далее хакеры запросили токен мультифакторной аутентификации у IT-службы EA, с помощью которого вошли в корпоративную сеть EA.

- Попав в сеть EA, хакеры получили доступ к сервису EA для компиляции игр. Они вошли в систему и создали виртуальную машину, дающую им больше информации о сети, а затем получили доступ к еще одной службе и загрузили исходный код игры FIFA 21.

Схема действий преступников:

- Мошенники регистрировались на площадке в качестве продавцов и выставляли на продажу несуществующий товар.

- Затем уже в роли покупателей пытались оплатить его по некорректным реквизитам.

- Банк блокировал операцию по некорректным реквизитам, но из-за ошибки в системе интернет-магазин считал покупку успешной и отправлял деньги продавцам в лице мошенников.