Антифишинг-дайджест № 225 с 4 по 10 июня 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании:

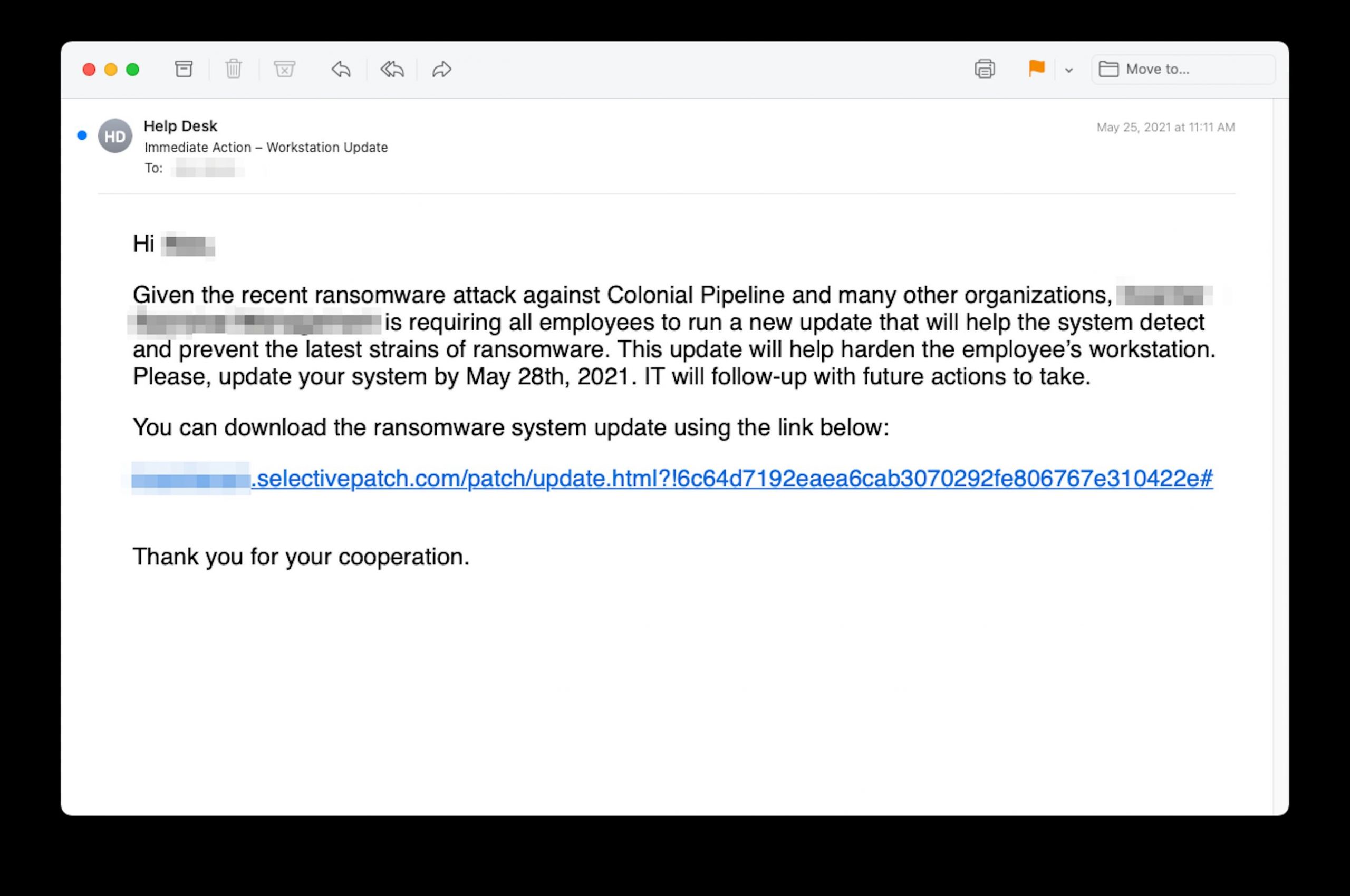

1. Жертва получает письмо, в котором говорится, что атака на Colonial Pipeline привела к разрушительным последствиям, чтобы избежать их, нужно перейти по ссылке и установить обновление системы, которое позволит обнаруживать и предотвращать новейшие разновидности программ-вымогателей. В письме указан крайний срок для применения обновления, чтобы побудить к немедленному действию.

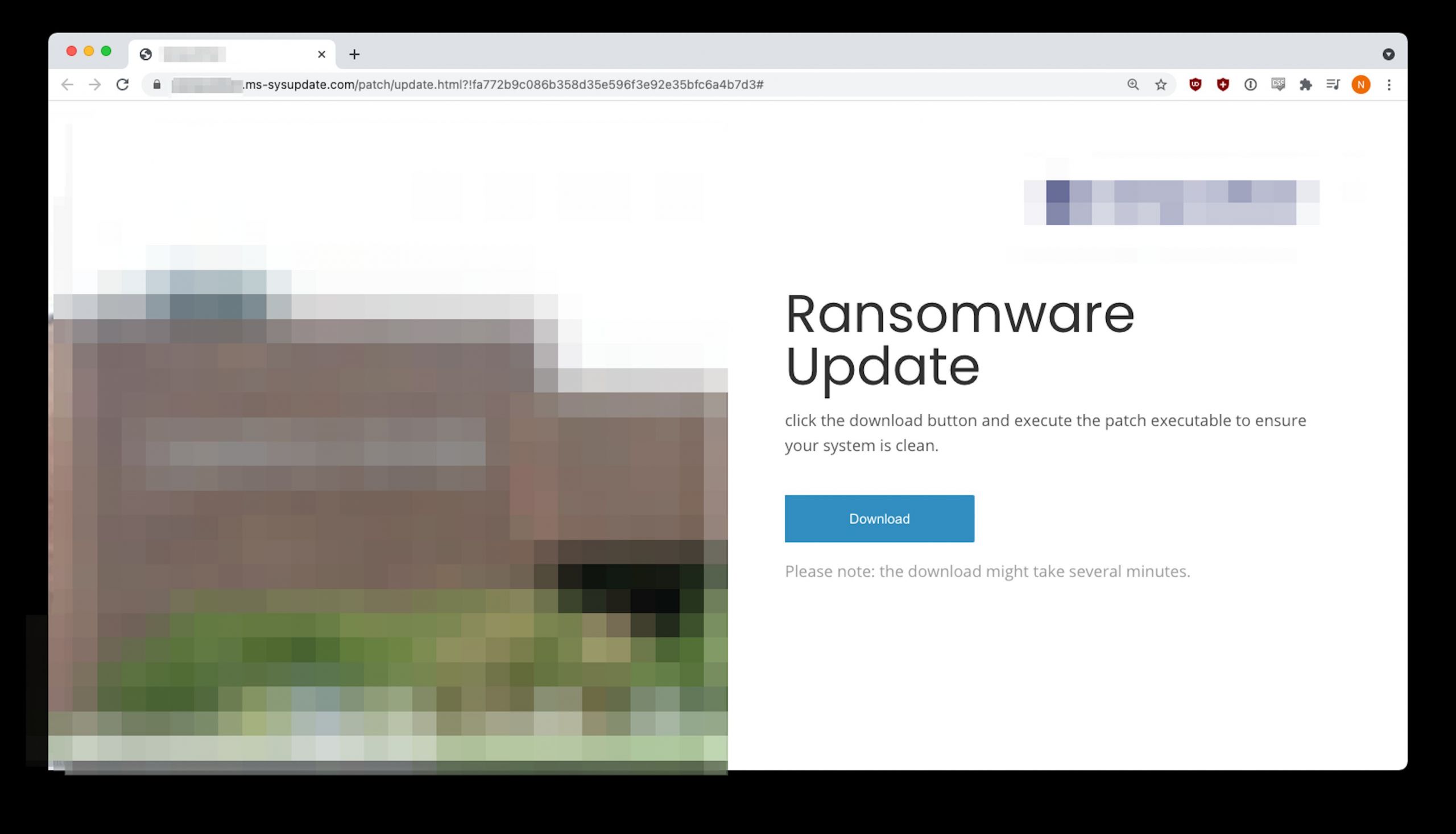

2. Если жертва переходит по ссылке, она попадает на имитацию сайтов легитимных компаний на свежезарегистрированных доменах (ms-sysupdate [.] Com и selectedpatch [.] Com).

3. Нажав кнопку «Download», жертва загрузит за компьютер файл Ransomware_Update.exe, который представляет собой инструмент Cobalt Strike, используемый хакерами для различных целей.

Схема кампании:

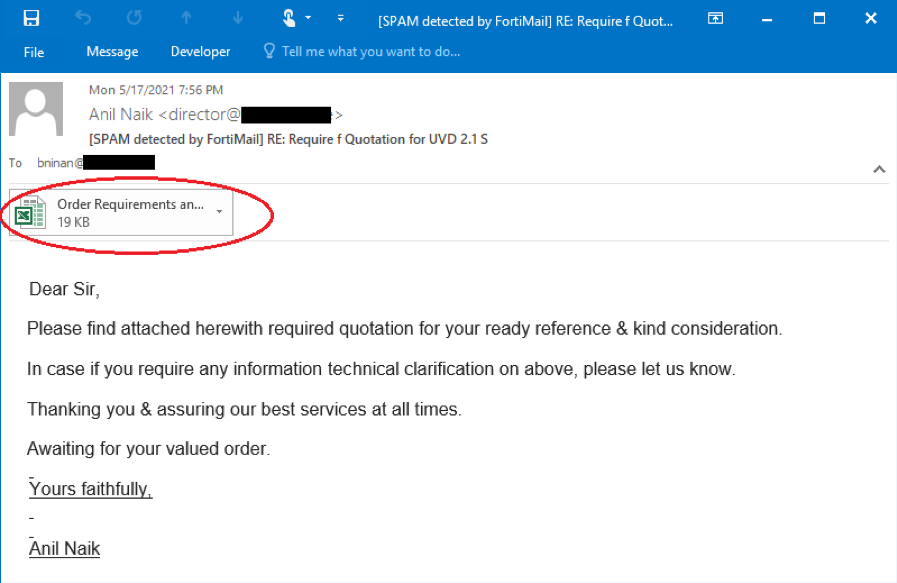

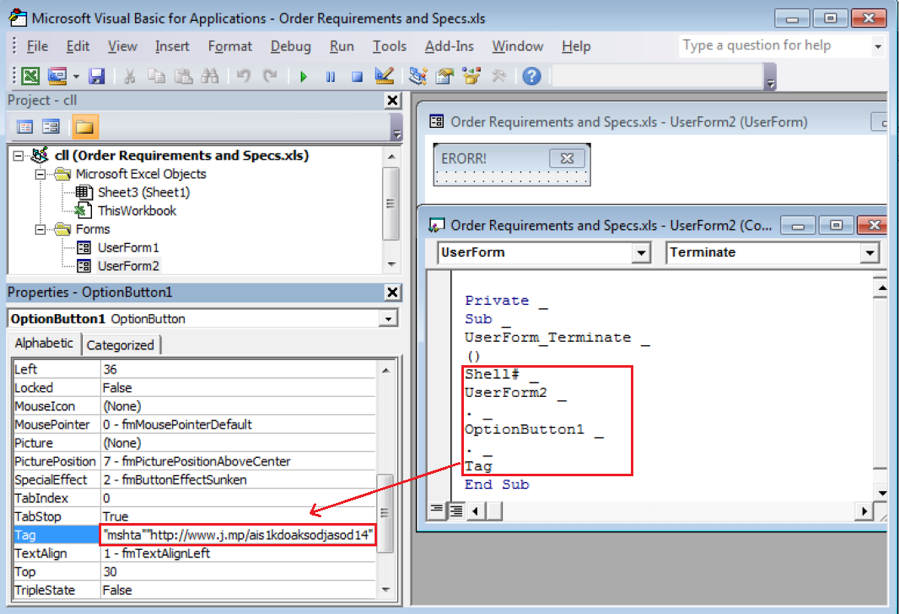

1. Фишинговые письма замаскированы под деловую переписку и содержат вложение в виде файла формата Microsoft Excel.

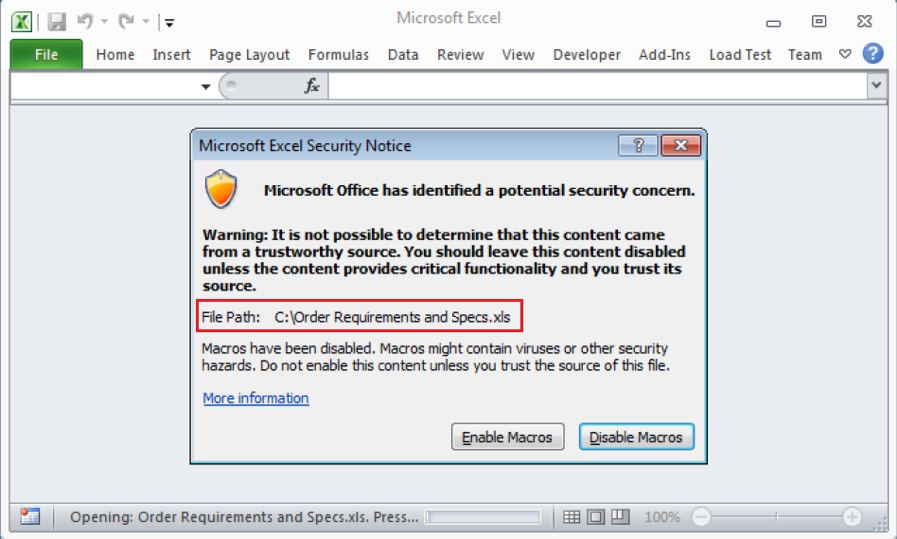

2. В документе есть вредоносный макрос, который при запуске скачивает и устанавливает в систему жертвы Agent Tesla.

3. Цепочка заражения состоит из множества ступеней: загрузки файлов PowerShell, запуск скрипта VBS и создания запланированного задания (позволяет маскировать мониторинг активности пользователя). Проанализированный специалистами образец пингует оператора каждые 20 минут.

4. Вредоносная программа обчищает Bitcoin-кошельки жертв и модифицирует адрес, по которому атакованный пользователь пытается перевести криптовалюту, а также похищает учётные данные Windows и записывает нажатия клавиш.

Инциденты

JBS, крупнейшая в мире мясоперерабатывающая компания, выплатила операторам программы-вымогателя часть выкупа, чтобы вернуть доступ к пострадавшим в ходе кибератаки системам.

Как следует из официального заявления компании, злоумышленникам была перечислена сумма в биткоинах, эквивалентная 11 млн долларов США. Это половина от первоначальной суммы выкупа.

После консультации с внутренними ИТ-специалистами и сторонними экспертами в области кибербезопасности компания пришла к выводу, что первым делом необходимо минимизировать последствия кибератаки.

База объемом в 1,2 ТБ содержала 6,6 млн файлов, 26 млн учетных данных и 2 млрд cookie-файлов для авторизации, причем на момент обнаружения БД 400 млн из них были действительными.

Неизвестный вредонос, собравший информацию распространялся с 2018 по 2020 годы через вредоносные версии Adobe Photoshop, пиратские игры и инструменты для взлома Windows.

Данные, содержащиеся в БД, включали:

- 1,1 млн уникальных адресов электронной почты, использовавшихся в качестве логинов для различных приложений и сервисов, в том числе соцсетей, сайтов по поиску работы, интернет-магазинов, финансовых сервисов;.

- учетные данные, информацию из полей автозаполнения и платежные данные, похищенные из 48 приложений, в основном браузеров и почтовых клиентов: Google Chrome (19,4 млн записей), Mozilla FireFox (3,3 млн записей), Opera (2 млн записей) Internet Explorer/Microsoft Edge (1,3 млн записей), Chromium (1 млн записей), CocCoc (451 962 записей), Outlook (111 732 записей), Яндекс (79 530 записей), Torch (57 427 записей), Thunderbird (42 057 записей).

- 6 млн файлов, похищенных вредоносом из папок загрузок и рабочего стола, в том числе 3 млн текстовых файлов, более 1 млн изображений и свыше 600 тыс. документов Microsoft Word и PDF.

В результате атаки вымогателя американская компания iConstituent, предоставляющая платформу электронной коммуникации между избирателями и политиками, была вынуждена приостановить работу. Из-за инцидента законодатели не могли отправлять электронные письма избирателям в течение нескольких дней.

Атака затронула офисы почти 60 депутатов Палаты представителей обеих партий Конгресса США, но не повлияла на систему обмена текстовыми сообщениями GovText компании. Об инциденте сообщил ресурс Punchbowl News.

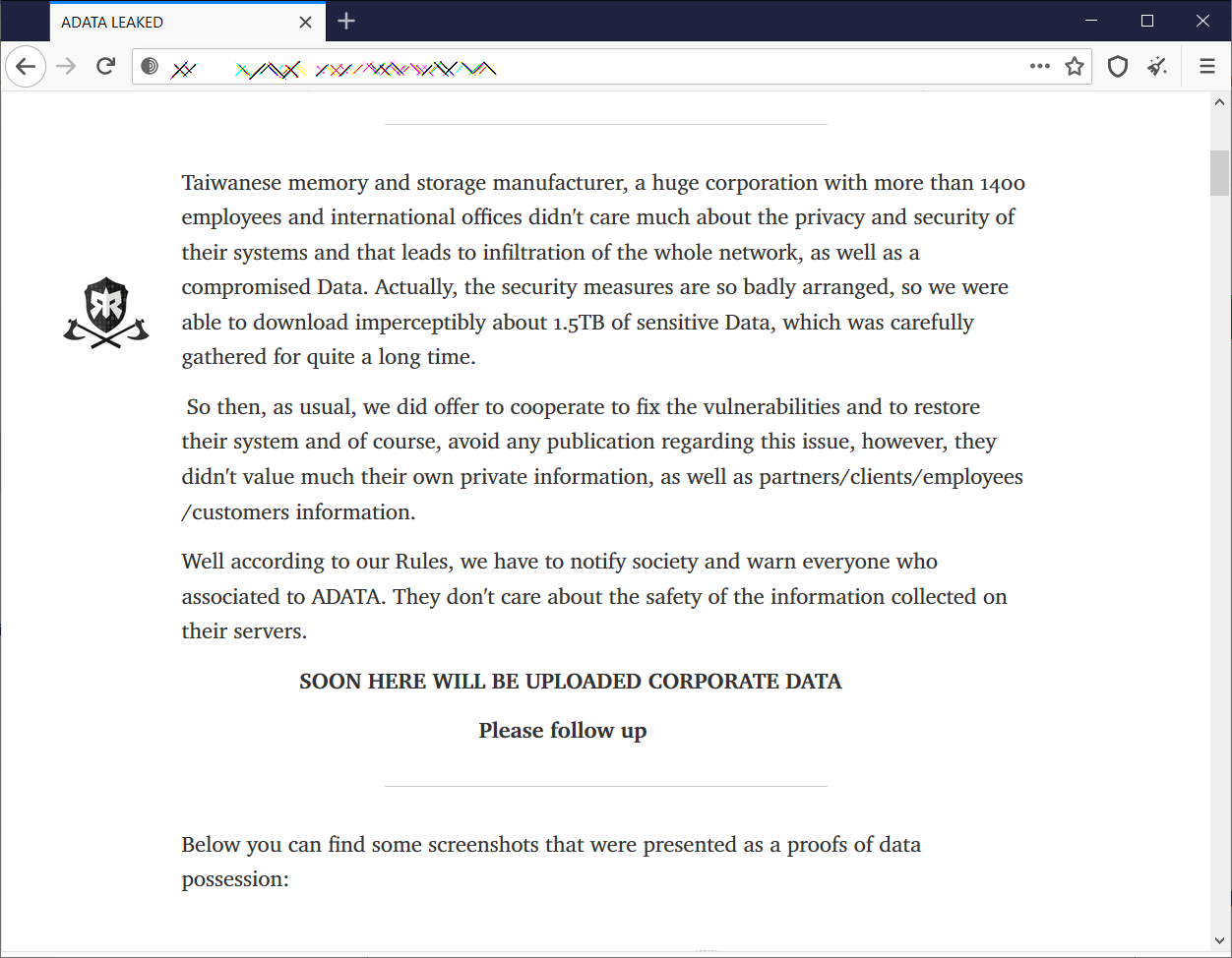

Из-за атаки 23 мая 2021 года вендору пришлось отключить все пострадавшие системы. С тех пор все бизнес-операции компании уже были приведены в норму, а восстановление поврежденных устройств успешно продолжается.

Хакеры заявили, что перед шифрованием файлов украли у компании 1,5 Тб конфиденциальных данных. Судя по опубликованным злоумышленниками скриншотам, им удалось похитить бизнес-информацию, конфиденциальные файлы, чертежи, финансовые данные, исходные коды с Gitlab и SVN, юридические документы, информацию о сотрудниках, соглашения о неразглашении и ряд рабочих папок.

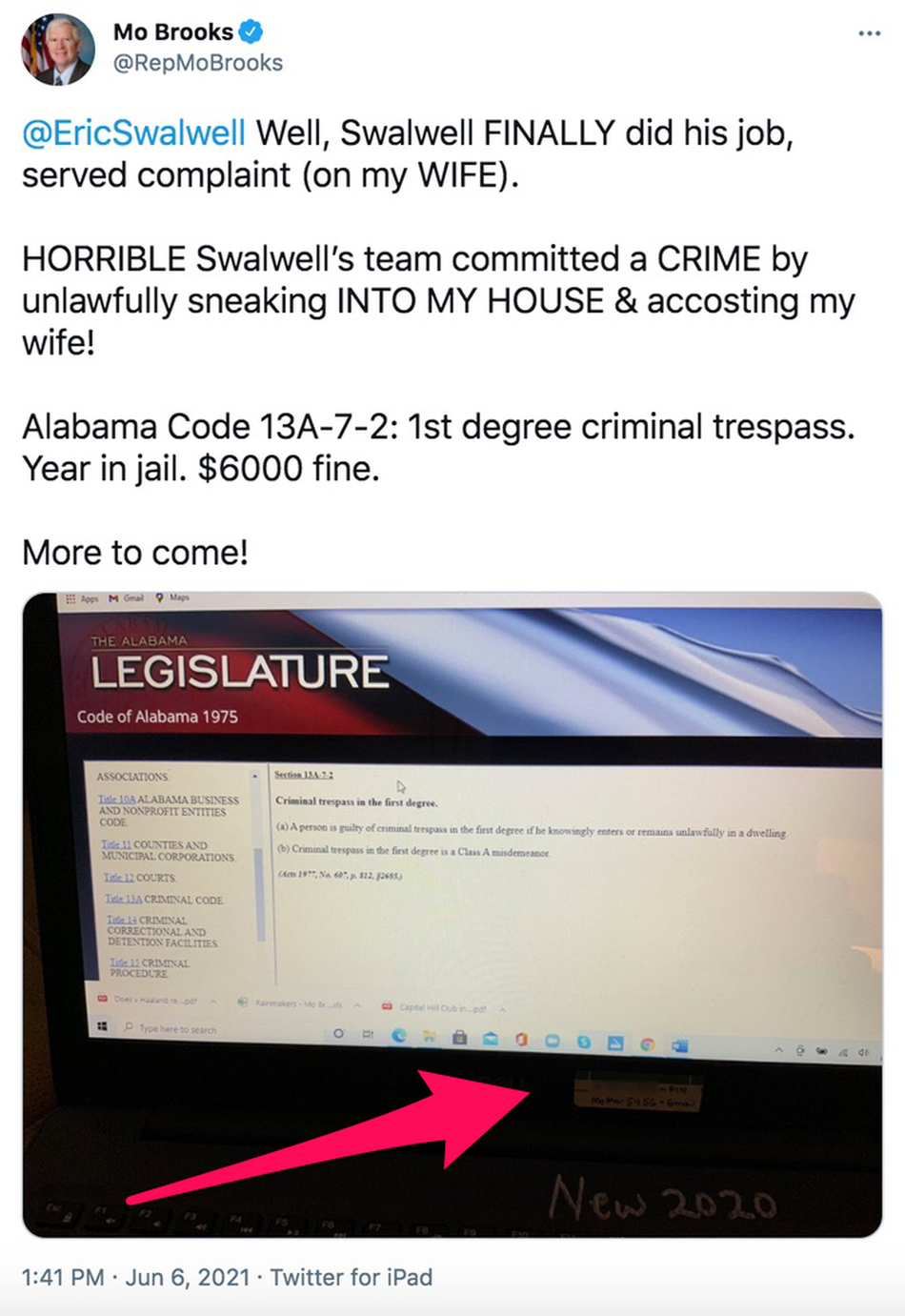

В опубликованном видеоролике Брукс обвинял команду демократического представителя Калифорнии Эрика Суалвелла (Eric Swalwell) в проникновении в его дом с целью передать иск жене. Однако кроме доказательств на видео присутствовало изображение рабочего стола ноутбука, под экраном которого можно было увидеть PIN-код Брукса, а также данные его учетной записи Gmail и пароль.