Антифишинг-дайджест № 224 с 28 по 3 июня 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

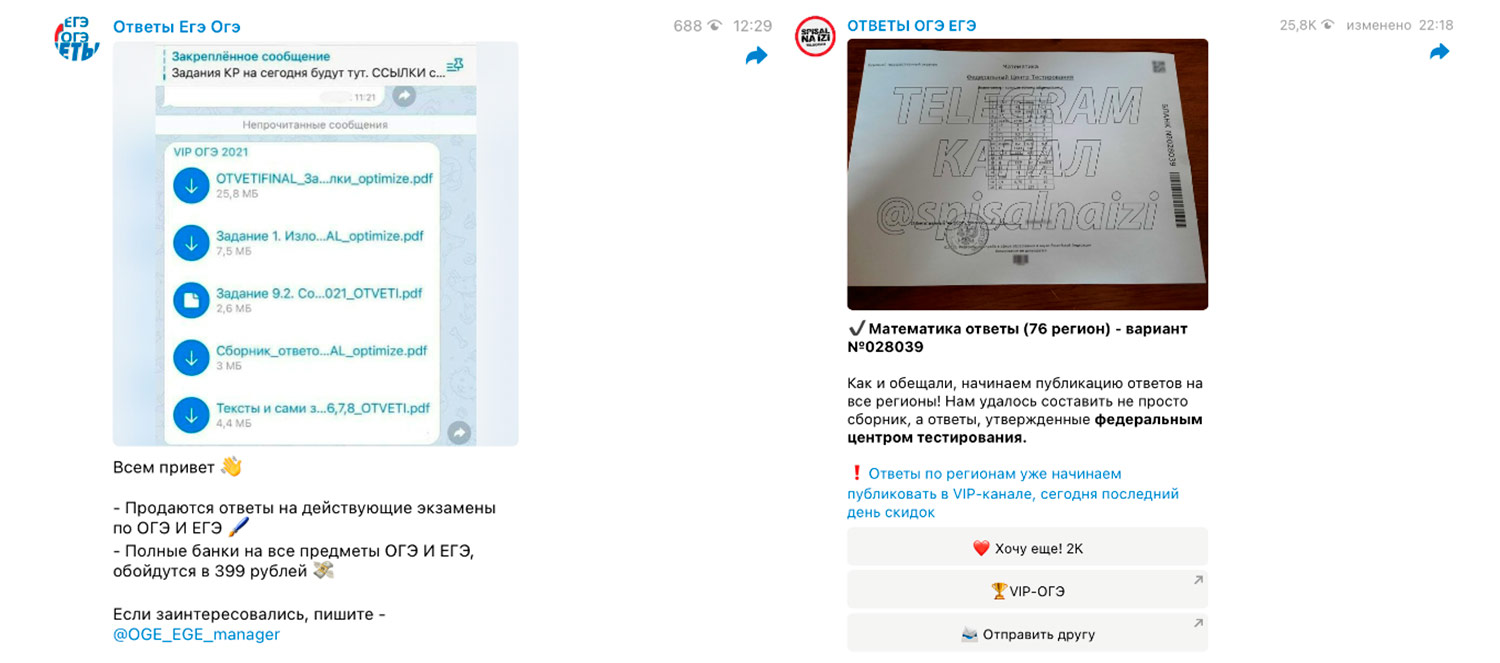

Обнаружена масштабная мошенническая схема, связанная с продажей ответов к государственным экзаменам.

Схема кампании:

- Злоумышленники создают сайты, группы в социальных сетях или каналы в мессенджерах, где размещают объявления о продаже якобы «слитых» ответов к предстоящим экзаменам из проверенных источников .

- В качестве «пробника» мошенники выкладывают часть «ответов» к предстоящим испытаниям.

- Для получения доступа ко всей информации жертвам предлагают заплатить от 400 до 1200 рублей.

- Получив денежный перевод, мошенники направляют ученикам фальшивые ответы, не имеющие ничего общего с подлинными, или просто вносят покупателей в «черный список» и больше не выходят на связь. В результате «нерадивые ученики» теряют деньги и время, которое они могли бы с пользой потратить на подготовку к экзаменам.

Всего в Рунете обнаружено более 100 сайтов, групп в соцсетях и телеграм-каналов, где выпускникам предлагают купить «шпаргалки» с ответами на ЕГЭ.

Атаки и уязвимости

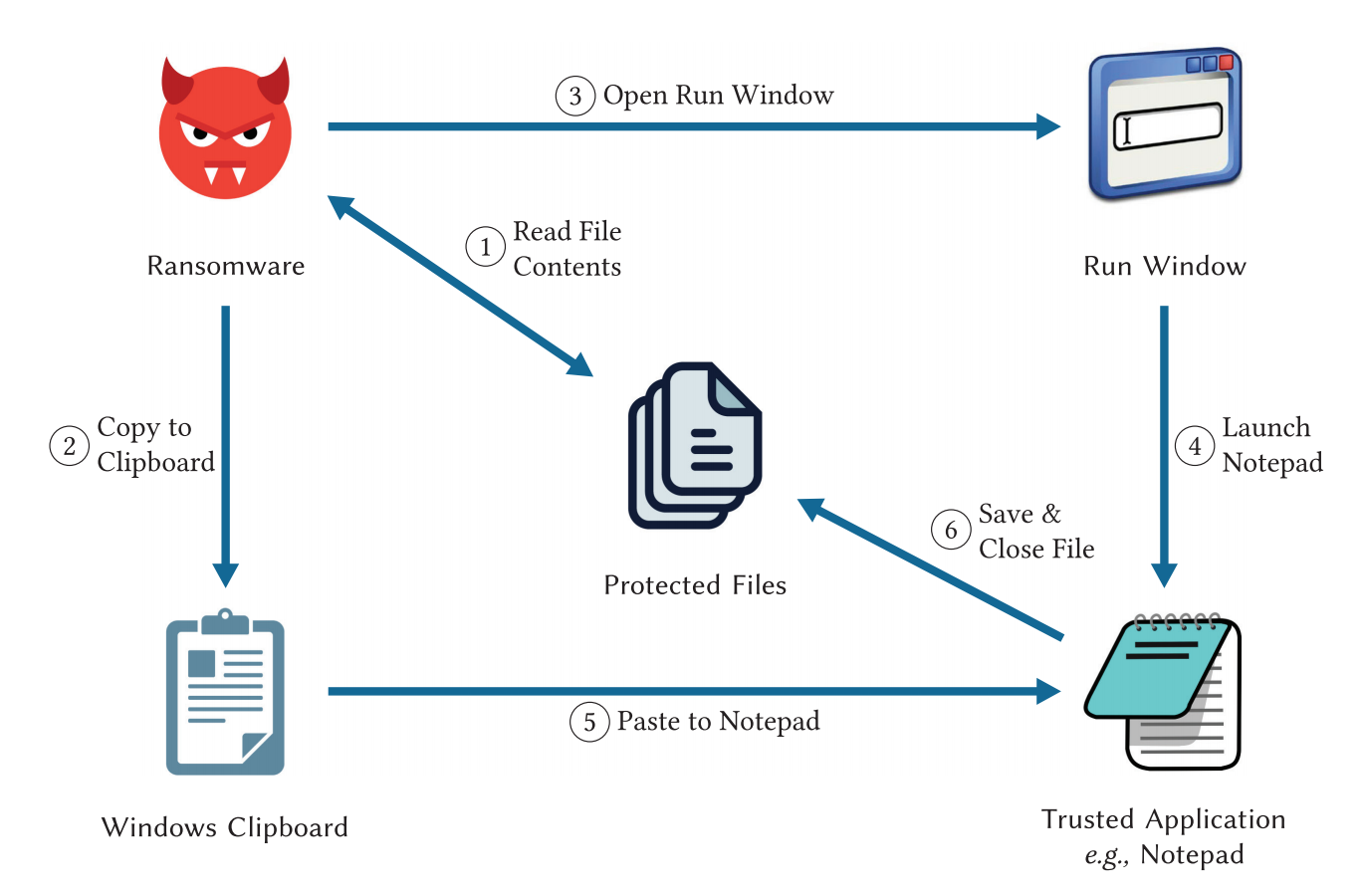

Атака Cut-and-Mouse позволяет обойти функцию защищённых папок, которую многие антивирусы предлагают для защиты от шифровальщиков-вымогателей. Запись в такие папки предоставляются лишь некоторым приложениям из белого списка. Однако эти приложения не защищены от неправомерного использования другими приложениями, поэтому вредоносное ПО может выполнять операции с защищенными папками, используя приложения из белого списка в качестве посредников.

Например, вредоносный код может воспользоваться «Блокнотом» для выполнения операций записи и шифрования файлов жертвы, хранящихся в защищенных папках. Для этого достаточно прочитать файлы в папках, зашифровать их в памяти и скопировать в буфер обмена, а затем запустить «Блокнот» и с его помощью перезаписать содержимое папки данными из буфера обмена.

Атака Ghost Control ещё проще и состоит в том, что функцию защиты антивирусов можно отключить, отправляя ему системные сообщения Windows, уведомляющие о кликах мыши на определённых кнопках в управляющем интерфейсе.

Уязвимыми для атаки Ghost Control оказались 14 из 29 протестированных антивирусов, а против атаки Cut-and-Mouse не устоял ни один.

Мобильная безопасность

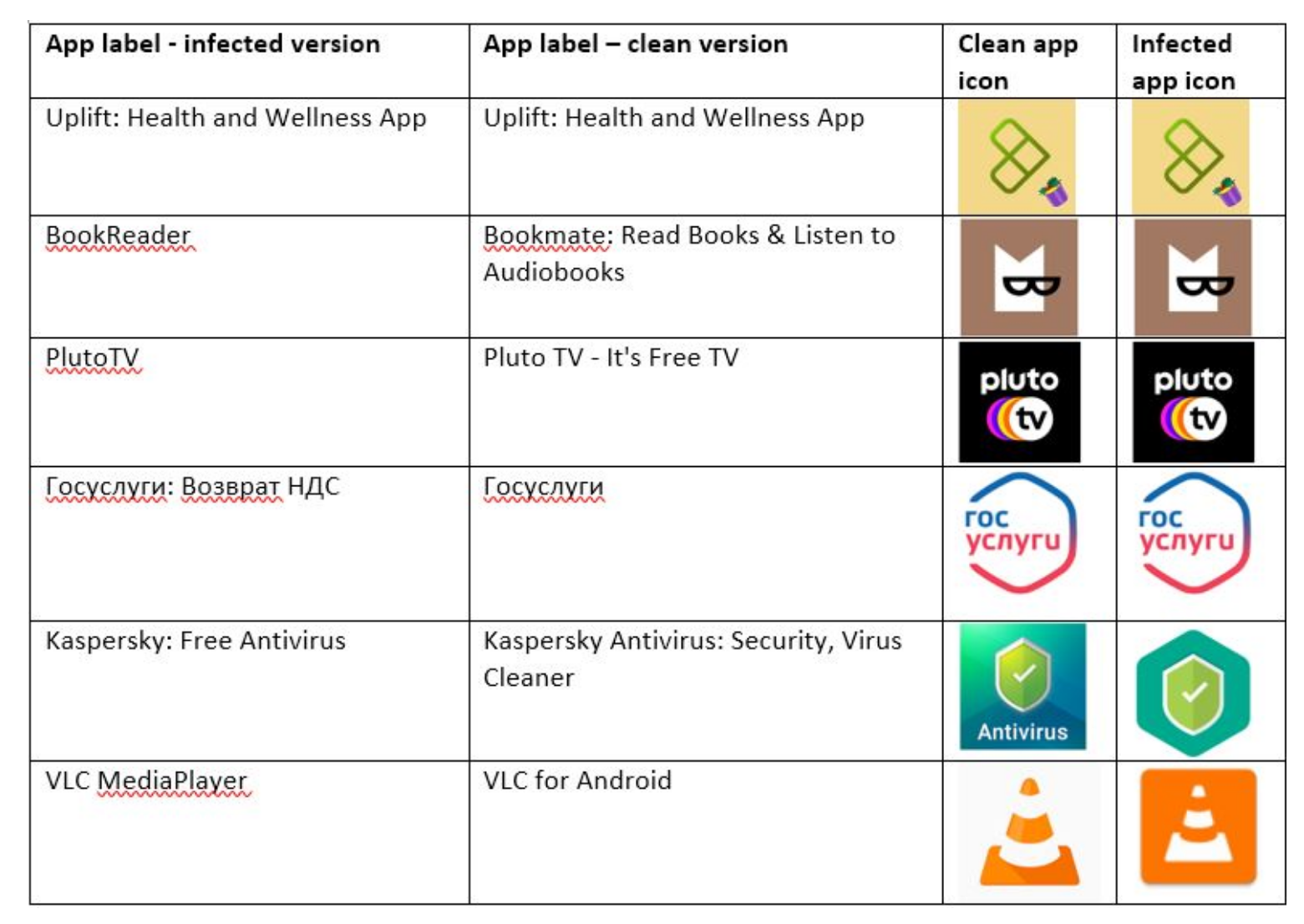

В рамках очередной кампании против владельцев Android-смартфонов злоумышленники распространяют вредоносное ПО под видом популярных Android-приложений от известных компаний.

В числе таких приложений — фальшивые плеер VLC, антивирус Касперского, приложения FedEx и DHL. Установившие их пользователи получают вместо желаемого банковские трояны Teabot или Flubot.

Teabot перехватывает проверочные коды для авторизации в учетных записях Google, записывает нажатия клавиш, показывает поддельные экраны поверх настоящих и может захватить полный контроль над устройством.

Троян Flubot похищает данные для входа в онлайн-банкинг, текстовые сообщения и других персональных данных. Этот вредонос умеет распространяться автоматически через SMS-рассылку.

Поддельные приложения не представлены в Google Play Store и распространяются только через сторонние магазины.

Инциденты

Для взлома злоумышленники эксплуатировали уязвимость нулевого дня CVE-2021-22893 в шлюзах Pulse Connect Secure.

Представители Metropolitan Transportation Authority заявляют, в ходе анализа атаки не было выявлено никаких свидетельств дальнейшего проникновения, и персональная информация клиентов компании скомпрометирована не была. MTA сообщила об инциденте в правоохранительные и другие государственные органы, но не раскрыла его публично.

Известно, что атаковавшие Metropolitan Transportation Authority хакеры не преследовали финансовую выгоду, не использовали вымогательское ПО и не требовали выкупа. Атака была частью широкомасштабной кибероперации, проводимой хакерами, предположительно работающими на китайское правительство.

Использованное для атаки вредоносное ПО имеет сходство с вредоносной программой, использовавшейся в фишинговых кампаниях, проводимых китайскими правительственными хакерами, в том числе группировками Mustang Panda, RedEcho и Bronze President.

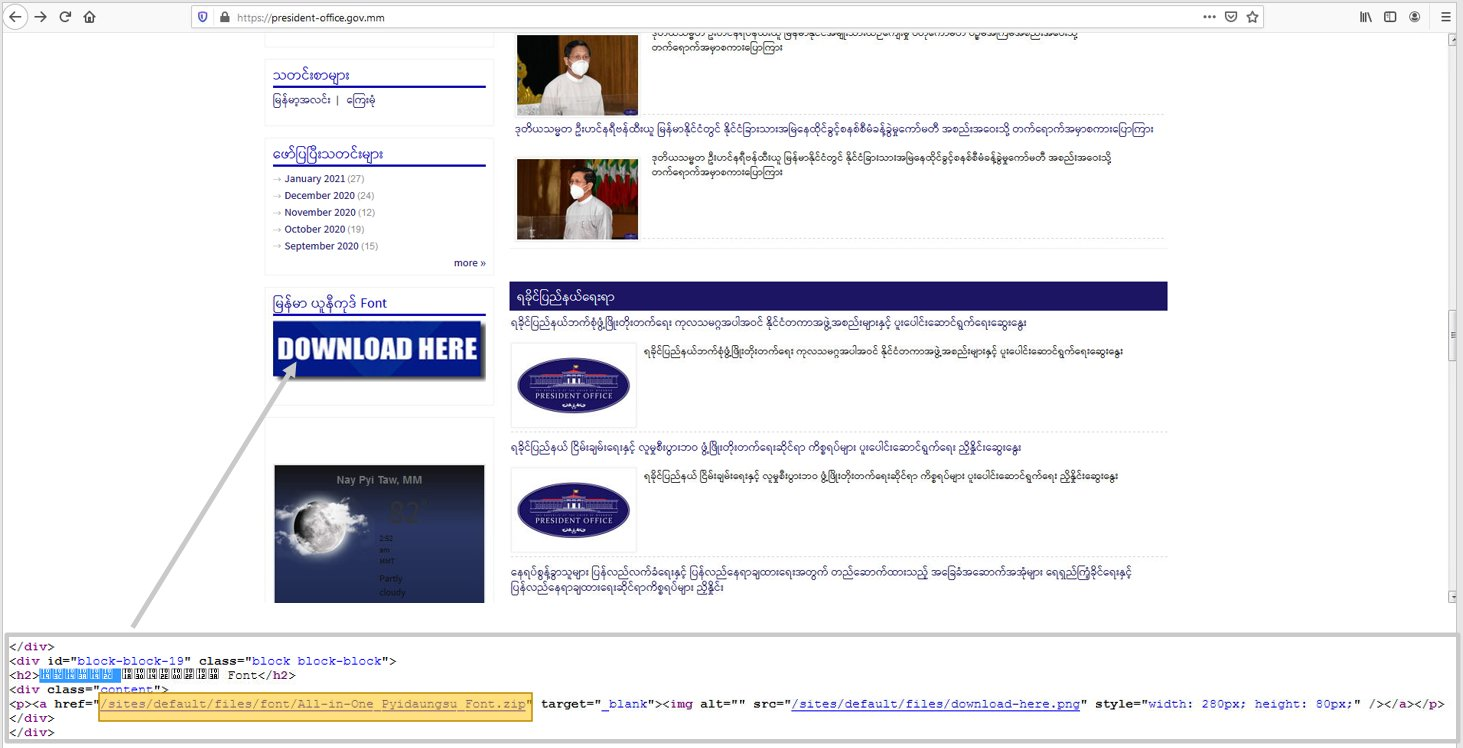

Mustang Panda известна своими тщательно подготовленными фишинговыми атаками. В данной конкретной кампании группировка модифицировала пакет шрифтов Юникода, который пользователи могут загружать с сайта президента Мьянмы. Злоумышленники добавили в архив загрузчик Cobalt Strike под названием Acrobat.dll, загружающий shell-код Cobalt Strike.

Компания JBS Foods, крупнейший производитель продуктов питания, была вынуждена приостановить производство на нескольких объектах из-за вымогательской атаки. Инцидент затронул несколько производственных предприятий JBS в разных странах, включая США, Австралию и Канаду.

Влияние инцидента особенно остро ощущается в австралийском представительстве компании, которое было вынуждено отменить весь запланированный на понедельник забой коров и овец в Квинсленде, Виктории, Новом Южном Уэльсе и Тасмании.

По словам главы Профсоюза работников мясоперерабатывающей промышленности Австралии Мэтта Журно (Matt Journeaux), у многих сотрудников JBS зарплата рассчитывается по количеству отработанных дней, поэтому из-за простоя тысячи людей останутся без денег.

В JBS подчеркнули, что в ходе расследования не было обнаружено никаких доказательств компрометации данных клиентов, поставщиков или сотрудников.

Как сообщают представители организации, управление здравоохранения Швеции обнаружило несколько попыток взлома базы данных SmiNet, поэтому база данных временно отключена. Ведется работа по максимально быстрому расследованию того, мог ли кто-либо получить доступ к конфиденциальным личным данным из базы данных, а также по исправлению и устранению любых недостатков.

Из-за отключения базы данных Управление здравоохранения Швеции не смогло предоставить полную статистику по заболеваемости COVID-19. По состоянию на понедельник, 31 мая, расследование все еще продолжалось , но никаких свидетельств взлома обнаружено не было.

Киберпреступники получили доступ к данным сотрудников и клиентов, а также конфиденциальным контрактам. Они проникли в сеть компании и оставались в ней более месяца, зашифровали файловые серверы, SQL-серверы, похитили всю важную информация общим объемом более 800 ГБ.

Злоумышленники также предположительно похитили личные данные клиентов и сотрудников компании, коммерческие контракты, соглашения о неразглашении, финансовые данные, налоговые декларации. Первоначальная сумма выкупа составляла 7,48 млн долларов США.

Профессор поверила телефонному аферисту, который представился сотрудником отдела безопасности Росбанка и заявил, что на ее имя попытались получил кредит в 1 млн. Чтобы защититься, профессору нужно было срочно снять со счёта все свои сбережения. и передать их «сотруднику банка» на ответственное хранение.

Профессор сняла со своих счетов 74,4 тыс долларов США, 135,5 тыс евро, 25 тысяч рублей, а затем пришла на встречу в кафе и передала их незнакомому мужчине. Получив деньги, преступники не успокоились и оформили на профессора кредит на 1 миллион рублей. Общая сумма ущерба составила более 14,6 млн рублей.