Антифишинг-дайджест № 223 с 21 по 27 мая 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Обнаружена целевая киберкампания против художников-фрилансеров на платформе ArtStation, где художники публикуют свои портфолио в разных жанрах.

Обычной практикой для пользователей сайта являются личные электронные письма от заказчиков, которые ознакомились с работами и сочли, что исполнитель подходит для их проекта.

Схема кампании

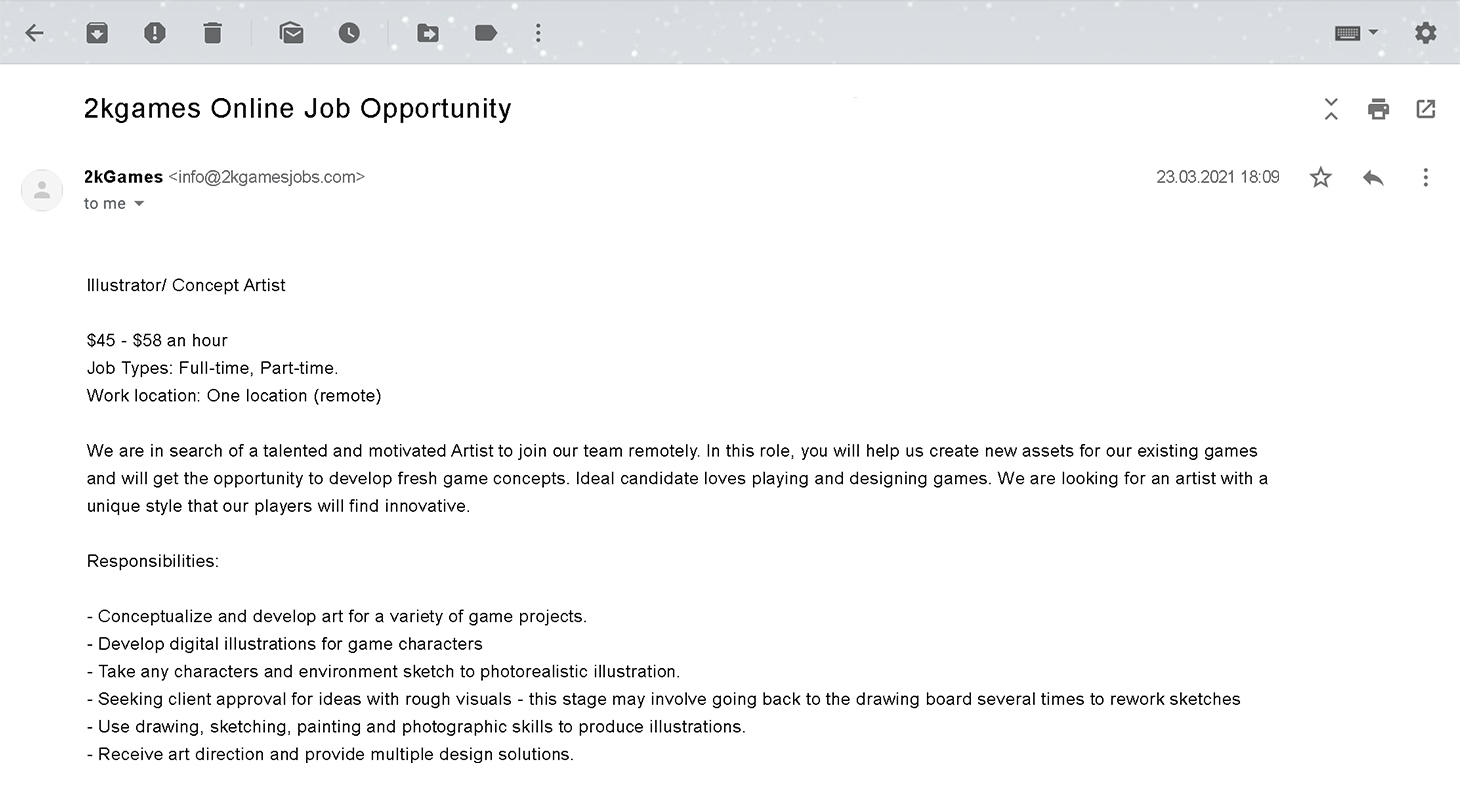

1. Концепт-художнику из США, зарегистрированному на ArtStation, пришло приглашение на собеседование от компании 2K, издателя игр BioShock, Mafia, Sid Meier’s Civilization, NBA 2K и Borderlands. Ему предложили занять позицию в штате с хорошей зарплатой и возможностью работать удаленно. Письмо было грамотно составлено и включало множество деталей, которые обычно указывают на профессионального специалиста HR-отдела.

2. «Наниматель» сообщил, что для прохождения собеседования нужно установить Telegram. Художник загрузил мессенджер, а затем вышел на связь с рекрутером.

3. Мошенники провели с художником подробное интервью в формате переписки в секретном чате Telegram. По словам жертвы, ни на секунду у него не возникало ощущения, что все происходящее — постановка. Вопросы «рекрутера» действительно требовали профессиональных знаний о перспективе, теории цвета и шейдинге, и их не смог бы задать человек с улицы. Справившись с испытанием, он узнал, что прошел отбор.

4. «Работодатель» сообщил о требованиях к оборудованию нового сотрудника. Это оказался MacBook Pro с определенными характеристиками и набором ПО для графического дизайна плюс калибратор экрана и устройство для учета отработанного времени. Все это требовалось купить у конкретного поставщика. На эти цели жертве обещали выписать чек с авансом.

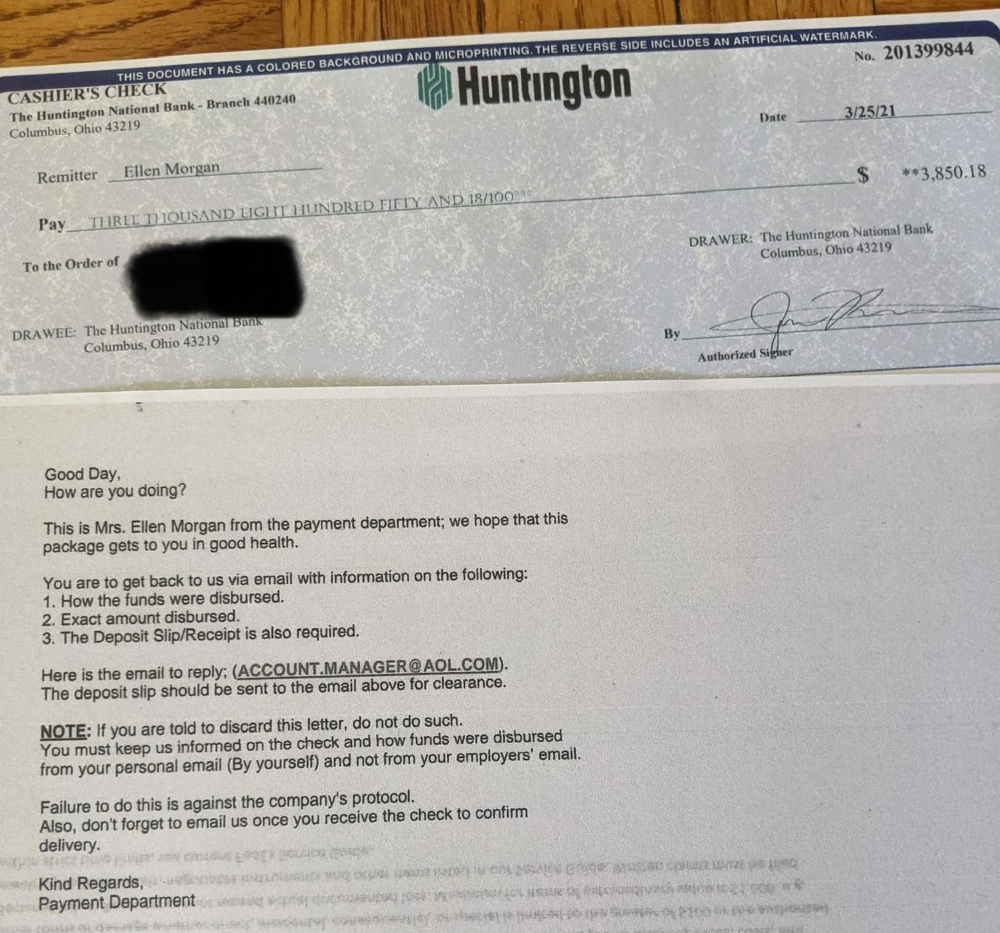

5. После липового собеседования кандидату действительно приходит некий чек якобы из финансового отдела. Доставляет его настоящий курьер FedEx и требует расписаться в ведомости о вручении.

6. «Чек» визуально он похож на настоящий, но не содержит ни водяных знаков, ни других степеней защиты, поскольку напечатан на обычном цветном принтере. Прислать его стараются в пятницу ближе к вечеру, чтобы у получателя не было возможности сходить в банк и проверить подлинность. По выходным многие банки не работают, и ссылаясь на это обстоятельство, мошенники подталкивают счастливого кандидата не дожидаться клиринга и сразу оплатить компьютер из собственного кармана.

7. Если жертва подтверждает готовность оплатить сразу, злоумышленники наконец раскрывают личность своего «уполномоченного поставщика», которым оказывается физическое лицо с аккаунтами в Venmo или Zelle — американских сервисах денежных переводов. Доверчивый соискатель отправляет «поставщику» эквивалент стоимости MacBook и остального «обязательного оборудования» — более трех с половиной тысяч долларов США, после чего работодатель пропадает с горизонта.

Умные устройства

Эти популярные устройства стоимостью около 10 долларов США можно использовать для хищения учетных данных авторизации в сети Wi-Fi, поскольку они обмениваются незашифрованными данными с маршрутизатором и используют ненадежные заводские пароли.

Отсутствие шифрования позволяет любому желающему перехватить трафик Wi-Fi вместе с паролями, после чего подключиться к домашней сети и выполнять всевозможные действия от хищения видео- и аудиоданных с ноутбуков до управления уязвимыми IoT-устройствами . Беспроводное подключение также может использоваться для рассылки спама, загрузки незаконных материалов из интернета или проведения DDoS-атак.

Атаки и уязвимости

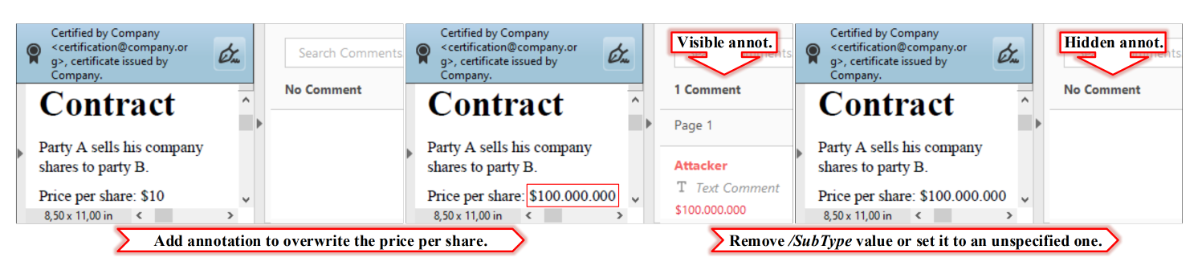

Разработаны два варианта атаки, которые позволяют скрытно изменить содержимое PDF-документа, заверенного цифровой подписью:

- атака Evil Annotation даёт возможность добавить в документ вредоносную аннотацию;

- атака Sneaky Signature добавляет вместо подписи сторонний контент.

Первый вариант атаки обусловлен отсутствием в спецификациях PDF ограничений на содержимое аннотаций FreeText, Redact и Stamp. Благодаря этому их можно использовать для внесения в документ картинки или нового текста без ведома создателя файла. Оказалось, что 11 из 28 предусмотренных PDF аннотаций позволяют скрыть вредоносный контент внутри подписанного документа.

Вторая атака — Sneaky Signature — позволяет внести изменения в контракт, уже подписанный одной из сторон. Используя уязвимость, другие партнеры при подписании документа могут добавить пустое поле и заполнить его произвольной информацией.

Тестирование 26 популярных инструментов для работы с PDF выявило, что 24 из них в той или иной степени уязвимы к атакам. Надежную защиту обеспечивают только PDF Editor 6 Pro and PDFelement Pro.

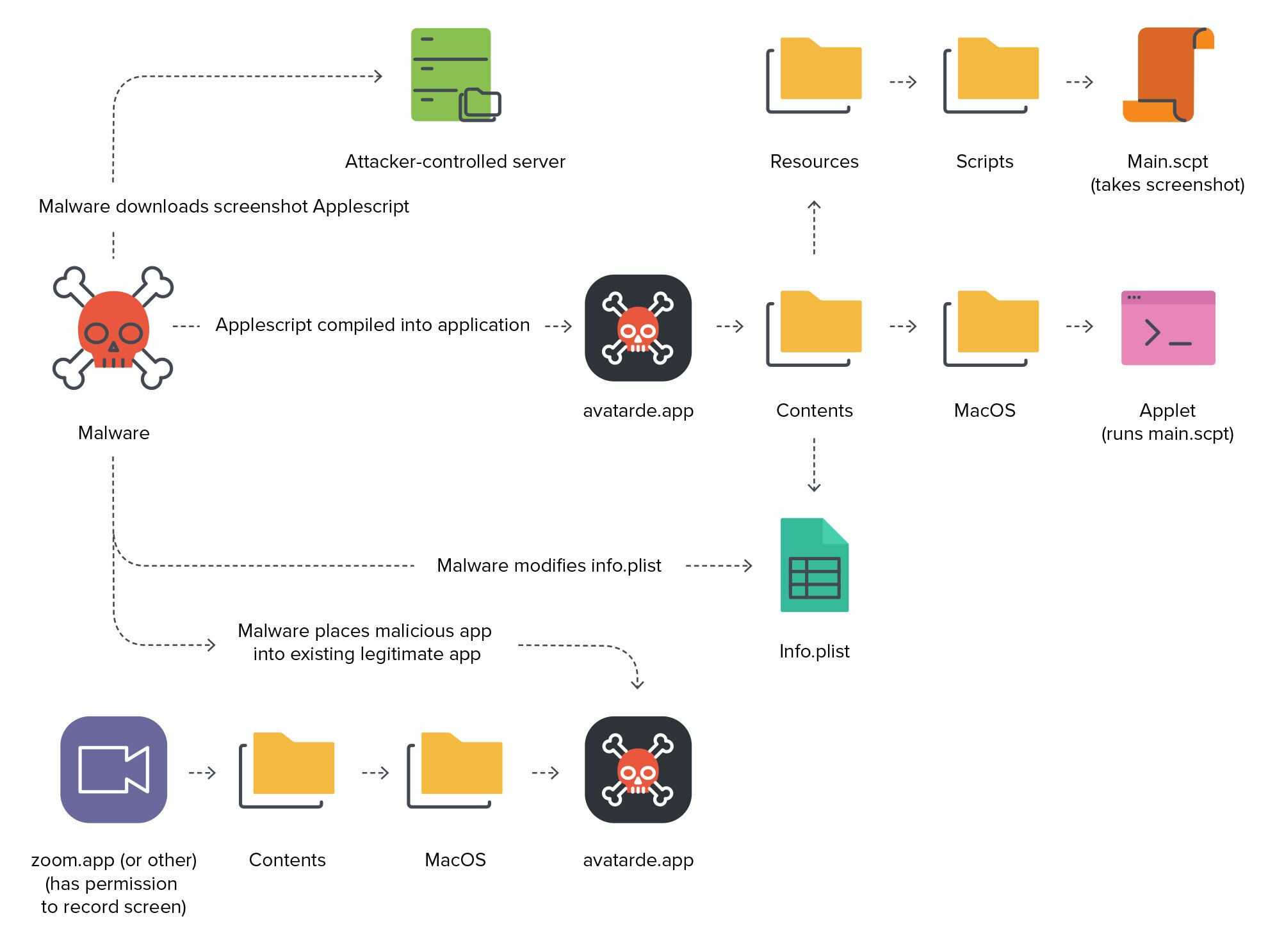

В macOS и tvOS исправлены три уязвимости нулевого дня, которые уже использовали хакеры. Одна из них применялась вредоносным ПО XCSSET для обхода защитных механизмов macOS.

Уязвимости CVE-2021-30663 и CVE-2021-30665 менее опасны, поскольку представляли угрозу только для WebKit на устройствах Apple TV 4K и Apple TV HD. Их можно было использовать через специально подготовленный вредоносный веб-контент, который приводил к повреждению информации в памяти и давал возможность выполнить на уязвимом устройстве произвольный код.

Третья ошибка нулевого дня CVE-2021-30713 представляла серьёзную опасность для устройств под управлением macOS Big Sur, и была связана с разрешениями во фреймворке Transparency, Consent, and Control (TCC). Её эксплуатация позволяет злоумышленнику получить полный доступ к диску, записи экрана или другие разрешения без согласия пользователя.

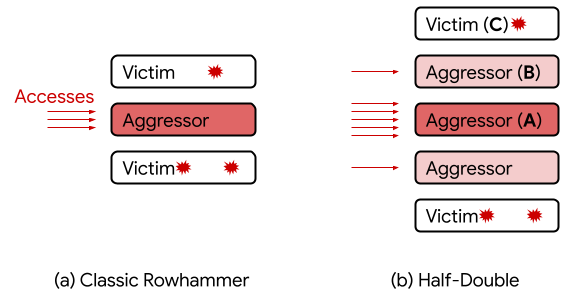

Атака Rowhammer базируется на конструкции современных карт памяти, где ячейки памяти хранятся в виде сетки. Её принцип состоит в том, что вредоносное приложение в ускоренном режиме производит чтение/запись в ряды ячеек памяти. Из-за того, что ячейки меняют свое значение с 0 на 1 и наоборот за очень короткий промежуток времени внутри рядов ячеек памяти образуется небольшое электромагнитное поле.

Под влиянием электромагнитного поля в близлежащих рядах ячеек возникают ошибки, приводящие в «переворачиванию» битов (flip bits) и изменению данных в соседних рядах.

Новый вариант атаки под названием Half-Double переворачивает биты на расстоянии не одного, а двух рядов ячеек памяти от атакуемого ряда.

Возможность для проведения нового варианта атаки появилась благодаря тому, что карты RAM за последние годы стали меньше, в результате чего расстояние между рядами ячеек памяти тоже уменьшилось, так что создаваемое Rowhammer электромагнитное поле теперь охватывает больше ячеек, чем в 2014 году, когда был разработан первый вариант той атаки.

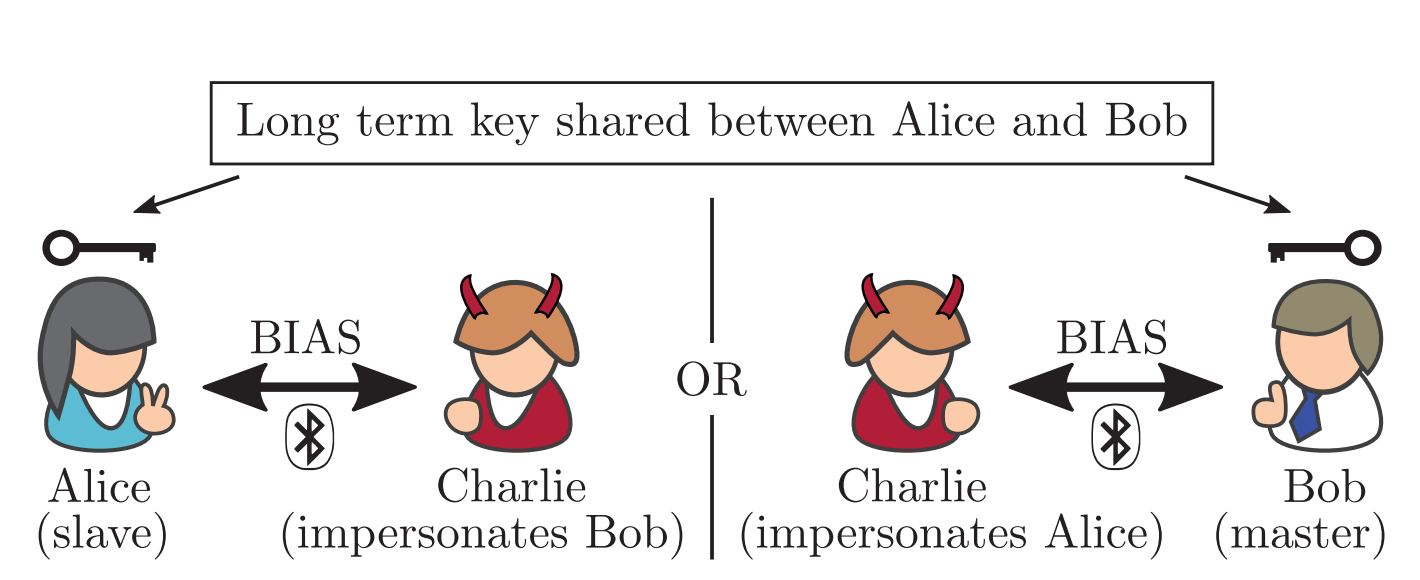

Атака Bluetooth Impersonation AttackS (BIAS) позволяет злоумышленнику устанавливать с атакуемым устройством безопасное соединение без необходимости знать или аутентифицировать долгосрочный ключ, которым обмениваются жертвы, в обход механизма аутентификации устройств.

Атака BIAS незаметна, поскольку для установления безопасного Bluetooth-соединения взаимодействие с пользователем не требуется

Инциденты

Данные 4,5 млн пассажиров авиаперевозчика Air India оказались раскрытыми после взлома IT-системы, принадлежащей швейцарской компании SITA, обработчика сведений системы обслуживания пассажиров.

В результате взлома была обнаружена утечка данных, принадлежащих как минимум 4,5 миллиона человек, включающих имена, паспортные данные и платежные реквизиты без номеров CVV / CVC и паролей от банковских карт.

Утечка затронула как минимум десять крупных авиакомпаний, включая Malaysia Airlines, Singapore Airlines, Jeju Air, Air New Zealand, Polish Airlines, Finnair, Scandinavian Airlines, Cathay Pacific и Lufthansa. Подробностей о произошедшем по-прежнему очень мало. До недавнего времени авиакомпании даже не могли сообщить, какие именно данные пассажиров были раскрыты из-за утечки.

В результате кибератаки вымогательского ПО на окружное управление здравоохранения региона Вайкато (Waikato DHB) Новой Зеландии нарушилась работа всей системы управления здравоохранения, включая телефоны и парковочные счетчики. Сотрудникам пришлось перейти на ручные и бумажные средства.

Подробности кибератаки не разглашаются. Известно, что группировка, взявшая на себя ответственность за инцидент, связалась с представителями СМИ, однако они не стали публиковать полученную информацию и передали её в полицию для расследования инцидента.

По данным радиокомпании Radio New Zealand (RNZ) украденные преступниками данные предположительно включают конфиденциальную информацию о пациентах и записи сотрудников, контракты и финансовые сведения. Подлинность похищенных документов пока что не была подтверждена.

Правительство Новой Зеландии заявило, что не будет платить преступникам выкуп, потому что это будет способствовать дальнейшим правонарушениям.

Производитель аудиотехники Bose сообщил, что 7 марта 2021 года стал жертвой атаки шифровальщика.

Расследование выявило, что вымогатели получили доступ к внутренним файлам отдела кадров, в которых хранились данные о сотрудниках Bose, включая имена, номера социального страхования и сведения о заработной плате. Подчеркивается, что злоумышленники «взаимодействовали с ограниченным набором папок». У компании имеются подтверждения того, что хакеры получили доступ к закрытой информации, однако определить, были файлы украдены или нет, невозможно.

Для улучшения защиты были приняты следующие меры:

- изменены пароли для всех конечных и привилегированных пользователей;

изменены ключи доступа для всех сервисных аккаунтов; - на внешних брандмауэрах заблокированы все обнаруженные вредоносные сайты и IP-адреса, связанные с атакующими, чтобы предотвратить потенциальное хищение данных;

- улучшен мониторинг и ведение логов для выявления действий злоумышленников и похожих атак в будущем;

- для предотвращения распространения вредоноса и кражи данных заблокированы вредоносные файлы, использованные во время атаки на рабочие станции;

- проведен тщательный криминалистический анализ пострадавшего сервера;

- на рабочих станциях и серверах усилена защита от вредоносного ПО.