Антифишинг-дайджест № 222 с 14 по 20 мая 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

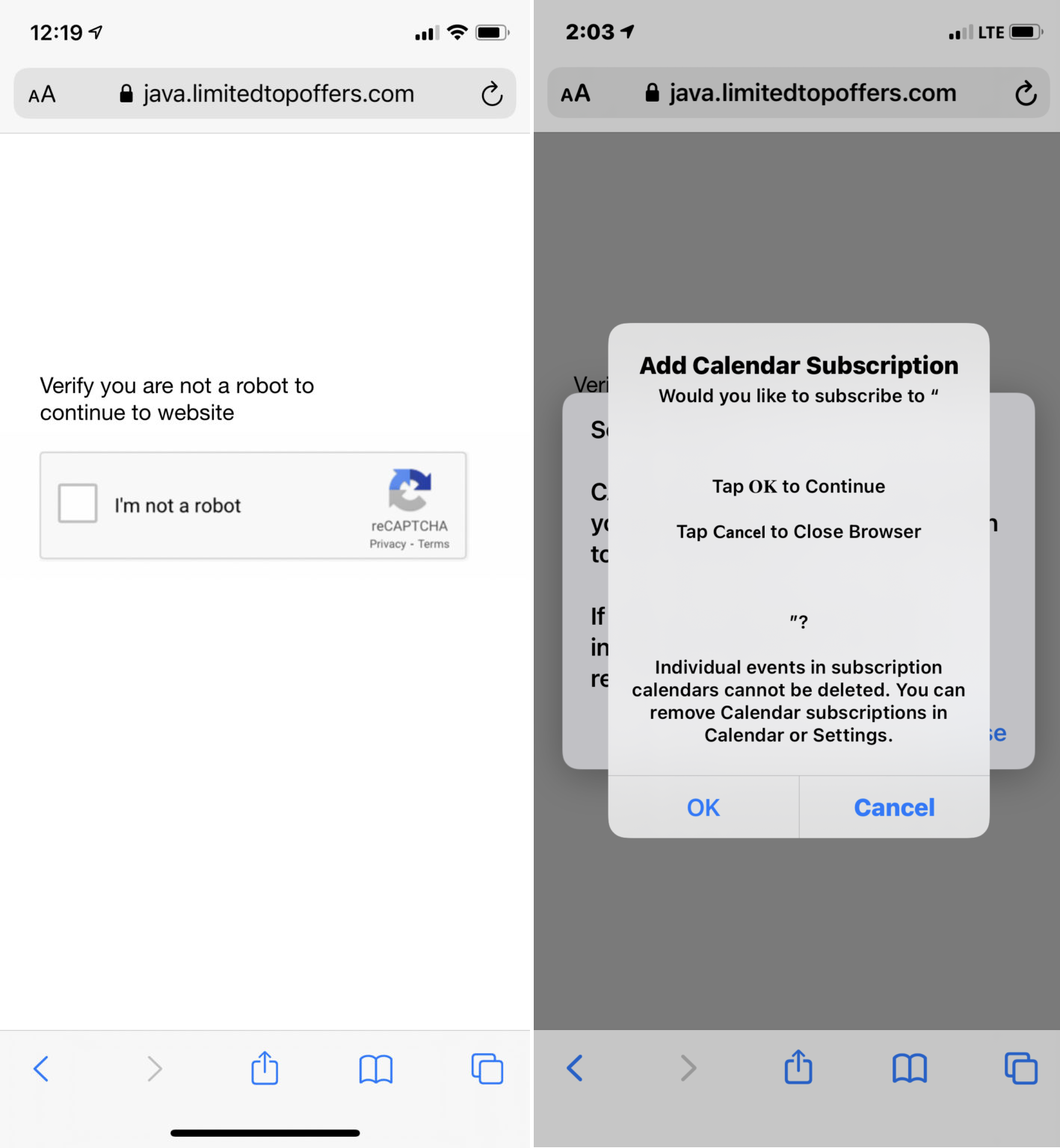

1. Через вредоносную рекламу, взломанные сайты WordPress и манипуляции с поисковой выдачей пользователей заманивают на мошеннические страницы со ссылкой для оформления платной подписки на приложение.

2. На мошеннической странице пользователю демонстрируется CAPTCHA, с помощью которой он должен подтвердить, что является человеком. После нажатия на чекбокс появится предложение добавить подписку в приложение «Календарь».

3. Если принять их предложение, на устройстве начнут появляться назойливые предупреждения, провоцирующие жертву открыть ссылку.

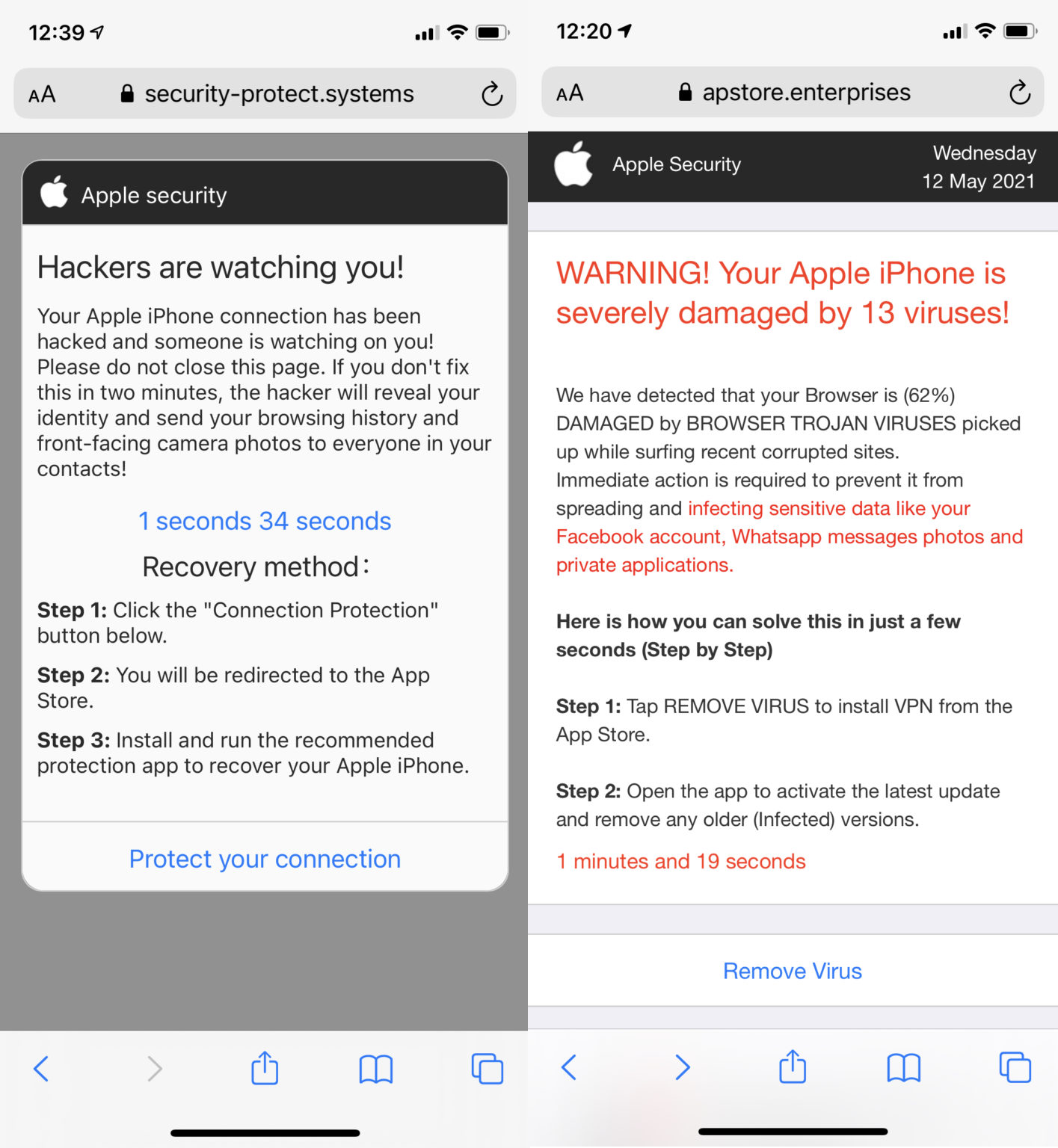

4. Если отклонить предложение мошенников, в браузере вновь откроется страница с фальшивым тестом CAPTCHA. Повторное его прохождение вызовет то же окно, навязывающее подписку. Активация любой кнопки в этом сообщении перенаправит на мошенническую страницу, утверждающую, что iPhone заражен или подвергся хакерской атаке.

5. Спастись поможет приложение в App Store — поддельный клиент VPN или фальшивая защитная программа, стоимость подписки на которую составляет от 8,99 до 9,99 долларов США в неделю.

Умные устройства

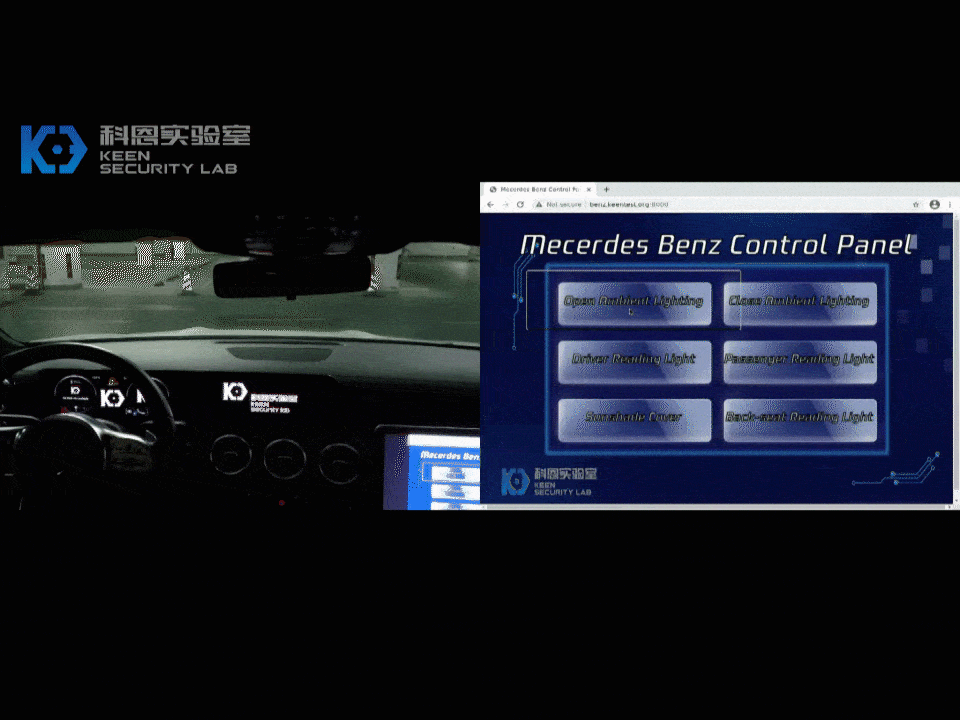

Источником уязвимостей стала Mercedes-Benz User Experience (MBUX) — информационно-развлекательная система, которая имеется во всей линейке автомобилей производителя.

Уязвимости CVE-2021-23906, CVE-2021-23907, CVE-2021-23908, CVE-2021-23909 и CVE-2021-23910 позволяют хакерам удаленно управлять некоторыми функциями автомобиля, но без доступа к физическим характеристикам, таким как рулевое управление или тормозная система.

Причина проблем — использование устаревшего ядра Linux, уязвимости во встроенном JavaScript-движке браузера, в процессоре Wi-Fi, стеке Bluetooth, функциях USB или включенных сторонних приложения, которые обмениваются данными с удаленными серверами.

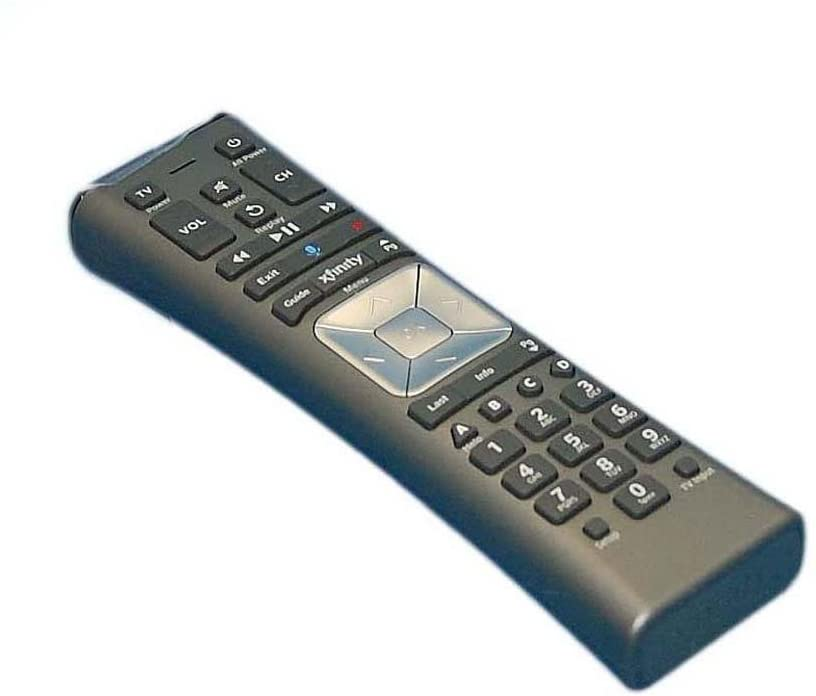

Пульт представляет собой настоящий мини-компьютер, оснащённый микрофоном для голосового управления, радиоинтерфейсом и встроенной прошивкой. Раз в сутки он автоматически запрашивает у приставки обновлённую прошивку, и если таковая обнаружена, без проверок устанавливает её.

Используя эту особенность, исследователям удалось загрузить в пульт модифицированную прошивку, которая посылала запрос на получение обновления не раз в 24 часа, а раз в минуту, и при получении особого ответа включала встроенный в пульт микрофон и транслировала звук атакующим. Атака работает на достаточно большом расстоянии, успешно передавая сигнал через стену, как если бы рядом с домом стоял автомобиль с прослушкой.

Проблема проявилась во время запланированного обновления сервера. Специалисты производителя заметили её уже через 40 минут, а еще через час уязвимость исправили.

Несмотря на такую оперативность исправления, в течение всего дня пользователи камер Eufy продолжали использовать те же сессии, просматривая кадры с чужих камер. Это вызвало массовую панику среди пользователей, которые решили, что их конфиденциальность нарушена.

Случайные «злоумышленники», подключившиеся к чужой камере, могли управлять устройствами по своему желанию, просматривать данные учетной записи, чтобы узнать настоящее имя пользователя, его местоположение и другие детали, которые могут быть использованы для угроз и вымогательства.

Устройства Apple AirTag можно использовать, чтобы выяснить, когда дом, квартира или офис пустуют.

AirTag — маячок размером с монету, отслеживающий местонахождение вещей с помощью Bluetooth. Он помогает отыскать ключи, кошелек, определить где, находится чемодан и найти сбежавшее домашнее животное.

AirTag работает за счет использования сети Apple Find My и регулярно отправляет сигналы, которые улавливает iPhone и другие устройства Apple, находящиеся поблизости. Всякий раз, когда AirTag приближается к одному из устройств, его местоположение должно автоматически обновляться в сети Find My и отображаться в приложении iOS.

Таким образом, если кто-то оставит AirTag рядом с жилым помещением, владелец AirTag сможет выяснить, когда никого нет дома.

Атаки и уязвимости

Атаки через уязвимости SEVurity (CVE-2020-12967) и undeSErVed (CVE-2021-26311) работают против процессоров AMD, защищенных с помощью не только SEV, но и SEV-ES (Secure Encrypted Virtualization-Encrypted State) — усовершенствованной версии технологии, выпущенной в 2017 году, на следующий год после появления SEV в процессорах AMD.

Проблемы присутствуют во всех процессорах AMD EPYC, обычно использующихся в серверах для дата-центров.

Инциденты

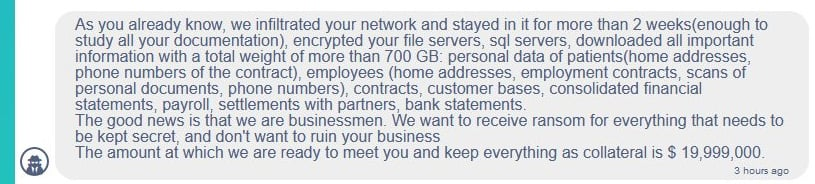

Национальная служба здравоохранения Ирландии (Health Service Executive, HSE) отключила свои ИТ-системы из-за атаки шифровальщика Conti. Инцидент не повлиял на оказание неотложной медицинской помощи, однако некоторые плановые осмотры и процедуры пришлось отложить или отменить, поскольку сотрудники медучреждений лишились доступа к онлайн-системам и электронным картам пациентов.

Злоумышленники заявили, что находились в сети HSE более двух недель и похитили 700 Гб файлов, включая конфиденциальную информацию о пациентах и сотрудниках, контракты, финансовые отчеты, платежные ведомости и многое другое.

За расшифровку и удаление похищенных данных преступники требуют выкуп в размере 19,999 млн долларов США.

Премьер-министр Ирландии Михол Мартин официально заявил, что платить выкуп злоумышленникам не будут.

'We're very clear we will not be paying any ransom or engaging in any of that sort of stuff' Taoiseach @MichealMartinTD says of the ransomware attack on the HSE | Live blog: https://t.co/itscpwqdS7 pic.twitter.com/Pl4A4JNOST

— RTÉ News (@rtenews) May 14, 2021

Рекордным инцидентом 2020 года стал случай с 54-летней женщины, у которой телефонные мошенники выманили 400 млн рублей. Сначала они вели с ней телефонную беседу от имени работников банка, клиентом которого она является, а затем — от лица сотрудников ФСБ.

По словам представителя Сбербанка, мошенники позвонили женщине, представившись сотрудниками службы безопасности банка, клиентом которого она является, и заявили, что «сейчас будут спасать деньги». Женщина согласилась и сообщила им, что у нее на счету было 14 млн руб. Они говорят: «Отлично, берем, снимаем и несем».

После этого женщина сообщила мошенникам, что в другом банке у нее хранятся еще 380 млн руб. Ей сказали, что сейчас с ней общаться не будут, поскольку деньги очень серьезные. После этого ей позвонил «сотрудник ФСБ» и под его руководством она в течение месяца снимала эти деньги и отправляла «спасателям».

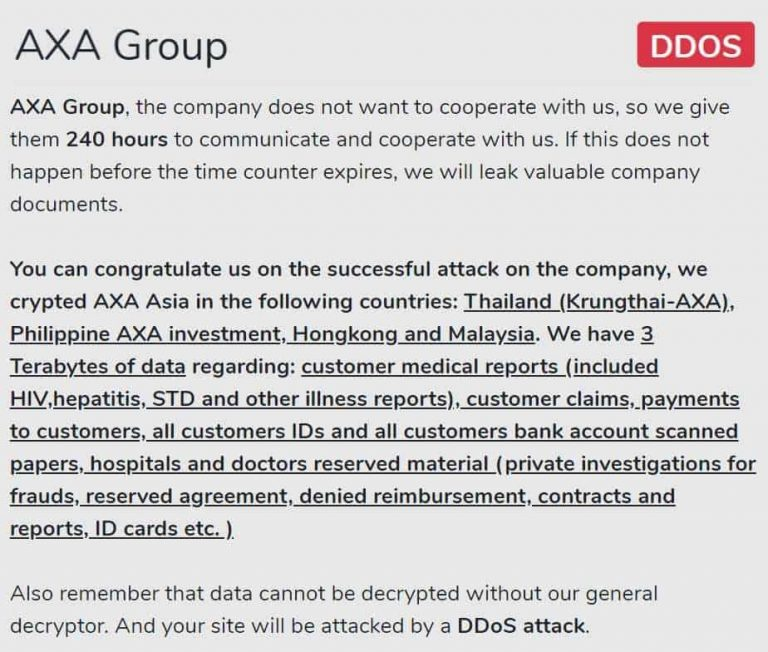

Отделение французской транснациональной страховой компании AXA в Азии стало жертвой вымогателя Avaddon. Инцидент затронул IT-услуги отделения Asia Assistance в Таиланде, Малайзии, Гонконге и на Филиппинах.

Операторы вымогателя заявляют, что украли 3 ТБ данных, включая удостоверения личности, копии паспортов, претензии клиентов, зарезервированные соглашения, сведения об отказах в возмещении средств, платежи клиентам, контракты и отчеты, идентификаторы клиентов и отсканированные документы банковских счетов, медицинские данные о различных заболеваниях.

В качестве доказательства хищения данных киберпреступники предоставили копии двух паспортов — тайского и британского. Требуемая сумма выкупа не разглашается. Если компания AXA не пойдет на встречу хакерам, вымогатели опубликуют похищенные данные.

Отчёт об инциденте хакеры опубликовали на своём на сайте, сообщив, что похитили у Toshiba 740 ГБ информации, в которой содержатся сведения о работе менеджмента и новых бизнес-проектах компании, а также личные данные сотрудников. Корпорация самостоятельно расследует произошедший инцидент.