Антифишинг-дайджест № 220 с 30 апреля по 6 мая 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

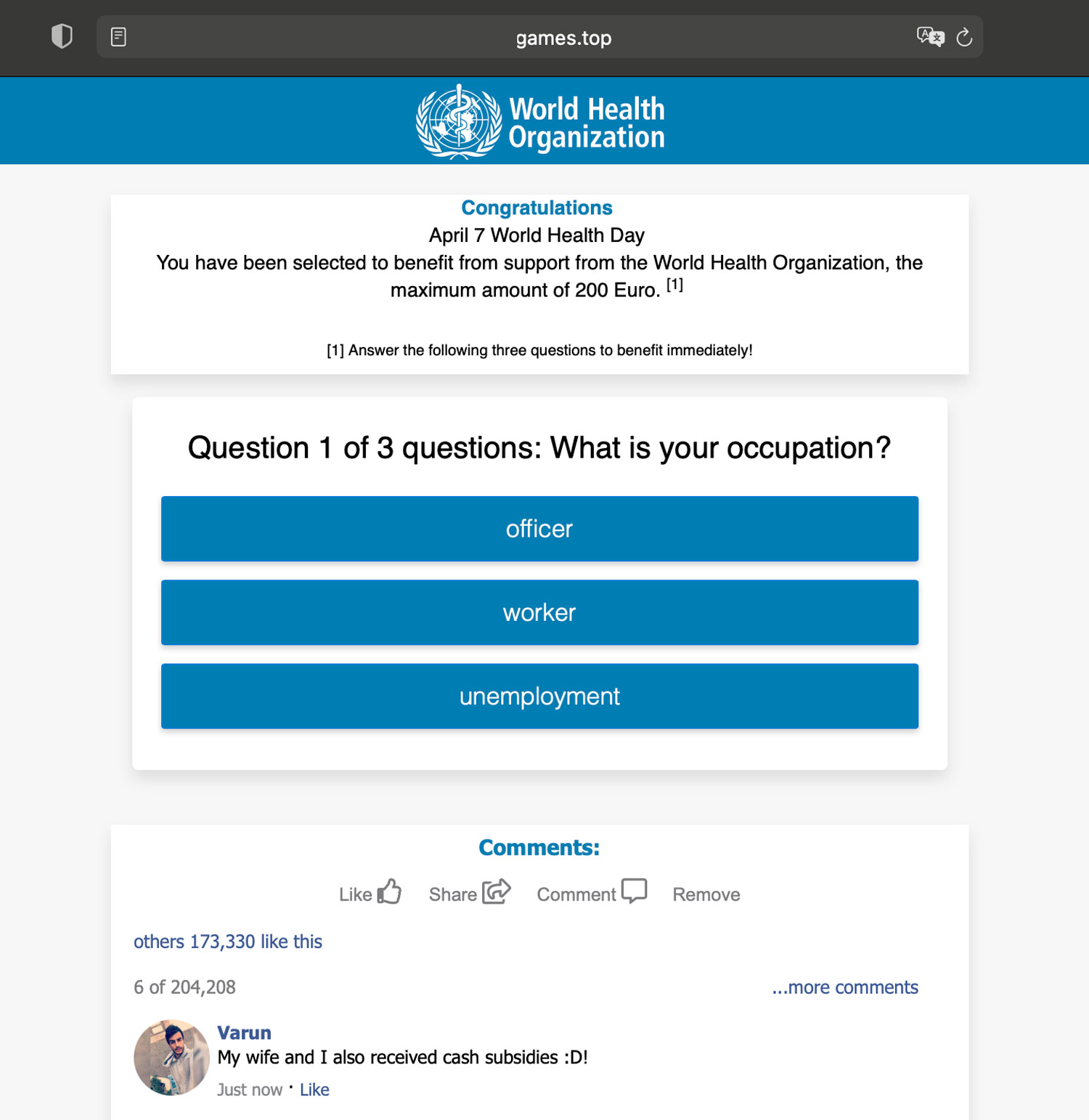

Для проведения масштабной мошеннической кампании кибергруппировка DarkPath Scammers создала распределенную сеть из 134 мошеннических сайтов, имитирующих Всемирную организацию здравоохранения (ВОЗ). Преступники обещали посетителям вознаграждение за прохождение фейкового опроса, посвященного Дню осведомленности о здоровье, однако вместо выплаты перенаправляли прошедших «опрос» на сайты знакомств, платных подписок и мошеннические ресурсы.

Схема кампании:

- С помощью рекламы в соцсетях и на популярных форумах пользователей заманивали на один из входящих в мошенническую сеть сайт.

- Там пользователям предлагали ответить на несколько простых вопросов и заработать 200 евро по случаю Всемирного дня здоровья, который ежегодно проводится 7 апреля под эгидой ВОЗ.

- По завершении опроса пользователю предлагали поделиться ссылкой на сайт с друзьями и коллегами по базе контактов в WhatsApp.

- Когда жертва нажимала на кнопку «Поделиться», вместо обещанного вознаграждения ее перенаправляли на сторонние мошеннические ресурсы, где предлагали принять участие в другом розыгрыше, установить расширение для браузера или подписаться на платные услуги. Некоторые пользователи попадали на вредоносный или фишинговый ресурс.

- Особенностью схемы была персонализация: контент, который видели пользователи, менялся в зависимости от местоположения, браузера и настроек языка. Например, валюта вознаграждения соответствовала стране пользователя.

Атаки и уязвимости

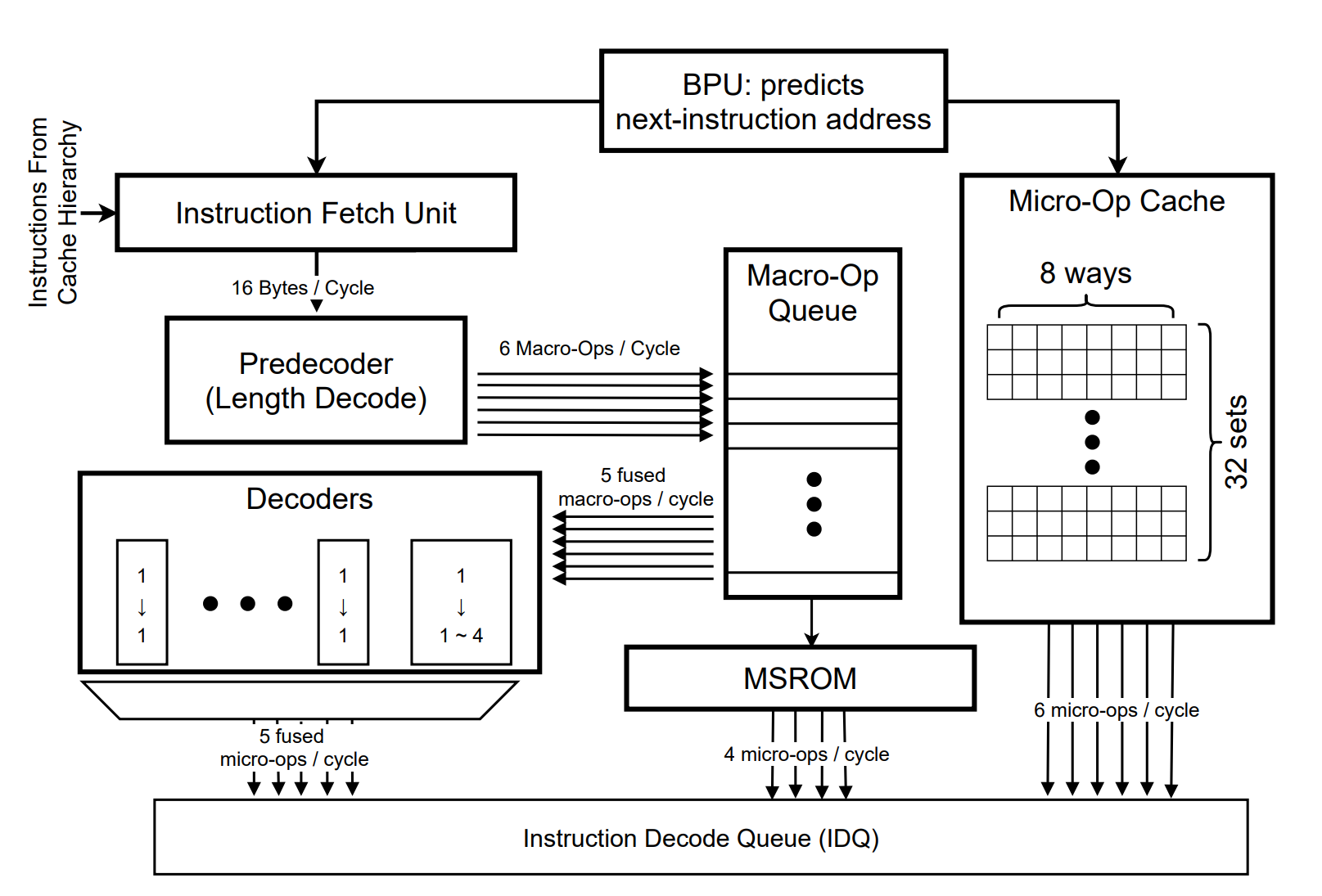

Разработаны три новых варианта атак из семейства Spectre, которые позволяют похищать данные, когда процессор извлекает команды из своего кэша микроопераций.

Чтобы улучшить производительность, процессоры Intel и AMD x86 разбивают сложные инструкции на элементарные и сохраняют их в кэше микроопераций, а затем извлекать в опережающем режиме целиком или частично до того, как станет ясно, нужно ли это выполнение. Такой режим исполнения команд называется спекулятивным.

Атаки Spectre подрывают процесс спекулятивного исполнения и позволяют злоумышленникам перехватить данные в процессе выполнения инструкций .

Поскольку спекулятивное исполнение реализуется на аппаратном уровне, исправить уязвимость без полного отключения функции практически невозможно. Как сообщил Аниш Венкат (Ashish Venkat), руководитель исследования, посвященного утечкам данных через кэши микроопераций процессоров, в настоящее время не имеется способов обхода уязвимости.

В чипах Qualcomm Mobile Station Modem обнаружена опасная уязвимость, с помощью которой атакующие могут получить доступ к текстовым сообщениям, истории вызовов и даже прослушивать разговоры владельцев смартфонов.

Qualcomm MSM — однокристальная система (System on a chip), которая используется в 40% смартфонов на сегодняшнем рынке. Qualcomm MSM поддерживает стандарты 2G, 3G, 4G и 5G.

Если злоумышленник задействует уязвимость, ему удастся использовать саму ОС Android в качестве точки входа для вредоносного кода.

Уязвимость, получившая идентификатор CVE-2020-11292, также позволяет атакующему получить доступ к информации, скрытой в сим-карте абонента путем эксплуатации переполнения буфера.

Инциденты

Door internetproblemen kunnen deze namiddag alleen de commissies Financiën en Buitenlandse Betrekkingen @DeKamerBE doorgaan. pic.twitter.com/umm7PMsaah

— NieuwsuitDeKamer (@DeKamerBE) May 4, 2021

Атака затронула государственного интернет-провайдера Belnet, обслуживающего правительственные организации, и вызвала сбои в работе более 200 организаций, в частности официального портала для подачи налоговых деклараций My Minfin и IT-системы, используемые школами и университетами для удаленного обучения.

Также оказался недоступен портал резервирования вакцины против COVID-19, были сорваны парламентские и другие правительственные мероприятия.

Как сообщили в Палате представителей Бельгии, только Комитет по финансам и международным отношениям смог провести одно заседание, но остальные пришлось отменить .

Помощница директора средней школы Tate High School Лора Роуз Кэрролл (Laura Rose Carroll) взломала школьную информационную систему, чтобы накрутить голоса и сделать дочь королевой красоты учебного заведения.

Полиция начала расследование после того как был обнаружен несанкционированный доступ к школьной информационной системе FOCUS и изменение голосов в пользу дочери помощницы директора. Все 117 голосов были внесены за короткий период времени с IP-адреса домашней сети «королевы».

Мать и дочь были арестованы в марте 2021 года. Хотя на момент предположительного совершения преступления дочери еще не было 18 лет, ей предъявлены обвинения как совершеннолетней. В случае признания ее виновной девушка может получить 16 лет тюрьмы.

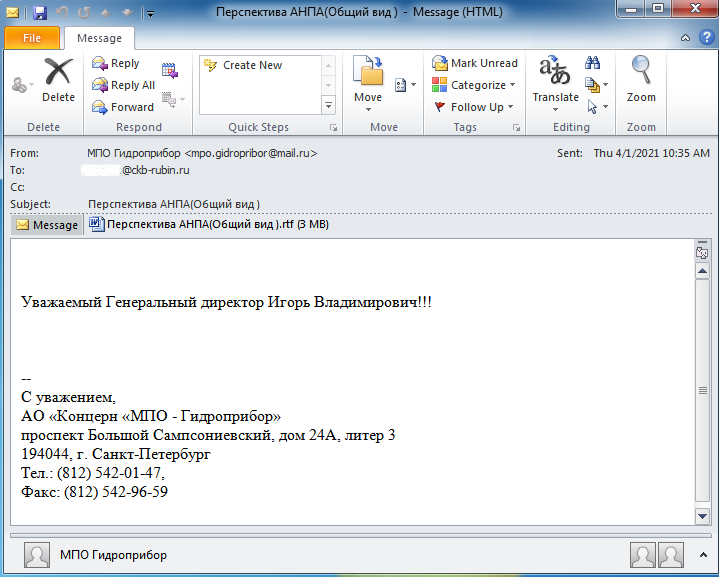

Злоумышленники отправили генеральному директору конструкторского бюро «Рубин» фишинговое письмо, подготовленное с помощью инструмента для создания RTF-эксплойтов Royal Road. Этот эксплойт доставляет на атакуемую систему ранее неизвестный Windows-бэкдор PortDoor.

PortDoor проводит разведку, профилирует цели, доставляет дополнительную полезную нагрузку, повышает привилегии, прячется от антивирусов, и использует разные виды шифрования.

По мнению экспертов, вектор заражения, стиль социальной инженерии, использование RoyalRoad в атаках на аналогичные цели и сходство между недавно обнаруженным бэкдором и другим известным вредоносным ПО китайских APT указывают на злоумышленников, действующих в государственных интересах Китая.

В результате атаки вымогателя американская некоммерческая организация Midwest Transplant Network стала жертвой утечки данных более 17 тыс. человек. Преступники взломали сеть организации и заблокировали доступ к системам.

Как сообщили представители Midwest Transplant Network, злоумышленники смогли получить доступ к конфиденциальной информации о здоровье умерших доноров и реципиентов органов, включающей имена, даты рождения и типы процедур донорства или трансплантации органов.

Представители компании не сообщили, был ли уплачен выкуп за восстановления доступа к файлам.

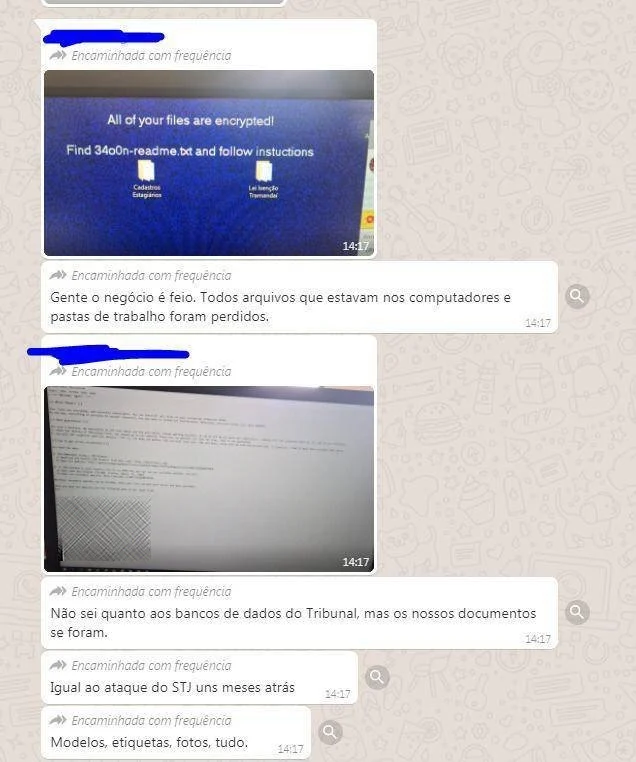

Вымогательская группировка REvil провела успешную атаку на инфраструктуру судебной системы бразильского штата Риу-Гранди-ду-Сул. Им удалось зашифровать файлы на компьютерах, и остановить работу судов.

⚠️ O TJRS informa que enfrenta instabilidade nos sistemas de informática. A equipe de segurança de sistemas orienta aos usuários internos a não acessarem os computadores de forma remota, nem se logarem nos computadores dentro da rede do TJ.#TJRS pic.twitter.com/2mnMwdMROI

— tjrsoficial (@TJRSoficial) April 28, 2021

Представители судебного ведомства Tribunal de Justiça do Estado do Rio Grande do Sul (TJRS) уведомили об инциденте и порекомендовали «внутренним пользователям не использовать удаленный доступ к компьютеру и не авторизовываться на компьютерах в сети TJRS».

За восстановление доступа к данным вымогатель требуют 5 млн долларов США. Ведутся ли переговоры со злоумышленниками, не сообщается.

Студент не мог себе позволить приобрести нужное ему ПО, поскольку стоимость годовой подписки на него составляла сотни долларов. Он нашёл и скачал взломанную версию с одного из хакерских форумов.

Windows Defender заблокировал установку, поэтому молодой человек отключил его вместе с межсетевым экраном. Вместо желаемого ПО для виртуализации на его систему загрузился троян, похитивший учетные данные студента для доступа к сети института.

Через 13 дней после «установки» взломанного ПО институт зарегистрировал RDP-подключение к своей сети. Через 10 дней после этого подключения в сети было развернуто вымогательское ПО Ryuk.