Антифишинг-дайджест № 215 с 26 марта по 1 апреля 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Обнаружена фишинговая кампания против специалистов медицинских исследовательских организаций в США и Израиле, в рамках которой злоумышленники обманом заманивают медицинских экспертов на поддельные сайты, замаскированные под страницы облачного сервиса OneDrive, с целью кражи учетных данных.

Схема атаки:

1. Жертва получает письмо якобы от известного израильского физика с адреса zajfman.daniel[@]gmail.com. В теме сообщения написано: «Ядерное оружие с первого взгляда: Израиль». В тексте письма с помощью приёмов социальной инженерии жертву направляют на ресурс, содержащий сведения о ядерном потенциале Израиля.

2. Кликнув по ссылке в письме, жертва попадает на мошеннический сайт, имитирующий OneDrive. На странице имеется PDF-документ CBP-9075.pdf.

3. Попытавшись загрузить документ, жертва получает подделанный запрос на ввод учётных данных Microsoft.

4. После ввода учётных данных жертву переадресовывают на страницу с документом «Ядерное оружие с первого взгляда: Израиль»

5. Введённые учётные данные попадают к киберпреступникам.

Атаки и уязвимости

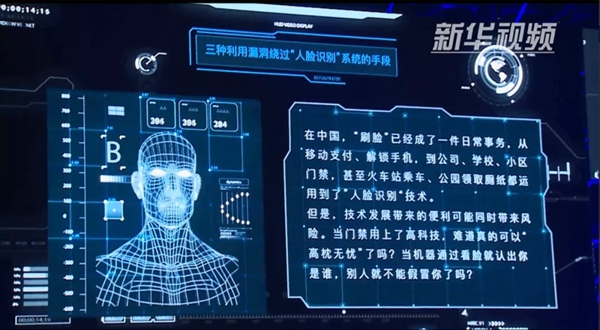

Два гражданина Китая с помощью технологии Deepfake обошли государственную биометрическую систему проверки личности ради налогового мошенничества и создания фальшивых счетов.

В стране уже несколько лет используется идентификация личности помощью распознавания лиц, и этот метод аутентификации используется для совершения розничных транзакций и для доступа к государственным услугам.

Как сообщает издание Синьхуа, чтобы обойти биометрическую проверку, понадобилось фото высокого разрешения и приложение, которое превращает фотографии в видео. Приложение обрабатывает фото таким образом, чтобы картинка «двигалась», создавая видео с нужными действиями, включая кивание, качание головой, моргание и открывание рта. Полученную фальшивку обвиняемые залили на специально подготовленный смартфон с «захваченной камерой, и использовали фейк для обхода проверок и аутентификации по лицу.

Войдя в систему, мошенники выставляли фальшивые счета от имени подставной компании, надеясь, подлог не заметят, и счета будут оплачены. Таких счетов было создано примерно на 500 млн юаней — около 57,5 млн рублей.

Инциденты

Итальянский премиум-бренд мужской одежды Boggi Milano стал жертвой вымогательского ПО.

Представители компании подтвердили факт кибератаки и сообщили, что в настоящее время ведется расследование, подчеркнув, что инцидент не оказал заметного влияния на работу компании.

Киберпреступная группировка Ragnarok, в свою очередь, заявила, что ей удалось похитить 40 ГБ корпоративных данных, в том числе документы из отдела кадров и информация о зарплате сотрудников.

Один из пострадавших нашел приложение в App Store по названию «Trezor». После того, как он ввел данные криптокошелька для проверки баланса, с его счёта списали 17,1 ВТС. На момент хищения их стоимость была около 600 тыс. долларов США, а сегодня они подорожали почти до 1 млн долларов США,

В Apple пояснили, что часто разработчики мошеннических приложений отправляют изначально «безобидные» сервисы на проверку, а затем превращают их в фишинговые.

Фальшивое приложение Trezor попало в App Store обманным путем и изначально позиционировалось как «криптографический» сервис для шифрования файлов и хранения паролей, не связанный с криптовалютами.

В январе 2021 года поставщик облачных IoT-устройств Ubiquiti сообщил о взломе стороннего поставщика облачных услуг, в результате которого были похищены учетные данные его клиентов, однако через некоторое время выяснилось, что компания (https://krebsonsecurity.com/2021/03/whistleblower-ubiquiti-breach-catastrophic/ сильно преуменьшила значение «катастрофического» инцидента с целью минимизировать удар по цене своих акций)), а заявление стороннего поставщика облачных услуг было сфабриковано.

В действительности злоумышленники получили доступ к привилегированным учетным данным, которые ранее хранились в учетной записи LastPass IT-сотрудника Ubiquiti, и получили доступ администратора с правами суперпользователя ко всем учетным записям Ubiquiti AWS, включая все сегменты данных S3, журналы приложений, базы данных, и сведения, необходимые для создания cookie-файлов технологии единого входа (Single sign-on).

Используя эти сведения, злоумышленникам могли удаленно авторизоваться на любых облачных устройствах Ubiquiti по всему миру.

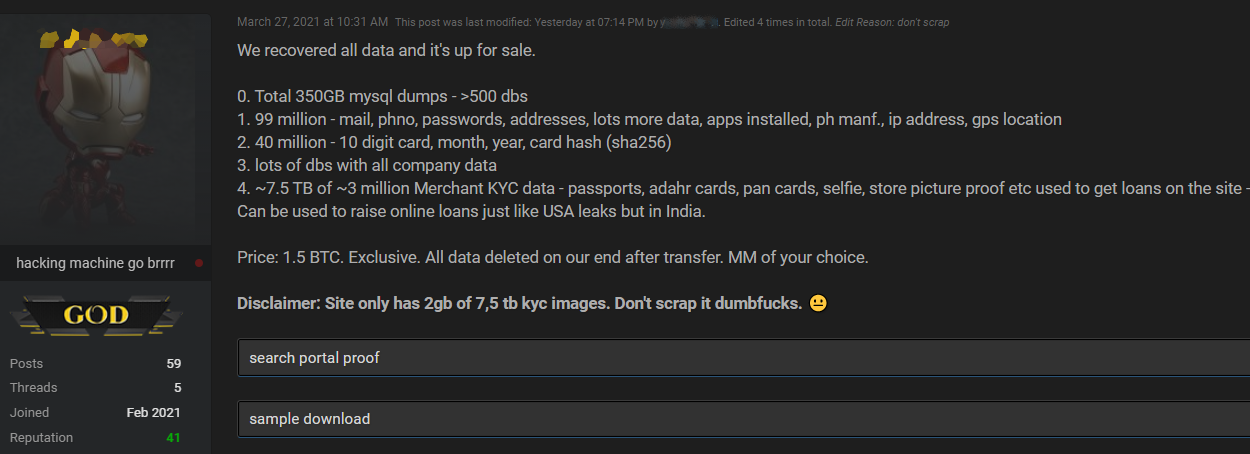

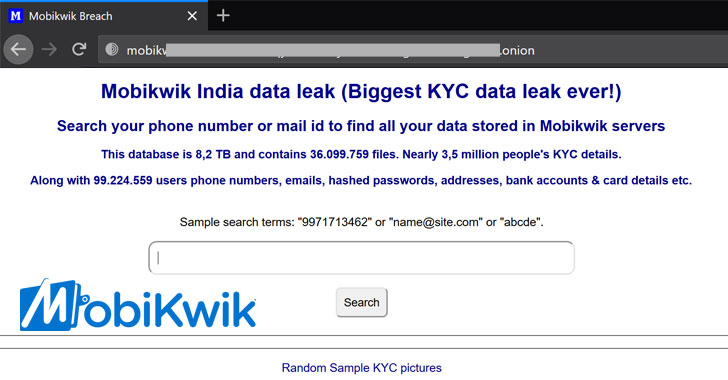

Дамп содержит 8,2 Тб личных данных пользователей Mobikwik и включает в себя имена, номера телефонов, адреса электронной почты, адреса проживания, данные GPS, хэшированные пароли, список установленных приложений, журналы транзакций, номера банковских счетов и части номера платежных карт для 40 млн человек. Продавец оценил базу в 1,2 биткоина — около 70 тыс долларов США.

Продавец базы создал специальный поисковый портал, чтобы любой мог проверить, оказался ли он в числе пострадавших.

В результате атаки вымогательского ПО крупнейший трест лондонских школ Harris Federation был вынужден отключить IT-системы, почтовые серверы и телефонные линии в начальных и средних академиях по всему Лондону.

Инцидент произошел 27 марта 2021 года и является крупнейшей на сегодняшний день атакой программ-вымогателей против британских образовательных организаций. Чтобы предотвратить дальнейшее распространение вымогателя и шифрование данных специалисты школьного треста отключили даже устройства, предоставляемые ученикам, а также превентивно отключили почтовый сервер и телефонные системы треста. Входящие звонки перенаправлены на мобильные устройства.

О том, какое вымогательское ПО использовалось для атаки и как злоумышленники проникли в сеть школы, пока неизвестно.

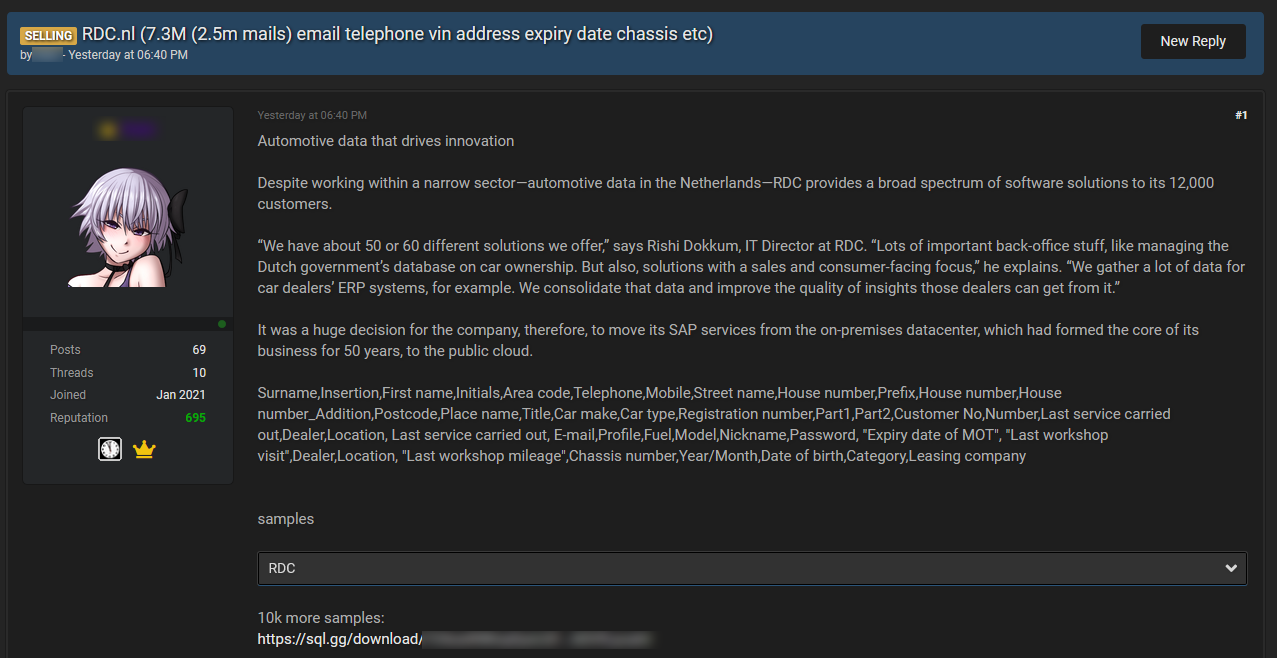

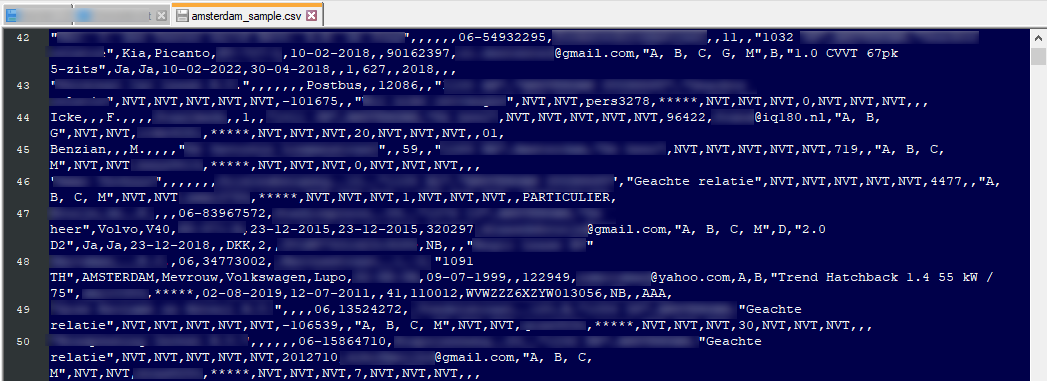

На хакерском форуме выставлены на продажу данные 7,3 млн автовладельцев и их авто, собранные голландской компанией RDC. Компания предоставляет услуги гаражного хранения и технического обслуживания автомобилей.

В рекламе «лота» указано, что для 2,3 млн записей в базе есть адреса электронной почты, и они могут использоваться для фишинговых атак и рассылки спама.

Представители RDC подтвердили факт утечки, и сообщили, что злоумышленники, похоже, получили доступ примерно к 60% записей клиентов компании.

В образцах дампа содержатся детали, которые позволяют идентифицировать владельцев автомобилей, узнать, где они живут и какие именно авто водят: имена и названия компаний, домашние адреса, адреса электронной почты, номера телефонов, даты рождения, а также регистрационные номера транспортных средств, данные о марках и моделях автомобилей.

Страховая компания CNA подверглась кибератаке с использованием новой разновидности вымогателя Phoenix CryptoLocker. Из-за инцидента компания была вынуждена приостановить работу.

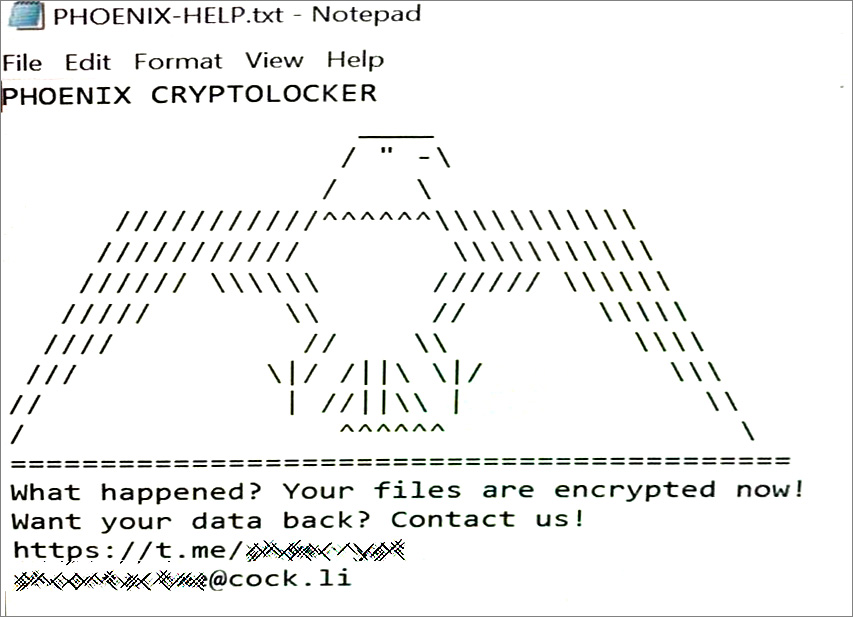

Проникнув в сеть компании, злоумышленники запустили программу-вымогатель, которая зашифровала 15 тыс. устройств, включая подключенные через VPN компьютеры сотрудников, работающих удаленно. В процессе шифрования вымогатель добавил к зашифрованным файлам расширение .phoenix и создал записку с требованием выкупа PHOENIX-HELP.txt.

Пока неизвестно, были ли похищены в ходе атаки конфиденциальные данные.