Антифишинг-дайджест № 214 с 19 по 25 марта 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Очередная мошенническая кампания использует фальшивые службы доставки для хищения денег и данных банковских карт граждан.

Схема кампании:

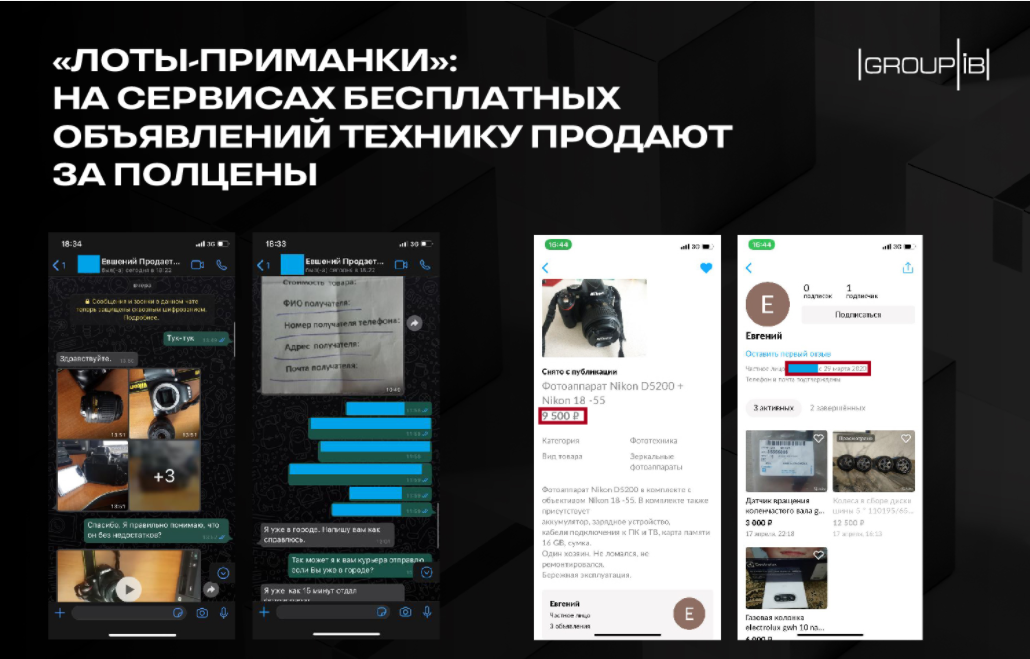

1. Cоздание лота-приманки. Злоумышленники, используя новые или взломанные аккаунты на интернет-сервисах бесплатных объявлений, размещают объявления о продаже по заниженным ценам востребованных товаров: фотоаппаратов, игровых приставок, ноутбуков, смартфонов.

2. Контакт с жертвой. После того, как пользователи сервисов выходят на контакт со злоумышленниками с помощью внутреннего чата на самой интернет-платформе, им предлагается уйти в мессенджеры Whatsapp или Viber для дальнейшего обсуждения вопроса покупки и доставки.

3. Подготовка к сделке. В чатах мессенджеров злоумышленники запрашивают у жертвы ФИО, адрес и номер телефона якобы для заполнения формы доставки на ресурсах курьерской службы.

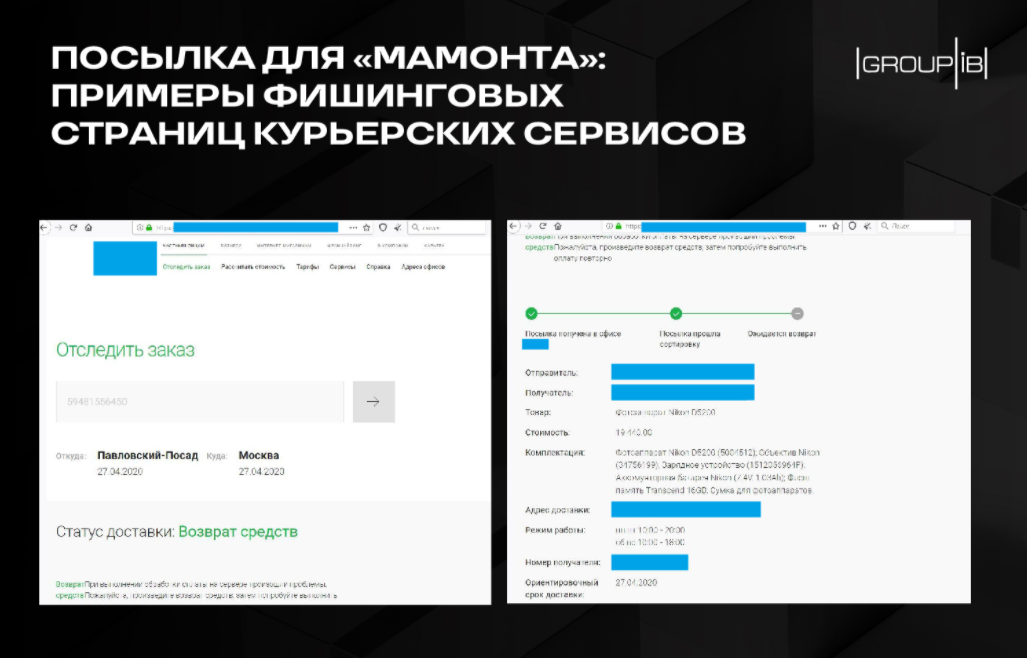

4. Оплата на фишинговом ресурсе. Далее пользователям предоставляют ссылки на фишинговые ресурсы, которые полностью копируют официальные страницы популярных курьерских служб. По ссылке будут представлены указанные ранее данные жертвы, которые она якобы должна сверить и после этого там же оплатить.

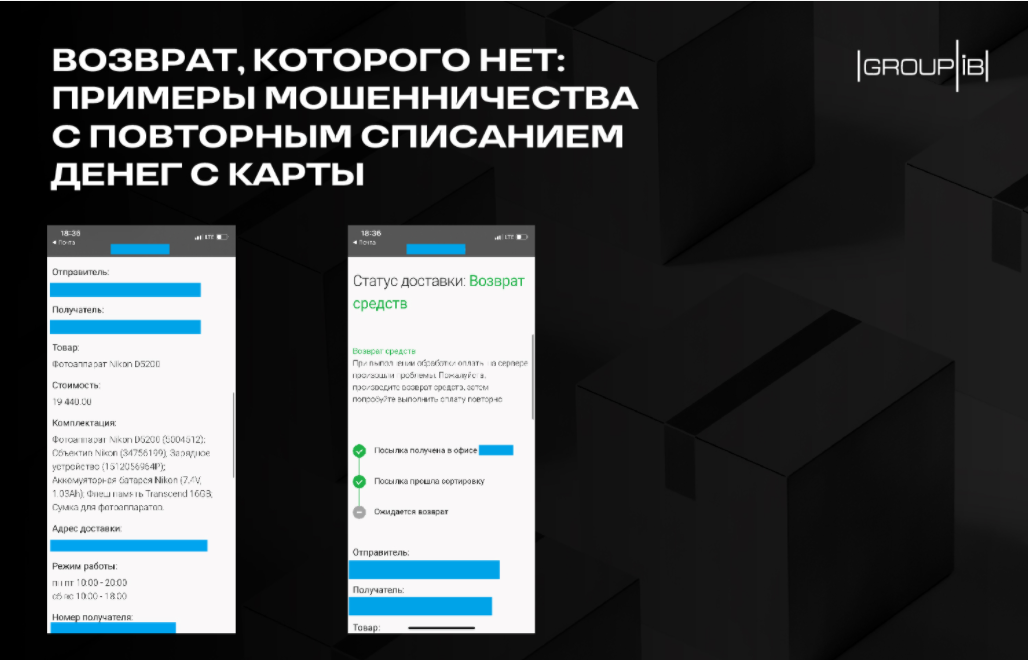

5. Возврат, которого нет. Часть жертв обманывают повторно — «разводят на возврат». Через некоторое время после оплаты товара покупателю сообщают, что на «почте» произошло ЧП. Легенда может быть любой, например, сотрудник почты якобы пойман на краже, а заказанный товар конфисковала полиция, поэтому для компенсации перечисленной суммы необходимо оформить «возврат средств». На самом деле с карты просто ещё раз списывают ту же сумму.

Схема кампании:

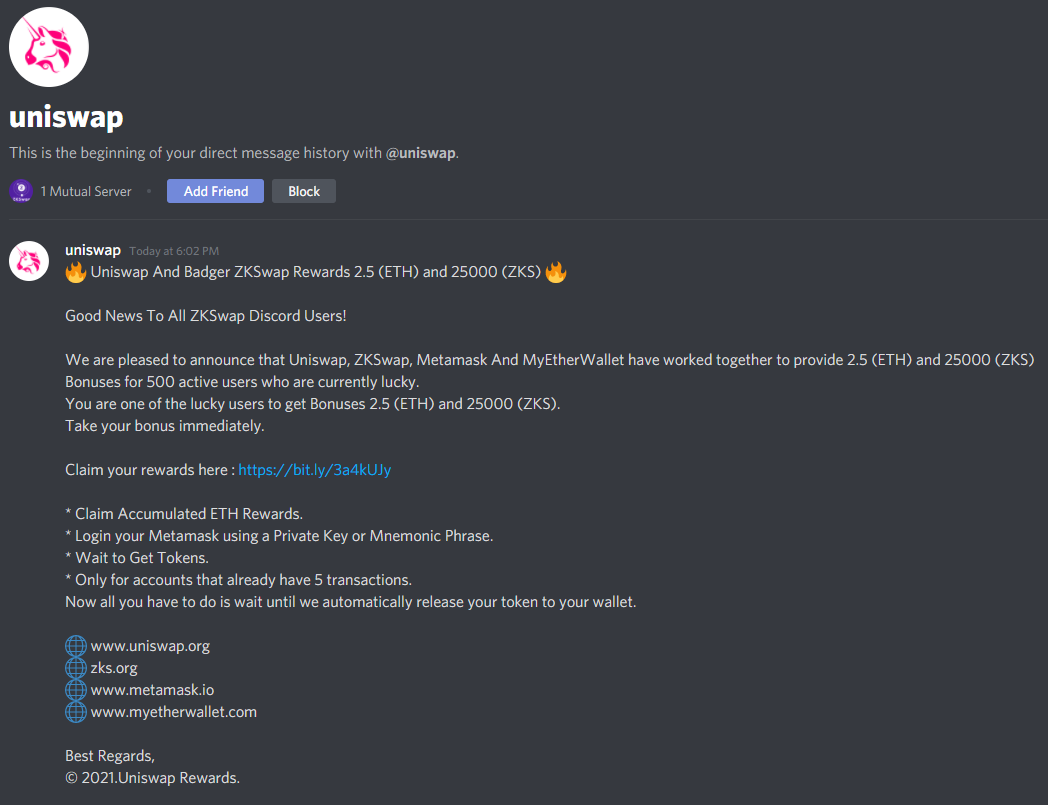

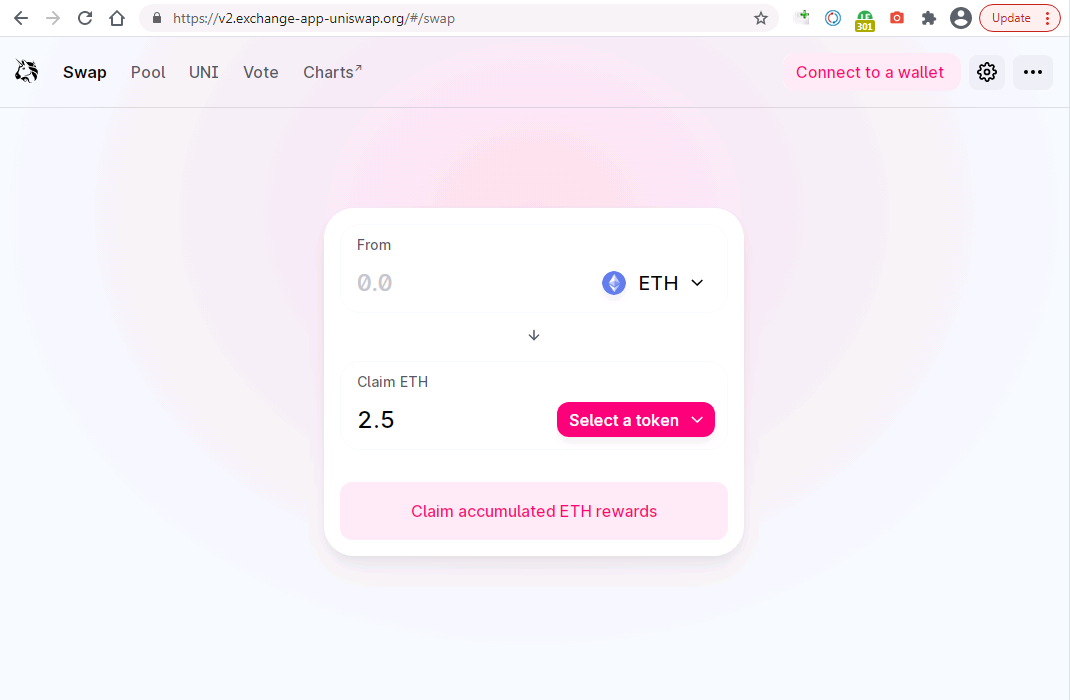

1. Все начинается с сообщения от имени Uniswap, которое мошенники рассылают участникам популярных криптовалютных серверов в Discord. В нем жертве сообщают, что она попала в число счастливчиков, которым полагаются подарочные монеты — якобы несколько бирж и сервисы криптокошельков Metamask и MyEtherWallet устроили акцию по розыгрышу подарка, и адресат оказался в числе получателей. Приз составляет 2,5 монеты Ethereum и сверх того 25000 ZKSwap — на момент написания в сумме это более 5 миллионов рублей.

2. Чтобы получить приз, нужно перейти по ссылке в сообщении. Поверившие в халяву увидят сайт, очень похожий на сайт Uniswap. Для получения приза нужно нажать кнопку «Claim accumulated rewards» («Получить накопленное вознаграждение»).

3. Нажав на кнопку, «счастливчик» попадет на экран с просьбой ввести приватный ключ или мнемоническую фразу от своего криптокошелька. Мнемоническая фраза — секретная последовательность слов для восстановления доступа к кошельку в случае технических сбоев или смены устройства. Получив любой из кодов, мошенники смогут обчистить её криптовалютные кошельки.

Инциденты

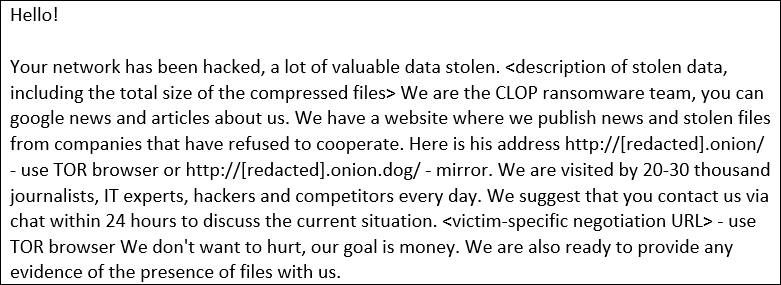

На сайте преступников размещены сведения об успеваемости и номерах социального страхования студентов, финансовые документы университета Колорадо, информация о зачислениях и биографические данные студентов, медицинские записи, демографические отчеты и электронная таблица с адресами электронной почты и номерами телефонов студентов университета Майами.

Атаки на учебные заведения были связаны с использованием устаревшего файлообменного решения Accellion FTA (File Transfer Application). В рамках этой кампании хакеры эксплуатируют четыре уязвимости в FTA (CVE-2021-27101, CVE-2021-27102, CVE-2021-27103 CVE-2021-27104), а затем устанавливают веб-шелл и используют его для кражи файлов, хранящихся на FTA-устройствах жертв.

Любопытно, что хотя взлом произвели операторы шифровальщика, в сетях пострадавших учреждений не было зашифровано ни одной машины, по каким-то причинам преступники ограничились классическим вымогательством.

Компания Sierra Wireless, специализирующаяся на разработке и производстве оборудования для беспроводной связи, была вынуждена остановить производство из-за атаки шифровальщика.

Инцидент произошёл в субботу, 20 марта 2021 года. Неизвестный вымогатель зашифровал внутреннюю сеть компании, лишив сотрудников доступа к внутренним документам и системам, связанным с производством и планированием. В результате Sierra Wireless временно приостановила работу производственных площадок, поскольку для работу им нужен оперативный доступ к заказам клиентов и спецификациям продуктов. Сайт компании также пострадал в ходе атаки и пока не работает.

Ещё одной жертвой вымогательского ПО стал производитель отказоустойчивых серверов и программного обеспечения Stratus Technologies. В результате кибератаки компании пришлось отключить отдельные части своей сети и служб, чтобы изолировать ущерб.

Продукты Stratus обычно используются банками, поставщиками телекоммуникационных услуг, центрами экстренного вызова и здравоохранением, которым требуется безотказная работа на уровне 99,999%. На данный момент нет информации о том, какое вымогательское ПО использовалось в ходе кибератаки.

Очередной жертвой взлома с использованием уязвимостей устаревшего файлообменного сервиса Accellion FTA стала нефтегазовая компания Shell (Royal Dutch Shell), занимающая пятое место в рейтинге Fortune Global 500.

Представители компании уверяют, что инцидент затронул только устройство c Accellion FTA, которое использовалось для безопасной передачи больших файлов и подчёркивают, что «нет никаких признаков воздействия на основные ИТ-системы Shell, поскольку служба передачи файлов была изолирована от остальной инфраструктуры».

Shell уже уведомила о случившемся правоохранительные органы и регуляторов, поскольку злоумышленники получили доступ к файлам, переданным с помощью скомпрометированного устройства Accellion FTA. Часть этих данных принадлежала заинтересованным сторонам и дочерним предприятиям Shell.

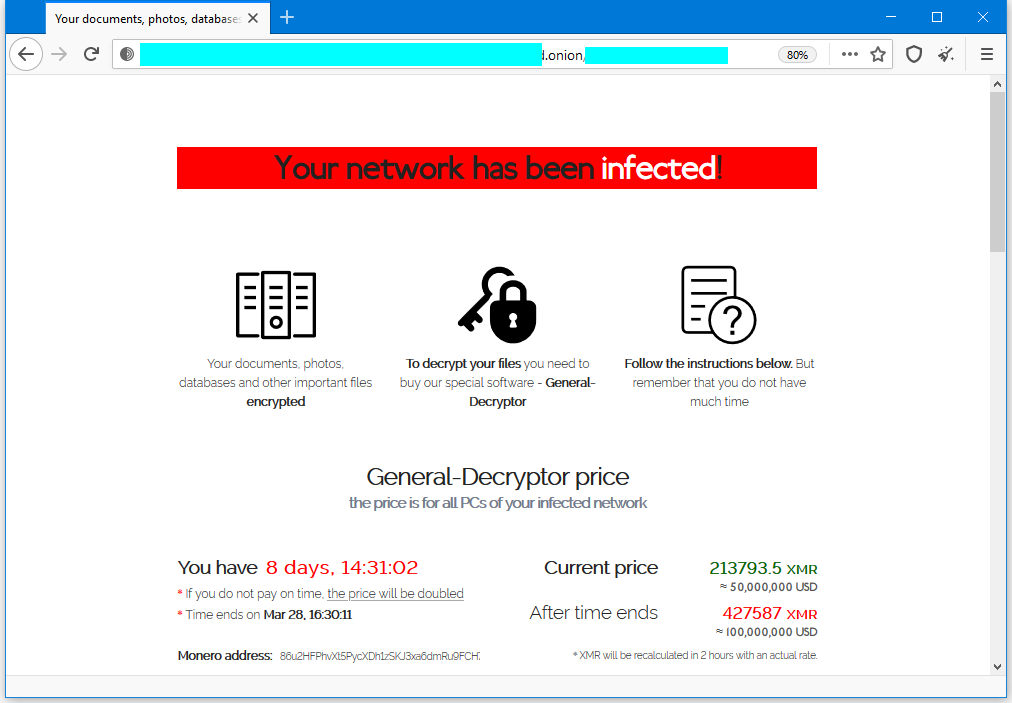

Сенсацией этой недели стала атака шифровальщика REvil на тайваньскую компанию Acer, на долю которой приходится около 6% всех проданных в мире компьютеров.

Оценив масштабы бизнеса жертвы, злоумышленники запросили у Acer крупнейший в истории вымогательского бизнеса выкуп в размере 50 млн долларов США.

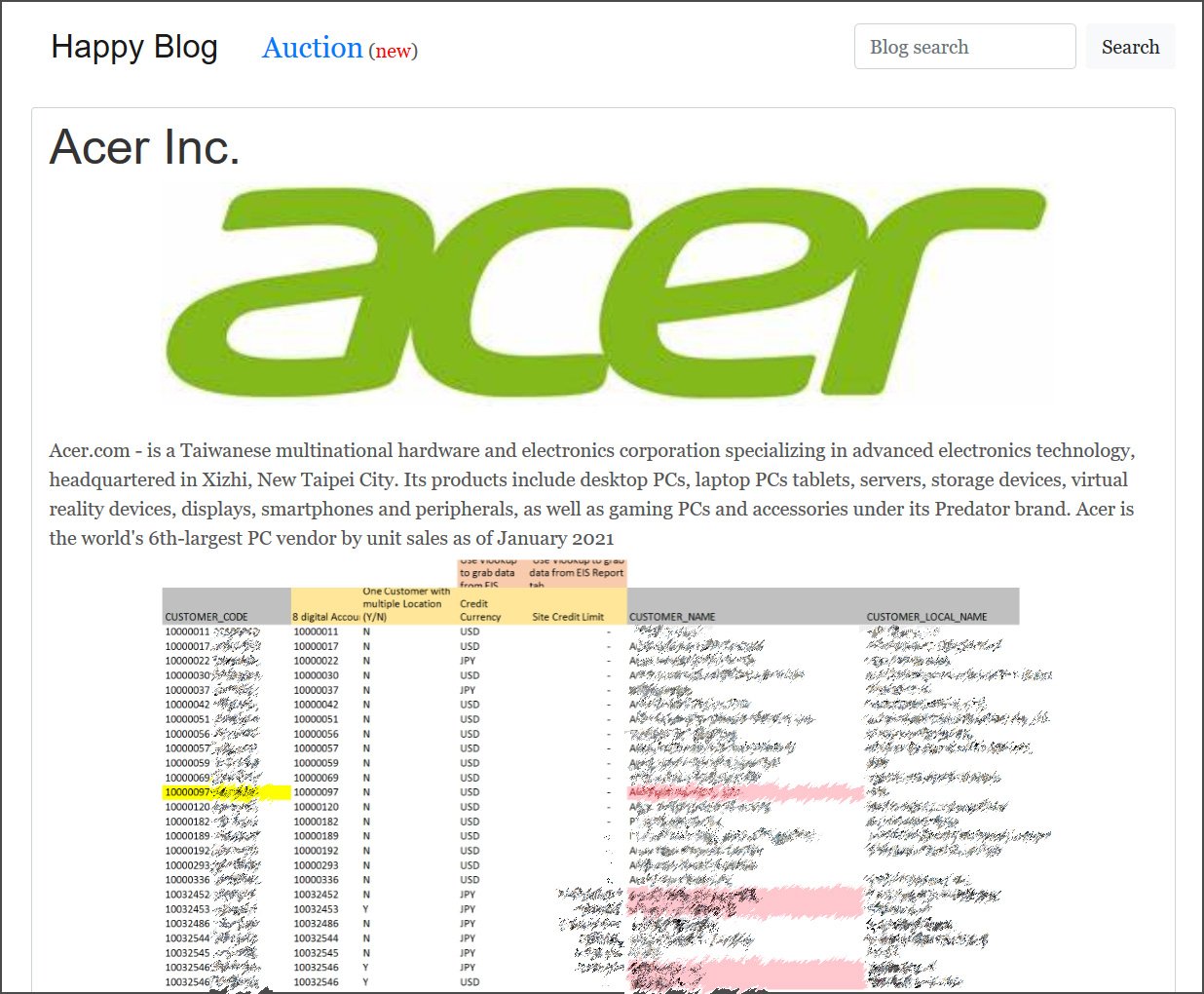

В качестве доказательства взлома хакеры опубликовали на своем сайте скриншоты якобы похищенных у компании файлов, среди которых документы, финансовые таблицы, бухгалтерские балансы и банковские сообщения.

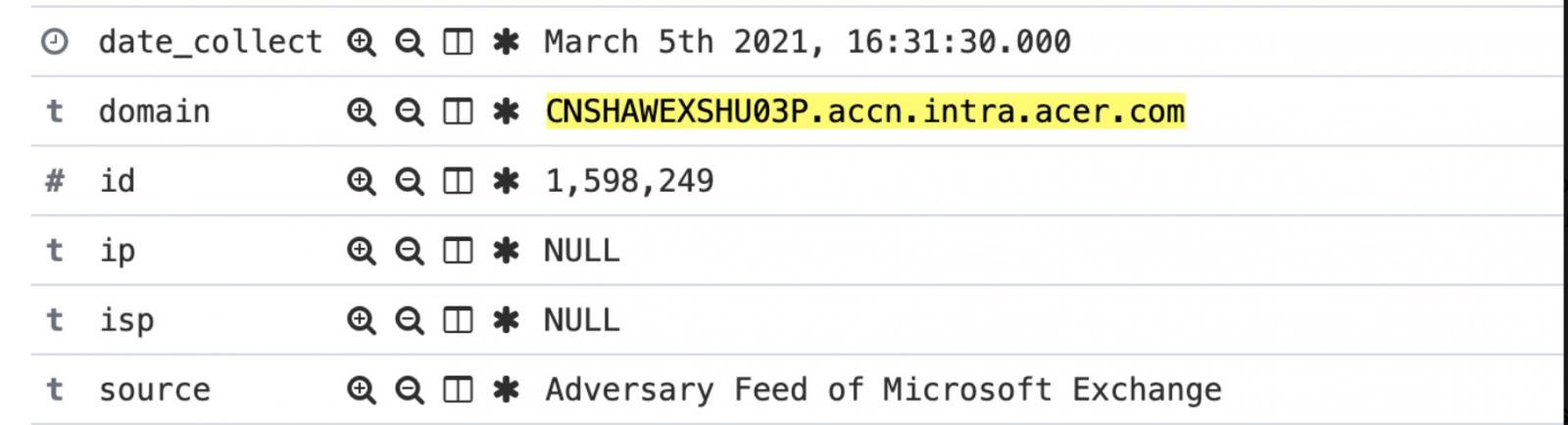

По данным Bleeping Computer, некоторое время назад хак-группа REvil нацеливалась на сервер Microsoft Exchange в домене Acer, поэтому с высокой долей вероятности для взлома были использованы уязвимости ProxyLogon.

Сообщается, что атака повлияла только на работу офисной сети Acer, не нарушив производственные процессы.