Антифишинг-дайджест № 213 с 12 по 18 марта 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

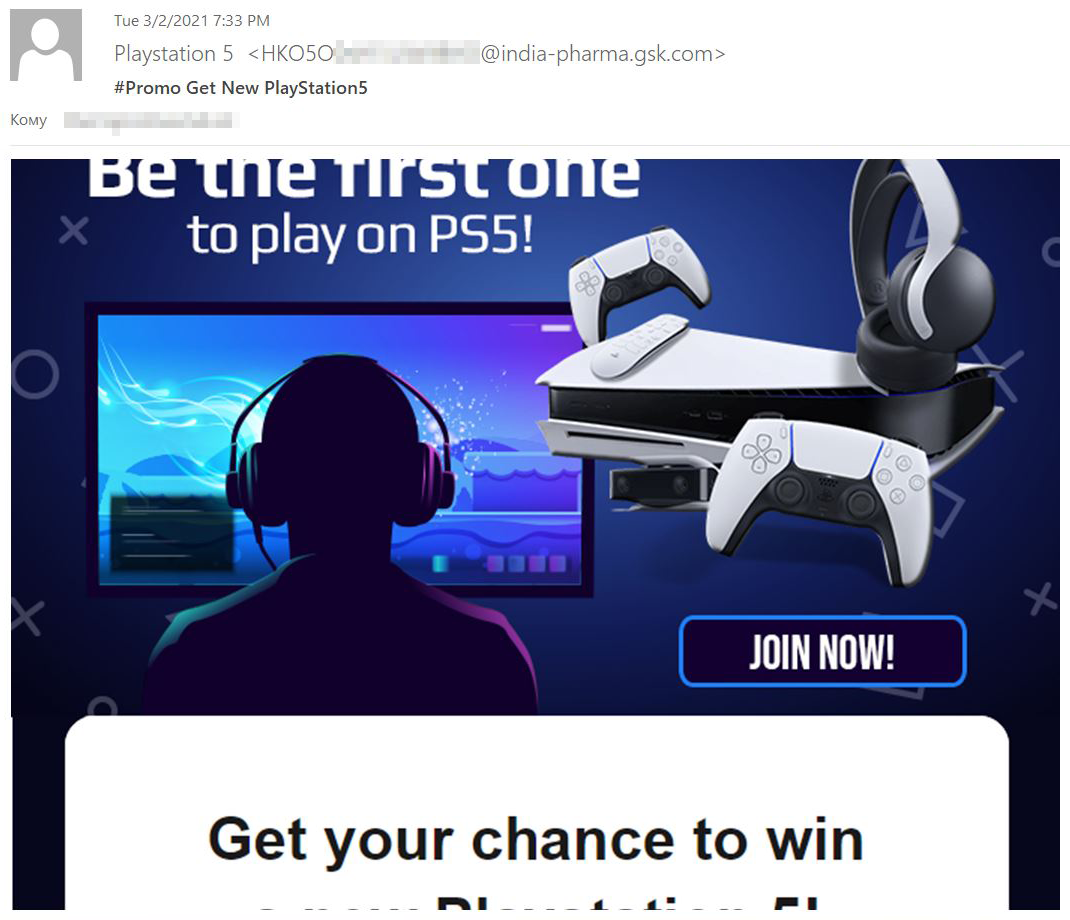

- Жертва получает письмо на электронную почту с предложением: принять участие в розыгрыше PlayStation 5. Письмо оформлено стильно, в тексте нет грубых ошибок, однако в качестве отправителя указана компания India Pharma — фармацевтическая выставка в Индии, не имеющая никакого отношения к игровой индустрии.

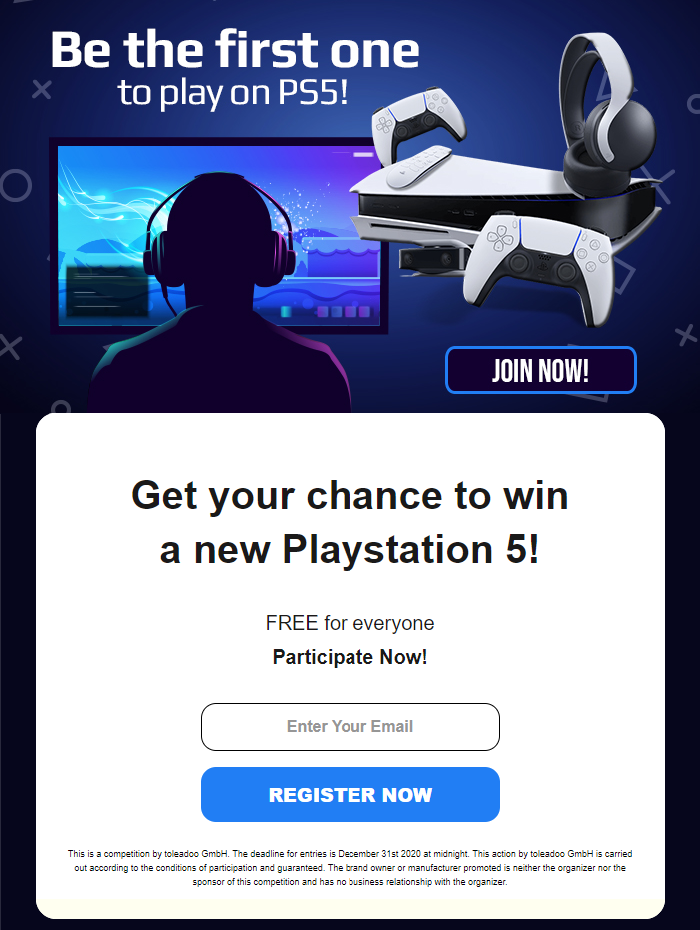

2. В описании условий, написанном мелким шрифтом внизу письма, фигурирует уже компания: toleadoo GmbH., которая базируется в Германии. Чтобы испытать удачу, организаторы просят зарегистрировать свой адрес электронной почты.

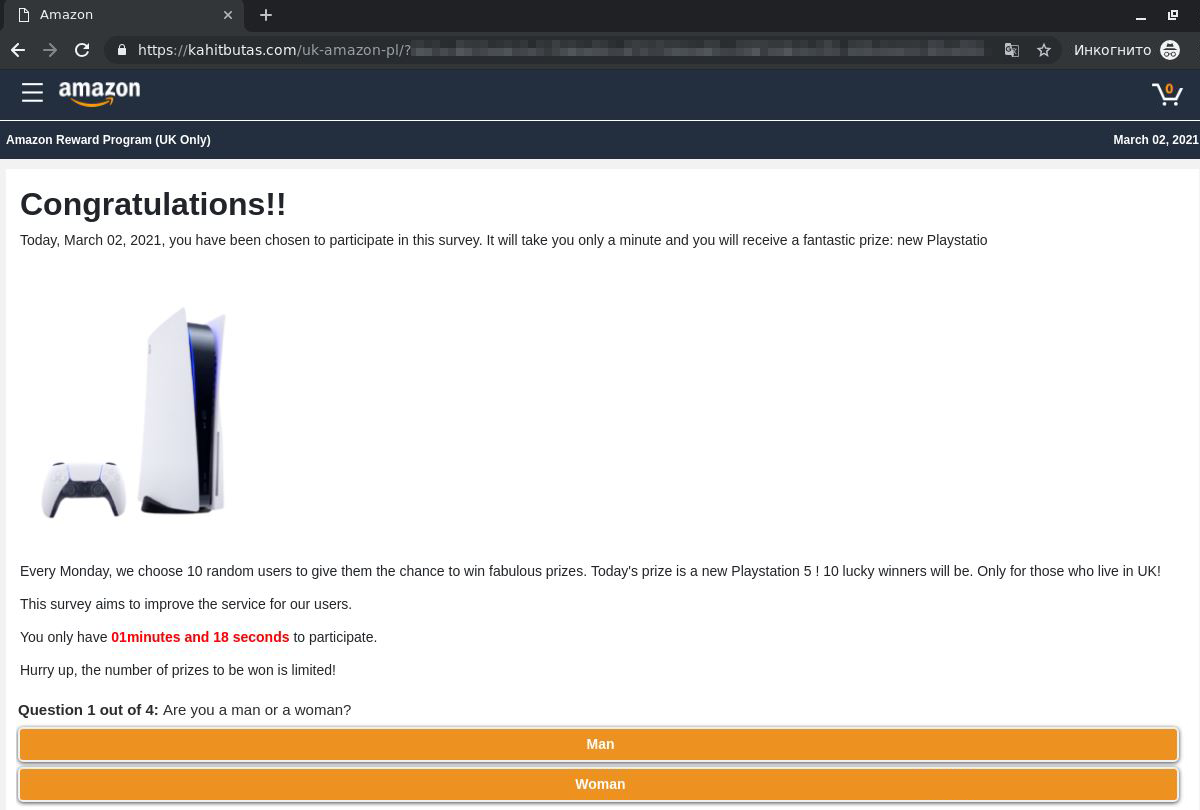

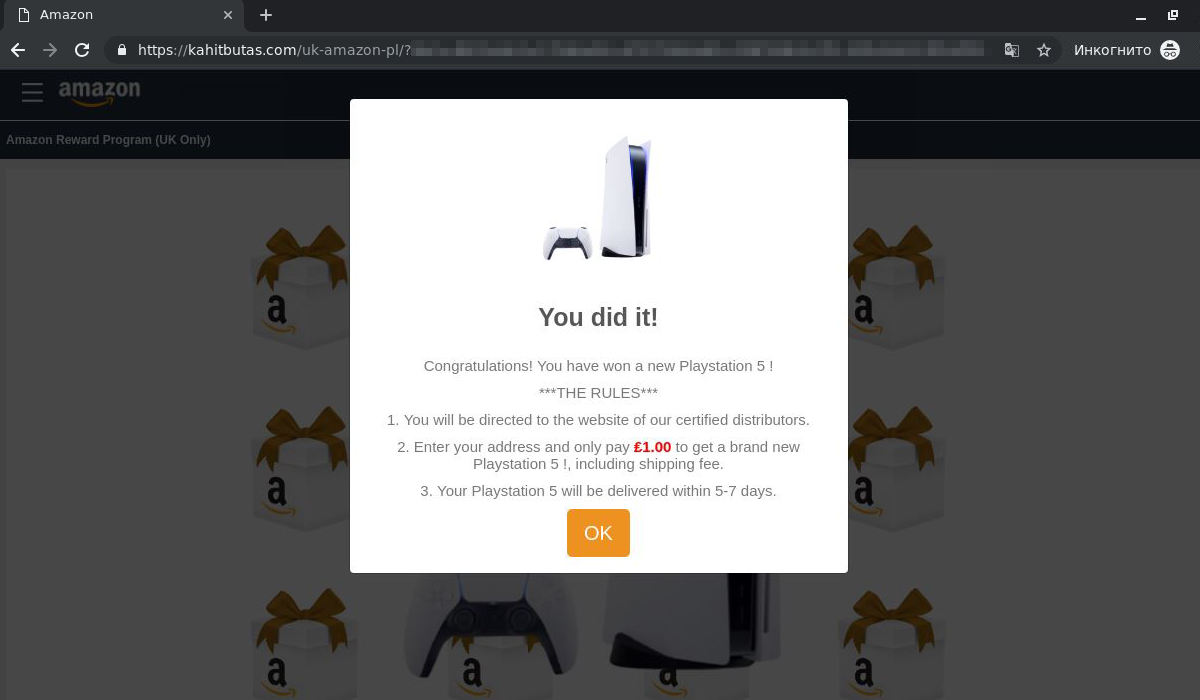

3. «Зарегистрировавшись», пользователь попадает на фишинговый сайт с логотипом Amazon. Страница сообщает, что на этой неделе посетитель стал одним из десяти счастливчиков, получивших шанс выиграть заветную консоль, но до розыгрыша осталась всего 1 минута 18 секунд! За это время нужно успеть пройти короткий опрос.

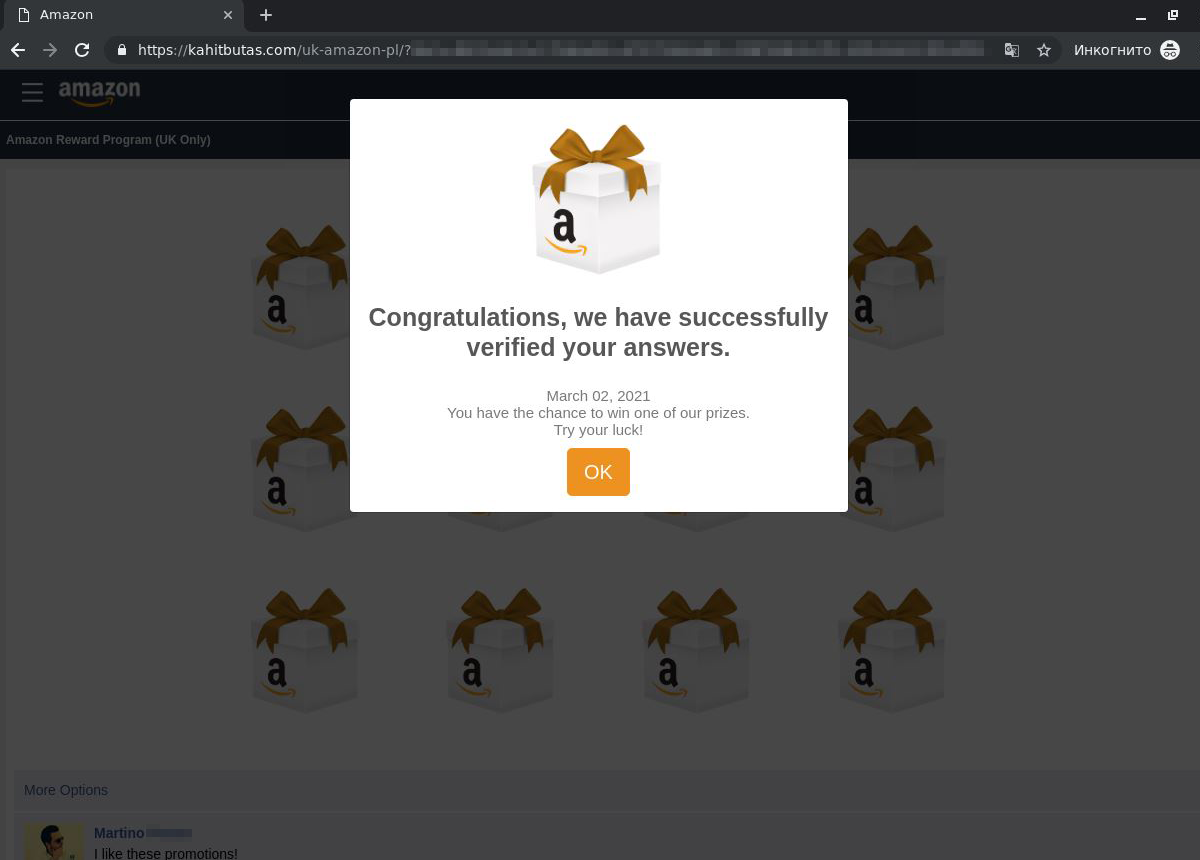

4. После прохождения опроса и «проверки ответов» на странице появляется десяток одинаковых подарочных коробок. Участнику розыгрыша предлагают выбрать одну из них. Разумеется, именно в ней оказывается приз.

5. Чтобы забрать консоль, нужно заплатить один фунт стерлингов (около 100 рублей на момент публикации). Организаторы никак не объясняют цель платежа, ведь по сравнению со стоимостью приставки это сущая мелочь. Кроме того, они обещают взять на себя все почтовые расходы и доставить PlayStation 5 всего за неделю. Затем «победителю» предлагают перейти на сайт «сертифицированных дистрибьюторов» и оформить доставку.

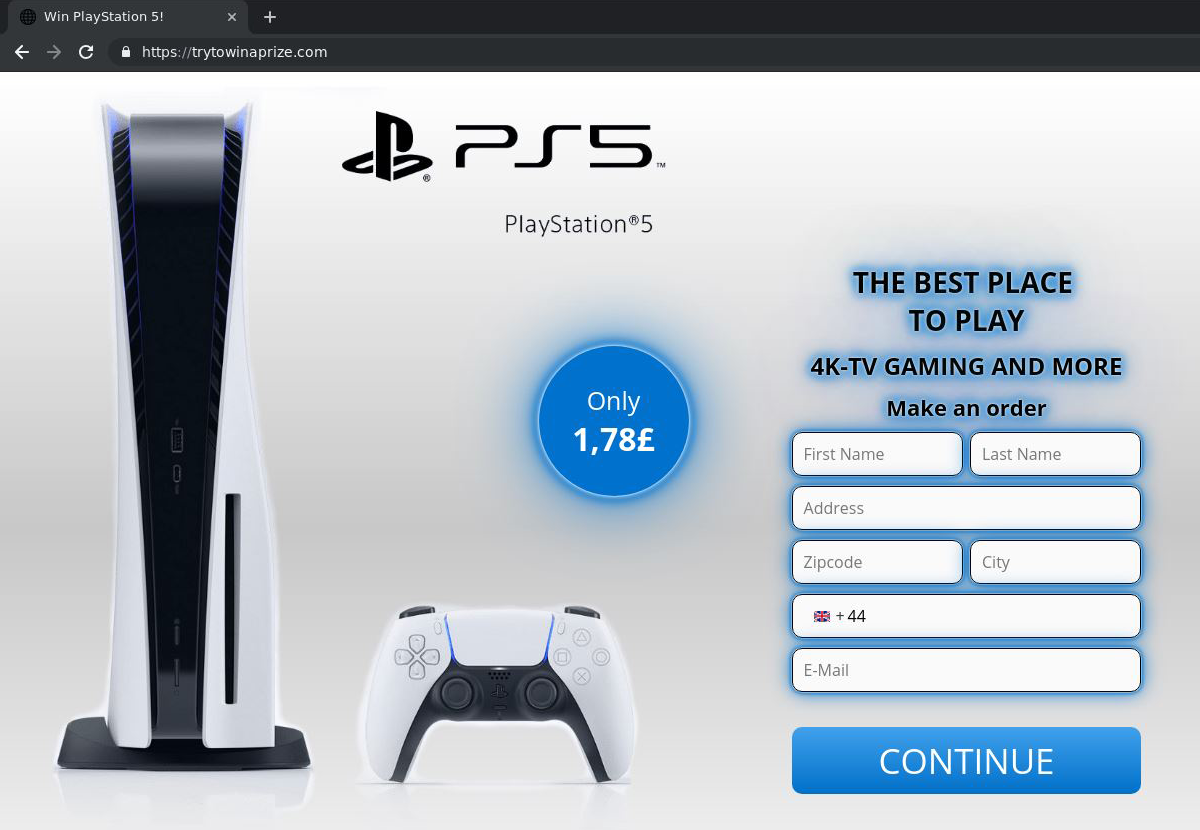

6. Далее у жертвы запрашивают адрес доставки, индекс, телефон и еще раз электронную почту. Сумма платежа внезапно вырастает с 1 до 1,78 фунта.

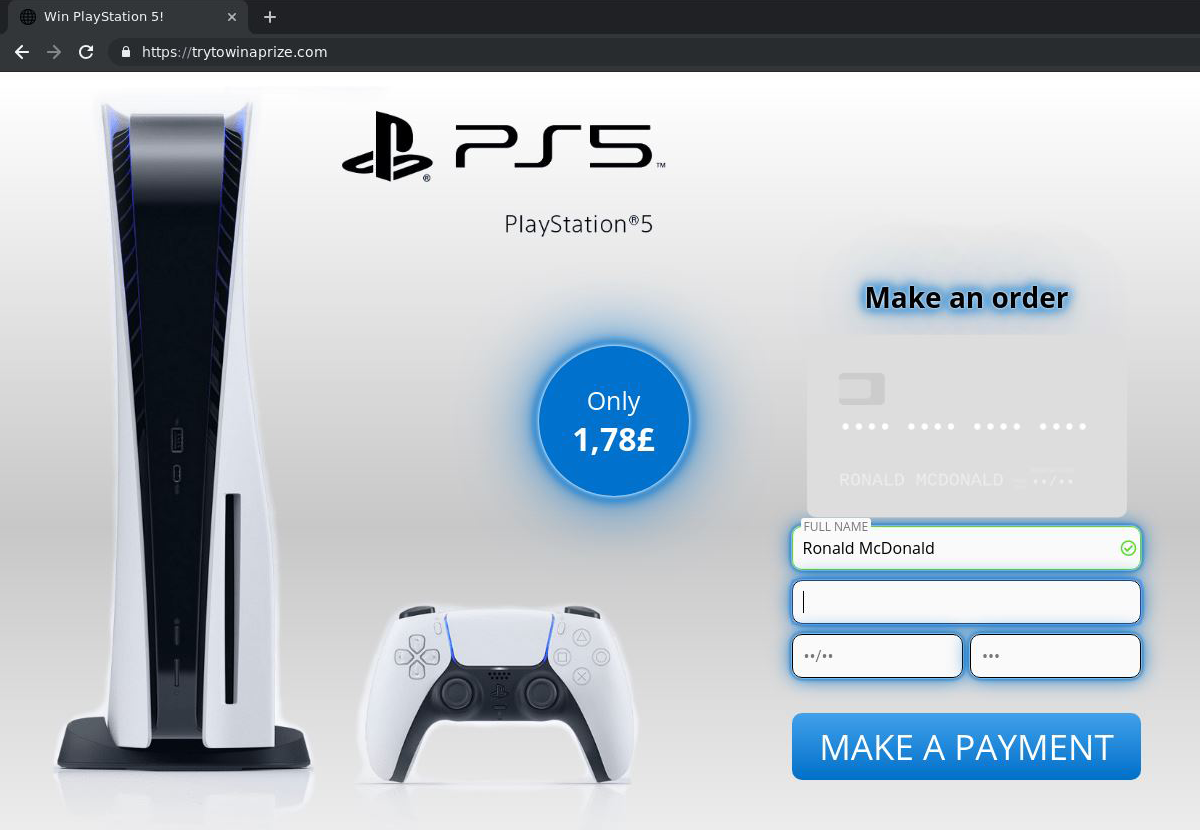

7. Финальный штрих обмана — форма для указания данных банковской карты для оплаты, которые отправятся к мошенникам. Это и является конечной целью кампании.

Схема кампании:

- Жертвам получает SMS с уведомлением о получении денежной выплаты (бонуса) от государства.

- Для подтверждения легитимности получения бонуса жертва должна перейти на сайт по ссылке в сообщении.

- Сайт мошенников имитирует ресурс какого-либо государственного ведомства и предлагает посетителю ввести личную информацию и полные сведения о банковской карте для получения выплаты.

- За несоблюдение требования о подтверждении легитимности получения «бонуса» преступники грозят судебным разбирательством и уголовным преследованием за незаконное обогащение.

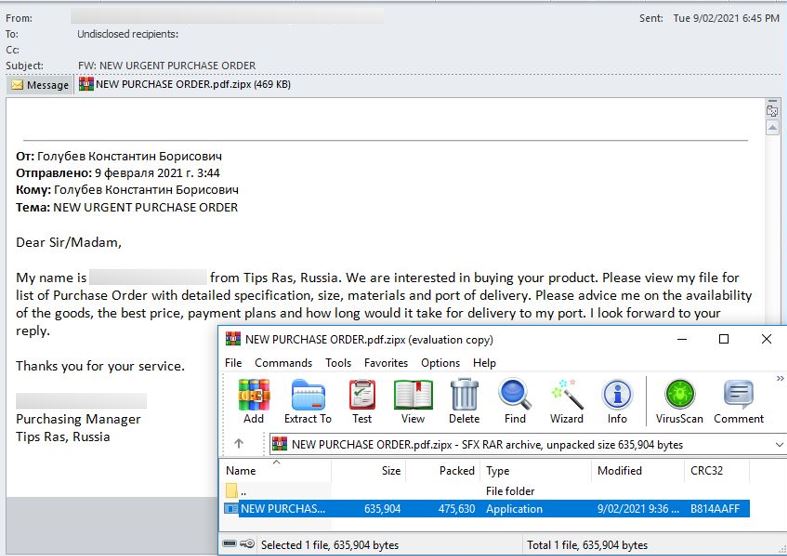

В кампании по распространению трояна NanoCore в фишинговые электронные письма вложены фальшивые файлы .zipx, которые на самом деле представляют собой иконки с дополнительной информацией в формате .rar. Это усложняет обнаружение вредоноса и помогает обойти фильтры.

Схема кампании:

- Письма злоумышленников, как правило, написаны от лица «менеджера по закупкам» некой организации, чаще всего, настоящего делового партнера жертвы. 2. В письмах содержат вложение с именем «NEW PURCHASE ORDER.pdf*.zipx», однако файл не соответствует спецификации .zipx.

- На самом деле он представляет собой «файл icon с сюрпризом» — это двоичный файл изображения, к которому прикреплена дополнительная информация в формате .rar — вредоносный EXE-файл, содержащий полезную нагрузку.

- Если жертва попадается на удочку мошенников и нажимает на вложение, а на ее машине установлен архиватор 7Zip, WinZip или WinRAR, исполняемый файл извлекается.

- Проникнув в систему жертвы, NanoCore собирает адреса электронной почты и пароли, а также активирует веб-камеры зараженных устройств. Кроме того вредонос может выступать и в качестве дроппера для дополнительных вредоносных программ и использовать зараженные хосты для проведения DDoS-атак.

Атаки и уязвимости

Обнаружен способ перенаправить SMS на другой номер без уведомления владельца и получения его разрешения.

Для проведения атаки можно воспользоваться услугами компаний, которые помогают предприятиям проводить SMS-маркетинг и массовую рассылку сообщений, чтобы незаметно перенаправлять текстовые сообщения и получать доступ к кодам подтверждения транзакций и двухфакторной аутентификации через SMS.

Услуги по несанкционированному перенаправлению SMS в одной из подобных компаний стоят всего 16 долларов США в месяц.

I found a way to stuff up to ~3MB of data inside a PNG file on twitter. This is even better than my previous JPEG ICC technique, since the inserted data is contiguous.

The source code is available in the ZIP/PNG file attached: pic.twitter.com/zEOl2zJYRC— Dаvіd Вucһаnаn (@David3141593) March 17, 2021

Оказалось, что хотя Twitter в большинстве случаев всё-таки сжимает изображения, удаляя из него лишние данные и метаданные, если добавлять данные в конец потока «DEFLATE» (часть файла, в котором хранятся сжатые данные пикселей), Twitter не будет их удалять.

Сохранение посторонней информации изображениях открывает злоумышленникам возможности для злоупотреблений платформой, например, для размещения в файлах PNG вредоносного кода или команд управления вредоносным ПО.

Инциденты

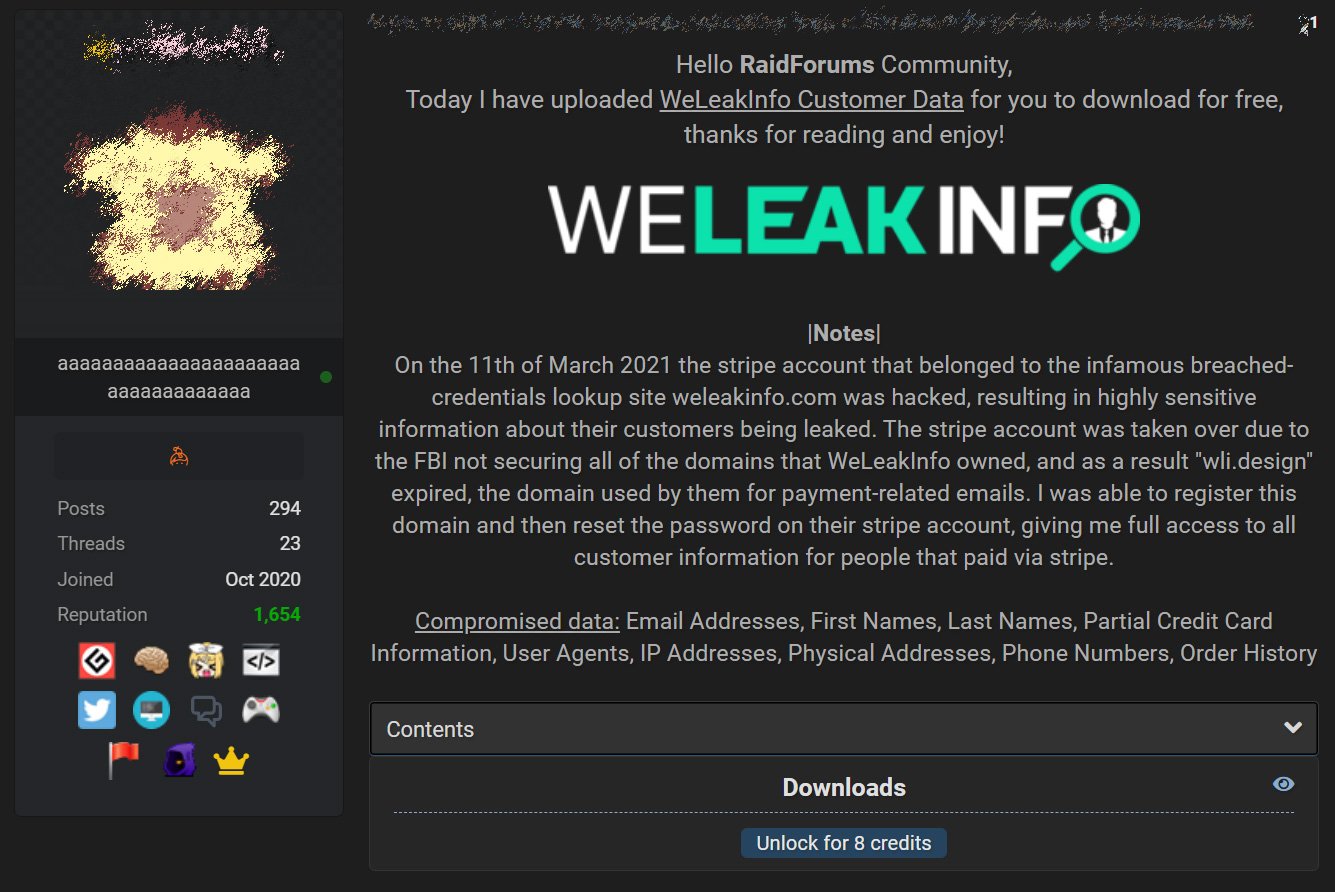

На хакерском ресурсе RaidForums был опубликован дамп с данными бывших клиентов WeLeakInfo, полученными благодаря компрометации Stripe-аккаунта закрытого в начале 2020 года сервиса.

Сервис за 2 доллара в день продавал доступ к паролям более чем 12,5 млрд учетных записей, собранных из 10 тыс. утечек.

Дамп включает в себя личные и корпоративные данные частных лиц и компаний, в том числе адреса электронной почты, имена, адреса для выставления счетов, последние четыре цифры и даты истечения срока действия банковских карт, IP-адреса, историю заказов и номера телефонов.

Автор публикации сообщает, что получил доступ к данным уже после ликвидации сервиса и ареста его операторов благодаря тому, что ФБР не продлило домен wli.design, который владельцы WeLeakInfo использовали для получения электронных писем от платежного сервиса Stripe. После регистрации домена ему удалось сбросить пароль для их учетной записи в Stripe и получить доступ ко всей информации о клиентах WeLeakInfo, которые платили за их услуги через Stripe»

Используя атаку с подменой DNS мошенники перенаправляли клиентов проекта Cream Finance и децентрализованной криптовалютной биржи PancakeSwap на фальшивые сайты, где пытались выведать их seed-фразы и приватные ключи, чтобы получить доступ к кошелькам и похитить средства.

don't do this pic.twitter.com/9tjUn0sdoh

— icebergy ❄️ (@icebergy_) March 15, 2021

Как именно злоумышленникам удалось подменить записи DNS для обоих сайтов, пока неясно, однако обе компании управляли своими записями DNS через хостинговую компанию GoDaddy. Существует вероятность, что атакующие могли скомпрометировать хостинговые аккаунты обеих компаний или атаковать сотрудников GoDaddy, как уже происходило в марте и ноябре 2020 года, когда злоумышленники проникли в систему с помощью фишинга и изменили DNS для ряда криптовалютных ресурсов.

Парламент Норвегии стал жертвой кибератаки через уязвимости ProxyLogon в Microsoft Exchange.

По заявлению представителя государственного органа, масштабы кибератаки пока неизвестны, однако были приняты все необходимые меры, и в настоящее время проводится расследование произошедшей в результате кибератаки утечки данных.

Точно известно, что данные были похищены, но пока полной картины случившегося пока нет.