Антифишинг-дайджест №21 c 16 по 22 июня 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 16 по 22 июня 2017 года.

Андрей Жаркевич

редактор

Сайты, мессенджеры и почта

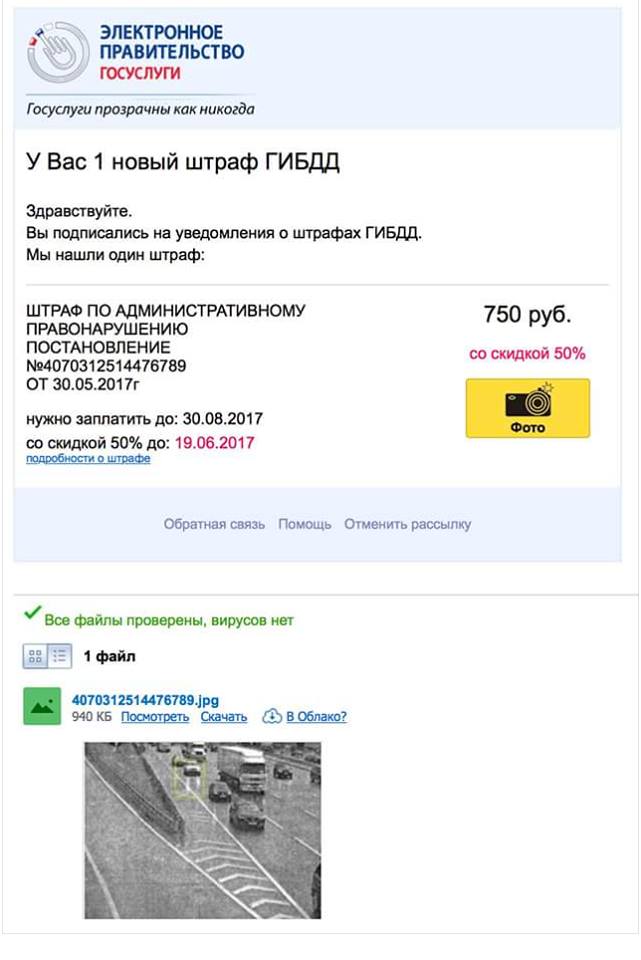

В рамках новой фишинговой атаки мошенники используют старый вектор — рассылают извещения о штрафах ГИБДД под видом уведомлений от портала госуслуг. Письма похожи на официальные и не вызывают сомнений у обычных пользователей:

К сообщению прикреплён безобидный файл, но при переходе по любой активной ссылке в письме пользователь попадал на фишинговый сайт mail.ru-attachment-viewer.info, с помощью которого злоумышленники собирали логины и пароли жертв.

Новая фишинговая атака собирает данные банковских карт от имени сервиса Uber.

- Потенциальным жертвам высылают по электронной почте письма из «Uber», в которых предлагается получить крупную скидку на следующую поездку в такси.

- Кликнув на баннер «акции» в письме, пользователь попадает на фишинговый сайт. Он не имеет ничего общего с настоящим сайтом сервиса, несмотря на то, что внешне напоминает оригинал, а в URL-адресе фигурирует слово «uber».

- На сайте пользователя поздравляют с «выигрышем» и предлагают создать аккаунт Uber, чтобы скидка была автоматически учтена в следующей поездке.

- Кнопка «входа» перенаправляет пользователя на поддельную страницу регистрации, где нужно ввести личные данные, включая имя, фамилию, номер мобильного телефона, а также номер, срок действия и CVV/CVC банковской карты.

- После ввода данных пользователь попадет на настоящий сайт Uber, а мошенники получат информацию, необходимую для доступа к банковскому счету жертвы.

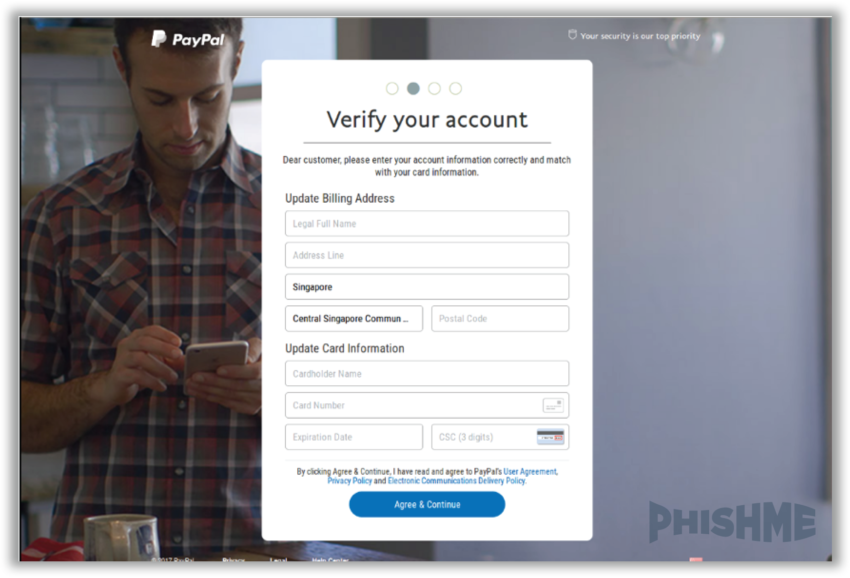

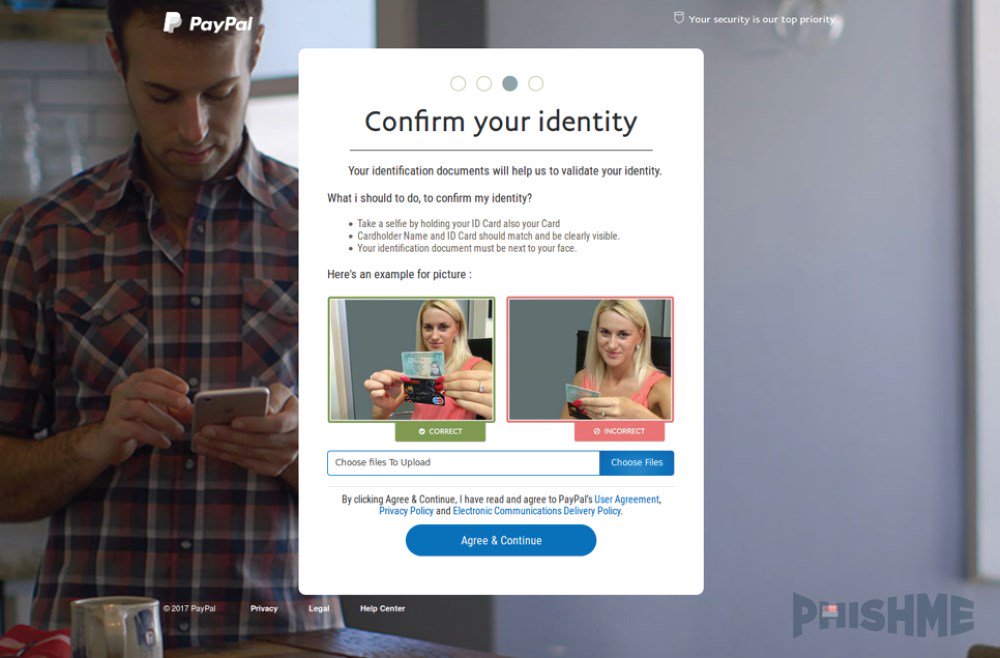

Необычная фишинговая кампания нацелена на пользователей PayPal. Злоумышленники заманивают своих жертв на поддельные сайты, имитирующие PayPal,и не только похищают учетные данные, но и просят жертв сделать селфи с документами, удостоверяющими личность:

- Жертва переходит на фишинговый сайт по ссылке в письме.

- После ввода логина и пароля от аккаунта PayPal, оказывается, что нужно пройти четырехступенчатый процесс «верификации аккаунта».

- Жертву просят указать адрес, данных банковской карты и даже фотографию, на которой просят держать в руках документ, удостоверяющий личность.

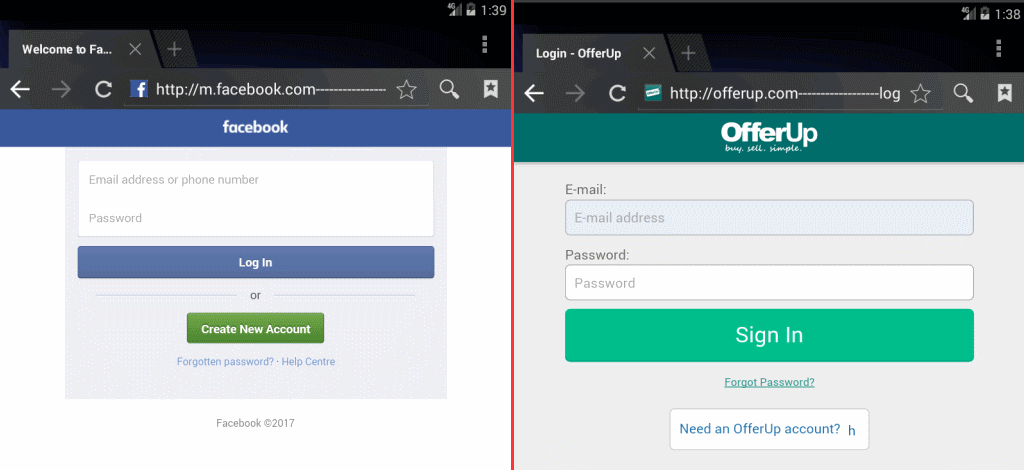

Злоумышленники атакуют пользователей Facebook и других популярных сайтов на мобильных устройствах, используя тот факт, что на экранах мобильных гаджетов полный URL-адрес сайта не умещается в адресной строке браузера. Они дополняют фишинговые URL множеством дефисов, в результате чего адреса выглядят легитимными в глазах неискушенных пользователей:

Примеры мошеннических URL:

hxxp://m.facebook.com—————-validate—-step1.rickytaylk[dot]com/sign_in.htmlНастоящий домен сайта — rickytaylk.com. В мобильном браузере пользователь увидит только первую часть URL — m.facebook.com.

hxxp://login.Comcast.net——-account-login-confirm-identity.giftcardisrael[dot]com/

hxxp://accounts.craigslist.org-securelogin—————viewmessage.model104[dot]tv/craig2/

hxxp://offerup.com——————login-confirm-account.aggly[dot]com/Login%20-%20OfferUp.htm

hxxp://icloud.com———————secureaccount-confirm.saldaodovidro[dot]com.br/Сотни сайтов используют JavaScript-код, который незаметно для пользователей собирает данные, указываемые в формах ввода, и сохраняет их на сервере компании до того, как пользователь отправит информацию. В результате если в процессе ввода информации пользователь передумал и закрыл страницу, не отправив форму с данными, информация всё равно оказывается в распоряжении владельца сайтов.

Смартфоны, банкоматы и «умные» устройства

Хакеры могут взломать компьютер с помощью доработанной электронной сигареты. Если внедрить в сигарету специальную микросхему и подключить к компьютеру через USB «для зарядки», компьютер будет считать, что к нему подключена клавиатура и начнет выполнять все отправляемые устройством команды. Существует и другой вектор атаки, предполагающий взаимодействие сигареты с трафиком.

Видео с демонстрацией атаки:

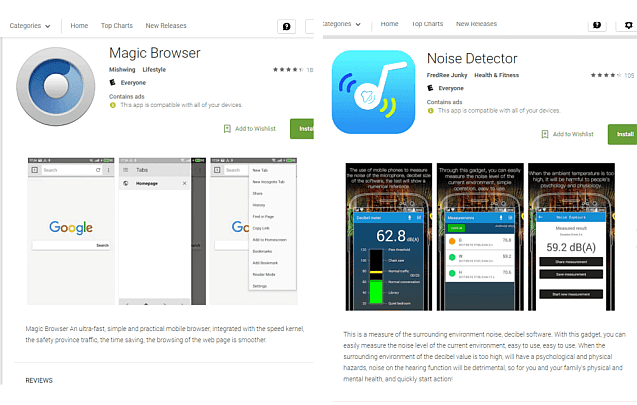

Из Google Play удалены вредоносные программы, содержащие код троянца с функциями руткита Ztorg. Зловреды распространялись как приложения Magic Browser и Noise Detector. Первое имитировало браузер Chrome и было скачано более 50 тыс. раз без обновления разработчиком:

Эта вариация Ztorg представляет собой SMS-троянец, который пытается отправлять платные текстовые сообщения 11 разными методами, предусмотренными в его коде.

Процессор можно взломать с помощью взмаха руки, если задействовать специальное оборудование для создания импульсных помех — кратковременных скачков напряжения в сети амплитудой свыше 4000—6000 В. Если прерывать нормальную работу процессора электромагнитными импульсами с точно выверенными интервалами, можно обойти режим безопасной загрузки (Secure Boot), защищающий систему от запуска вредоносного кода.

К устройству не нужно прикасаться, и после вас не останется никаких физических следов. На уровне электромагнитных импульсов обмен данными отсутствует, поэтому атака пройдет незамеченной межсетевым экраном.

— Ан Цуй, ИБ-исследователь

Оборудование для создания электромагнитных импульсов было собрано из доступных компонентов и напечатанных на 3D-принтере элементов. Общая стоимость изготовления устройства для взлома составила 350 долларов.

Мошенники выкупают «неиспользуемые» банковские карты за 5000 рублей, а также предлагают пенсионерам и студентам оформить на себя любую банковскую карту и передать им вместе с пин-кодом за вознаграждение. Если карта оказывается с овердрафтом, мошенники опустошают кредитный лимит, превращая бывшего владельца в должника, либо используют эти карты для обналичивания средств, украденных в интернете и других незаконных операций.

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролировать их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и самые актуальные примеры мошенничества.

Чтобы проверить своих сотрудников, заполните форму на сайте или напишите нам: ask@antiphish.ru

Оставайтесь в безопасности

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.