Антифишинг-дайджест № 201 с 11 по 17 декабря 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Вредоносное ПО

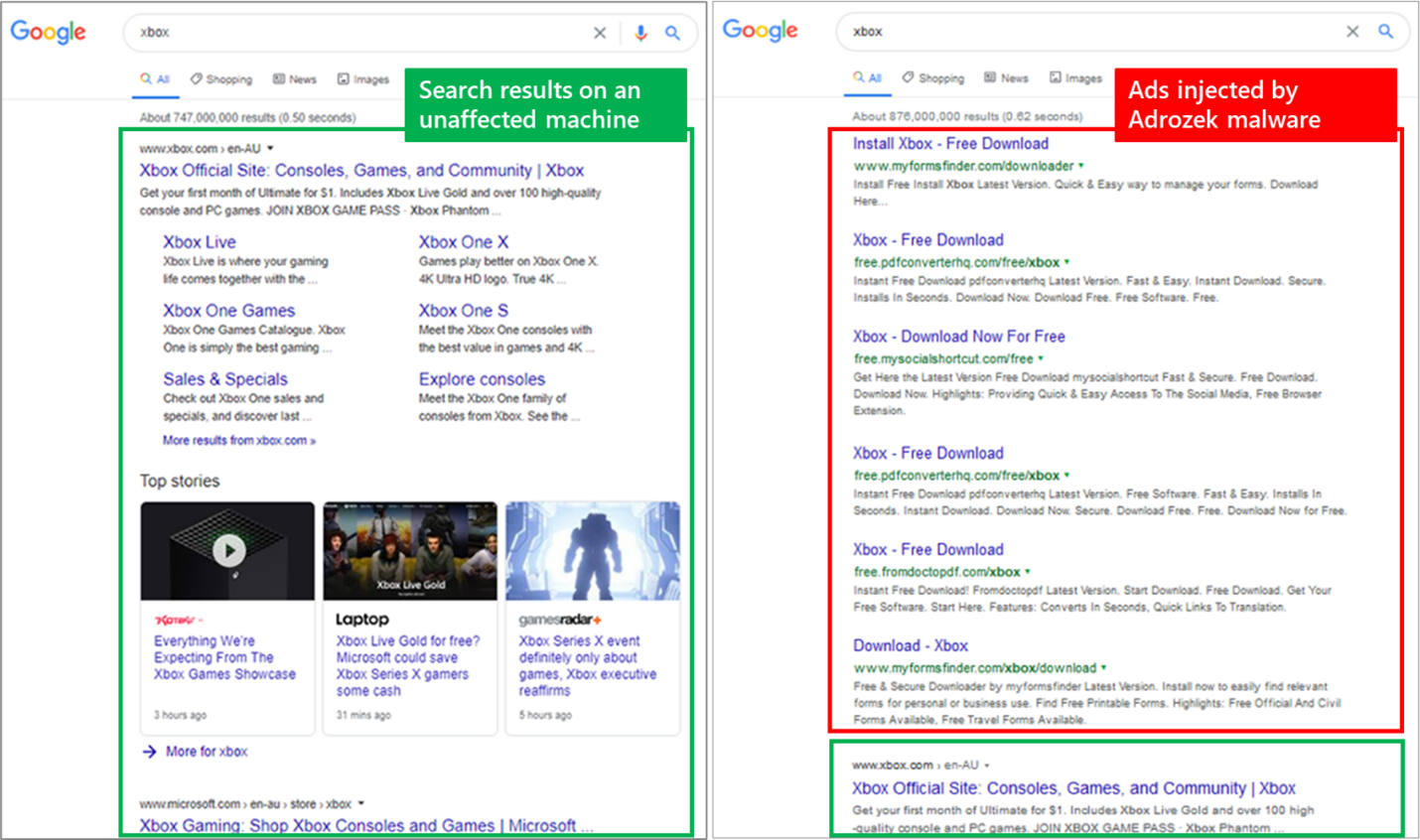

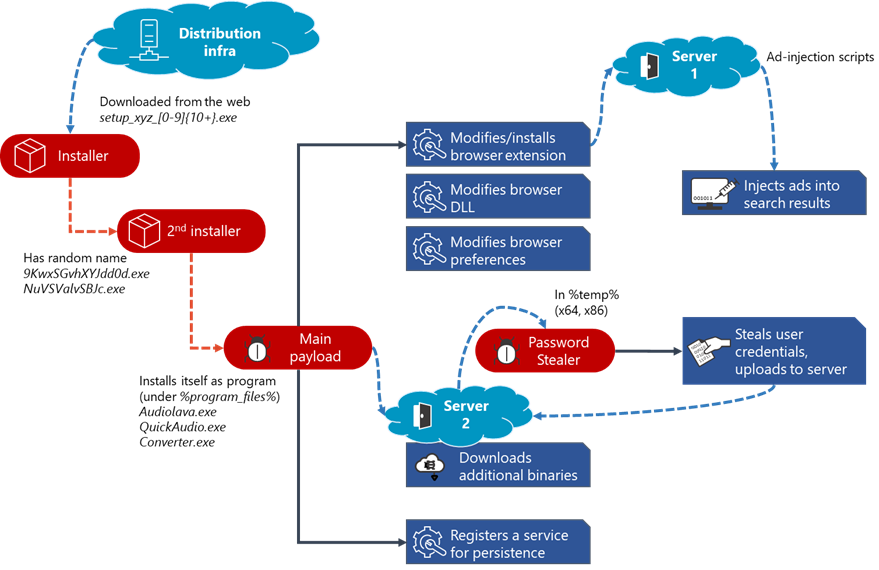

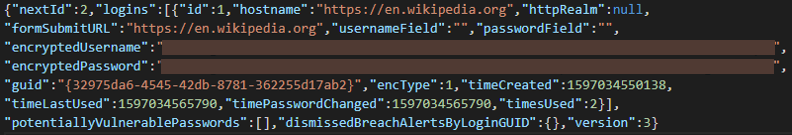

Обнаружена масштабная кампания по распространению вредоноса Adrozek, в ходе которой в популярные браузеры добавляется расширение, модифицирующее рекламную выдачу поисковиков и похищающее персональные данные.

Расширение устанавливается в автоматическом режиме при посещении вредоносных сайтов. Преступники создали для этого ботнет из 159 уникальных доменов, причём на каждом из них были тысячи поддоменов, задействованных в операции: в среднем по 17300, однако на одном размещалось почти 250 000 URL.

Примечательно, что некоторые домены распространяли безобидные файлы, видимо, для того, чтобы поднять рейтинг доверия.

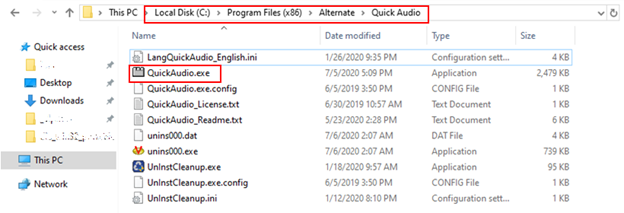

После запуска загруженного с сайта файла он создавал в папке %TEMP% файл с именем, напоминающим софт для работы с музыкой, например Audiolava.exe, QuickAudio.exe или даже converter.exe.

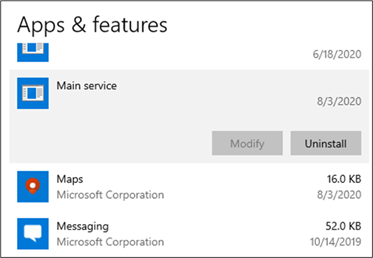

Этот файл устанавливался легальным образом как приложение и как сервис и был доступен через стандартную системную утилиту «Программы и компоненты».

После установки вредонос изменял следующие настройки браузеров:

- DLL библиотеки браузера,

- разрешал запуск расширений без соответствующих прав,

- отключал функцию обновления.

В браузере Firefox Adrozek проявлял дополнительную активность: загружал в папку %TEMP% файл, который собирал информацию об устройстве и отправлял преступникам.

Мобильная безопасность

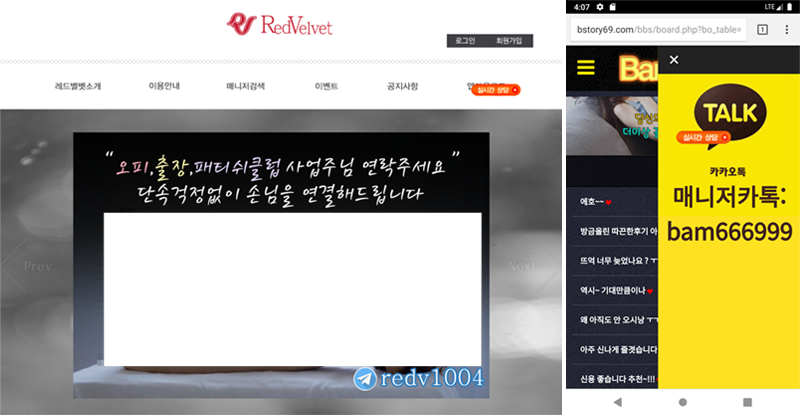

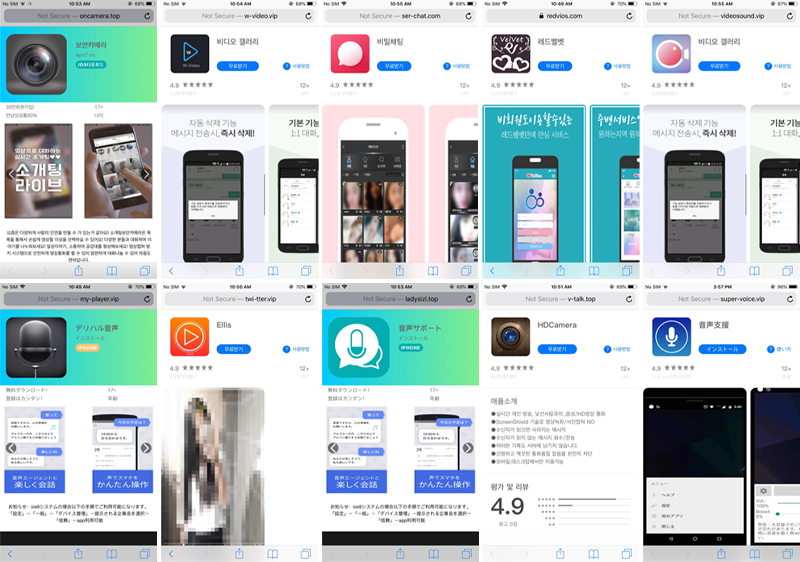

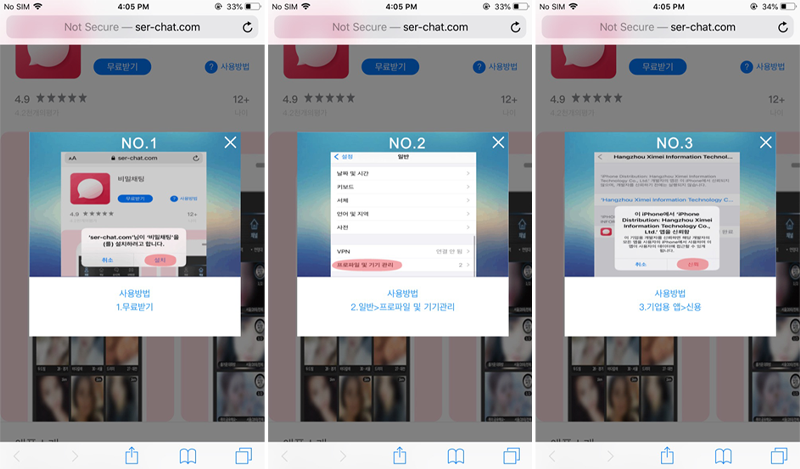

Кампания по внедрению на устройства пользователей начинается с поисковой рекламы: пользователям, которые интересуются эскорт-услугами, знакомствами и подобными темами, предлагается перейти на специальный сайт.

На сайте жертвам предлагают перейти в чат в KakaoTalks или Telegram. В чате операторы Goontact разными способами убеждают жертву установить на устройство приложение и запустить его.

В качестве источника для загрузки и установки предлагаются специальные сайты, полностью имитирующие интерфейс AppStore и Play Market. Примечательно, что iOS-версия вредоноса распространяется с помощью механизма IPA, который позволяет загружать легальные AppStore-приложения со сторонних сайтов, если они содержат валидную электронную подпись зарегистрированной компании-разработчика.

Создателям Goontact удалось получить для своего приложения легитимную подпись, поэтому приложение успешно устанавливается.

Как только жертва устанавливает приложение, содержимое адресной книги, список установленных приложений, SMS и другая информация передаются на управляющий сервер.

Атаки и уязвимости

Схема атаки

- С помощью фишинга и вредоносного ПО собирались логины и пароли владельцев счетов, а также полные характеристики их мобильных устройств.

- Эти параметры использовались для создания виртуальных двойников устройств жертв.

- На виртуальные образы устройств добавлялись скрипты для автоматизации взаимодействия с системами электронного банкинга.

- Запускалась «волна» хищений, в ходе которой целая сеть из нескольких тысяч виртуальных «смартфонов» переводила небольшие суммы денег на счета преступников.

- Как только деньги на счёте одной из жертв заканчивались, образ устройства исключали из «волны» и удаляли вместе со всем логами.

- По мере завершения «волны» готовился новый набор реквизитов для следующей, и операция повторялась.

Инциденты

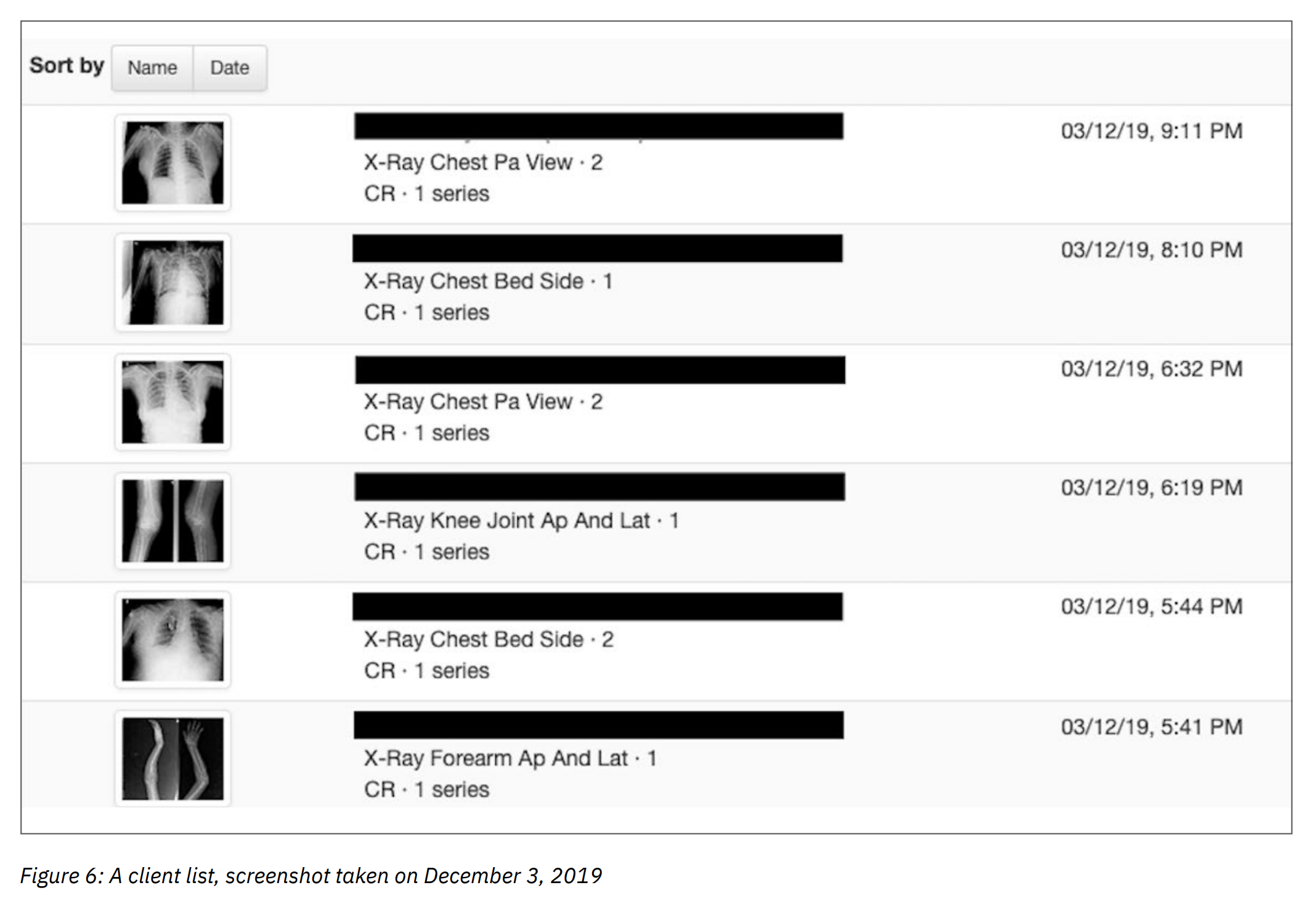

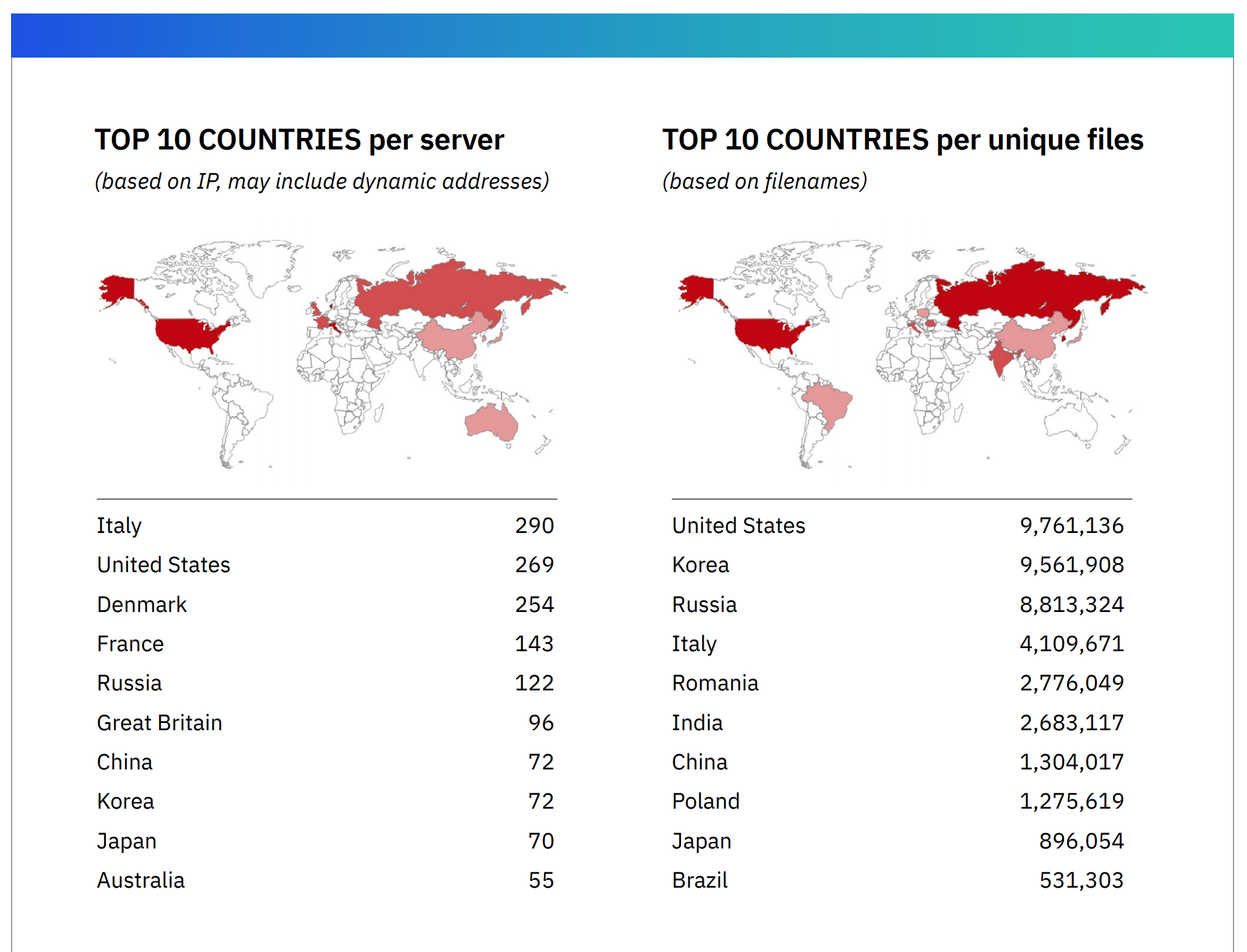

В открытом доступе обнаружено более 45 млн медицинских изображений и сопутствующей информации, позволяющей установить личности пациентов. Такие данные могут использоваться для шантажа, мошенничества и других злонамеренных целей.

Утёкшие данные включают конфиденциальные медицинские записи, рентгеновские компьютерные томограммы и сканы МРТ. Медицинские изображения содержали до 200 строк метаданных на запись, включая имя, дату рождения и адрес пациента, а также его рост, вес и диагноз.

В большинстве случаев доступ к этой информации не требовал учетных данных, а на порталах, предусматривающих регистрацию, войти можно было, не заполняя поля логина и пароля.

Примечательно, что обнаруженные данные принадлежат самым разным медицинским учреждениям в 67 странах, включая Россию, США, Великобританию, Францию и Германию. По количеству уникальных публично доступных медицинских изображений Россия занимает совсем не почётное третье место, да и по количеству незащищённых хранилищ входит в пятёрку антилидеров.

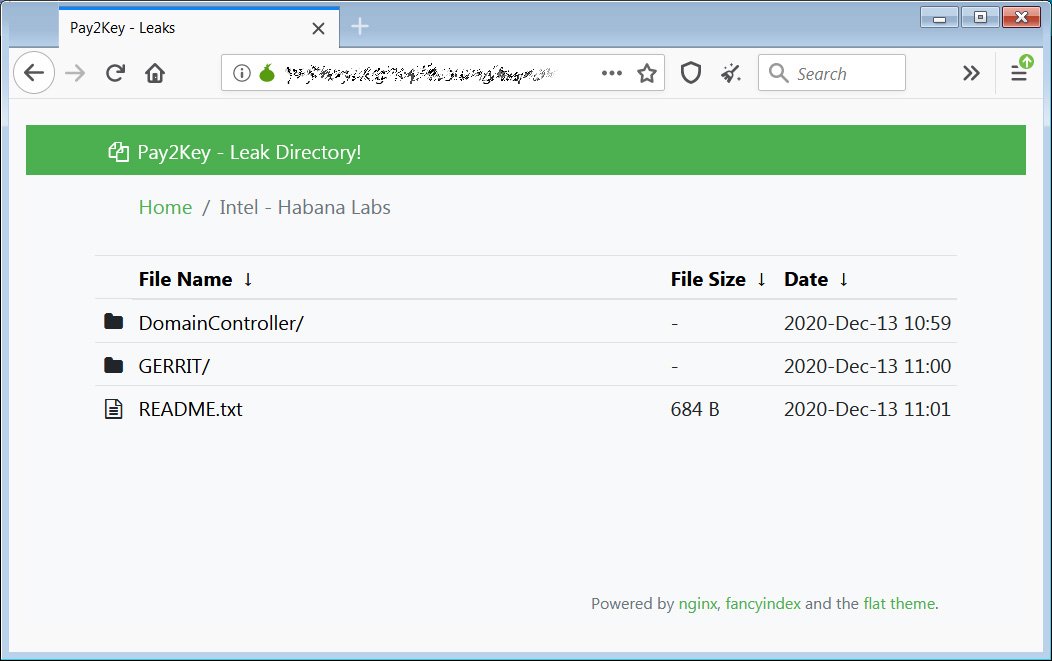

Операторы вымогательского ПО опубликовали на своем сайте в даркнете часть украденных файлов и сообщили, что у Habana Labs есть 72 часа, чтобы остановить дальнейшую утечку данных.

Среди опубликованных сведений — информация об учетной записи домена Windows и зоне DNS для домена, бизнес-документы и скриншоты исходного кода. Хакеры заявляют, что им удалось получить доступ к информации о разработанном компанией Intel новом ускорителе искусственного интеллекта Gaudi.

Неизвестно, какие именно требования выкупа выдвинули киберпреступники, однако в других инцидентах с участием Pay2Key он составлял от 7 до 9 биткоинов (135-173 тысячи долларов США по текущему курсу).

Pay2Key проникает в сеть организаций через RDP-соединение (протокол удаленного рабочего стола) и способен зашифровать сеть жертвы буквально в течение часа.

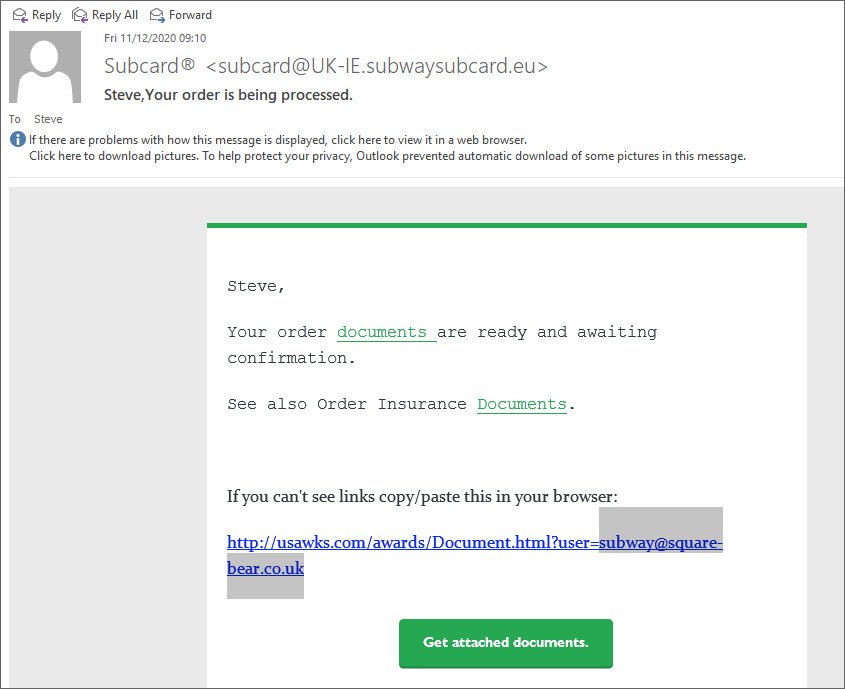

В результате взлома британского подразделения сети ресторанов Subway злоумышленники разослали участникам программы лояльности Subcard вредоносные письма, якобы содержащие данные о заказах, а на самом деле приводящие к загрузке трояна TrickBot.

Фишинговые письма, полученные пользователями, содержали реальные имена клиентов и были направлены на адреса электронной почты, которые некоторые создавали специально для Subway, поэтому компанию сразу заподозрили во взломе.

Проведённое внутреннее расследование установило, что компрометации учётных записей участников программы лояльности, а фишинговая рассылка стала результатом взлома системы управления почтовыми кампаниями Subway. Это и позволило создать мошенническую рассылку, содержащую имена и адреса электронной почты пользователей. Банковские счета и данные карт в системе Subway не хранятся.

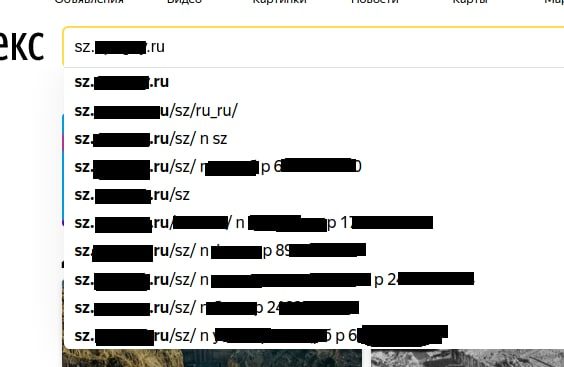

Проблема была связана с тем, что ссылки и данные для авторизации в системе рассылаются уполномоченным организациям в виде Excel-таблицы, содержащей строки

sz.blabla.ru n <логин> p <пароль>Сотрудники медучреждений копировали строки из таблицы и вставляли их в поисковую строку Яндекса. Яндекс принимал строки в качестве запросов и затем подсказывал их любым пользователям, предоставляя любому желающему доступ к конфиденциальным данным.

По информации от Яндекса в настоящее время проблема со стороны поисковика устранена.