Антифишинг-дайджест № 197 с 13 по 19 ноября 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мошеннические кампании

Размер базы данных превышал 5,5 ГБ, она содержала в общей сложности 13 521 774 записей, и оставалась доступной с июня по сентябрь нынешнего года.

Учётные данные из базы преступники использовали для распространения спам-комментариев, связанных с фальшивой торговой площадкой по продаже биткоинов.

Преступники включали в комментарии ссылки на различные фальшивые новостные сайты, чтобы обмануть механизмы Facebook по выявлению мошенничества и ботов. Если бы взломанные учетные записи публиковали одни и те же ссылки на мошеннические ресурсы, они быстро были бы заблокированы социальной сетью.

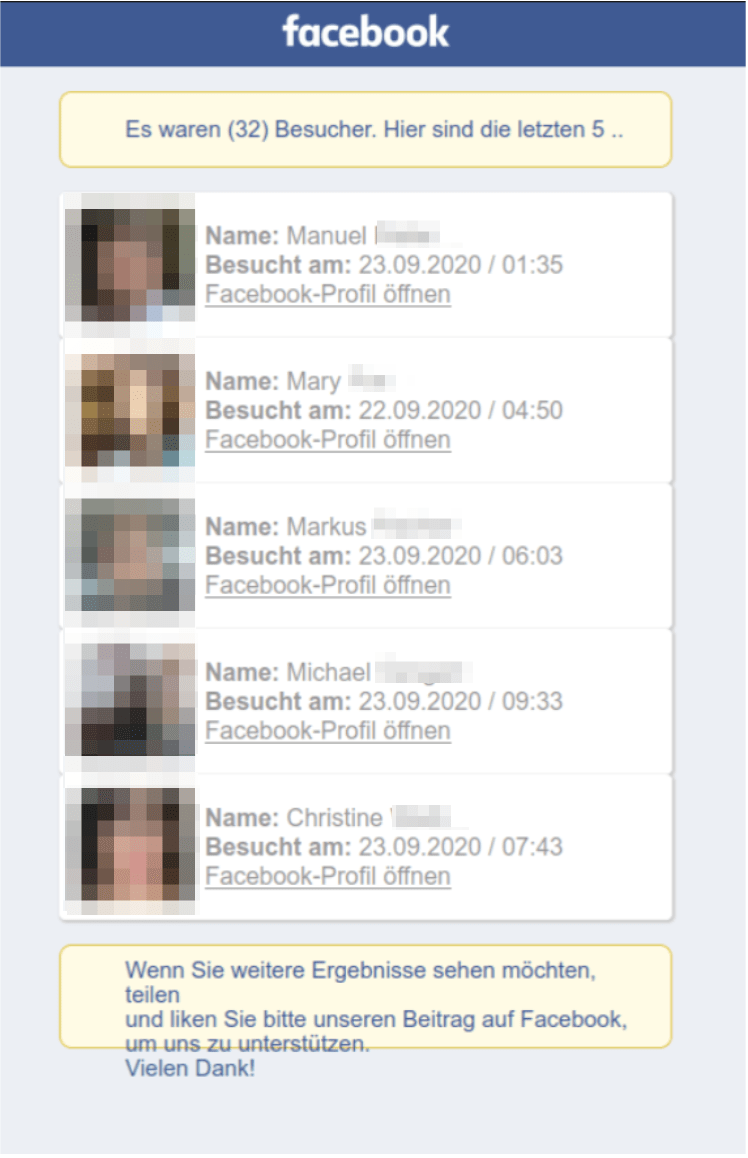

Для сбора данных мошенники предлагали участникам социальной сети воспользоваться инструментом, который якобы сообщал о посетителях их страниц:

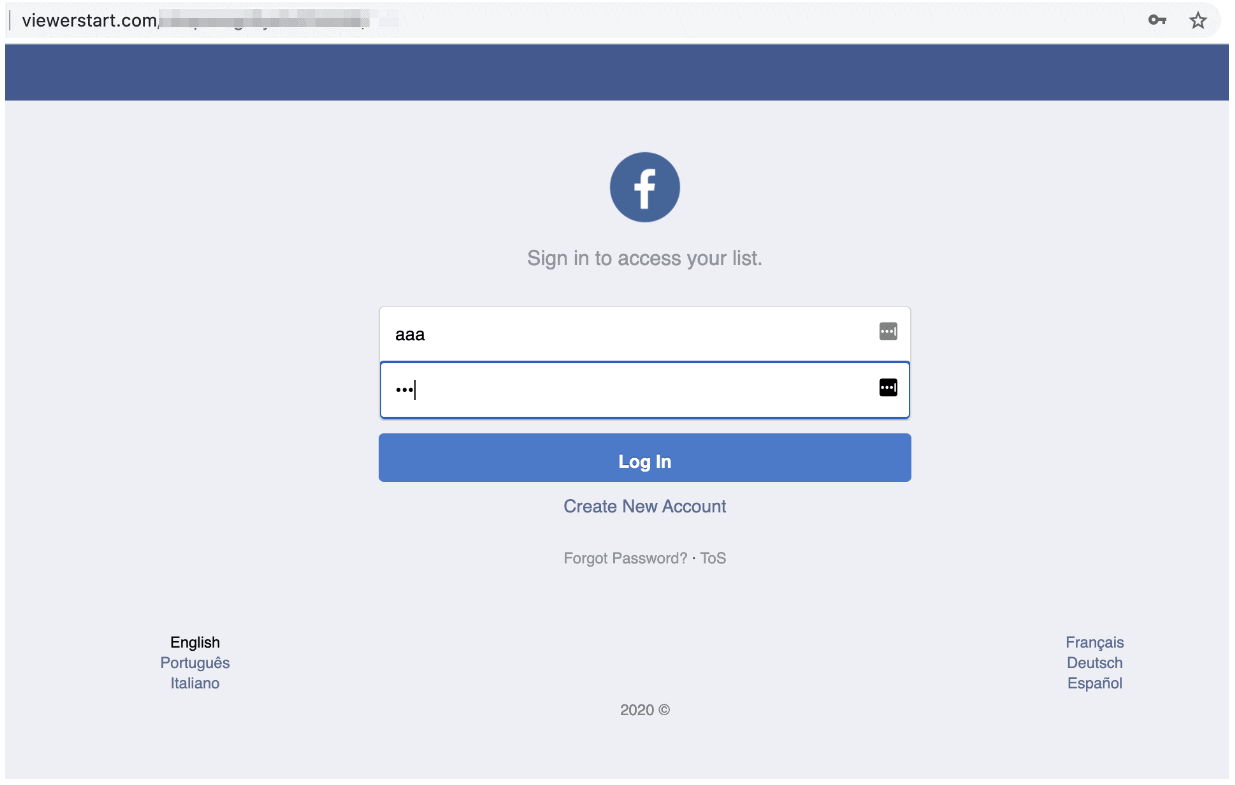

Если пользователь соглашался с предложением, ему выводилось предложение авторизоваться в социальной сети:

Получив логин и пароль пользователя, мошенники выводили ему фальшивый список посетителей профиля и рекомендовали рассказать об этом друзьям:

Атаки и уязвимости

Видео: демонстрация атаки

SGX — Software Guard Extensions — набор инструкций процессора, с помощью которых приложения могут создавать защищенные области памяти в адресном пространстве приложения (анклавы). Данные внутри анклавов изолированы на аппаратном уровне от другой памяти ЦП и зашифрованы. Технология SGX предназначена для защищённого хранения различных конфиденциальных данных во время работы приложений.

Новая атака частично базируется на обнаруженной год назад уязвимости CVE-2019-11157, получившей название Plundervolt. Plundervolt злоупотребляет интерфейсом, с помощью которого ОС контролирует напряжение и частоту процессора, и который геймеры используют для разгона.

После раскрытия информации о Plundervolt в декабре 2019 года разработчики Intel устранили уязвимость, отключив возможность снижения напряжения процессора с помощью обновлений микрокода и BIOS.

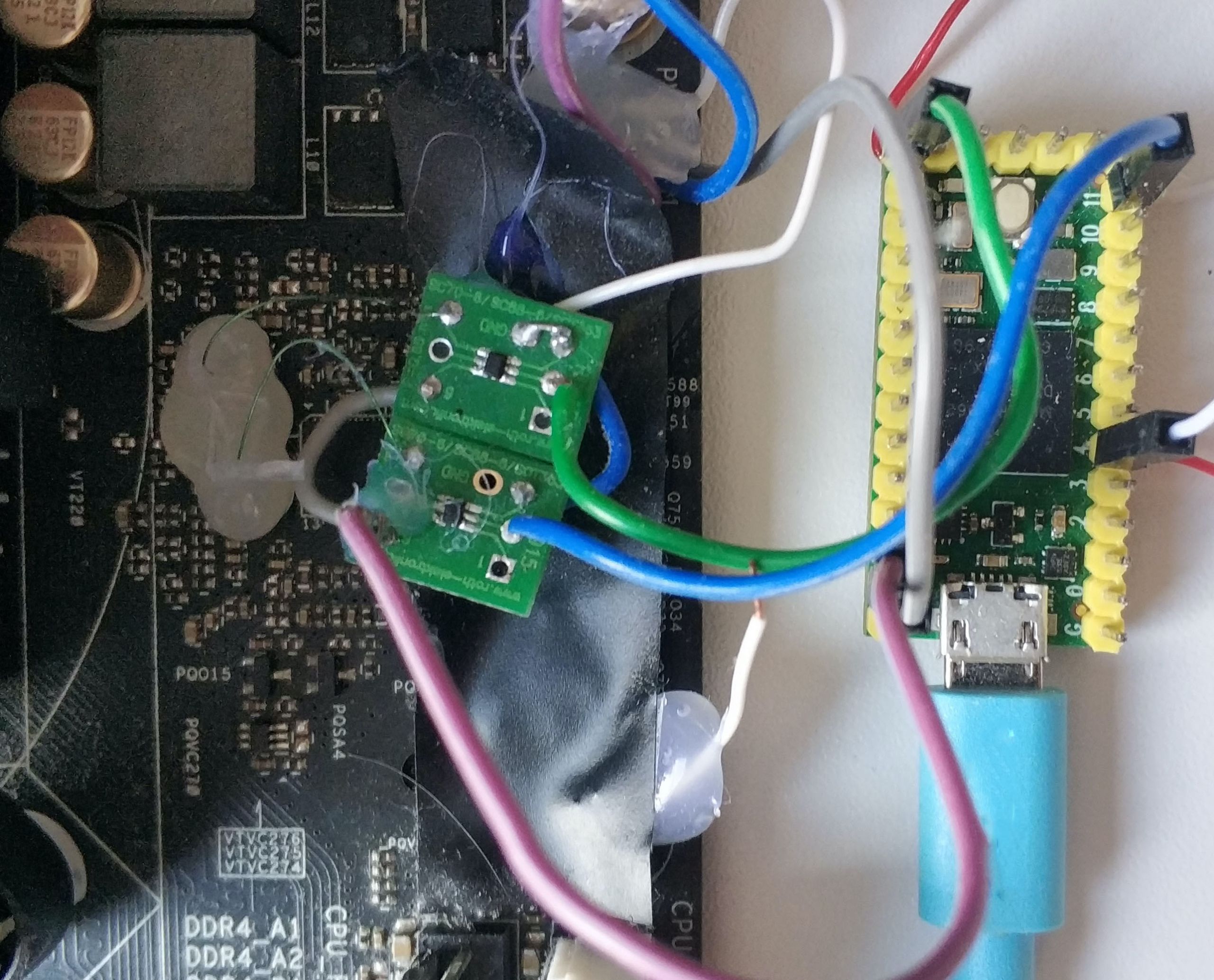

VoltPillager работает даже на тех системах, которые получили патч для уязвимости CVE-2019-11157. Суть атаки заключается во внедрении сообщений в шину Serial Voltage Identification (SVID), между ЦП и регулятором напряжения, с помощью специального оборудования, стоимость которого составляет всего 36 долларов США.

Ограничением VoltPillager является необходимость физический доступ к серверу, вскрытие корпуса и подключение специального оборудования.

Инциденты

Криптовалютный обменник Liquid стал жертвой кибератаки, в результате которой злоумышленник похитил информацию о пользователях биржи из базы данных. Похищенная база содержит имена пользователей, их домашние адреса, адреса электронной почты и пароли в зашифрованном виде.

«Мы не считаем, что существует какая-то прямая угроза для ваших учетных записей, так как мы использует надежное шифрование паролей. Тем не менее, рекомендуем всем клиентам Liquid сменить пароли и учетные данные 2ФА при первой возможности»

глава Liquid Майк Каямори.

Схема атаки:

- С помощью социальной инженерии злоумышленник убедил сотрудников регистратора доменных имён предоставить ему доступ к управлению DNS Liquid.

- Получив контроль над DNS криптообменника, преступник изменил A-записи DNS, направив входящий трафик на подконтрольный ему сервер.

- Сотрудники Liquid заходили на фальшивую страницу авторизации, считая, что заходят на собственный сервер, и вводили учётные данные, которые отправлялись преступнику.

- Эти данные использовались для доступа к почтовым аккаунтам сотрудников и дальнейшего перемещения по внутренней сети Liquid.

Летом 2020 года жертвой аналогичной атаки через DNS стала биржа Coincheck. Тогда на поддельные страницы логина перенаправляли не только сотрудников, но и пользователей, что позволило злоумышленнику собрать пароли от 200 учётных записей.

Хостинг-провайдер Managed.com стал жертвой вымогателя, который зашифровал данные на сайтах некоторых клиентов и нарушил работу инфраструктуры. Среди отключенных систем оказались решения управляемого хостинга WordPress и DotNetNuke, почтовые серверы, DNS-серверы, точки доступа RDP, FTP-серверы и online базы данных.

Изначально администрация Managed.com заявляла, будто сбои в работе связаны с незапланированными техническими работами, но затем все-таки призналась, что проблемы вызваны вредоносным ПО.

Ещё одной жертвой кибератаки с использованием вымогательского ПО стал канадский город Сент-Джон. В результате инцидента были отключены системы online-платежей, электронная почта, приложения для обслуживания клиентов и сайт городской администрации. В рабочем состоянии остаётся лишь инфраструктура службы спасения 911.

По заявлению администрации города, пока неизвестно, были ли скомпрометирована персональная информация граждан, поэтому жителям Сент-Джона рекомендовали регулярно проверять свои банковские счета и кредитные карты на предмет возможной подозрительной активности.

Власти города пытаются сгладить последствия инцидента, пообещав, не начислять пени за просрочку коммунальных платежей. С населением администрация общается через Facebook и Twitter.

Логистическая компания Americold подверглась кибератаке, остановившей все её операции, в том числе телефонные системы, электронную почту, управление запасами и заказами. В результате клиенты Americold, попытавшиеся забрать со складов свой товар, не смогли получить к ним доступ.

Инцидент произошёл 16 ноября 2020 года. Компания предприняла шаги по изоляции угрозы и ввела в действие план обеспечения непрерывности бизнеса, Расследованием происшествия занимаются правоохранительные органы и привлечённые ИБ-эксперты.

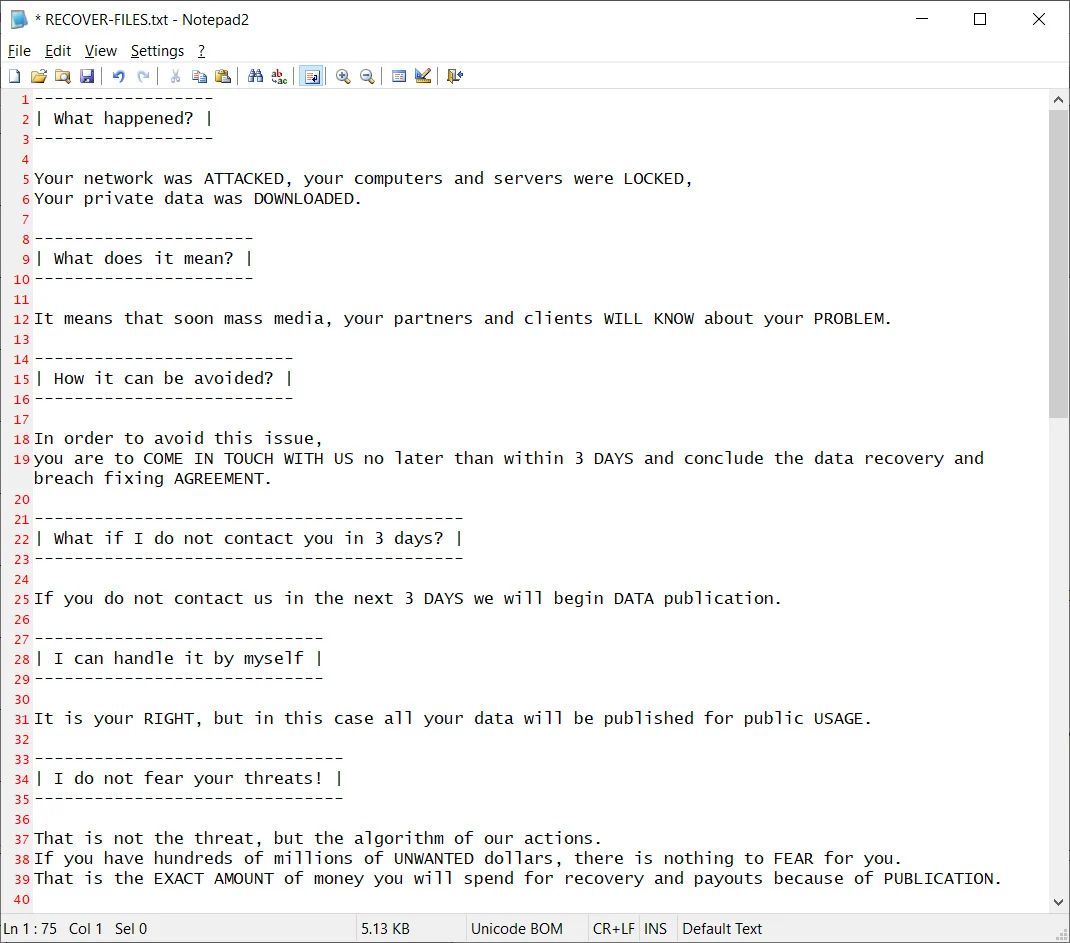

Чилийский ретейлер Cencosud пострадал от атаки шифровальщика Egregor.

Инцидент с Cencosud произошел 14-15 ноября. За выходные Egregor зашифровал устройства практически во всех магазинах компании. Записки с требованием выкупа были распечатаны на принтерах в магазинах Чили и Артентины. Это ещё одна «фишка» вредоноса: закончив шифрование, он распечатывает вымогательское сообщение на всех доступных принтерах.

В записке преступники сообщают, что похитили данные компании и угрожают обнародовать их, если не получат выкуп. Никаких ссылок на украденную информацию и доказательств своих слов хакеры не приводят.

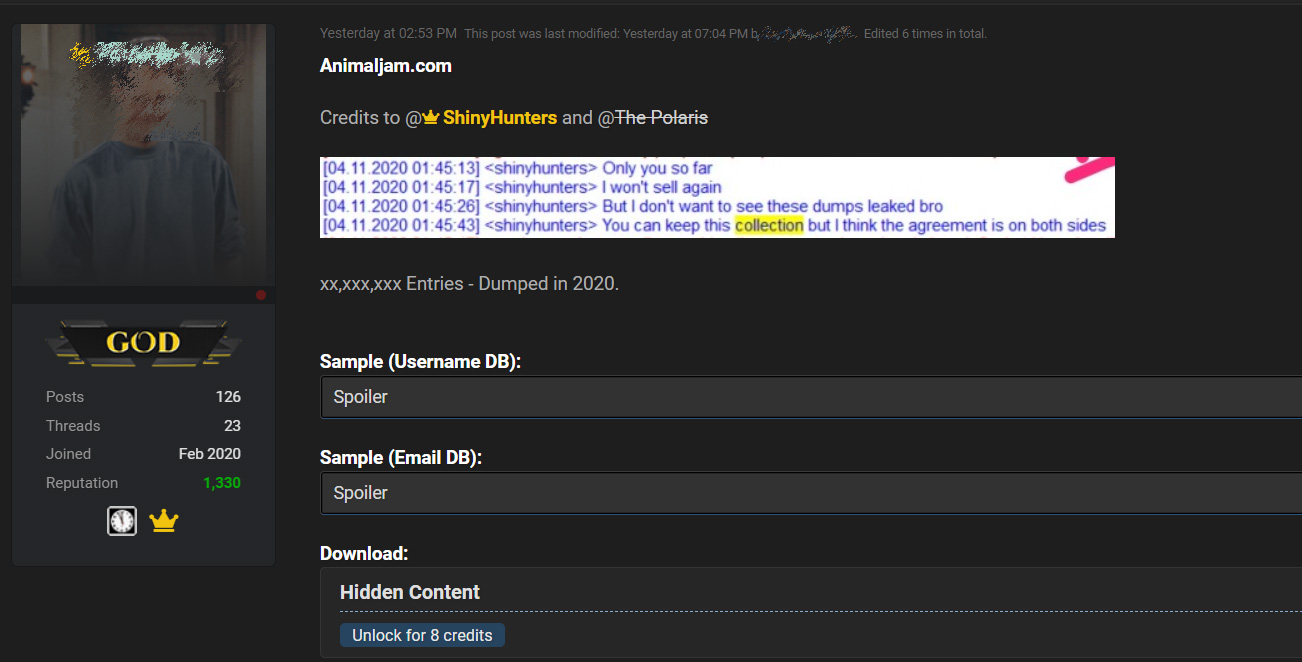

Детская игровая площадка Animal Jam стала жертвой утечки данных 46 млн пользователей.

Причиной взлома предположительна стало хищение ключа от AWS-ресурсов компании после недавней компрометации корпоративного сервера.

Злоумышленники опубликовали часть БД, содержащую около 7 млн пользовательских записей детей и родителей, которые зарегистрировались в игре.

Похищенные данные содержат:

- Имена и хэшированные SHA-1 пароли игроков;

- 7 млн адресов электронной почты родителей, чьи дети зарегистрированы в Animal Jam;

- IP-адреса, которые родители или игроки использовали при регистрации учетной записи;

- 116 записей, датированных 2010 годом, содержали имя и адрес для выставления счетов, хотя не содержали информации о банковской карте.

Всего на Animal Jam зарегистрировано более 130 млн игроков, более 3 млн из них пользуются площадкой каждый месяц.

Умные устройства

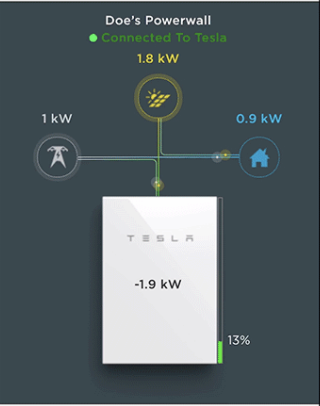

Источник проблемы — ошибки в реализации схемы авторизации пользователей:

- для управления шлюзом владелец может подключиться к нему через через проводной или мобильный интернет, либо через сеть Wi-Fi самого устройства;

- имя беспроводной сети (SSID) устройства содержит три последние цифры серийного номера устройства;

- для первичной авторизации пользователя используется его е-мейл и последние пять цифр серийного номера устройства;

- количество попыток подбора пароля никак не ограничено.

Таким образом, для несанкционированного подключения к шлюзу достаточно подобрать оставшиеся две цифры серийного номера, а это всего 99 комбинаций.

Ещё хуже обстоит дело со шлюзами, подключенными по локальной сети. В этом случае имя хоста содержит полный серийный номер устройства, так что для несанкционированного использования достаточно просто посмотреть список устройств в сети. Ситуацию усугубляет то, что во многих округах разрешения на установку бытовых систем Tesla Solar и Powerwall публикуются в интернете, что дает злоумышленникам список потенциальных целей для атак.